Sécurité

Cet article décrit les meilleures pratiques de sécurité pour la solution Citrix SD-WAN. Il fournit des conseils généraux en matière de sécurité pour les déploiements Citrix SD-WAN.

Directives de déploiement de Citrix SD-WAN

Pour maintenir la sécurité tout au long du cycle de vie du déploiement, Citrix recommande les considérations de sécurité suivantes :

- Sécurité physique

- Sécurité des appareils

- Sécurité du réseau

- Administration et gestion

Sécurité physique

Déployer les appliances Citrix SD-WAN dans une salle de serveurs sécurisée : l’appliance ou le serveur sur lequel Citrix SD-WAN est installé doit être placé dans une salle de serveurs sécurisée ou un centre de données restreint, ce qui protège l’appliance contre tout accès non autorisé. Au minimum, l’accès doit être contrôlé par un lecteur de carte électronique. L’accès à l’appliance est surveillé par CCTV qui enregistre en permanence toutes les activités à des fins d’audit. En cas d’effraction, le système de surveillance électronique doit envoyer une alarme au personnel de sécurité pour une intervention immédiate.

Protégez les ports du panneau avant et de la console contre les accès non autorisés : sécurisez l’appareil dans une grande cage ou un rack grâce au contrôle d’accès par clé physique.

Protéger l’alimentation - Assurez-vous que l’appareil est protégé par un bloc d’alimentation sans coupure.

Sécurité de l’appliance

Pour la sécurité des appareils, sécurisez le système d’exploitation de tout serveur hébergeant une appliance virtuelle Citrix SD-WAN (VPX), effectuez des mises à jour logicielles à distance et les pratiques de gestion du cycle de vie sécurisées suivantes :

- Sécurisez le système d’exploitation du serveur hébergeant une appliance Citrix SD-WAN VPX - Une appliance Citrix SD-WAN VPX s’exécute en tant qu’appliance virtuelle sur un serveur standard. L’accès au serveur standard doit être protégé par un contrôle d’accès basé sur les rôles et une gestion rigoureuse des mots de passe. Citrix recommande également des mises à jour périodiques sur le serveur avec les derniers correctifs de sécurité pour le système d’exploitation, ainsi que des logiciels antivirus mis à jour sur le serveur.

- Effectuer des mises à jour logicielles à distance : installez toutes les mises à jour de sécurité pour résoudre les problèmes connus. Consultez la page Web des Bulletins de sécurité pour vous inscrire et recevoir des alertes de sécurité à jour.

- Suivez les pratiques de gestion du cycle de vie sécurisé : pour gérer une appliance lors du redéploiement ou du lancement de RMA et de la mise hors service des données sensibles, complétez les contre-mesures de rappel des données en supprimant les données persistantes de l’appliance.

- Déployez l’interface de gestion de l’appliance derrière la zone démilitarisée pour vous assurer qu’il n’y a pas d’accès Internet direct à l’interface de gestion. Pour une protection accrue, assurez-vous que le réseau de gestion est isolé d’Internet et que seuls les utilisateurs autorisés disposant d’applications de gestion approuvées s’exécutent sur le réseau.

Sécurité du réseau

Pour la sécurité du réseau, n’utilisez pas le certificat SSL par défaut. Utilisez le protocole TLS (Transport Layer Security) lors de l’accès à l’interface administrateur, protégez l’adresse IP de gestion non routable de l’appliance, configurez une configuration haute disponibilité et mettez en œuvre des mesures de protection d’administration et de gestion appropriées pour le déploiement.

- Ne pas utiliser le certificat SSL par défaut - Un certificat SSL provenant d’une autorité de certification fiable simplifie l’expérience utilisateur pour les applications Web faisant face à Internet. Contrairement à la situation avec un certificat auto-signé ou un certificat de l’autorité de certification fiable, les navigateurs Web n’exigent pas que les utilisateurs installent le certificat à partir de l’autorité de certification fiable pour initier une communication sécurisée avec le serveur Web.

- Utiliser la sécurité de la couche de transport lors de l’accès à l’interface administrateur - Assurez-vous que l’adresse IP de gestion n’est pas accessible à partir d’Internet ou qu’elle est au moins protégée par un pare-feu sécurisé. Assurez-vous que l’adresse IP LOM n’est pas accessible depuis Internet ou qu’elle est au moins protégée par un pare-feu sécurisé.

- Comptes d’administration et de gestion sécurisés — Créez un autre compte d’administrateur, définissez des mots de passe forts pour les comptes d’administrateur et de visionneuse. Lorsque vous configurez l’accès à un compte distant, envisagez de configurer la gestion administrative des comptes authentifiée en externe à l’aide de RADIUS et TACAS. Modifiez le mot de passe par défaut pour les comptes d’utilisateur administrateur, configurez NTP, utilisez la valeur de délai d’expiration de session par défaut, utilisez SNMPv3 avec authentification SHA et chiffrement AES.

Le réseau de superposition Citrix SD-WAN protège les données traversant le réseau de superposition SD-WAN.

Interface administrateur sécurisée

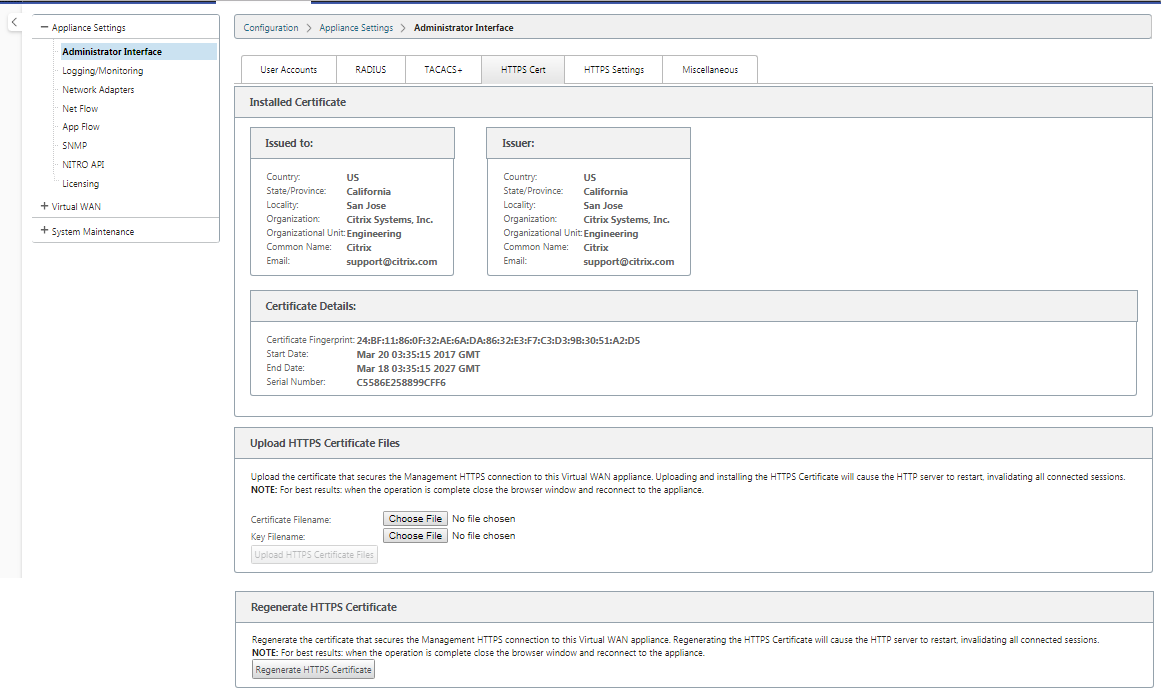

Pour un accès sécurisé à la gestion Web, remplacez les certificats système par défaut en téléchargeant et en installant des certificats à partir d’une autorité de certification fiable. Accédez à Configuration > Paramètres de l’appliance > Interface administrateur dans l’interface graphique de l’appliance SD-WAN.

Comptes d’utilisateurs :

- Modifier le mot de passe utilisateur local

- Gérer les utilisateurs

Certs HTTPS :

- Certificat

- Clé

Divers :

- Expiration de la console Web

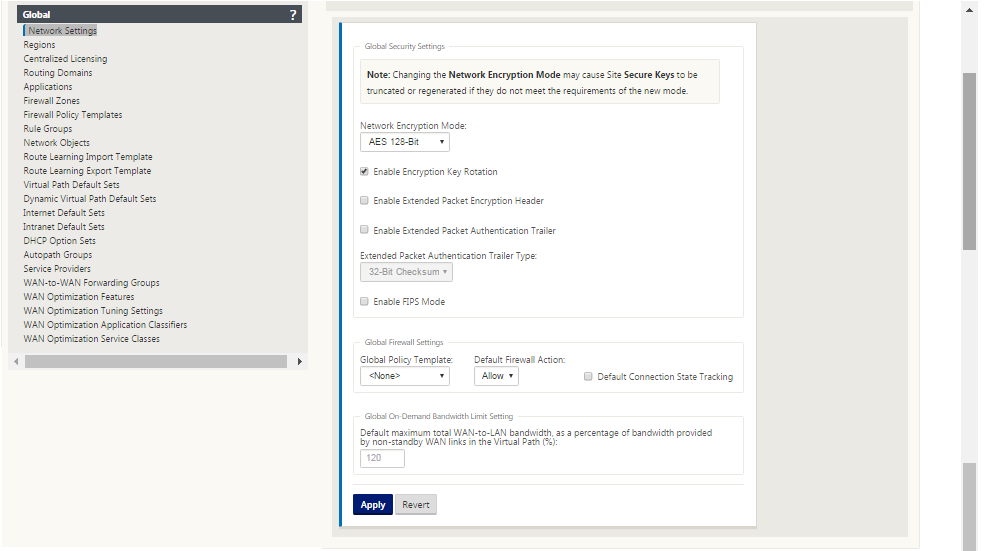

Éditeur de configuration > Global > Paramètres réseau

Paramètres globaux du pare-feu :

- Modèle de stratégie globale

- Actions de pare-feu par

- Suivi des états de connexion par défaut

Paramètres de chiffrement de chemin virtuel global :

- AES 128 bits (par défaut)

- Rotation des clés de chiffrement (par défaut)

- En-tête de chiffrement de paquets étendu

- Bande-annonce d’authentification étendue des paquets

Pensez à utiliser le Citrix Web App Firewall

L’appliance sous licence Citrix ADC fournit un Citrix Web App Firewall intégré qui utilise un modèle de sécurité positif et apprend automatiquement le comportement approprié des applications pour la protection contre les menaces telles que l’injection de commandes, l’injection SQL et les scripts intersites.

Lorsque vous utilisez Citrix Web App Firewall, les utilisateurs peuvent ajouter une sécurité supplémentaire à l’application Web sans modifier le code et avec peu de modifications de configuration. Pour plus d’informations, consultez la section Présentation de Citrix Web Application Firewall.

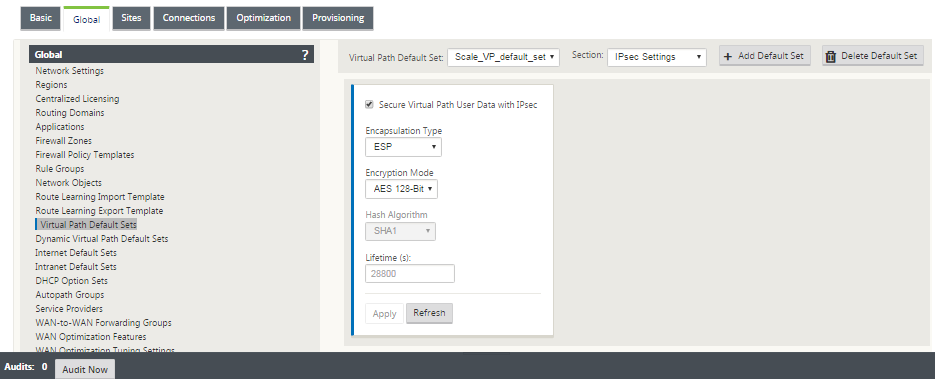

Paramètres de chiffrement de chemin virtuel global

- Le chiffrement des données AES-128 est activé par défaut. Il est recommandé d’utiliser la protection AES-128 ou plus du niveau de chiffrement AES-256 pour le chiffrement des chemins d’accès. Assurez-vous que « activer la rotation des clés de chiffrement » est défini de manière à garantir la régénération des clés pour chaque chemin virtuel dont le chiffrement est activé à l’aide d’un échange de clés Diffie-Hellman à des intervalles de 10 à 15 minutes.

Si le réseau nécessite l’authentification des messages en plus de la confidentialité (c’est-à-dire la protection contre les falsifications), Citrix recommande d’utiliser le chiffrement des données IPsec. Si seule la confidentialité est requise, Citrix recommande d’utiliser les en-têtes améliorés.

- En-tête de chiffrement de paquets étendu permet d’attribuer un compteur prédéfini aléatoirement au début de chaque message chiffré. Lorsqu’il est chiffré, ce compteur sert de vecteur d’initialisation aléatoire, déterministe uniquement avec la clé de chiffrement. Cela randomise la sortie du cryptage, fournissant un message fort indiscernable. Gardez à l’esprit que lorsqu’elle est activée, cette option augmente la surcharge des paquets de 16 octets

- La remorque d’authentification étendue des paquets ajoute un code d’authentification à la fin de chaque message chiffré. Cette bande-annonce permet de vérifier que les paquets ne sont pas modifiés en transit. Gardez à l’esprit que cette option augmente la surcharge des paquets.

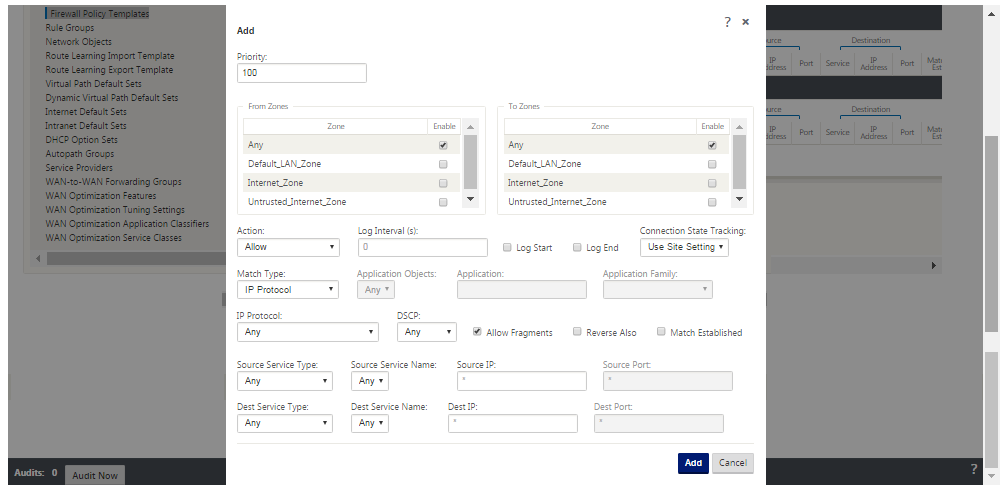

Sécurité du pare-feu

La configuration de pare-feu recommandée est avec une action de pare-feu par défaut comme refuser tout au début, puis ajoutez des exceptions. Avant d’ajouter des règles, documentez et examinez le but de la règle de pare-feu. Utilisez l’inspection Stateful et l’inspection au niveau de l’application lorsque cela est possible. Simplifier les règles et éliminer les règles redondantes. Définissez et respectez un processus de gestion des modifications qui assure le suivi et l’examen des modifications apportées aux paramètres du pare-feu . Définissez le pare-feu pour toutes les appliances afin de suivre les connexions via l’appliance à l’aide des paramètres globaux. Le suivi des connexions vérifie que les paquets sont correctement formés et qu’ils sont appropriés à l’état de connexion. Créez des zones appropriées à la hiérarchie logique du réseau ou des zones fonctionnelles de l’organisation. Gardez à l’esprit que les zones sont importantes à l’échelle mondiale et peuvent permettre de traiter des réseaux géographiquement disparates comme la même zone de sécurité. Créez les stratégies les plus spécifiques possibles pour réduire le risque de failles de sécurité, évitez l’utilisation des règles « Tout dans Autoriser ». Configurez et maintenez à jour un modèle de stratégie globale pour créer un niveau de sécurité de base pour toutes les appliances du réseau. Définissez des modèles de stratégie en fonction des rôles fonctionnels des appliances dans le réseau et appliquez-les le cas échéant. Définissez des stratégies sur des sites individuels uniquement lorsque cela est nécessaire.

Modèles de pare-feu globaux : les modèles de pare-feu permettent de configurer des paramètres globaux qui ont un impact sur le fonctionnement du pare-feu sur des appliances individuelles fonctionnant dans l’environnement de superposition SD-WAN.

Actions de pare-feu par défaut : Autoriser les paquets ne correspondant à aucune stratégie de filtre sont autorisés. Deny permet que les paquets ne correspondant pas à une stratégie de filtrage soient supprimés.

Suivi de l’état de la connexion par défaut : active le suivi bidirectionnel de l’état des connexions pour les flux TCP, UDP et ICMP qui ne correspondent pas à une stratégie de filtrage ou à une règle NAT. Les flux asymétriques sont bloqués lorsque cela est activé même lorsqu’aucune stratégie de pare-feu n’est définie. Les paramètres peuvent être définis au niveau du site, ce qui remplacera le paramètre global. S’il existe une possibilité de flux asymétriques sur un site, il est recommandé de le faire au niveau d’un site ou d’une politique et non à l’échelle mondiale.

Zones : les zones de pare-feu définissent le groupe de sécurité logique des réseaux connectés au Citrix SD-WAN. Les zones peuvent être appliquées aux interfaces virtuelles, aux services intranet, aux tunnels GRE et aux tunnels IPSec LAN.

Zone de sécurité de liaison WAN

La zone de sécurité non approuvée doit être configurée sur des liaisons WAN directement connectées à un réseau public (non sécurisé). Non approuvé définira la liaison WAN à son état le plus sécurisé, permettant uniquement le trafic chiffré, authentifié et autorisé à être accepté sur le groupe d’interface. ARP et ICMP à l’adresse IP virtuelle sont les seuls autres types de trafic autorisés. Ce paramètre garantit également que seul le trafic chiffré est envoyé à partir des interfaces associées au groupe Interface.

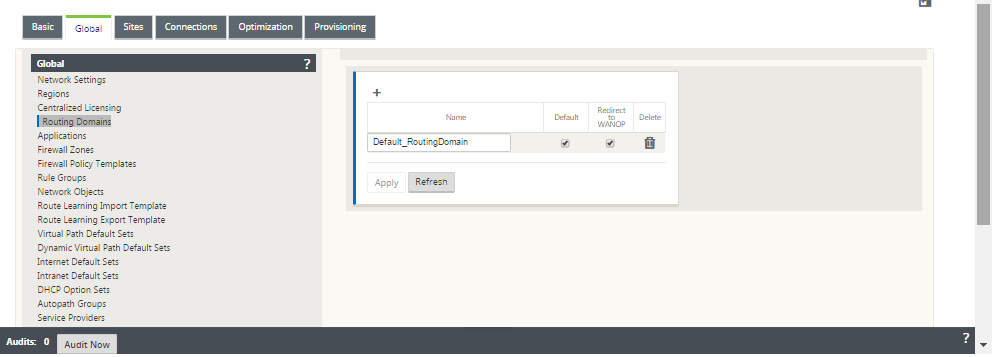

Domaine de routage

Les domaines de routage sont des systèmes réseau qui incluent un ensemble de routeurs utilisés pour segmenter le trafic réseau. Les nouveaux sires créés sont automatiquement associés au domaine de routage par défaut.

Éditeur de configuration > Global

Domaines de routage

- Default_RoutingDomain

Tunnels IPSec

- Jeux par défaut

- Sécuriser les données utilisateur du chemin virtuel avec IPSec

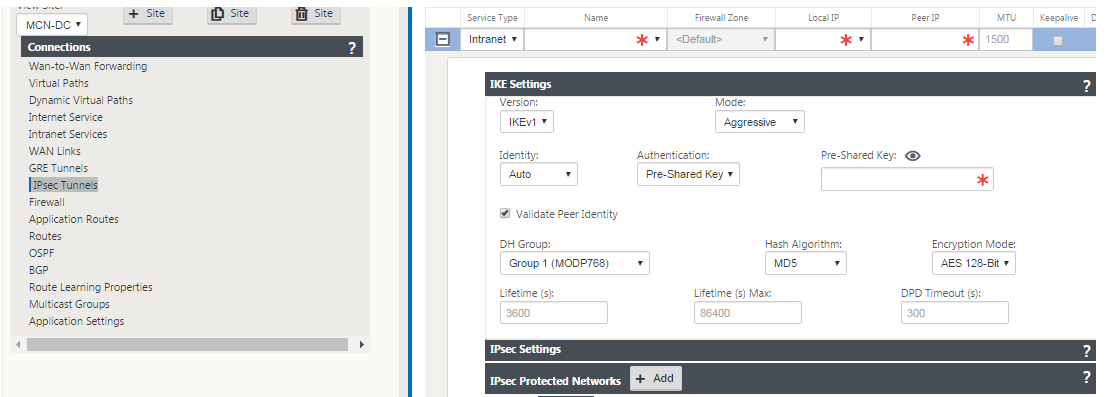

Tunnels IPSec

Les tunnels IPSec sécurisent à la fois les données utilisateur et les informations d’en-tête. Les appliances Citrix SD-WAN peuvent négocier des tunnels IPsec fixes côté LAN ou WAN avec des homologues non-SD-WAN. Pour les tunnels IPSec sur LAN, un domaine de routage doit être sélectionné. Si le tunnel IPsec utilise un service intranet, le domaine de routage est prédéterminé par le service intranet choisi.

Le tunnel IPSec est établi sur le chemin virtuel avant que les données puissent circuler sur le réseau de superposition SD-WAN.

- Les options de type d’encapsulation incluent ESP - les données sont encapsulées et cryptées, ESP+Auth - les données sont encapsulées, cryptées et validées avec un HMAC, AH - les données sont validées avec un HMAC.

- Le mode de chiffrement est l’algorithme de chiffrement utilisé lorsque ESP est activé.

- Hash Algorithm est utilisé pour générer un HMAC.

- La durée de vie est une durée préférée, en secondes, pour qu’une association de sécurité IPsec existe. 0 peut être utilisé pour un nombre illimité.

Paramètres IKE

Internet Key Exchange (IKE) est un protocole IPsec utilisé pour créer une association de sécurité (SA). Les appliances Citrix SD-WAN prennent en charge les protocoles IKEV1 et IKEV2.

- Le mode peut être le mode principal ou le mode agressif.

- L’identité peut être automatique pour identifier le pair, ou une adresse IP peut être utilisée pour spécifier manuellement l’adresse IP du pair.

- L’authentification permet l’authentification ou le certificat de clé pré-partagée comme méthode d’authentification.

- Validate Peer Identity permet de valider l’identité homologue de l’IKE si le type d’ID de l’homologue est pris en charge, sinon n’activez pas cette fonctionnalité.

- Les groupes Diffie-Hellman sont disponibles pour la génération de clés IKE avec le groupe 1 à 768 bits, le groupe 2 à 1024 bits et le groupe 5 à 1536 bits.

- L’algorithme de hachage comprend MD5, SHA1 et SHA-256 a des algorithmes sont disponibles pour les messages IKE.

- Les modes de chiffrement comprennent les modes de chiffrement AES-128, AES-192 et AES-256 sont disponibles pour les messages IKE.

- Les paramètres IKEv2 incluent l’authentification par les pairs et l’algorithme d’intégrité.

Configuration du pare-feu

Les problèmes courants suivants peuvent être identifiés en vérifiant la configuration du routeur et du pare-feu en amont :

- Queues/paramètres QoS MPLS : vérifiez que le trafic encapsulé UDP entre les adresses IP virtuelles SD-WAN ne souffre pas en raison des paramètres de QoS sur les appliances intermédiaires du réseau.

- Tout le trafic sur les liaisons WAN configurées sur le réseau SD-WAN doit être traité par l’appliance Citrix SD-WAN à l’aide du type de service approprié (chemin virtuel, Internet, intranet et local).

- Si le trafic doit contourner l’appliance Citrix SD-WAN et utiliser le même lien sous-jacent, des réservations de bande passante appropriées pour le trafic SD-WAN doivent être effectuées sur le routeur. En outre, la capacité de liaison doit être configurée en conséquence dans la configuration SD-WAN.

- Vérifiez que le routeur/pare-feu intermédiaire n’a pas de limites UDP d’inondation et/ou de PPS appliquées. Cela permet de réguler le trafic lorsqu’il est envoyé via le chemin virtuel (encapsulé UDP).