-

Installation et mise à niveau du logiciel

-

Mise à niveau du logiciel virtuel WAN vers la version 9.3.5 avec déploiement virtuel WAN

-

Mise à niveau vers la version 11.4 avec une configuration WAN virtuelle fonctionnelle

-

Mise à niveau vers la version 11.4 sans configuration réseau WAN virtuel

-

Mise à niveau partielle du logiciel via la gestion des modifications locales

-

Guide de configuration des charges de travail Citrix Virtual Apps and Desktops

-

Configuration locale de Citrix SD-WAN Orchestrator sur une appliance Citrix SD-WAN

-

-

-

-

Activation de l'optimisation et configuration des paramètres de fonctionnalité par défaut

-

Configuration des paramètres de réglage par défaut de l'optimisation

-

Configuration des classificateurs d'applications par défaut de l'optimisation

-

Configuration des classes de service par défaut de l'optimisation

-

-

Plug-in client d'optimisation de Citrix WAN

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Authentification par certificats

Citrix SD-WAN garantit que des chemins sécurisés sont établis entre les appliances du réseau SD-WAN à l’aide de techniques de sécurité telles que le chiffrement du réseau et les tunnels IPsec de chemin virtuel. Outre les mesures de sécurité existantes, l’authentification basée sur les certificats est introduite dans Citrix SD-WAN 11.0.2.

Authentification de certificat, permet aux organisations d’utiliser des certificats émis par leur autorité de certification privée pour authentifier les appliances. Les appliances sont authentifiées avant d’établir les chemins virtuels. Par exemple, si une appliance de succursale tente de se connecter au centre de données et que le certificat de la succursale ne correspond pas au certificat attendu par le centre de données, le chemin d’accès virtuel n’est pas établi.

Le certificat émis par l’autorité de certification lie une clé publique au nom de l’appliance. La clé publique fonctionne avec la clé privée correspondante possédée par l’appliance identifiée par le certificat.

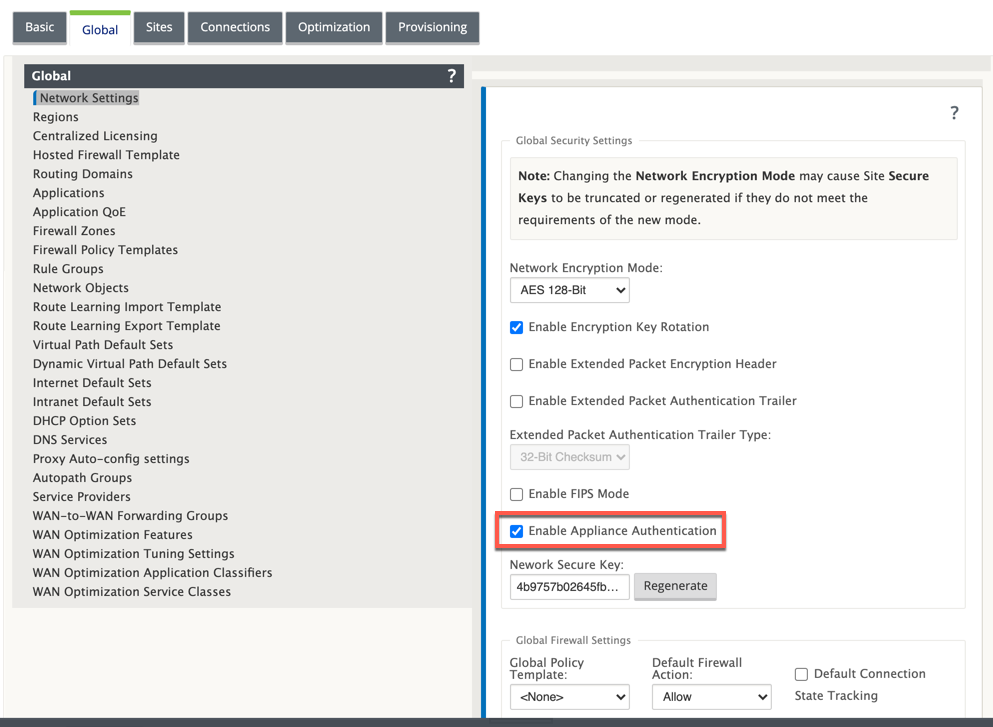

Pour activer l’authentification de l’appliance, dans l’éditeur de configuration, accédez à Global > Paramètres réseau et sélectionnez Activer l’authentification de l’appliance .

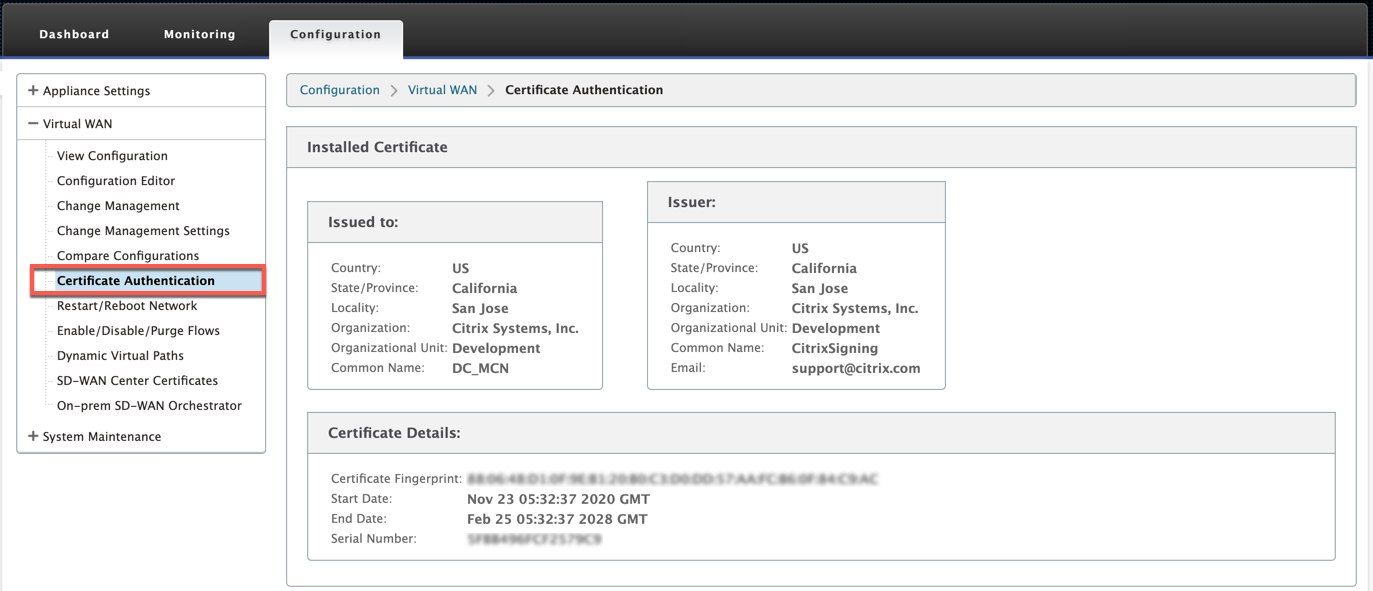

Une fois la configuration effectuée et appliquée, une nouvelle option d’ authentification de certificat est répertoriée sous Configuration > Réseau étendu virtuel .

Vous pouvez gérer tous les certificats utilisés pour l’authentification de chemin d’accès virtuel à partir de la page Authentification de certificat .

Remarque

Si vous mettez à niveau le logiciel de l’appliance du SD-WAN version 11.0 vers la version 11.1 ou ultérieure, décochez l’option Activer l’authentification du matériel et effectuez la mise à niveau logicielle. Une fois le processus de mise à niveau terminé, sélectionnez l’option Activer l’authentification du matériel.

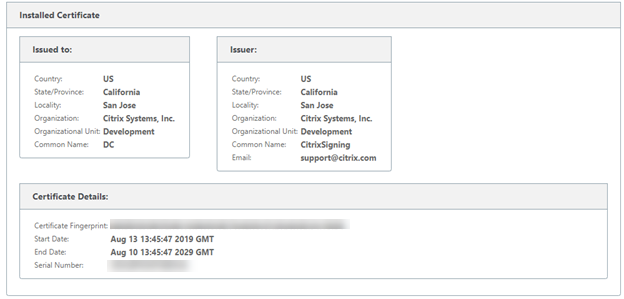

Certificat installé

La section Certificat installé fournit un résumé du certificat installé sur l’appliance. L’appliance utilise ce certificat pour s’identifier dans le réseau.

La section Délivré à fournit des détails sur les personnes auxquelles le certificat a été délivré. Le nom commun du certificat correspond au nom de l’appliance, car le certificat est lié au nom de l’appliance. La section Émetteur fournit les détails de l’autorité de signature du certificat, qui a signé le certificat. Les détails du certificat incluent l’empreinte digitale du certificat, le numéro de série et la période de validité du certificat.

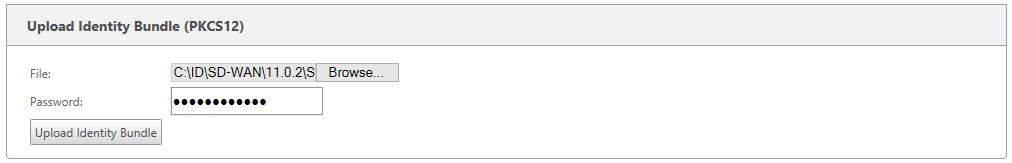

Charger le bundle d’identité

Le bundle Identity inclut une clé privée et le certificat associé à la clé privée. Vous pouvez télécharger le certificat de l’appliance émis par l’autorité de certification dans l’appliance. Le bundle de certificats est un fichier PKCS 12, avec l’extension .p12. Vous pouvez choisir de le protéger avec un mot de passe. Si vous laissez le champ de mot de passe vide, il est traité comme aucune protection par mot de passe.

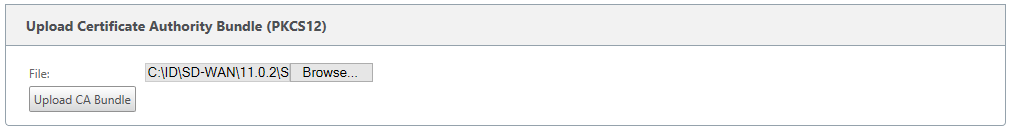

Télécharger le lot d’autorité de certification

Chargez l’ensemble PKCS 12 correspondant à l’autorité de signature de certificat. Le bundle d’autorité de certification comprend la chaîne complète de signatures, la racine et toute l’autorité signataire intermédiaire.

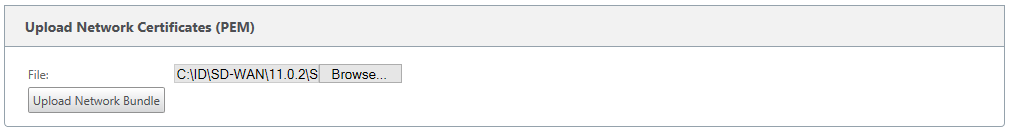

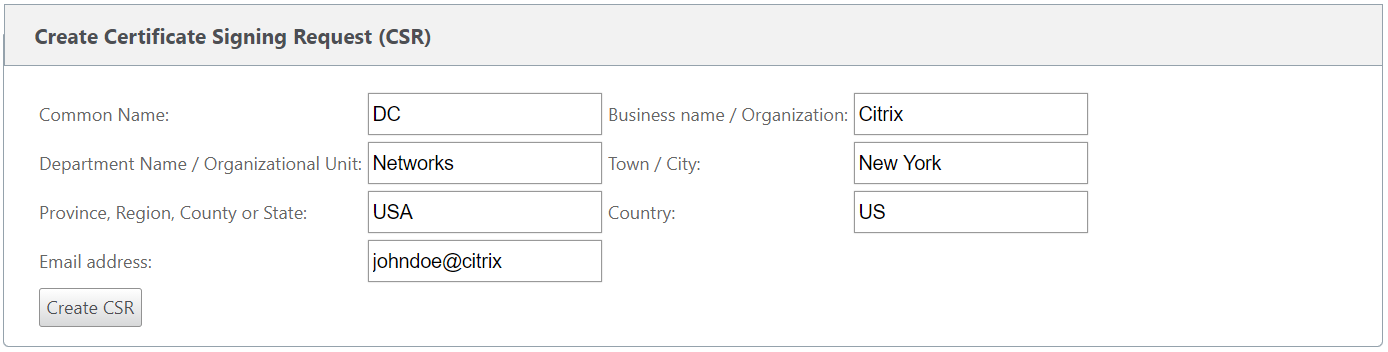

Créer une demande de signature de certification

L’appliance peut générer une certification non signée et créer une demande de signature de certificat (CSR). L’autorité de certification peut ensuite télécharger le CSR à partir de l’appliance, le signer et le télécharger à nouveau au format PEM ou DER. Il est utilisé comme certificat d’identité pour l’appliance. Pour créer un CSR pour une appliance, indiquez le nom commun, les détails de l’organisation et l’adresse de l’appliance.

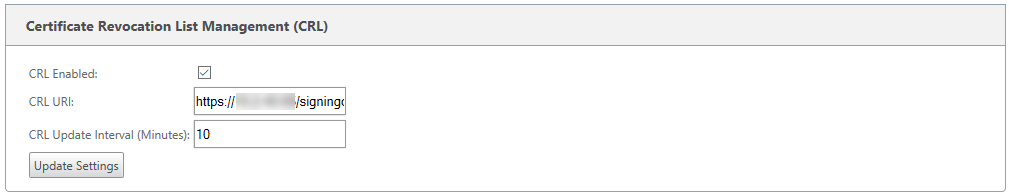

Gestionnaire de liste de révocation de certificats

Une liste de révocation de certificats (CRL) est une liste publiée de numéros de série de certificats qui ne sont plus valides sur le réseau. Le fichier CRL est régulièrement téléchargé et stocké localement sur toute l’appliance. Lorsqu’un certificat est authentifié, le répondeur examine la liste de révocation pour voir si le certificat d’initiateurs a déjà été révoqué. Citrix SD-WAN prend actuellement en charge les LCR version 1 au format PEM et DER.

Pour activer la liste de révocation de révocation de révocation de révocation, sélectionnez l’option Indiquez l’emplacement où le fichier CRL est conservé. Les emplacements HTTP, HTTPS et FTP sont pris en charge. Spécifiez l’intervalle de temps pour vérifier et télécharger le fichier CRL, la plage est de 1 à 1440 minutes.

Remarque

La période de réauthentification pour un chemin virtua1 peut être comprise entre 10 et 15 minutes. Si l’intervalle de mise à jour de la liste de révocation de certificats est défini sur une durée plus courte, la liste de révocation de certificats mise à jour peut inclure un numéro de série actuellement actif. Rendre un certificat révoqué activement disponible sur votre réseau pour une courte durée.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.