Balises contextuelles

Le plug-in Secure Private Access fournit un accès contextuel (accès intelligent) aux applications Web ou SaaS en fonction du contexte de la session utilisateur tel que la plate-forme de l’appareil et le système d’exploitation, les logiciels installés, la géolocalisation.

Les administrateurs peuvent ajouter des conditions avec des balises contextuelles à la politique d’accès. La balise contextuelle du plug-in Secure Private Access est le nom d’une stratégie NetScaler Gateway (session, pré-authentification, EPA) appliquée aux sessions des utilisateurs authentifiés.

Le plug-in Secure Private Access peut recevoir des balises d’accès intelligentes sous forme d’en-tête (nouvelle logique) ou en effectuant des rappels vers Gateway. Pour plus de détails, voir Balises d’accès intelligentes.

Remarque

Le plug-in Secure Private Access prend en charge uniquement les stratégies de pré-authentification de passerelle classiques qui peuvent être configurées sur NetScaler Gateway.

Configurer des balises personnalisées à l’aide de l’interface graphique

Les étapes de haut niveau suivantes sont impliquées dans la configuration des balises contextuelles.

- Configurer une politique de pré-authentification de passerelle classique

- Lier la politique de pré-authentification classique au serveur virtuel de passerelle

Configurer une politique de pré-authentification de passerelle classique

-

Accédez à NetScaler Gateway > Stratégies > Préauthentification puis cliquez sur Ajouter.

- Sélectionnez une politique existante ou ajoutez un nom pour la politique. Ce nom de politique est utilisé comme valeur de balise personnalisée.

-

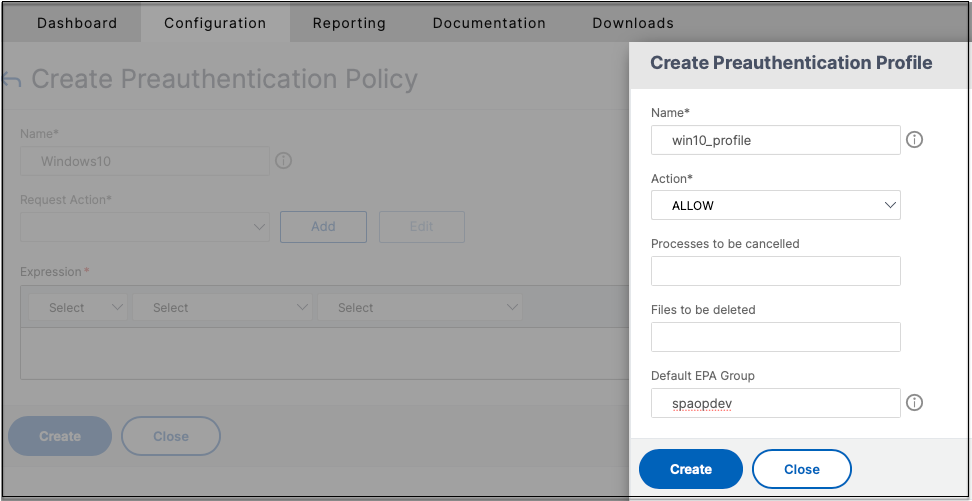

Dans Demander une action, cliquez sur Ajouter pour créer une action. Vous pouvez réutiliser cette action pour plusieurs stratégies, par exemple, utiliser une action pour autoriser l’accès, une autre pour refuser l’accès.

- Remplissez les détails dans les champs obligatoires et cliquez sur Créer.

-

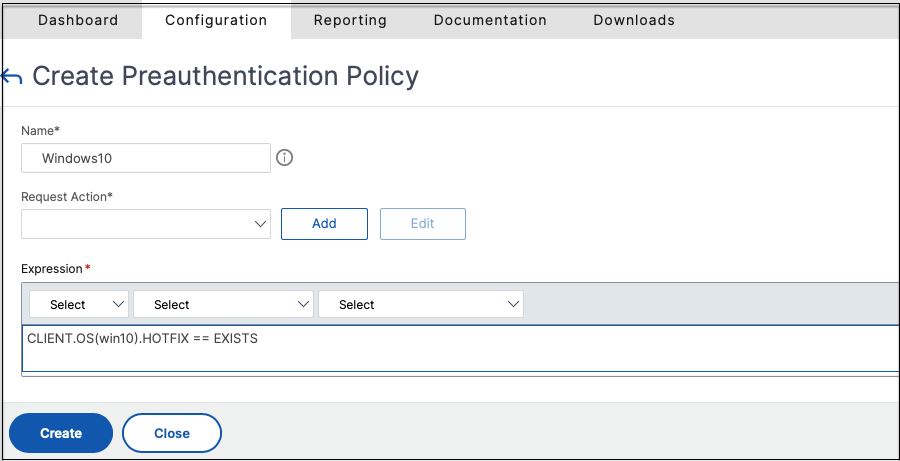

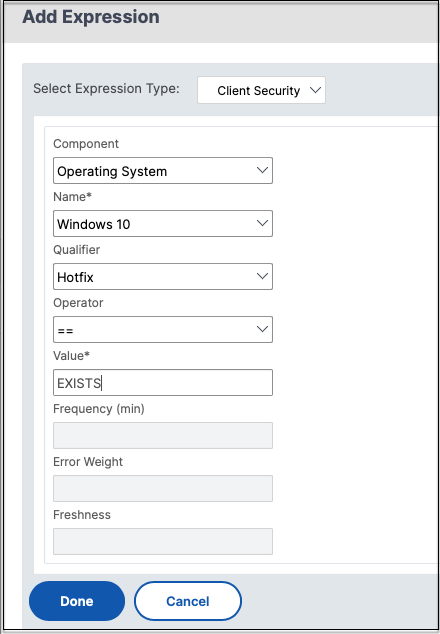

Dans Expression, saisissez l’expression manuellement ou utilisez l’éditeur d’expression pour construire une expression pour la politique.

La figure suivante affiche un exemple d’expression construite pour vérifier le système d’exploitation Windows 10.

- Cliquez sur Create.

Liez la balise personnalisée à NetScaler Gateway

- Accédez à NetScaler Gateway > Serveurs virtuels.

- Sélectionnez le serveur virtuel pour lequel la politique de pré-authentification doit être liée, puis cliquez sur Modifier.

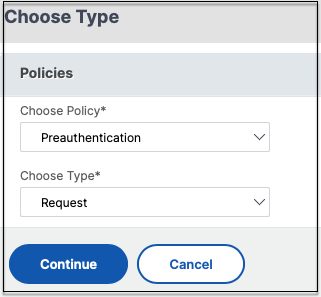

- Dans la section Politiques , cliquez sur + pour lier la politique.

-

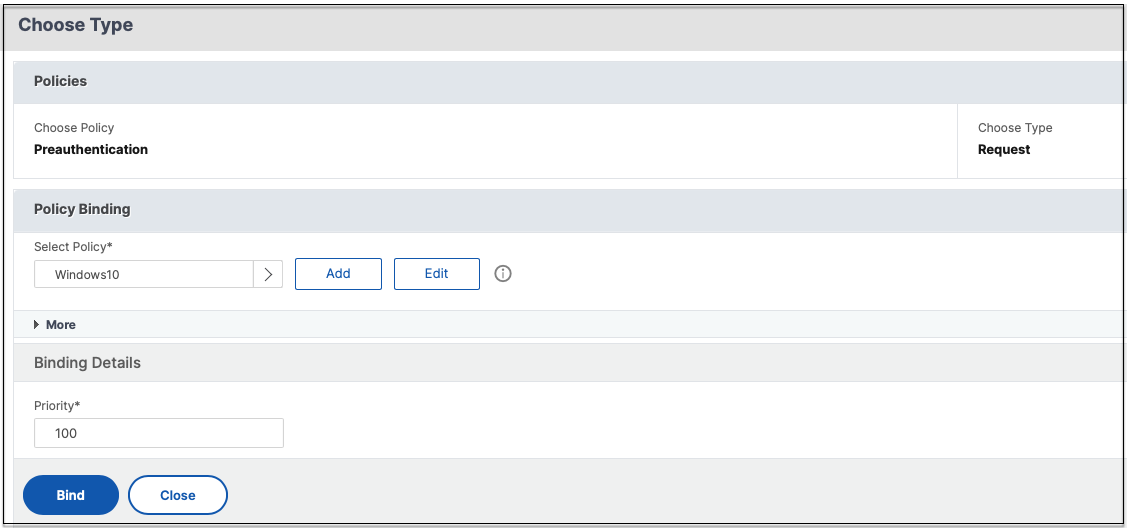

Dans Choisissez la politique, sélectionnez la politique de pré-authentification et sélectionnez Demande dans Choisissez le type.

- Sélectionnez le nom de la politique et la priorité pour l’évaluation de la politique.

-

Cliquez sur Bind.

Configurer des balises personnalisées à l’aide de la CLI

Exécutez les commandes suivantes sur la CLI NetScaler pour créer et lier une stratégie de pré-authentification :

Exemple :

add aaa preauthenticationaction win10_prof ALLOWadd aaa preauthenticationpolicy Windows10 "CLIENT.OS(win10) EXISTS" win10_profbind vpn vserver _SecureAccess_Gateway -policy Windows10 -priority 100

Ajout d’une nouvelle balise contextuelle

- Ouvrez la console d’administration Secure Private Access et cliquez sur Stratégies d’accès.

- Créez une nouvelle politique ou sélectionnez une politique existante.

- Dans la section Si la condition suivante est remplie , cliquez sur Ajouter une condition et sélectionnez Balises contextuelles, Correspond à tous les, puis saisissez le nom de la balise contextuelle (par exemple,

Windows10).

Remarque sur les balises EPA envoyées au plug-in Secure Private Access

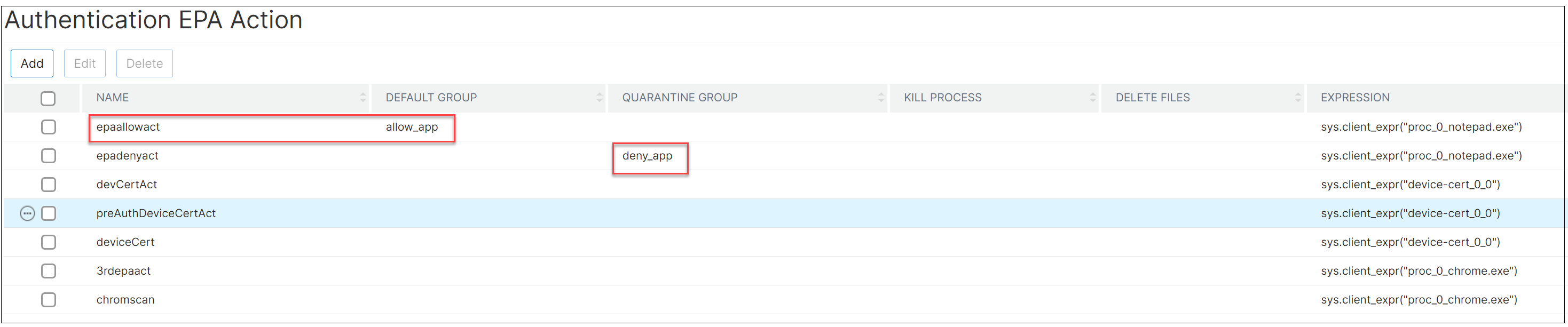

Le nom de l’action EPA configuré dans la politique nFactor EPA et le nom du groupe associé en tant que balises d’accès intelligent au plug-in Secure Private Access. Toutefois, les étiquettes envoyées dépendent du résultat de l’évaluation des actions de l’EPA.

- Si toutes les actions EPA d’une politique EPA nFactor aboutissent à l’action DENY et qu’un groupe de quarantaine est configuré dans la dernière action, le nom du groupe de quarantaine est envoyé en tant qu’accès intelligent.

- Si une action EPA dans une stratégie EPA nFactor entraîne l’action ALLOW, les noms de stratégie EPA associés à l’action et le nom de groupe par défaut (s’il est configuré) sont envoyés sous forme de balises d’accès intelligent.

Dans cet exemple, lorsque l’action est refusée, deny_app est envoyé comme balise d’accès intelligent au plug-in Secure Private Access. Lorsque l’action est autorisée, epaallowact et allow_appsont envoyés comme balises d’accès intelligentes au plug-in Secure Private Access.