Configuration de Secure Private Access pour les déploiements sur site - Legacy

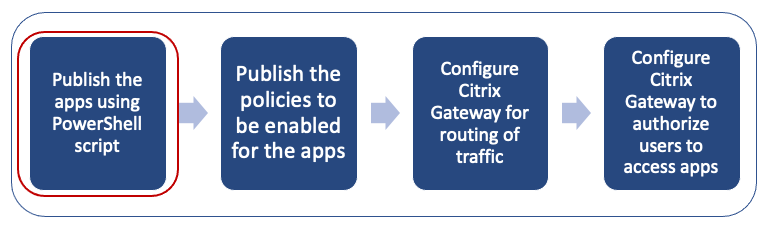

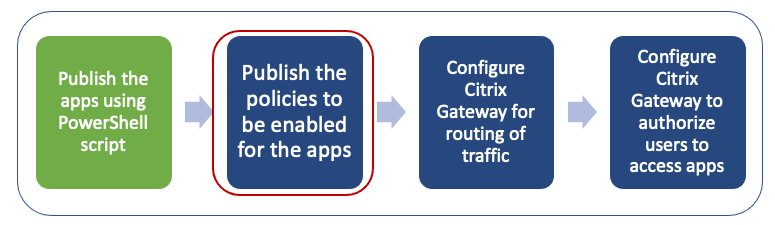

La configuration de la solution Secure Private Access for on-premises est un processus en quatre étapes.

- Publier les applications

- Publier les stratégies relatives aux applications

- Activer le routage du trafic via NetScaler Gateway

- Configuration des stratégies d’autorisation

Important :

un outil de configuration est disponible pour intégrer rapidement les applications et les stratégies relatives aux applications, ainsi que pour configurer les paramètres NetScaler Gateway et StoreFront. Toutefois, prenez note des points suivants avant d’utiliser l’outil.

Lisez les sections Publier les applications et Stratégies de publication pour les applications pour vous assurer de bien comprendre les exigences de configuration pour la configuration de la solution sur site.

Cet outil ne peut être utilisé qu’en complément des procédures existantes documentées dans cette rubrique et ne remplace pas la configuration qui doit être effectuée manuellement.

Pour plus de détails sur l’outil, voir Configurer des applications et des stratégies à l’aide de l’outil de configuration Secure Private Access.

Étape 1 : Publier les applications

Vous devez utiliser le script PowerShell pour publier les URL. Une fois l’application publiée, elle peut être gérée à l’aide de la console Citrix Studio.

Vous pouvez télécharger le script PowerShell à partir de https://www.citrix.com/downloads/workspace-app/powershell-module-for-configuring-secure-private-access-for-storefront/configure-secure-private-access-for-storefront.html.

- Sur la machine contenant le SDK PowerShell, ouvrez PowerShell.

-

Exécutez la commande suivante :

Add-PsSnapin Citrix* $dg = Get-BrokerDesktopGroup –Name PublishedContentApps <!--NeedCopy--> -

Définissez les variables de l’application Web.

$citrixUrl: “<URL of the app>” $appName: <app name as it must appear on Workspace> $DesktopGroupId: 1 $desktopgroupname: <your desktop group name> $AppIconFilePath: <path of the image file> <!--NeedCopy-->Remarque :

Assurez-vous de mettre à jour les espaces réservés marqués par des crochets angulaires (< >) avant d’exécuter la commande.

Après avoir attribué l’emplacement et le nom de l’application, exécutez la commande suivante pour publier l’application.

New-BrokerApplication –ApplicationType PublishedContent –CommandLineExecutable $citrixURL –Name $appName –DesktopGroup $dg.Uid

<!--NeedCopy-->

L’application publiée apparaît dans la section Applications de Citrix Studio. Vous pouvez désormais modifier les détails de l’application depuis la console Citrix Studio elle-même.

Pour plus d’informations sur la publication de l’application et la modification de l’icône par défaut de l’application publiée, voir Publier du contenu.

Étape 2 : publier des stratégies pour les applications

Le fichier de stratégie définit le routage et les contrôles de sécurité de chaque application publiée. Vous devez mettre à jour le fichier de stratégie sur la façon dont une application Web ou SaaS est routée (via une passerelle ou sans passerelle).

Pour appliquer des stratégies d’accès aux applications, vous devez publier les stratégies pour chaque application Web ou SaaS. Pour ce faire, vous devez mettre à jour le fichier JSON de stratégie et le fichier Web.config.

-

Fichier JSON de stratégie : mettez à jour le fichier JSON de stratégie avec les détails de l’application et les stratégies de sécurité des applications. Le fichier JSON de stratégie doit ensuite être placé sur le serveur StoreFront à l’adresse

C:\inetpub\wwwroot\Citrix\Store\Resources\SecureBrowser.Remarque :

Vous devez créer les dossiers nommés Resources et SecureBrowser, puis ajouter le fichier JSON de stratégie dans le dossier SecureBrowser. Pour plus de détails sur les différentes actions stratégiques et leurs valeurs, consultez la section Détails de la stratégie d’accès aux applications.

-

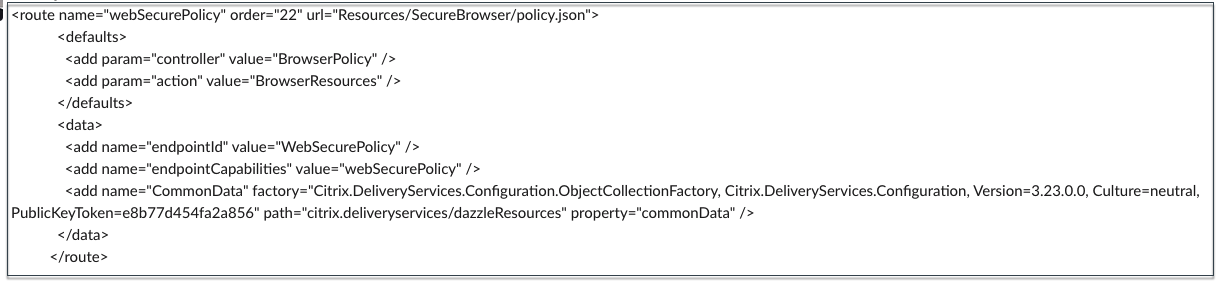

Fichier Web.config : pour que les détails de la nouvelle stratégie soient disponibles pour l’application Citrix Workspace et le navigateur Citrix Enterprise, vous devez modifier le fichier web.config dans le répertoire StoreFront. Vous devez modifier le fichier pour ajouter une nouvelle balise XML portant le nom route. Le fichier Web.config doit ensuite être placé à l’emplacement C:\inetpub\wwwroot\Citrix\Store1.

Reportez-vous à la section Exemple de configuration de bout en bout pour un exemple de fichier XML.

Remarque :

Dans le chemin, « store1 » fait référence au nom spécifié pour le magasin lors de sa création. Si un nom de magasin différent est utilisé, un dossier approprié doit être créé.

Il est recommandé d’ajouter un nouvel itinéraire à la fin des itinéraires existants. Si vous ajoutez un itinéraire au milieu, vous devez mettre à jour manuellement le numéro de commande pour tous les itinéraires suivants.

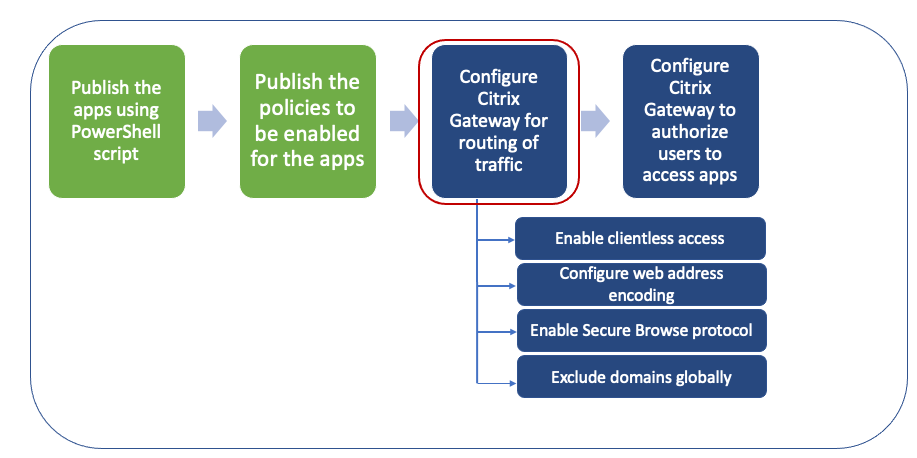

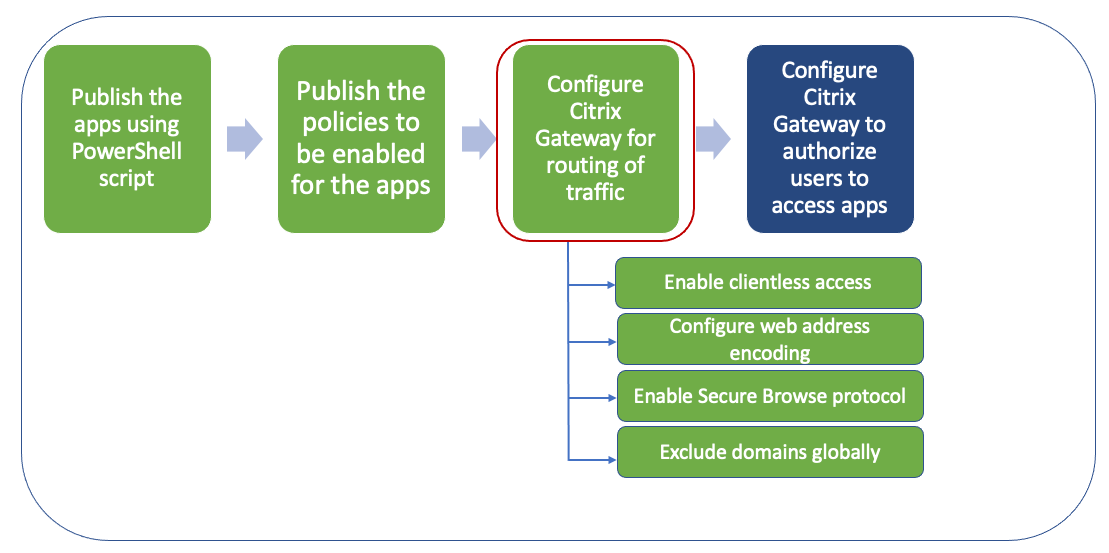

Étape 3 : activer le routage du trafic via NetScaler Gateway

L’activation du routage du trafic via NetScaler Gateway implique les étapes suivantes :

- Activer l’accès sans client

- Activer le codage des URL

- Activer la Secure Browse

- Exclure les domaines de la réécriture en mode d’accès sans client

L’accès sans client, le codage des URL et la navigation sécurisée peuvent être activés globalement ou selon une stratégie de session.

- Le paramètre activé globalement s’applique à tous les serveurs virtuels NetScaler Gateway configurés.

- Le paramètre de stratégie par session s’applique aux utilisateurs, aux groupes ou aux serveurs virtuels Gateway.

Activer l’accès sans client

Pour activer l’accès sans client à l’échelle mondiale à l’aide de l’interface graphique de NetScaler Gateway, procédez comme suit :

Dans l’onglet Configuration, développez Citrix Gateway, puis cliquez sur Paramètres généraux. Sur la page Paramètres généraux, cliquez sur Modifier les paramètres généraux . Dans l’onglet Expérience client, dans Accès sans client, sélectionnez Activé, puis cliquez sur OK.

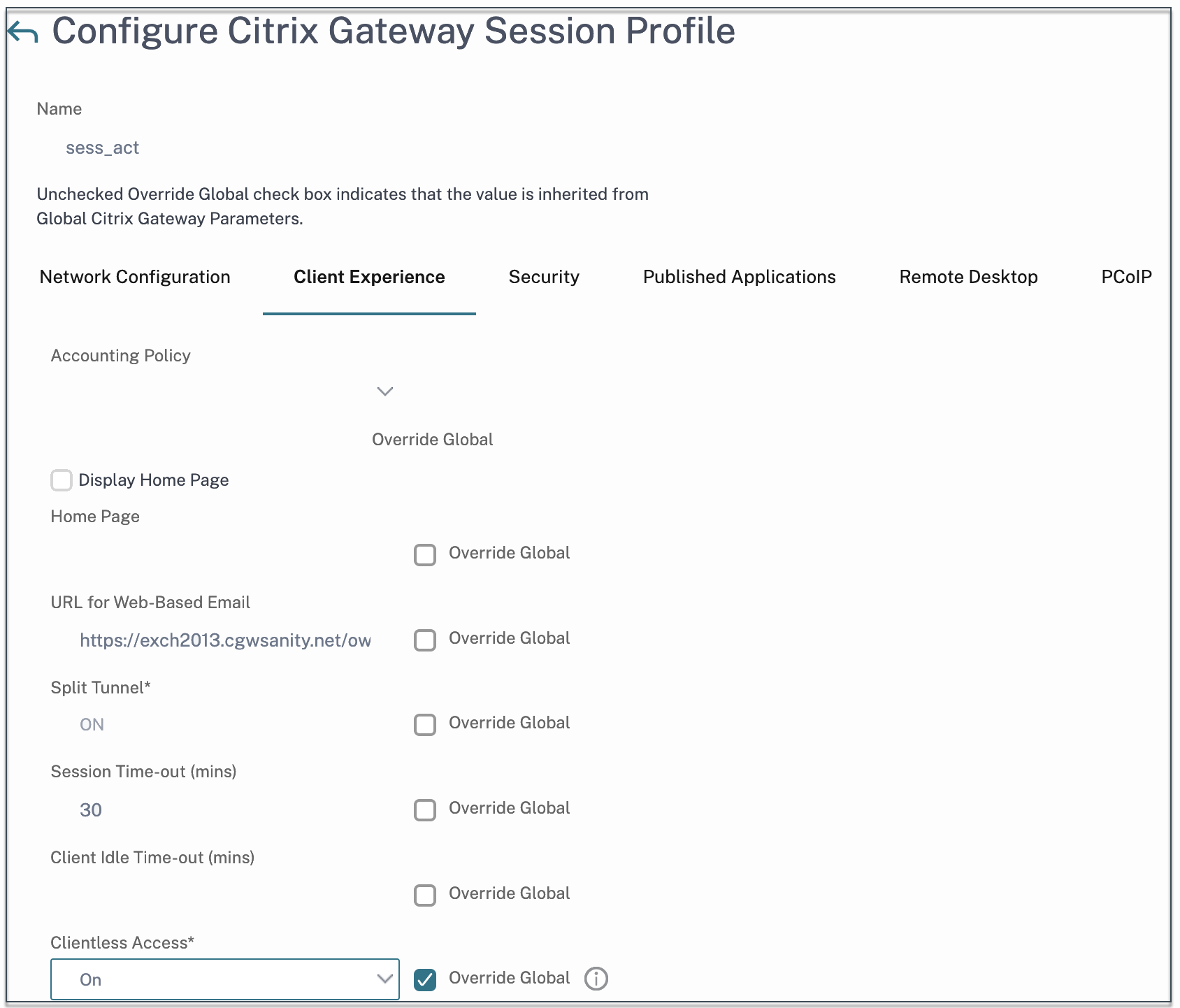

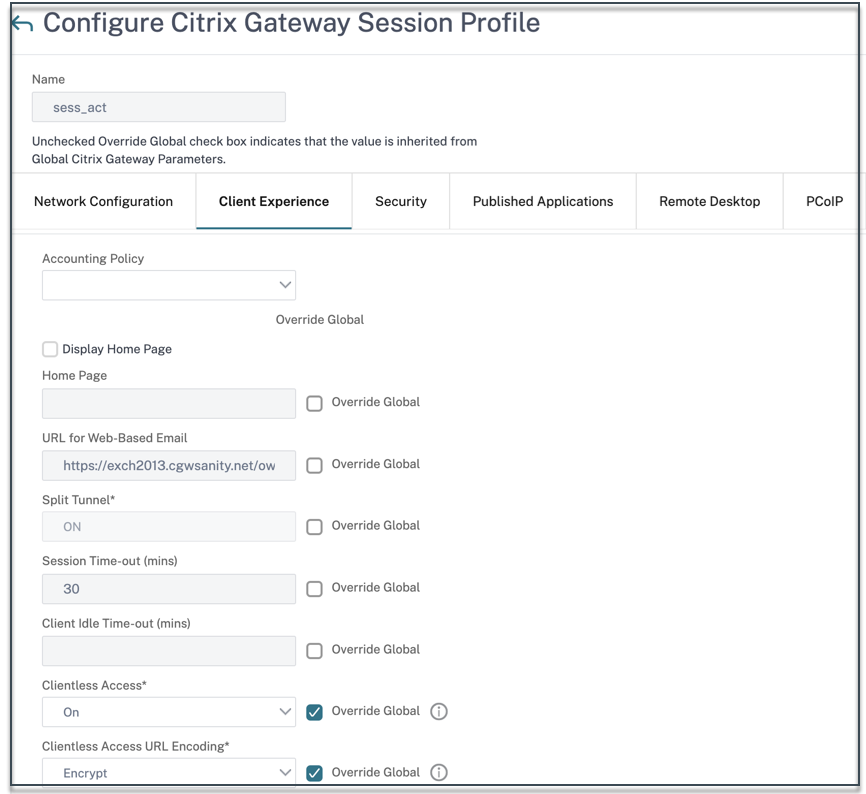

Pour activer l’accès sans client à l’aide d’une stratégie de session à l’aide de l’interface graphique de NetScaler Gateway :

Si vous souhaitez qu’un groupe restreint d’utilisateurs, de groupes ou de serveurs virtuels utilise l’accès sans client, désactivez ou effacez l’accès sans client à l’échelle mondiale. Ensuite, à l’aide d’une stratégie de session, activez l’accès sans client et liez-le à des utilisateurs, des groupes ou des serveurs virtuels.

- Dans l’onglet Configuration, développez Citrix Gateway, puis cliquez sur Stratégies > Session.

- Cliquez sur l’onglet Stratégie de session, puis sur Ajouter.

- Dans Nom, tapez le nom de la stratégie.

- À côté de Profil, cliquez sur Nouveau.

- Dans Nom , saisissez le nom du profil.

- Dans l’onglet Expérience client, à côté de Clientless Access, cliquez surOverride Global, sélectionnez Activé, puis cliquez sur Créer.

- Dans Expression, entrez

true. Lorsque vous entrez la valeurtrue, la stratégie est toujours appliquée au niveau auquel elle est liée. - Cliquez sur Créer , puis sur Fermer .

Pour activer l’accès sans client à l’échelle mondiale à l’aide de l’interface de ligne de commande NetScaler Gateway :

À l’invite de commandes, exécutez la commande suivante :

set vpn parameter -clientlessVpnMode On -icaProxy OFF

<!--NeedCopy-->

Pour activer la stratégie d’accès sans client par session à l’aide de l’interface de ligne de commande NetScaler Gateway :

À l’invite de commandes, exécutez la commande suivante :

set vpn sessionAction <session-profile-name> -clientlessVpnMode On -icaProxy OFF

<!--NeedCopy-->

Activer le codage des URL

Lorsque vous activez l’accès sans client, vous pouvez choisir de coder les adresses des applications Web internes ou de conserver l’adresse en texte clair. Il est recommandé de laisser l’adresse Web sous forme de texte clair pour un accès sans client.

Pour activer le codage des URL à l’échelle mondiale à l’aide de l’interface graphique de NetScaler Gateway, procédez comme suit :

- Dans l’onglet Configuration, développez Citrix Gateway, puis cliquez sur Paramètres généraux.

- Sur la page Paramètres généraux, cliquez sur Modifier les paramètres généraux.

- Dans l’onglet Expérience client, dans Encodage d’URL d’accès sansclient, sélectionnez le paramètre de codage de votre URL Web, puis cliquez sur OK.

Pour activer le codage des URL au niveau de la stratégie de session à l’aide de l’interface graphique de NetScaler Gateway, procédez comme suit :

- Dans l’onglet Configuration, développez Citrix Gateway, puis cliquez sur Stratégies > Session.

- Cliquez sur l’onglet Stratégie de session, puis cliquez sur Ajouter.

- Dans Nom, tapez le nom de la stratégie.

- À côté de Profil, cliquez sur Nouveau.

- Dans Nom , saisissez le nom du profil.

- Dans l’onglet Expérience client, à côté de Codage de l’URL d’accès sans client, cliquez sur Override Global, sélectionnez le niveau de codage, puis cliquez sur OK.

- Dans Expression, entrez

true. Lorsque vous entrez la valeurtrue, la stratégie est toujours appliquée au niveau auquel elle est liée.

Pour activer le codage des URL à l’échelle mondiale à l’aide de l’interface de ligne de commande NetScaler Gateway, procédez comme suit :

À l’invite de commandes, exécutez la commande suivante :

set vpn parameter -clientlessModeUrlEncoding TRANSPARENT

<!--NeedCopy-->

Pour activer la stratégie d’encodage des URL par session à l’aide de l’interface de ligne de commande NetScaler Gateway, procédez comme suit :

À l’invite de commandes, exécutez la commande suivante :

set vpn sessionAction <session-profile-name> -clientlessModeUrlEncoding TRANSPARENT

<!--NeedCopy-->

Activer la Secure Browse

La navigation sécurisée et l’accès sans client fonctionnent ensemble pour permettre les connexions à l’aide du mode VPN sans client. Vous devez activer le mode navigation sécurisée afin que Citrix Enterprise Browser puisse utiliser le mode navigation sécurisée pour accéder aux applications sans l’ancien VPN.

Remarque :

lorsque le navigateur Citrix Enterprise n’est pas installé sur l’utilisateur final, les URL publiées avec la balise SPAEnabled s’ouvrent via le navigateur par défaut de l’appareil au lieu du navigateur Citrix Enterprise. Dans ce cas, les stratégies de sécurité ne s’appliquent pas. Le problème se produit uniquement sur les déploiements de StoreFront.

Pour activer le mode navigation sécurisée à l’échelle mondiale à l’aide de l’interface graphique de NetScaler Gateway, procédez comme suit :

- Dans l’onglet Configuration, développez Citrix Gateway, puis cliquez sur Paramètres généraux.

- Sur la page Paramètres généraux, cliquez sur Modifier les paramètres généraux .

- Dans l’onglet Sécurité, dans Secure Browse, sélectionnez ACTIVÉ, puis cliquez sur OK.

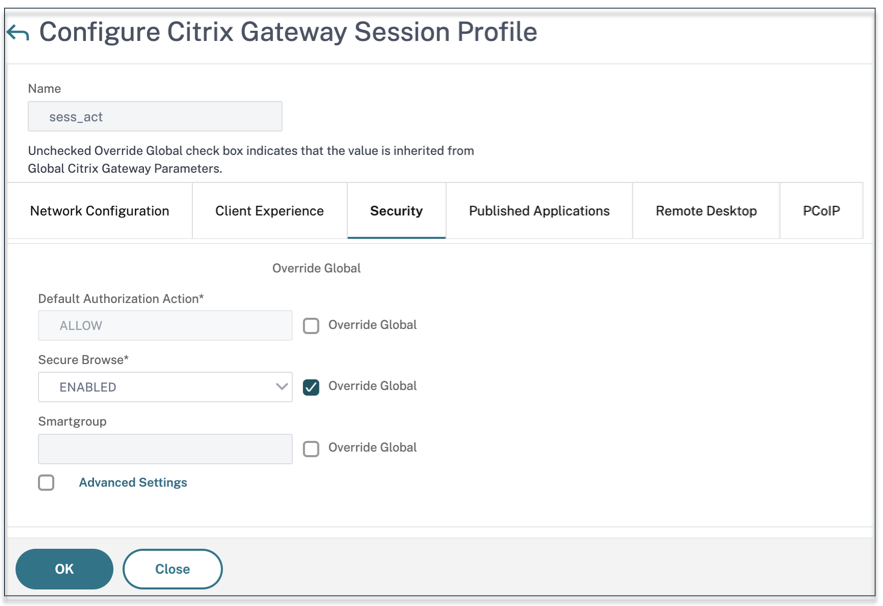

Pour activer le mode navigation sécurisée au niveau de la stratégie de session à l’aide de l’interface graphique de NetScaler Gateway :

- Dans l’onglet Configuration, développez Citrix Gateway, puis cliquez sur Stratégies > Session.

- Cliquez sur l’onglet Stratégie de session, puis sur Ajouter.

- Dans Nom, tapez le nom de la stratégie.

- À côté de Profil, cliquez sur Nouveau.

- Dans Nom , saisissez le nom du profil.

- Dans l’onglet Sécurité, cliquez sur Ignorer les paramètres globauxet définissez Secure Browse surACTIVÉ.

Pour activer la navigation sécurisée à l’échelle mondiale à l’aide de l’interface de ligne de commande NetScaler Gateway :

À l’invite de commandes, exécutez la commande suivante :

set vpn parameter -secureBrowse ENABLED

<!--NeedCopy-->

Pour activer la stratégie de navigation sécurisée par session à l’aide de l’interface de ligne de commande NetScaler Gateway :

À l’invite de commandes, exécutez la commande suivante :

set vpn sessionAction <session-profile-name> -secureBrowse ENABLED

<!--NeedCopy-->

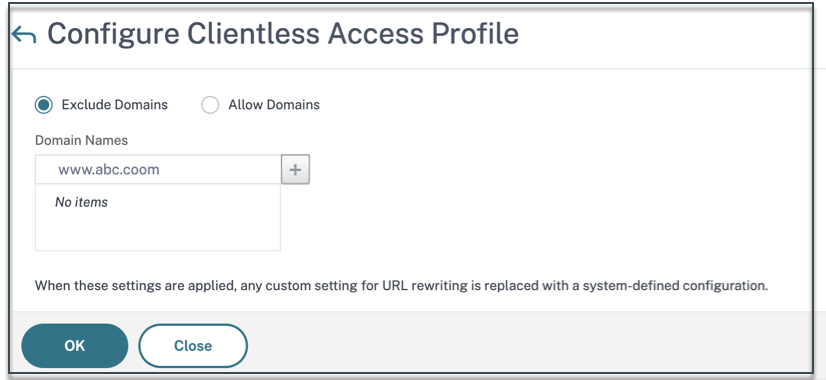

Exclure les domaines de la réécriture en mode d’accès sans client

Vous devez spécifier les domaines pour empêcher StoreFront de réécrire les URL en mode d’accès sans client. Excluez les noms de domaine complets du serveur StoreFront, les noms de domaine complets de l’équilibreur de charge StoreFront et citrix.com. Ce paramètre ne peut être appliqué que globalement.

- Accédez à Citrix Gateway > Paramètres globaux.

- Dans Accès sans client, cliquez sur Configurer les domaines pour l’accès sans client.

- Sélectionnez Exclure le domaine.

- Dans Noms de domaine, entrez les noms de domaine (noms de domaine complets du serveur StoreFront ou noms de domaine complets de l’équilibreur de charge StoreFront).

- Cliquez sur le signe + et entrez

citrix.com. - Cliquez sur OK.

Pour exclure des domaines à l’aide de l’interface de ligne de commande NetScaler Gateway :

À l’invite de commandes, exécutez la commande suivante :

bind policy patset ns_cvpn_default_bypass_domains <StoreFront-FQDN>

bind policy patset ns_cvpn_default_bypass_domains citrix.com

<!--NeedCopy-->

Étape 4 : Configuration des stratégies d’autorisation

L’autorisation spécifie les ressources réseau auxquelles les utilisateurs ont accès lorsqu’ils se connectent à NetScaler Gateway. Le paramètre par défaut de l’autorisation consiste à refuser l’accès à toutes les ressources réseau. Citrix recommande d’utiliser le paramètre global par défaut, puis de créer des stratégies d’autorisation pour définir les ressources réseau auxquelles les utilisateurs peuvent accéder.

Vous configurez l’autorisation sur NetScaler Gateway à l’aide d’une stratégie et d’expressions d’autorisation. Après avoir créé une stratégie d’autorisation, vous pouvez la lier aux utilisateurs ou aux groupes que vous avez configurés sur l’appliance. Les stratégies utilisateur ont une priorité plus élevée que les stratégies liées aux groupes.

Stratégies d’autorisation par défaut : deux stratégies d’autorisation doivent être créées pour autoriser l’accès au serveur StoreFront et refuser l’accès à toutes les applications Web publiées.

- Allow_StoreFront

- Deny_ALL

Stratégies d’autorisation des applications Web : après avoir créé les stratégies d’autorisation par défaut, vous devez créer des stratégies d’autorisation pour chaque application Web publiée.

Allow_<app1>Allow_<app2>

Pour configurer une stratégie d’autorisation à l’aide de l’interface graphique de NetScaler Gateway, procédez comme suit :

- Accédez à Citrix Gateway > Stratégies > Autorisation.

- Dans le volet d’informations, cliquez sur Ajouter.

- Dans Nom, tapez le nom de la stratégie.

- Dans Action, sélectionnez Autoriser ou Refuser.

- Dans Expression, cliquez sur Expression Editor.

- Pour configurer une expression, cliquez sur Sélectionner et choisissez les éléments nécessaires.

- Cliquez sur Terminé.

- Cliquez sur Créer.

Pour configurer une stratégie d’autorisation à l’aide de l’interface de ligne de commande NetScaler Gateway :

À l’invite de commandes, exécutez la commande suivante :

add authorization policy <policy-name> "HTTP.REQ.HOSTNAME.CONTAINS("<StoreFront-FQDN>")" ALLOW

<!--NeedCopy-->

Pour lier une stratégie d’autorisation à un utilisateur/groupe à l’aide de l’interface graphique de NetScaler Gateway :

- Accédez à Citrix Gateway > Administration des utilisateurs.

- Cliquez sur Utilisateurs AAA ou Groupes AAA.

- Dans le volet d’informations, sélectionnez un utilisateur/un groupe, puis cliquez sur Modifier.

- Dans les paramètres avancés, cliquez sur Stratégies d’autorisation.

- Sur la page Policy Binding, sélectionnez une stratégie ou créez-en une.

- Dans Priorité, définissez le numéro de priorité.

- Dans Type, sélectionnez le type de demande, puis cliquez sur OK.

Pour lier une stratégie d’autorisation à l’aide de l’interface de ligne de commande NetScaler Gateway :

À l’invite de commandes, exécutez la commande suivante :

bind aaa group <group-name> -policy <policy-name> -priority <priority> -gotoPriorityExpression END

<!--NeedCopy-->

Exemple de configuration de bout en bout

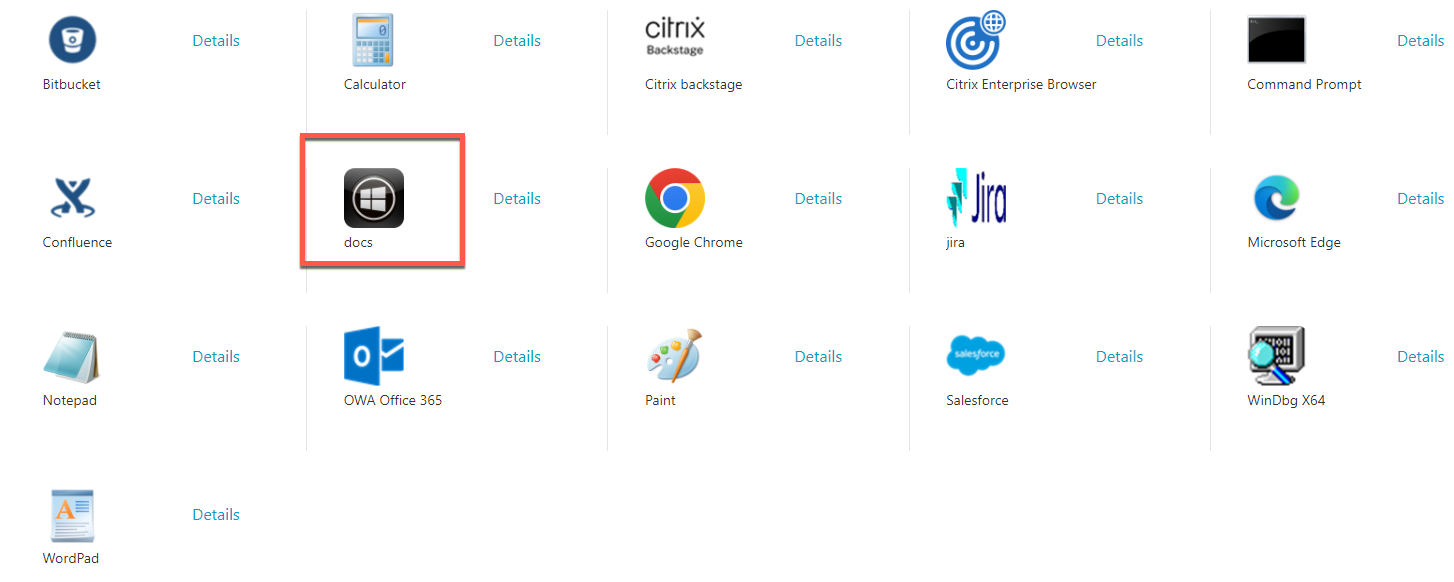

Dans cet exemple, une application nommée « Docs » avec l’URL https://docs.citrix.com est publiée sur Citrix Workspace.

- Sur la machine contenant le SDK PowerShell, ouvrez PowerShell.

-

Exécutez la commande suivante.

Add-PsSnapin Citrix* $dg = Get-BrokerDesktopGroup –Name PublishedContentApps <!--NeedCopy--> -

Ajoutez les informations suivantes à l’applet de commande.

$citrixUrl: “https://docs.citrix.com” $appName: docs $DesktopGroupId: 1 $desktopgroupname: <mydesktop23> <!--NeedCopy--> -

Exécutez la commande suivante.

New-BrokerApplication –ApplicationType PublishedContent –CommandLineExecutable $citrixURL –Name $appName –DesktopGroup $dg.Uid <!--NeedCopy-->L’application est désormais publiée sur Citrix Workspace.

-

Mettez à jour le fichier JSON de stratégie avec les détails de l’application (« docs »). Vérifiez les points suivants.

-

proxytraffic_v1la valeur est toujours définie sursecureBrowse. Ce paramètre garantit que le navigateur Citrix Enterprise achemine le trafic vers la page Web via NetScaler Gateway à l’aide du protocole de navigation sécurisée. -

browser_v1la valeur est toujours définie surembeddedBrowser. Ce paramètre n’est applicable que lorsque le navigateur Citrix Enterprise (CEB) est configuré en tant que navigateur professionnel. Lorsque cette option est définie surembeddedBrowser, les liens relatifs aux domaines Secure Private Access configurés s’ouvrent dans CEB. - La valeur

secureBrowseAddressest l’URL de votre NetScaler Gateway.

-

- Placez le fichier JSON de stratégie dans C:\inetpub\wwwroot\Citrix\Store\Resources\SecureBrowser.

-

Modifiez le fichier Web.config pour qu’il pointe vers le fichier de régulation que vous avez mis à jour.

-

Sur votre appliance NetScaler Gateway sur site, procédez comme suit :

- Activez l’accès sans client aux applications. Vous pouvez activer l’accès sans client au niveau mondial ou au niveau de la session.

- Activer le codage des adresses Web

- Activer le mode de Secure Browse

- Exclure les domaines de la réécriture en mode d’accès sans client

Pour plus de détails, consultez Étape 3 : Activation de l’authentification et de l’autorisation à l’aide de NetScaler Gateway sur site.

Flux d’utilisateurs finaux

-

Connectez-vous à StoreFront en tant qu’utilisateur autorisé à accéder aux applications du groupe de mise à disposition PublishedContentApps.

-

Une fois connecté, vous devez voir la nouvelle application avec l’icône par défaut. Vous pouvez personnaliser l’icône selon vos besoins. Pour plus de détails, consultez https://www.citrix.com/blogs/2013/08/21/xd-tipster-changing-delivery-group-icons-revisited-xd7/.

-

Lorsque vous cliquez sur l’application, celle-ci s’ouvre dans Citrix Enterprise Browser.

Détails de la stratégie d’accès aux applications

Le tableau suivant répertorie les options de stratégie d’accès disponibles et leurs valeurs.

|Nom de la clé|Description de la stratégie|Valeur| |—|—|—| |screencapture_v1|Activer ou désactiver la fonction anti-capture d’écran pour la page Web|activé ou désactivé| |keylogging_v1|Activer ou désactiver l’anti-keylogging pour la page Web|activé ou désactivé| |watermark_v1|Afficher ou ne pas afficher le filigrane sur la page Web|activé ou désactivé| |upload_v1|Activer ou désactiver le téléchargement de la page Web|activé ou désactivé| |printing_v1|Activer ou désactiver l’impression à partir de la page Web|activé ou désactivé| |download_v1|Activer ou désactiver les téléchargements depuis la page Web|activé ou désactivé| |clipboard_v1|Activer ou désactiver le presse-papiers sur la page Web|activé ou désactivé| |proxytraffic_v1|Détermine si le navigateur Citrix Enterprise canalise le trafic vers la page Web via NetScaler Gateway à l’aide d’une navigation sécurisée ou permet un accès direct.|direct ou SecureBrowse| |browser_v1|Applicable uniquement lorsque Citrix Enterprise Browser est configuré comme navigateur professionnel. Lorsque cette option est définie sur EmbeddedBrowser, les liens relatifs aux domaines Secure Private Access configurés s’ouvrent dans le navigateur Citrix Enterprise|SystemBrowser ou EmbeddedBrowser| |Nom|Nom du Web ou de l’application SaaS publiée|Il est recommandé d’utiliser le même nom que celui que vous avez saisi lors de la publication des modèles d’application|Liste séparée par des virgules des noms de domaine liés à cette application. Vous pouvez également utiliser des caractères génériques. Ces noms de domaine sont utilisés pour appliquer des stratégies aux applications par le Citrix Enterprise Browser.|Exemples : “.office.com/”, “.office.net/”, “.microsoft.com/”.sharepoint.com/*”|

Remarque :

les fonctions anti-keylogging et anti-capture d’écran nécessitent l’installation de la fonctionnalité de protection des applications fournie avec l’application Citrix Workspace.

Dans cet article

- Étape 1 : Publier les applications

- Étape 2 : publier des stratégies pour les applications

- Étape 3 : activer le routage du trafic via NetScaler Gateway

- Étape 4 : Configuration des stratégies d’autorisation

- Exemple de configuration de bout en bout

- Flux d’utilisateurs finaux

- Détails de la stratégie d’accès aux applications