Framehawk

Important :

À partir de Citrix Virtual Apps and Desktops 7 1903, Framehawk n’est plus pris en charge. Utilisez Thinwire avec le transport adaptatif activé.

Framehawk est une technologie de communication à distance d’écran pour les travailleurs mobiles via des connexions sans fil haut débit (réseaux cellulaires Wi-Fi et 4G/LTE) faisant l’objet de perte de paquets élevée. Framehawk aide à résoudre les problèmes d’interférence spectrale et de propagation à trajets multiples. Framehawk propose une expérience fluide et interactive aux utilisateurs d’applications et de bureaux virtuels sur des appareils mobiles Windows et iOS tels que des ordinateurs portables et tablettes. Pour optimiser l’évolutivité du serveur et minimiser la consommation de bande passante réseau, nous recommandons d’utiliser Framehawk uniquement dans le cas d’utilisation spécifique décrit ci-dessus. Nous recommandons le transport adaptatif, qui intègre de nombreux concepts Framehawk pour optimiser le débit de données, dans tous les autres cas d’utilisation.

Vous pouvez utiliser les modèles de stratégie Citrix pour mettre en œuvre Framehawk pour un ensemble d’utilisateurs et de scénarios d’accès de manière appropriée pour votre organisation. Framehawk cible les configurations à écran unique telles que les ordinateurs portables et les tablettes. Utilisez Framehawk lorsque l’importance de performances interactives en temps réel justifie les coûts supplémentaires en ressources serveur et le besoin d’une connexion haut débit.

Comment Framehawk assure une expérience utilisateur fluide

Imaginez Framehawk comme une implémentation logicielle de l’œil humain, observant ce qui se trouve dans le tampon de trame et identifiant les différents types de contenu sur l’écran. Qu’est-ce qui est important pour l’utilisateur ? Pour les zones de l’écran qui changent rapidement, comme les vidéos ou les graphiques animés, il n’est pas très important pour l’œil humain que quelques pixels se perdent. Ils sont rapidement remplacés par de nouvelles données.

Toutefois, pour les zones statiques de l’écran, l’œil humain est très exigeant. Par exemple, les icônes dans la barre d’outils ou la zone de notification ou un texte qui s’affiche après défilement par l’utilisateur pour atteindre son point de lecture. Un utilisateur attend une perfection au pixel près. À l’inverse des protocoles qui recherchent la précision technique, Framehawk vise à s’adapter à l’être humain utilisant la technologie.

Framehawk comprend un amplificateur de signal (QoS) nouvelle génération ainsi qu’une carte thermique temporelle pour une identification plus précise et plus efficace des charges de travail. Il utilise des transformations autonomiques à réparation spontanée en plus de la compression de données, et évite la retransmission des données pour maintenir une réponse rapide aux clics, la linéarité et une cadence régulière. Sur une connexion réseau avec perte, Framehawk peut masquer la perte avec une interpolation, permettant à l’utilisateur de continuer à percevoir une bonne qualité d’image tout en bénéficiant d’une expérience plus fluide. En outre, les algorithmes Framehawk peuvent faire la distinction entre les différents types de perte de paquets. Par exemple, perte aléatoire (envoi de données supplémentaires pour compenser) ou perte avec congestion (arrêt de l’envoi de données, car le canal est déjà saturé).

Le moteur Framehawk Intent Engine dans l’application Citrix Workspace fait la distinction entre le défilement vers le haut ou vers le bas, le zoom, le déplacement vers la gauche ou vers la droite, la lecture, la saisie et autres actions courantes. Le moteur gère également les communications vers le Virtual Delivery Agent (VDA) à l’aide d’un dictionnaire partagé. Si l’utilisateur lit un texte, la qualité visuelle du texte doit être excellente. Si l’utilisateur fait défiler l’écran, le mouvement doit être rapide et fluide. Par ailleurs, il doit pouvoir être interrompu, de façon à ce que l’utilisateur puisse constamment contrôler l’interaction avec l’application ou le bureau.

En mesurant la cadence sur la connexion réseau (engrenage, par analogie avec la tension d’une chaîne de vélo), la logique de Framehawk réagit plus rapidement, offrant une expérience supérieure sur des connexions à latence élevée. Ce système d’engrenage unique et breveté offre un retour permanent sur les conditions du réseau, ce qui permet à Framehawk de réagir immédiatement aux changements de bande passante, à la latence et à la perte de données.

Considérations relatives à la conception avec Thinwire et Framehawk

Framehawk utilise une couche de transport de données fondée sur UDP. UDP ne représente qu’une petite partie de la façon dont Framehawk traite les problèmes de perte, comme vous pouvez le voir en comparant les performances de Framehawk avec d’autres protocoles basés sur UDP. UDP joue un rôle fondamental pour les techniques centrées sur l’être humain qui distinguent Framehawk du reste.

Quelle quantité de bande passante est requise par Framehawk ?

Une connexion sans fil haut débit repose sur plusieurs facteurs, y compris le nombre d’utilisateurs qui partagent la connexion, la qualité de la connexion et les applications en cours d’utilisation. Pour des performances optimales, Citrix suggère une configuration de base de 4 ou 5 Mbits/s ainsi que 150 Kbits/s par utilisateur.

Pour Thinwire, nous recommandons une bande passante de 1,5 Mbits/s ainsi que 150 Kbits/s par utilisateur. Pour plus de détails, voir le blog sur la bande passante Citrix Virtual Apps and Desktops). Avec une perte de paquets de 3 %, vous remarquerez que Thinwire requiert beaucoup plus de bande passante que Framehawk pour garantir une expérience utilisateur positive.

Thinwire reste le canal de communication à distance d’écran principal dans le protocole ICA. Framehawk est désactivé par défaut. Citrix recommande de l’activer pour répondre aux scénarios d’accès sans fil haut débit dans votre organisation. N’oubliez pas que Framehawk requiert beaucoup plus de ressources serveur (UC et mémoire) que Thinwire.

Configuration requise et considérations

Framehawk requiert au minimum VDA 7.6.300 et Gestion de stratégie de groupe 7.6.300.

Le point de terminaison doit disposer au minimum de l’application Workspace pour Windows 1808, ou Citrix Receiver pour Windows 4.3.100 ou de l’application Workspace pour iOS 1808, ou Citrix Receiver pour iOS 6.0.1.

Par défaut, Framehawk utilise une plage de ports UDP bidirectionnelle (3224 à 3324) pour échanger les données du canal d’affichage Framehawk avec l’application Citrix Workspace. La plage peut être personnalisée dans un paramètre de stratégie appelé Plage de ports du canal d’affichage Framehawk. Chaque connexion simultanée entre le client et le bureau virtuel requiert un port unique. Dans les environnements de système d’exploitation multi-utilisateurs, tels que les serveurs Citrix Virtual Apps, définissez suffisamment de ports pour prendre en charge le nombre maximal de sessions utilisateur simultanées. Pour un système d’exploitation à utilisateur unique, tels que les bureaux VDI, il suffit de définir un port UDP unique. Framehawk tente d’abord d’utiliser le premier port défini et progresse jusqu’au dernier port spécifié dans la plage. Ce comportement s’applique à la fois à la communication via Citrix Gateway et aux connexions internes directes vers le serveur StoreFront.

Pour l’accès à distance, Citrix Gateway doit être déployé. Par défaut, Citrix Gateway utilise le port UDP 443 pour les communications cryptées entre l’application Citrix Workspace du client et Gateway. Ce port doit être ouvert sur les pare-feu externes pour permettre les communications sécurisées dans les deux sens. La fonctionnalité est appelée Datagram Transport Security (DTLS).

Remarque :

Les connexions Framehawk/DTLS ne sont pas prises en charge sur les boîtiers FIPS.

Les connexions Framehawk chiffrées sont prises en charge, depuis NetScaler Gateway version 11.0.62 et NetScaler Unified Gateway version 11.0.64.34 ou version ultérieure.

NetScaler High Availability est pris en charge depuis XenApp et XenDesktop 7.12.

Tenez compte des recommandations suivantes avant la mise en place de Framehawk :

- Contactez votre administrateur de sécurité pour vérifier que les ports UDP définis pour Framehawk sont bien ouverts sur le pare-feu. Le processus d’installation ne configure pas automatiquement le pare-feu.

- Citrix Gateway peut être installé dans la DMZ, entouré de pare-feu du côté externe ainsi que du côté interne. S’assurer que le port UDP 443 est ouvert sur le pare-feu externe Assurez-vous que les ports UDP 3224 à 3324 sont ouverts sur le pare-feu interne si votre environnement utilise les plages de port par défaut.

Configuration

Attention :

Citrix vous recommande d’activer Framehawk uniquement pour les utilisateurs qui sont susceptibles de rencontrer une perte importante de paquets. Nous vous recommandons de ne pas activer Framehawk en tant que stratégie universelle pour tous les objets du site.

Framehawk est désactivé par défaut. Lorsque cette option est activée, le serveur tente d’utiliser Framehawk pour les graphiques et la saisie. Si les conditions requises ne sont pas réunies pour quelque raison que ce soit, la connexion est établie à l’aide du mode par défaut (Thinwire).

Les paramètres de stratégie suivants affectent Framehawk :

- Canal d’affichage Framehawk : active ou désactive la fonctionnalité.

- Plage de ports du canal d’affichage Framehawk : spécifie la plage de numéros de port UDP (le numéro de port le plus bas vers le plus élevé) que le VDA peut utiliser pour échanger les données de canal d’affichage Framehawk avec la machine utilisateur. Le VDA tente d’utiliser chaque port, en commençant par le numéro de port le plus bas et en remontant pour chaque tentative. Le port gère le trafic entrant et sortant.

Ouverture de ports pour le canal d’affichage Framehawk

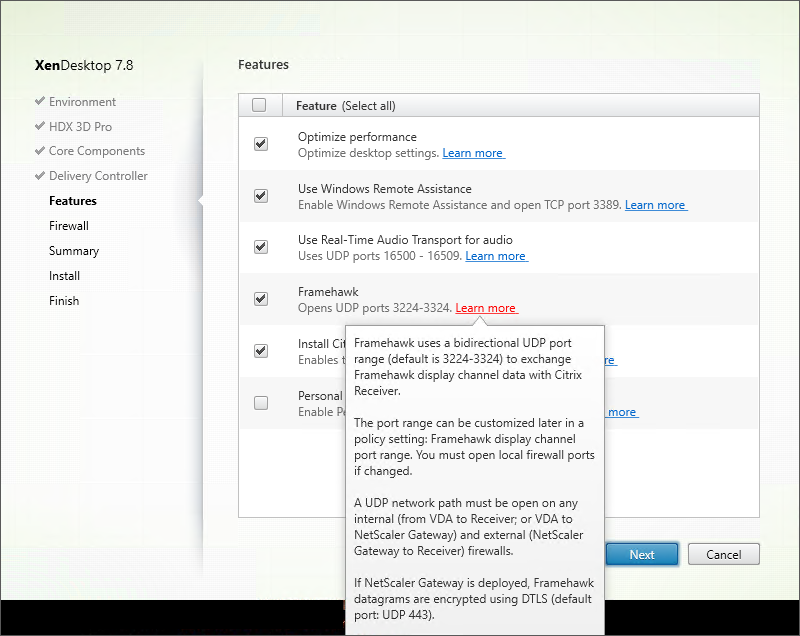

Dans XenApp et XenDesktop 7.8, vous pouvez choisir de reconfigurer le pare-feu lors de l’étape Fonctionnalités du programme d’installation du VDA. Cette case à cocher ouvre les ports UDP 3224 à 3324 sur le pare-feu Windows, si elle est sélectionnée. La configuration manuelle des pare-feux est requise dans certaines circonstances :

- pour les pare-feux de réseau Ou

- si la plage de ports par défaut est personnalisée.

Pour ouvrir ces ports UDP, sélectionnez la case à cocher Framehawk :

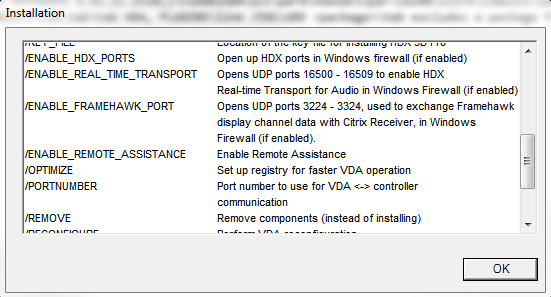

Vous pouvez également utiliser la ligne de commande pour ouvrir les ports UDP pour Framehawk à l’aide de /ENABLE_FRAMEHAWK_PORT :

Vérification des attributions de port UDP Framehawk

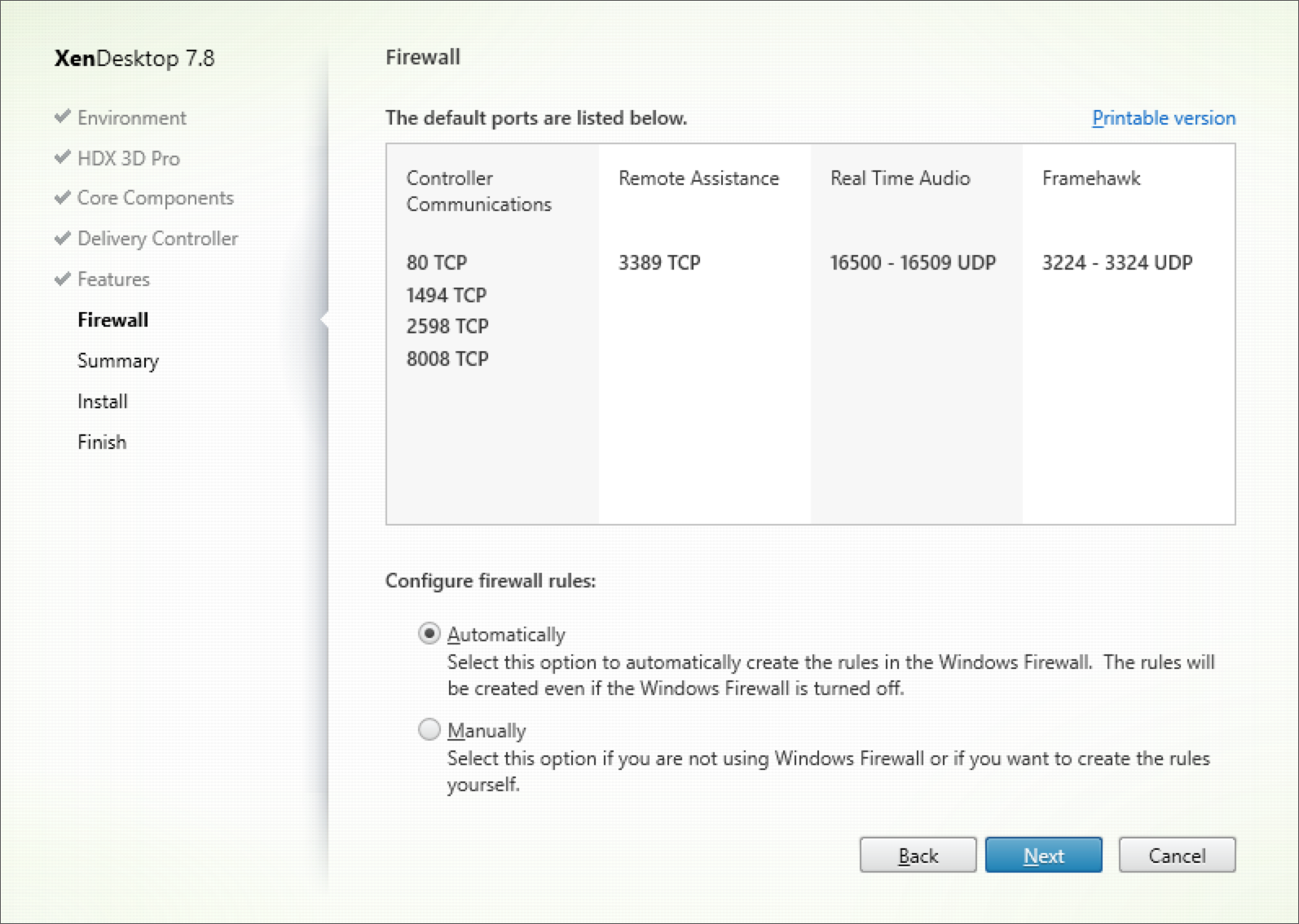

Lors de l’installation, vous pouvez vérifier les ports UDP attribués à Framehawk dans l’écran Pare-feu :

L’écran Résumé indique si la fonctionnalité de Framehawk est activée :

Prise en charge de Citrix Gateway pour Framehawk

Le trafic Framehawk crypté est pris en charge sur Citrix Gateway 1808 ou version ultérieure et NetScaler Gateway 11.0.62.10 ou version ultérieure, et Citrix Unified Gateway 1808 et NetScaler Unified Gateway 11.0.64.34 ou version ultérieure.

- Citrix Gateway fait référence à l’architecture de déploiement dans laquelle le serveur virtuel VPN de passerelle est directement accessible depuis la machine cliente. Une adresse IP publique est attribuée au serveur virtuel VPN et l’utilisateur se connecte directement à cette adresse IP.

- Citrix Gateway avec Unified Gateway fait référence au déploiement dans lequel le serveur virtuel VPN de passerelle est lié en tant que cible au serveur virtuel de basculement du contenu (CS). Dans ce déploiement, le serveur virtuel CS dispose de l’adresse de protocole Internet public et le serveur virtuel VPN de passerelle dispose d’une adresse de protocole Internet fictive.

Pour activer la prise en charge de Framehawk sur Citrix Gateway, le paramètre DTLS au niveau du serveur virtuel VPN de passerelle doit être activé. Une fois que ce paramètre est activé et que les composants sur Citrix Virtual Apps ou Citrix Virtual Desktops sont mis à jour correctement, le trafic audio, vidéo et interactif Framehawk est crypté entre le serveur virtuel VPN de passerelle et la machine utilisateur.

Citrix Gateway, Unified Gateway et Citrix Gateway + équilibrage de charge de serveur global sont pris en charge avec Framehawk.

Les scénarios suivants ne sont pas pris en charge avec Framehawk :

- HDX Insight

- Citrix Gateway en mode IPv6

- Citrix Gateway Double Hop

- Citrix Gateway avec la configuration en cluster

| Scénario | Prise en charge de Framehawk |

|---|---|

| Citrix Gateway | Oui |

| Équilibrage de charge global des serveurs Citrix Gateway | Oui |

| Citrix Gateway avec Unified Gateway | Oui. Remarque : Unified Gateway version 11.0.64.34 et supérieure est prise en charge. |

| HDX Insight | Non |

| Citrix Gateway en mode IPv6 | Non |

| Citrix Gateway Double Hop | Non |

| Plusieurs Secure Ticket Authority sur Citrix Gateway | Oui |

| Citrix Gateway et haute disponibilité | Oui |

| Citrix Gateway et la configuration en cluster | Non |

Configuration de Citrix Gateway pour la prise en charge de Framehawk

Pour activer la prise en charge de Framehawk sur Citrix Gateway, activez le paramètre DTLS au niveau du serveur virtuel VPN de passerelle. Une fois que ce paramètre est activé et que les composants sur Citrix Virtual Apps and Desktops sont mis à jour correctement, le trafic audio, vidéo et interactif Framehawk est crypté entre le serveur virtuel VPN de passerelle et la machine utilisateur.

Cette configuration est nécessaire si vous activez le cryptage UDP sur Citrix Gateway pour l’accès distant.

Lors de la configuration de Citrix Gateway pour la prise en charge de Framehawk :

- S’assurer que le port UDP 443 est ouvert sur les pare-feu externes

- S’assurer que le port CGP (par défaut 2598) est ouvert sur les pare-feu externes

- Activer DTLS dans les paramètres pour le serveur virtuel VPN

- Annuler puis rétablir la liaison de la paire cert-clé SSL. Cette étape n’est pas obligatoire si vous utilisez Citrix Gateway 1808 ou version ultérieure ou NetScaler version 11.0.64.34 ou version ultérieure.

Pour configurer Citrix Gateway pour la prise en charge de Framehawk :

- Déployez et configurez Citrix Gateway pour communiquer avec StoreFront et authentifier les utilisateurs pour Citrix Virtual Apps and Desktops.

- Dans l’onglet de configuration Citrix Gateway, développez Citrix Gateway et sélectionnez Serveurs virtuels.

- Choisissez Modifier pour afficher les paramètres de base pour le serveur virtuel VPN ; vérifiez l’état du paramètre DTLS.

- Choisissez Plus pour afficher d’autres options de configuration :

- Choisissez DTLS pour assurer la sécurité des communications pour les protocoles UDP tels que Framehawk. Cliquez sur OK. La zone Paramètres de base du serveur virtuel VPN indique que l’indicateur DTLS est défini sur True.

- Ouvrez de nouveau l’écran Server Certificate Binding et cliquez sur + pour lier la paire de clés de certificat.

- Choisissez la paire de clés de certificat requise et cliquez sur Select.

- Enregistrez les modifications apportées à la liaison du certificat du serveur.

- Après l’enregistrement, la paire de clés de certificat s’affiche. Cliquez sur Bind.

- Ignorez le message No usable ciphers configured on the SSL vserver/service s’il s’affiche.

Étapes pour les anciennes versions de NetScaler Gateway

Si vous utilisez une version de NetScaler Gateway antérieure à 11.0.64.34 :

- Ouvrez de nouveau l’écran Server Certificate Binding et cliquez sur + pour lier la paire de clés de certificat.

- Choisissez la paire de clés de certificat requise et cliquez sur Select.

- Enregistrez les modifications apportées à la liaison du certificat du serveur.

- Après l’enregistrement, la paire de clés de certificat s’affiche. Cliquez sur Bind.

- Ignorez le message No usable ciphers configured on the SSL vserver/service s’il s’affiche.

Pour configurer Unified Gateway pour la prise en charge de Framehawk :

- Assurez-vous que Unified Gateway est installé et correctement configuré. Pour de plus amples informations, reportez-vous à la section Unified Gateway sur le site de documentation des produits Citrix.

- Activez le paramètre DTLS sur le serveur virtuel VPN qui est lié au serveur virtuel CS en tant que serveur virtuel cible.

Limitations

S’il existe des entrées DNS périmées pour le serveur virtuel Citrix Gateway sur la machine cliente, le transport adaptatif et Framehawk peuvent revenir au transport TCP au lieu du transport UDP. En cas de retour vers le transport TCP, purgez le cache DNS sur le client et reconnectez pour établir la session à l’aide du transport UDP.

Framehawk ne prend pas en charge les curseurs de souris 32 bits, comme dans les applications telles que PTC Creo.

Framehawk est conçu pour les appareils mobiles tels que les ordinateurs portables et les tablettes utilisant un seul moniteur ; Thinwire est utilisé dans une configuration double/multi-moniteur.

Prise en charge d’autres produits VPN

Citrix Gateway est le seul produit VPN SSL qui prend en charge le cryptage UDP requis par Framehawk. Si un autre VPN SSL ou une version incorrecte de Citrix Gateway est utilisé(e), la stratégie Framehawk peut ne pas s’appliquer. Les produits VPN IPsec traditionnels prennent en charge Framehawk sans nécessiter de modifications.

Contrôle de Framehawk

Vous pouvez contrôler l’utilisation et les performances de Framehawk depuis Citrix Director. La vue Détails du canal virtuel HDX contient des informations utiles pour la résolution des problèmes et le contrôle de Framehawk dans une session. Pour afficher les statistiques concernant Framehawk, sélectionnez Graphiques - Framehawk.

Si la connexion avec Framehawk est établie, vous voyez Provider=VD3D et Connected=True dans la page des détails. Il est normal que l’état du canal virtuel soit inactif car il surveille le canal de signalisation, qui est uniquement utilisé durant la négociation initiale. Cette page fournit également d’autres statistiques utiles relatives à la connexion.

Si vous rencontrez des problèmes, consultez le blog de résolution des problèmes Framehawk.

Dans cet article

- Comment Framehawk assure une expérience utilisateur fluide

- Considérations relatives à la conception avec Thinwire et Framehawk

- Configuration requise et considérations

- Configuration

- Ouverture de ports pour le canal d’affichage Framehawk

- Prise en charge de Citrix Gateway pour Framehawk

- Configuration de Citrix Gateway pour la prise en charge de Framehawk

- Limitations

- Prise en charge d’autres produits VPN

- Contrôle de Framehawk