Sécuriser un déploiement de Web Studio (facultatif)

Lorsque vous installez Web Studio avec un Delivery Controller, le programme d’installation crée un certificat auto-signé, lié au port 443 du serveur actuel. Web Studio et le Delivery Controller utiliseront le certificat comme certificat TLS. Lorsque vous accédez à Web Studio depuis un autre ordinateur, il se peut que vous ne puissiez pas accéder à Web Studio ou qu’une erreur s’affiche sur l’écran de connexion à Web Studio.

Si vous souhaitez accéder à Web Studio depuis un autre ordinateur, vous pouvez procéder comme suit :

-

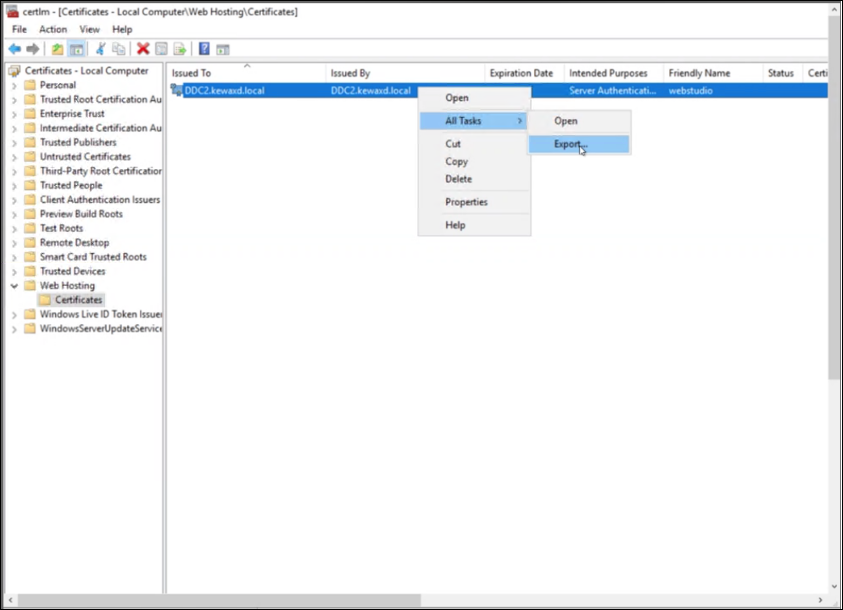

Exportez le certificat auto-signé depuis le Delivery Controller.

-

Pour Export Private Key, sélectionnez No, do not export the private key.

-

Pour Export File Format, sélectionnez DER encoded binary X.509 (.CER).

-

-

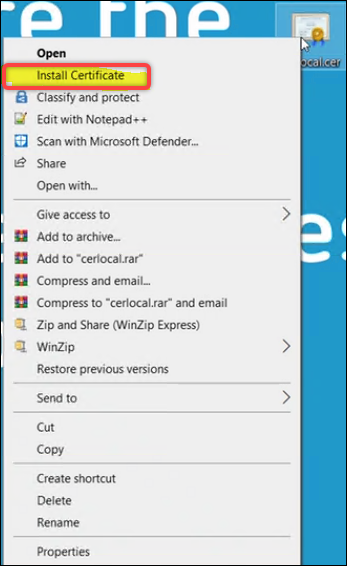

Accédez à l’ordinateur sur lequel vous souhaitez accéder à Web Studio, puis installez le certificat.

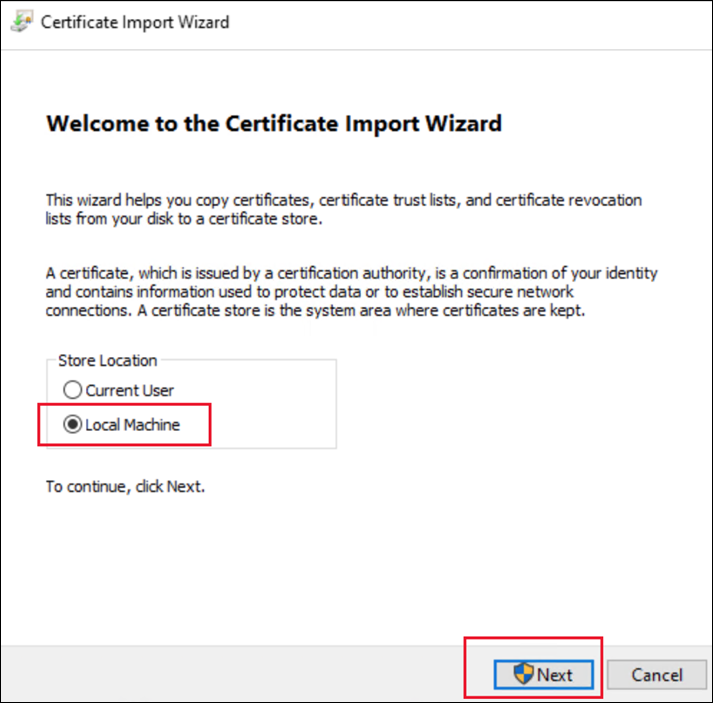

- Pour Emplacement de stockage, sélectionnez Machine locale.

Si vous choisissez d’installer Web Studio sur un serveur dédié à distance du Delivery Controller, vous devez effectuer deux tâches :

-

Tâche 1 : Exportez les certificats depuis le serveur Web Studio et le Delivery Controller, respectivement.

-

Tâche 2 : Installez les deux certificats sur l’ordinateur sur lequel vous souhaitez accéder à Web Studio.

Remarque :

À titre de bonne pratique, nous vous recommandons de sécuriser votre déploiement de Web Studio à l’aide d’un certificat délivré par une autorité de certification d’entreprise ou d’un certificat de confiance public externe.

Utiliser un certificat de confiance public externe

Vous pouvez importer un certificat de confiance public externe dans le serveur Web Studio en utilisant l’une des trois méthodes suivantes :

-

Installez le fichier PFX.

-

Double-cliquez sur le fichier PFX.

-

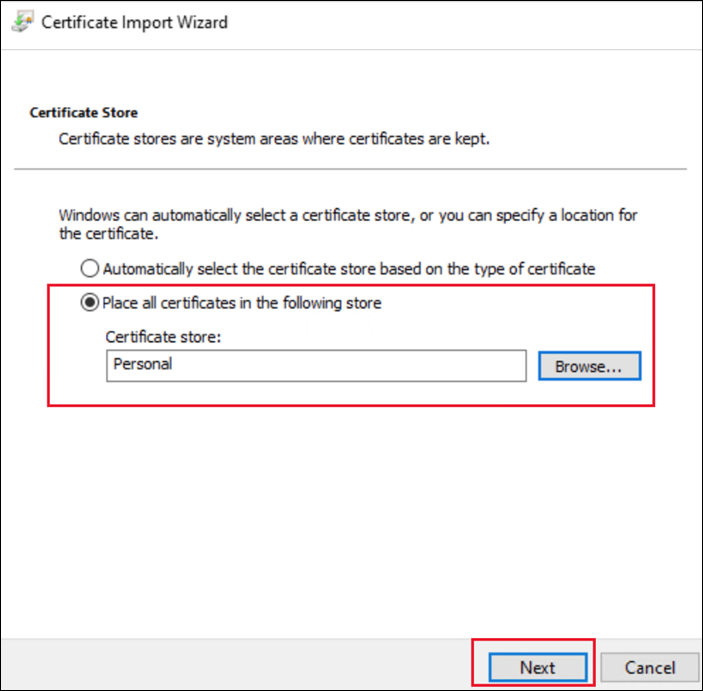

Pour Emplacement de stockage, sélectionnez Machine locale.

-

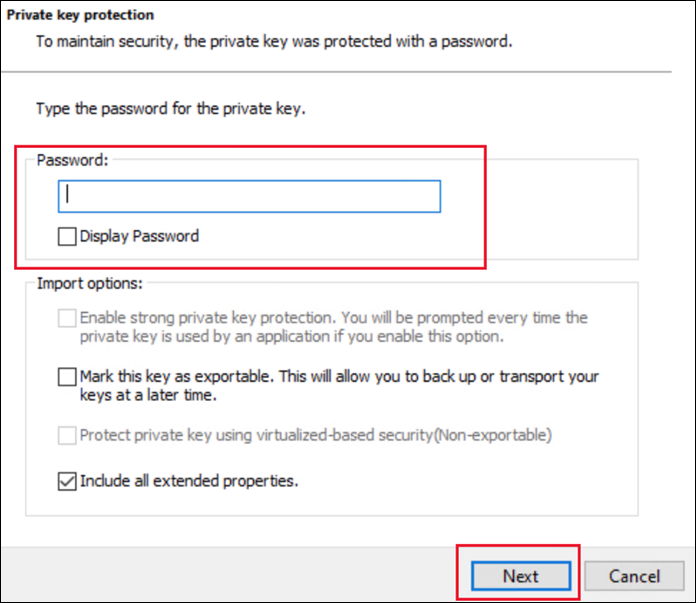

Entrez le mot de passe si nécessaire.

-

Pour Magasin de certificats, sélectionnez Personnel.

-

-

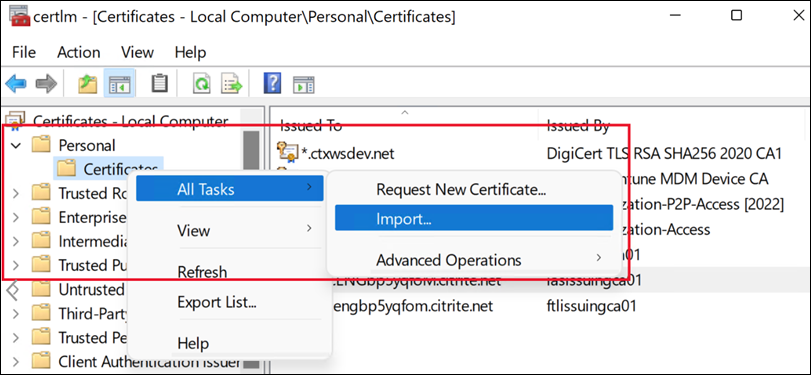

Utilisez la console de gestion des certificats d’ordinateur.

-

Ouvrez la console de gestion des certificats d’ordinateur et accédez à Personnel > Certificats > Toutes les tâches > Importer.

-

Sélectionnez le fichier PFX et entrez le mot de passe si nécessaire.

-

-

Utilisez PowerShell.

Import-PfxCertificate -Password $(ConvertTo-SecureString -String "123456" -AsPlainText -Force) -CertStoreLocation Cert:\LocalMachine\My\ -FilePath .\Desktop\certificate.pfx <!--NeedCopy-->

Vous liez ensuite le certificat au port 443. Vous pouvez le faire soit avant l’installation ou la mise à niveau, soit après l’installation ou la mise à niveau. Le programme d’installation ne fait rien si la liaison de certificats est configurée pour le port 443. Pour plus d’informations, voir Avant l’installation ou la mise à niveau.

Utiliser un certificat délivré par une autorité de certification d’entreprise

Avant de commencer, assurez-vous que le serveur de l’autorité de certification d’entreprise (CA) est déployé dans votre domaine.

Pour demander un certificat, effectuez les opérations suivantes :

-

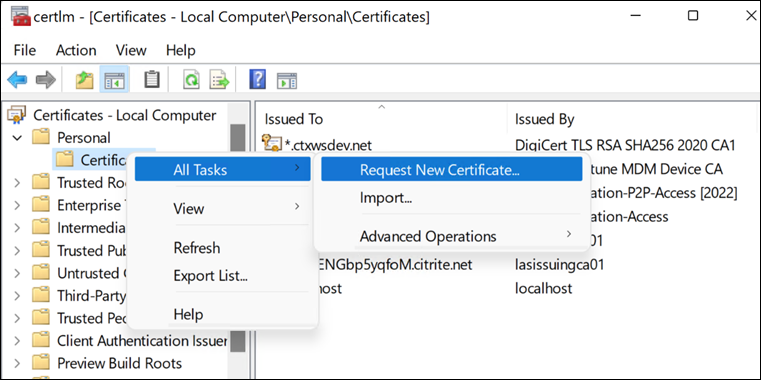

Sur le serveur, ouvrez la console Gérer les certificats d’ordinateur.

-

Accédez à Personnel > Certificats > Toutes les tâches > Demander un nouveau certificat.

-

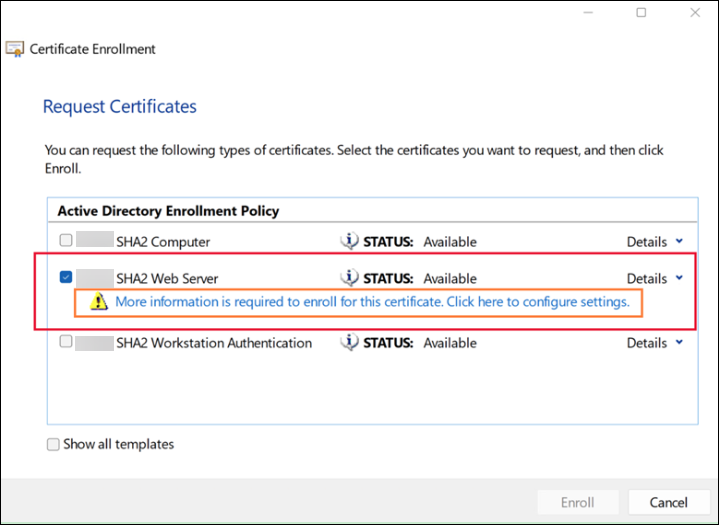

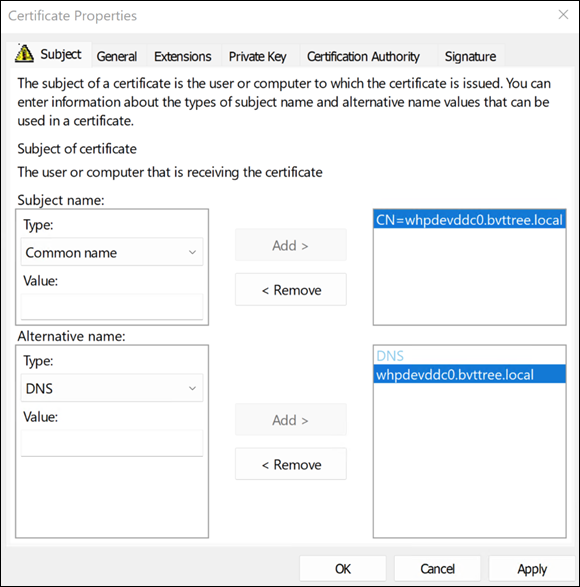

Accédez à Inscription de certificats, sélectionnez le serveur Web et cliquez sur le message d’avertissement pour renseigner les informations nécessaires.

-

Sélectionnez Nom commun comme type de nom de sujet et entrez votre nom de domaine complet ou DNS. Entrez également le nom alternatif.

Remarque :

Si vous avez besoin d’un certificat générique, vous pouvez saisir

CN=*.bvttree.localpour le nom d’objet et*.bvttree.local and bvttree.localpour le nom DNS alternatif.

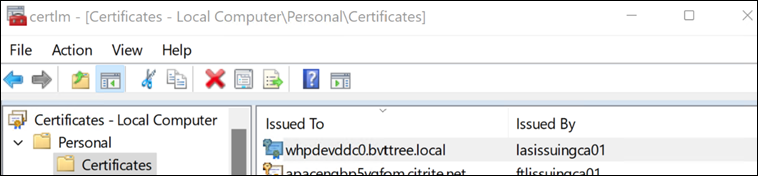

Le certificat est disponible sous Personnel > Certificats.

Vous liez ensuite le certificat au port 443. Vous pouvez le faire soit avant l’installation ou la mise à niveau, soit après l’installation ou la mise à niveau. Le programme d’installation ne fait rien si la liaison de certificats est configurée pour le port 443.

Avant l’installation ou la mise à niveau

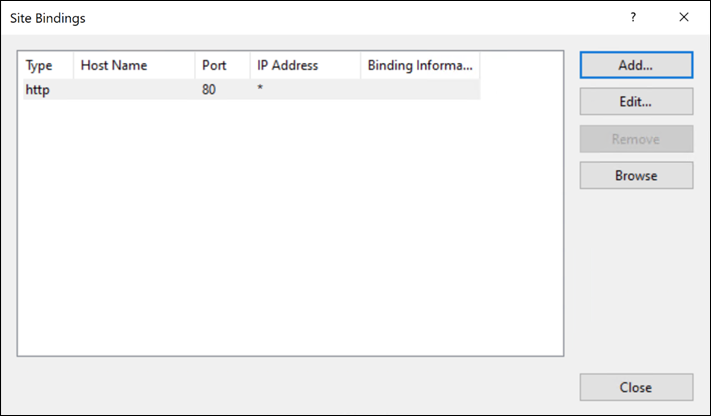

Pour lier le certificat au port 443, effectuez les étapes suivantes (à condition que la liaison de certificats ne soit pas encore configurée pour 443 et que l’IIS soit activé sur le serveur) :

-

Connectez-vous au serveur Web Studio en tant qu’administrateur.

-

Ouvrez le gestionnaire IIS, accédez à Sites > Site Web par défaut > Liaisons.

-

Dans Liaisons de sites, cliquez sur Ajouter.

-

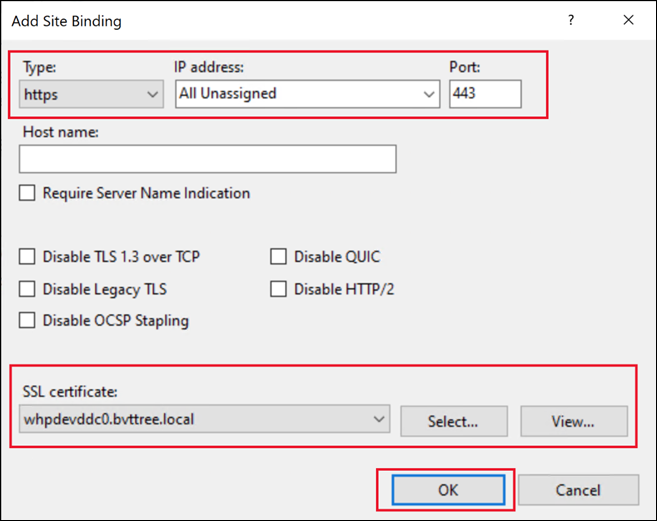

Dans Ajouter une liaison de site, définissez le type sur

httpset le port sur 443, sélectionnez le certificat SSL que vous avez demandé à l’autorité de certification, puis cliquez sur OK.

Après avoir installé Web Studio, Web Studio et le Delivery Controller sont automatiquement configurés pour utiliser le certificat afin de sécuriser les connexions.

Vous pouvez également modifier le certificat à l’aide de PowerShell.

$certSName = 'CN=whpdevddc0.bvttree.local' # The subject name of the certificate

$certificate = Get-ChildItem -Path Cert:\LocalMachine\My\ | ? {$_.Subject -eq $certSName}

netsh http add sslcert ipport=0.0.0.0:443 certhash=$($certificate.Thumbprint) certstorename=My appid="$($(New-Guid).ToString("B"))"

<!--NeedCopy-->

Après l’installation ou la mise à niveau

Accédez au serveur Web Studio et modifiez le certificat à l’aide du gestionnaire IIS. Vous pouvez également modifier le certificat à l’aide de PowerShell.

$certSName = 'CN=whpdevddc0.bvttree.local' # The Enterprise CA certificate subject.

$certificate = Get-ChildItem -Path Cert:\LocalMachine\My\ | ? {$_.Subject -eq $certSName}

netsh http update sslcert ipport=0.0.0.0:443 certhash=$($certificate.Thumbprint)

<!--NeedCopy-->

Utiliser un nouveau certificat auto-signé

Vous pouvez générer un nouveau certificat auto-signé et l’utiliser pour remplacer le certificat existant. Procédez comme suit :

-

Connectez-vous au serveur Web Studio en tant qu’administrateur.

-

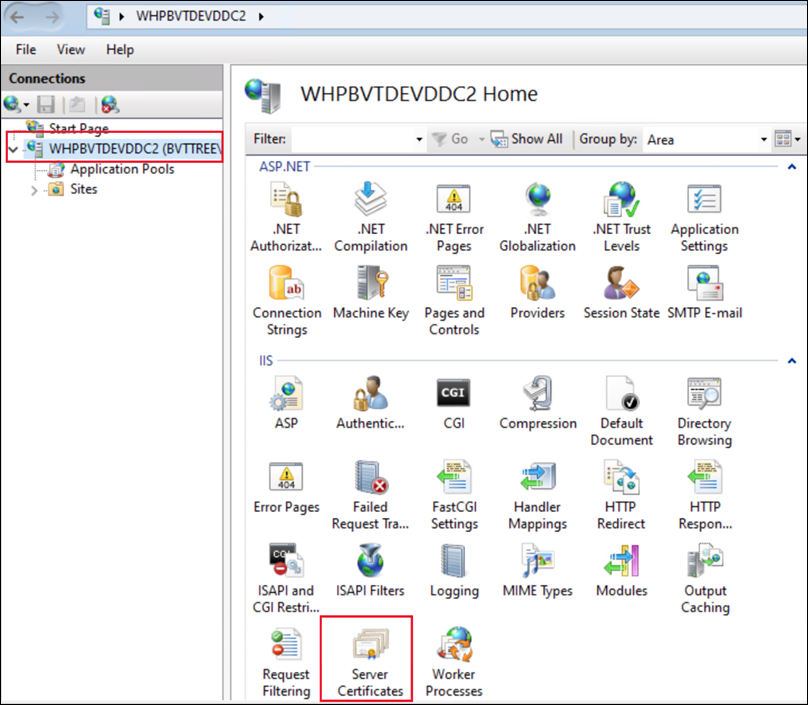

Ouvrez le gestionnaire IIS, accédez à Certificats de serveur et sélectionnez Créer un certificat auto-signé dans le volet Actions.

-

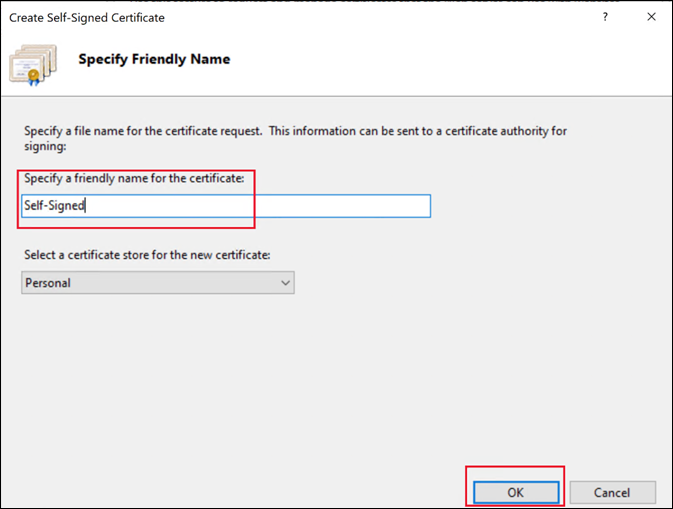

Dans Créer un certificat auto-signé, entrez le nom du certificat et cliquez sur OK. Le certificat auto-signé est alors créé.

-

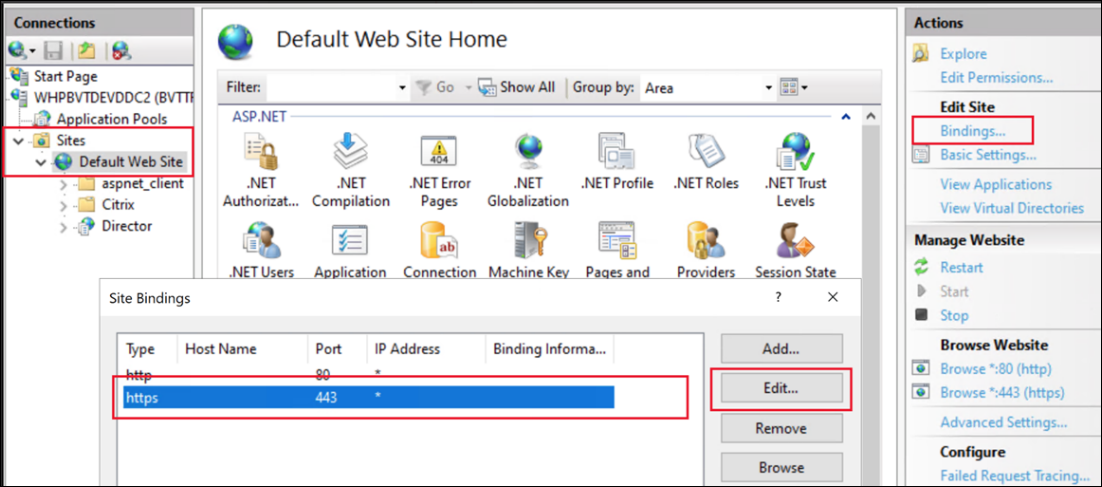

Accédez à Sites > Site Web par défaut, sélectionnez Liaisons dans le volet Actions, sélectionnez l’entrée

https, puis sélectionnez Modifier.

-

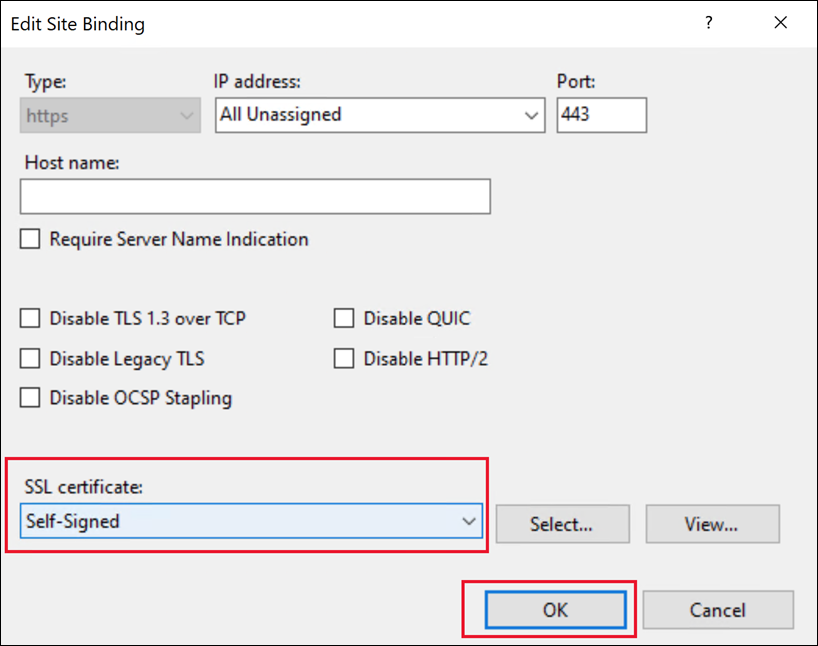

Dans Modifier la liaison de site, sélectionnez le certificat dans la liste et cliquez sur OK.

La modification du certificat est terminée.

Vous pouvez également modifier le certificat à l’aide de PowerShell.

$certSubject = "CN=WHPBVTDEVDDC2.BVTTREE.LOCAL" # The FQDN of the server.

$frindlyName = "Self-Signed-3"

$expireYears = 5

## new self-signed certificate under LocalMachine\My

$certificate = New-SelfSignedCertificate -Subject $certSubject -CertStoreLocation "Cert:\LocalMachine\My" -KeyExportPolicy Exportable -KeySpec Signature -KeyLength 2048 -KeyAlgorithm RSA -HashAlgorithm SHA256 -FriendlyName $frindlyName -NotAfter $([System.DateTime]::Now.AddYears($expireYears))

Remove-Item -Path $Env:TEMP\tempCertificate.cer -Force -ErrorAction SilentlyContinue

## Import this certificate into LocalMachine\Root to let this OS trust this certificate

Export-Certificate -Type CERT -Force -Cert $certificate -FilePath $Env:TEMP\tempCertificate.cer -NoClobber

Import-Certificate -FilePath $Env:TEMP\tempCertificate.cer -CertStoreLocation "Cert:\LocalMachine\Root"

## Update bind the 0.0.0.0:443 with this certificate

Invoke-Command -ScriptBlock { Param ($param1) netsh http update sslcert ipport=0.0.0.0:443 certhash=$param1 } -ArgumentList @($certificate.Thumbprint)

<!--NeedCopy-->