Authentification

Sécurisez les connexions entre l’application Citrix Workspace et les ressources publiées pour optimiser la sécurité. Vous pouvez configurer les types d’authentification suivants :

- Authentification pass-through au domaine

- Carte à puce

- Authentification pass-through Kerberos

Authentification pass-through au domaine

Single Sign-On vous permet de vous authentifier et d’utiliser les applications et les bureaux virtuels sans procéder à une nouvelle authentification.

La connexion à l’application Citrix Workspace permet de transmettre vos informations d’identification et vos ressources énumérées à StoreFront.

Dans les versions antérieures, lorsqu’ils utilisaient Google Chrome, Microsoft Edge ou Mozilla FireFox, les utilisateurs pouvaient lancer des sessions d’authentification unique même si la fonctionnalité n’était pas activée.

À compter de la version 1905, tous les navigateurs Web requièrent la configuration de l’authentification unique à l’aide du modèle d’administration de l’objet de stratégie de groupe. Pour plus d’informations sur la configuration de l’authentification unique à l’aide du modèle d’administration d’objet de stratégie de groupe, reportez-vous à la section Configurer Single Sign-on avec Citrix Gateway.

Vous pouvez configurer l’authentification Single Sign-On lors d’une nouvelle installation ou d’une mise à niveau, à l’aide de l’une des options suivantes :

- Interface de ligne de commande

- Interface utilisateur graphique (GUI)

Configurer l’authentification Single Sign-On lors d’une nouvelle installation

Configuration de l’authentification Single Sign-On lors d’une nouvelle installation :

- Configuration sur StoreFront ou l’interface Web.

- Configurez les services d’approbation XML sur le Delivery Controller.

- Modifiez les paramètres d’Internet Explorer.

- Installez l’application Citrix Workspace avec Single Sign-On.

Configurer Single Sign-On sur StoreFront ou l’interface Web

Selon le type de déploiement Citrix Virtual Apps and Desktops, l’authentification Single Sign-On peut être configurée sur StoreFront ou l’interface Web à l’aide de la console de gestion.

Utilisez le tableau ci-dessous pour différents cas d’utilisation et la configuration associée :

| Cas d’utilisation | Détails de la configuration | Informations supplémentaires |

|---|---|---|

| SSON configuré sur StoreFront ou l’interface Web | Lancez Citrix Studio, accédez à Magasin > Gérer les méthodes d’authentification > activez Authentification pass-through au domaine. | Lorsque l’authentification Single Sign-On n’est pas configurée, l’application Citrix Workspace change automatiquement la méthode d’authentification de l’authentification pass-through au domaine vers Nom d’utilisateur et mot de passe, le cas échéant. |

| Lorsque Workspace pour Web est requis | Lancez Magasin > Workspace pour Web > Gérer les méthodes d’authentification > activez Authentification pass-through au domaine. | Lorsque l’authentification Single Sign-On n’est pas configurée, l’application Citrix Workspace change automatiquement la méthode d’authentification de l’authentification pass-through au domaine vers Nom d’utilisateur et mot de passe, le cas échéant. |

| Lorsque StoreFront n’est pas configuré | Si l’interface Web est configurée sur le VDA, lancez le site XenApp Services > Méthodes d’authentification > Activer l’authentification pass-through. | Lorsque l’authentification Single Sign-On n’est pas configurée, l’application Citrix Workspace change automatiquement la méthode d’authentification de Pass-through vers Explicite, le cas échéant. |

Configurer Single Sign-on avec Citrix Gateway

Vous pouvez activer Single Sign-On avec Citrix Gateway via le modèle d’administration d’objet de stratégie de groupe.

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant gpedit.msc.

- Sous le nœud Configuration ordinateur, accédez à Modèles d’administration > Composants Citrix > Citrix Workspace > Authentification utilisateur.

- Sélectionnez la stratégie Single Sign-on pour Citrix Gateway.

- Sélectionnez Activé.

- Cliquez sur Appliquer et OK.

- Redémarrez l’application Citrix Workspace pour que les modifications prennent effet.

Configurer les services d’approbation XML sur le Delivery Controller

Sur Citrix Virtual Apps and Desktops et Citrix DaaS (anciennement Citrix Virtual Apps and Desktops Service), exécutez la commande PowerShell suivante en tant qu’administrateur sur le Delivery Controller :

asnp Citrix*

Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $True

Modifier les paramètres d’Internet Explorer

- Ajoutez le serveur StoreFront à la liste de sites de confiance à l’aide d’Internet Explorer. Pour ce faire :

- Lancez Options Internet à partir du panneau de configuration.

- Cliquez sur Sécurité > Internet local, puis sur Sites. La fenêtre Intranet Local s’affiche.

- Sélectionnez Avancé.

- Ajoutez l’adresse URL de StoreFront ou le nom de domaine complet de l’Interface Web avec les protocoles HTTP ou HTTPS appropriés.

- Cliquez sur Appliquer et OK.

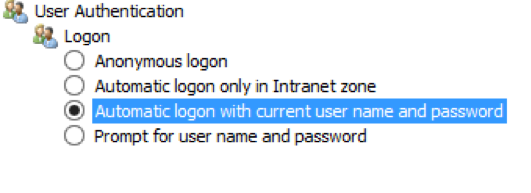

- Modifiez les paramètres Authentification utilisateur dans Internet Explorer. Pour ce faire :

- Lancez Options Internet à partir du panneau de configuration.

- Cliquez sur l’onglet Sécurité > Sites de confiance.

- Cliquez sur Personnaliser le niveau. La fenêtre Paramètres de sécurité – Zone Sites de confiance s’affiche.

- Dans le panneau Authentification utilisateur, sélectionnez Ouverture de session automatique avec le nom d’utilisateur et le mot de passe actuel.

- Cliquez sur Appliquer et OK.

Configurer Single Sign-On à l’aide de l’interface de ligne de commande

Installez l’application Citrix Workspace pour Windows avec le commutateur /includeSSON et redémarrez-la pour que les modifications prennent effet.

Remarque :

Si l’application Citrix Workspace pour Windows a été installée sans le composant Single Sign-on, la mise à niveau vers la dernière version de l’application Citrix Workspace avec le commutateur

/includeSSONn’est pas prise en charge.

Configurer Single Sign-on à l’aide de l’interface utilisateur graphique

- Accédez au fichier d’installation de l’application Citrix Workspace (

CitrixWorkspaceApp.exe). - Cliquez deux fois sur

CitrixWorkspaceApp.exepour lancer le programme d’installation. - Dans l’assistant d’installation Activer l’authentification unique, sélectionnez l’option Activer l’authentification unique.

- Cliquez sur Suivant et suivez les invites pour terminer l’installation.

Vous pouvez maintenant vous connecter à l’aide de l’application Citrix Workspace sans fournir d’informations d’identification utilisateur.

Configurer Single Sign-on sur Citrix Workspace pour Web

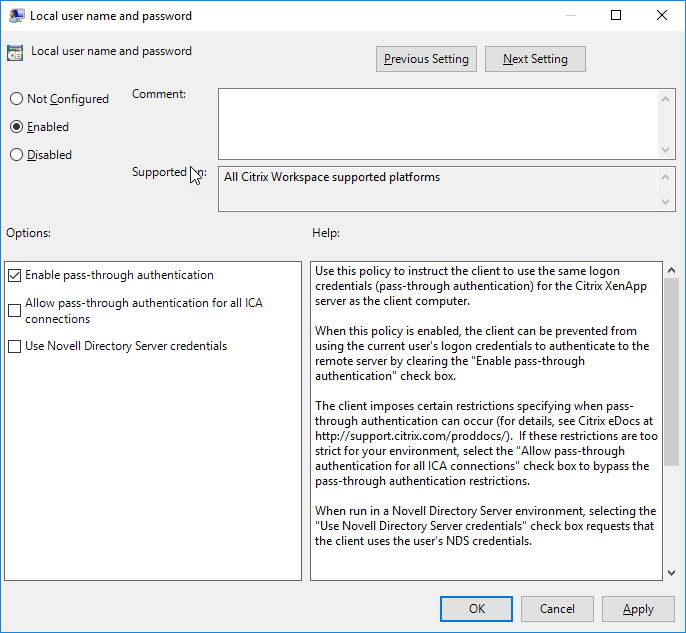

Vous pouvez configurer Single Sign-on sur Workspace pour Web à l’aide du modèle d’administration d’objet de stratégie de groupe.

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de Workspace pour Web en exécutant gpedit.msc.

- Sous le nœud Configuration ordinateur, accédez à Modèles d’administration > Composants Citrix > Citrix Workspace > Authentification utilisateur.

- Sélectionnez la stratégie Nom d’utilisateur et mot de passe locaux et définissez-la sur Activé.

- Cliquez sur Activer l’authentification pass-through. Cette option permet à Workspace pour Web d’utiliser vos informations d’identification d’ouverture de session pour l’authentification sur le serveur distant.

- Cliquez sur Autoriser l’authentification pass-through pour toutes les connexions ICA. Cette option ignore toute restriction d’authentification et autorise le transfert des informations d’identification sur toutes les connexions.

- Cliquez sur Appliquer et OK.

- Redémarrez Workspace pour Web pour que les modifications prennent effet.

Vérifiez que l’authentification Single Sign-On est activée. Pour cela, démarrez le gestionnaire des tâches et vérifiez si le processus ssonsvr.exe est en cours d’exécution.

Configurer Single Sign-on à l’aide d’Active Directory

Vous pouvez configurer l’authentification Single Sign-On à l’aide d’Active Directory. Vous n’avez pas besoin d’utiliser des outils de déploiement, tels que Microsoft System Center Configuration Manager dans ce cas.

-

Téléchargez et placez le fichier d’installation de l’application Citrix Workspace (CitrixWorkspaceApp.exe) sur un partage réseau approprié. Il doit être accessible par les machines cibles sur lesquelles vous installez l’application Citrix Workspace.

-

Obtenez le

CheckAndDeployWorkspacePerMachineStartupScript.batmodèle à partir de la page Téléchargement de l’application Citrix Workspace pour Windows. -

Modifiez l’emplacement et la version de

CitrixWorkspaceApp.exe. -

Dans la console Gestion des stratégies de groupe Active Directory, entrez

CheckAndDeployWorkspacePerMachineStartupScript.batcomme script de démarrage. Pour plus d’informations sur le déploiement des scripts de démarrage, consultez la section Active Directory. -

Dans le nœud Configuration ordinateur, accédez à Modèles d’administration > Ajout/Suppression de modèles pour ajouter le fichier

icaclient.adm. -

Après avoir ajouté le modèle

icaclient.adm, accédez à Configuration ordinateur > Modèles d’administration > Composants Citrix > Citrix Workspace > Authentification utilisateur. -

Sélectionnez la stratégie Nom d’utilisateur et mot de passe locaux et définissez-la sur Activé.

-

Sélectionnez Activer l’authentification pass-through et cliquez sur Appliquer.

-

Redémarrez la machine pour que les modifications prennent effet.

Configurer Single Sign-On sur StoreFront et l’interface Web

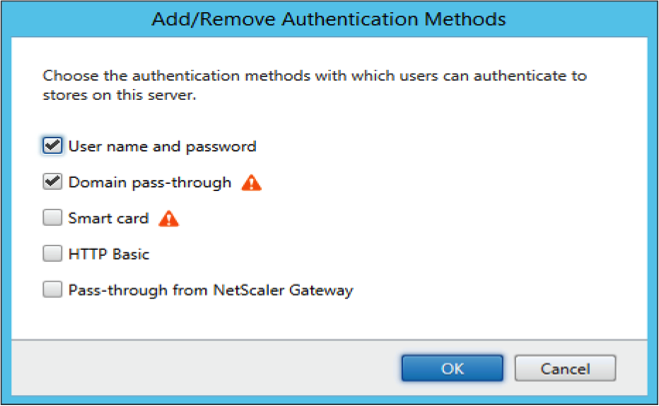

Configuration du StoreFront

Ouvrez Citrix Studio sur le serveur StoreFront et sélectionnez Authentification -> Ajouter/supprimer des méthodes d’authentification. Sélectionnez Authentification pass-through au domaine.

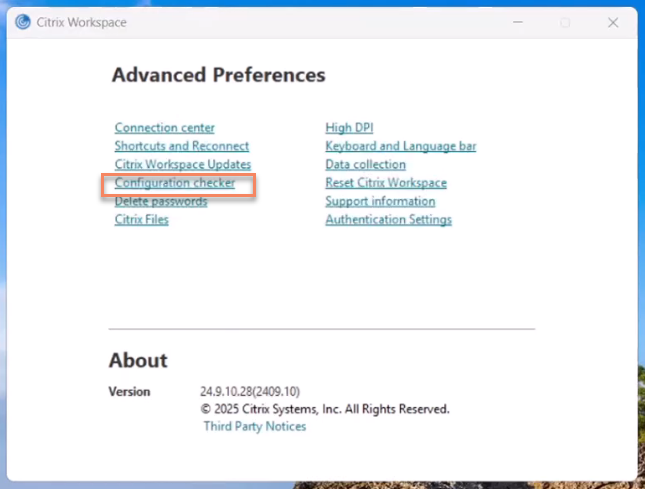

Outil d’analyse de la configuration

L’Outil d’analyse de la configuration vous permet d’exécuter un test pour vous assurer que Single Sign-On est correctement configuré. Le test est exécuté sur les différents points de contrôle de la configuration de l’authentification Single Sign-On et affiche les résultats de la configuration.

- Cliquez avec le bouton droit de la souris sur l’icône de l’application Citrix Workspace dans la zone de notification et cliquez sur Préférences avancées. La boîte de dialogue Préférences avancées s’affiche.

-

Cliquez sur Outil d’analyse de la configuration. La fenêtre Outil d’analyse de la configuration Citrix s’affiche.

- Sélectionnez SSONChecker dans le volet Sélectionner.

- Cliquez sur Exécuter. Une barre de progression apparaît, affichant l’état du test.

La fenêtre Outil d’analyse de la configuration comporte les colonnes suivantes :

-

État : affiche le résultat d’un test sur un point de contrôle.

- Une coche verte indique que le point de contrôle est correctement configuré.

- Un I bleu indique des informations sur le point de contrôle.

- Un X rouge indique que le point de contrôle n’est pas configuré correctement.

- Fournisseur : affiche le nom du module sur lequel le test est exécuté. Dans ce cas, Single Sign-on.

- Suite : indique la catégorie du test. Par exemple, Installation.

- Test : indique le nom du test qui est exécuté.

- Détails : fournit des informations supplémentaires sur le test.

L’utilisateur dispose de plus d’informations sur chaque point de contrôle et les résultats correspondants.

Les tests suivants sont effectués :

- Installé avec Single Sign-on.

- Capture des informations d’identification d’ouverture de session.

- Enregistrement du fournisseur réseau : le résultat du test pour l’enregistrement du fournisseur de réseau affiche une coche verte uniquement si « Citrix Single Sign-On » est défini en tant que premier élément dans la liste des fournisseurs de réseau. Si Citrix Single Sign-On s’affiche ailleurs dans la liste, le résultat de test pour l’inscription du fournisseur réseau s’affiche avec un I bleu et des informations supplémentaires.

- Processus de Single Sign-On en cours d’exécution.

- Stratégie de groupe : par défaut, cette stratégie est configurée sur le client.

- Paramètres Internet pour les zones de sécurité : assurez-vous que vous ajoutez le magasin/l’adresse URL du service XenApp à la liste des zones de sécurité dans les Options Internet. Si les zones de sécurité sont configurées via une stratégie de groupe, toute modification de la stratégie requiert que la fenêtre Préférences avancées soit rouverte pour que les modifications soient prises en compte et pour afficher l’état correct du test.

- Méthode d’authentification pour l’Interface Web ou StoreFront.

Remarque :

- Les résultats du test ne s’appliquent pas aux configurations Workspace pour Web.

- Dans une configuration multi-magasins, le test de méthode d’authentification s’exécute sur tous les magasins configurés.

- Vous pouvez enregistrer les résultats du test sous forme de rapports. Le format par défaut du rapport est .txt.

Masquer l’outil d’analyse de la configuration dans la fenêtre Préférences avancées

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant gpedit.msc.

- Accédez à Composants Citrix > Citrix Workspace > Libre-service > DisableConfigChecker.

- Cliquez sur Activé pour masquer l’Outil d’analyse de la configuration dans la fenêtre Préférences avancées.

- Cliquez sur Appliquer et OK.

- Exécutez la commande

gpupdate /force.

Limite :

L’outil d’analyse de la configuration ne comprend pas le point de contrôle pour la configuration de l’option Faire confiance aux requêtes envoyées au service XML sur le VDA.

Test de balise

Le contrôleur de balises fait partie de l’utilitaire Outil d’analyse de la configuration. Il vous permet d’effectuer un test de balise pour confirmer si la balise (ping.citrix.com) est accessible. Ce test permet d’écarter l’une des nombreuses causes possibles d’une énumération lente des données, à savoir l’indisponibilité de la balise. Pour exécuter le test, cliquez avec le bouton droit de la souris sur l’application Citrix Workspace dans la zone de notification et sélectionnez Préférences avancées > Outil d’analyse de la configuration. Sélectionnez Contrôleur de balises dans la liste de tests et cliquez sur Exécuter.

Les résultats du test peuvent être les suivants :

- Accessible : la balise peut contacter l’application Citrix Workspace.

- Inaccessible : l’application Citrix Workspace ne peut pas contacter la balise.

- Partiellement accessible : l’application Citrix Workspace peut contacter la balise par intermittence.

Authentification pass-through au domaine avec Kerberos

Cette rubrique s’applique uniquement aux connexions entre l’application Citrix Workspace pour Windows, StoreFront, Citrix Virtual Apps and Desktops et Citrix DaaS.

L’application Citrix Workspace prend en charge l’authentification pass-through au domaine Kerberos pour les déploiements qui utilisent des cartes à puce. Kerberos est l’une des méthodes d’authentification incluses à l’authentification Windows intégrée (IWA).

Kerberos gère l’authentification sans mots de passe pour l’application Citrix Workspace, ce qui évite les attaques de type cheval de Troie destinées à obtenir les mots de passe sur la machine utilisateur. Les utilisateurs peuvent ouvrir une session avec la méthode d’authentification de leur choix et accéder aux ressources publiées. Par exemple, un système d’authentification biométrique tel qu’un lecteur d’empreinte digitale peut être utilisé.

Lorsque vous vous connectez à l’aide d’une carte à puce à l’application Citrix Workspace, StoreFront, Citrix Virtual Apps and Desktops et Citrix DaaS configurés pour l’authentification par carte à puce, l’application Citrix Workspace effectue les opérations suivantes :

- capture le code PIN de la carte à puce pendant le processus Single Sign-on.

-

utilise IWA (Kerberos) pour authentifier l’utilisateur auprès de StoreFront. StoreFront fournit ensuite à l’application Citrix Workspace les informations relatives à la disponibilité de Citrix Virtual Apps and Desktops et Citrix DaaS.

Remarque

Activez Kerberos pour éviter l’affichage d’invites de saisie de code PIN supplémentaires. Si vous n’utilisez pas l’authentification Kerberos, l’application Citrix Workspace s’authentifie auprès de StoreFront à l’aide des informations d’identification de la carte à puce.

- Le moteur HDX transmet le code PIN de la carte à puce au VDA afin de connecter l’utilisateur à la session de l’application Citrix Workspace. Citrix Virtual Apps and Desktops et Citrix DaaS fournissent ensuite les ressources demandées.

Pour utiliser l’authentification Kerberos avec l’application Citrix Workspace, assurez-vous que la configuration de Kerberos respecte les critères suivants.

- Kerberos fonctionne uniquement entre l’application Citrix Workspace et les serveurs appartenant aux mêmes domaines Windows Server ou à des domaines approuvés. Les serveurs doivent également être approuvés pour délégation, une option configurée via l’outil de gestion des utilisateurs et machines Active Directory.

- Kerberos doit être activé sur le domaine et dans Citrix Virtual Apps and Desktops et Citrix DaaS. Pour renforcer la sécurité et vous assurer que Kerberos est utilisé, désactivez toutes les options IWA non Kerberos sur le domaine.

- L’ouverture de session Kerberos n’est pas disponible pour les connexions Services Bureau à distance configurées pour utiliser l’authentification de base, pour toujours utiliser les informations d’ouverture de session spécifiées, ou pour toujours inviter les utilisateurs à entrer un mot de passe.

Avertissement

Une utilisation incorrecte de l’Éditeur du Registre peut générer des problèmes sérieux pouvant nécessiter la réinstallation du système d’exploitation. Citrix ne peut garantir la résolution des problèmes résultant d’une utilisation incorrecte de l’Éditeur du Registre. Vous assumez l’ensemble des risques liés à l’utilisation de l’Éditeur du Registre. Veillez à sauvegarder le registre avant de le modifier.

Authentification pass-through au domaine avec Kerberos en vue de l’utilisation avec des cartes à puce

Avant de poursuivre, consultez les informations relatives aux cartes à puce dans la section Sécuriser votre déploiement de la documentation Citrix Virtual Apps and Desktops.

Lorsque vous installez l’application Citrix Workspace pour Windows, incluez l’option de ligne de commande suivante :

-

/includeSSONCette option installe le composant Single Sign-on sur l’ordinateur appartenant au domaine, ce qui permet à votre espace de travail de s’authentifier auprès de StoreFront à l’aide de IWA (Kerberos). Le composant Single Sign-on mémorise le code PIN de la carte à puce, qui est ensuite utilisé par le moteur HDX pour transmettre à distance le matériel et les informations d’identification de la carte à puce à Citrix Virtual Apps and Desktops et Citrix DaaS. Citrix Virtual Apps and Desktops et Citrix DaaS sélectionne automatiquement un certificat à partir de la carte à puce et obtient le code PIN à partir du moteur HDX.

L’option associée

ENABLE\_SSONest activée par défaut.

Si une stratégie de sécurité vous empêche d’activer Single Sign-on sur une machine, configurez l’application Citrix Workspace à l’aide du modèle d’administration d’objet de stratégie de groupe.

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant gpedit.msc.

- Sélectionnez Modèles d’administration > Composants Citrix > Citrix Workspace > Authentification utilisateur > Nom d’utilisateur et mot de passe locaux.

- Sélectionnez Activer l’authentification pass-through.

-

Redémarrez l’application Citrix Workspace pour que les modifications prennent effet.

Pour configurer StoreFront :

Lorsque vous configurez le service d’authentification sur le serveur StoreFront, sélectionnez l’option Authentification pass-through au domaine. Ce paramètre active l’authentification Windows intégrée. Vous n’avez pas besoin de sélectionner l’option Carte à puce, sauf si vous disposez également de clients n’appartenant pas au domaine qui se connectent à StoreFront à l’aide de cartes à puce.

Pour plus d’informations sur l’utilisation de cartes à puce avec StoreFront, consultez la section Configurer le service d’authentification dans la documentation de StoreFront.

Carte à puce

L’application Citrix Workspace pour Windows prend en charge l’authentification par carte à puce suivante :

-

Authentification pass-through (Single Sign-On) : l’authentification pass-through capture les informations d’identification de la carte à puce lorsque les utilisateurs ouvrent une session sur l’application Citrix Workspace. Citrix Workspace utilise les informations d’identification capturées comme suit :

- Les utilisateurs dont les machines appartiennent au domaine qui ouvrent une session sur l’application Citrix Workspace avec des informations d’identification de carte à puce peuvent démarrer des applications et des bureaux virtuels sans procéder à une nouvelle authentification.

- L’application Citrix Workspace qui s’exécute sur des machines n’appartenant pas au domaine avec des informations d’identification de carte à puce doivent de nouveau entrer leurs informations d’identification pour démarrer un bureau ou une application.

L’authentification pass-through requiert une configuration sur StoreFront et l’application Citrix Workspace.

-

Authentification bimodale : avec l’authentification bimodale, les utilisateurs peuvent choisir d’utiliser une carte à puce ou d’entrer leurs nom d’utilisateur et mot de passe. Cette fonctionnalité est utile lorsque vous ne pouvez pas utiliser de carte à puce. Par exemple, le certificat d’ouverture de session a expiré. Des magasins dédiés doivent être configurés pour chaque site pour permettre l’authentification bimodale et la méthode DisableCtrlAltDel doit être définie sur False pour autoriser les cartes à puce. L’authentification bimodale requiert la configuration de StoreFront.

L’authentification bimodale permet à l’administrateur StoreFront de proposer à l’utilisateur à la fois l’authentification par nom d’utilisateur et mot de passe et par carte à puce pour le même magasin en les sélectionnant dans la console StoreFront. Consultez la documentation StoreFront.

-

Certificats multiples : de multiples certificats peuvent être disponibles pour une seule carte à puce et si plusieurs cartes à puce sont utilisées.

-

Authentification du certificat client : l’authentification du certificat client requiert la configuration de Citrix Gateway et de StoreFront.

- Pour accéder à StoreFront via Citrix Gateway, vous devrez peut-être vous ré-authentifier après le retrait d’une carte à puce.

- Lorsque la configuration SSL de Citrix Gateway est définie sur authentification du certificat client obligatoire, la sécurité des opérations est garantie. Toutefois, l’authentification du certificat client obligatoire n’est pas compatible avec l’authentification bimodale.

-

Sessions double hop : si une session double hop est nécessaire, une connexion est établie entre l’application Citrix Workspace et le bureau virtuel de l’utilisateur. Les déploiements qui prennent en charge le double-hop sont décrits dans la documentation Citrix Virtual Apps and Desktops.

-

Applications activées pour carte à puce : les applications activées pour carte à puce, telles que Microsoft Outlook et Microsoft Office, permettent aux utilisateurs de signer numériquement ou de crypter des documents disponibles dans les sessions d’applications et de bureaux virtuels.

Limitations :

- Les certificats doivent être stockés sur une carte à puce et non sur la machine utilisateur.

- L’application Citrix Workspace n’enregistre pas le choix de certificat de l’utilisateur, mais mémorise le code PIN lors de la configuration. Le code PIN est mis en cache dans la mémoire non paginée uniquement et n’est pas stocké sur le disque.

- L’application Citrix Workspace ne reconnecte pas une session lorsqu’une carte à puce est insérée.

- Lorsqu’elle est configurée pour utiliser l’authentification par carte à puce, l’application Citrix Workspace ne prend pas en charge l’authentification unique avec réseau privé virtuel (VPN) ou le pré-lancement de session. Pour utiliser un VPN avec l’authentification par carte à puce, installez Citrix Gateway Plug-in, ouvrez une session via une page Web et utilisez vos cartes à puce et codes PIN pour vous authentifier à chaque étape. L’authentification pass-through à StoreFront avec Citrix Gateway Plug-in n’est pas disponible pour les utilisateurs de cartes à puce.

- Les communications du programme de mise à jour de l’application Citrix Workspace avec citrix.com et Merchandising Server ne sont pas compatibles avec l’authentification par carte à puce sur Citrix Gateway.

Avertissement

Certaines configurations nécessitent des modifications du registre. Une utilisation incorrecte de l’Éditeur du Registre peut générer des problèmes sérieux pouvant nécessiter la réinstallation du système d’exploitation. Citrix ne peut garantir la résolution des problèmes résultant d’une utilisation incorrecte de l’Éditeur du Registre. Veillez à sauvegarder le registre avant de le modifier.

Pour activer le Single Sign-On (SSO) pour l’authentification par carte à puce :

Pour configurer l’application Citrix Workspace pour Windows, incluez l’option de ligne de commande suivante lors de l’installation :

-

ENABLE\_SSON=YesL’authentification pass-through est également appelée Single Sign-On (SSO). L’activation de ce paramètre empêche l’application Citrix Workspace d’afficher une seconde invite de saisie du code PIN.

-

Définissez SSONCheckEnabled sur false si le composant Single Sign-on n’est pas installé. La clé empêche le gestionnaire d’authentification de l’application Citrix Workspace de rechercher le composant Single Sign-on, ce qui permet à Citrix Workspace de s’authentifier auprès de StoreFront.

HKEY\_CURRENT\_USER\Software\Citrix\AuthManager\protocols\integratedwindows\HKEY\_LOCAL\_MACHINE\Software\Citrix\AuthManager\protocols\integratedwindows\

Pour activer l’authentification par carte à puce sur StoreFront au lieu de Kerberos, installez l’application Citrix Workspace pour Windows à l’aide des options de ligne de commande suivantes.

-

/includeSSONinstalle l’authentification Single Sign-On (authentification pass-through). Permet la mise en cache des informations d’identification et l’utilisation de l’authentification pass-through au domaine. -

Si l’utilisateur ouvre une session sur le point de terminaison avec une méthode autre que la carte à puce pour l’authentification de l’application Citrix Workspace pour Windows (par exemple, le nom d’utilisateur et le mot de passe), la ligne de commande est la suivante :

/includeSSON LOGON_CREDENTIAL_CAPTURE_ENABLE=No

Aucune information d’identification n’est capturée lors de l’ouverture de session et l’application Citrix Workspace peut mémoriser le code PIN lors de l’ouverture de session sur l’application Citrix Workspace.

- Ouvrez le modèle d’administration d’objet de stratégie de groupe de l’application Citrix Workspace en exécutant gpedit.msc.

- Rendez-vous sur Modèles d’administration > Composants Citrix > Citrix Workspace > Authentification utilisateur > Nom d’utilisateur et mot de passe locaux.

- Sélectionnez Activer l’authentification pass-through. En fonction de la configuration et des paramètres de sécurité, sélectionnez l’option Autoriser l’authentification pass-through pour toutes les connexions ICA pour que l’authentification pass-through fonctionne.

Pour configurer StoreFront :

- Lorsque vous configurez le service d’authentification, sélectionnez la case à cocher Carte à puce.

Pour plus d’informations sur l’utilisation de cartes à puce avec StoreFront, consultez la section Configurer le service d’authentification dans la documentation de StoreFront.

Pour activer l’utilisation de cartes à puce sur les machines utilisateur :

- Importez le certificat racine d’autorité de certification dans le keystore de la machine.

- Installez les logiciels intermédiaires de chiffrement du fournisseur de services.

- Installez et configurez l’application Citrix Workspace.

Pour modifier la façon dont les certificats sont sélectionnés :

Par défaut, si plusieurs certificats sont valides, l’application Citrix Workspace invite l’utilisateur à en choisir un dans la liste. Vous pouvez également configurer l’application Citrix Workspace pour qu’elle utilise le certificat par défaut (celui du fournisseur de carte à puce) ou le certificat présentant la date d’expiration la plus éloignée. S’il n’existe aucun certificat valide, l’utilisateur en est notifié et il a la possibilité d’utiliser une autre méthode d’ouverture de session, le cas échéant.

Un certificat valide doit présenter ces caractéristiques :

- L’heure actuelle de l’horloge sur l’ordinateur doit se situer dans la période de validité du certificat.

- La clé publique du sujet doit utiliser l’algorithme RSA et présenter une longueur de 1 024, 2 048 ou 4 096 bits.

- L’utilisation de la clé doit contenir une signature numérique.

- L’autre nom du sujet doit contenir le nom d’utilisateur principal (UPN).

- L’utilisation améliorée de la clé doit contenir l’ouverture de session par carte à puce et l’authentification client, ou toute utilisation de clé.

- L’une des autorités de certification sur la chaîne de l’émetteur du certificat doit correspondre à l’un des noms uniques autorisés (DN) envoyé par le serveur dans la négociation TLS.

Modifiez la manière dont les certificats sont sélectionnés en utilisant l’une des méthodes suivantes :

-

Spécifiez l’option

AM\_CERTIFICATESELECTIONMODE={ Prompt | SmartCardDefault | LatestExpiry }sur la ligne de commande de l’application Citrix Workspace.Prompt est la valeur par défaut. Pour SmartCardDefault ou LatestExpiry, si plusieurs certificats répondent aux critères, l’application Citrix Workspace invite l’utilisateur à choisir un certificat.

-

Ajoutez la valeur de clé suivante à la clé de registre HKEY_CURRENT_USER ou HKEY_LOCAL_MACHINE\Software[Wow6432Node]Citrix\AuthManager: CertificateSelectionMode={ Prompt SmartCardDefault LatestExpiry }.

Les valeurs définies dans HKEY_CURRENT_USER sont prioritaires sur les valeurs définies dans HKEY_LOCAL_MACHINE afin d’aider l’utilisateur à sélectionner un certificat.

Pour utiliser des invites de code PIN CSP :

Par défaut, les invites de saisie du code PIN sont fournies par l’application Citrix Workspace pour Windows plutôt que par le fournisseur de service cryptographique (CSP) de la carte à puce. L’application Citrix Workspace invite les utilisateurs à entrer un code PIN lorsque cela est requis et transmet le code PIN au CSP de la carte à puce. Si votre site ou votre carte à puce impose des mesures de sécurité plus strictes, telles que la désactivation de la mise en cache du code PIN par processus ou par session, vous pouvez configurer l’application Citrix Workspace pour qu’elle utilise à la place les composants du CSP pour gérer la saisie du code PIN, y compris l’invite de saisie du code PIN.

Modifiez la manière dont la saisie du code PIN est traitée en utilisant l’une des méthodes suivantes :

- Spécifiez l’option

AM\_SMARTCARDPINENTRY=CSPsur la ligne de commande de l’application Citrix Workspace. - Ajoutez la valeur de clé suivante à la clé de registre HKEY_LOCAL_MACHINE\Software\[Wow6432Node\]Citrix\AuthManager: SmartCardPINEntry=CSP.

Modifications de la prise en charge et du retrait des cartes à puce

Tenez compte de ce qui suit lors de l’ouverture de session sur un site PNAgent XenApp 6.5 :

- L’ouverture de session par carte à puce est prise en charge pour les connexions au site PNAgent.

- La stratégie de retrait de carte à puce a été modifiée sur le site PNAgent :

Une session Citrix Virtual Apps est fermée lorsque la carte à puce est retirée : si le site PNAgent est configuré avec l’authentification par carte à puce, la stratégie correspondante doit être configurée sur l’application Citrix Workspace pour Windows pour appliquer la fermeture de session de Citrix Virtual Apps. Activez l’itinérance pour l’authentification par carte à puce sur le site PNAgent XenApp et activez la stratégie de retrait de carte à puce, qui déconnecte Citrix Virtual Apps de la session de l’application Citrix Workspace. L’utilisateur reste connecté à la session de l’application Citrix Workspace.

Limite :

Lorsque vous ouvrez une session sur le site PNAgent à l’aide de l’authentification par carte à puce, le nom d’utilisateur est affiché comme Session ouverte.