layout: doc—

Remarque :

XenCenter YYYY.x.x n’est pas encore pris en charge pour une utilisation avec Citrix Hypervisor 8.2 CU1 dans les environnements de production. Pour gérer votre environnement de production Citrix Hypervisor 8.2 CU1, utilisez XenCenter 8.2.7. Pour plus d’informations, consultez la documentation XenCenter 8.2.7.

Vous pouvez installer XenCenter 8.2.7 et XenCenter YYYY.x.x sur le même système. L’installation de XenCenter YYYY.x.x ne remplace pas votre installation de XenCenter 8.2.7.

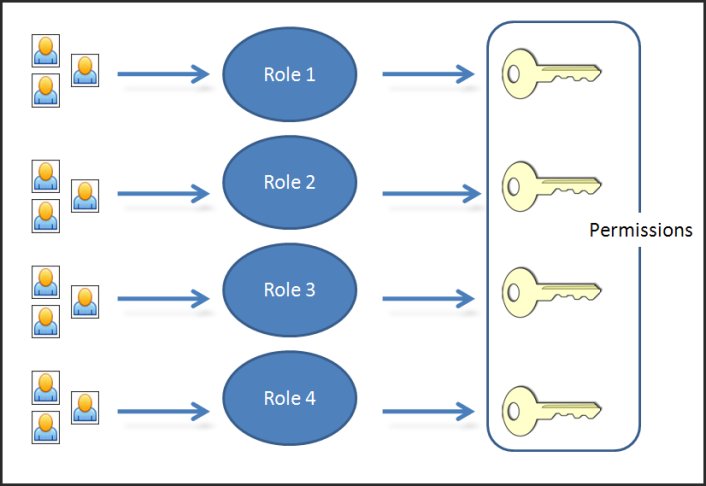

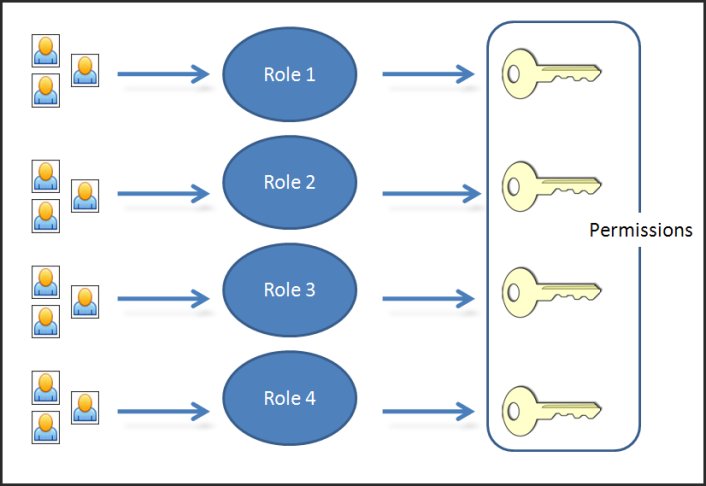

La fonctionnalité de contrôle d’accès basé sur les rôles (RBAC) vous permet d’attribuer des rôles prédéfinis ou des ensembles d’autorisations aux utilisateurs et aux groupes Active Directory. Ces autorisations contrôlent le niveau d’accès des administrateurs XenServer aux serveurs et aux pools. Le RBAC est configuré et déployé au niveau du pool. Étant donné que les utilisateurs obtiennent des autorisations via le rôle qui leur est attribué, attribuez un rôle à un utilisateur ou à leur groupe pour leur donner les autorisations requises.

Le RBAC vous permet de restreindre les opérations que différents groupes d’utilisateurs peuvent effectuer. Ce contrôle réduit la probabilité que des utilisateurs inexpérimentés effectuent des modifications accidentelles désastreuses. L’attribution de rôles RBAC permet également d’empêcher les modifications non autorisées de vos pools de ressources pour des raisons de conformité. Pour faciliter la conformité et l’audit, RBAC fournit également une fonctionnalité de journal d’audit et son rapport de piste d’audit du pool d’équilibrage de charge de travail correspondant. Pour plus d’informations, consultez Modifications apportées à l’audit.

Le RBAC dépend d’Active Directory pour les services d’authentification. Plus précisément, XenServer conserve une liste d’utilisateurs autorisés en fonction des comptes d’utilisateurs et de groupes Active Directory. Par conséquent, vous devez joindre le pool au domaine et ajouter des comptes Active Directory avant de pouvoir attribuer des rôles.

Le processus standard d’implémentation du RBAC et d’attribution d’un rôle à un utilisateur ou à un groupe comprend les étapes suivantes :

Le super utilisateur local (LSU), ou root, est un compte d’utilisateur spécial utilisé pour l’administration du système et dispose de tous les droits ou autorisations. Dans XenServer, le super utilisateur local est le compte par défaut lors de l’installation. Le LSU est authentifié par XenServer et non par un service d’authentification externe. Si le service d’authentification externe échoue, le LSU peut toujours se connecter et gérer le système. Le LSU peut toujours accéder au serveur physique XenServer via SSH.

XenServer est fourni avec six rôles préétablis conçus pour s’aligner sur les différentes fonctions d’une organisation informatique.

Administrateur de pool (administrateur de pool). Ce rôle est le rôle le plus puissant disponible. Les administrateurs du pool ont un accès complet à toutes les fonctionnalités et paramètres de XenServer. Ils peuvent effectuer toutes les opérations, y compris la gestion des rôles et des utilisateurs. Ils peuvent accorder l’accès à la console XenServer. En tant que meilleure pratique, Citrix recommande d’attribuer ce rôle à un nombre limité d’utilisateurs.

Remarque :

Le super utilisateur local (racine) a toujours le rôle d’administrateur du pool. Le rôle Administrateur de pool dispose des mêmes autorisations que la racine locale.

Si vous supprimez le rôle Admin du pool d’un utilisateur, pensez également à modifier le mot de passe racine du serveur et à faire pivoter le secret du pool. Pour plus d’informations, consultez la section Sécurité du pool.

Pour plus d’informations sur les autorisations associées à chaque rôle, consultez Définitions des rôles et des autorisations RBAC. Pour plus d’informations sur la façon dont le RBAC calcule les rôles qui s’appliquent à un utilisateur, consultez la section Calcul des rôles RBAC.

Remarque :

Lorsque vous créez un utilisateur, vous devez d’abord attribuer un rôle au nouvel utilisateur avant qu’il puisse utiliser le compte. XenServer n’attribue pas automatiquement de rôle à l’utilisateur nouvellement créé.