Impostazioni dei criteri di reindirizzamento del contenuto del browser

La sezione Browser content redirection (Reindirizzamento del contenuto del browser) include le impostazioni dei criteri per configurare questa funzionalità.

Il reindirizzamento del contenuto del browser controlla e ottimizza il modo in cui Citrix Virtual Apps and Desktops distribuisce tutti i contenuti del browser Web (ad esempio, HTML5) agli utenti. Viene reindirizzata solo l’area visibile del browser in cui viene visualizzato il contenuto.

Il reindirizzamento video HTML5 e il reindirizzamento del contenuto del browser sono funzionalità indipendenti. I criteri di reindirizzamento video HTML5 non sono necessari per il funzionamento di questa funzione. Tuttavia, il servizio di reindirizzamento video HTML5 Citrix HDX viene utilizzato per il reindirizzamento dei contenuti del browser. Per ulteriori informazioni, vedere Reindirizzamento del contenuto del browser.

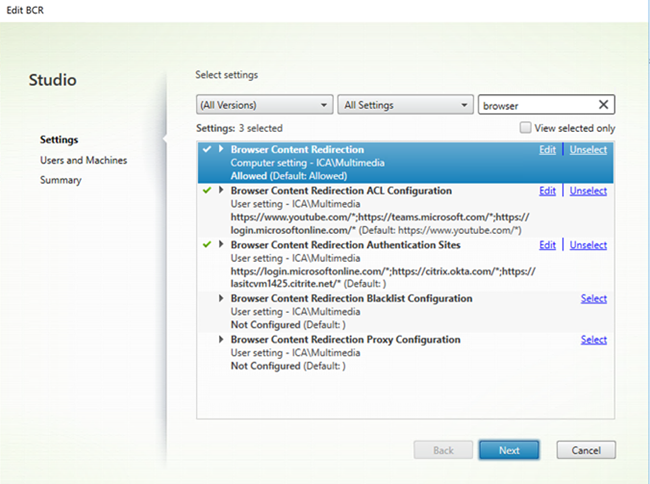

Impostazioni dei criteri:

Le seguenti impostazioni dei criteri sono disponibili per la funzione di reindirizzamento del contenuto del browser in Citrix Studio. Questi criteri possono essere sovrascritti con le chiavi del Registro di sistema sul VDA, ma le chiavi del Registro di sistema sono facoltative.

TLS e reindirizzamento del contenuto del browser

È possibile utilizzare il reindirizzamento del contenuto del browser per reindirizzare i siti Web HTTPS. Il JavaScript inserito in tali siti Web deve stabilire una connessione TLS al servizio di reindirizzamento video HTML5 Citrix HDX (WebSocketService.exe) in esecuzione sul VDA. Per ottenere questo reindirizzamento e mantenere l’integrità TLS della pagina Web, il servizio di reindirizzamento video HTML5 Citrix HDX genera due certificati personalizzati nell’archivio certificati sul VDA.

HdxVideo.js utilizza socket Secure Web per comunicare con WebSocketService.exe in esecuzione sul VDA. Questo processo viene eseguito sul sistema locale ed esegue la terminazione SSL e la mappatura della sessione utente.

WebSocketService.exe è in ascolto sulla porta 127.0.0.1 9001.

Browser content redirection (Reindirizzamento del contenuto del browser)

Per impostazione predefinita, l’app Citrix Workspace tenta il recupero dal client e il rendering dal client. Il rendering lato server viene tentato in caso di mancata riuscita del recupero del client e del rendering del client. Se si abilita anche il criterio di configurazione del proxy di reindirizzamento del contenuto del browser, l’app Citrix Workspace tenta solo il recupero dal server e il rendering dal client.

L’impostazione predefinita è Allowed.

Impostazione Browser content redirection Integrated Windows Authentication support (Supporto dell’Autenticazione integrata di Windows per il reindirizzamento del contenuto del browser)

Il reindirizzamento del contenuto del browser abilita la sovrapposizione che utilizza lo schema Negotiate (Negozia) per l’autenticazione. Questo miglioramento fornisce il Single Sign-on a un server Web configurato con l’Autenticazione integrata di Windows (IWA) all’interno dello stesso dominio del VDA.

Se è impostata su Allowed (Consentita), la sovrapposizione di reindirizzamento del contenuto del browser ottiene un ticket Negotiate (Negozia) utilizzando le credenziali VDA dell’utente. L’utente si autentica quindi sul server Web con il Single Sign-on.

Se è impostata su Prohibited (Non consentita), l’overlay di reindirizzamento del contenuto del browser non richiede un ticket Negotiate (Negozia) dal VDA. L’utente esegue l’autenticazione su un server Web utilizzando un metodo di autenticazione di base. Questo metodo di autenticazione di base richiede agli utenti di immettere le proprie credenziali VDA ogni volta che accedono al server Web.

L’impostazione predefinita è Prohibited (Non consentito).

Impostazione Browser content redirection server fetch web proxy authentication (Autenticazione del proxy Web per il recupero dal server del reindirizzamento del contenuto del browser)

Questa impostazione indirizza il traffico HTTP proveniente da una sovrapposizione tramite un proxy Web downstream. Il proxy Web downstream autorizza e autentica il traffico HTTP utilizzando le credenziali di dominio dell’utente VDA tramite lo schema di autenticazione Negotiate (Negozia).

È necessario configurare il reindirizzamento del contenuto del browser per la modalità di recupero dal server nel file PAC utilizzando il criterio di configurazione Browser content redirection proxy (Proxy di reindirizzamento del contenuto del browser). Nello script PAC, fornire istruzioni per instradare il traffico di sovrapposizione attraverso un proxy Web downstream. Quindi, configurare il proxy Web downstream per autenticare gli utenti VDA tramite lo schema di autenticazione Negotiate.

Se è impostato su Allowed (Consentito), il proxy Web risponde con un problema 407 Negotiate, contenente un’intestazione Proxy-Authenticate: Negotiate. Il reindirizzamento del contenuto del browser ottiene quindi un ticket di assistenza Kerberos utilizzando le credenziali di dominio dell’utente VDA. Includere inoltre il ticket di servizio nelle richieste successive al proxy web.

Se è impostato su Prohibited (Non consentito), il reindirizzamento del contenuto del browser invia tramite proxy tutto il traffico TCP tra la sovrapposizione e il proxy Web senza interferire. La sovrapposizione utilizza le credenziali di autenticazione di base o qualsiasi altra credenziale disponibile per eseguire l’autenticazione nel proxy Web.

L’impostazione predefinita è Prohibited (Non consentito).

Impostazioni dei criteri Browser content redirection Access Control List (ACL) (Elenco di controllo di accesso per il reindirizzamento del contenuto del browser)

Utilizzare questa impostazione per configurare un elenco di controllo di accesso (ACL, Access Control List) di URL che possono utilizzare il reindirizzamento del contenuto del browser o a cui è negato l’accesso al reindirizzamento del contenuto del browser.

Gli URL autorizzati sono gli URL nell’elenco di elementi consentiti il cui contenuto viene reindirizzato al client.

Il carattere jolly * è consentito, ma non lo è all’interno del protocollo o della parte dell’indirizzo di dominio dell’URL. Tuttavia, a partire da Citrix Virtual Apps and Desktops 7 2206, i caratteri jolly * sono consentiti all’interno della parte dell’indirizzo del sottodominio dell’URL.

Consentiti: http://www.xyz.com/index.html, https://www.xyz.com/*, http://www.xyz.com/*videos*, http://*.xyz.com/

Non consentiti: http://*.*.com/

È possibile ottenere una migliore granularità specificando percorsi nell’URL. Ad esempio, se si specifica https://www.xyz.com/sports/index.html, viene reindirizzata solo la pagina index.html.

Per impostazione predefinita, questa opzione è impostata su https://www.youtube.com/*

Per ulteriori informazioni, vedere l’articolo del Knowledge Center CTX238236.

Browser content redirection authentication sites (Siti di autenticazione per il reindirizzamento del contenuto del browser)

Utilizzare questa impostazione per configurare un elenco di URL. I siti reindirizzati utilizzando il reindirizzamento del contenuto del browser utilizzano l’elenco per autenticare un utente. L’impostazione specifica gli URL per i quali il reindirizzamento del contenuto del browser rimane attivo (reindirizzato) quando si esce da un URL nell’elenco di elementi consentiti.

Uno scenario classico è un sito Web che si basa su un provider di identità (IdP) per l’autenticazione. Ad esempio, un sito Web www.xyz.com deve essere reindirizzato all’endpoint, ma un IDP di terze parti, come Okta (www.xyz.okta.com), gestisce la porzione di autenticazione. L’amministratore utilizza il criterio di configurazione ACL di reindirizzamento del contenuto del browser per aggiungere www.xyz.com all’elenco di elementi consentiti. Quindi utilizza i siti di autenticazione del reindirizzamento del contenuto del browser per aggiungere www.xyz.okta.com all’elenco di autorizzazioni.

Per ulteriori informazioni, vedere l’articolo del Knowledge Center CTX238236.

Impostazione Browser content redirection block list (Elenco di elementi non consentiti per il reindirizzamento del contenuto del browser)

Questa impostazione funziona insieme all’impostazione di configurazione ACL per il reindirizzamento del contenuto del browser. Considerare che gli URL sono presenti nell’impostazione di configurazione ACL di reindirizzamento del contenuto del browser e nell’impostazione di configurazione dell’elenco di blocco. In questo caso, la configurazione dell’elenco di blocco ha la precedenza e il contenuto del browser dell’URL non viene reindirizzato.

Unauthorized URLs (URL non autorizzati): specifica gli URL nell’elenco di elementi non consentiti per i quali il contenuto del browser non viene reindirizzato al client, ma ne viene eseguito il rendering sul server.

Il carattere jolly * è consentito, ma non è consentito all’interno del protocollo o della parte dell’indirizzo di dominio dell’URL.

Consentiti: http://www.xyz.com/index.html, https://www.xyz.com/*, http://www.xyz.com/*videos*

Non consentiti: http://*.xyz.com/

È possibile ottenere una migliore granularità specificando percorsi nell’URL. Ad esempio, se si specifica https://www.xyz.com/sports/index.html, solo index.html è presente nell’elenco di elementi non consentiti.

Impostazione Browser content redirection proxy (Proxy di reindirizzamento del contenuto del browser)

Questa impostazione fornisce opzioni di configurazione per le impostazioni proxy sul VDA per il reindirizzamento del contenuto del browser. Se è abilitata con un indirizzo proxy e un numero di porta validi, un URL PAC/WPAD o l’impostazione Direct/Transparent (Diretto/Trasparente), l’app Citrix Workspace tenta solo il recupero dal server e il rendering sul client.

Se è disabilitata o non configurata e utilizza un valore predefinito, l’app Citrix Workspace tenta il recupero dal client e il rendering sul client.

L’impostazione predefinita è Prohibited (Non consentito).

Criterio consentito per un proxy esplicito:

http://\<hostname/ip address\>:\<port\>

Esempio:

http://proxy.example.citrix.com:80

http://10.10.10.10:8080

Criteri consentiti per i file PAC/WPAD:

http://<hostname/ip address>:<port>/<path>/<Proxy.pac>

Esempio: http://wpad.myproxy.com:30/configuration/pac/Proxy.pac

https://<hostname/ip address>:<port>/<path>/<wpad.dat>

Esempio: http://10.10.10.10/configuration/pac/wpad.dat

Criteri consentiti per proxy diretti o trasparenti:

Digitare la parola DIRECT nella casella di testo dei criteri.

Sostituzioni della chiave del Registro di sistema per il reindirizzamento del contenuto del browser

Avviso:

La modifica non corretta del Registro di sistema può causare seri problemi che potrebbero richiedere la reinstallazione del sistema operativo. Citrix non può garantire che i problemi derivanti dall’uso non corretto dell’Editor del Registro di sistema possano essere risolti. Utilizzare l’editor del Registro di sistema a proprio rischio. Assicurarsi di eseguire il backup del Registro di sistema prima di modificarlo.

Opzioni di sostituzione delle chiavi del Registro di sistema per le impostazioni dei criteri:

\HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\HdxMediastream

| Nome | Tipo | Valore |

|---|---|---|

| WebBrowserRedirection | DWORD | 1=Consentito, 0=Vietato |

| WebBrowserRedirectionAcl | REG_MULTI_SZ | |

| WebBrowserRedirectionAuthenticationSites | REG_MULTI_SZ | |

| WebBrowserRedirectionProxyAddress | REG_SZ |

http://myproxy.citrix.com:8080 o http://10.10.10.10:8888

|

| WebBrowserRedirectionBlacklist | REG_MULTI_SZ |

Inserimento di HDXVideo.js per il reindirizzamento del contenuto del browser

HdxVideo.js viene inserito nella pagina Web utilizzando l’estensione Chrome di reindirizzamento del contenuto del browser o Internet Explorer Browser Helper Object (BHO). BHO è un modello di plug-in per Internet Explorer. Fornisce hook per le API del browser e consente al plug-in di accedere al DOM (Document Object Model) della pagina per controllare la navigazione.

Il BHO decide se inserire HdxVideo.js in una determinata pagina. La decisione si basa sui criteri amministrativi indicati nel diagramma di flusso precedente.

Dopo aver deciso di inserire JavaScript e reindirizzare il contenuto del browser al client, la pagina Web sul browser Internet Explorer nel VDA è vuota. L’impostazione di document.body.innerHTML su “vuoto” rimuove l’intero corpo della pagina Web sul VDA. La pagina è pronta per essere inviata al client in modo da essere visualizzata nel browser di sovrapposizione (Hdxbrowser.exe) sul client.

In questo articolo

- TLS e reindirizzamento del contenuto del browser

- Browser content redirection (Reindirizzamento del contenuto del browser)

- Impostazione Browser content redirection Integrated Windows Authentication support (Supporto dell’Autenticazione integrata di Windows per il reindirizzamento del contenuto del browser)

- Impostazione Browser content redirection server fetch web proxy authentication (Autenticazione del proxy Web per il recupero dal server del reindirizzamento del contenuto del browser)

- Impostazioni dei criteri Browser content redirection Access Control List (ACL) (Elenco di controllo di accesso per il reindirizzamento del contenuto del browser)

- Browser content redirection authentication sites (Siti di autenticazione per il reindirizzamento del contenuto del browser)

- Impostazione Browser content redirection block list (Elenco di elementi non consentiti per il reindirizzamento del contenuto del browser)

- Impostazione Browser content redirection proxy (Proxy di reindirizzamento del contenuto del browser)

- Sostituzioni della chiave del Registro di sistema per il reindirizzamento del contenuto del browser

- Inserimento di HDXVideo.js per il reindirizzamento del contenuto del browser