This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

NetScaler nFactor認証の要素として認証後のエンドポイント分析スキャンを構成する

Citrix Gateway では、エンドポイント分析(EPA)を構成して、ユーザーデバイスが特定のセキュリティ要件を満たしているかどうかを確認し、それに応じて内部リソースにユーザーがアクセスできるようにします。エンドポイント分析プラグインは、ユーザーがNetScaler Gateway に初めてログオンするときに、ユーザーデバイスにダウンロードおよびインストールされます。ユーザーがEndpoint Analysisプラグインをユーザーデバイスにインストールしない場合、またはスキャンをスキップした場合、ユーザーはCitrix Gateway プラグインを使用してログオンできません。オプションで、ユーザーを隔離グループに入れて、内部ネットワークリソースへの制限付きアクセスを許可することもできます。

以前は、Post-EPA はセッションポリシーの一部として設定されていました。nFactor にリンクできるようになり、いつ実行できるかについて柔軟性が高まります。

このトピックでは、EPA スキャンを nFactor 認証または多要素認証の最終チェックとして使用します。

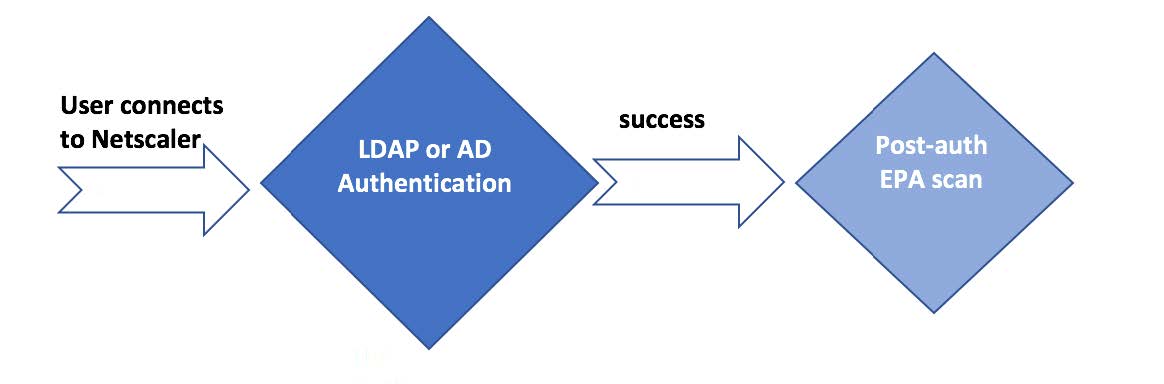

ユーザーはCitrix Gateway の仮想 IP アドレスに接続しようとしています。ユーザー名とパスワードのフィールドを含むシンプルなログインページがユーザーにレンダリングされ、ログイン認証情報が提供されます。これらの認証情報を使用して、LDAP または AD ベースの認証がバックエンドで実行されます。成功すると、EPA スキャンを承認するポップアップメッセージがユーザーに表示されます。ユーザーが承認すると、EPA スキャンが実行され、ユーザーのクライアント設定の成功または失敗に基づいてユーザーにアクセス権が提供されます。

前提条件

次の設定が行われていると仮定します。

- VPN 仮想サーバ/ゲートウェイおよび認証仮想サーバの設定

- LDAPサーバー構成と関連ポリシー

注: セットアップは、NetScalerバージョン13.0以降で利用可能なnFactorビジュアライザーを使用して作成することもできます。

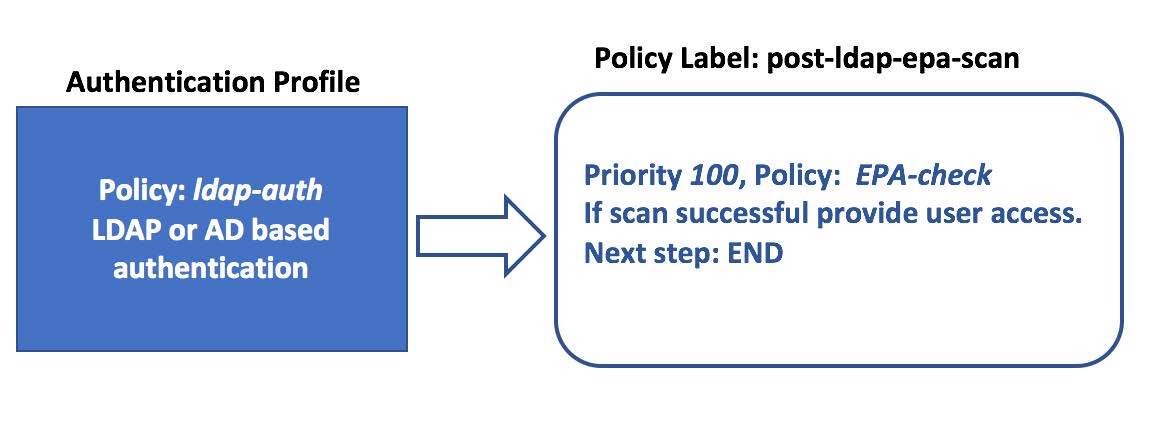

次の図は、ポリシーとポリシーラベルのマッピングを示しています。これは設定に使用されるアプローチですが、右から左に順です。

CLI を使用して、次の操作を実行します

-

EPA スキャンを実行するアクションを作成し、EPA スキャンポリシーに関連付けます。

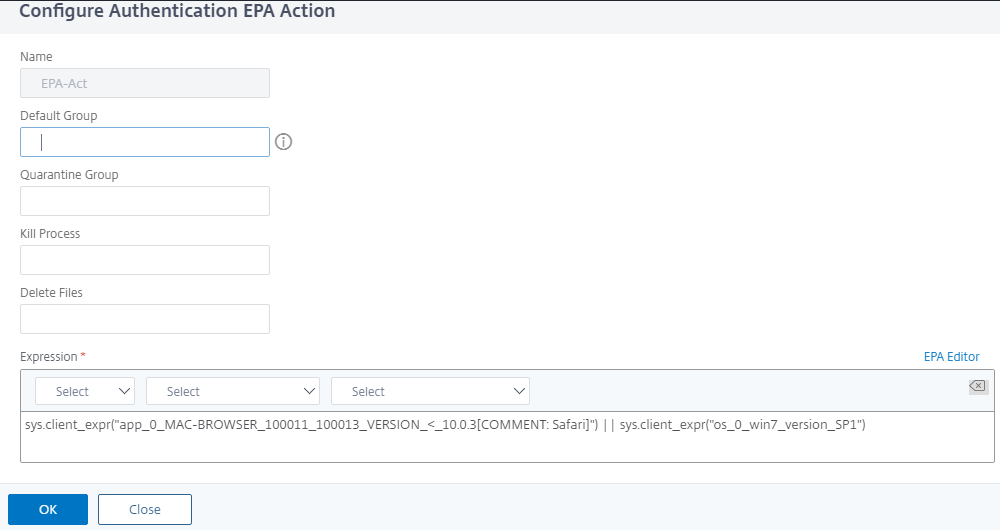

add authentication epaAction EPA-client-scan -csecexpr "sys.client_expr ("app_0_MAC-BROWSER_1001_VERSION_<=_10.0.3")||sys.client_expr("os_0_win7_sp_1")" <!--NeedCopy-->上記の式は、macOS ユーザーのブラウザーバージョンが 10.0.3 未満の場合、または Windows 7 ユーザーに Service Pack 1 がインストールされている場合にスキャンされます。

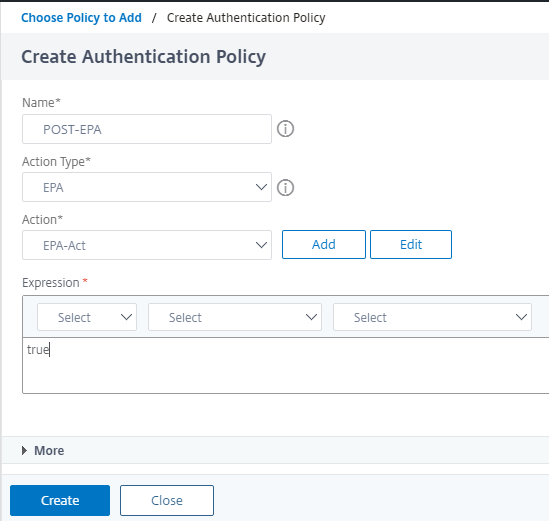

add authentication Policy EPA-check -rule true -action EPA-client-scan <!--NeedCopy--> -

EPA スキャンのポリシーをホストするポリシーラベルを ldap-epa-scan 後に設定します。

add authentication policylabel post-ldap-epa-scan -loginSchema LSCHEMA_INT <!--NeedCopy-->注: LSCHEMA_INT は、スキーマなし (スキーマなし) の組み込みスキーマです。つまり、このステップでは追加のウェブページはユーザーに表示されません。

-

ステップ 1 で設定したポリシーを、ステップ 2 で設定したポリシーラベルに関連付けます。

bind authentication policylabel post-ldap-epa-scan -policyName EPA-check - priority 100 -gotoPriorityExpression END <!--NeedCopy--> -

ldap-auth ポリシーを設定して、特定の LDAP サーバで認証するように設定された LDAP ポリシーに関連付けます。

add authentication Policy ldap-auth -rule true -action ldap_server1 <!--NeedCopy-->ここで、ldap_server1 は LDAP ポリシーで、ldap-auth はポリシー名です。

-

ldap-auth ポリシーを認証、承認、および監査仮想サーバに関連付け、次のステップは ldap-epa-scan 後のポリシーラベルを指定して EPA スキャンを実行します。

bind authentication vserver MFA_AAA_vserver -policy ldap-auth -priority 100 -nextFactor post-ldap-epa-scan -gotoPriorityExpression NEXT <!--NeedCopy-->注: 認証前の EPA スキャンは常に nFactor 認証の最初のステップとして実行されます。認証後の EPA スキャンは、必ず nFactor 認証の最後のステップとして実行されます。EPA スキャンは nFactor 認証の間には実行できません。

nFactor ビジュアライザーを使用した設定

上記の設定は、ファームウェア 13.0 以降で使用できる機能である nFactor Visualizer を使用して実行することもできます。

-

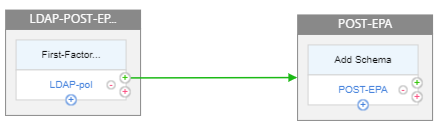

[ セキュリティ] > [AAA アプリケーショントラフィック] > [nFactor ビジュアライザー] > [nFactor フロー] に移動し、[追加]をクリックします 。

-

+ をクリックして nFactor フローを追加します。

-

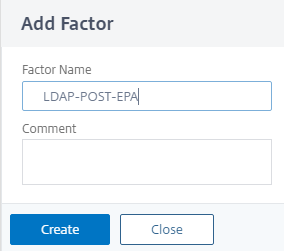

係数を追加します。入力する名前は nFactor フローの名前です。

-

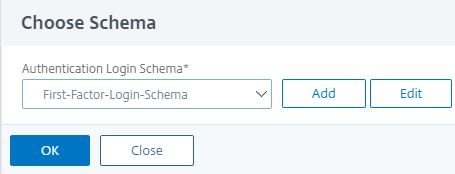

[ スキーマの追加 ] をクリックして最初の要素のスキーマを追加し、[ 追加] をクリックします。

-

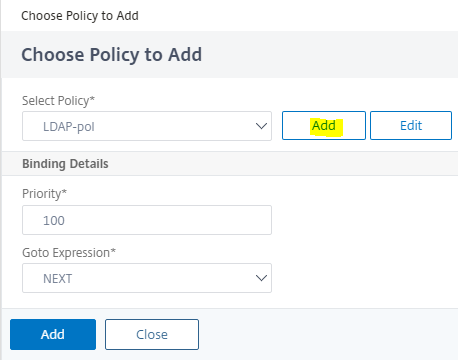

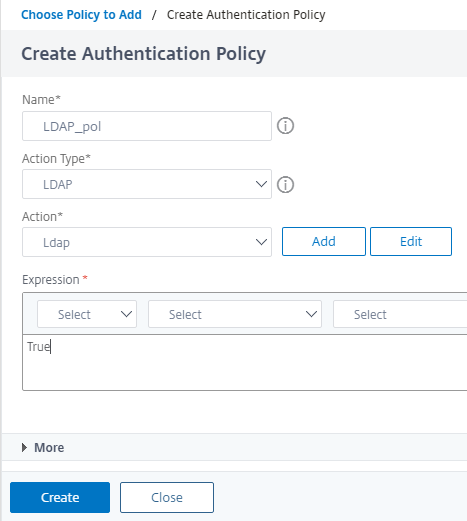

[ ポリシーの追加 ] をクリックして LDAP ポリシーを追加します。LDAP ポリシーがすでに作成されている場合は、同じポリシーを選択できます。

注: LDAP ポリシーを作成できます。「 追加 」をクリックし、「 アクション 」フィールドで「 LDAP」を選択します。LDAP サーバーの追加の詳細については、https://support.citrix.com/article/CTX123782)を参照してください。

-

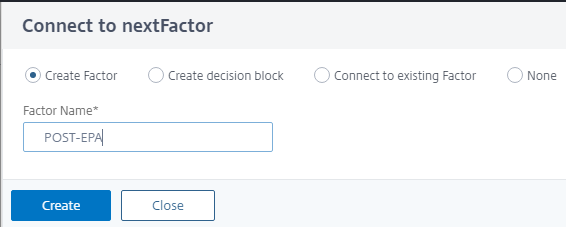

+ をクリックして EPA ファクターを追加します。

-

「 スキーマの追加 」セクションを空白のままにすると、デフォルトではこのファクターにスキーマが適用されません。「 ポリシーを追加 」をクリックして、認証後の EPA ポリシーとアクションを追加します。

EPA アクション:

環境保護庁 (EPA) ポリシー:

[作成]をクリックします。

-

nFactor フローが完了したら、このフローを認証、承認、および監査仮想サーバーにバインドします。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.