NetScaler nFactor認証で1つのログインスキーマと1つのパススルースキーマを使用した2要素認証を構成する

次のセクションでは、1 つのログインスキーマと 1 つのパススルースキーマによる 2 要素認証の使用例について説明します。

1 つのログインスキーマと 1 つのパススルースキーマによる 2 要素認証

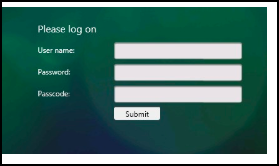

管理者が 1 つのログインスキーマと 1 つのパススルースキーマで 2 要素認証を設定するユースケースを想定します。クライアントは 1 つのユーザー名と 2 つのパスワードを送信します。最初のユーザー名とパスワードのセットは第 1 要素として LDAP ポリシーによって評価され、2 番目のパスワードは RADIUS ポリシーによって 2 番目の要素として評価されます。

-

トラフィック管理仮想サーバにアクセスすると、認証用のログインページにリダイレクトされます。

-

クライアントは、ユーザー名と 2 つのパスワード (user1、pass1、pass2 など) を送信します。

-

ファーストファクタは、user1 と pass1 の LDAP アクションに対して評価されます。評価は成功し、次の要素、ポリシー「label1」に渡されます。この場合は。

-

ポリシーラベルは、第 2 ファクタが RADIUS ポリシーのパススルーであることを指定します。パススルースキーマとは、NetScalerアプライアンスがそれ以上の入力のためにクライアントに戻らないことを意味します。NetScalerは、すでに持っている情報を使用するだけです。この場合は user1 と pass2 です。次に、2 番目の要素は暗黙的に評価されます。

-

認証サーバは Cookie と、クライアントのブラウザをトラフィック管理仮想サーバにリダイレクトする応答を返します。トラフィック管理仮想サーバでは、要求されたコンテンツが利用できます。ログインに失敗すると、クライアントブラウザに元のログオンページが表示され、クライアントは再試行できます。

CLI を使用して、次の操作を実行します

-

トラフィック管理および認証仮想サーバを設定します。

add lb vserver lbvs55 HTTP 1.217.193.55 80 -AuthenticationHost auth56.aaatm.com -Authentication ONadd authentication vserver auth56 SSL 1.217.193.56 443 -AuthenticationDomain aaatm.com

-

第 2 要素を設定します。

add authentication loginSchema login1 -authenticationSchema login-2passwd.xml -userCredentialIndex 1 -passwordCredentialIndex 2add authentication loginSchemaPolicy login1 -rule true -action login1add authentication loginSchema login2 -authenticationSchema noschemaadd authentication loginSchemaPolicy login2 -rule true -action login2add authentication policylabel label1 -loginSchema login2

-

LDAP および RADIUS ファクタを設定します

add authentication ldapAction ldapAct1 -serverIP 1.217.28.180 -ldapBase "dc=aaatm, dc=com" -ldapBindDn administrator@aaatm.com -ldapBindDnPassword 71ca2b11ad800ce2787fb7deb54842875b8f3c360d7d46e3d49ae65c41550519 -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName samAccountName -groupAttrName memberOf -subAttributeName CNadd authentication Policy ldap -rule true -action ldapAct1add authentication radiusAction radius -serverIP 1.217.22.20 -radKey a740d6a0aeb3288fa0a6fbe932d329acddd8f448ecb4a3038daa87b36599fd16 -encrypted -encryptmethod ENCMTHD_3 -radNASip ENABLED -radNASid NS28.50 -radAttributeType 11 -ipAttributeType 8add authentication Policy radius -rule true -action radius

-

ポリシーをバインドします。

bind authentication vserver auth56 -policy login1 -priority 1 -gotoPriorityExpression ENDbind authentication vserver auth56 -policy ldap -priority 1 -nextFactor label1 -gotoPriorityExpression nextbind authentication policylabel label1 -policyName radius -priority 2 -gotoPriorityExpression end

注

セットアップは、NetScalerバージョン13.0以降で利用可能なnFactorビジュアライザーを使用して作成することもできます。

nFactor ビジュアライザーを使用した設定

-

[ セキュリティ] > [AAA アプリケーショントラフィック] > [nFactor ビジュアライザー] > [nFactor フロー ] に移動し、[ 追加] をクリックします

-

+ をクリックして nFactor フローを追加します。

-

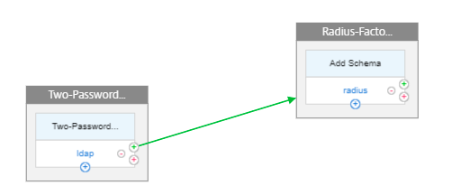

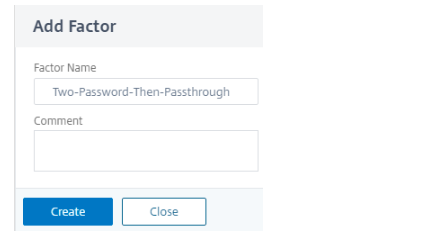

係数を追加します。入力する名前は nFactor フローの名前です。[作成]をクリックします。

-

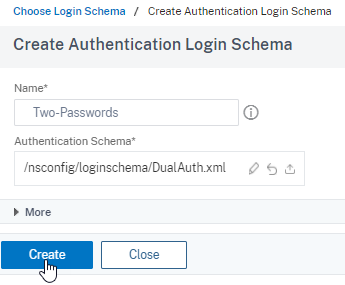

第 1 要素の 2 つのパスワードスキーマを追加するには、[ スキーマの追加] をクリックします。

-

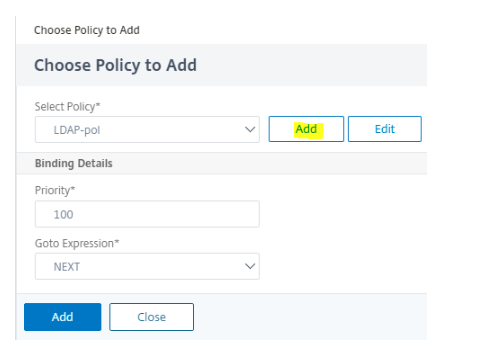

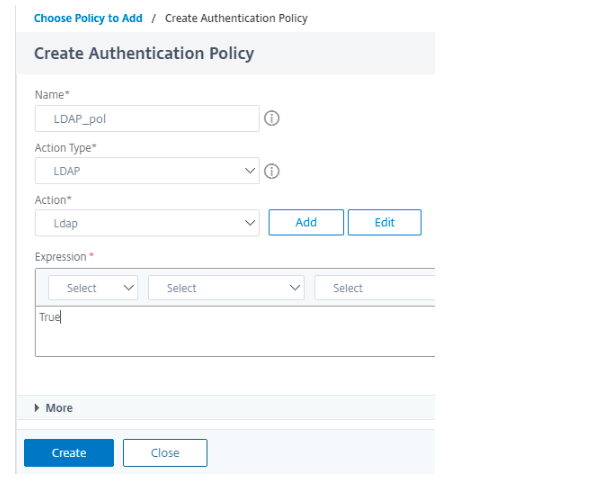

[ ポリシーの追加 ] をクリックして LDAP ポリシーを追加します。認証ポリシーを作成するか、リストから既存の認証ポリシーを選択できます。

-

[ アクション ] タブで、[LDAP サーバー] を選択します。

注

LDAP サーバを追加しない場合、LDAP サーバの追加の詳細については、「 LDAP 認証ポリシー」を参照してください。

-

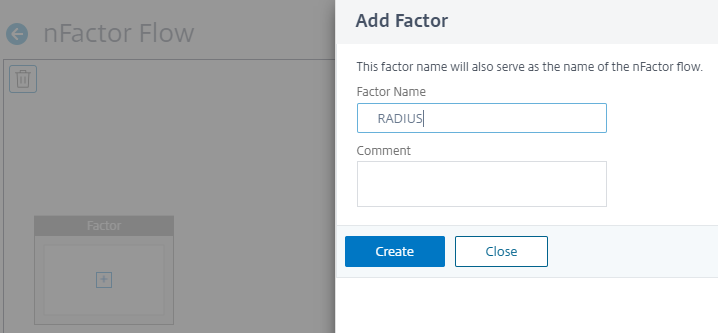

緑の [+] をクリックして RADIUS 係数を追加し、[作成] をクリックします。

-

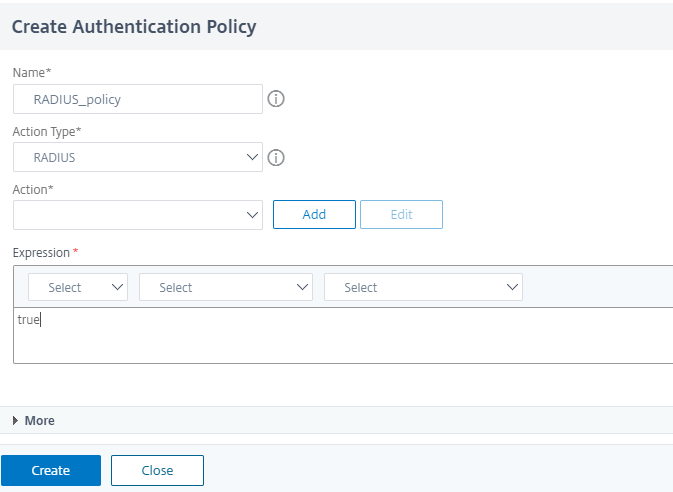

デフォルトではスキーマを使用しないため、このファクタのスキーマを追加しないでください。RADIUS 認証ポリシーを追加するには、[ ポリシーの追加] をクリックします。

注

RADIUS サーバを追加しない場合、RADIUS サーバの追加の詳細については、「RADIUS 認証を構成するには」を参照してください。

-

[完了] をクリックして、設定を保存します。

-

作成した nFactor フローを認証、承認、 および監査仮想サーバーにバインドするには、[認証サーバーにバインド ] をクリックし、[ 作成] をクリックします。