-

-

SAML認証

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

SAML認証

セキュリティアサーションマークアップ言語 (SAML) は、シングルサインオン機能を提供する XML ベースの認証メカニズムであり、OASIS セキュリティサービス技術委員会によって定義されています。

注

NetScaler 12.0ビルド 51.x以降、多要素(nFactor)認証を使用するSAMLサービスプロバイダー(SP)として使用されるCitrix ADCアプライアンスは、ログインページのユーザー名フィールドに事前入力されるようになりました。アプライアンスは、SAML認証要求の一部として名前ID属性を送信し、Citrix ADC SAMLアイデンティティプロバイダー(IdP)から名前ID属性値を取得し、ユーザー名フィールドに事前入力します。

SAML 認証を使用する理由

サービスプロバイダー (LargeProvider) が顧客 (BigCompany) の多数のアプリケーションをホストするシナリオを考えてみましょう。BigCompanyには、これらのアプリケーションにシームレスにアクセスする必要があるユーザーがいます。従来のセットアップでは、LargeProviderはBigCompanyのユーザーのデータベースを維持する必要があります。これは、次の利害関係者のそれぞれにいくつかの懸念を提起します。

- LargeProviderは、ユーザーデータのセキュリティを確保する必要があります。

- BigCompanyは、ユーザーを検証し、独自のデータベースだけでなく、LargeProviderが管理するユーザーデータベースにもユーザーデータを最新の状態に保つ必要があります。たとえば、BigCompany データベースから削除されたユーザーは、LargeProvider データベースからも削除する必要があります。

- ユーザーは、ホストされる各アプリケーションに個別にログオンする必要があります。

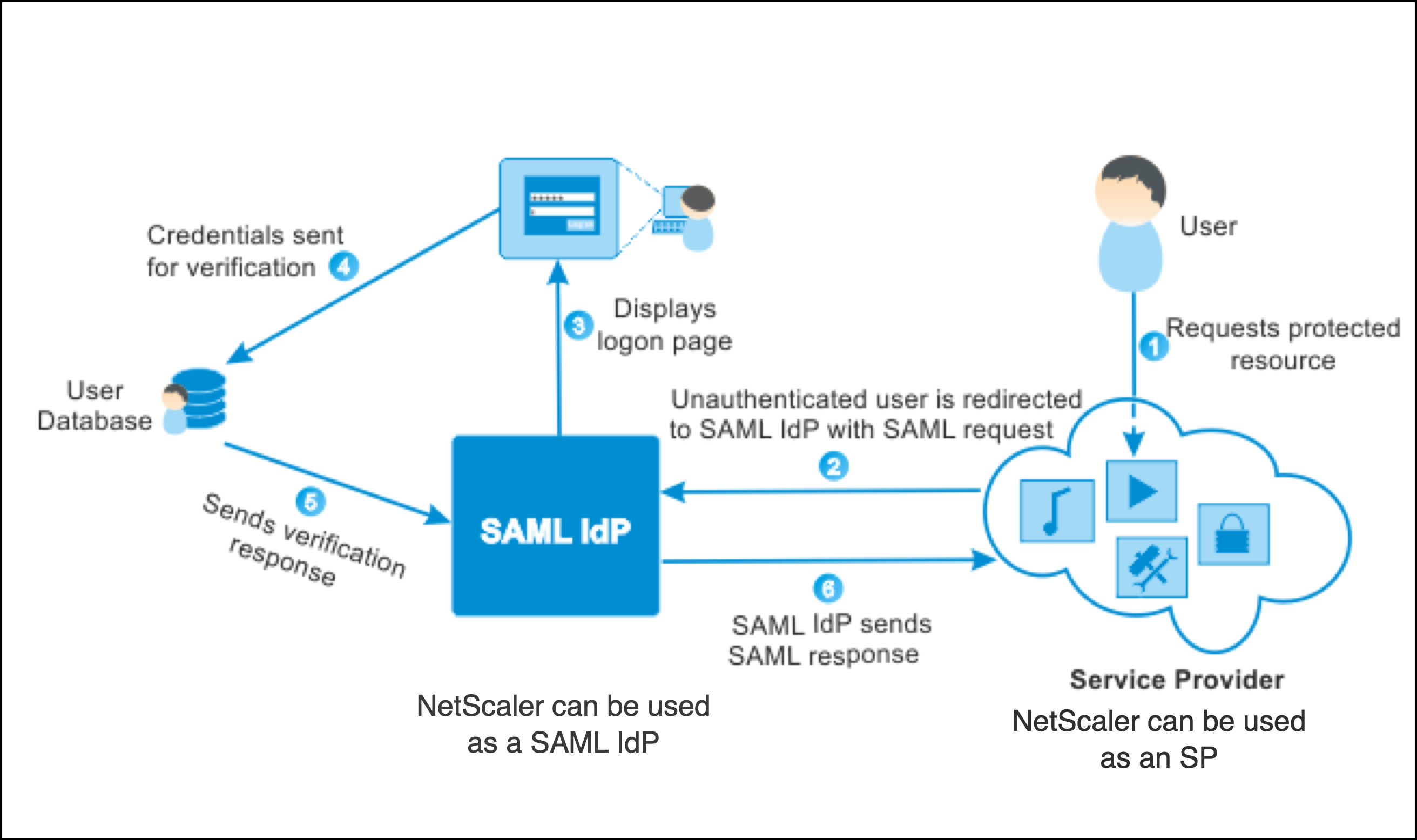

SAML 認証メカニズムは、別のアプローチを提供します。次の配置図は、SAMLがどのように機能するかを示しています(SPが開始するフロー)。

従来の認証メカニズムによって提起された懸念事項は、次のように解決されます。

- LargeProvider は、BigCompany ユーザー用のデータベースを維持する必要はありません。LargeProviderは、アイデンティティ管理から解放され、より良いサービスを提供することに集中することができます。

- BigCompanyは、LargeProviderユーザーデータベースが独自のユーザーデータベースと同期していることを確認する負担を負いません。

- ユーザーは、LargeProviderでホストされている1つのアプリケーションに一度ログオンし、そこでホストされている他のアプリケーションに自動的にログオンできます。

Citrix ADCアプライアンスは、SAMLサービスプロバイダー(SP)およびSAMLアイデンティティプロバイダー(IdP)として展開できます。関連するトピックを読んで、Citrix ADCアプライアンスで実行する必要がある構成を理解してください。

SAMLサービスプロバイダーとして構成されたCitrix ADCアプライアンスは、オーディエンス制限チェックを強制できるようになりました。対象者制限条件は、SAML の返信側が指定された対象者の少なくとも 1 つのメンバーである場合のみ、「有効」と評価されます。

SAMLアサーション内の属性をグループ属性として解析するように、Citrix ADCアプライアンスを構成できます。これらをグループ属性として解析すると、アプライアンスはグループにポリシーをバインドできます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.