基本認証、ダイジェスト認証、およびNTLM認証でSSOを有効にする

Citrix ADC機能リリース13.0ビルド64.35以降では、次のSSOタイプがグローバルに無効になっています。

- 基本認証

- ダイジェストアクセス認証

- NTLM2キーのネゴシエーションまたはサインのネゴシエーションなしのNTLM

Citrix ADCおよびCitrix Gatewayのシングルサインオン(SSO)構成は、グローバルレベルおよびトラフィックレベルごとに有効にできます。デフォルトでは、SSO構成は オフで あり、管理者はトラフィックごとまたはグローバルにSSOを有効にできます。セキュリティの観点から、Citrixは、管理者がSSOをグローバルに オフにし 、トラフィックごとに有効にすることをお勧めします。この機能拡張は、特定のタイプのSSOメソッドをグローバルに無効にすることにより、SSO構成をより安全にすることです。

StoreFront SSO構成は、13.0ビルド64.35でのみ影響を受けます(無効になります)。構成は、将来の13.0ビルドでは影響を受けません。

影響を受けないSSOタイプ

次のSSOタイプは、この拡張機能の影響を受けません。

- Kerberos 認証

- SAML認証

- フォームベースの認証

- OAuthベアラ認証

- NTLM2キーまたはサインのネゴシエートを伴うNTLM

影響を受けるSSO構成

影響を受ける(無効にされた)SSO構成は次のとおりです。

グローバル構成

set tmsessionparam -SSO ON

set vpnparameter -SSO ON

add tmsessionaction tm_act -SSO ON

add vpn sessionaction tm_act -SSO ON

あなたはできる enable/disable SSO全体であり、個々のSSOタイプを変更することはできません。

適用されるセキュリティ対策

セキュリティ対策の一環として、セキュリティに敏感なSSOタイプはグローバル構成では無効になっていますが、トラフィックアクション構成でのみ許可されています。 したがって、バックエンドサーバーがNTLM2キーのネゴシエーションまたはサインのネゴシエーションなしでBasic、Digest、またはNTLMを予期している場合、管理者は次の構成を介してのみSSOを許可できます。

トラフィックアクション

add vpn trafficaction tf_act http -SSO ON

add tm trafficaction tf_act -SSO ON

交通政策

add tm trafficpolicy <name> <rule> tf_act

add vpn trafficpolicy <name> <rule> tf-act

管理者は、信頼できるバックエンドサーバーに対してのみSSOが有効になっていることを確認するために、トラフィックポリシーに対して適切なルールを構成する必要があります。

AAA-TM

グローバル構成に基づくシナリオ:

set tmsessionparam -SSO ON

回避策:

add tm trafficaction tf_act -SSO ON

add tm trafficpolicy tf_pol true tf_act

次のトラフィックポリシーを、SSOが必要なすべてのLB仮想サーバーにバインドします。

bind lb vserver <LB VS Name> -policy tf_pol -priority 65345

セッションポリシー構成に基づくシナリオ:

add tmsessionaction tm_act -SSO ON

add tmsession policy <name> <rule> tm_act

add tm trafficaction tf_act -SSO ON

add tm trafficpolicy tf_pol <same rule as session Policy> tf_act

注意点:

- Citrix ADC AAA user/group 前のセッションのポリシーは、トラフィックポリシーに置き換える必要があります。

- 次のポリシーを、前のセッションポリシーの負荷分散仮想サーバーにバインドします。

bind lb vserver [LB VS Name] -policy tf_pol -priority 65345 - 他の優先度のトラフィックポリシーが設定されている場合、上記のコマンドは適切に機能しません。

次のセクションでは、トラフィックに関連付けられた複数のトラフィックポリシーとの競合に基づくシナリオについて説明します。

特定のTMトラフィックには、1つのTMトラフィックポリシーのみが適用されます。SSO機能の変更はグローバルに設定されているため、優先度の高い(SSO構成が不要な)TMトラフィックポリシーがすでに適用されている場合は、優先度の低い追加のTMトラフィックポリシーを適用できない場合があります。次のセクションでは、このようなケースを確実に処理する方法について説明します。

優先度の高い次の3つのトラフィックポリシーが負荷分散(LB)仮想サーバーに適用されることを考慮してください。

add tm trafficaction tf_act1 <Addition config>

add tm trafficaction tf_act2 <Addition config>

add tm trafficaction tf_act3 <Addition config>

add tm trafficpolicy tf_pol1 <rule1> tf_act1

add tm trafficpolicy tf_pol2 <rule2> tf_act2

add tm trafficpolicy tf_pol3 <rule3> tf_act3

bind lb vserver <LB VS Name> -policy tf_pol1 -priority 100

bind lb vserver <LB VS Name> -policy tf_pol2 -priority 200

bind lb vserver <LB VS Name> -policy tf_pol3 -priority 300

エラーが発生しやすい方法-グローバルSSO構成を解決するには、次の構成を追加します。

add tm trafficaction tf_act_default -SSO ON

add tm trafficpolicy tf_pol_default true tf_act_default

bind lb vserver <LB VS Name> -policy tf_pol_default -priority 65345

注: 上記の変更により、<tf_pol1/tf_pol2/tf_pol3> トラフィックポリシーとしてヒットするトラフィックの SSO が壊れる可能性があります。 <tf_pol_default> は適用されません。

正しい方法-これを軽減するには、対応するトラフィックアクションごとにSSOプロパティを個別に適用する必要があります。

たとえば、前述のシナリオでは、tf_pol1/tf_pol3 に到達するトラフィックに対して SSO が発生するには、次の設定を <tf_pol_default>。

add tm trafficaction tf_act1 <Addition config> -SSO ON

add tm trafficaction tf_act3 <Addition config> -SSO ON

Citrix Gatewayのケース

グローバル構成に基づくシナリオ:

set vpnparameter -SSO ON

回避策:

add vpn trafficaction vpn_tf_act http -SSO ON

add vpn trafficpolicy vpn_tf_pol true vpn_tf_act

次のトラフィックポリシーを、SSOが必要なすべてのVPN仮想サーバーにバインドします。

bind vpn vserver vpn_vs -policy vpn_tf_pol -priority 65345

セッションポリシー構成に基づくシナリオ:

add vpn sessionaction vpn_sess_act -SSO ON

add vpnsession policy <name> <rule> vpn_sess_act

注意事項:

-

Citrix ADC AAA user/group 前のセッションのポリシーは、トラフィックポリシーに置き換える必要があります。

-

次のポリシーを、前のセッションポリシー

bind lb virtual server [LB VS Name] -policy tf_pol -priority 65345のLB仮想サーバーにバインドします。 -

他の優先度のトラフィックポリシーが設定されている場合、上記のコマンドは適切に機能しません。次のセクションでは、トラフィックに関連付けられた複数のトラフィックポリシーとの競合に基づくシナリオについて説明します。

トラフィックに関連付けられた複数のトラフィックポリシーとの競合に基づく機能シナリオ:

特定のCitrix Gatewayトラフィックには、1つのVPNトラフィックポリシーのみが適用されます。SSO機能のグローバル設定が変更されたため、必要なSSO構成がない優先度の高いVPNトラフィックポリシーが他にある場合、優先度の低い追加のVPNトラフィックポリシーを適用できない場合があります。

次のセクションでは、このようなケースを確実に処理する方法について説明します。

VPN仮想サーバーに適用される優先度の高い3つのトラフィックポリシーがあると考えてください。

add vpn trafficaction tf_act1 <Addition config>

add vpn trafficaction tf_act2 <Addition config>

add vpn trafficaction tf_act3 <Addition config>

add vpn trafficpolicy tf_pol1 <rule1> tf_act1

add vpn trafficpolicy tf_pol2 <rule2> tf_act2

add vpn trafficpolicy tf_pol3 <rule3> tf_act3

bind vpn vserver <VPN VS Name> -policy tf_pol1 -priority 100

bind vpn vserver <VPN VS Name> -policy tf_pol2 -priority 200

bind vpn vserver <VPN VS Name> -policy tf_pol3 -priority 300

エラーが発生しやすい方法: グローバルSSO構成を解決するには、次の構成を追加します。

add vpn trafficaction tf_act_default -SSO ON

add vpn trafficpolicy tf_pol_default true tf_act_default

bind vpn vserver <VPN VS Name> -policy tf_pol_default -priority 65345

注: 上記の変更により、<tf_pol1/tf_pol2/tf_pol3> トラフィックポリシーとしてヒットするトラフィックの SSO が壊れる可能性があります。 <tf_pol_default> は適用されません。

正しい方法: これを軽減するには、対応するトラフィックアクションごとにSSOプロパティを個別に適用する必要があります。

たとえば、前述のシナリオでは、tf_pol1/tf_pol3 に到達するトラフィックに対して SSO が発生するには、次の設定を <tf_pol_default>。

add vpn trafficaction tf_act1 [Additional config] -SSO ON

add vpn trafficaction tf_act3 [Additional config] -SSO ON

GUIを使用してSSOを構成する

-

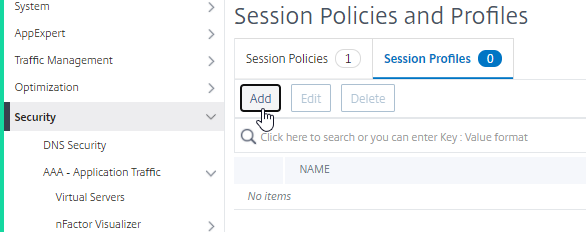

[セキュリティ] > [AAA-アプリケーショントラフィック] > [ポリシー] > [セッション] に移動して [Session Profiles] タブで [Add] を選択します。

-

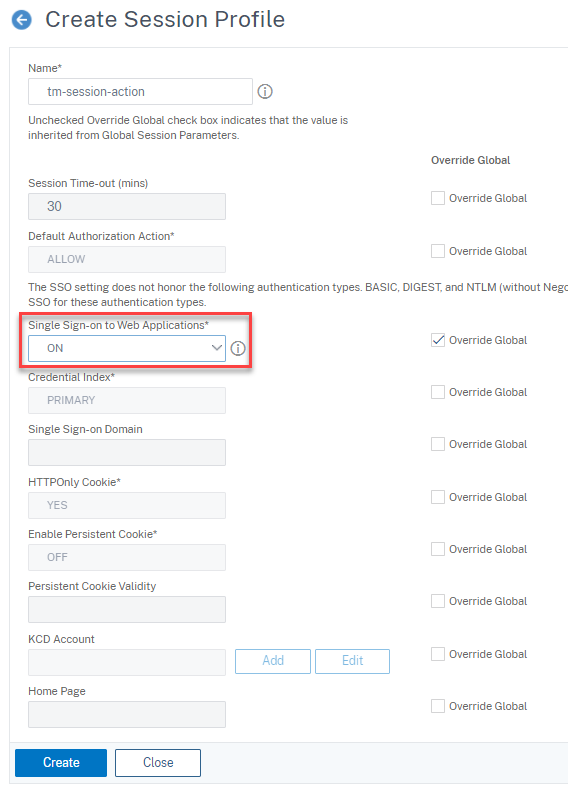

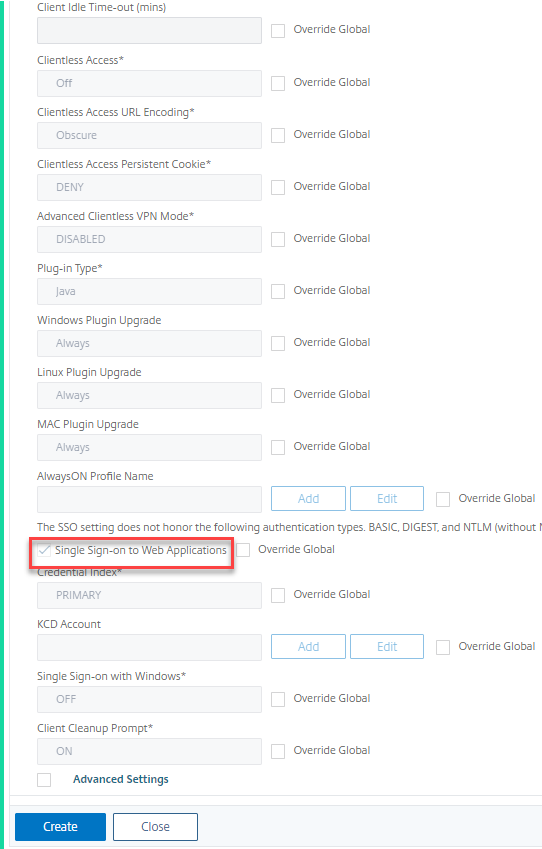

セッションプロファイルの名前を入力し、[ Webアプリケーション へのシングルサインオン]フィールドの横にある[ グローバルを上書き する]チェックボックスをクリックして、[ 作成]をクリックします。

-

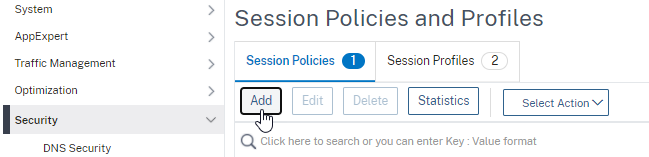

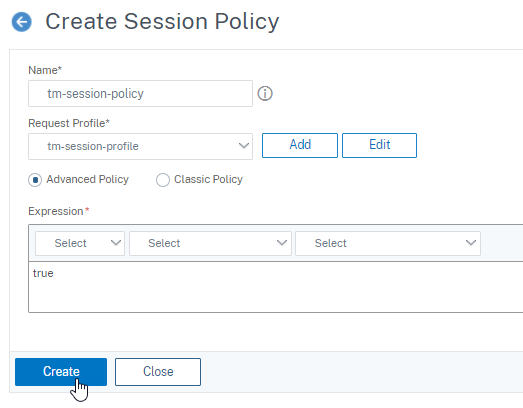

Security > AAA – Application Traffic > Policies > Sessionに移動してSession Policies タブでAddを選択します。

-

セッションポリシーの名前を入力し、[ 式 ]フィールドに「True」と入力して、[ 作成]をクリックします。

-

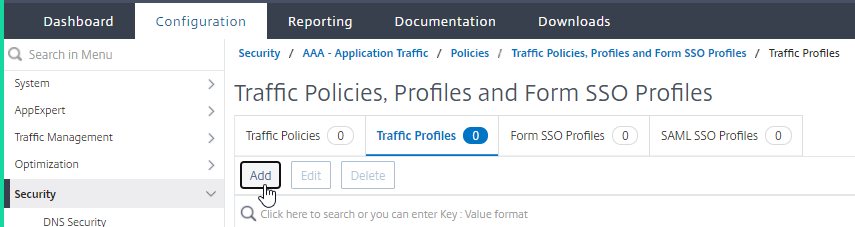

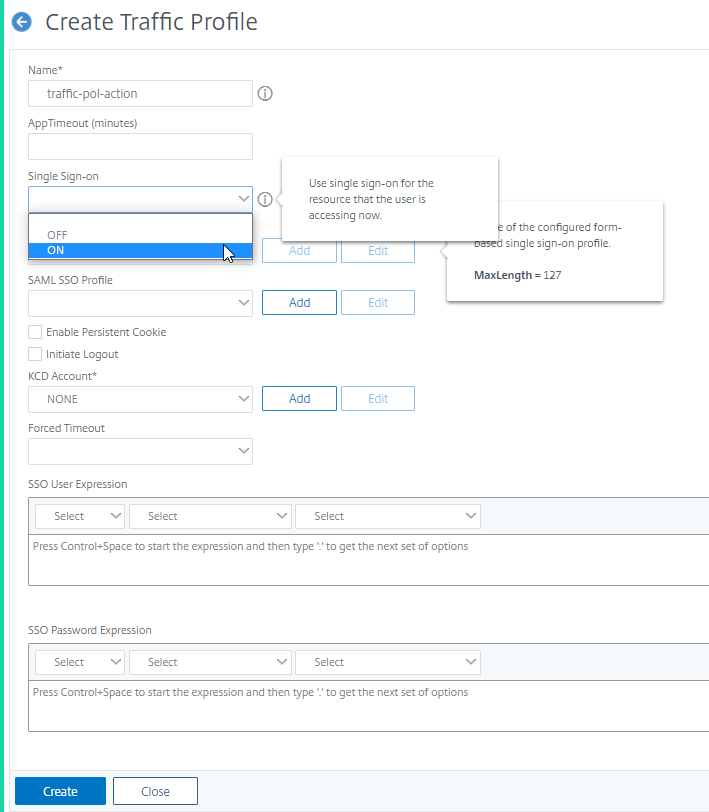

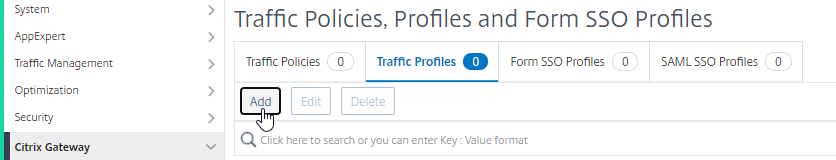

Security > AAA – Application Traffic > Policies > Trafficに移動してTraffic ProfilesタブでAddを選択します。

-

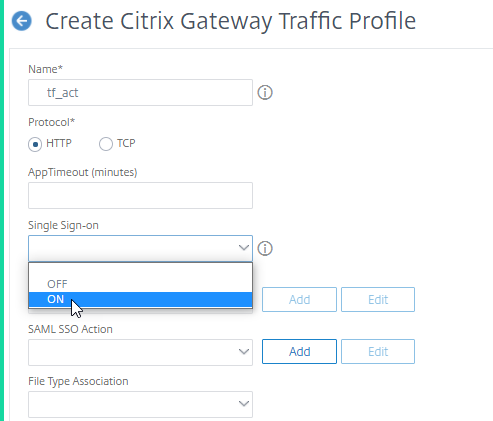

トラフィックプロファイルの名前を入力し、[シングルサインオン]ドロップダウンメニューで[オン]を選択して、[ 作成]をクリックします。

-

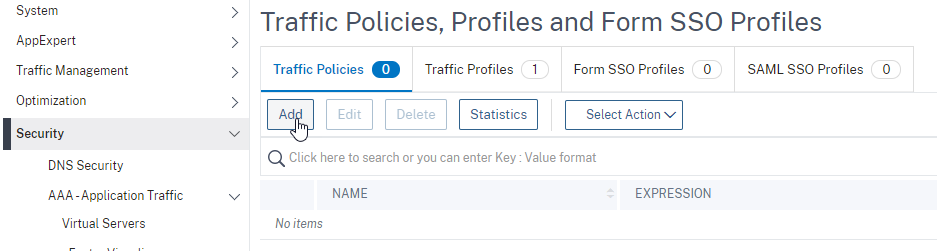

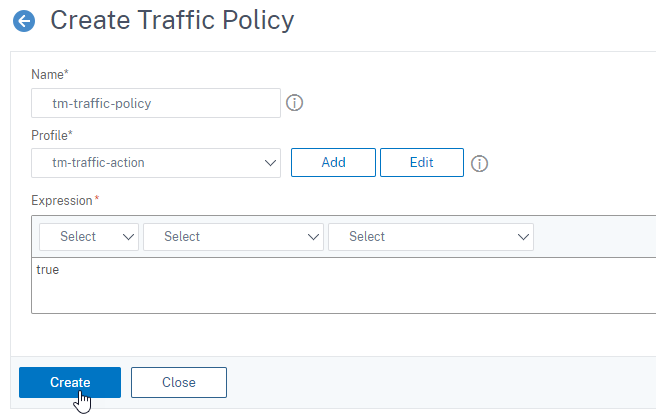

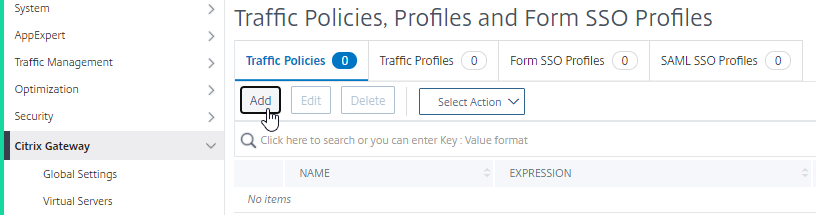

Security > AAA – Application Traffic > Policies> Trafficに移動してTraffic PoliciesタブでAddを選択します。

-

トラフィックポリシーの名前を入力し、[ 式 ]フィールドに「True」と入力して、[ 作成]をクリックします。

-

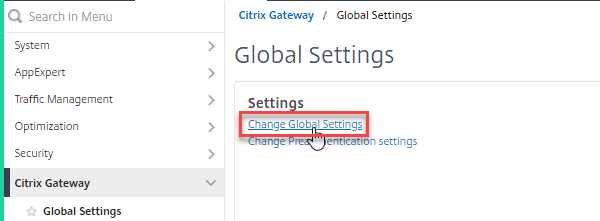

Citrix Gateway > Global Settingsに移動してChange Global Settingsを選択します。

-

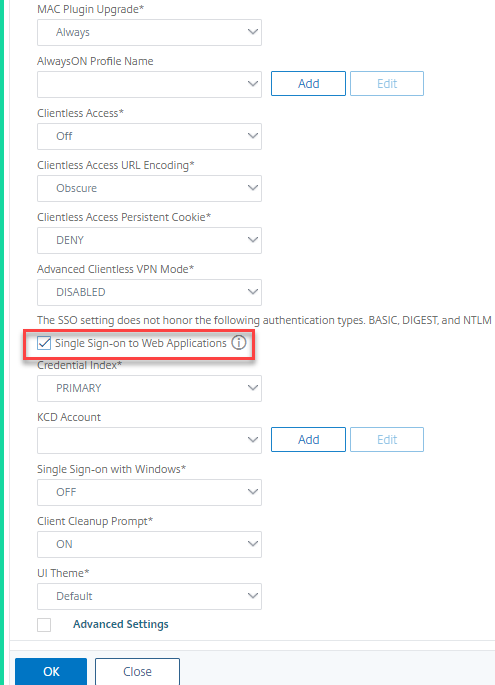

[グローバルCitrixゲートウェイ設定] ページで、[ クライアントエクスペリエンス ]タブを選択し、[ Webアプリケーションへのシングルサインオン ]フィールドをオンにします。

-

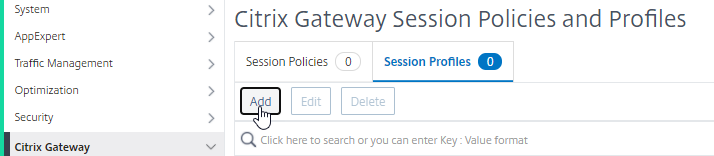

Citrix Gateway > Policies> Sessionに移動してSession Profiles タブでAddを選択します。

-

[ Citrix Gatewayセッションプロファイルの作成 ]ページで、[ クライアントエクスペリエンス ]タブを選択し、[ Webアプリケーションへのシングルサインオン ]フィールドをオンにします。

-

Citrix Gateway > Policies > Trafficに移動してTraffic Profiles タブでAddを選択します。

-

トラフィックプロファイルの名前を入力し、[シングルサインオン]ドロップダウンメニューで[オン]を選択して、[ 作成]をクリックします。

-

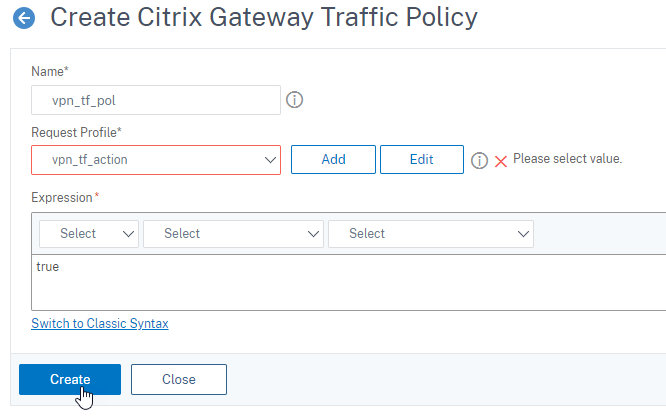

Citrix Gateway > Policies> Trafficに移動してTraffic Policiesタブを選択してAddをクリックします。

-

[ Citrix Gatewayトラフィックポリシーの作成] ページで、トラフィックポリシーの名前を入力し、[ 式 ]フィールドに「True」と入力して、[ 作成]をクリックします。