URL の分類

URL の分類は、特定の Web サイトおよび Web サイトのカテゴリへのユーザーアクセスを制限します。NetSTARと共同でサブスクライブされたサービスとして、この機能を使用すると、企業のお客様は、商用分類データベースを使用して Web トラフィックをフィルタリングできます。このNetSTAR データベースには、ソーシャルネットワーキング、ギャンブル、アダルトコンテンツ、新しいメディア、ショッピングなど、さまざまなカテゴリに分類された URL が多数あります。分類に加えて、各 URL には、サイトの履歴リスクプロファイルに基づいて最新のレピュテーションスコアがあります。NetSTARデータを使用して、カテゴリ、カテゴリグループ(テロ、違法薬物など)、またはサイトレピュテーションスコアに基づいて高度なポリシーを設定することにより、トラフィックをフィルタリングできます。

たとえば、マルウェアに感染したサイトなど、危険なサイトへのアクセスをブロックしたり、アダルトコンテンツやエンターテイメントストリーミングメディアへのアクセスを選択的に制限したりできます。

URL 分類の仕組み

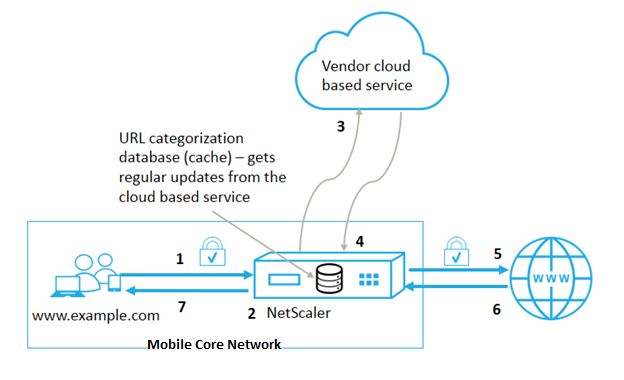

次の図は、Citrix ADC URLフィルタリングサービスを商用URL分類データベースおよびクラウドサービスと統合して、頻繁な更新を行う方法を示しています。

コンポーネントは次のように相互作用します。

- クライアントは、インターネットにバインドされたURL要求を送信します。

- Citrix ADCポリシーは、URL分類データベースから取得した分類の詳細(カテゴリ、カテゴリグループ、サイト評価スコアなど)に基づいてリクエストを評価しようとします。データベースがカテゴリの詳細を返す場合、プロセスは手順 5 にジャンプします。

- データベースが分類の詳細を返さない場合、要求は URL 分類ベンダーが管理するクラウドベースの検索サービスに送信されます。ただし、アプライアンスは応答を待機しません。代わりに、URL を [未分類] としてマークし、手順 5 に進みます。ただし、引き続きクラウドクエリのフィードバックを監視し、それを使用してキャッシュを更新し、今後の要求がクラウド検索の恩恵を受けることができるようにします。

- Citrix ADCアプライアンスは、クラウドベースのサービスからURLカテゴリの詳細(カテゴリ、カテゴリグループ、レピュテーションスコア)を受け取り、クラウドキャッシュに格納します。

- ポリシーで URL が許可されている場合、リクエストはオリジンサーバーに送信されます。それ以外の場合、アプライアンスはリクエストをドロップまたはリダイレクトするか、カスタム HTML ページを使用して応答します。

- オリジンサーバーは、要求されたデータをCitrix ADCアプライアンスに応答します。

- アプライアンスは応答をクライアントに送信します。

URL フィルタリング機能を使用して、政府が発行した安全なインターネット使用規制に違反するサイトを検出し、これらのサイトをブロックするポリシーを実装できます。成人向けコンテンツ、ストリーミングメディア、ソーシャルネットワーキングをホストしているサイトで、子供にとって安全でないと判断されたり、違法であると認められるサイト。

前提条件

この機能は、基本的な CBM ライセンスと CBM Premium ライセンスを購入すると Telco プラットフォームで動作します。その他の Citrix ADC プラットフォームでは、CNS Premium ライセンスの購入と連動します。

注: アプライアンスには、Basic CBM ライセンスと CBM Premium ライセンスに加えて、URL Threat Intelligence ライセンスと 1 年または 3 年間のサブスクリプションサービスが必要です。機能を有効にして設定する前に、次のライセンスをインストールする必要があります。

Telco プラットフォームのライセンスサポート:

- CBM_TXXX_SERVER_Retail.lic

- CBM_TPRE_SERVER_Retail.lic

- CNS_WEBF_SSERVER_Retail.lic

ここで、XXXはスループットです(例:Citrix ADC T1000)。

その他のCitrix ADCプラットフォームのライセンスサポート:

- CNS_XXX_SERVER_PLT_Retail.lic

ここで、XXX はスループットです。

URL 分類ポリシー式

次の表に、着信 URL を識別するためのさまざまな URL 分類ポリシー式を示し、設定済みのアクションを適用します。

| 式 | 操作 |

|---|---|

<text>. URL_CATEGORIZE (<min_reputation>, <max_reputation>) |

URL_CATEGORY オブジェクトを返します。レピュテーションスコアは1から4までの数字です。オブジェクトを取得するには、すべてのレピュテーションスコアは<min reputation>に 0.0 を使用します。 |

|

|

このオブジェクトのカテゴリ文字列を返します。URL にカテゴリがない場合、または URL の形式が正しくない場合、戻り値は「未分類」になります。 |

|

|

オブジェクトのカテゴリグループを識別する文字列を返します。これは、カテゴリのより高いレベルのグループです。これは、URL カテゴリに関する詳細情報を必要としない操作に役立ちます。URL にカテゴリがない場合、または URL の形式が正しくない場合、戻り値は「未分類」になります。 |

|

|

レピュテーションスコアを 1 ~ 4 の数値として返します。4 は最もリスクの高いレピュテーションを示します。カテゴリが「未分類」の場合、評価値は 2 です。 |

ポリシー表現の例

| ポリシー | ポリシー表現 |

|---|---|

| 「検索エンジン」カテゴリにある URL に対するリクエストを選択するポリシー | add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY.EQ(“Search Engine”) |

| アダルトカテゴリグループ内の URL に対するリクエストを選択するためのポリシー | add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). GROUP.EQ(“Adult”)’ |

| 評価スコアが 4 の検索エンジンの URL に対するリクエストを選択するポリシー。 | add responder policy p2 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(4,0). CATEGORY.EQ(“Search Engine”)’ |

| 検索エンジンとショッピング URL のリクエストを選択するポリシー | add policy patset good_categories; bind policy good_categories “Search Engine”; bind policy good_categories “Shopping”; add responder policy p3 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY .EQUALS_ANY(“good_categories”) |

| 評価スコアが 4 の検索エンジンの URL に対するリクエストを選択するポリシー。 | add responder policy p5 ‘CLIENT.SSL.DETECTED_DOMAIN.URL_CATEGORIZE(4,0). CATEGORY.EQ(“Search Engine”) |

URL 分類ポリシーのアクション

URL フィルタリングポリシーは、トラフィックを評価して、特定のカテゴリに属する要求を識別します。次の表に、URL フィルタリングポリシーに割り当てることができるアクションを示します。

| ポリシー・アクション | ポリシーグループ | 説明 |

|---|---|---|

| ALLOW | レスポンダー | 受信要求がターゲット URL にアクセスすることを許可する |

| REDIRECT | レスポンダー | 着信要求をターゲットとして指定された URL にリダイレクトします。 |

| DENY | レスポンダー | 着信要求を拒否します。 |

| RESET | レスポンダー、ビデオ最適化 | 接続をリセットします。 |

| DROP | レスポンダー、ビデオ最適化 | 接続をドロップします。 |

注

暗号化されたトラフィックの場合、VideoOptimization ポリシーには URL フィルタリングアクションを実装するアクションが含まれます。

URL 分類の設定

URL の分類を設定するには、まず URL フィルタリング機能を有効にします。次に、HTTP および HTTPS トラフィック用のキャッシュメモリの制限、分類ポリシー、および仮想サーバを設定する必要があります。CLI を使用した URL 分類の設定

Citrix ADCアプライアンスでCLI構成のURL分類を使用するには、次の手順を実行します。

- URL 分類を設定します。

- URL フィルタリング機能を有効にします。

- キャッシュメモリを制限するように共有メモリを構成します。

- URL 分類パラメータを設定します。

- HTTP トラフィックの URL 分類を設定します。

- URL 分類アクションを追加します。

- URL 分類ポリシーを追加します。

- HTTP トラフィック用の負荷分散仮想サーバーを追加します。

- URL 分類ポリシーをロードバランシング仮想サーバにバインドします。

- HTTPS トラフィックの URL 分類を設定します。

- URL 分類ポリシーを追加します。

- SSLブリッジ負荷分散仮想サーバーを追加します。

- URL 分類ポリシーをロードバランシング仮想サーバにバインドします。

URL 分類の設定

この機能を設定するには、URL 分類機能を有効にし、フィルタリングパラメータを設定し、共有メモリ制限を設定する必要があります。

URL フィルタリング機能を有効にするには

コマンドプロンプトで入力します。

enable ns feature URLFiltering VideoOptimization Responder IC SSL AppFlow

共有メモリ制限を構成するには

コマンドプロンプトで入力します。

set cache parameter [-memLimit <megaBytes>]

<!--NeedCopy-->

ここで、MemLimit はキャッシュのメモリ制限です。

例:

set cache parameter -memLimit 10

URL 分類パラメータを設定するには

コマンドプロンプトで入力します。

set urlfiltering parameter [-HoursBetweenDBUpdates <positive_integer>] [-TimeOfDayToUpdateDB <HH:MM>]

<!--NeedCopy-->

*例:

set urlfiltering parameter -HoursBetweenDBUpdates 3 -TimeOfDayToUpdateDB 03:00

HTTP トラフィックの URL 分類の設定

HTTP トラフィックの URL 分類機能を設定するには、ロードバランシング仮想サーバを設定し、URL 分類ポリシーを追加して、ポリシーを仮想サーバにバインドする必要があります。これにより、仮想サーバは HTTP トラフィックを受信し、ポリシー評価に基づいてフィルタリングアクションを割り当てます。

HTTP トラフィックの URL 分類アクションを追加するには

コマンドプロンプトで入力します。

add responder action <name> <type> (<target> | <htmlpage>) [-comment <string>] [-responseStatusCode <positive_integer>] [-reasonPhrase <string>]

例:

add responder action act_url_categorize respondwith "\"HTTP/1.1 200 OK\r\n\r\n\" + HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0).CATEGORY + \"\n\""

HTTP トラフィックの URL 分類ポリシーを追加するには

コマンドプロンプトで入力します。

add responder policy <name> <rule> <action> [<undefAction>] [-comment <string>] [-logAction <string>] [-appflowAction <string>]

例:

add responder policy pol_url_categorize_http "HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0).GROUP.EQ(\"Adult\") || HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0).GROUP.EQ(\"Gambling\")" RESET

HTTP 負荷分散仮想サーバーを追加するには

HTTP トラフィック用の仮想サーバーが構成されていない場合は、コマンドプロンプトで次のように入力します。

add lb vserver <name> [-td <positive_integer>] <serviceType> [-clt Timeout <secs>]

例:

add lb vserver vsrv-HTTP HTTP * 80 -persistenceType NONE -cltTimeout 120

負荷分散仮想サーバーで URL 分類ポリシーをバインドするには

コマンドプロンプトで入力します。

bind lb vserver <name> -policyName <string> [-priority <positive_integer>]

例:

bind lb vserver vsrv-HTTP -policyName pol_url_categorize_http -priority 10 -gotoPriorityExpression END -type REQUEST

HTTPS トラフィックの URL 分類の設定

HTTPS トラフィックの URL 分類機能を設定するには、SSL ブリッジロードバランシング仮想サーバを設定し、URL 分類ポリシーを追加して、ポリシーを SSL ブリッジ仮想サーバにバインドする必要があります。これにより、サーバは HTTPS トラフィックを受信し、ポリシー評価に基づいてフィルタリングアクションを割り当てます。

HTTPS トラフィックの URL 分類ポリシーを追加するには

コマンドプロンプトで入力します。

add videooptimization detectionpolicy <name> -rule <expression> -action <string> [-undefAction <string>] [-comment <string>] [-logAction <string>]

例:

add videooptimization detectionpolicy pol_url_categorize_https_block_adult –rule "CLIENT.SSL.DETECTED_DOMAIN.URL_CATEGORIZE(0,0).CATEGORY.EQ("Adult")' –action RESET

SSLブリッジ負荷分散仮想サーバーを追加するには

コマンドプロンプトで入力します。

add lb vserver <name> [-td <positive_integer>] <serviceType> [-cltT imeout <secs>]

例:

add lb vserver vsrv-HTTPS SSL_BRIDGE * 443 -persistenceType NONE -cltTimeout 180

分類ポリシーを SSL ブリッジ仮想サーバーにバインドするには

コマンドプロンプトで入力します。

bind lb vserver <name> -policyName <string> [-priority <positive_integer>]

例:

bind lb vserver vsrv-HTTPS -policyName pol_url_categorize_https_block_adult -priority 20 -type REQUEST

GUI を使用した URL 分類の設定

GUIを使用すると、次のことが可能になります。

- URL 分類機能を有効にします。

- HTTP トラフィックの URL 分類アクションを追加します。

- HTTP トラフィックの URL 分類ポリシーを追加します。

- HTTPS トラフィックの URL 分類ポリシーを追加します。

- HTTP トラフィック用の負荷分散仮想サーバーを追加します。

- HTTPS トラフィック用の SSL ブリッジロードバランシング仮想サーバを追加します。

- URL 分類ポリシーをロードバランシング仮想サーバにバインドします。

- URL 分類ポリシーをSSLブリッジ負荷分散仮想サーバーにバインドします。

- 共有メモリ制限を設定します。

- URL 分類パラメータを設定します。

URL 分類を有効にするには

- ナビゲーションウィンドウで、[システム] を展開し、[設定] をクリックします。

- [設定] ページで、[拡張機能の構成] リンクをクリックします。

- [高度な機能の構成] ページで、[URL フィルタリング] チェックボックスをオンにします。

- [ OK]をクリックして[閉じる]をクリックします。

URL 分類アクションを追加するには

- ナビゲーションペインで、[AppExpert] > [レスポンダー] > [アクション] の順に展開します。

- 詳細ペインで、[Add] をクリックします。

- [レスポンダーアクションの作成] ページで、次のパラメータを設定します。

- Name:URL 分類ポリシーアクションの名前。

- タイプ。アクションタイプを選択します。

- 式。式エディタを使用して、ポリシー式を作成します。

- コメント。ポリシー・アクションの簡単な説明。

- [作成]して[閉じる] をクリックします。

HTTP トラフィックの URL 分類ポリシーを追加するには

- ナビゲーションペインで、[AppExpert] > [レスポンダー] > [ポリシー] の順に展開します。

- 詳細ウィンドウで、[追加] をクリックします。

- [レスポンダーポリシーの作成] ページで、次のパラメーターを設定します。

- Name:URL 分類ポリシーアクションの名前。

- 操作。ポリシーに関連付ける URL 分類アクションを選択します。

- ログアクション。ログアクションを選択します。

- AppFlow。AppFlowアクションを選択します。

- 式。式エディタを使用して、ポリシー式を作成します。

- コメント。ポリシーアクションに関する簡単な説明。

- [作成]して[閉じる] をクリックします。

HTTPS トラフィックの分類ポリシーを追加するには

- Citrix ADCアプライアンスにログオンし、「 構成 」>「 最適化」>「 ビデオの 最適化 」>「 検出 」の順に選択します。

- [検出] ページで、[ビデオ最適化検出ポリシー] リンクをクリックします。

- [ビデオ最適化検出ポリシー] ページで、[ 追加] をクリックします。

- [ビデオ最適化検出ポリシーの作成] ページで、次のパラメータを設定します。

- Name:最適化ポリシーの名前

- 式。カスタム式を使用してポリシーを設定します。

- 操作。着信ビデオトラフィックを処理するポリシーに関連付けられた最適化アクション。

- UNDEFアクション。着信要求が最適化ポリシーと一致しない場合、未定義のイベント。

- コメント。ポリシーに関する簡単な説明。

- アクションをログに記録します。ログ・メッセージに対して実行するアクションを指定する監査ログ・アクションを選択します。

- [作成]して[閉じる] をクリックします。

HTTP トラフィック用の負荷分散仮想サーバーを追加するには

- 「 トラフィック管理 」>「 負荷分散 」>「 仮想サーバー 」ページに移動します。

- 詳細ペインで、[Add] をクリックします。

- [ロードバランシング仮想サーバー] ページで、次のパラメータを設定します。

- Name:負荷分散仮想サーバの名前。

- プロトコル。プロトコルの種類を HTTP として選択します。

- IP アドレスタイプ。IPv4またはIPv6です。

- IP アドレス。IPv4 または IPv6、仮想サーバーに割り当てられた VIP アドレス。

- ポート。仮想サーバのポート番号。

- [OK] をクリックして、他のオプションのパラメータの設定を続行します。

- [作成]して[閉じる] をクリックします。

SSL ブリッジ負荷分散仮想サーバーを追加するには

- 「 トラフィック管理 」>「 負荷分散 」>「 仮想サーバー 」ページに移動します。

- 詳細ウィンドウで、[追加] をクリックします。

- [負荷分散仮想サーバー] ページで、次のパラメータを設定します。

- Name:負荷分散仮想サーバの名前。

- プロトコル。SSL ブリッジとしてプロトコルタイプを選択します。

- IPアドレスタイプ。IP アドレス可能なタイプ。

- IPアドレス。仮想サーバに割り当てられた IP 4 または IP6 IP アドレス。

- ポート。仮想サーバのポート番号。

- [OK] を選択して、その他のオプションパラメータの設定を続行します。

- [作成] をクリックし、[閉じる] をクリックします。

URL 分類ポリシーを HTTP 負荷分散仮想サーバーにバインドするには

- 「 トラフィック管理 」>「 負荷分散 」>「 仮想サーバー 」ページに移動します。

- 詳細ペインで、負荷分散仮想サーバーを選択し、[Edit] をクリックします。

- [詳細設定] セクションで、[ポリシー] をクリックします。

- [ポリシー] セクションで、[+] アイコンをクリックして [ポリシー] スライダにアクセスします。

- 次のパラメータを設定します。

- [ポリシー] を選択します。ドロップダウンリストから [URL 分類ポリシー] を選択します。

- タイプを選択します。ポリシーの種類を [要求] として選択します。

- [続行] をクリックします。

- リストから URL 分類ポリシーを選択し、[Close] をクリックします。

分類ポリシーを SSL ブリッジ負荷分散仮想サーバーにバインドするには

- [トラフィック管理] > [負荷分散] > [仮想サーバー] 画面に移動します。

- 詳細ペインで、SSL ブリッジロードバランシング仮想サーバを選択し、[Edit] をクリックします。

- [詳細設定] セクションで、[ポリシー] をクリックします。

- [ポリシー] セクションで、[+] アイコンをクリックして [ポリシー] スライダにアクセスします。

- [ポリシー] セクションで、次のパラメータを設定します。

- [ポリシー] を選択します。ドロップダウンリストから [ビデオ検出ポリシー] を選択します。

- タイプを選択します。ポリシーの種類を [要求] として選択します。

- [続行] をクリックします。

- リストからビデオ検出ポリシーを選択し、[閉じる] をクリックします。

共有メモリ制限を構成するには

- アプライアンスにサインオンし、[最適化] > [統合キャッシュ] に移動します。

- 詳細ウィンドウで、[キャッシュ設定の変更] リンクをクリックします。

- [キャッシュのグローバル設定] ページで、次のパラメータを設定します。

- メモリ使用制限 (MB)。

- アクティブなメモリ使用量の制限。

- ヘッダー経由。

- キャッシュされるポストボディの最大長さ

- グローバル未定義の結果アクション

- HA オブジェクトの持続の有効化

- キャッシュされたオブジェクトが永続的であることの確認

- プリフェッチ

- [ OK]をクリックして[閉じる]をクリックします。

URL 分類パラメータを設定するには

- アプライアンスにサインインし、[セキュリティ] に移動します。

- 詳細ウィンドウで、[URL フィルタ設定の変更] リンクをクリックします。

- 「 URLフィルタ・パラメータの設定 」ページで、次のパラメータを設定します。

- DB 更新間隔 (時間)。URL データベース更新間のフィルタリング時間。最小値:0、最大値:720。

- DB を更新する時刻。URL データベースを更新するためのフィルタリング時間。

- [ OK]をクリックして閉じます。

監査ログ・メッセージの構成

Citrix ADCアプライアンスが着信URLを受信すると、レスポンダーポリシーにURLフィルタリング式がある場合、監査ログ機能は分類情報を収集し、構成されているすべてのターゲット監査ログサーバーにログメッセージとして表示します。情報がログに記録されます。

- 送信元 IP アドレス(要求を行ったクライアントの IP アドレス)。

- 宛先 IP アドレス(要求されたサーバの IP アドレス)。

- スキーマ、ホスト、およびドメイン名を含む要求された URL(

http://www.example.com)。 - URL フィルタリングフレームワークが返す URL カテゴリ。

- URL フィルタリングフレームワークが返した URL カテゴリグループ。

- URL フィルタリングフレームワークが返した URL レピュテーション番号。

- URL 分類ポリシーによって実行された監査ログアクション。

URL リスト機能の監査ログを設定するには、次の作業を完了する必要があります。

- 監査ログを有効化。

- 監査ログメッセージの作成アクション。

- [監査ログメッセージ] アクションで URL リストレスポンダポリシーを設定します。

詳細については、「 監査ログ 」トピックを参照してください。

SYSLOG メッセージを使用した障害エラーの保存

URLフィルタリングプロセスのどの段階でも、システムレベルの障害が発生した場合、Citrix ADCアプライアンスは監査ログメカニズムを使用してログをns.logファイルに保存します。エラーは、SYSLOG 形式のテキストメッセージとして保存されるため、管理者は後でイベントの発生を時系列で表示できます。これらのログは、アーカイブのために外部 SYSLOG サーバにも送信されます。詳細については、 CTX229399 を参照してください。

たとえば、URL フィルタリング SDK を初期化するときにエラーが発生した場合、エラーメッセージは次のメッセージ形式で格納されます。

Oct 3 15:43:40 <local0.err> ns URLFiltering[1349]: NetStar SDK の初期化中にエラーが発生しました (SDK error=-1)。(ステータス=1)。

Citrix ADCアプライアンスは、4つの異なる障害カテゴリにエラーメッセージを格納します。

- ダウンロードに失敗しました。分類データベースをダウンロードしようとしたときにエラーが発生した場合。

- 統合の失敗。既存の分類データベースに更新を統合するときにエラーが発生した場合。

- 初期化に失敗しました。URL 分類機能の初期化時にエラーが発生した場合は、分類パラメータを設定するか、分類サービスを終了します。

- 取得に失敗しました。アプライアンスがリクエストの分類の詳細を取得するときにエラーが発生した場合。

URL レピュテーションスコア

URL 分類機能は、ポリシーベースの制御を提供し、ブラックリスト URL を制限します。URL カテゴリ、レピュテーションスコア、URL カテゴリとレピュテーションスコアに基づいて Web サイトへのアクセスを制御できます。ネットワーク管理者は、危険性が高い Web サイトにアクセスするユーザーを監視する場合、URL レピュテーションスコアにバインドされたレスポンダーポリシーを使用して、そのような危険な Web サイトをブロックできます。

着信 URL 要求を受信すると、アプライアンスは URL 分類データベースからカテゴリとレピュテーションスコアを取得します。データベースから返されたレピュテーションスコアに基づいて、アプライアンスはウェブサイトにレピュテーションレーティングを割り当てます。値の範囲は 1 ~ 4 です。4 は、次の表に示すように、最もリスクのある Web サイトのタイプです。

| URL レピュテーション評価 | 評価コメント |

|---|---|

| 1 | 清潔なサイト。 |

| 2 | 不明なサイトです。 |

| 3 | 潜在的に危険な、または危険なサイトに所属している。 |

| 4 | 悪意のあるサイト。 |