-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

AWSでNetScaler ADC VPXインスタンスを展開する

-

-

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

NetScaler Layer 3とパッシブセキュリティデバイス(侵入検知システム)の統合

NetScalerアプライアンスは、侵入検知システム(IDS)などのパッシブセキュリティデバイスと統合されました。この設定では、アプライアンスは元のトラフィックのコピーをリモート IDS デバイスに安全に送信します。これらのパッシブデバイスはログを保存し、不良または非準拠のトラフィックを検出するとアラートをトリガーします。また、コンプライアンスのためのレポートも生成します。NetScalerアプライアンスが2つ以上のIDSデバイスと統合されていて、トラフィックが大量にある場合、アプライアンスは仮想サーバーレベルでトラフィックを複製することでデバイスの負荷分散を行うことができます。

高度なセキュリティ保護のために、NetScalerアプライアンスは、検出専用モードで展開されたIDSなどのパッシブセキュリティデバイスと統合されています。これらのデバイスはログを保存し、不良または非準拠のトラフィックを検出するとアラートをトリガーします。また、コンプライアンスのためのレポートも生成します。NetScalerをIDSデバイスと統合する利点の一部を次に示します。

- 暗号化されたトラフィックを検査する。ほとんどのセキュリティデバイスは暗号化されたトラフィックをバイパスするため、サーバは攻撃に対して脆弱になります。NetScalerアプライアンスは、トラフィックを復号化してIDSデバイスに送信し、顧客のネットワークセキュリティを強化できます。

- インラインデバイスを TLS/SSL 処理からオフロードする。TLS/SSL の処理にはコストがかかり、侵入検知デバイスがトラフィックを復号化すると、システム CPU が高くなります。暗号化されたトラフィックが急速に増加するにつれて、これらのシステムは暗号化されたトラフィックの復号化と検査に失敗します。NetScalerは、TLS/SSL処理からIDSデバイスへのトラフィックをオフロードするのに役立ちます。この方法でデータをオフロードすると、IDS デバイスは大量のトラフィックインスペクションをサポートすることになります。

- IDS デバイスの負荷分散NetScalerアプライアンスは、トラフィックが多い場合、仮想サーバーレベルでトラフィックのクローンを作成することにより、複数のIDSデバイスの負荷を分散します。

- トラフィックをパッシブデバイスに複製する。アプライアンスに流入するトラフィックは、コンプライアンスレポートを生成するために、他のパッシブデバイスに複製できます。たとえば、一部のパッシブデバイスにすべてのトランザクションを記録するよう義務付けている政府機関はほとんどありません。

- トラフィックを複数のパッシブデバイスにファンニングする。一部のお客様は、着信トラフィックを複数のパッシブデバイスにファンアウトまたは複製することを好みます。

- トラフィックのスマートな選択。アプライアンスに流入するすべてのパケットは、テキストファイルのダウンロードなど、内容を検査する必要がない場合があります。ユーザーは、特定のトラフィック(.exeファイルなど)を検査用に選択し、そのトラフィックをIDSデバイスに送信してデータを処理するようにNetScalerアプライアンスを構成できます。

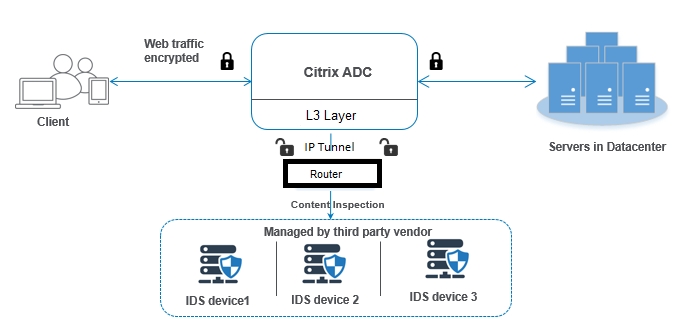

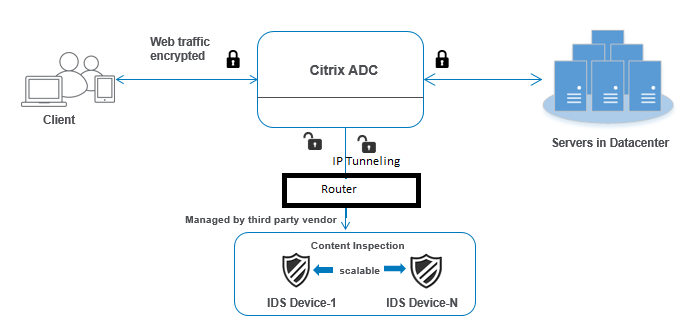

NetScalerがL3接続を備えたIDSデバイスとどのように統合されるか

次の図は、IDS が NetScaler アプライアンスとどのように統合されているかを示しています。

コンポーネントの相互作用は次のように与えられます。

- クライアントは、HTTP/HTTPS要求をNetScalerアプライアンスに送信します。

- アプライアンスはトラフィックを傍受し、さまざまなデータセンターやクラウドにあるリモート IDS デバイスにデータを送信します。この統合は、IP トンネリングされたレイヤ 3 を介して行われます。NetScalerアプライアンスのIPトンネリングの詳細については、「IPトンネル」トピックを参照してください。

- トラフィックが暗号化されたものである場合、アプライアンスはデータを復号化し、プレーンテキストとして送信します。

- ポリシー評価に基づいて、アプライアンスは「MIRROR」タイプのコンテンツ検査アクションを適用します。

- アクションには IDS サービスまたは負荷分散サービス (複数の IDS デバイス統合用) が設定されています。

- IDS デバイスは、アプライアンス上でコンテンツ検査サービスタイプ「Any」として設定されています。次に、コンテンツ検査サービスは「MIRROR」タイプのコンテンツ検査プロファイルと、データが IDS デバイスに転送される IP トンネリングレイヤ 3 インターフェイスを指定するトンネルパラメータに関連付けられます。

注:

オプションで、コンテンツ検査プロファイルに VLAN タグを設定することもできます。

- 同様に、バックエンドサーバーがNetScalerに応答を送信すると、アプライアンスはデータを複製してIDSデバイスに転送します。

- アプライアンスが 1 つ以上の IDS デバイスに統合されていて、デバイスの負荷分散を希望する場合は、負荷分散仮想サーバを使用できます。

ソフトウェアライセンス

IDS 統合を展開するには、NetScaler アプライアンスに次のいずれかのライセンスをプロビジョニングする必要があります。

- ADC Premium

- ADC Advanced

侵入検知システム統合の設定

IDS デバイスを NetScaler と統合するには 2 つの方法があります。

シナリオ 1: 単一の IDS デバイスとの統合

コマンドラインインターフェイスを使用して設定する必要がある手順を次に示します。

- コンテンツ検査を有効にする

- IDS デバイスを表すサービス用に、MIRROR タイプのコンテンツ検査プロファイルを追加します。

- タイプ「ANY」の IDS サービスを追加する

- タイプ「MIRROR」のコンテンツ検査アクションを追加する

- IDS 検査のコンテンツ検査ポリシーを追加する

- コンテンツ検査ポリシーを HTTP/SSL タイプのコンテンツスイッチングまたは負荷分散仮想サービスにバインドする

コンテンツ検査を有効にする

NetScalerアプライアンスが検査のためにコンテンツをIDSデバイスに送信するようにするには、復号化の実行に関係なく、コンテンツ検査と負荷分散機能を有効にする必要があります。

コマンドプロンプトで入力します:

enable ns feature contentInspection LoadBalancing

「MIRROR」タイプのコンテンツ検査プロファイルを追加

「MIRROR」タイプのコンテンツ検査プロファイルは、IDS デバイスへの接続方法を説明しています。 コマンドプロンプトで、「」と入力します。

注:

IP トンネルパラメータは、レイヤ 3 IDS トポロジにのみ使用する必要があります。それ以外の場合は、出力インターフェイスに egress VLAN オプションを指定して使用する必要があります。GRE/IPIP トンネルタイプは、レイヤ 3 IDS トポロジでサポートされています。

add contentInspection profile <name> -type MIRROR -ipTunnel <iptunnel_name>

例:

add contentInspection profile IDS_profile1 -type MIRROR –ipTunnel ipsect-tunnel1

IDS サービスの追加

アプライアンスと統合されている IDS デバイスごとに、「ANY」タイプのサービスを設定する必要があります。このサービスには IDS デバイス設定の詳細が含まれています。このサービスは IDS デバイスを表します。

コマンドプロンプトで入力します:

add service <Service_name> <IP> ANY <Port> - contentinspectionProfileName <Name> -healthMonitor OFF -usip ON –useproxyport OFF

例:

add service IDS_service 1.1.1.1 ANY 8080 -contentInspectionProfileName IDS_profile1 -healthMonitor OFF

IDS サービスの MIRROR タイプのコンテンツ検査アクションを追加する

コンテンツ検査機能を有効にして IDS プロファイルとサービスを追加したら、要求を処理するための Content Inspection アクションを追加する必要があります。コンテンツ検査アクションに基づいて、アプライアンスは IDS デバイスにデータをドロップ、リセット、ブロック、または送信できます。

コマンドプロンプトで入力します:

add ContentInspection action < action_name > -type MIRROR -serverName Service_name/Vserver_name>

例:

add ContentInspection action IDS_action -type MIRROR –serverName IDS_service

IDS 検査のコンテンツ検査ポリシーを追加する

コンテンツ検査アクションを作成したら、コンテンツ検査ポリシーを追加して検査の要求を評価する必要があります。このポリシーは、1 つ以上の式で構成されるルールに基づいています。ポリシーは、ルールに基づいてインスペクション対象のトラフィックを評価し、選択します。

コマンドプロンプトで、次のように入力します:

add contentInspection policy < policy_name > –rule <Rule> -action <action_name>

例:

add contentInspection policy IDS_pol1 –rule true –action IDS_action

コンテンツ検査ポリシーを HTTP/SSL タイプのコンテンツスイッチングまたは負荷分散仮想サービスにバインドする

Web トラフィックを受信するには、負荷分散仮想サーバーを追加する必要があります。 コマンドプロンプトで入力します:

add lb vserver <name> <vserver name>

例:

add lb vserver HTTP_vserver HTTP 1.1.1.3 8080

コンテンツ検査ポリシーを HTTP/SSL タイプのコンテンツスイッチング仮想サーバーまたは負荷分散仮想サーバーにバインドする

HTTP/SSL タイプの負荷分散仮想サーバーまたはコンテンツスイッチング仮想サーバーをコンテンツ検査ポリシーにバインドする必要があります。

コマンドプロンプトで、次のように入力します:

bind lb vserver <vserver name> -policyName < policy_name > -priority < priority > -type <REQUEST>

例:

bind lb vserver HTTP_vserver -policyName IDS_pol1 -priority 100 -type REQUEST

シナリオ 2: 複数の IDS デバイスの負荷分散

2 つ以上の IDS デバイスを使用している場合は、異なるコンテンツ検査サービスを使用して IDS デバイスの負荷を分散する必要があります。この場合、NetScalerアプライアンスは、トラフィックのサブセットを各デバイスに送信するだけでなく、デバイスの負荷を分散します。 基本的な設定手順については、シナリオ 1 を参照してください。

コマンドラインインターフェイスを使用して設定する必要がある手順を次に示します。

- IDS サービス 1 の MIRROR タイプのコンテンツ検査プロファイル 1 を追加します。

- IDS サービス 2 の MIRROR タイプのコンテンツ検査プロファイル 2 を追加する

- IDS デバイス 1 にタイプ ANY の IDS サービス 1 を追加する

- IDS デバイス 2 にタイプ ANY の IDS サービス 2 を追加する

- ANY タイプの負荷分散仮想サーバを追加する

- IDS サービス 1 を負荷分散仮想サーバーにバインドする

- IDS サービス 2 を負荷分散仮想サーバーにバインドする

- IDS デバイスの負荷分散のためのコンテンツ検査アクションを追加します。

- 検査用のコンテンツ検査ポリシーを追加する

- HTTP/SSL タイプのコンテンツスイッチングまたは負荷分散仮想サーバーを追加する

- コンテンツ検査ポリシーを HTTP/SSL タイプの負荷分散仮想サーバーにバインドする

IDS サービス 1 の MIRROR タイプのコンテンツ検査プロファイル 1 を追加します

IDS 設定は、コンテンツ検査プロファイルと呼ばれるエンティティで指定できます。プロファイルにはデバイス設定のコレクションがあります。コンテンツ検査プロファイル 1 が IDS サービス 1 用に作成されます。

注: IP トンネルパラメータは、レイヤ 3 IDS トポロジにのみ使用する必要があります。それ以外の場合は、出力インターフェイスに egress VLAN オプションを指定して使用する必要があります。

コマンドプロンプトで入力します:

add contentInspection profile <name> -type ANY – ipTunnel <iptunnel_name>

例:

add contentInspection profile IDS_profile1 -type MIRROR - ipTunnel ipsect_tunnel1

IDS サービス 2 のタイプ MIRROR のコンテンツ検査プロファイル 2 を追加する

サービス 2 にはコンテンツ検査プロファイル 2 が追加され、インラインデバイスは出力 1/1 インターフェイスを介してアプライアンスと通信します。

コマンドプロンプトで入力します:

add contentInspection profile <name> -type ANY – ipTunnel <iptunnel_name>

例:

add contentInspection profile IDS_profile2 -type ANY – ipTunnel ipsect_tunnel2

IDS デバイス 1 にタイプ ANY の IDS サービス 1 を追加する

コンテンツ検査機能を有効にしてインラインプロファイルを追加したら、インラインデバイス 1 のインラインサービス 1 を負荷分散設定の一部として追加する必要があります。追加したサービスによって、インライン構成の詳細がすべて提供されます。

コマンドプロンプトで入力します:

add service <Service_name_1> <Pvt_IP1> ANY <Port> -contentInspectionProfileName <IDS_Profile_1> –usip ON –useproxyport OFF

例:

add service IDS_service1 1.1.1.1 ANY 80 -contentInspectionProfileName IDS_profile1 -usip ON -useproxyport OFF

注意:

この例で示されている IP アドレスはダミーの IP アドレスです。

IDS デバイス 2 にタイプ ANY の IDS サービス 2 を追加する

コンテンツ検査機能を有効にしてインラインプロファイルを追加したら、インラインデバイス 2 にインラインサービス 2 を追加する必要があります。追加したサービスによって、インライン構成の詳細がすべて提供されます。

コマンドプロンプトで入力します:

add service <Service_name_1> <Pvt_IP1> ANY -contentInspectionProfileName <Inline_Profile_2> -healthmonitor OFF –usip ON –useproxyport OFF

例:

add service IDS_service 1 1.1.2 ANY 80 -contentInspectionProfileName IDS_profile2

注意:

この例で示されている IP アドレスはダミーの IP アドレスです。

負荷分散仮想サーバの追加

インラインプロファイルとサービスを追加したら、サービスの負荷分散用の負荷分散仮想サーバを追加する必要があります。

コマンドプロンプトで入力します:

add lb vserver <vserver_name> ANY <Pvt_IP3> <port>

例:

add lb vserver lb-IDS_vserver ANY 1.1.1.2

IDS サービス 1 を負荷分散仮想サーバーにバインドする

負荷分散仮想サーバーを追加したら、負荷分散仮想サーバーを最初のサービスにバインドします。

コマンドプロンプトで入力します:

bind lb vserver <Vserver_name> <Service_name_1>

例:

bind lb vserver lb-IDS_vserver IDS_service1

IDS サービス 2 を負荷分散仮想サーバーにバインドする

負荷分散仮想サーバーを追加したら、そのサーバーを 2 番目のサービスにバインドします。

コマンドプロンプトで入力します:

bind lb vserver <Vserver_name> <Service_name_1>

例:

bind lb vserver lb-IDS_vserver IDS_service2

IDS サービスのコンテンツ検査アクションを追加する

コンテンツ検査機能を有効にしたら、インラインリクエスト情報を処理するための「コンテンツ検査」アクションを追加する必要があります。選択したアクションに基づいて、アプライアンスは IDS デバイスへのトラフィックをドロップ、リセット、ブロック、または送信します。

コマンドプロンプトで入力します:

add contentInspection action <name> -type <type> (-serverName <string> [-ifserverdown <ifserverdown>]

例:

add ContentInspection action IDS_action -type MIRROR –serverName lb-IDS_vserver

検査用のコンテンツ検査ポリシーを追加する

コンテンツ検査アクションを作成したら、サービス要求を評価するためのコンテンツ検査ポリシーを追加する必要があります。

コマンドプロンプトで、次のように入力します:

add contentInspection policy <policy_name> –rule <Rule> -action <action_name>

例:

add contentInspection policy IDS_pol1 –rule true –action IDS_action

HTTP/SSL タイプのコンテンツスイッチングまたは負荷分散仮想サーバーを追加する

Web トラフィックを受け入れるために、コンテンツスイッチングまたは負荷分散仮想サーバーを追加します。また、仮想サーバ上で layer2 接続を有効にする必要があります。

負荷分散の詳細については、「 負荷分散の仕組み 」トピックを参照してください。

コマンドプロンプトで入力します:

add lb vserver <name> <vserver name>

例:

add lb vserver http_vserver HTTP 1.1.1.1 8080

コンテンツ検査ポリシーを HTTP/SSL タイプの負荷分散仮想サーバーにバインドする

HTTP/SSL タイプのコンテンツスイッチング仮想サーバーまたは負荷分散仮想サーバーをコンテンツ検査ポリシーにバインドする必要があります。

コマンドプロンプトで、次のように入力します:

bind lb vserver <vserver name> -policyName < policy_name > -priority <> -type <REQUEST>

例:

bind lb vserver http_vserver -policyName IDS_pol1 -priority 100 -type REQUEST

NetScaler GUIを使用してインラインサービス統合を構成する

- [ セキュリティ ] > [ コンテンツ検査 ] > [ コンテンツ検査プロファイル] に移動します。

- コンテンツインスペクションプロファイルページで 、「 追加」をクリックします。

- 「 コンテンツインスペクションプロファイルの作成 」ページで、次のパラメータを設定します。

- プロファイル名。IDS のコンテンツ検査プロファイルの名前。

- タイプ。プロファイルタイプを MIRROR として選択します。

- 接続性。レイヤ 2 またはレイヤ 3 インターフェイス。

- IP トンネル。2 つのネットワーク間のネットワーク通信チャネルを選択します。

- [作成]をクリックします。

- トラフィック管理 > 負荷分散 > サービスに移動し 、 追加をクリックします。

- [ 負荷分散サービス ] ページで、コンテンツ検査サービスの詳細を入力します。

- [詳細設定] セクションで、[ プロファイル] をクリックします。

- [ プロファイル ] セクションに移動し、[ 鉛筆 ] アイコンをクリックしてコンテンツ検査プロファイルを追加します。

- [OK] をクリックします。

- [ 負荷分散 ] > [ サーバー] に移動します。HTTP または SSL タイプの仮想サーバを追加します。

- サーバーの詳細を入力したら、「 OK」 をクリックし、もう一度「 OK」をクリックします。

- [詳細設定] セクションで、[ ポリシー] をクリックします。

- [ ポリシー ] セクションに移動し、[ 鉛筆 ] アイコンをクリックしてコンテンツ検査ポリシーを設定します。

- 「ポリシーの選択」 ページで、「 コンテンツ検査」を選択します。[続行] をクリックします。

- [ ポリシーバインド ] セクションで、[+] をクリックしてコンテンツ検査ポリシーを追加します。

- [ CI ポリシーの作成 ] ページで、インラインコンテンツ検査ポリシーの名前を入力します。

- [ Action ] フィールドで [+] 記号をクリックし、MIRROR タイプの IDS コンテンツ検査アクションを作成します。

-

[CI アクションの作成 ] ページで、次のパラメータを設定します。

- Name:コンテンツ検査インラインポリシーの名前。

- タイプ。タイプとして MIRROR を選択します。

- サーバー名:サーバ/サービス名を [インラインデバイス] として選択します。

- サーバーがダウンした場合。サーバがダウンした場合のオペレーションを選択します。

- リクエストのタイムアウト。タイムアウト値を選択します。デフォルト値を使用できます。

- タイムアウトアクションの要求。タイムアウトアクションを選択します。デフォルト値を使用できます。

- [作成]をクリックします。

- [CI ポリシーの作成 ] ページで、その他の詳細を入力します。

- 「 OK」をクリックして「閉じる」をクリックします。

負荷分散およびIDSデバイスへのトラフィックのレプリケーションに関するNetScaler GUI構成の詳細については、「 負荷分散」を参照してください。

コンテンツ変換後にトラフィックをバックエンドオリジンサーバーに負荷分散および転送するためのNetScaler GUI構成の詳細については、「 負荷分散」を参照してください。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.