-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

AWSでNetScaler ADC VPXインスタンスを展開する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

ユーザー、ユーザーグループ、およびコマンドポリシーの構成

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ユーザー、ユーザーグループ、コマンドポリシー

最初にアカウントを持つユーザーを定義し、次にすべてのユーザーをグループにまとめる必要があります。コマンドポリシーを作成するか、組み込みコマンドポリシーを使用してコマンドへのユーザーアクセスを規制できます。

注:

トラフィック管理のCitrix ADC認証および承認セットアップの一部としてユーザーおよびユーザーグループを構成する方法の詳細については、「ユーザーとグループの構成 」トピックを参照してください。

また、ユーザーのコマンドラインプロンプトをカスタマイズすることもできます。プロンプトは、ユーザー設定、ユーザーグループ設定、およびグローバルシステム構成設定で定義できます。ユーザーに表示されるプロンプトの優先順位は次のとおりです。

- ユーザーの設定で定義されているプロンプトを表示します。

- ユーザーのグループのグループ設定で定義されているプロンプトを表示します。

- システムグローバル設定で定義されているプロンプトを表示します。

システムユーザーの非アクティブな CLI セッションのタイムアウト値を指定できるようになりました。ユーザーのCLIセッションがタイムアウト値を超える時間アイドル状態になると、NetScaler ADCアプライアンスは接続を終了します。タイムアウトは、ユーザー構成、ユーザーグループ構成、またはグローバルシステム構成設定で定義できます。ユーザの非アクティブな CLI セッションのタイムアウトは、次の優先順位で決定されます。

- [ユーザー設定]:

- ユーザーのグループのグループ構成。

- グローバルシステム構成設定。

NetScaler ADC のルート管理者は、システムユーザーの最大同時セッション制限を設定できます。制限を制限することで、開いている接続の数を減らし、サーバーのパフォーマンスを向上させることができます。CLIの数が設定された制限内であれば、同時ユーザーはGUIに何度でもログオンできます。ただし、CLI セッションの数が設定された制限に達すると、ユーザは GUI にログオンできなくなります。たとえば、同時セッション数が20に設定されている場合、同時ユーザーは19のCLIセッションにログオンできます。ただし、ユーザーが 20<sup>th</sup> CLI セッションにログオンしている場合、GUI、CLI、または NITRO にログオンしようとするとエラー・メッセージが表示されます (エラー:CFE への接続制限を超えました)。

注:

デフォルトでは、同時セッション数は20に設定され、最大同時セッション数は40に設定されています。

ユーザーアカウントの構成

ユーザーアカウントを設定するには、ユーザー名とパスワードを指定するだけです。パスワードの変更やユーザーアカウントの削除はいつでもできます。

注:

パスワードのすべての文字は使用できません。ただし、文字を引用符で囲んで入力すると機能します。

また、文字列は最大長の 127 文字を超えてはなりません。

コマンドラインインターフェイスを使用してユーザーアカウントを作成するには

コマンドプロンプトで、次のコマンドを入力してユーザーアカウントを作成し、構成を確認します。

add system user <username> [-externalAuth ( ENABLED | DISABLED )] [-promptString <string>] [-timeout \<secs>] [-logging ( ENABLED | DISABLED )] [-maxsession <positive_integer>]show system user <userName>

外部ユーザーは、「logging」パラメーターを設定して、Web ロギングまたは監査ロギングメカニズムを使用して外部ログを収集できます。このパラメーターが有効になっている場合、監査クライアントはNetScaler ADCアプライアンスで自分自身を認証してログを収集します。

例:

> add system user johnd -promptString user-%u-at-%T

Enter password:

Confirm password:

> show system user johnd

user name: john

Timeout:900 Timeout Inherited From: Global

External Authentication: ENABLED

Logging: DISABLED

Maximum Client Sessions: 20

<!--NeedCopy-->

パラメータの説明については、「 認証および認可ユーザコマンドリファレンス 」を参照してください。

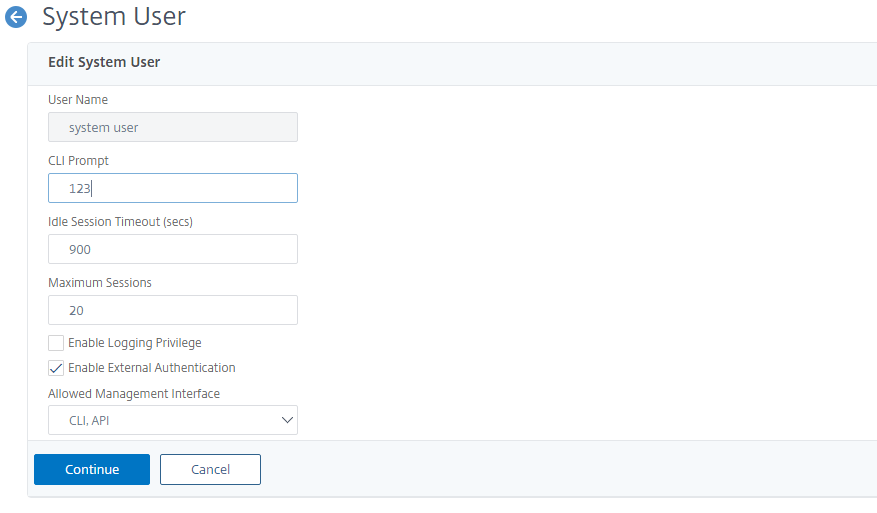

NetScaler ADC GUI を使用してユーザーアカウントを構成する

- [ システム ] > [ ユーザー管理 ] > [ ユーザー] に移動し、ユーザーを作成します。

- 詳細ペインで、[ 追加 ] をクリックしてシステムユーザーを作成します。

-

[システムグループの作成 ] ページで、次のパラメータを設定します。

- ユーザー名。ユーザーグループの名前。

- CLI プロンプト。CLI インターフェイスアクセス用に設定したいプロンプト。

- アイドルセッションタイムアウト (秒)。セッションがタイムアウトして終了する前に、ユーザーが非アクティブでいられる時間を設定します。

- 最大セッション数。ユーザーが試すことができる最大セッション数を設定します。

- ロギング権限を有効にします。ユーザーのログ権限を有効にします。

- 外部認証を有効にします。外部認証サーバーを使用してユーザーを認証する場合は、このオプションを選択します。

- 許可された管理インターフェイス。 ユーザーグループにアクセス許可が付与されているNetScaler ADCインターフェイスを選択します。

- コマンドポリシー。コマンドポリシーをユーザーグループにバインドします。

- パーティション。パーティションをユーザーグループにバインドします。

- [作成]して[閉じる] をクリックします。

ユーザーグループの設定

ユーザーグループを設定したら、グループ内の全員に同じアクセス権を簡単に付与できます。グループを設定するには、グループを作成し、ユーザーをそのグループにバインドします。各ユーザーアカウントを複数のグループにバインドできます。ユーザーアカウントを複数のグループにバインドすると、コマンドポリシーをより柔軟に適用できる場合があります。

コマンドラインインターフェイスを使用してユーザーグループを作成するには

コマンドプロンプトで、次のコマンドを入力してユーザーグループを作成し、構成を確認します。

add system group <groupName> [-promptString <string>] [-timeout <secs>]show system group <groupName>

例:

> add system group Managers -promptString Group-Managers-at-%h

CLI を使用してユーザーアカウントをグループにバインドする

コマンドプロンプトで次のコマンドを入力して、ユーザーアカウントをグループにバインドし、構成を確認します。

bind system group <groupName> -userName <userName>show system group <groupName>

例:

> bind system group Managers -userName user1

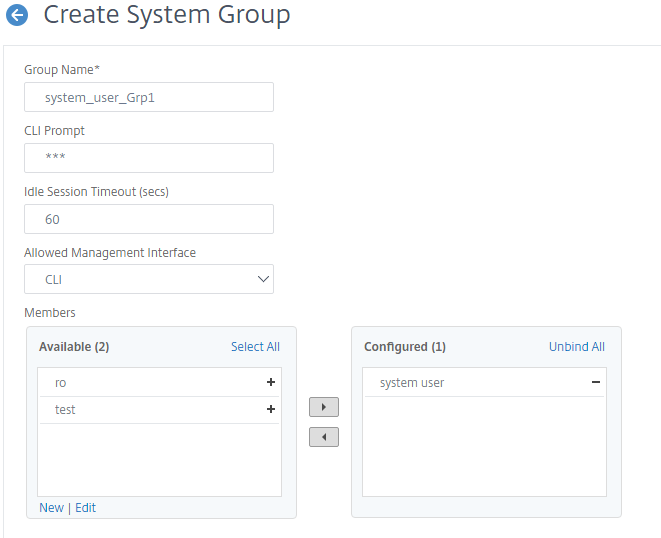

NetScaler ADC GUI を使用してユーザーグループを構成します

- [ システム ] > [ ユーザー管理 ] > [ グループ] に移動し、ユーザーグループを作成します。

- 詳細ペインで、[ 追加 ] をクリックしてシステムユーザーグループを作成します。

-

[システムグループの作成 ] ページで、次のパラメータを設定します。

- グループ名。ユーザーグループの名前。

- CLI プロンプト。CLI インターフェイスアクセス用に設定したいプロンプト。

- アイドルセッションタイムアウト (秒)。セッションがタイムアウトして終了する前に、ユーザーが非アクティブでいられる時間を設定します。

- 許可された管理インターフェイス。 ユーザーグループにアクセス許可が付与されているNetScaler ADCインターフェイスを選択します。

- メンバー。ユーザーアカウントをグループに追加します。

- コマンドポリシー。コマンドポリシーをユーザーグループにバインドします。

- パーティション。パーティションをユーザーグループにバインドします。

- [作成]して[閉じる] をクリックします。

注:

グループにメンバーを追加するには、「メンバー」セクションで「 追加」をクリックします。「使用可能」リストからユーザーを選択し、「構成済み」リストに追加します。

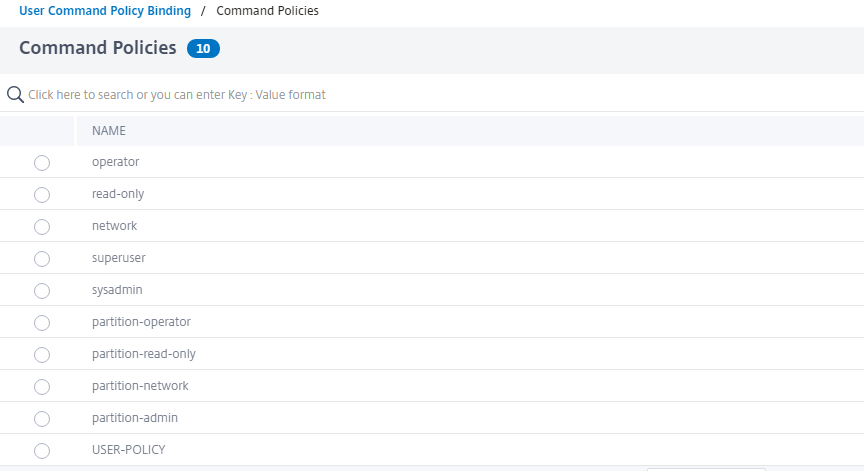

コマンドポリシーの設定

コマンドポリシーは、ユーザーとユーザーグループが使用できるコマンド、コマンドグループ、仮想サーバー、およびその他のエンティティを規制します。

アプライアンスには一連の組み込みコマンドポリシーがあり、カスタムポリシーを設定できます。ポリシーを適用するには、ポリシーをユーザーまたはグループにバインドします。

コマンドポリシーを定義して適用する際に留意すべき重要なポイントは次のとおりです。

- グローバルコマンドポリシーを作成することはできません。コマンドポリシーは、アプライアンス上のユーザーとグループに直接バインドする必要があります。

- コマンドポリシーが関連付けられていないユーザーまたはグループには、デフォルト(DENY-ALL)コマンドポリシーが適用されるため、適切なコマンドポリシーがアカウントにバインドされるまで、設定コマンドを実行できません。

- すべてのユーザーは、所属するグループのポリシーを継承します。

- コマンドポリシーをユーザーアカウントまたはグループアカウントにバインドするときは、コマンドポリシーに優先順位を割り当てる必要があります。これにより、アプライアンスは、複数の競合するポリシーが同じユーザーまたはグループに適用される場合に、どのポリシーが優先されるかを判断できます。

- 同じ優先度の 2 つの異なるコマンドポリシーがユーザーアカウントまたはグループアカウントにバインドされている場合、最初にバインドされたポリシーが最も優先されます。

- 次のコマンドは、デフォルトですべてのユーザーが使用でき、指定したコマンドの影響を受けません:

- ヘルプ、CLI 属性の表示、CLI プロンプトの設定、CLI プロンプトのクリア、CLI プロンプトの表示、エイリアス、ユニエイリアス、履歴、終了、whoami、config、CLI モードの設定、CLI モードの設定解除、CLI モードの設定解除、CLI モードの表示

次の表では、組み込みポリシーについて説明します。

| ポリシー名 | 許可する |

|---|---|

| read-only | show ns RunningConfig、show ns ns.conf、および NetScaler ADC コマンドグループの show コマンドを除くすべての show コマンドへの読み取り専用アクセス。 |

| operator | 読み取り専用アクセスと、サービスとサーバーを有効または無効にするコマンドへのアクセス。 |

| network | SSL コマンドの設定と設定解除、show ns ns.conf、show ns RunningConfig、show gslb RunningConfig コマンドを除くフルアクセス。 |

| sysadmin | [NetScaler ADC 12.0以降に含まれています] アプライアンスで許可されるアクセスという点では、システム管理者はスーパーユーザーよりも劣ります。sysadminユーザーは、NetScaler ADCシェルにアクセスできない、ユーザー構成を実行できない、パーティション構成を実行できない、sysadminコマンドポリシーに記載されているその他の構成を除いて、すべてのNetScaler ADC操作を実行できます。 |

| スーパーユーザー | フルアクセス。nsroot ユーザーと同じ権限です。 |

カスタムコマンドポリシーの作成

正規表現のサポートは、よりカスタマイズされた表現を維持するためのリソースがあるユーザーや、正規表現が提供する柔軟性を必要とする導入環境向けに提供されています。ほとんどのユーザーには、組み込みのコマンドポリシーで十分です。より高度な制御が必要だが、正規表現に慣れていないユーザーは、ポリシーを読みやすくするために、このセクションで紹介する例のような単純な表現だけを使用するとよいでしょう。

正規表現を使用してコマンドポリシーを作成するときは、次の点に注意してください。

- 正規表現を使用してコマンドポリシーの影響を受けるコマンドを定義する場合は、コマンドを二重引用符で囲む必要があります。たとえば、 showで始まるすべてのコマンドを含むコマンドポリシーを作成するには、次のように入力します。

- “^show .*$”

- rm で始まるすべてのコマンドを含むコマンドポリシーを作成するには、次のように入力します。

- “^rm .*$”

- コマンドポリシーで使用される正規表現では、大文字と小文字は区別されません。

次の表は、コマンドポリシーの正規表現の例を示しています。

| コマンド仕様 | 以下のコマンドにマッチします |

|---|---|

| “^rm\s+.*$” | すべての削除アクションは rm 文字列で始まり、その後にスペースと、コマンドグループ、コマンドオブジェクトタイプ、引数などのパラメータが続くためです。 |

| “^show\s+.*$” | すべての show コマンド。すべての show アクションは show 文字列で始まり、その後にスペースと、コマンドグループ、コマンドオブジェクトタイプ、引数などのパラメータが続くためです。 |

| “^shell$” | シェルコマンドだけですが、コマンドグループ、コマンドオブジェクトタイプ、引数などの追加パラメーターと組み合わせることはできません。 |

| “^add\s+vserver\s+.*$” | すべて仮想サーバーアクションを作成します。仮想サーバーアクションは、add virtual server コマンドの後にスペースが続き、コマンドグループ、コマンドオブジェクトタイプ、引数などのパラメーターが続きます。 |

| “^add\s+(lb\s+vserver)\s+.*” | すべてがlb仮想サーバーアクションを作成します。これは、add lb仮想サーバーコマンドとそれに続くスペース、およびコマンドグループ、コマンドオブジェクトタイプ、引数などのパラメーターで構成されます。 |

組み込みコマンドポリシーの詳細については、「 組み込みコマンドポリシーテーブル 」を参照してください。

コマンドラインインターフェイスを使用してコマンドポリシーを作成するには

コマンドプロンプトで、次のコマンドを入力してコマンドポリシーを作成し、構成を確認します。

add system cmdPolicy <policyname> <action> <cmdspec>show system cmdPolicy <policyName>

例:

add system cmdPolicy USER-POLICY ALLOW (\ server\ )|(\ service(Group)*\ )|(\ vserver\ )|(\ policy\ )|(\ policylabel\ )|(\ limitIdentifier\ )|(^show\ (?!(system|ns\ (ns.conf|runningConfig))))|(save)|(stat\ .*serv)

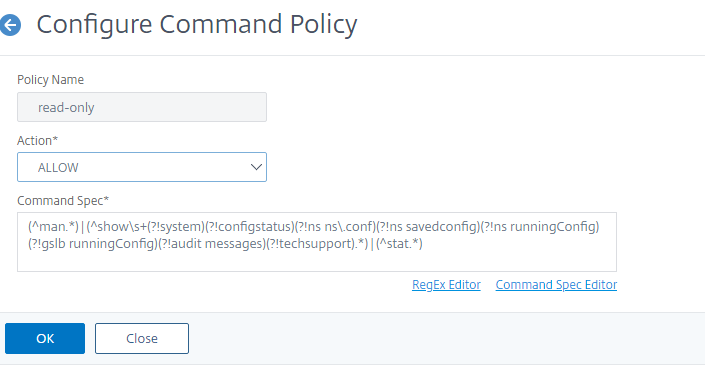

NetScaler ADC GUI を使用してコマンドポリシーを構成する

- [ システム ] > [ ユーザー管理 ] > [ コマンドポリシー]に移動します。

- 詳細ペインで、[ 追加 ] をクリックしてコマンドポリシーを作成します。

-

「 コマンドポリシーの設定 」ページで、次のパラメータを設定します。

- ポリシー名

- アクション

- コマンド仕様

- [OK] をクリックします。

コマンドポリシーをユーザーアカウントとユーザーグループにバインドする

コマンドポリシーを定義したら、それらを適切なユーザーアカウントとグループにバインドする必要があります。ポリシーをバインドするときは、ポリシーに優先順位を割り当てる必要があります。これにより、適用可能な複数のコマンドポリシーが競合した場合に、アプライアンスがどのコマンドポリシーに従うべきかを判断できます。

コマンドポリシーは次の順序で評価されます。

- ユーザーと対応するグループに直接バインドされたコマンドポリシーは、優先度番号に従って評価されます。プライオリティ番号が小さいコマンドポリシーは、プライオリティ番号が高いコマンドポリシーよりも先に評価されます。したがって、番号の小さいコマンドポリシーが明示的に付与または拒否する権限が、番号の大きいコマンドポリシーによって上書きされることはありません。

- ユーザーアカウントとグループにバインドされた 2 つのコマンドポリシーの優先順位番号が同じ場合、ユーザーアカウントに直接バインドされたコマンドポリシーが最初に評価されます。

コマンドラインインターフェイスを使用してコマンドポリシーをユーザーにバインドするには

コマンドプロンプトで次のコマンドを入力して、コマンドポリシーをユーザーにバインドし、構成を確認します。

bind system user <userName> -policyName <policyName> <priority>show system user <userName>

例:

> bind system user user1 -policyName read_all 1

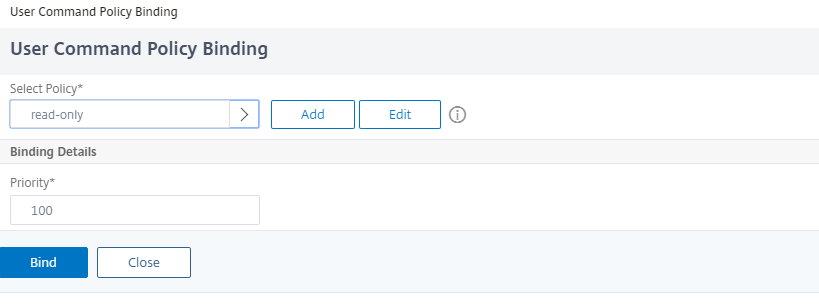

NetScaler ADC GUIを使用してコマンドポリシーをユーザーアカウントにバインドする

[ システム ] > [ ユーザー管理 ] > [ ユーザー] に移動し、ユーザーを選択してコマンドポリシーをバインドします。

オプションで、ポリシーが正しい順序で評価されるように、デフォルトの優先度を変更できます。

コマンドラインインターフェイスを使用してコマンドポリシーをグループにバインドするには

コマンドプロンプトで次のコマンドを入力して、コマンドポリシーをユーザーグループにバインドし、構成を確認します。

bind system group <groupName> -policyName <policyName> <priority>show system group <groupName>

例:

> bind system group Managers -policyName read_all 1

NetScaler ADC GUIを使用してコマンドポリシーをユーザーグループにバインドする

[ システム ] > [ ユーザー管理 ] > [ グループ] に移動し、グループを選択してコマンドポリシーをバインドします。

オプションで、ポリシーが正しい順序で評価されるように、デフォルトの優先度を変更できます。

ユースケースの例:製造組織のユーザーアカウント、ユーザーグループ、およびコマンドポリシーの管理

次の例は、ユーザーアカウント、グループ、およびコマンドポリシーの完全なセットを作成し、各ポリシーを適切なグループとユーザーにバインドする方法を示しています。サンプル・マニュファクチャリング社という会社には、NetScaler ADCアプライアンスにアクセスできるユーザーが3人います。

-

John Doe. IT マネージャー。JohnはNetScaler ADC構成のすべての部分を確認できる必要がありますが、何も変更する必要はありません。

-

Maria Ramiez. 主任の IT 管理者。Mariaは、NetScaler ADCコマンドを除くNetScaler ADC構成のすべての部分を表示および変更できる必要があります(ローカルポリシーでは、nsrootとしてログオンしているときに実行する必要があります)。

-

Michael Baldrock. 負荷分散を担当する IT 管理者。MichaelはNetScaler ADC構成のすべての部分を確認できる必要がありますが、変更する必要があるのは負荷分散機能だけです。

次の表は、サンプル会社のネットワーク情報、ユーザーアカウント名、グループ名、およびコマンドポリシーの内訳を示しています。

| フィールド | Value | 注 |

|---|---|---|

| Citrix ADC ホスト名 | ns01.example.net | - |

| ユーザーアカウント | johnd, mariar, and michaelb | ITマネージャーのジョン・ドウ、IT管理者のマリア・ラミレス、IT管理者のマイケル・バルドロック。 |

| グループ | マネージャーとシステムオペス | すべてのマネージャーとすべてのIT管理者。 |

| コマンドポリシー | read_all, modify_lb, and modify_all | [完全な読み取り専用アクセスを許可]、[負荷分散への変更アクセスを許可]、[完全な変更アクセスを許可]。 |

次の説明では、ns01.example.netという名前のNetScaler ADCアプライアンスでユーザーアカウント、グループ、およびコマンドポリシーの完全なセットを作成するプロセスについて説明します。

説明には、適切なユーザーアカウントとグループを相互にバインドする手順と、適切なコマンドポリシーをユーザーアカウントとグループにバインドする手順が含まれています。

この例は、優先順位付けを使用して IT 部門の各ユーザーに正確なアクセス権と権限を付与する方法を示しています。

この例では、NetScaler ADCで初期インストールと構成がすでに実行されていることを前提としています。

サンプル組織のユーザーアカウント、グループ、コマンドポリシーの設定

- 「 ユーザーアカウントの設定 」セクションで説明されている手順を使用して、 johnd、 mariar、および michaelbのユーザーアカウントを作成します。

- 「ユーザーグループの設定」で説明されている手順を使用して、ユーザーグループ Manager と SysOpsを作成し、ユーザー mariar と michaelb を SysOps グループにバインドし、ユーザー johnd を Manager グループにバインドします。

-

「カスタムコマンドポリシーの作成」で説明されている手順を使用して、以下のコマンドポリシーを作成します:

-

read_all アクション付き [ 許可 ] と [コマンド仕様]

"(^show\s+(?!system)(?!ns ns.conf)(?!ns runningConfig).*)|(^stat.*)" -

modify_lb ( アクションが [ 許可 ] で、コマンドスペック)

"^set\s+lb\s+.*$" - modify_allとアクションAllowおよびコマンド仕様

"^\S+\s+(?!system).*"

-

read_all アクション付き [ 許可 ] と [コマンド仕様]

- read_allコマンドポリシーをプライオリティ値 1 で SysOps グループにバインドするには、「コマンドポリシーをユーザおよびグループへのバインド」で説明する手順を使用します。

- 「ユーザーおよびグループへのコマンドポリシーのバインド」で説明されている手順を使用して、 modify_lb コマンドポリシーをユーザー michaelbにバインドし、優先度値 5を指定します。

作成した構成は、次のようになります:

- ITマネージャーのJohn Doeは、NetScaler ADC構成全体への読み取り専用アクセス権を持っていますが、変更はできません。

- ITリーダーのマリア・ラミレスは、NetScaler ADC構成のあらゆる領域にほぼ完全にアクセスでき、ログオンすればNetScaler ADCレベルのコマンドを実行するだけで済みます。

- 負荷分散を担当するIT管理者のMichael Baldrockは、NetScaler ADC構成への読み取り専用アクセス権を持ち、負荷分散の構成オプションを変更できます。

特定のユーザーに適用されるコマンドポリシーのセットは、ユーザーのアカウントに直接適用されるコマンドポリシーと、ユーザーがメンバーになっている 1 つ以上のグループに適用されるコマンドポリシーを組み合わせたものです。

ユーザーがコマンドを入力するたびに、オペレーティングシステムは、コマンドと一致する ALLOW または DENY アクションを含むポリシーが見つかるまで、そのユーザーのコマンドポリシーを検索します。一致するものが見つかると、オペレーティングシステムはコマンドポリシー検索を停止し、コマンドへのアクセスを許可または拒否します。

オペレーティングシステムが一致するコマンドポリシーを見つけられない場合、NetScaler ADCアプライアンスのデフォルトの拒否ポリシーに従って、コマンドへのユーザーアクセスを拒否します。

注:

ユーザーを複数のグループに分ける場合は、意図しないユーザーコマンドの制限や権限を与えないように注意してください。このような競合を避けるため、ユーザーをグループにまとめるときは、NetScaler ADC コマンドポリシーの検索手順とポリシーの順序規則に注意してください。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.