ADFS4のCitrix Content Collaborationシングルサインオン構成ガイド

前提条件

- ドメイン参加Windows Server 2016 ホスト

- パブリック IP に関連付けられたパブリックアクセス可能な FQDN (例:

<adfs>.yourdomain.com) - サイト FQDN に関連付けられた有効な SSL 証明書 (ワイルドカードはサポートされています)

- ポート 443 は、AD FS FQDN に関連付けられたパブリック IP でインバウンドとアウトバウンドを開きます

注:

アカウントURL は、

https://mysubdomain.sharefile.comの形式(ヨーロッパの場合はhttps://mysubdomain.sharefile.eu)のShareFileアカウントURLです。

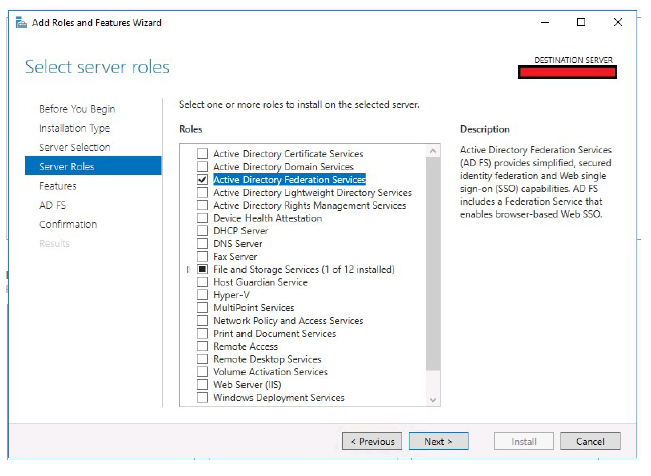

ADFS ロールの追加

- サーバーマネージャーを起動します。

- 右上の [ 管理 ] をクリックします。

- [ 役割と機能の追加] をクリックします。

- [ Active Directory フェデレーションサービス] を選択します

- [次へ] をクリックします。

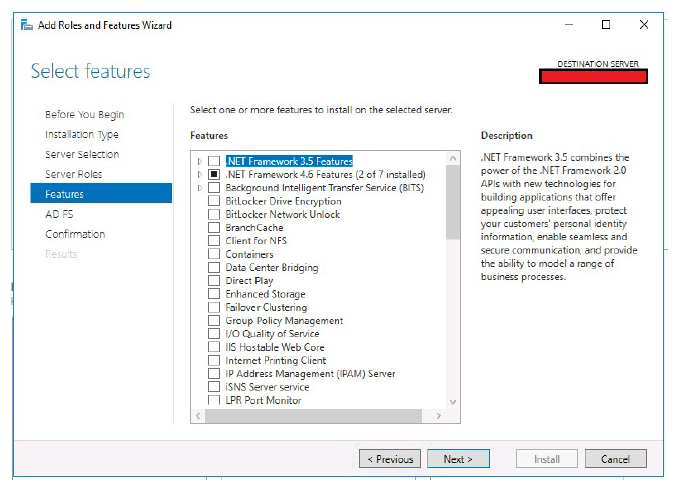

- [次へ] をクリックします。

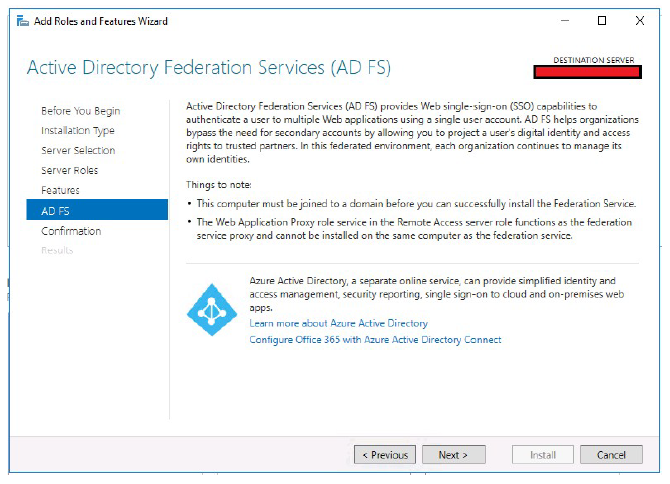

- [次へ] をクリックします。

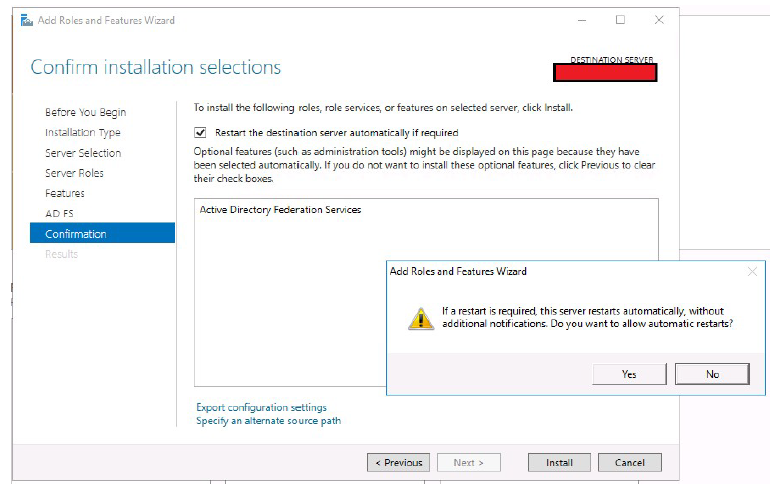

- 必要に応じて、[移行先サーバーを自動的に再起動する] を選択します。

- [ インストール] をクリックし、再起動プロンプトに [ はい ] と応答します。

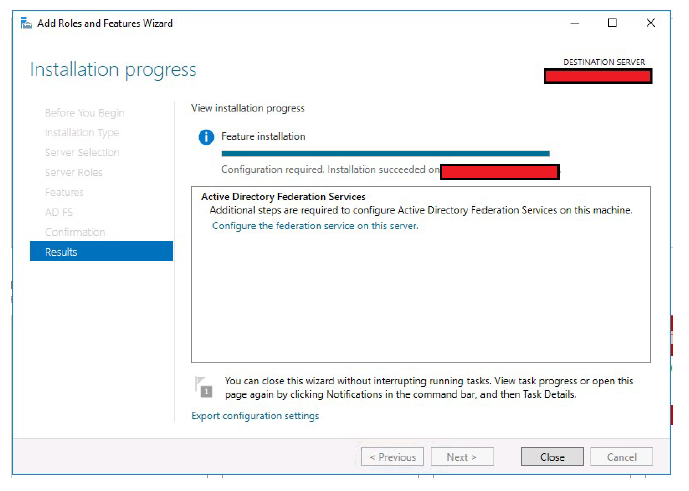

- ロールが正常にインストールされると、この画面が表示されます。[閉じる] をクリックします。

ADFS を構成する

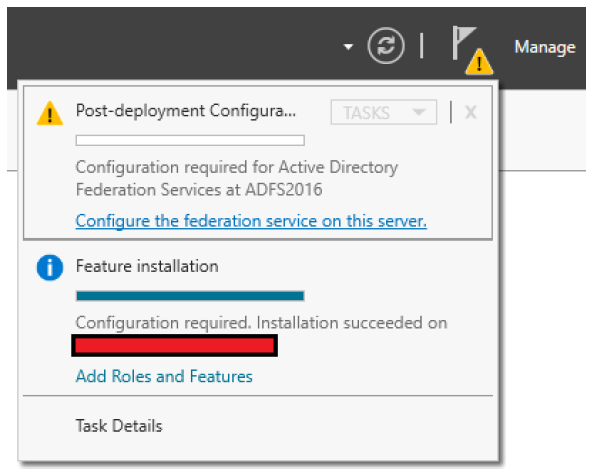

- [ サーバーマネージャ]を開きます。

- 黄色の注意記号が付いたフラグアイコンをクリックします。

- [ このサーバーでフェデレーションサービスを構成する] をクリックします。

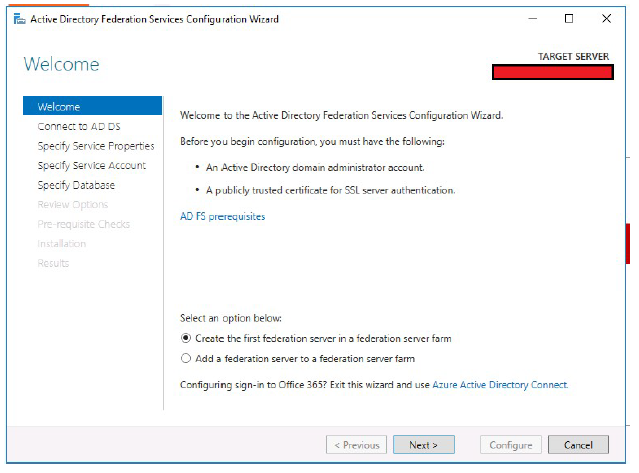

- [ フェデレーションサーバーファームに最初のフェデレーションサーバーを作成する ] ラジオボタンを選択します。

- [次へ] をクリックします。

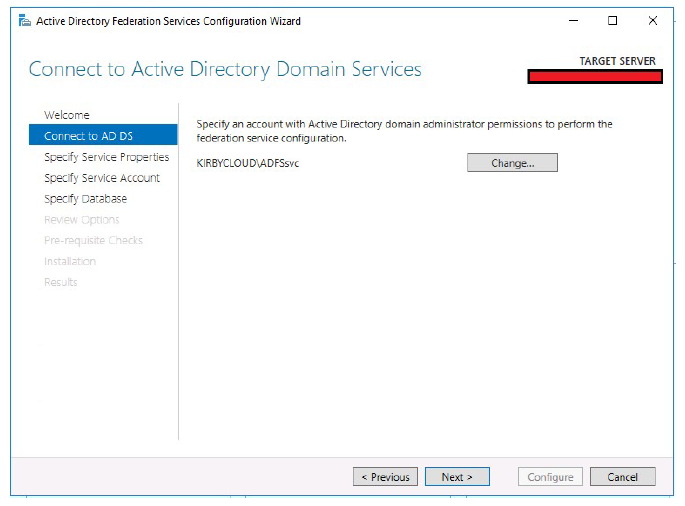

- ADFS を設定するには、ドメイン管理者アカウントを定義します。

- [次へ] をクリックします。

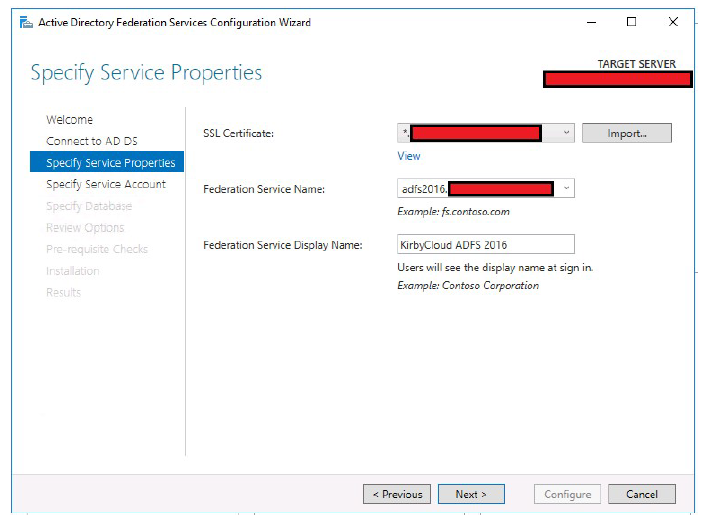

- パブリック SSL 証明書を選択します。ADFS を構成する前に、この証明書をホストにインポートする必要があります。

- フェデレーションサービス名を入力します。この名前は、ADFS 用に作成した FQDN と一致する必要があります。

例:

adfs2016.yourdomain.com - [ サービス表示名] を入力します。この名前は、フォームベースのログインページに表示されるテキストです。

- [次へ] をクリックします。

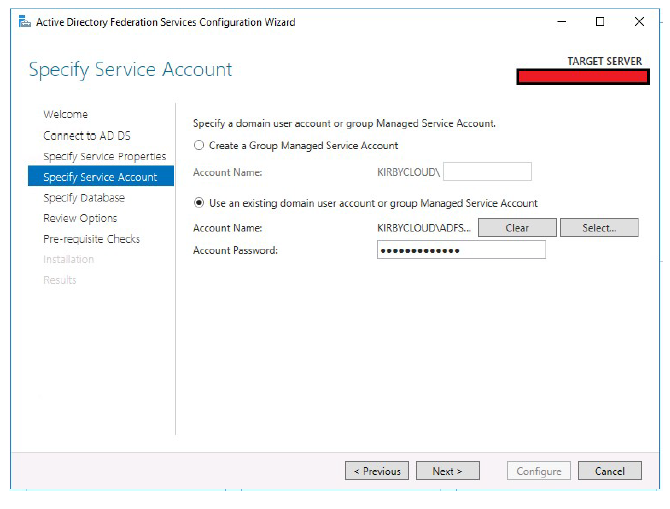

- ADFS が使用するサービスアカウントを指定します。

- [次へ] をクリックします。

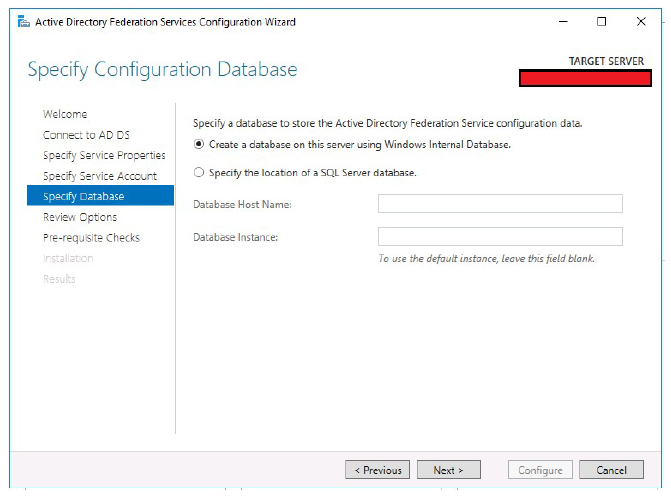

- データベースの種類を選択します。

- [次へ] をクリックします。

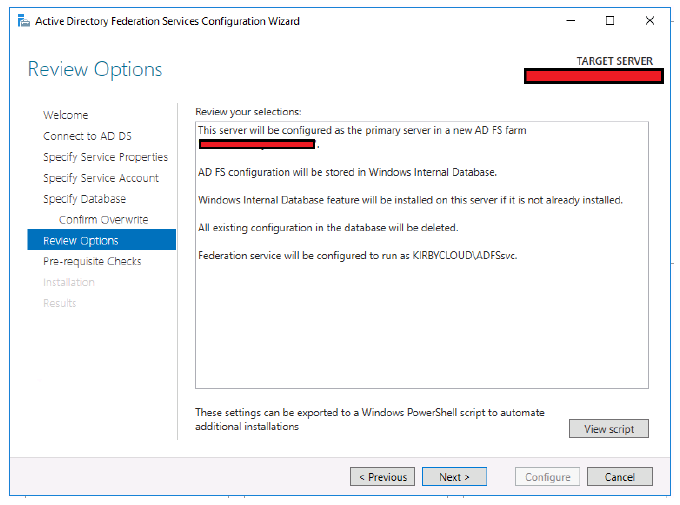

- 変更を加える前に、その変更を確認します。

- [次へ] をクリックします。

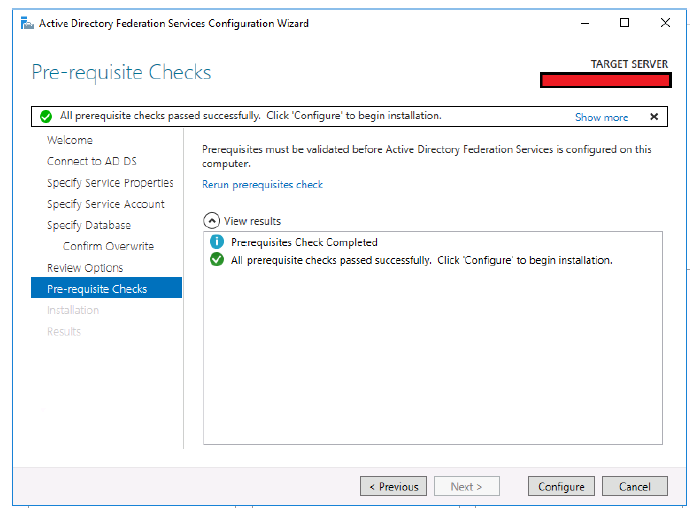

- 前提条件の確認がすべて正常に完了したら、[ Configure ] をクリックします。

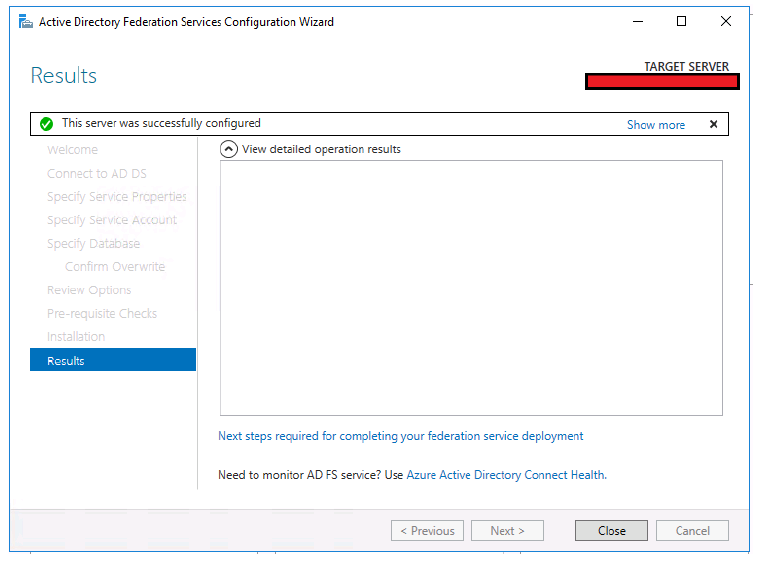

- ADFS が正常に構成されると、この画面が表示されます。

- [閉じる] をクリックします。

IdP によるサインインを有効にする

IDP が開始するサインインページでは、サービスプロバイダーの信頼を確立する前に、ADFS がドメイン資格情報を受け入れることを確認します。既定では、このページは Windows Server 2016 環境では無効になっています。PowerShell を使用して、IdP によるサインインを有効にします。

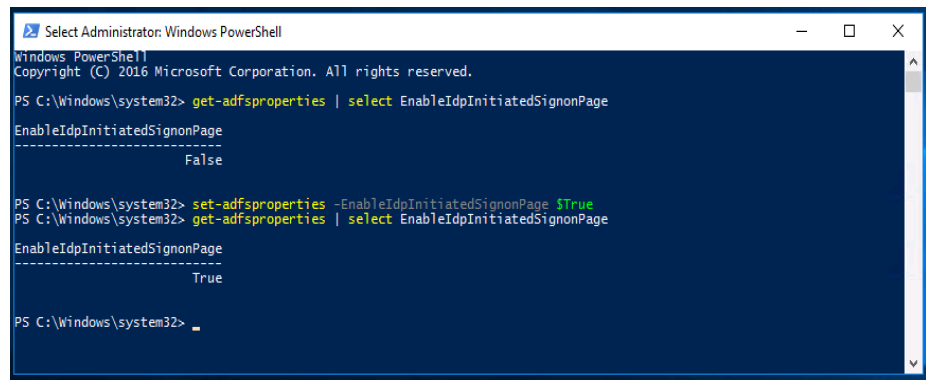

- PowerShell を管理者として起動します。

- コマンド

set-adfsproperties –EnableIDPInitiatedSignonPage $Trueを実行します。 - これで、

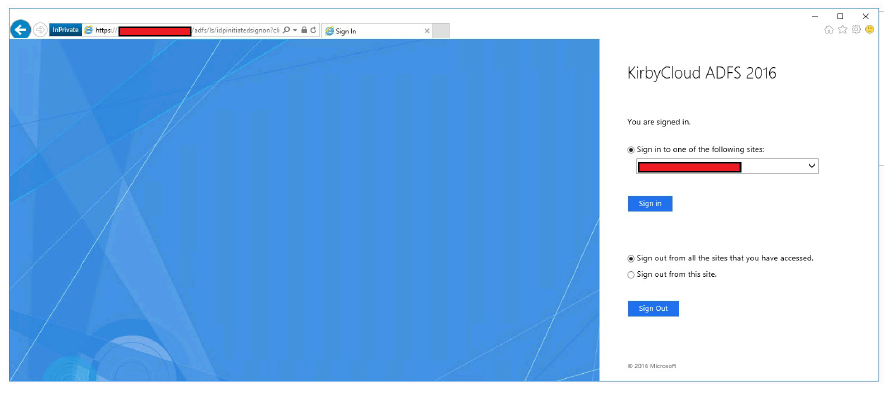

https://<adfs.domain.com>/adfs/ls/idpinitiatedsignon.aspxを参照してサインインできます。

トークン署名証明書のエクスポート

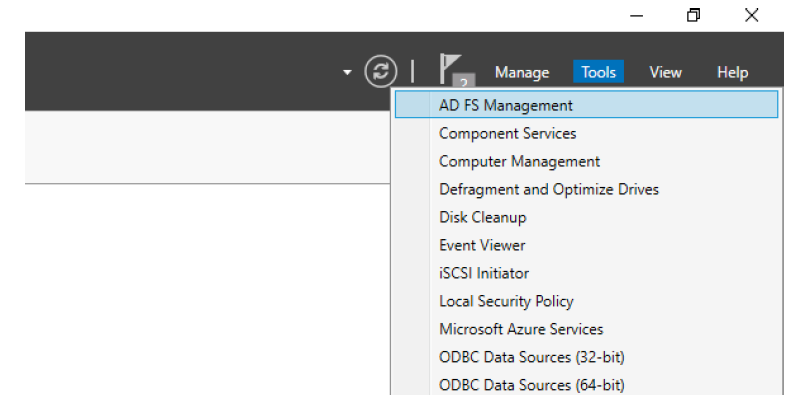

- サーバーマネージャーからADFS 管理コンソールを起動します。

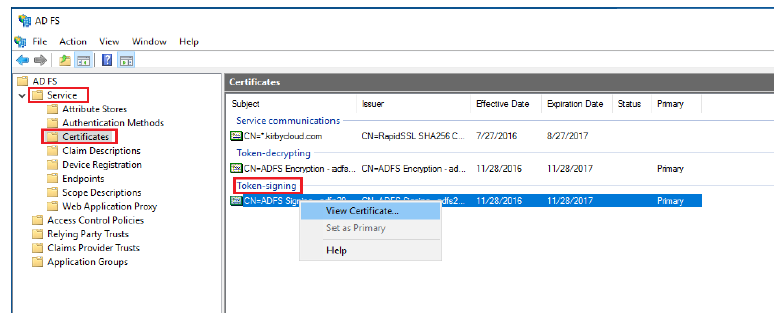

- [サービス] を展開します。

- [ 証明書] を選択します。

- [ プライマリトークン署名証明書 ] を右クリックします。[証明書の表示…] を選択します。

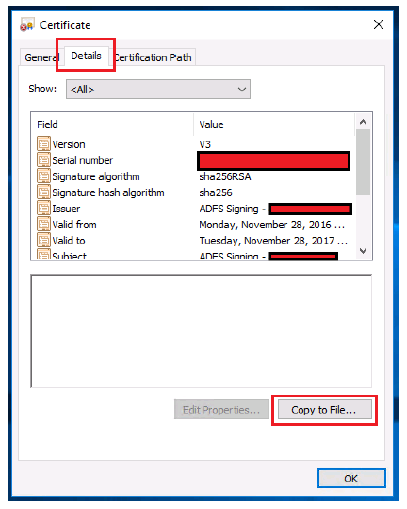

- [詳細]タブをクリックします。

- [ ファイルにコピー…] をクリックします。。

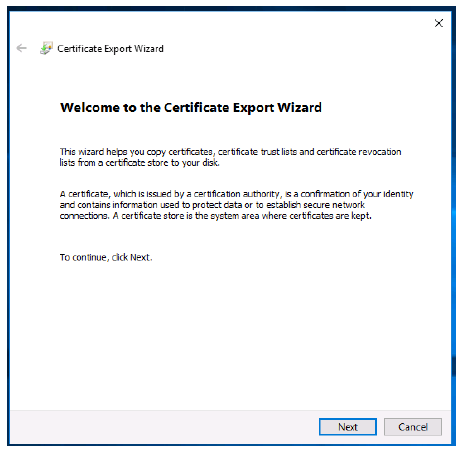

- [次へ] をクリックします。

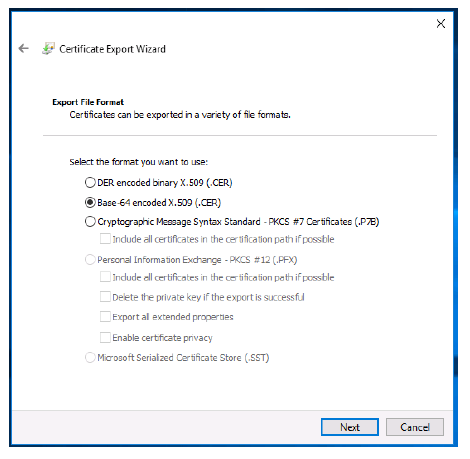

- [ Base-64 エンコード X.509 (.CER) ] ラジオボタンを選択します。

- [次へ] をクリックします。

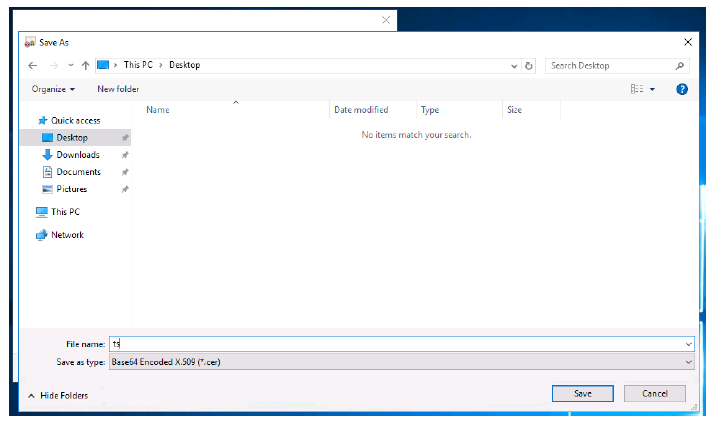

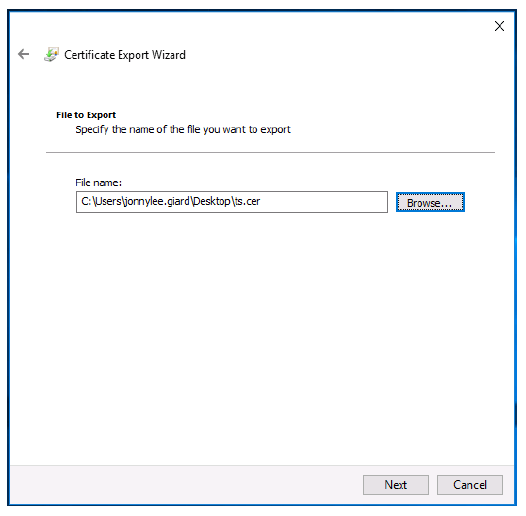

- [Browse] をクリックします。

- トークン署名証明書をエクスポートする場所を選択します。

- トークン署名証明書に名前を付けます。

- [保存]をクリックします。

- [次へ] をクリックします。

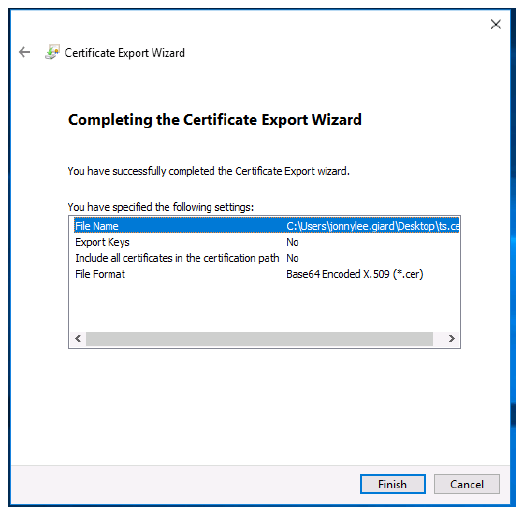

- [完了] をクリックします。

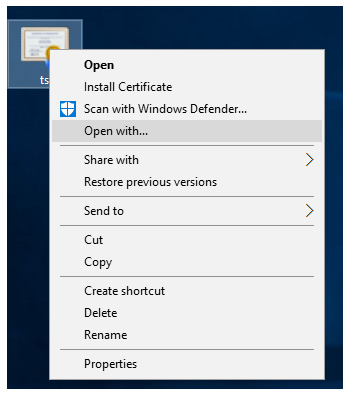

- エクスポートしたトークン署名証明書を右クリックします。

- [プログラムから開く] をクリックします。

- [ メモ帳] を選択します。

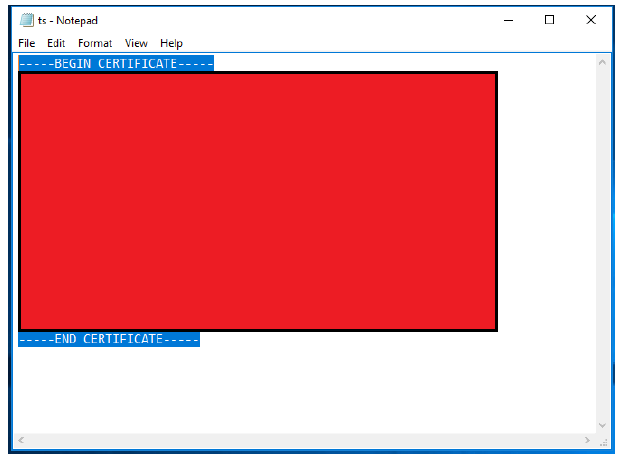

- トークン署名証明書の内容をコピーします。

Citrix Content Collaboration アカウントの構成

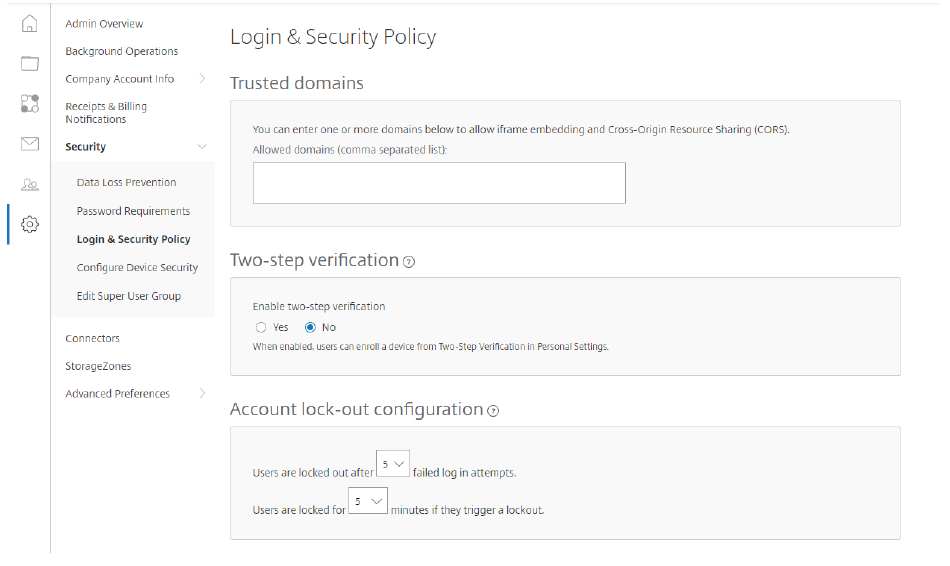

- Webブラウザーを使用してCitrix Content Collaborationアカウントにサインインします。

- 左側のパネルの [ 設定 ] をクリックします。

- [ 管理者設定]をクリックします。

- [ セキュリティ] を展開する

- [ ログインとセキュリティポリシー] をクリックします。ページの一番下までスクロールします。

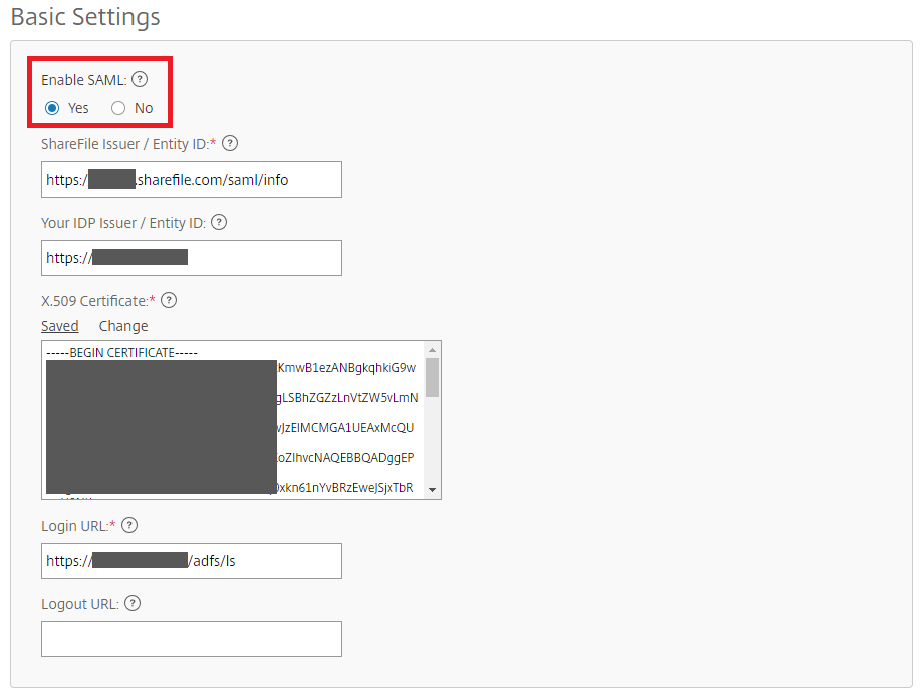

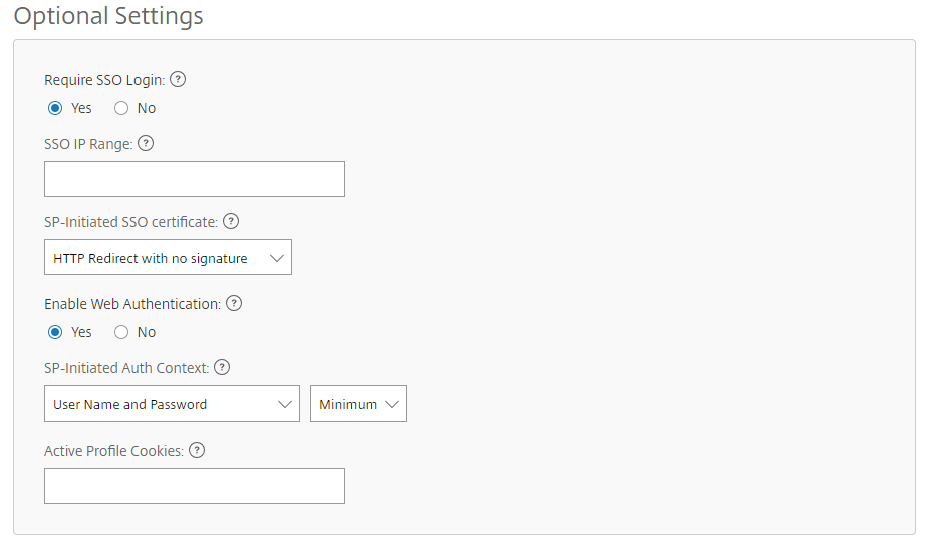

- ShareFile 発行者/エンティティ ID:

https://<subdomain>.sharefile.com/saml/info - IdP 発行者/エンティティ ID:

https://<adfs>.yourdomain.com - X.509 証明書:前のセクションでエクスポートした証明書の内容を貼り付ける

- ログイン URL:

https://<adfs>.yourdomain.com/adfs/ls - Web 認証を有効にする: はい (チェックマーク付き)

- SP が開始する認証コンテキスト: ユーザー名とパスワード — 最小

- 変更を保存します。

サービスプロバイダーの信頼を築く

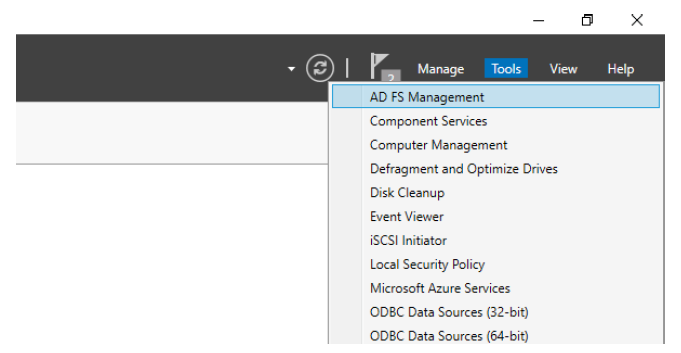

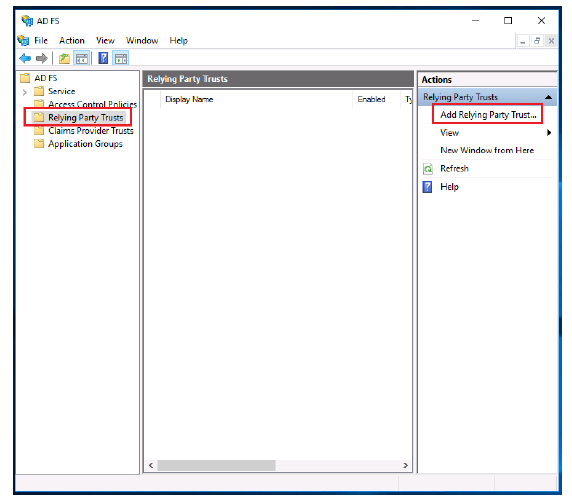

- サーバーマネージャーからADFS 管理を起動します。

- [ 証明書利用者信頼] を選択します。

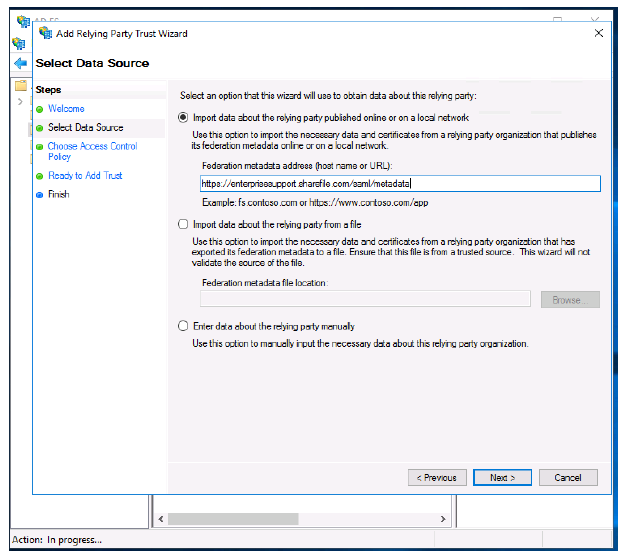

- [ 証明書利用者信頼の追加]をクリックします。

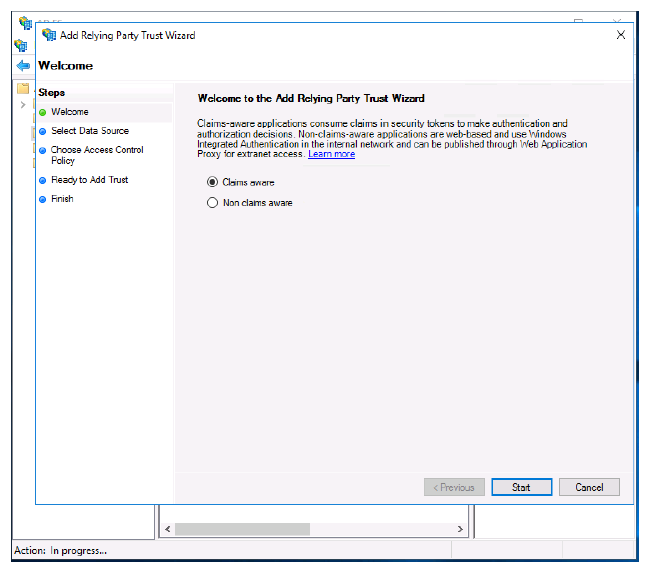

- [ クレーム対応 ] ラジオボタンを選択します。

- [開始] をクリックします。

- Citrix Content Collaboration アカウントのメタデータ URL を入力します。例:

https://<subdomain>.sharefile.com/saml/metadata - ファイルを使用して SAML メタデータをインポートする場合は、この URL を参照して内容をコピーし、.xml ファイルとして保存することもできます。また、3 番目のラジオボタンを選択して、この情報を手動で入力することもできます。

- [次へ] をクリックします。

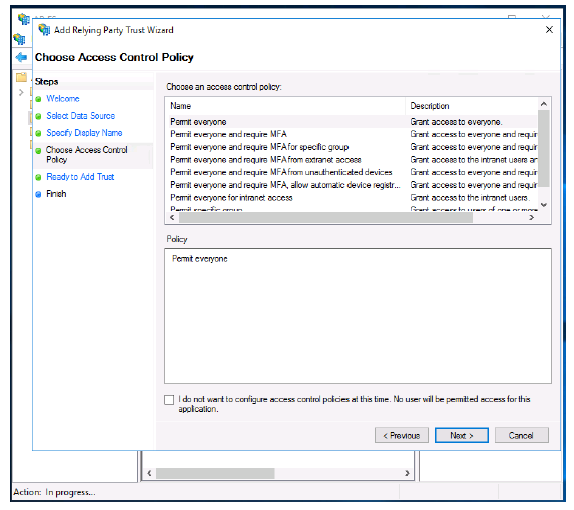

- [次へ] をクリックします。

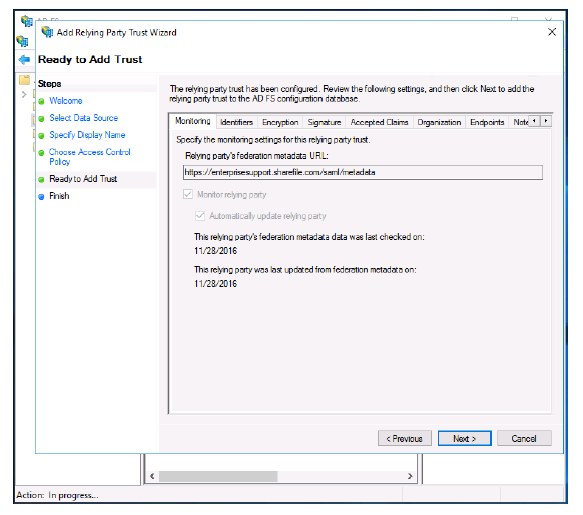

- [次へ] をクリックします。

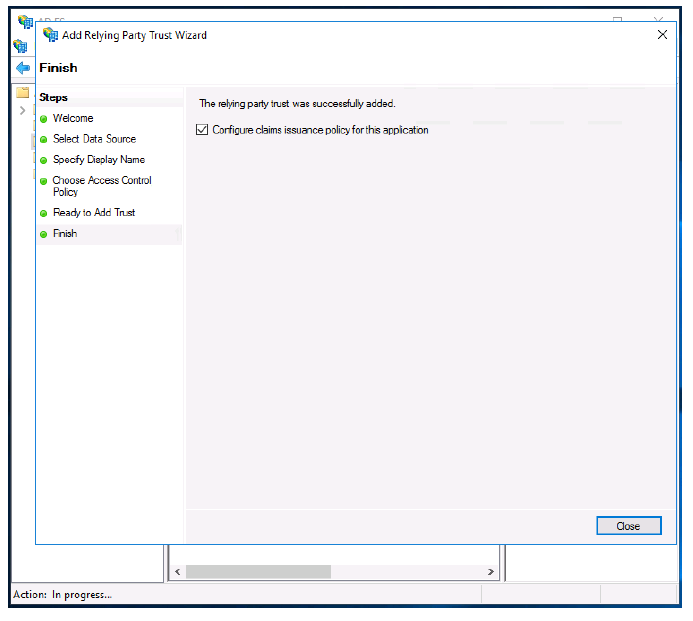

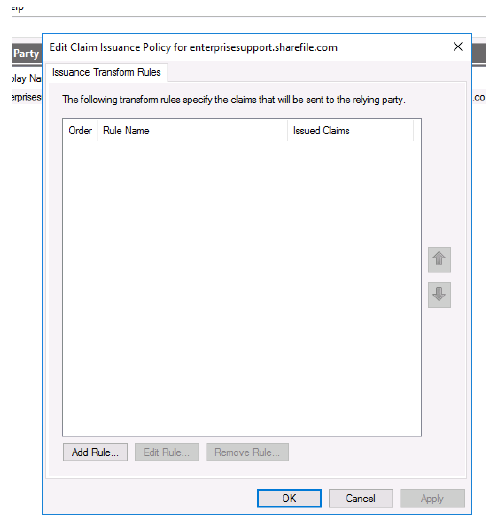

- [閉じる] をクリックします。

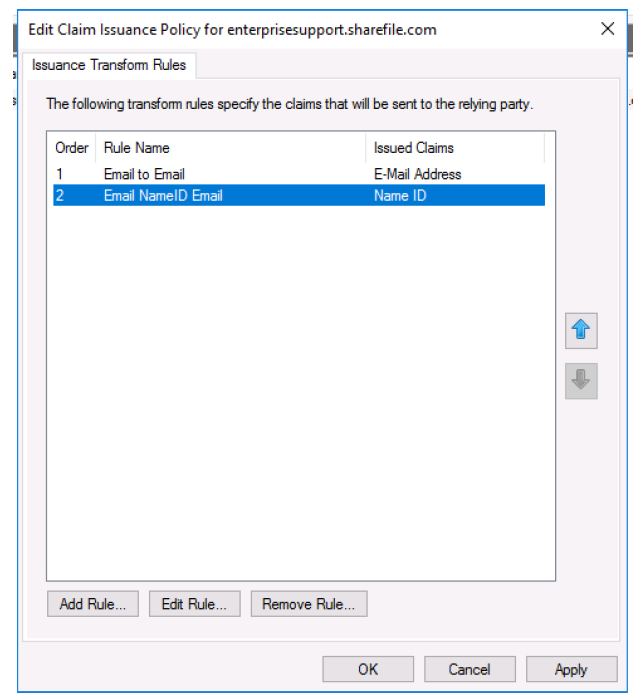

- [ ルールを追加…] をクリックします。。

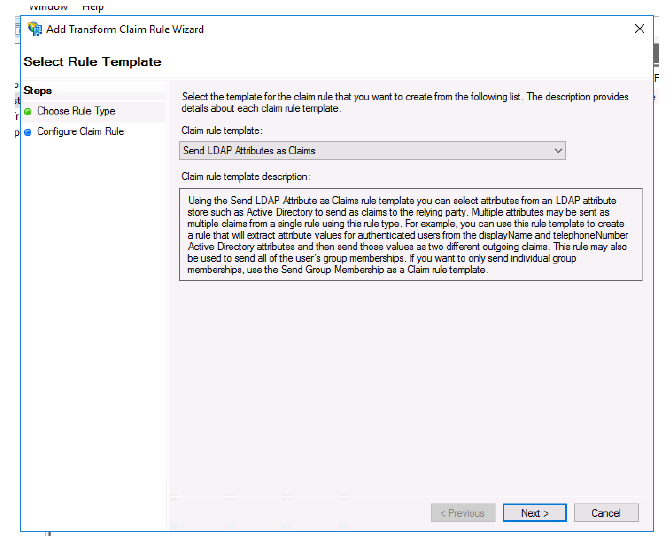

- メニューから [ LDAP 属性を要求として送信 ] を選択します。

- [次へ] をクリックします。

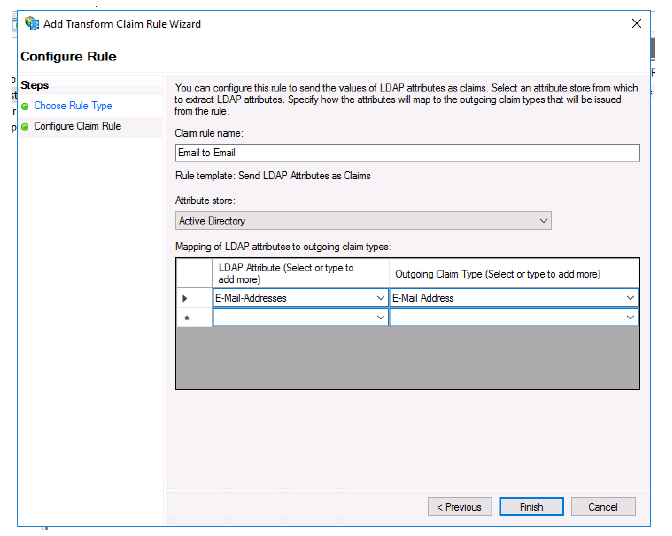

- ルールに名前を付けます。

- [ 属性ストア ]メニューから[ Active Directory ]を選択します。

- 最初の [ LDAP 属性 ] メニューで [ 電子メールアドレス ] を選択します。

- 最初の [ 送信要求タイプ ] メニューから [ 電子メールアドレス ] を選択します。

- [完了] をクリックします。

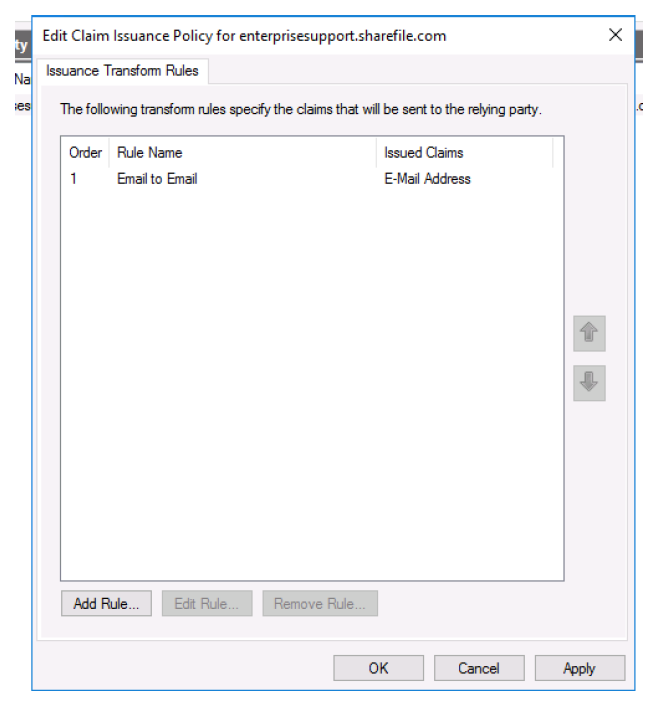

- [ ルールを追加…] をクリックします。。

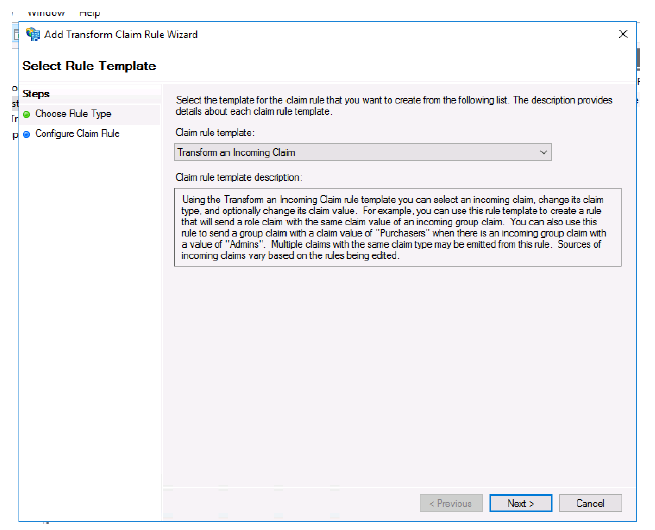

- [ 受信クレームを変換] を選択します。

- [次へ] をクリックします。

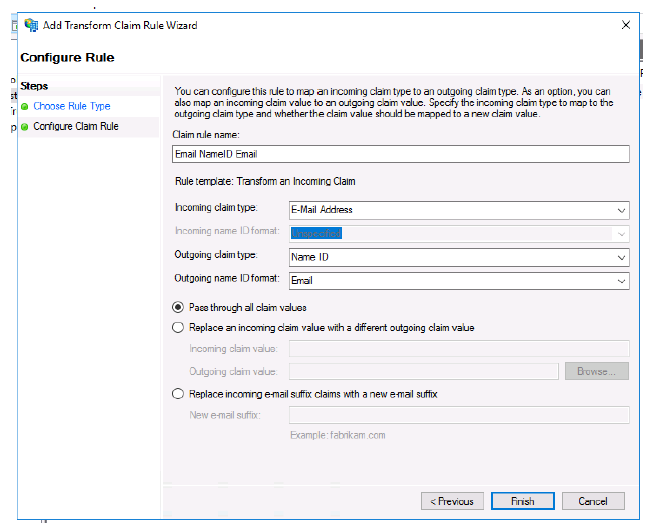

- ルールに名前を付けます。

- [ 受信クレームタイプ ] に [ 電子メールアドレス] を選択します。

- [ 送信クレームタイプ: ] で [ 名前 ID] を選択します。

- [ 送信名 ID 形式: ] で [ 電子メール] を選択します。

- [適用] をクリックします。

- [OK] をクリックします。

構成をテストする

Citrix Content Collaboration アカウントの SAML ログイン URL を参照します。これで ADFS ホストにリダイレクトされ、認証情報の入力を求められます。ADFS ホストがフェデレーションサービスを提供しているドメインに関連付けられた認証情報を使用してサインインします。ADユーザーのメールアドレスは、Citrix Content Collaborationのユーザーのメールアドレスと一致する必要があります。資格情報が正しく、メールアドレスがCitrix Content Collaborationユーザーと一致する場合は、メールに関連付けられているCitrix Content Collaborationアカウントにサインインしています。