セキュリティ

パスワードの要件

ここでは、ユーザーのパスワード要件を制御できます。デフォルトでは、すべてのパスワードは、少なくとも 1 つの数字、1 つの大文字、および 1 つの小文字を含む 8 文字以上でなければなりません。

ユーザー用の他のパスワード要件を作成するには、このページのフォームに記入してください。行った変更は、ユーザーが次回パスワードを変更したときに有効になります。

すべてのユーザーに対して、パスワードは以下のとおりです。

- 最低 8 文字、最大数は 50 文字でなければなりません。

- 大文字と小文字を1つずつ含める必要があります。

- 少なくとも 1 つの数字を含める必要があります。

- 次の特殊文字を少なくとも 1 つ含める必要があります:!

# $ % ^ & * ( ) - _ + = / . ? \ [ ] | ' ~ @ ' - 最後の 25 個のパスワードと同じにすることはできません。

パスワードの強制リセット

インターネットアカウントの認証情報(ユーザー名とパスワード)の盗難の増加に対応して、ShareFileはパスワードのリセットを要求する可能性があり、定期的な強制パスワードリセットを通常の運用手順に引き続き組み込みます。

ログインポリシーとセキュリティポリシー

信頼されたドメイン

1 つ以上のドメインを入力して、iframe の埋め込みとクロスオリジンリソース共有 (CORS) を許可できます。

アカウントロックアウト設定

これにより、ユーザーが選択した特定の期間、アカウントからロックアウトされるまでに無効なパスワードを入力できる回数を選択できます。

使用条件

利用規約は、お客様のサインインページに追加できます。シングルサインオンのお客様は、完全にカバーするために、サインインページにも契約条件を実装することをお勧めします。アカウントに入る前に、条件への準拠を示すために同意する必要があるカスタマイズ可能な契約条件を含めるオプションがあります。ログインページに条件を追加する方法については、 ShareFileサポートにお問い合わせください 。

IP制限

IP 制限を使用して、ユーザーがアカウントにサインインできる場所を制限します。 ShareFile サポートに連絡して 、IP 制限を設定してください。

認証

非アクティブなユーザーは、選択した非アクティブ期間後にアカウントからサインアウトできます。デフォルトでは、この期間は 1 時間に設定されています。

OAuth トークンは、アプリと API によって認証に使用されます。ここで選択した期間が過ぎると、ユーザーはすべてのアプリで再認証する必要があります。 Neverに設定した場合でも、OAuth トークンは [個人設定] の [ マイコネクション] から、または管理者が [ ユーザー ] メニューを使用してユーザーのプロファイルページで手動で期限切れにすることができます。

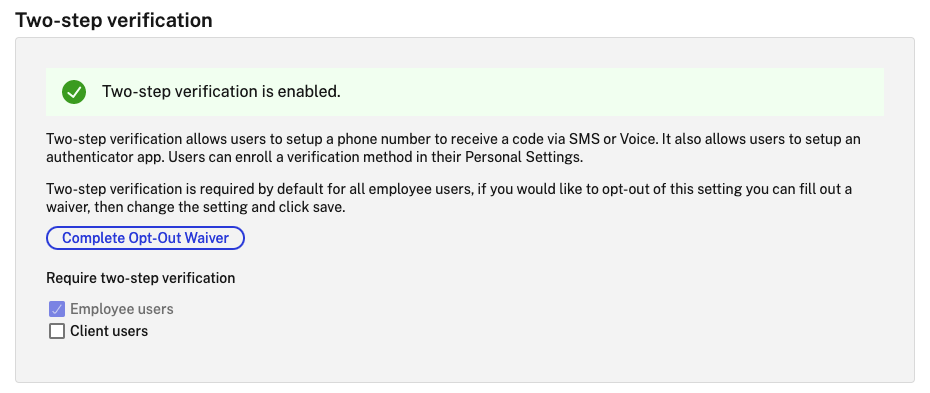

2 段階検証

2 段階認証では、携帯電話を使用してユーザー名のセキュリティを強化します。サインインすると、テキストメッセージ (SMS) または音声通話を使用して携帯電話に送信される確認コードの入力を求められます。GoogleやMicrosoftなどのサポートされているAuthenticatorアプリは、通常のパスワードの代わりにオプションとして使用できます。

注:

すべてのShareFileアカウントのすべての従業員ユーザーに2段階認証が適用されます。

従業員ユーザーに対する 2 段階認証の強制を無効化することを希望する管理者は、2 段階認証ポップアップで「完全オプトアウト放棄」を選択することで、この強制をオプトアウトできます。 これにより強制は無効になりますが、従業員ユーザーは自分で有効にしてアカウントのセキュリティを向上させることができます。

管理者がこの機能の使用を強制していない場合でも、クライアントユーザーは 2 段階認証を使用できます。

この機能は、クライアントユーザーと従業員ユーザーの両方が利用できます。2 段階認証は iOS および Android モバイルデバイスでサポートされています。

一部のアプリでは、アプリにサインインするたびに生成する必要がある、アプリ固有のパスワードが必要です。

制限事項

- この機能はトライアルアカウントでは利用できません。

- この機能は、会社の認証情報またはカスタムサインインページでは使用できません。

2段階認証プロセスを要求 するには、ユーザーグループが2段階認証プロセスに登録してオプトインする必要があります。有効にすると、すべての従業員ユーザーまたはクライアントユーザー、あるいはその両方に対して設定が有効になります。デフォルトでは、すべてのShareFileアカウントのすべての従業員ユーザーに必要です。

新規ユーザーの場合、アクティベーションプロセスでは、テキストメッセージ (SMS) または音声で有効な電話番号をユーザーが入力する必要があります。既存のユーザーの場合、Web、デスクトップ、またはモバイルアプリからの次回のサインイン時に、テキストメッセージ (SMS) または音声で有効な電話番号の入力を求められます。

デバイスのセキュリティ

これらのオプションを使用して、他のユーザーがShareFileアカウントにアクセスするために使用するデバイスのセキュリティレベルを制御できます。これらの設定は、個々のユーザー設定よりも優先されます。

変更可能なデバイスセキュリティ設定には以下が含まれます。

ファイルの自己破壊 -アカウントがモバイルデバイスから自動的に削除されるまでに、ユーザーがログインまたはアカウントにアクセスしない日数を決定します。Self-Destructは、ユーザーがオフラインの場合でも発生します。オプションは、なし、1、3、7、14、30、45、または 60 日です。デバイスで自己破壊がトリガーされると、モバイルプッシュ通知が有効になっているユーザーは、 ポイズンピルのアクティベーションを参照する通知を受け取る場合があります 。

ユーザーパスコードを要求 -ユーザーがコンテンツにアクセスするために 4 桁の PIN またはパスワードの入力を要求するかどうかを制御します。設定すると、すべてのコンテンツが暗号化されます。オプションには、PIN、パスワード、またはユーザーが選択したパスコードがあります。

外部アプリケーションを有効にする -ユーザーがダウンロードしたファイルをShareFileアプリケーションの外部で開くことができるかどうかを決定します。

ファイルへのオフラインアクセスを有効にする -デバイスがオフラインのときにユーザーがShareFileコンテンツを表示できるかどうかを制御します。

変更されたデバイスの制限 -これを有効にすると、ユーザーはジェイルブレイクされたデバイスでShareFileを使用できなくなります。Citrix は、デバイスをジェイルブレイクすることを選択したユーザーが遭遇した問題を完全にトラブルシューティングすることはできません。

自動ログインを有効にする -ユーザーが自分のデバイスにパスワードを保存することを選択できるかどうかを決定します。

デバイスセキュリティプリセット

各設定は、[ デバイスセキュリティの設定] メニューで個別に設定できます 。Citrix は、カスタム設定オプションに加えて、さまざまな違いがあるいくつかのプリセットを提供しています。

- Standard

- セキュリティ

- オンラインのみ

- カスタム

スーパーユーザーグループ

スーパーユーザーとも呼ばれる管理者は、特定のShareFileアカウントのすべての新規および既存のフォルダーに自動的に追加されます。スーパーユーザには、すべてのフォルダに対するアップロード、ダウンロード、削除、および管理者権限があります。フォルダへのスーパーユーザーグループのアクセス権は、フォルダアクセスメニューでは変更または削除できません。この機能はアカウントでデフォルトで有効になっています。

スーパーユーザーグループを管理する

スーパーユーザーを管理するには、スーパーユーザーグループのメンバーシップの管理権限が必要です 。

- [ 管理] > [セキュリティ] > [スーパーユーザーグループの編集]に移動します。

- ユーザーを追加するには、[ 新しいユーザーの追加] をクリックします。

- アカウントの従業員リストから、メニューからユーザーを選択します。

- チェックボックスを使用して、追加するユーザーを選択します。[*追加] をクリックします**。

- [保存] をクリックします。

スーパーユーザーグループからすべてのユーザーを削除することもできます。このグループは、「 このユーザーにスーパーユーザーグループの管理を許可する」管理者権限を持つすべての従業員ユーザーが編集できます 。スーパーユーザは、 各フォルダの [フォルダアクセス ] セクションに表示されます。管理者ユーザは、アクセスリストにグループを表示しないことを選択できます。

[ フォルダアクセス ] セクションでスーパーユーザを非表示にするには、[ 管理] > [セキュリティ] > [スーパーユーザグループの編集] に移動し、[ フォルダアクセスリストからスーパーグループを隠す ] チェックボックスをオンにします。

ダウンロードまたはアップロードアラートは、フォルダごとにフォルダアクセスメニューのスーパーユーザーグループに対して有効にできます。

シングルサインオン(SSO)

シングルサインオン(SSO)は、さまざまなIdPと、基本認証、統合認証、またはフォーム認証を使用する特定のSAML2.0または3.0ベースのフェデレーションツールを使用して構成できます。この機能は、ビジネスプランとエンタープライズプランで利用できます。

サポートされている構成

次の構成はテスト済みで、ほとんどの環境でサポートされています。

その他の構成

これらの構成は、当社のエンジニアリングチームによって正常に構成およびテストされています。次の構成ドキュメントは、製品の継続的な機能強化と改善のために変更される可能性があります。次の構成ガイドはそのまま表示されます。

データ損失防止

ShareFileはサードパーティのデータ損失防止 (DLP) システムと統合して、機密情報を含むファイルを識別します。コンテンツに基づいてアイテムへのアクセスと共有を制限するには、Storage Zones Controllerで情報漏えい対策スキャンを有効にしてから、このページで設定を構成します。

サードパーティ DLP システムを使用してドキュメントをスキャンおよび分類するように 1 つ以上のプライベートストレージゾーンが構成されている場合は、[コンテンツに基づいてファイルへのアクセスを制限する] 設定を有効にします。この設定を有効にすると、情報漏えい対策スキャンの結果に基づいて、共有フィルタとアクセスフィルタがドキュメントに適用されます。このページの設定を使用して、各分類の共有フィルタとアクセスフィルタを定義します。

- スキャンされていない文書 -DLP システムがスキャンしていない文書に対してこれらのアクションを許可します。これには、Citrix が管理するストレージゾーン、または情報漏えい対策が有効になっていない他のストレージゾーンに保存されているすべてのドキュメントが含まれます。

- スキャン済み:OK -DLP システムが承認した文書に対してこれらのアクションを許可します。

- スキャン済み: 拒否されました -機密データが含まれているため、DLP システムが拒否したドキュメントに対して、これらのアクションを許可します。

情報漏えい対策の詳細については、「 情報漏えい対策」を参照してください。