デュアルIDプロバイダー向けのCitrix Content Collaborationシングルサインオン構成ガイド

このドキュメントは、1つのCitrix Content Collaborationアカウントのアイデンティティプロバイダー(IdP)としてCitrix Endpoint Management とAActive Directory フェデレーションサービス(ADFS)の両方を利用する構成に役立ちます。この構成により、ADFSサーバーのトークン署名証明書をCitrix Endpoint Management サーバーのSAML証明書と同じにすることができます。これにより、1つのCitrix Content Collaborationアカウントで次のことが可能になります。

- MDXラップアプリケーションのIdPとしてCitrix Endpoint Management を使用してください。Citrix Files MDXアプリケーションを使用して、モバイルデバイスから真のシングルサインオン(SSO)エクスペリエンスを提供します。

- ウェブアプリへのSSO用のSAML IdPとしてADFSを使用してください。

前提条件

- MDXのシングルサインオンが完全に機能するCitrix Endpoint Management 10.xサーバーが、Citrix Content Collaborationアカウントに設定されています。

- ADFS はインフラストラクチャ内にインストールおよび設定されます。

- Citrix Content Collaboration 内の管理者アカウントにアクセスして、シングルサインオンを構成できます。

ADFS トークン署名証明書の準備

Citrix Content CollaborationへのSSO用にADFSを構成する場合、ADFSトークン署名証明書を秘密鍵なしでCitrix Content Collaborationコントロールパネルにアップロードする必要があります。ADFS は、トークン署名とトークンの復号化に使用する自己署名証明書を生成します。有効期限は 1 年です。ただし、自己署名証明書には秘密鍵が含まれています。

1 年が経過すると、自己署名証明書は有効期限の 15 日前に自動証明書ロールオーバーを使用して更新され、プライマリ証明書になります。これにより、既存のすべての SSO 信頼関係が機能しなくなります。この構成では、Citrix Endpoint Management コンソールからのSAML証明書が3年間の有効期限でエクスポートされます。証明書の有効期間はカスタマイズ可能で、1 年後にトークン署名証明書を更新する必要がなくなります。

SAML 証明書を生成する

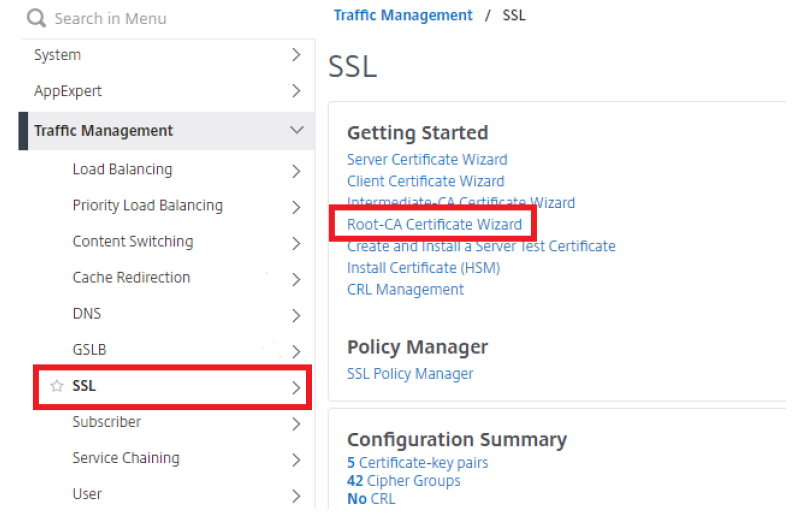

- NetScaler Gatewayの GUI にサインインします。

- [ トラフィック管理] > [SSL] に移動します。

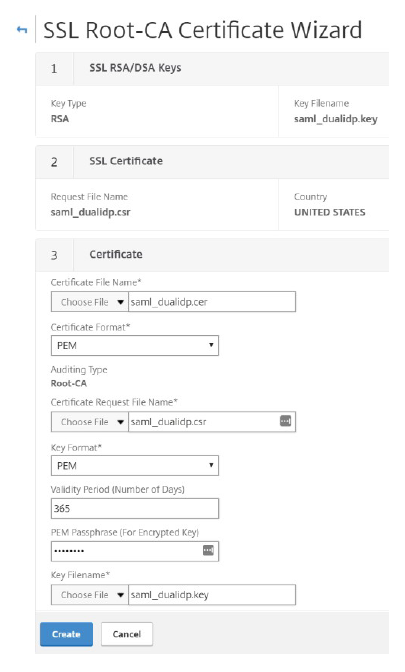

-

「 はじめに 」セクションで、「 Root-CA 証明書ウィザード」を選択します。

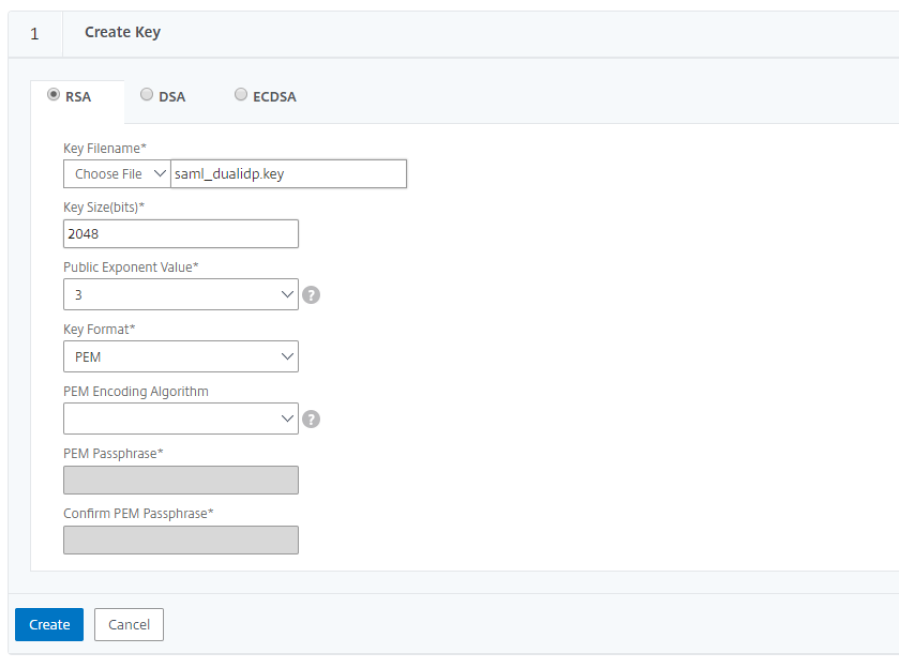

これで、プライベートキーを作成するように求められます。

- 「 キーファイル名 」フィールドに、キーの名前を入力します。

- キーサイズ、2048。

- 公開指数値、3.

-

「 作成 」をクリックしてキーを作成します。

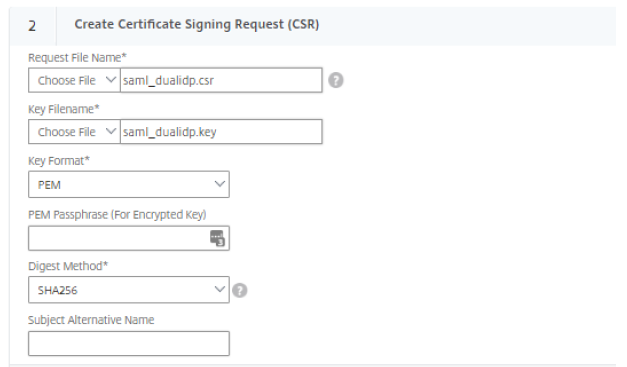

次のステップは、証明書署名リクエスト (CSR) を作成することです。

- 「 リクエストファイル名 」フィールドに、CSR の名前を入力します。

- キーファイル名とPEM 形式は事前に入力されています。

- ダイジェスト方法をSHA256に設定します。

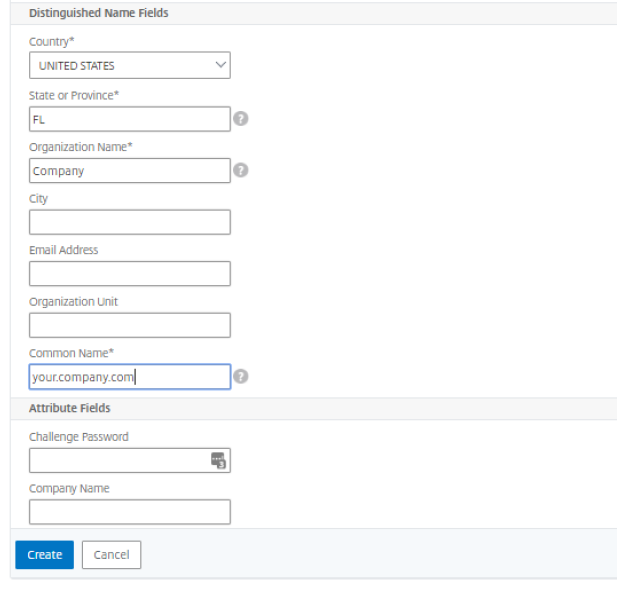

- 「 識別名フィールド」に、組織に関する情報を入力します。

- 属性フィールドでは、チャレンジパスワードは必要ありません。ただし、 会社名は追加できます 。

-

「 作成 」をクリックして CSR リクエストを完了します。

最後のステップは、SAML 証明書を作成することです。

- 「 証明書ファイル名 」フィールドに、証明書の名前を入力します。

- 証明書形式には PEMがあらかじめ入力されています。

- 証明書要求ファイル名には 、前のステップで作成した CSR が反映されます。

- キーフォーマットのデフォルトはPEMです。

- 証明書を有効にする有効期間 (日数) を指定します。この例では、作成された証明書は3年間の証明書なので、 1095と入力します。

- キーファイル名は最初のステップから事前に入力されています 。

-

「 作成 」をクリックして証明書を作成します。

- 証明書を作成したら、NetScaler Gateway に証明書をインストールする必要がないため、ウィザードを終了できます。

- [ キャンセル ] をクリックし、[ はい ] をクリックして、SSL GUI のメイン画面に戻ることを確定します。

SAML 証明書をエクスポートする

次に、新しく作成した証明書とキーをNetScaler Gatewayからエクスポートして、Citrix Endpoint Management サーバーとADFSで使用する必要があります。Citrix Endpoint Management では、証明書とキーがすでにCitrix Endpoint ManEndpoint Management 用に正しくフォーマットされているため、前の手順で作成した saml_dualidp.cer ファイルと saml_dualidp.key ファイルが必要です。手順に従って、組み込みのSAML証明書を置き換えるときに、Citrix Endpoint Management サーバーへのアップロードに使用できる場所にファイルを保存します。

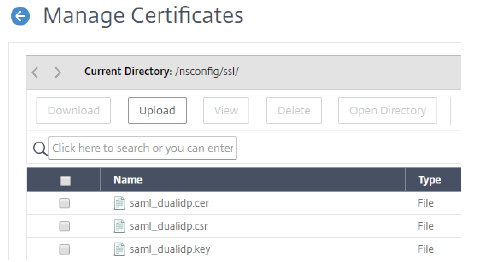

- NetScaler Gateway の [ トラフィック管理] > [SSL] の [ ツール] で、[ 証明書/キー/CSRの管理] をクリックします。

-

「 証明書の管理 」ページで「 更新日」をクリックすると、最新のファイルが一番上に表示されます。これで、前の手順で新しく作成された 3 つのファイルが表示されます。表示されない場合は、1 ページあたり 25 個を超えるアイテムを表示できます。

- saml_dualidp.cer ファイルを選択し、[ ダウンロード] を選択します。任意の場所に保存します。

- saml_dualidp.key ファイルについては、前の手順に従います。

- 前のページに戻るには 、[戻る] をクリックします。

次に、証明書とキーを ADFS サーバーが理解できるファイル形式でエクスポートします。

- 先ほどと同じツールセクションで 、 PKCS #12 をエクスポートするオプションを選択します。

- 「ファイルを選択」フィールドに「saml_dualidp.pfx」と入力します。

- 「 証明書ファイル名 」フィールドで、「 ファイルを選択」、「変更日」を選択し、 saml_dualidp.cer ファイルを選択します。[開く] をクリックします。

- 「 キーファイル名 」フィールドで、「 ファイルを選択」、「変更日」を選択し、 saml_dualidp.key ファイルを選択します。[開く] をクリックします。

- エクスポートパスワードを入力します。

- PEM パスフレーズを指定します。

- OK をクリックしてエクスポートを終了します。

次に、.pfxファイルをNetScaler Gateway からネットワーク上の場所にコピーする必要があります。

- もう一度 [ ツール ] メニューから、[ 証明書]/[キー]/[CSR の管理] オプションを選択します。

- 新しく作成した saml_dualidp.pfx ファイルを選択し、[ダウンロード] を選択します。

- ファイルをローカルにアクセス可能な場所に保存します。

- NetScaler Gatewayのウィンドウを閉じます。

SAML 証明書の作成プロセスが完了しました。

新しく作成したトークン署名証明書を ADFS にアップロード

最初のステップは、ADFS サーバーでの証明書のロールオーバーを無効にすることです。

- ADFS サーバーへのリモート接続を作成します。

- デフォルトでは、ADFS は自動証明書ロールオーバーを有効にして 1 年後に自己署名証明書を更新します。新しく作成したトークン署名証明書をアップロードするには、この機能を無効にする必要があります。

- ADFS サーバー上で管理者として PowerShell を実行します。

- タイプ:

Get-ADFSProperties。 - 自動証明書ロールオーバーを無効にするには:

Set-ADFSProperties -AutoCertificateRollover $false

次に、以前にエクスポートした saml_dualidp.pfx ファイルを ADFS サーバーにインポートして、トークン署名証明書として使用できるようにする必要があります。

- ADFS サーバーを右クリックして [スタート] をクリックし、[実行] > [mmc] と入力し、[Enter] を選択してスナップインを開きます。

- [ ファイル] > [スナップインの追加と削除] をクリックします。

- 使用可能なスナップインのセクションから、「証明書」を選択し、「追加」をクリックします。

- [ コンピューターアカウント] を選択し、[ 次へ] をクリックします。

- 「 ローカルコンピュータ 」を選択し、「 完了」を選択し、「 OK」をクリックします。

- コンソールルートで、[ 証明書] > [個人] > [証明書] を展開します。

- 「証明書」フォルダを右クリックし、「 すべてのタスク」>「インポート」を選択します。

- 「ようこそ」画面で、「 次へ」をクリックします。

- 前に保存した saml_dualidp.pfx ファイルをブラウズし、「開く」をクリックします。

- [ 次へ] を選択し、秘密鍵のパスワードを入力して、もう一度 [ 次へ ] を選択します。

- [ すべての証明書を次のストアに置く]、[個人] を選択し、 [ 次へ] をクリックします。

- [ 完了 ] をクリックしてインポートを完了し、MMC スナップインを閉じます。

次に、ADFS のトークン署名証明書を変更する必要があります。

- ADFS サーバーのサーバーマネージャーダッシュボードから、「 ツール」>「ADFS管理」を選択します。

- ADFS 管理コンソールの左側で、[ サービス] > [証明書]を展開します。

- 「 アクション 」メニューで、「 トークン署名証明書の追加」を選択し、新しくインポートしたトークン署名証明書を選択します。

- 新しく追加されたトークン署名証明書は、セカンダリ証明書として追加されます。これをプライマリにする必要があります。

- [ サービス ] を展開し、[ 証明書] を選択します。

- セカンダリトークン署名証明書をクリックします 。

- 右側の[ 操作 ]ペインで、[ プライマリに設定]を選択します。確認プロンプトで [ はい ] をクリックします。

Citrix Endpoint Management 構成

Citrix Endpoint Management で同じ証明書を使用するには、2つのアクションを実行するだけで済みます。

Citrix Endpoint Management SAML 証明書のバックアップ

- Citrix Endpoint Management サーバーにサインインし、右上の歯車アイコンをクリックして、「 設定」で「 証明書」を選択します。

- SAML 証明書を強調表示して、[ エクスポート] をクリックします。

- プライベートキーもエクスポートするように選択し、「 OK」をクリックします。

- 証明書は安全な場所に保管してください。

新しい SAML 証明書のインストール

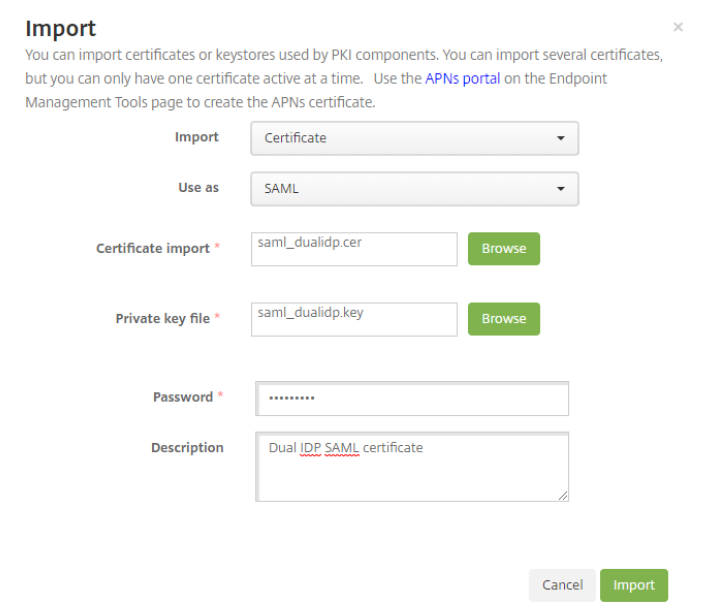

- Citrix Endpoint Management サーバーにサインインし、歯車アイコンをクリックして、「 設定 」で「 証明書」をクリックします。

- 「 インポート」をクリックし、次のオプションを選択します。

- インポート:証明書

- SAML として使用

- 証明書のインポート: ワークステーションまたはネットワークを参照して、以前にエクスポートした saml_dualidp.cer ファイルを探します。

- プライベートキーファイル: ワークステーションを参照して、以前にエクスポートした saml_dualidp.key ファイルを探します。

- パスワード: 秘密鍵のパスワードを入力します。

- 説明: 他の人がその機能を知ることができるように、十分な詳細情報を入力してください。

-

[インポート] をクリックして完了します。

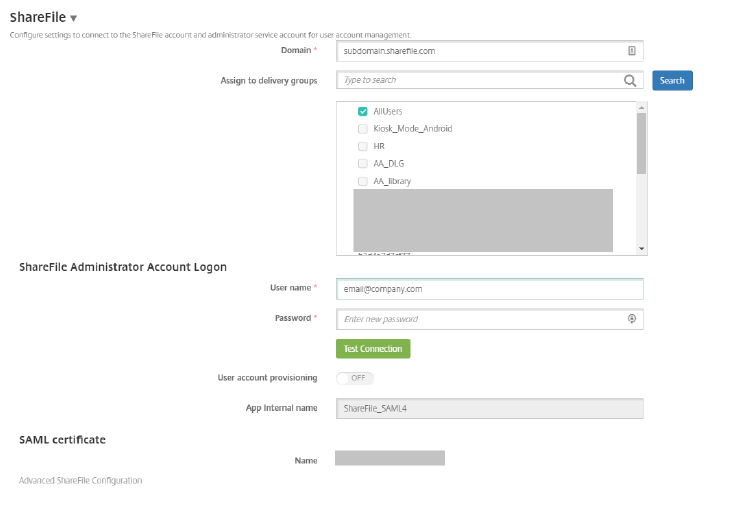

- Citrix Endpoint Management サーバーで、「 構成」をクリックし、「 ShareFile」をクリックします。

- 以前の設定がある場合は、画面の右下にある [ 保存 ] をクリックします。このステップでは、Citrix Content Collaboration アカウントが、前の手順で作成したX.509証明書で更新されます。また、次のセクションで説明する手順で変更される現在の SSO 設定よりも優先されます。

- Citrix Content Collaboration がまだ構成されていない場合は、「 ドメイン 」フィールドに、Citrix Content Collaboration アカウントを入力します。

- Citrix Files MDXアプリケーションにアクセスできるデリバリーグループを選択します。

- Citrix Content Collaboration のユーザー名を入力します。これはローカル管理ユーザーアカウントです。

- (Active Directory yのパスワードではなく)Citrix Content Collaboration のパスワードを入力します。

- **ユーザーアカウントのプロビジョニングはオフのままにしておきます** (特にユーザー管理ツールを使用している場合)。

-

「 保存 」をクリックして、Citrix Endpoint Management のCitrix Content Collaboration構成を完了します。

Citrix Content Collaboration シングルサインオン構成チェック

Citrix Endpoint Management とADFSの両方をCitrix Content Collaboration用に構成したら、以下の手順に従ってSSO設定を検証します。

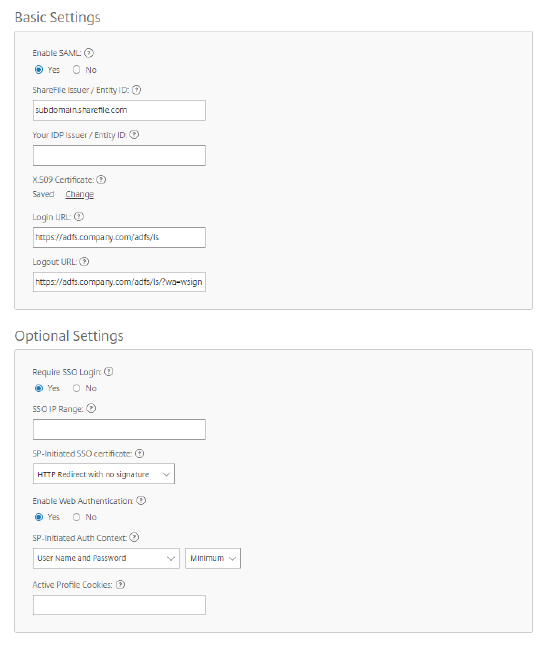

- Web UIを使用してCitrix Content Collaborationアカウントにサインインし、「 管理」をクリックして、「 シングルサインオンの設定 」ページをクリックします。

- 発行者/エンティティID: ADFS構成内の識別子名と同一である必要があります。

-

ログイン URL: ADFS へのログイン URL (例:

https://adfs.company.com/adfs/ls) -

ログアウト URL: ADFS へのログアウト URL (例:)。

https://adfs.company.com/adfs/ls/?wa=wsignout1.0まだ追加していない場合は、これを ADFS のログアウトポイントとして追加する必要があります。 - Web 認証を有効にする: はい

-

SP 起動認証コンテキスト: 「フォーム認証」または「統合認証」(ADFS サーバーの設定に応じて) の「 ユーザー名とパスワード 」オプションを選択します。

テスト

デバイスをCitrix Endpoint Management に再登録し、アプリをダウンロードして、MDX SSOが機能しているかどうかを確認します。SP 起動認証を使用してテストを実行することもできます:. https://[subdomain].sharefile.com/saml/login