ネットワーク接続

はじめに

この記事では、Citrix Managed Azureサブスクリプションを使用する場合のいくつかの展開シナリオについて詳しく説明します 。

カタログを作成するときに、ユーザーがCitrix Virtual Apps and Desktops Standard for Azure(旧称Citrix Virtual Apps and Desktops Standard for Azure)のデスクトップとアプリから社内ネットワーク上の場所とリソースにアクセスできるかどうか、およびその方法を指定します。

Citrix Managed Azureサブスクリプションを使用する場合、選択肢は次のとおりです:

独自の顧客管理のAzureサブスクリプションのいずれかを使用する場合、Citrix DaaS for Azureへの接続を作成する必要はありません。AzureサブスクリプションをCitrix DaaS for DaaSに追加するだけです。

カタログの作成後にカタログの接続の種類を変更することはできません。

すべてのネットワーク接続の要件

- 接続を作成するときは、 有効な DNS サーバーエントリが必要です。

- Secure DNSまたはサードパーティのDNSプロバイダーを使用する場合は、Citrix DaaS for Azureで使用するために割り当てられたアドレス範囲を、許可リストにあるDNSプロバイダーのIPアドレスに追加する必要があります。このアドレス範囲は、接続を作成するときに指定します。

- 接続を使用するすべてのサービスリソース (ドメインに参加しているマシン) は、時刻の同期を確実にするために、ネットワークタイムプロトコル (NTP) サーバーに到達できる必要があります。

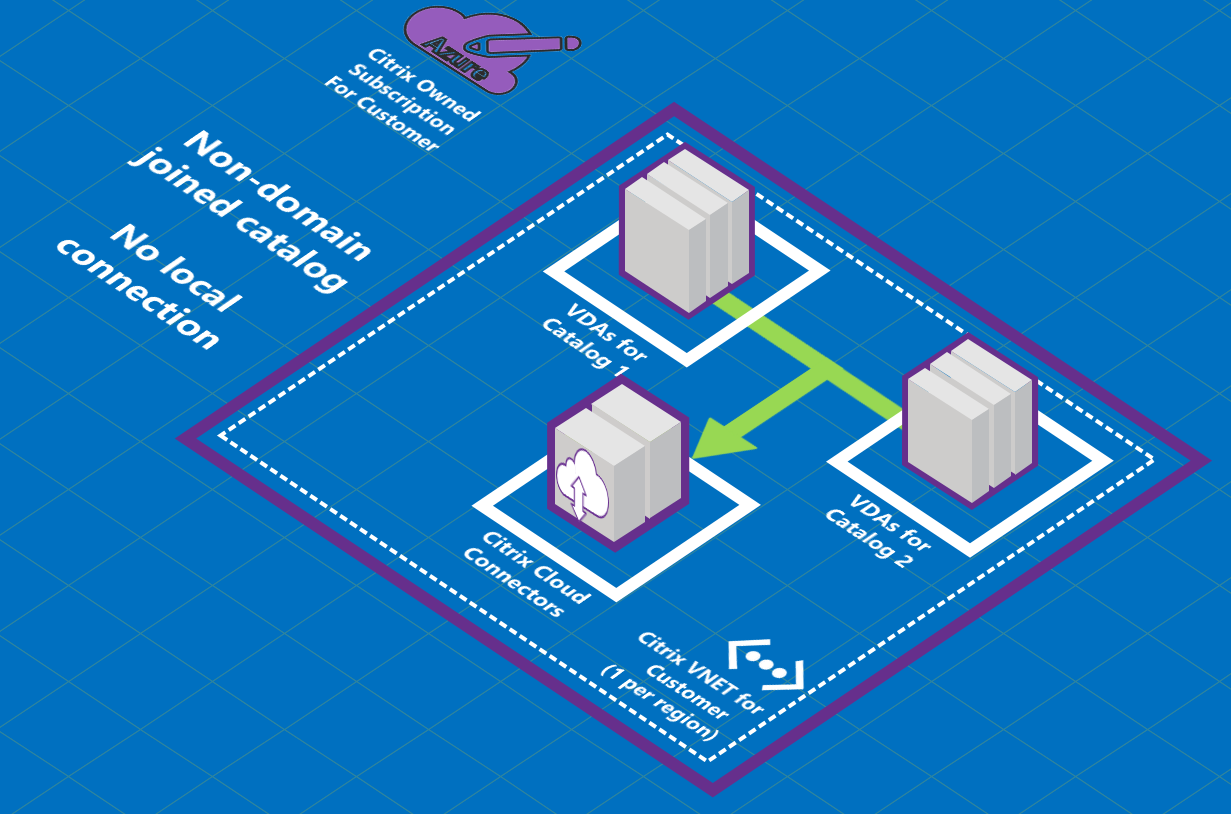

接続なし

カタログが接続なしで構成されている場合、ユーザーはオンプレミスまたは他のネットワークのリソースにアクセスできません。クイック作成を使用してカタログを作成する場合は、これが唯一の選択肢です。

Azure VNetピアリング接続について

仮想ネットワークピアリングは、2つのAzure仮想ネットワーク(VNet):つまりユーザーのネットワークとCitrix DaaS for Azure VNetを、シームレスに接続します。ピアリングは、ユーザーがオンプレミスネットワークからファイルやその他のアイテムにアクセスできるようにするのにも役立ちます。

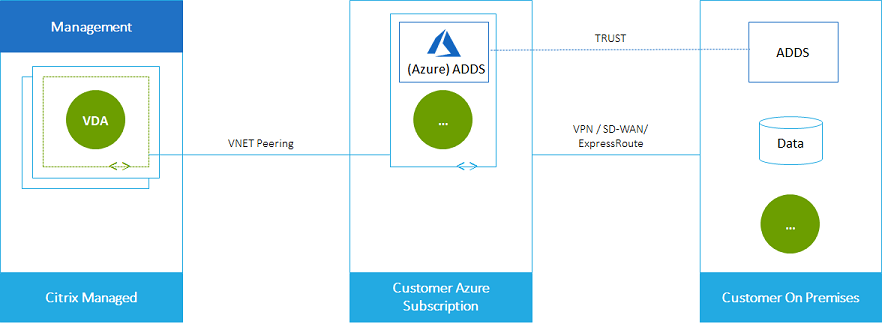

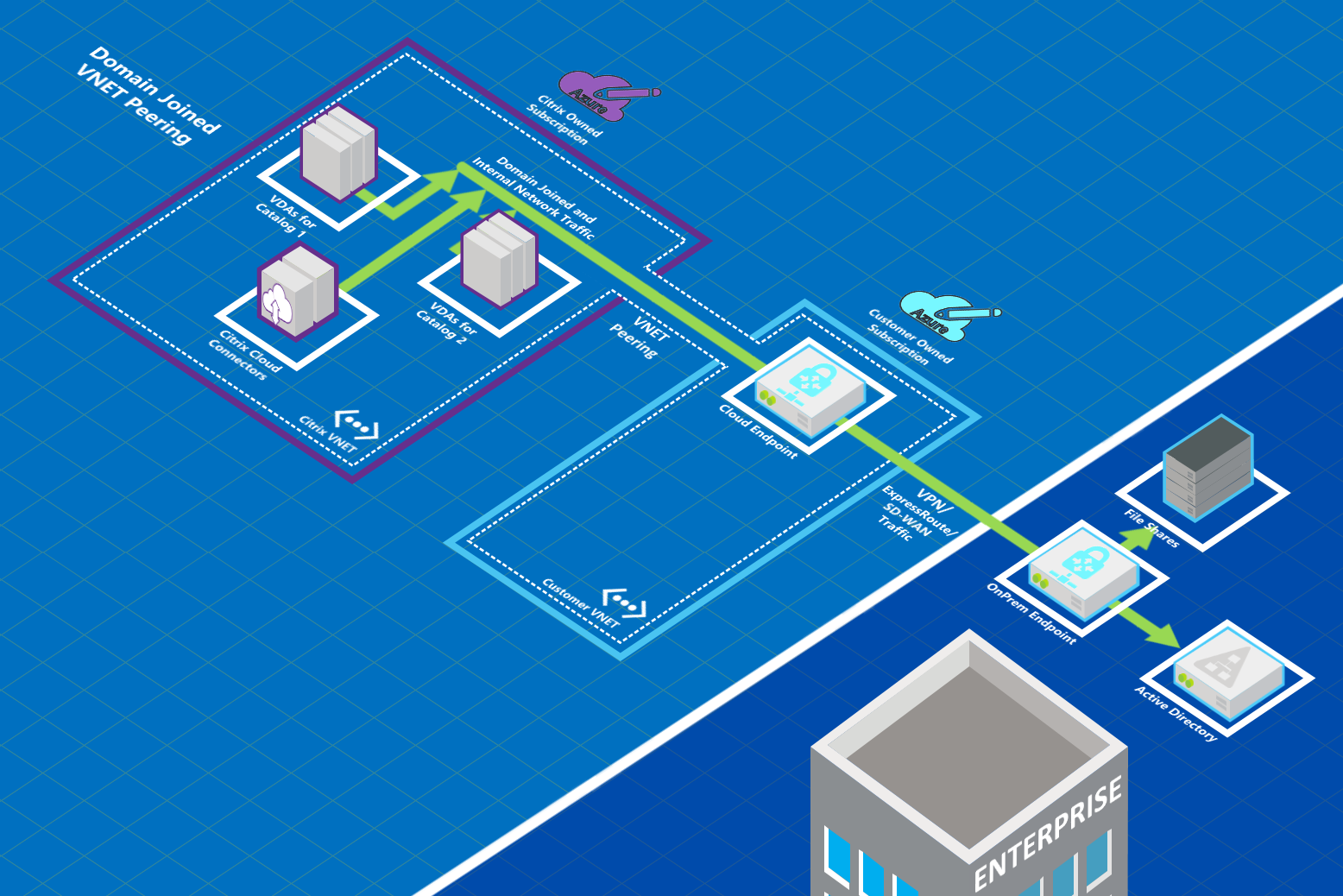

次の図に示すように、Citrix Managed Azureサブスクリプションから会社のAzureサブスクリプション内のVNetへのAzure VNetピアリングを使用して接続を作成します。

VNet ピアリングの別の図を次に示します。

ユーザーは、カタログの作成時にローカルドメインに参加することで、オンプレミスのネットワークリソース (ファイルサーバーなど) にアクセスできます。(つまり、ファイル共有やその他の必要なリソースが存在する AD ドメインに参加します)。Azure サブスクリプションは、これらのリソースに接続します (グラフィックでは、VPN または Azure ExpressRoute を使用して)。カタログを作成するときは、ドメイン、OU、およびアカウントの認証情報を指定します。

重要:

- Citrix DaaS for Azureで使用する前に、VNetピアリングについて詳細を把握しておいてください。

- VNetピアリング接続を使用するカタログを作成する前に、VNetピアリング接続を作成します。

Azure VNet ピアリングカスタムルート

カスタムまたはユーザー定義のルートは、VNetピアリング、オンプレミスネットワーク、およびインターネットの仮想マシン間でトラフィックを転送するため、Azureのデフォルトのシステムルートよりも優先されます。Citrix DaaS for Azureのリソースがアクセスする予定だがVNetピアリングで直接接続されていないというネットワークがある場合は、カスタムルートを使用できます。たとえば、強制的にトラフィックをネットワークアプライアンス経由でインターネットまたはオンプレミスネットワークサブネットに転送するカスタムルートを作成できます。

カスタムルートを使用するには:

- Citrix DaaS for Azure環境には、既存のAzure仮想ネットワークゲートウェイ、またはCitrix SD-WANなどのネットワークアプライアンスが必要です。

- カスタムルートを追加するときは、エンドツーエンドの接続を確保するために、Citrix DaaS for Azureの接続先VNet情報を使用して会社のルートテーブルを更新する必要があります。

- カスタムルートは、入力した順序でCitrix DaaS for Azureに表示されます。この表示順序は、Azureがルートを選択する順序には影響しません。

カスタムルートを使用する前に、Microsoft社の記事「仮想ネットワークトラフィックのルーティング」を確認して、カスタムルートの使用方法、次ホップの種類、およびAzureが送信トラフィックのルートを選択する方法について把握しておいてください。

Azure VNetピアリング接続を作成するとき、またはCitrix DaaS for Azure環境内の既存の接続に、カスタムルートを追加できます。VNETピアリングでカスタムルートを使用する準備ができたら、この記事の次のセクションを参照してください:

- 新しい Azure VNet ピアリングを持つカスタムルートの場合:Azure VNet ピアリング接続を作成します。

- 既存の Azure VNet ピアリングを持つカスタムルートの場合:既存の Azure VNet ピア接続のカスタムルートを管理する

AzureVNetピアリングの要件と準備

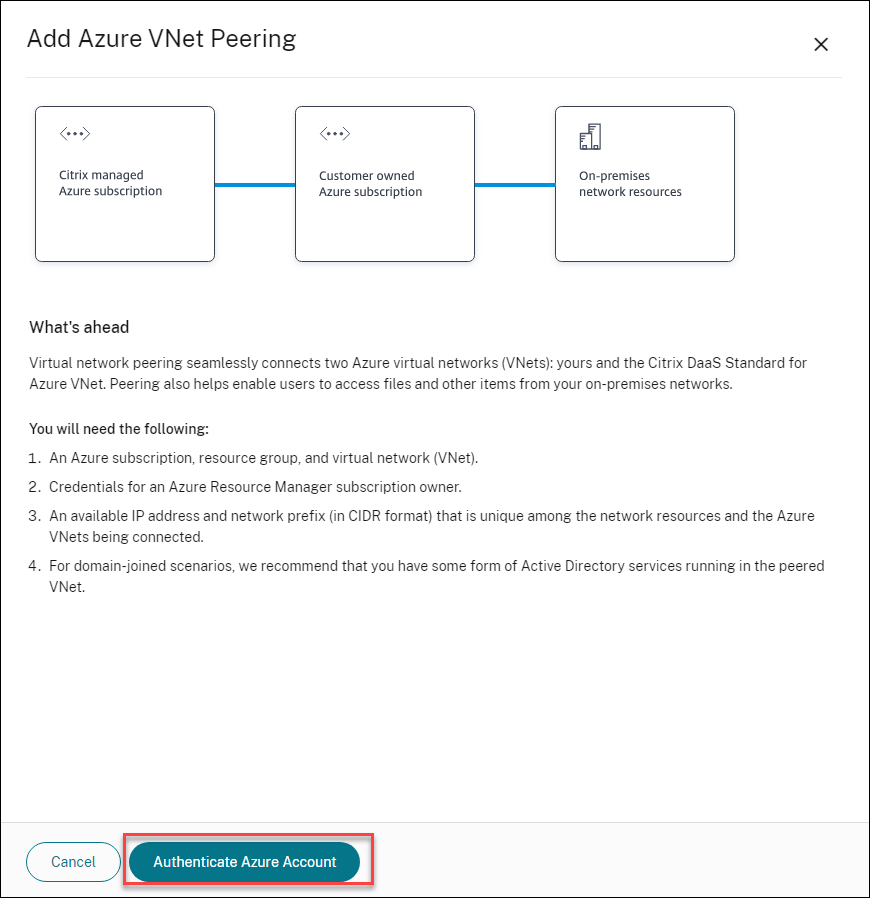

- Azure Resource Manager サブスクリプション所有者の資格情報。これはAzure Active Directoryアカウントである必要があります。Citrix DaaS for Azureは、live.comや外部のAzure ADアカウント(別のテナント内)など、他のアカウントの種類をサポートしていません。

- Azureサブスクリプション、リソースグループ、および仮想ネットワーク(VNet)。

- Citrix Managed AzureサブスクリプションのVDAがネットワークの場所と通信できるように、Azureネットワークルートを設定します。

- VNet から指定された IP 範囲まで Azure ネットワークセキュリティグループを開きます。

-

Active Directory: ドメインに参加しているシナリオでは、ピアリングされた VNet で何らかの形式の Active Directory サービスを実行することをお勧めします。これは、Azure VNet ピアリングテクノロジーの低レイテンシー特性を利用します。

たとえば、構成には、Azure Active Directory ドメインサービス (AADDS)、VNet 内のドメインコントローラー仮想マシン、またはオンプレミスの Active Directory への Azure AD 接続などがあります。

AADDS を有効にした後は、管理対象ドメインを削除せずに管理対象ドメインを別の VNet に移動することはできません。したがって、管理対象ドメインを有効にするには、正しい VNet を選択することが重要です。先に進む前に、Microsoft の記事「 Azure AD ドメインサービスのネットワークに関する考慮事項」を確認してください。

-

VNet IP範囲: 接続を作成するとき、ネットワークリソースと接続中Azure VNetとの間で一意の使用可能なCIDRアドレス空間(IPアドレスとネットワークプレフィックス)を入力する必要があります。これは、Citrix DaaS for AzureのピアリングされたVNet内のVMに割り当てられたIP範囲です。

Azureおよびオンプレミスネットワークで使用するアドレスと重複しないIP範囲を指定していることを確認してください。

-

たとえば、Azure VNetのアドレス空間が10.0.0.0 /16の場合、Citrix DaaS for Azureで192.168.0.0 /24などのVNetピアリング接続を作成します。

-

この例では、10.0.0.0 /24のIP範囲でピアリング接続を作成すると、アドレス範囲に重複すると見なされます。

アドレスが重複している場合、VNet ピア接続が正常に作成されない可能性があります。また、サイト管理タスクで接続が正しく機能しません。

-

VNet ピアリングの詳細については、次のMicrosoftの記事を参照してください。

- 仮想ネットワークピアリング

- Azure VPN ゲートウェイ

- Azure ポータルでサイト間接続を作成する

- VPN ゲートウェイに関する FAQ (「オーバーラップ」を検索)

Azure VNetピアリング接続の作成

-

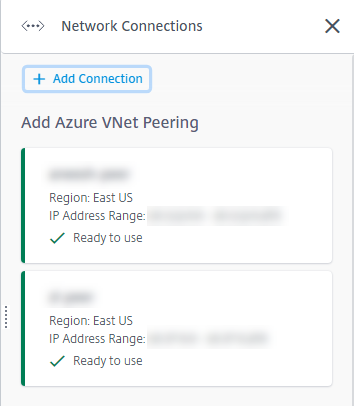

Citrix DaaS for Azure の [管理] > [Azure クイック展開 ] ダッシュボードから、右側の [ ネットワーク接続 ] を展開します。すでに接続を設定している場合は、その接続が一覧表示されます。

- [ 接続の追加] をクリックします。

-

[ Azure VNet ピアリングの追加 ] ボックスの任意の場所をクリックします。

-

[Azure アカウントの認証] をクリックします。

-

Citrix DaaS for Azureでは、Azureサブスクリプションを認証するためにAzureサインインページに自動的に移動します。グローバル管理者アカウントの資格情報を使用してAzureにサインインし、条件に同意すると、接続作成の詳細ダイアログボックスに戻ります。

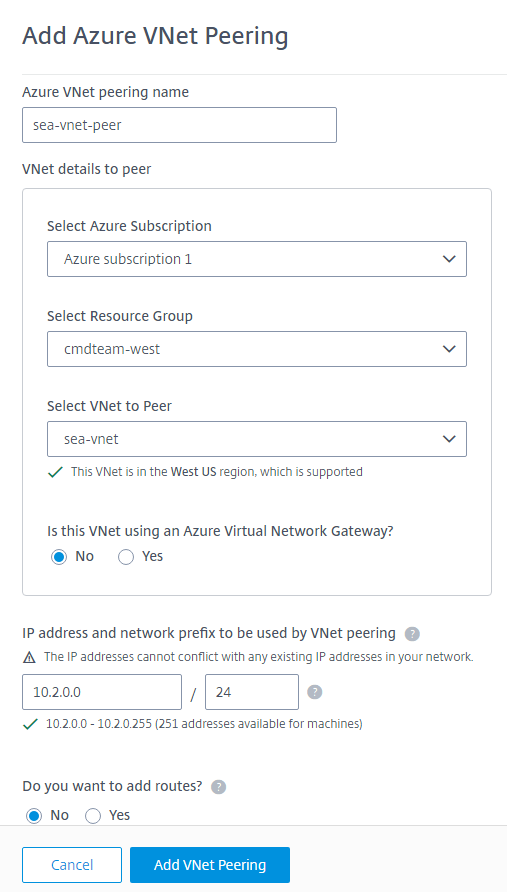

- Azure VNet ピアの名前を入力します。

- Azure サブスクリプション、リソースグループ、ピアへの VNet を選択します。

- 選択した VNet が Azure 仮想ネットワークゲートウェイを使用するかどうかを指定します。詳しくは、Microsoftの記事「 Azure VPN ゲートウェイ」を参照してください。

-

前のステップ(選択した VNet が Azure 仮想ネットワークゲートウェイを使用)で「 はい 」と答えた場合は、仮想ネットワークゲートウェイルート伝播を有効にするかどうかを指定します。有効にすると、Azure はゲートウェイを経由するすべてのルートを自動的に学習 (追加) します。

この設定は、後で接続の [ 詳細 ] ページで変更できます。ただし、これを変更すると、ルートパターンの変更やVDAトラフィックの中断が発生する可能性があります。また、後で無効にする場合は、VDAが使用するネットワークに手動でルートを追加する必要があります。

-

IP アドレスを入力し、ネットワークマスクを選択します。使用するアドレス範囲と、その範囲がサポートしているアドレスの数が表示されます。Azure ネットワークとオンプレミスネットワークで使用するアドレスが IP 範囲と重複しないようにします。

- たとえば、Azure VNetのアドレス空間が10.0.0.0/16の場合、Citrix Virtual Apps and Desktops Standardで、192.168.0.0 /24などのVNetピア接続を作成します。

- この例では、IP 範囲が 10.0.0.0 /24 の VNet ピアリング接続を作成することは、重複するアドレス範囲と見なされます。

アドレスが重複している場合、VNet ピア接続が正常に作成されない可能性があります。また、サイト管理タスクでは正しく機能しません。

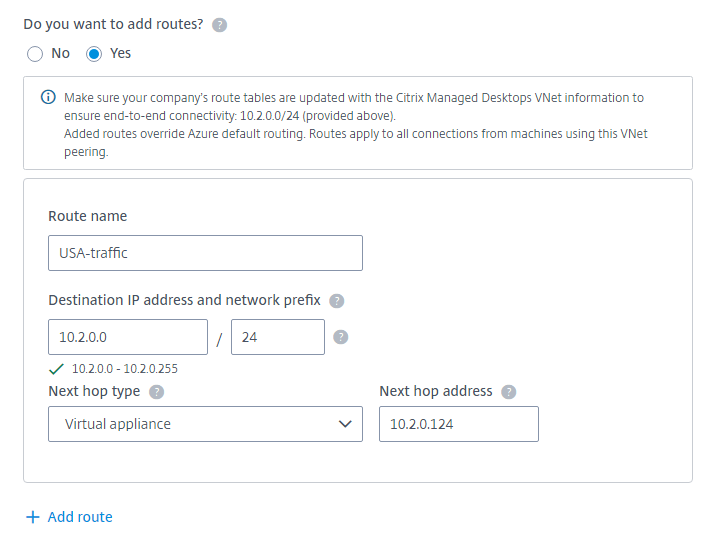

- VNet ピア接続にカスタムルートを追加するかどうかを指定します。[ はい] を選択した場合は、次の情報を入力します。

- カスタムルートのフレンドリ名を入力します。

- 宛先 IP アドレスとネットワークプレフィクスを入力します。ネットワークプレフィクスは 16 ~ 24 の間でなければなりません。

-

トラフィックをルーティングする場所のネクストホップタイプを選択します。[仮想アプライアンス] を選択した場合は、アプライアンスの内部IPアドレスを入力します。

ネクストホップタイプの詳しくは、Microsoft の記事「 仮想ネットワークトラフィックルーティング 」の「 カスタムルート」を参照してください。

- [ ルートの追加 ] をクリックして、接続用の別のカスタムルートを作成します。

- [ VNet ピアリングを追加] をクリックします。

接続が作成されると、[ 管理] > [Azure クイックデプロイ] ダッシュボードの右側にある [ネットワーク接続] > [AzureVNet ピア ] の下に表示されます。カタログを作成すると、この接続は使用可能なネットワーク接続の一覧に表示されます。

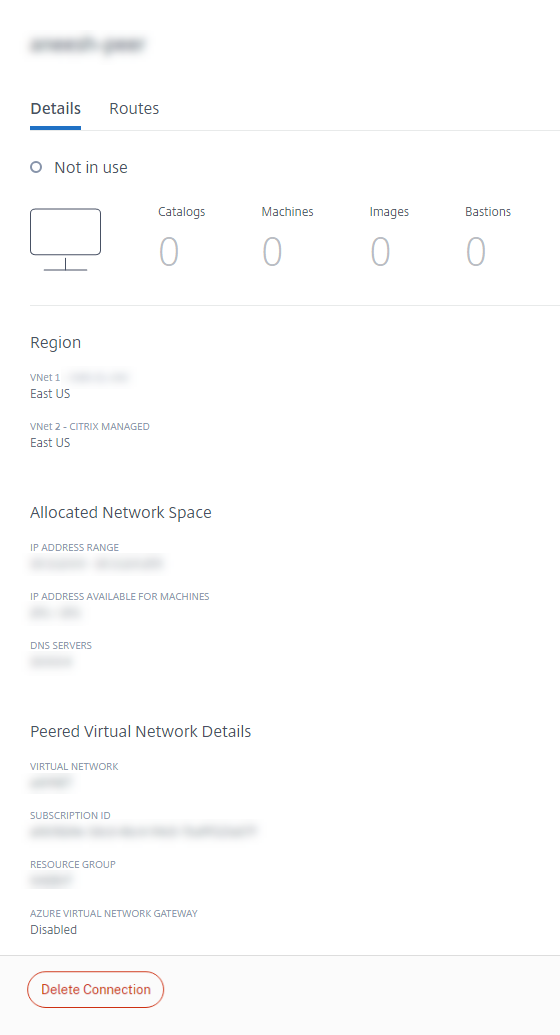

Azure VNet ピア接続の詳細を表示する

- Citrix DaaS for Azure の [管理] > [Azure クイック展開 ] ダッシュボードから、右側の [ ネットワーク接続 ] を展開します。

- 表示するAzure VNetピアリング接続を選択します。

詳細には以下が含まれます。

- この接続を使用するカタログ、マシン、イメージ、および踏み台の数。

- リージョン、割り当てられたネットワーク領域、およびピア接続された VNet。

- VNet ピア接続用に現在構成されているルート。

既存の Azure VNet ピア接続のカスタムルートを管理する

既存の接続に新しいカスタムルートを追加したり、カスタムルートの無効化や削除など、既存のカスタムルートを変更したりできます。

重要:

カスタムルートを変更、無効化、または削除すると、接続のトラフィックフローが変更され、アクティブなユーザセッションが中断される可能性があります。

カスタムルートを追加するには:

- VNet ピア接続の詳細から、[ ルート ] を選択し、[ ルートの追加] をクリックします。

- フレンドリ名、ターゲットIPアドレスとプレフィックス、および使用する次ホップの種類を入力します。ネクストホップタイプとして Virtual Appliance を選択した場合は、アプライアンスの内部 IP アドレスを入力します。

- カスタムルートを有効にするかどうかを指定します。デフォルトでは、カスタムルートは有効になっています。

- [ ルートの追加] をクリックします。

カスタムルートを変更または無効にするには、次の手順を実行します。

- VNet ピア接続の詳細から、[ ルート ] を選択し、管理するカスタムルートを見つけます。

-

省略記号(…)メニューの [編集] を選択します。

![VNet ピアリングの詳細ページの [ルート] タブ](/en-us/citrix-daas-azure/media/vnet-peer-custom-route-edit-delete-menu.png)

- 必要に応じて、宛先 IP アドレスとプレフィックス、またはネクストホップタイプに対して必要な変更を加えます。

- カスタムルートを有効または無効にするには、「 このルートを有効にする?」で、[ はい ] または [ いいえ] を選択します。

- [ 保存] をクリックします。

カスタムルートを削除するには:

- VNet ピア接続の詳細から、[ ルート ] を選択し、管理するカスタムルートを見つけます。

- 省略記号(…)メニューの [削除] を選択します。

- ルートを削除すると、アクティブなセッションが中断され、カスタムルートの削除による影響が認識されます。

- [ ルートを削除] をクリックします。

Azure VNet ピア接続を削除する

Azure VNet ピアを削除する前に、そのピアに関連付けられているカタログをすべて削除します。「カタログの削除」を参照してください。

- Citrix DaaS for Azure の [管理] > [Azure クイック展開 ] ダッシュボードから、右側の [ ネットワーク接続 ] を展開します。

- 削除する接続を選択します。

- 接続の詳細から、[ 接続の削除] をクリックします。

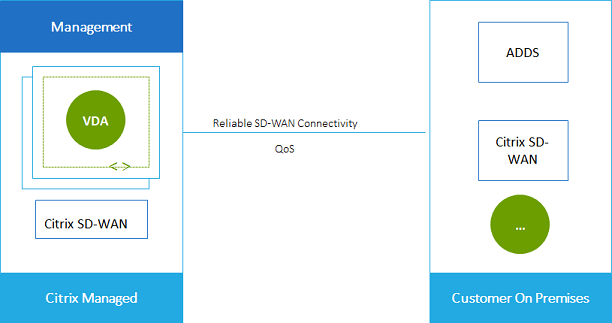

SD-WAN 接続について

重要:

Citrix SD-WAN は廃止され、関連するすべてのコンテンツは将来のリリースでドキュメントから削除される予定です。Citrixのサービスに中断なくアクセスできるように、代替のネットワークソリューションに切り替えることをお勧めします。

Citrix SD-WAN は、Citrix Virtual Apps and Desktops Standard for Azureで必要とされるすべてのネットワーク接続を最適化します。HDXテクノロジーと連携して、Citrix SD-WAN は、ICAおよびアウトオブバンドCitrix Virtual Apps and Desktops Standardトラフィックにサービス品質と接続の信頼性を提供します。Citrix SD-WANでは、以下のネットワーク接続がサポートされています。

- ユーザーと仮想デスクトップ間のマルチストリームICA接続

- 仮想デスクトップから Web サイト、SaaS アプリ、その他のクラウドプロパティへのインターネットアクセス

- 仮想デスクトップから Active Directory、ファイルサーバー、データベースサーバーなどのオンプレミスのリソースにアクセスする

- Workspaceアプリのメディアエンジンから、Microsoft Teamsなどのクラウドでホストされている総合コミュニケーションサービスへの、RTPで伝送されるリアルタイム/インタラクティブトラフィック

- YouTube や Vimeo などのサイトからのクライアント側での動画の取得

次の図に示すように、Citrix Managed AzureサブスクリプションからサイトへのSD-WAN接続を作成します。接続の作成時に、SD-WAN VPXアプライアンスはCitrix管理Azureサブスクリプションに作成されます。SD-WAN の観点からは、その場所はブランチとして扱われます。

SD-WAN 接続要件と準備

-

次の要件が満たされない場合、SD-WAN ネットワーク接続オプションは使用できません。

- Citrix Cloudのエンタイトルメント:Citrix Virtual Apps and Desktops Standard for AzureおよびSD-WAN Orchestrator。

- インストールおよび構成済みの SD-WAN 展開。デプロイには、クラウドかオンプレミスかにかかわらず、マスターコントロールノード(MCN)が含まれ、SD-WAN Orchestrator で管理する必要があります。

-

VNet IP 範囲:接続されているネットワークリソース間で一意の CIDR アドレス空間 (IP アドレスとネットワークプレフィックス) を提供します。これは、Citrix Virtual Apps and Desktops Standard VNet内の仮想マシンに割り当てられるIP範囲です。

Cloudネットワークとオンプレミスネットワークで使用するアドレスと重複しない IP 範囲を指定してください。

- たとえば、ネットワークのアドレス空間が10.0.0.0/16の場合は、Citrix Virtual Apps and Desktops Standardで、192.168.0.0 /24などの接続を作成します。

- この例では、IP 範囲が10.0.0.0 /24の接続を作成すると、アドレス範囲が重複していると見なされます。

アドレスが重複している場合、接続が正常に作成されない可能性があります。また、サイト管理タスクで接続が正しく機能しません。

-

接続構成プロセスには、ユーザー(Citrix DaaS for Azure管理者)とSD-WAN Orchestrator管理者が完了する必要のあるタスクが含まれています。また、タスクを完了するには、SD-WAN Orchestrator管理者から提供される情報が必要です。

実際に接続を作成する前に、このドキュメントに記載されているガイダンスと SD-WAN のマニュアルの両方を確認することをお勧めします。

SD-WAN 接続を作成する

重要:

SD-WAN構成の詳しくは、「 Citrix Virtual Apps and Desktops Standard for Azure統合のSD-WAN構成」を参照してください。

- Citrix DaaS for Azure の [管理] > [Azure クイック展開 ] ダッシュボードから、右側の [ ネットワーク接続 ] を展開します。

- [ 接続の追加] をクリックします。

- [ ネットワーク接続の追加 ] ページで、[SD-WAN] ボックスの任意の場所をクリックします。

- 次のページでは、何が先にあるのかをまとめます。読み終わったら、[ SD-WAN の設定の開始] をクリックします。

-

[ SD-WAN の設定 ] ページで、SD-WAN Orchestrator 管理者から提供された情報を入力します。

- デプロイモード: [ 高可用性] を選択すると、2 つの VPX アプライアンスが作成されます (実稼働環境では推奨)。[ スタンドアロン] を選択すると、1 つのアプライアンスが作成されます。この設定は後で変更できません。デプロイモードに変更するには、ブランチと関連するすべてのカタログを削除して再作成する必要があります。

- 名前: SD-WAN サイトの名前を入力します。

- スループットとオフィスの数: この情報は SD-WAN Orchestrator 管理者によって提供されます。

- リージョン: VPXアプライアンスが作成されるリージョン。

- VDAサブネットとSD-WANサブネット: この情報は、SD-WAN Orchestrator 管理者によって提供されます。競合を回避する方法については、「 SD-WAN 接続の要件と準備 」を参照してください。

- 完了したら、[ ブランチの作成] をクリックします。

- 次のページでは、[ 管理] > [Azure Quick Deploy ] ダッシュボードで何を探すべきかをまとめています。読み終わったら、[ それを手に入れる] をクリックします。

- [管理] > [Azure Quick Deploy ] ダッシュボードの [ ネットワーク接続 ] の下の新しい SD-WAN エントリに、構成プロセスの進行状況が表示されます。エントリがオレンジ色に変わり、「SD-WAN 管理者によるアクティベーションを待っています」というメッセージが表示されたら、SD-WANOrchestrator 管理者に通知します。

- SD-WAN Orchestrator の管理者タスクについては、SD-WAN Orchestrator の製品ドキュメントを参照してください。

- SD-WAN Orchestrator 管理者が終了すると、[ ネットワーク接続 ] の SD-WAN エントリが緑色に変わり、[ この接続を使用してカタログを作成できます] というメッセージが表示されます。

SD-WAN接続の詳細の表示

- Citrix DaaS for Azure の [管理] > [Azure クイック展開 ] ダッシュボードから、右側の [ ネットワーク接続 ] を展開します。

- SD-WANが唯一の選択肢ではない場合は、[SD-WAN] を選択します。

- 表示する接続をクリックします。

ディスプレイには以下が含まれます。

- [詳細] タブ: 接続を構成するときに指定した情報。

- [ブランチ接続] タブ: 各ブランチおよび MCN の名前、クラウド接続、可用性、帯域幅層、ロール、場所。

SD-WAN 接続を削除する

SD-WAN 接続を削除する前に、SD-WAN 接続に関連付けられているすべてのカタログを削除します。「カタログの削除」を参照してください。

- Citrix DaaS for Azure の [管理] > [Azure クイック展開 ] ダッシュボードから、右側の [ ネットワーク接続 ] を展開します。

- SD-WANが唯一の選択肢ではない場合は、[SD-WAN] を選択します。

- 削除する接続をクリックし、詳細を展開します。

- [ 詳細 ] タブで、[ 接続の削除] をクリックします。

- 削除を確認します。

Azure VPN テクニカルプレビュー

Azure VPN 機能はテクニカルプレビューで利用できます。

Azure VPN ゲートウェイ接続について

Azure VPNゲートウェイ接続は、Citrixが管理するAzure VDA(デスクトップおよびアプリ)と、オンプレミスのネットワークや他のクラウド上の場所にあるリソースなどの会社のリソースとの間の通信リンクを提供します。これは、リモートブランチオフィスをセットアップして接続する場合と似ています。

セキュリティで保護された接続には、業界標準のプロトコルであるインターネットプロトコルセキュリティ (IPsec) とインターネットキーエクスチェンジ (IKE) が使用されます。

接続の作成プロセスでは、次の操作を行います。

-

Citrix がゲートウェイと接続の作成に使用する情報を指定します。

-

Citrix は、サイト間ルートベースのAzure VPNゲートウェイを作成します。VPN ゲートウェイは、Citrix が管理する Azure サブスクリプションと VPN のホストデバイスとの間に直接インターネットプロトコルセキュリティ (IPsec) トンネルを形成します。

-

Citrix がAzure VPNゲートウェイと接続を作成したら、VPNの構成、ファイアウォールルール、およびルートテーブルを更新します。このプロセスでは、Citrix が提供するパブリックIPアドレスと、接続を作成するために指定した事前共有キー(PSK)を使用します。

接続の例を「 Azure VPN ゲートウェイ接続を作成する」に示します。

この種類の接続を作成するのに、独自の Azure サブスクリプションは必要ありません。

オプションで、この接続タイプでカスタムルートを使用することもできます。

Azure VPN ゲートウェイのカスタムルート

カスタム (ユーザー定義) ルートは、ネットワーク内の仮想マシンとインターネット間のトラフィックを誘導するデフォルトのシステムルートよりも優先されます。Citrix Virtual Apps and Desktops Standardリソースがアクセスすると予想されるが、Azure VPNゲートウェイを介して直接接続されていないネットワークがある場合は、カスタムルートを使用できます。たとえば、強制的にトラフィックをネットワークアプライアンス経由でインターネットまたはオンプレミスネットワークサブネットに転送するカスタムルートを作成できます。

接続にカスタムルートを追加すると、その接続を使用するすべてのマシンにカスタムルートが適用されます。

カスタムルートを使用するには:

- Citrix Virtual Apps and Desktops Standard環境には、既存の仮想ネットワークゲートウェイまたはCitrix SD-WANなどのネットワークアプライアンスが必要です。

- カスタムルートを追加する場合は、エンドツーエンドの接続を確保するために、会社のルートテーブルを宛先 VPN 情報で更新する必要があります。

- カスタムルートは、[ 接続] > [ルート ] タブに入力された順に表示されます。この表示順序は、ルートの選択順序には影響しません。

カスタムルートを使用する前に、Microsoft社の記事「仮想ネットワークトラフィックのルーティング」を確認して、カスタムルートの使用方法、次ホップの種類、およびAzureが送信トラフィックのルートを選択する方法について把握しておいてください。

Azure VPN ゲートウェイ接続を作成するとき、またはサービス環境内の既存の接続にカスタムルートを追加できます。

Azure VPN ゲートウェイの接続要件と準備

-

Azure VPN ゲートウェイの詳しくは、Microsoft の記事「 VPN ゲートウェイとは」を参照してください。

-

VPN が設定されている必要があります。仮想ネットワークは VPN ゲートウェイ経由でトラフィックを送受信できる必要があります。1 つの仮想ネットワークを複数の仮想ネットワークゲートウェイに関連付けることはできません。

-

パブリック IP アドレスを持つ IPsec デバイスが必要です。検証済みの VPN デバイスについて詳しくは、Microsoft の記事「 VPN デバイスについて」を参照してください。

-

Azure VPN Gateway 接続を実際に開始する前に、「Azure VPN Gateway 接続の作成 」の手順を確認して、必要な情報を収集できるようにします。たとえば、ネットワーク内で許可されているアドレス、VDAとゲートウェイのIP範囲、必要なスループットとパフォーマンスレベル、DNSサーバーアドレスなどが必要です。

Azure VPN ゲートウェイ接続を作成する

実際に開始する前に、必ずこの手順を確認してください。

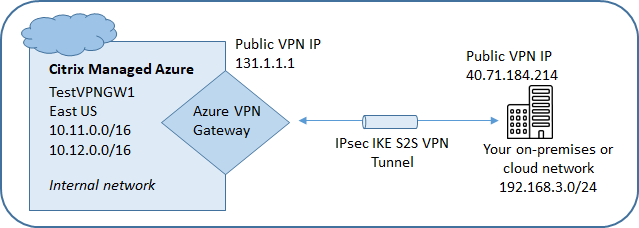

次の図は、Azure VPN ゲートウェイ接続の構成例を示しています。通常、Citrix は図の左側でリソースを管理し、リソースは右側で管理します。次の手順では、図の例への参照を含む説明があります。

-

Citrix DaaS for Azureの [管理] ダッシュボードから、右側にある [ネットワーク接続] を展開します。

-

[ 接続の追加] をクリックします。

-

[ Azure VPN ゲートウェイ ] ボックスの任意の場所をクリックします。

-

[ VPN 接続の追加 ] ページの情報を確認し、[ VPN 設定の開始] をクリックします。

-

[ 接続の追加] ページで、次の情報を入力します。

-

名前: 接続の名前。(この図では、名前は TestVPNGW1 です)。

-

VPN IP アドレス: 公開されている IP アドレス。

この図では、住所は 40.71.184.214 です。

-

許可されたネットワーク: Citrix サービスがネットワーク上でアクセスを許可されている1つ以上のアドレス範囲。通常、このアドレス範囲には、ファイルサーバーなど、ユーザーがアクセスする必要のあるリソースが含まれます。

複数の範囲を追加するには、[ IP アドレスを追加 ] をクリックして値を入力します。必要に応じて繰り返します。

この図では、アドレス範囲は 192.168.3.0/24 です。

-

事前共有キー: VPN の両端で認証に使用される値 (パスワードと同様)。この値を決めるのはあなたです。必ず値を書き留めておいてください。この情報は、後で接続情報を使用して VPN を設定するときに必要になります。

-

パフォーマンスとスループット: ユーザーがネットワーク上のリソースにアクセスするときに使用する帯域幅レベル。

すべての選択肢がボーダーゲートウェイプロトコル (BGP) をサポートしているとは限りません。このような場合、[ BCP 設定] フィールドは使用できません。

-

リージョン: この接続を使用するカタログを作成するときに、デスクトップおよびアプリ(VDA)を配信するマシンがCitrix によって展開されるAzureリージョン。接続の作成後は、この選択を変更することはできません。後で別のリージョンを使うことにした場合は、目的のリージョンを指定する別の接続を作成するか使用する必要があります。

この図では、リージョンは EastUS です。

-

アクティブ/アクティブ (高可用性) モード:高可用性のために 2 つの VPN ゲートウェイが作成されるかどうか。このモードを有効にすると、一度に 1 つのゲートウェイだけがアクティブになります。アクティブ/アクティブ Azure VPN ゲートウェイについては、Microsoft ドキュメント「 高可用性クロスプレミス接続」を参照してください。

-

BGP settings: (選択した [ パフォーマンスとスループット ] が BGP をサポートする場合にのみ使用できます。)ボーダーゲートウェイプロトコル (BGP) を使用するかどうか。BGP については、Microsoft ドキュメント「 Azure VPN ゲートウェイを使用した BGP について」を参照してください。BGP を有効にする場合は、次の情報を入力します。

-

自律システム番号 (ASN): Azure 仮想ネットワークゲートウェイには、既定の ASN 65515 が割り当てられます。2 つのネットワークゲートウェイ間の BGP 対応接続では、それぞれの ASN が異なる必要があります。必要に応じて、ASN を今すぐ、またはゲートウェイの作成後に変更できます。

-

BGP IP ピアリング IP アドレス: Azure は169.254.21 xから169.254.22 xの範囲の BGP IP をサポートします。

-

-

VDAサブネット: この接続を使用するカタログを作成するときに、Citrix VDA(デスクトップとアプリを配信するマシン)とCloud Connectorが存在するアドレス範囲。IP アドレスを入力してネットワークマスクを選択すると、アドレス範囲と、その範囲でサポートされるアドレスの数が表示されます。

このアドレス範囲は Citrix 管理の Azure サブスクリプションでは維持されますが、ネットワークの拡張であるかのように機能します。

-

IP 範囲は、オンプレミスまたは他のクラウドネットワークで使用するアドレスと重複してはいけません。アドレスが重複している場合、接続が正常に作成されない可能性があります。また、重複するアドレスは、サイト管理タスクでは正しく機能しません。

-

VDAサブネット範囲はゲートウェイサブネットアドレスと異なる必要があります。

-

この値は、接続の作成後は変更できません。別の値を使用するには、別の接続を作成します。

この図では、VDAサブネットは10.11.0.0/16です。

-

-

ゲートウェイサブネット: この接続を使用するカタログを作成するときに Azure VPN ゲートウェイが存在するアドレス範囲。

-

IP 範囲は、オンプレミスまたは他のクラウドネットワークで使用するアドレスと重複してはいけません。アドレスが重複している場合、接続が正常に作成されない可能性があります。また、重複するアドレスは、サイト管理タスクでは正しく機能しません。

-

ゲートウェイサブネット範囲は、VDAサブネットアドレスと異なる必要があります。

-

この値は、接続の作成後は変更できません。別の値を使用するには、別の接続を作成します。

この図では、ゲートウェイサブネットは 10.12.0.9/16 です。

-

-

-

カスタムルートのフレンドリ名を入力します。

-

宛先 IP アドレスとネットワークプレフィクスを入力します。ネットワークプレフィクスは 16 ~ 24 の間でなければなりません。

-

トラフィックをルーティングする場所のネクストホップタイプを選択します。[ **仮想アプライアンス] を選択した場合は、アプライアンスの内部 IP アドレスを入力します。ネクストホップタイプの詳しくは、Microsoft の記事「 仮想ネットワークトラフィックルーティング 」の「 カスタムルート」を参照してください。

-

複数のルートを追加するには、[ Add route ] をクリックし、必要な情報を入力します。

-

DNS サーバー: DNS サーバーのアドレスを入力し、優先するサーバーを指定します。DNSサーバーのエントリは後で変更できますが、変更すると、この接続を使用するカタログ内のマシンで接続の問題が発生する可能性があることに注意してください。

3 つ以上の DNS サーバーアドレスを追加するには、[代替 DNS の追加 ] をクリックし、必要な情報を入力します。

-

-

[ VPN 接続の作成] をクリックします。

Citrixが接続を作成すると、Citrix DaaS for Azureの [管理] ダッシュボードの [ネットワーク接続]>[Azure VPN Gateway] に一覧表示されます。接続カードにはパブリック IP アドレスが含まれています。(この図では、アドレスは 131.1.1.1 です)。

-

このアドレス (および接続の作成時に指定した事前共有キー) を使用して VPN とファイアウォールを構成します。事前共有鍵を忘れた場合は、接続の [ 詳細 ] ページで変更できます。VPN ゲートウェイのエンドを設定するには、新しいキーが必要です。

たとえば、構成したVDAおよびゲートウェイサブネットのIPアドレス範囲について、ファイアウォールで例外を許可します。

-

会社のルートテーブルを Azure VPN Gateway 接続情報で更新し、エンドツーエンドの接続を確保します。

この図では、192.168.3.0/24から10.11.0.0/16、10.12.0.9/16(VDAおよびゲートウェイサブネット)に向かうトラフィックに新しいルートが必要です。

-

カスタムルートを設定した場合は、カスタムルートにも適切な更新を行います。

接続の両端が正常に構成されると、[ ネットワーク接続] > [Azure VPN Gateway] の接続のエントリに [ 使用準備完了] と表示されます。

Azure VPN ゲートウェイ接続を表示する

-

Citrix DaaS for Azureの [管理] ダッシュボードから、右側にある [ネットワーク接続] を展開します。

-

表示する接続を選択します。

ディスプレイ:

-

[ 詳細 ]タブには、この接続を使用するカタログ、マシン、イメージ、踏み台の数が表示されます。また、この接続に設定したほとんどの情報も含まれています。

-

[ ルート ] タブには、接続のカスタムルート情報が表示されます。

Azure VPN ゲートウェイ接続のカスタムルートを管理する

既存の Azure VPN ゲートウェイ接続では、カスタムルートを追加、変更、無効化、および削除できます。

接続の作成時にカスタムルートを追加する方法については、「 Azure VPN ゲートウェイ接続を作成する」を参照してください。

重要:

カスタムルートを変更、無効化、または削除すると、接続のトラフィックフローが変化し、アクティブなユーザーセッションが中断される可能性があります。

-

Citrix DaaS for Azureの [管理] ダッシュボードから、右側にある [ネットワーク接続] を展開します。

-

表示する接続を選択します。

-

カスタムルートを追加するには:

-

接続の [ ルート] タブで、[ **ルートの追加**] をクリックします。

-

フレンドリ名、ターゲットIPアドレスとプレフィックス、および使用する次ホップの種類を入力します。ネクストホップタイプとして Virtual Appliance を選択した場合は、アプライアンスの内部 IP アドレスを入力します。

-

カスタムルートを有効にするかどうかを指定します。デフォルトでは、カスタムルートは有効になっています。

-

[ ルートの追加] をクリックします。

-

-

カスタムルートを変更または有効/無効にするには:

-

接続の [ ルート ] タブで、管理するカスタムルートを見つけます。

-

省略記号(…)メニューの [編集] を選択します。

-

必要に応じて、宛先 IP アドレスとプレフィックス、またはネクストホップタイプを変更します。

-

ルートを有効にするかどうかを指定します。

-

[ 保存] をクリックします。

-

-

カスタムルートを削除するには:

-

接続の [ ルート ] タブで、管理するカスタムルートを見つけます。

-

省略記号(…)メニューの [削除] を選択します。

-

ルートを削除すると、アクティブなセッションが中断され、カスタムルートの削除による影響が認識されます。

-

[ ルートを削除] をクリックします。

-

-

Azure VPN ゲートウェイ接続をリセットまたは削除する

重要:

接続をリセットすると現在の接続が失われ、両端で接続を再確立する必要があります。リセットすると、アクティブなユーザセッションが中断されます。

接続を削除する前に、その接続を使用しているカタログをすべて削除してください。「カタログの削除」を参照してください。

接続をリセットまたは削除するには:

-

Citrix DaaS for Azureの [管理] ダッシュボードから、右側にある [ネットワーク接続] を展開します。

-

リセットまたは削除する接続を選択します。

-

接続の [ 詳細 ] タブで、次の操作を行います。

-

接続をリセットするには、[ 接続のリセット] をクリックします。

-

接続を削除するには、[ 接続の削除] をクリックします。

-

-

プロンプトが表示されたら、アクションを確定します。

パブリック静的 IP アドレスを作成する

接続上のすべてのマシンVDAで、インターネットへの単一の送信パブリック静的IPアドレス(ゲートウェイ)を使用する場合は、NATゲートウェイを有効にします。NAT ゲートウェイは、ドメインに参加しているカタログまたはドメインに参加していないカタログへの接続に対して有効にできます。

接続で NAT ゲートウェイを有効にするには、次の手順を実行します。

- Citrix DaaS for Azure の [管理] > [Azure クイック展開 ] ダッシュボードから、右側の [ ネットワーク接続 ] を展開します。

- [ ネットワーク接続] で、[ CITRIX 管理 ] または [ AZURE VNET ピアリング] で接続を選択します。

- [接続の詳細] カードで、[ NAT ゲートウェイを有効にする] をクリックします。

- [NAT ゲートウェイの有効化] ページで、スライダを [はい] に移動し、アイドル時間を設定します。

- [ 変更を確認] をクリックします。

NAT ゲートウェイを有効にすると、次のようになります。

-

Azure はパブリック静的 IP アドレスをゲートウェイに自動的に割り当てます。(この住所は指定できません)。この接続を使用するすべてのカタログ内のすべてのVDAは、そのアドレスをアウトバウンド接続に使用します。

-

アイドルタイムアウト値を指定できます。この値は、NAT ゲートウェイ経由で開いているアウトバウンド接続が、接続が閉じられるまでにアイドル状態を維持できる時間 (分) を示します。

-

ファイアウォールでパブリック静的 IP アドレスを許可する必要があります。

[接続の詳細] カードに戻って NAT ゲートウェイを有効または無効にし、タイムアウト値を変更できます。