ファイアウォールセグメンテーションの構成

Virtual Route Forwarding(VRF; Virtual Route Forwarding) ファイアウォールセグメンテーションでは、複数のルーティングドメインが共通のインターフェイスを介してインターネットにアクセスでき、各ドメインのトラフィックは他のドメインのトラフィックから分離されます。たとえば、従業員とゲストは、互いのトラフィックにアクセスすることなく、同じインターフェイスを介してインターネットにアクセスできます。

- ローカルゲストユーザインターネットアクセス

- 定義されたアプリケーションに対する従業員とユーザーのインターネットアクセス

- 従業員ユーザーは、MCN に他のすべてのトラフィックをヘアピンし続けることができます

- 特定のルーティングドメインに特定のルートを追加することをユーザーに許可します。

- 有効にすると、この機能はすべてのルーティングドメインに適用されます。

また、複数のアクセスインターフェイスを作成して、個別のパブリック向け IP アドレスを収容することもできます。どちらのオプションでも、各ユーザグループに必要なセキュリティが提供されます。

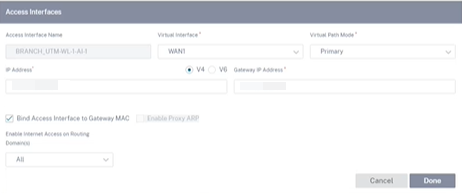

ルーティングドメインでのインターネットアクセスの有効化

Citrix SD-WAN Orchestrator サービスを介して、ルーティングドメインでインターネットアクセスを有効にできます。このオプションは、それぞれのルーティングドメインのすべてのルーティングテーブルに DEFAULT ルート (0.0.0.0/0) を自動作成します。すべてのルーティングドメインでインターネットアクセスを有効にすることも、まったく有効にしないこともできます。これにより、インターネットアクセスが必要な場合に、すべてのルーティングドメインにわたって排他的なスタティックルートを作成する必要がなくなります。

詳細については、「 アクセスインターフェイス」を参照してください。

使用例

ファイアウォールセグメンテーションでサポートされているユースケースは次のとおりです。

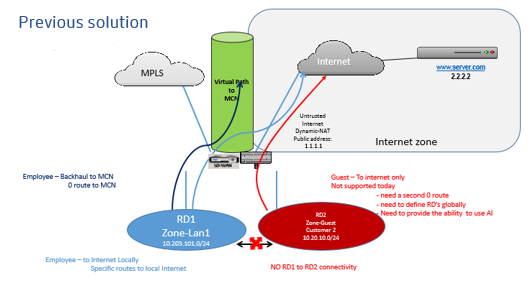

- ブランチサイトに複数のルーティングドメインがある場合、データセンター (MCN) のすべてのドメインを含める必要はありません。さまざまな顧客のトラフィックを安全な方法で分離する能力が必要

- 1 つのサイトでインターネットにアクセスするには、複数のルーティングドメインに対して、アクセス可能なファイアウォール付きパブリック IP アドレスを 1 つ持つ必要があります(VRF lite を超えて拡張)。

- お客様は、異なるサービスをサポートするルーティングドメインごとにインターネットルートが必要です。

- ブランチサイトでの複数のルーティングドメイン

- 異なるルーティングドメインのインターネットアクセス。

ブランチサイトでの複数のルーティングドメイン

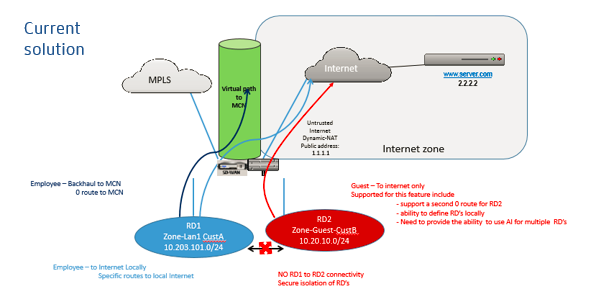

仮想転送およびルーティングファイアウォールのセグメント化機能強化により、次のことが行えます。

- 従業員やゲストなど、少なくとも 2 つのユーザーグループの安全な接続をサポートするインフラストラクチャをブランチサイトで提供します。このインフラストラクチャは、最大 254 のルーティングドメインをサポートできます。

- 各ルーティングドメインのトラフィックを、他のルーティングドメインのトラフィックから分離します。

-

各ルーティングドメインにインターネットアクセスを提供し、

-

共通のアクセスインターフェイスが必要であり、許容される

-

個別のパブリック向け IP アドレスを持つ各グループのアクセスインターフェイス

-

- 従業員のトラフィックは、ローカルインターネット(特定のアプリケーション)に直接ルーティングできます

- 従業員のトラフィックは、広範なフィルタリング(0 ルート)のために MCN にルーティングまたはバックホールできます

- ルーティングドメインのトラフィックは、ローカルインターネット (0 ルート) に直接ルーティングできます。

- 必要に応じて、ルーティングドメインごとに特定のルートをサポート

- ルーティングドメインは VLAN ベースです

- RD を MCN に配置する必要の要件を削除

- ルーティングドメインをブランチサイトでのみ構成できるようになりました

- アクセスインターフェイスに複数の RD を割り当てることができます (一度有効にすると)

- 各 RD には 0.0.0.0 のルートが割り当てられます

- RD に特定のルートを追加できるようにします

- 同じアクセスインターフェイスを使用して、異なる RD からのトラフィックがインターネットに出ることを許可します。

- RD ごとに異なるアクセスインターフェイスを構成できます。

- 一意のサブネットでなければならない(RD は VLAN に割り当てられる)

- 各 RD では、同じ FW デフォルトゾーンを使用できます。

- トラフィックは、ルーティングドメインを介して分離されます

- アウトバウンドフローには、フローヘッダーのコンポーネントとして RD があります。SD-WAN がリターンフローを正しいルーティングドメインにマッピングできるようにします。

複数のルーティングドメインを設定するための前提条件

- インターネットアクセスが構成され、WAN リンクに割り当てられます。

- NAT 用に設定されたファイアウォールと正しいポリシーが適用されます。

- 2 番目のルーティングドメインがグローバルに追加されました。

- 各ルーティングドメインがサイトに追加されました。

- ルーティングドメインでのインターネットサービスの設定については、「 WAN リンク」を参照してください。

展開シナリオ

制限事項

-

すべてのルーティングドメインでインターネットアクセスを有効にするには、インターネットサービスを WAN リンクに追加する必要があります。(このオプションを有効にするまで、このオプションを有効にするチェックボックスはグレー表示されます)。

すべてのルーティングドメインでインターネットアクセスを有効にした後に、ダイナミック NAT ルールを自動的に追加します。

- アクセスインターフェイス (AI): サブネットごとに単一の AI。

- 複数の AI では、AI ごとに個別の VLAN が必要です。

-

サイトに 2 つのルーティングドメインがあり、1 つの WAN リンクがある場合、両方のドメインは同じパブリック IP アドレスを使用します。

-

すべてのルーティングドメインのインターネットアクセスが有効になっている場合、すべてのサイトがインターネットにルーティングできます。(1 つのルーティングドメインでインターネットアクセスを必要としない場合は、ファイアウォールを使用してトラフィックをブロックできます)。

- WAN リンクは、インターネットアクセス用に共有されます。

- ルーティングドメインごとに QoS はありません。先着順です。