This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

IPsec トンネルを用いたPalo Alto統合

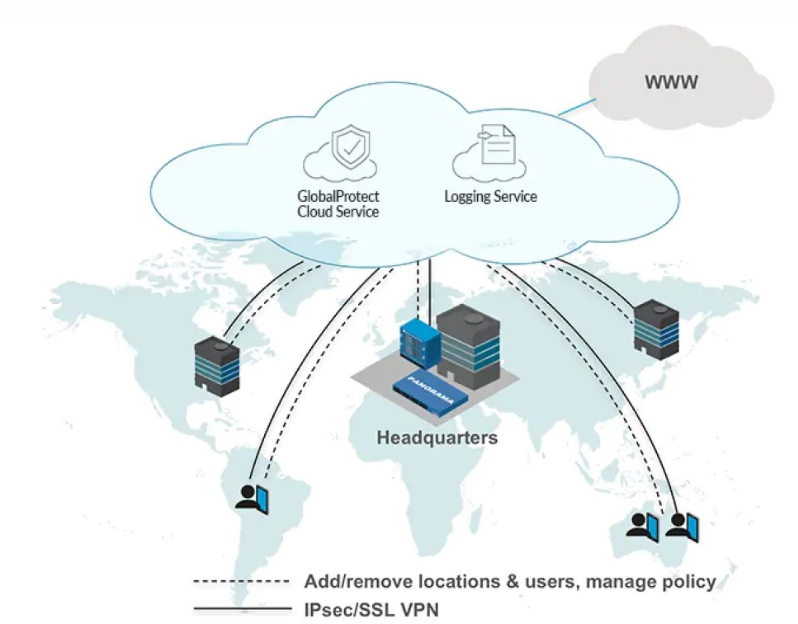

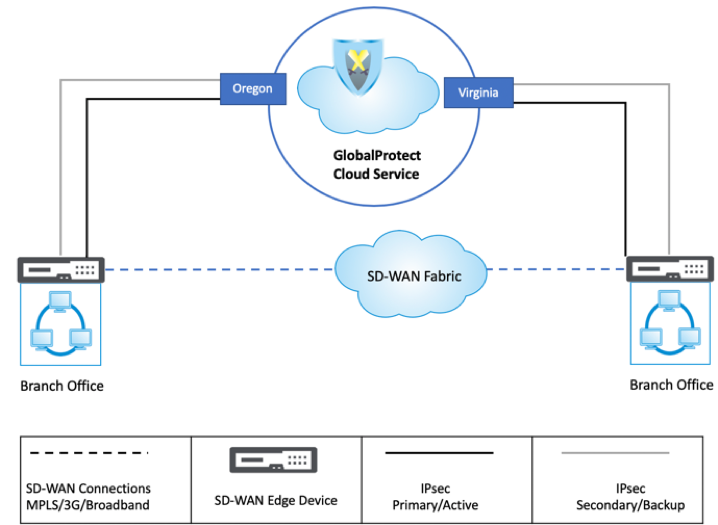

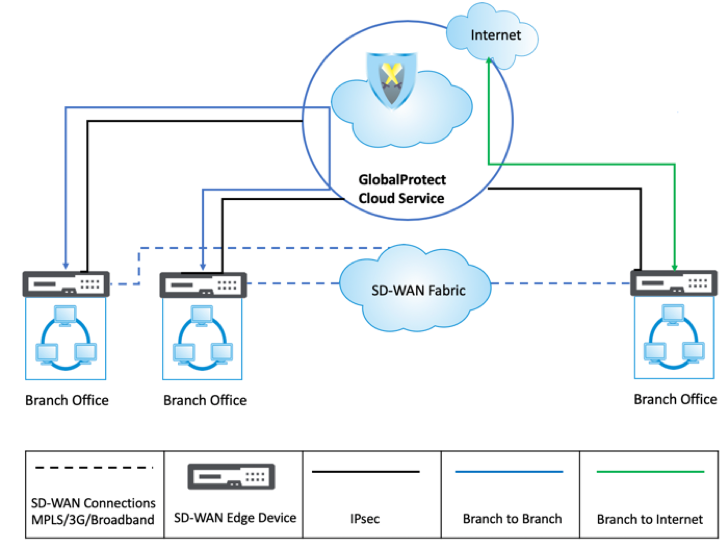

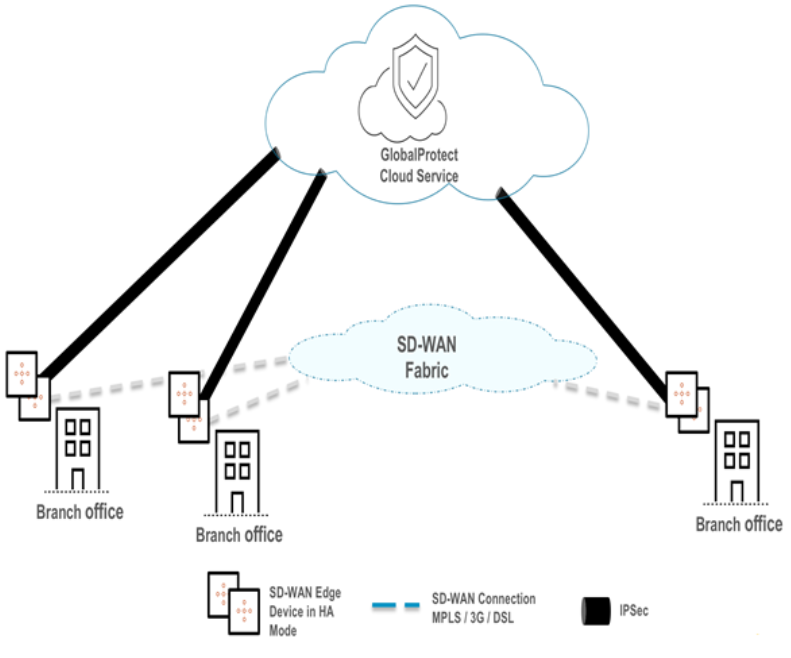

Palo Alto Networksは、リモートネットワークを保護するためのクラウドベースのセキュリティインフラストラクチャを提供します。組織がSD-WANファブリックを保護する地域的なクラウドベースのファイアウォールをセットアップできるようにすることで、セキュリティを提供します。

Citrix SD-WANソリューションは、ブランチからのインターネットトラフィックを分割する機能をすでに提供しています。これは、各ブランチでの高価なセキュリティスタックの導入を回避しながら、より信頼性が高く、待機時間の短いユーザーエクスペリエンスを提供するために重要です。Citrix SD-WANとPalo Alto Networksは、分散企業に、ブランチ内のユーザーをクラウド内のアプリケーションに接続するためのより信頼性が高く安全な方法を提供します。

Citrix SD-WANアプライアンスは、お客様のサイトにあるIPsecトンネルを介して、Palo Alto Networks(GlobalProtectクラウドサービス)ネットワークに接続できます。

主な利点は次のとおりです。

-

グローバルに配信される次世代セキュリティ

-

場所の追加と管理-ユーザーとポリシーの展開を一元的に行います。

-

IPsec トンネルトラフィックをPalo Alto Networksに転送します。

-

SD-WAN アプライアンスを高可用性モードに設定する-アプライアンスに障害が発生すると、別のアプライアンスを介して IPsec トンネルが確立されます。

-

仮想ルーティングと転送の展開。

-

インターネットサービスの一部としての1つのWANリンク。

Citrix SD-WAN GUIで次のように構成します。

- IPSec トンネルを設定します。

- ローカル LAN ネットワークをソースサブネット、宛先サブネットとして 0.0.0.0/0 として IPsec 保護ネットワークを構成します (すべてのインターネットトラフィックをトンネル経由で送信するため)。

Palo Altoで次の設定を行います。

- 必要なすべての IP トンネルの詳細を設定します。

- SD-WAN IPSec トンネルパブリック送信元 IP アドレスを使用して IPSec ピアを設定します。

エンドツーエンドのトラフィック接続を確認します。

- ブランチのLANサブネットから、インターネットリソースにアクセスします。

- トラフィックがPalo Altoグローバル保護クラウドサービスへのCitrix SD-WAN IPsecトンネルを通過することを確認します.

- トラフィックに Palo Alto セキュリティポリシーが適用されていることを確認します。

- ブランチのホストへのインターネットからの応答が到達することを確認します。

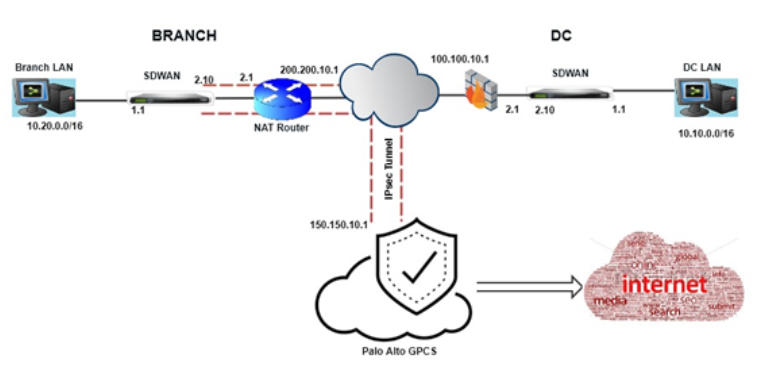

ユースケース 1: ブランチからインターネットへ

-

Palo Alto GlobalProtectクラウドサービスGPCSに各ブランチからIPsecトンネルを確立します。

-

ブランチとインターネット間の通信では、両方のブランチに属するネットワークを使用して保護されたネットワークを構成します。

-

GPCS を介して直接インターネットブレイクアウトを行う場合は、宛先サブネットを 0.0.0.0/0 とする SD-WAN 上で IPsec で保護されたネットワークを構成します。

ユースケース2:Palo Alto経由のSDWANからインターネットへのアクティブスタンドバイトンネル

アクティブ/スタンバイの場合、2 つの IPsec トンネルが GPCS に対して同じパラメータと同じ保護ネットワークで確立され、1 つのトンネルだけが常にアクティブになり、もう 1 つのトンネルはスタンバイモードになります。これは、単一の会話ユニットとして機能します。IPsec 保護を提供したいすべての保護されたネットワークに対して、は、アクティブトンネルとスタンバイトンネルの両方で設定する必要があります。つまり、あるトンネルがダウンすると、別のトンネルがすべてのアクティブなネットワークでアップします。これにより、IPsec で保護されたネットワークを構成することにより、インターネットトラフィックをリダイレクトするためにトンネルを常時利用できるようになります。

- SD-WAN から Palo Alto を使用して複数の IPSec トンネルを作成する機能

- Active

- スタンバイ

- SD-WAN は、イントラネットサービスを使用し、一致する IKE/IPSec 設定(1 つはアクティブ、もう 1 つはスタンバイ)を使用して、複数の IPSec トンネルを使用して作成されます。

- すべての IPsec トンネル設定に対して、すべての保護されたネットワークを冗長的に追加します。

- Palo Altoは、アクティブとスタンバイのトンネルをホストします。

- SD-WAN は、両方でトンネルを形成し、最初にアクティブな IPsec トンネルを介して保護ネットワークのトラフィックを処理します(プライマリトンネルが適格である場合)。

-

プライマリトンネルが SD-WAN 端または Palo Alto 端のいずれかでダウンした場合、トラフィックはセカンダリトンネルを通過します(古いトラフィックと新しいトラフィックでも同じケース)。

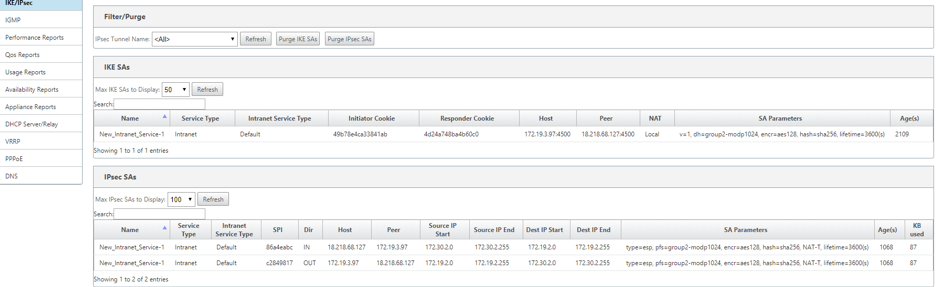

IPSec Security Association(SA; セキュリティアソシエーション)は、プライマリおよびセカンダリトンネル形成の一部として形成されます。したがって、トラフィックの移行は、新しいセカンダリを検出し、新しくアクティブな IPsec トンネルを通過するすべてのトラフィックを処理するのにしばらく時間(3 ~ 5 秒)かかります。トラフィックを処理するためのプライマリトンネル検出は、ルートの適格性によって異なります。トンネルがダウンした場合は NO になり、アップ状態の場合は YES になります。

-

プライマリトンネルがアップ状態に戻ると、トラフィックはプライマリトンネルを経由して再び送信されます。

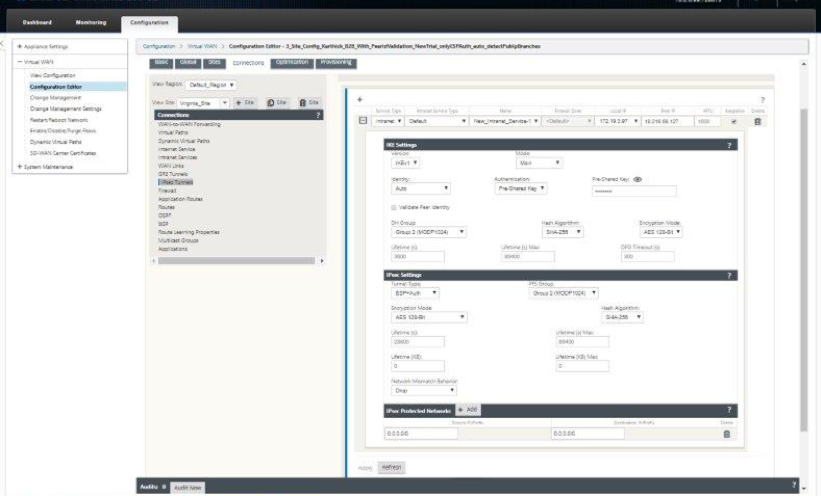

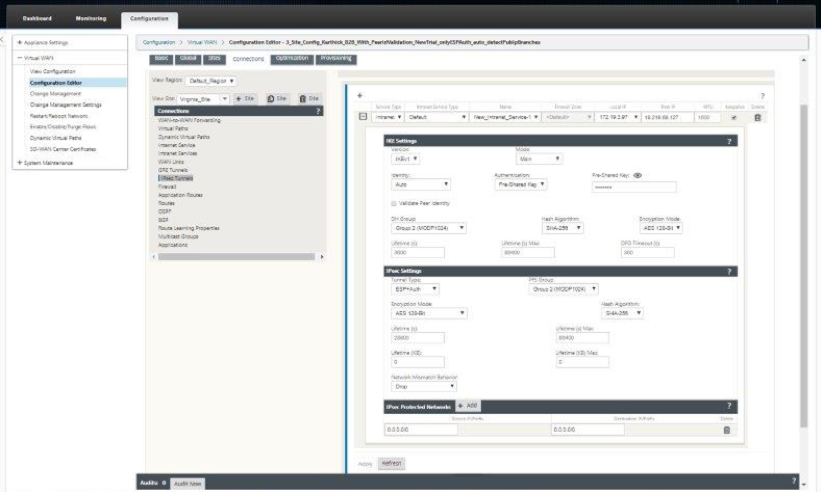

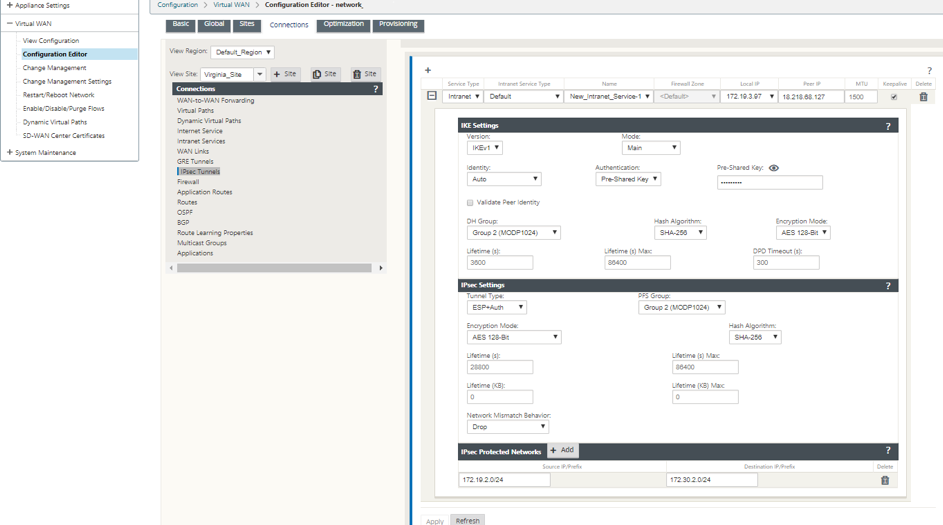

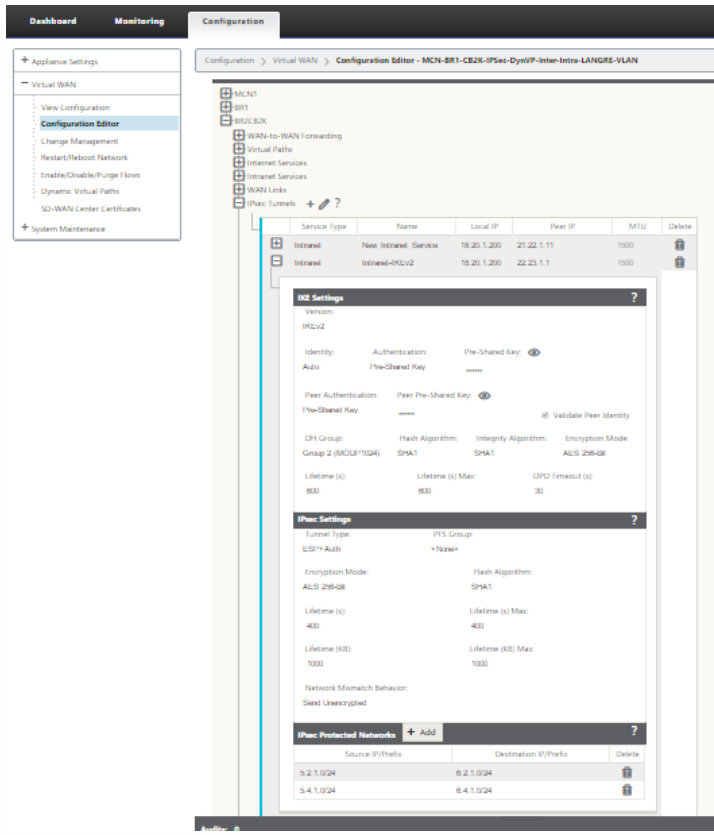

SD-WAN で Palo Alto SWG を使用して IKE および IPSec トンネルを設定するには、次の手順を実行します。

-

[ 接続] > [サイト] > [IPSec トンネル]に移動します。

-

IKE および IPsec パラメータを設定します。

IPSec トンネルの設定の詳細については、SD-WAN とサードパーティクラウドサービス/デバイス間の IPSec トンネルを構成するを参照してください。

保護されたネットワークを使用して、IPSec で保護するトラフィックを指定できます。

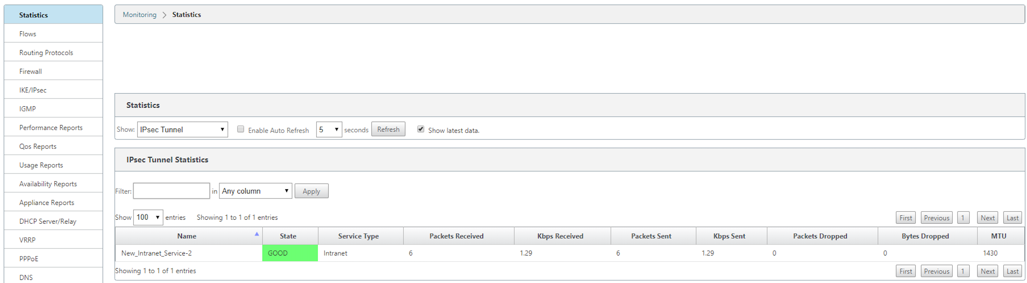

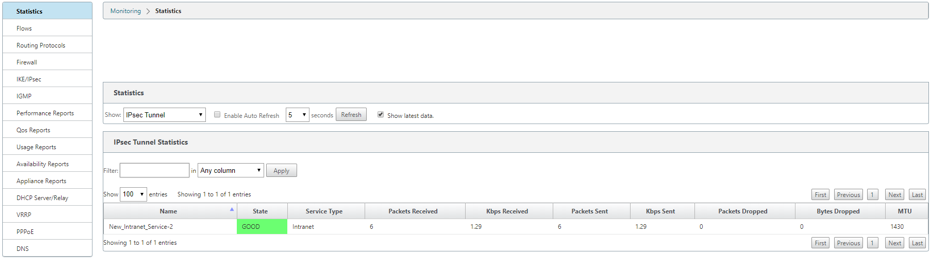

SD-WAN 上のPalo Alto SWG への IPSec トンネルの監視:

Citrix SD-WAN アプライアンスのGUIで、[ 監視]>[統計]の順に選択します。ドロップダウンリストから [ IPSec Tunnel ] を選択し、トラフィックを処理するトンネルに対して統計情報を確認します。トンネル経由で送信されるトラフィックは、送信カラムと受信カラムで監視できます。

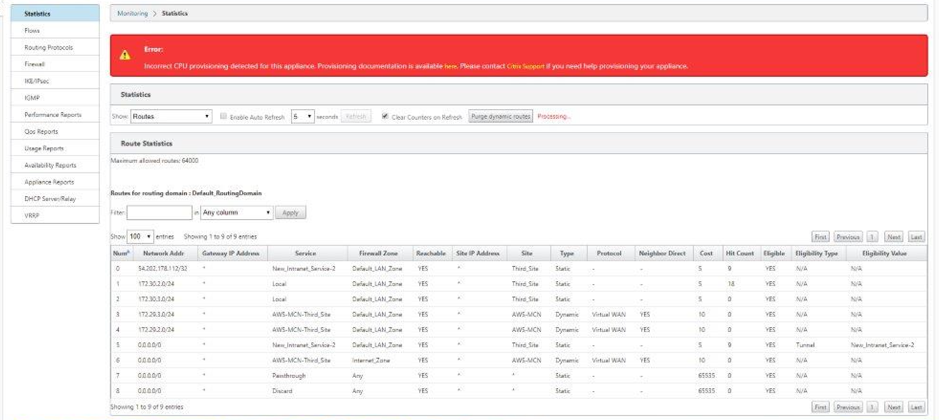

Palo Alto IPsec トンネルへのトラフィックのルートヒットの監視 (IPSec トンネルがイントラネットサービスにバインドされるため、イントラネットサービスへ):

ルートは、現在トラフィックを処理しているイントラネットサービスに対してヒットするトラフィックを示します。ルートの統計を確認するには、 [モニタリング] > [統計] > [ルート] の順に選択し 、トラフィックを処理しているルートに対して統計情報を確認します。

ユースケース 3: Palo Alto SWG 経由の支店間トラフィック

SD-WAN 中間ノードを経由せずに、ブランチ間の通信と SWG のセキュリティポリシーを適用するのに役立ちます。

ブランチ間通信の場合は、まず IPsec トンネルを介して Palo Alto GlobalProtect クラウドサービス (GPCS) を通過する IPsec ポリシーを指定します。GPCS は、ブランチ 1 からトラフィックを取得しているかどうかを判断し、ポリシーを作成して IPsec トンネル経由でブランチ 2 に送信します。

- Palo Alto に、ブランチごとに個別のトンネルエンドポイントを作成します。

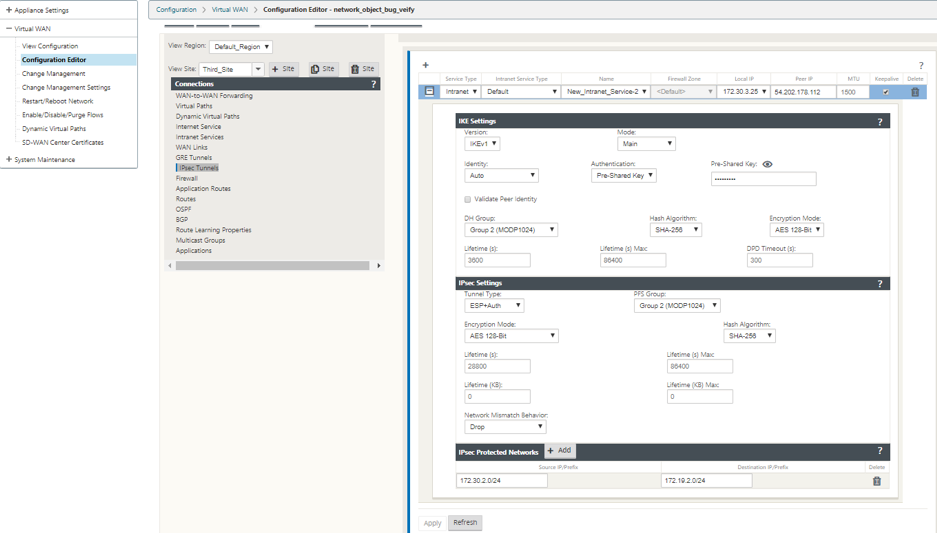

- 各ブランチは、イントラネットサービスを使用し、一致する IKE/IPSec 設定を使用して Palo Alto と IPSec トンネルを一意に作成します。

- ブランチ 1 から Palo Alto トンネル 1 への保護ネットワークの構成

- ブランチ 1 サブネットとして送信元から、ブランチ 2 サブネットとして宛先へ

- Palo Alto トンネルプロキシID側で保護されたネットワークをミラーリングする

ブランチ2を使用してPalo Altoトンネル2に同様の保護されたネットワークに従ってください

-

ブランチ 1 からブランチ 2 へのトラフィックは、ブランチ 1 からPalo Altoトンネル 1 の IPsec トンネルまで実行され、パロアルトによってPalo Altoトンネル 2 からブランチ 2 の IPsec トンネル間の新しいトンネルに転送されます。リターントラフィックについても同様です。

注:

このトラフィックは、MCN が WAN から WAN への転送を有効にする必要がない点で一意です。

- ブランチが IP の NAT である場合、イントラネットサービスが IPSec トンネルで使用できるようにする WAN リンク設定で WAN リンク NAT アドレス(静的の場合)で有効にする必要があります。IPが動的である場合は、 ブランチを自動検出パブリックIPノブで有効にする必要があります 。

-

排他的なポート NATting がある場合は、MCN を UDP ホールパンチングで有効にする必要があります。

ブランチ 1 SD-WAN からPalo Alto IPsec トンネル 1 への設定:

ブランチ 2 SD-WAN からPalo Alto IPsec トンネル 2 への設定:

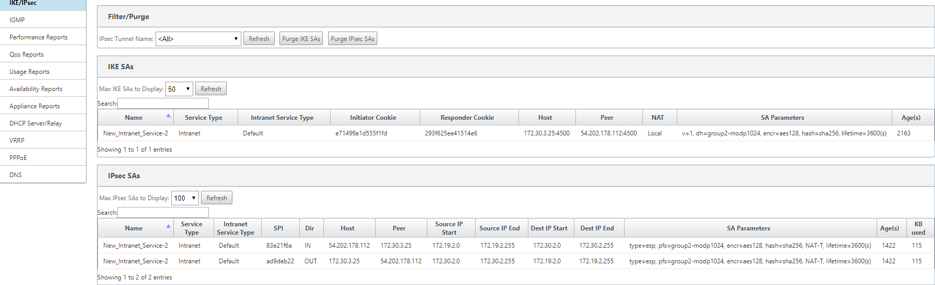

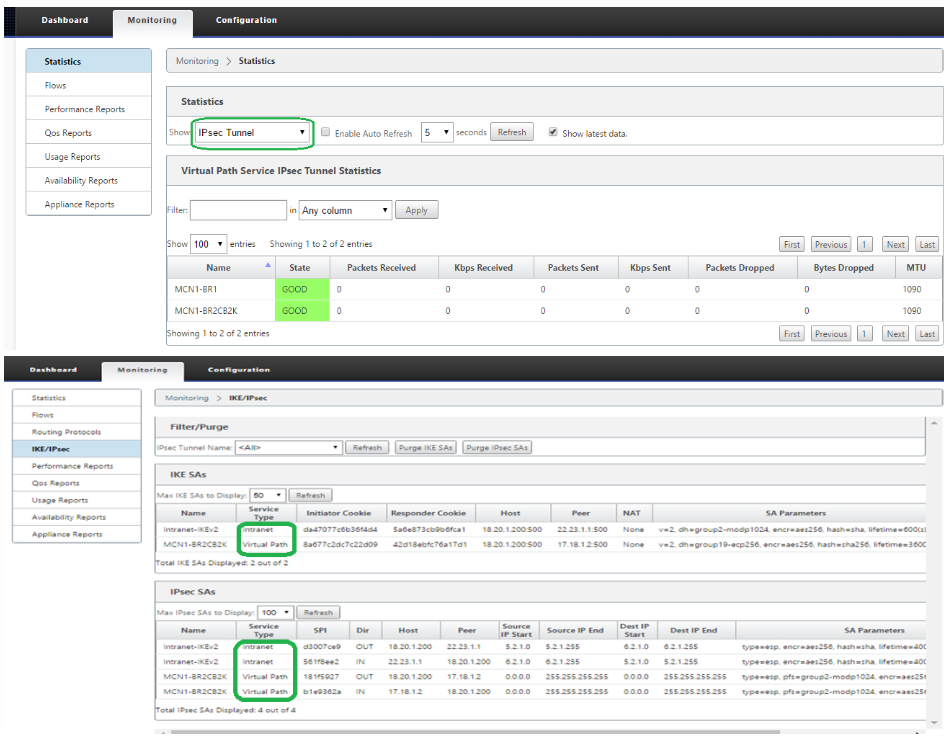

ブランチ 1 からPalo Alto間のトンネル 1 の IKE/IPSec SA のモニタリング:

ブランチ 1 からPalo Alto間のトンネル 2 の IKE/IPSec SA のモニタリング

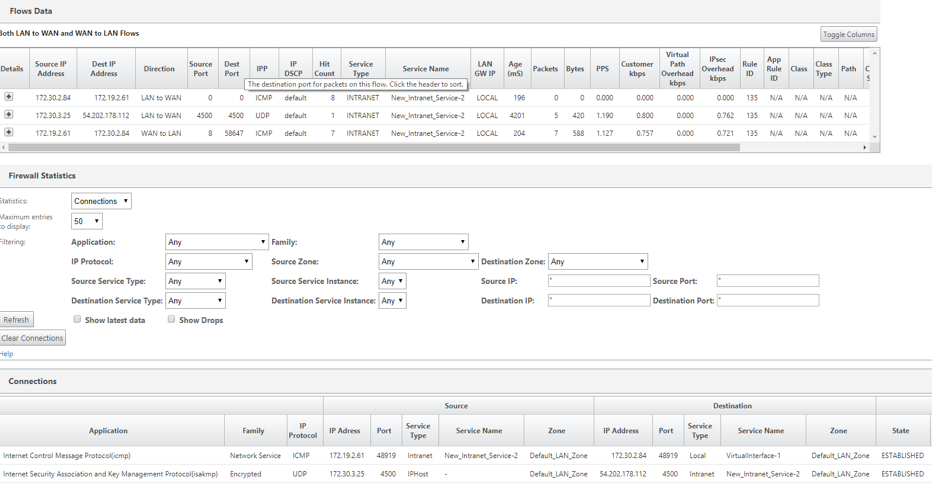

支店 1 からPalo Alto トンネル 1 までのフローとファイアウォールのモニタリング ):

次のスクリーンショットは、Branch1 から Palo Alto トンネル 1 へのフローデータおよびファイアウォール統計に関するモニタリング情報を組み合わせたものです。

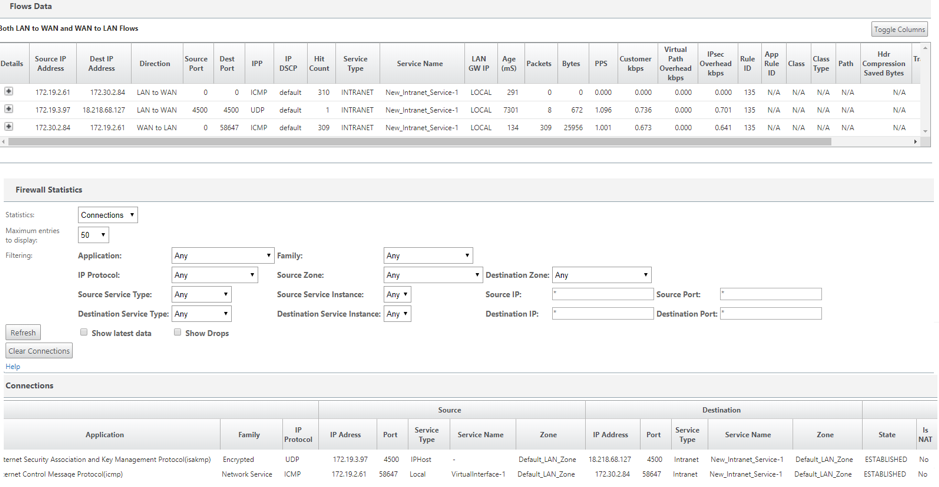

支店 2 からPalo Alto トンネル 2 へのフローとファイアウォールのモニタリング

次のスクリーンショットは、ブランチ 2 から Palo Alto トンネル 2 へのフローデータとファイアウォール統計に関するモニタリング情報を組み合わせたものです。

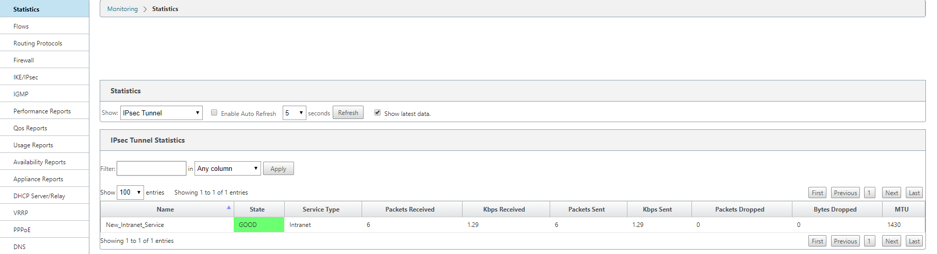

ブランチ 1 からPalo Alto 1 トンネルのIPsec トンネル統計モニタリング

ブランチ 2 からPalo Alto 2 トンネルのIPsec トンネル統計情報のモニタリング

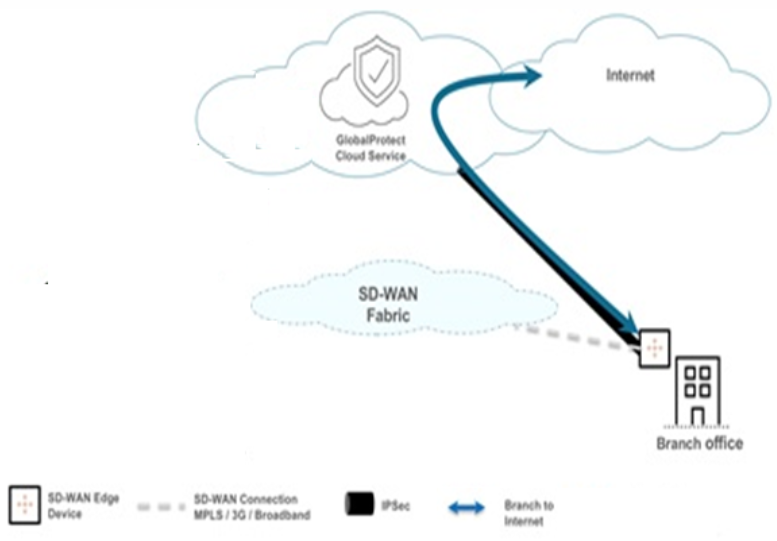

使用例 4: 高可用性モードの SD-WAN エッジデバイス

-

SD-WAN アプライアンスを高可用性モードに設定します。

-

各ブランチから GPCS への IPSec トンネルを確立します。

-

SD-WAN から GPCS へのトラフィックリダイレクトは、常にアクティブアプライアンスを介して行われます。

-

高可用性イベントが発生すると、セカンダリ SD-WAN アプライアンスが引き継ぎ、GPCS へのトラフィックの送信を開始します。

IPSec トンネルを設定するには、次の手順を実行します。

- [ 接続 ] > [ サイト ] > [ IPSec トンネル]に移動します。

-

IKE および IPsec パラメータを設定します。

IPSec トンネルの設定の詳細については、SD-WAN とサードパーティクラウドサービス/デバイス間の IPSec トンネルを構成するを参照してください。

保護されたネットワークを使用して、IPsec で保護するトラフィックを指定できます。トンネルごとに最大 8 つの保護ネットワークを設定できます。

IPSec トンネルの監視:

Citrix SD-WAN アプライアンスのGUIで、[ 監視]>[統計]の順に選択します。[表示] ドロップダウンリストから [ IPSec トンネル ] を選択します。トンネル経由で送信されるトラフィックは、送信カラムと受信カラムで監視できます。

- モニタリング > IKE/IPSec -すべての IKE および対応する IPSec SA を監視できます。

Palo Altoグローバル保護クラウドサービス(GPCS)でIPsecを構成します。

- Palo Altoパノラマにログインします。

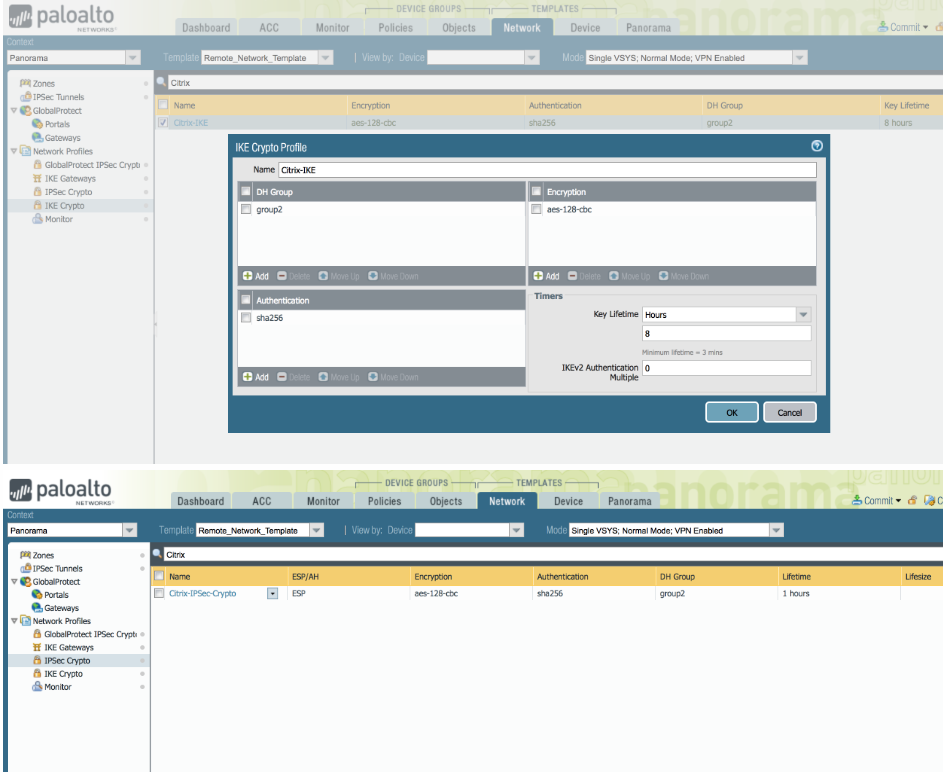

- [ ネットワークプロファイル ]-> [ IKE 暗号 ] に移動し、IKE 暗号スイートを設定します。

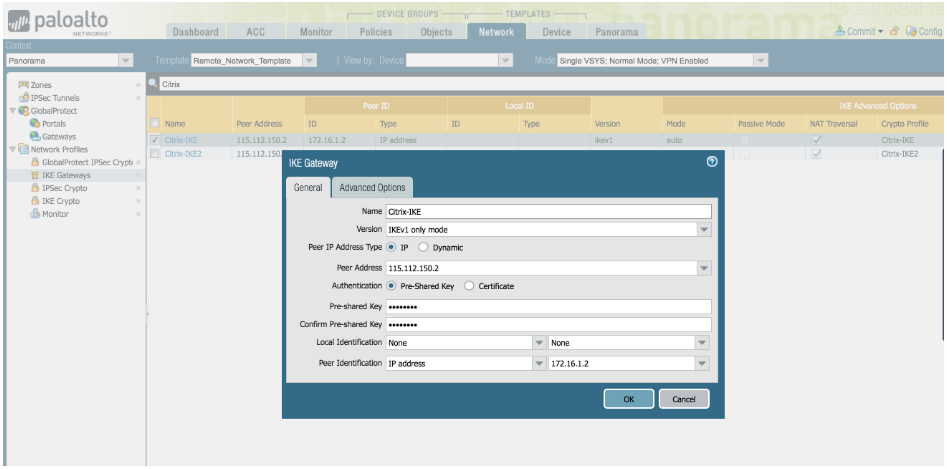

IKE Gateway を設定します。

- IKE ゲートウェイを追加します。

- IKE バージョンを設定します。

- [ ピア IP アドレスタイプ] を [ **IP ]**として選択します。

- IKE ピアの IP アドレスを入力します。これは、Citrix SD-WANパブリックIPです。

- 認証タイプ、事前共有キー、証明書を構成します。

-

使用する事前共有キーを設定します。

-

[ 詳細オプション ] タブページで [ NAT トラバーサルの有効化 ] をクリックします。

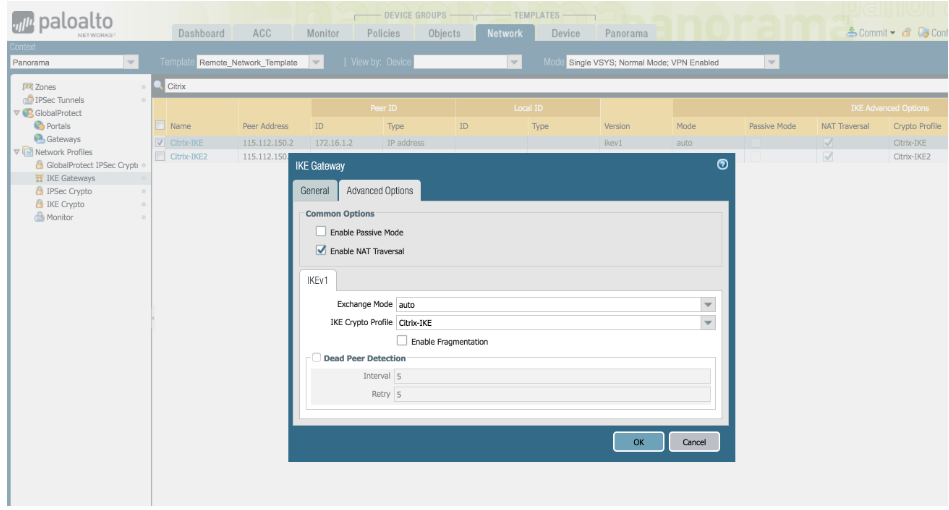

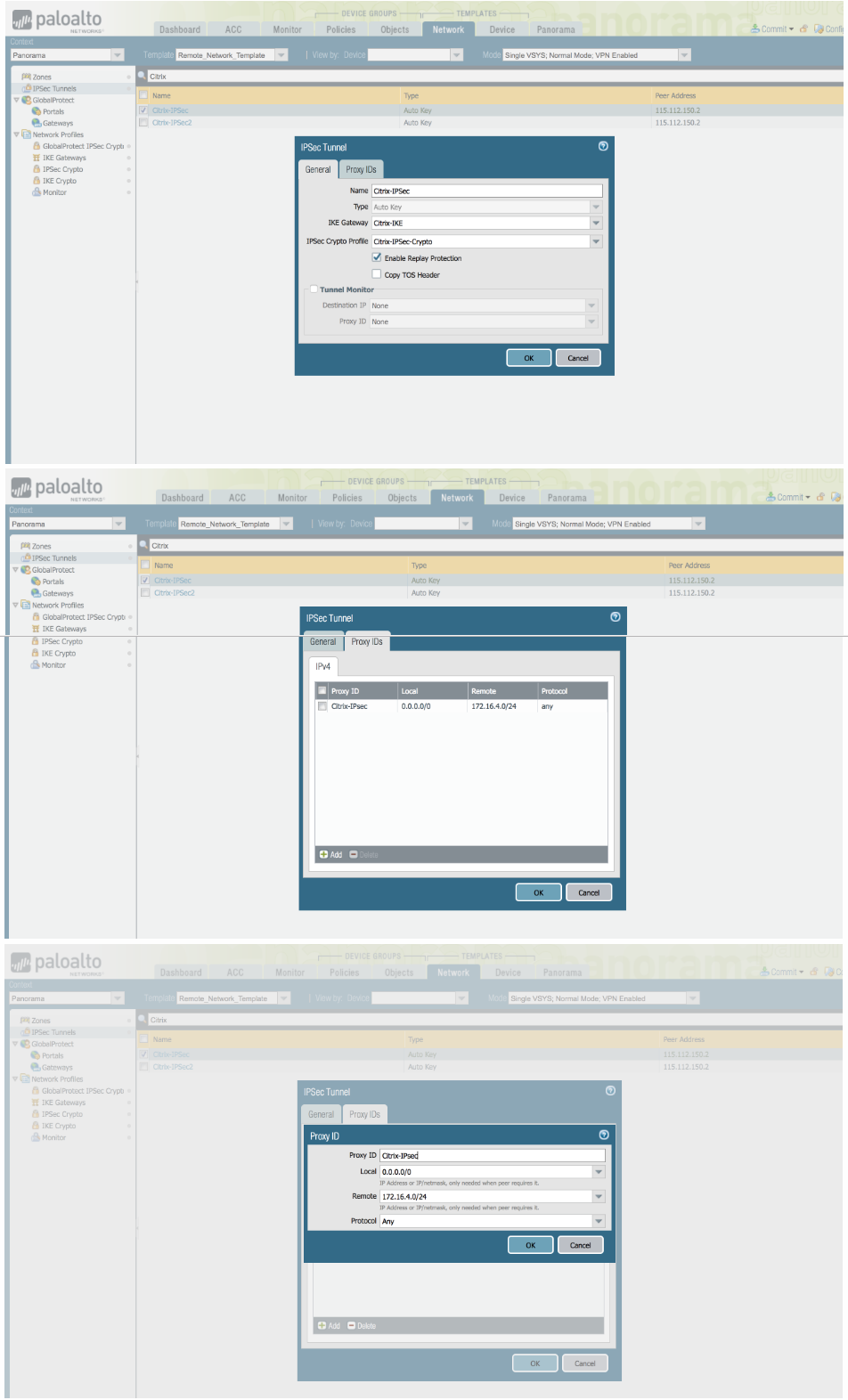

IPSec トンネルの作成:

作成済みの IKE ゲートウェイと IPsec 暗号化プロファイルを持つ IPsec トンネルを追加します。 トンネル経由の SD-WAN からのトラフィックを許可するように、保護されたネットワークを提供します。

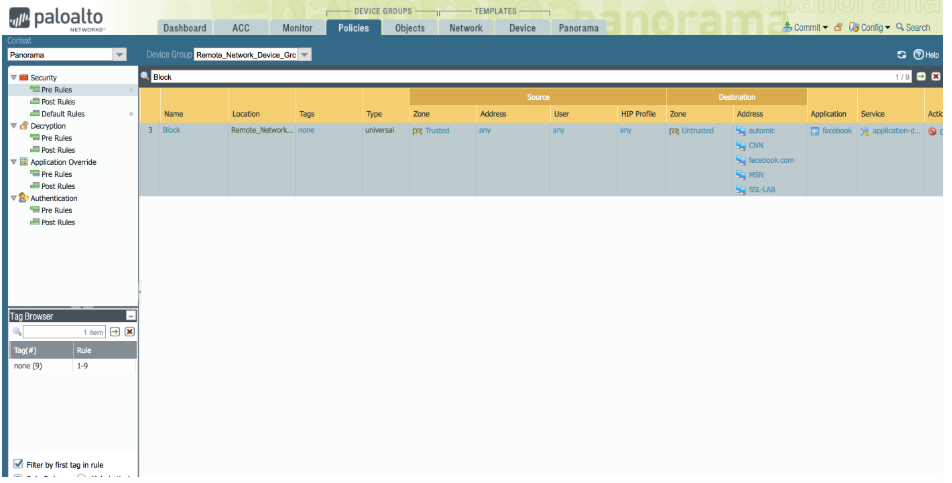

ブロックアプリケーション:

ファイアウォールルールを次のように設定することで、特定のアプリケーションをブロックできます。この規則は、作成されたトンネルにバインドされます。

エンドツーエンドのトラフィックを確認します。

ブランチホストからインターネットにアクセスし、SD-WAN GUI モニタリングページの IPsec トンネル統計情報の下にインターネットトラフィックが表示されるかどうかを確認します。 Palo Alto GPCS でブロックされたサイトがないかチェックし、ブロックされたサイトがブランチネットワークからアクセスできないことを確認します。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.