This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Citrix SD-WANとibossクラウドの統合

Citrix SD-WANは、ブランチからインターネットへの直接アクセスを許可または拒否できるローカルのブランチからインターネットへのブレークアウトをセキュアに有効にし、企業がクラウドへの移行を支援します。Citrix SD-WANは、個々のSaaSアプリケーションを含め、4,500を超えるアプリケーションの統合データベースを組み合わせてアプリケーションを識別し、ディープパケット検査技術を使用してアプリケーションのリアルタイム検出と分類を行います。このアプリケーション知識を使用して、ブランチからインターネット、クラウド、SaaSへのトラフィックをインテリジェントに誘導します。

iboss クラウドは、クラウド内の任意の場所から、任意のデバイス上のインターネットアクセスを保護します。iboss は、インターネットブレイクアウトを介してプライベートオフィスの接続からインターネットトラフィックがオフロードされるブランチオフィスにクラウド内のセキュリティを提供します。ユーザーは、コンプライアンス、Webフィルタリング、SSL検査、ファイルおよびストリームベースのセキュリティ、マルウェア防御、データ損失防止など、最高のインターネット保護を受けることができます。トラフィックはクラウドでセキュリティ保護され、すべてのブランチオフィスで一元化されたセキュリティポリシーと、帯域幅の増加に応じて瞬時に拡張できます。

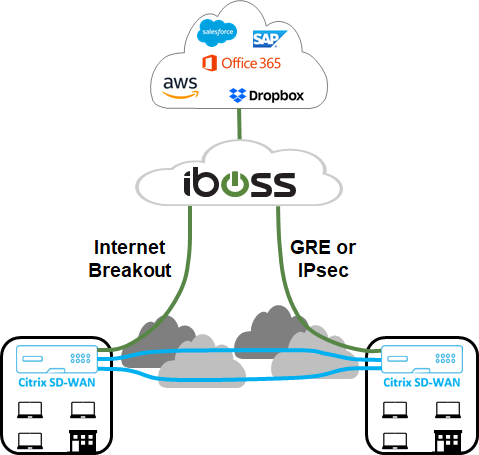

Citrix SD-WANとiboss Cloudを組み合わせることで、企業はWANを安全に変えることができます。全体的なソリューションアーキテクチャを次の図に示します。

iboss 構成

ログイン

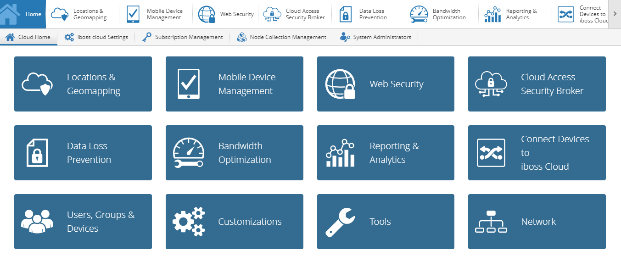

iboss 設定は iboss ダッシュボード GUI を使用してプロビジョニングされます。

管理インターフェイスにログインするには、インターネットブラウザを使用して www.ibosscloud.com に移動します。

iboss プラットフォームにサインイン をクリックし、認証情報を入力します。

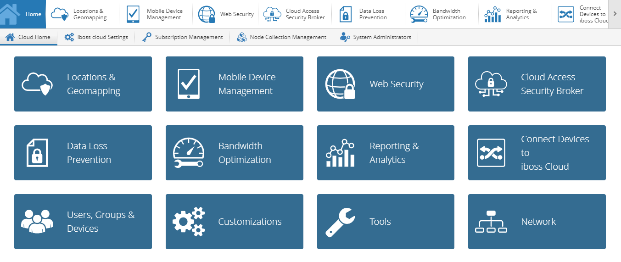

ネットワーク・サブネット

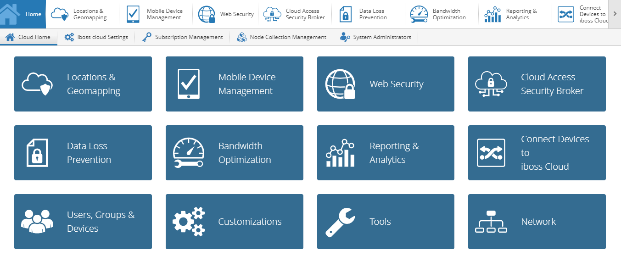

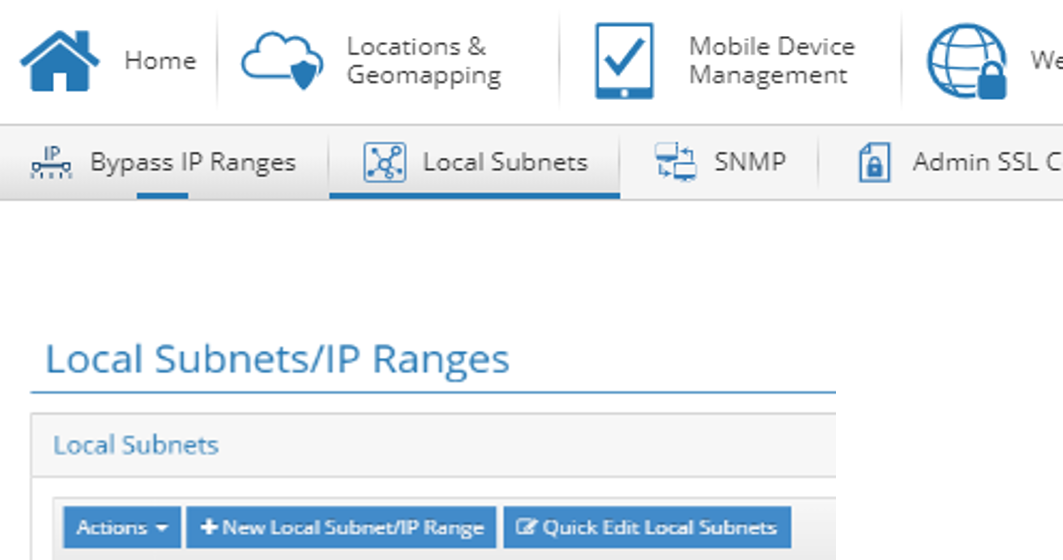

多くのお客様は、ブランチネットワークサブネットに基づいて SD-WAN 展開のポリシーを作成します。ネットワークで使用されるプライベート範囲(10.0.0.0/255.0.0.0 など)ごとにブランケットサブネットを追加し、必要に応じてより具体的なサブネットを作成することをお勧めします。ネットワークサブネットを作成するには、ホームページから [ ネットワーク ] タイルを選択します。

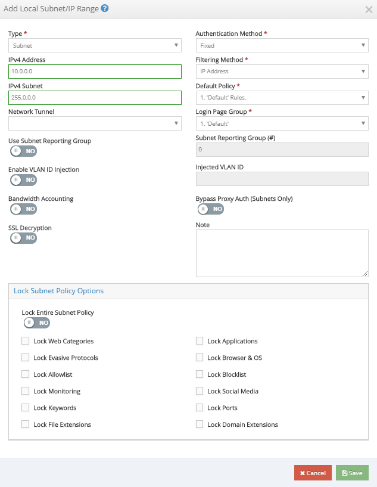

[ ローカルサブネット] > [+ 新しいローカルサブネット/IP 範囲] に移動します。

必須フィールドの値を入力または選択し、「 保存」をクリックします。

トンネル

ネットワークサブネットがプロビジョニングされた後、必要に応じて GRE トンネルまたは IPsec トンネルを使用して、ブランチオフィスを iboss Cloud に接続できます。以下の手順は、単一の iboss SWG ノードへの単一のトンネルを設定する方法を示しています。ステップを複製して、単一のブランチアプライアンスまたは複数の iboss Gateway ノードから複数のトンネルを提供できます。

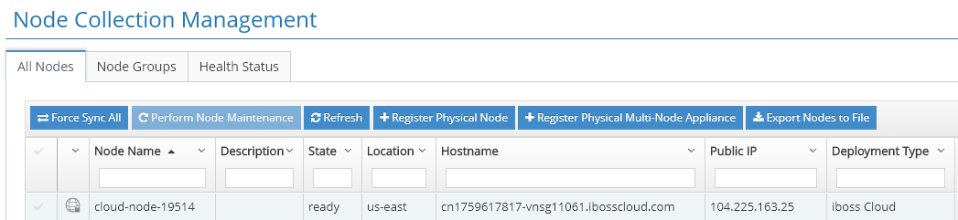

Citrix SD-WANアプライアンスからのGREまたはIPsecトンネルは、ibossGateway ノードのパブリックIPアドレスで終了します。iboss Gateway ノードのパブリック IP アドレスを識別するには、ホームページに戻り、[ ノードコレクション管理] をクリックします。

[ All Nodes ] タブでは、Gateway ノードの パブリック IP アドレスがトンネルの外部 IP アドレスになります。以下の例では、iboss 側のトンネルの外部 IP は 104.225.163.25 です。

GRE

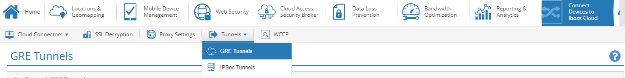

特定の場所から GRE トンネルを追加するには、ホームページに戻り、[ デバイスをiboss Cloud に接続] をクリックします。

[ トンネル ] をクリックし、[ GRE トンネル] を選択します。

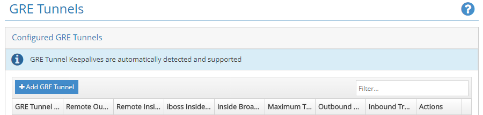

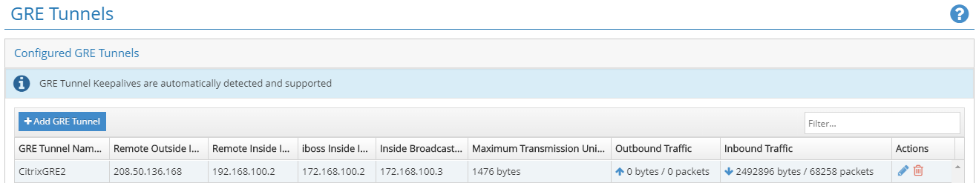

[ + GRE トンネルの追加 ] をクリックし、必要な情報を入力します。

内部トンネルサブネットは、トンネルごとに一意である必要があります(たとえば、169.254.1.0/30、169.254.1.4/30 など)。複数のサイト間で重複するサブネットには、一意の iboss ノードを使用する必要があります。たとえば、サイト「A」とサイト「B」が 192.168.1.0/24 サブネットを使用する場合、これらのサイトごとに GRE トンネル設定を異なる iboss ノードで実行する必要があります。

[保存] をクリックします。トンネル情報は、要約として表示されます。必要に応じて編集することができます。

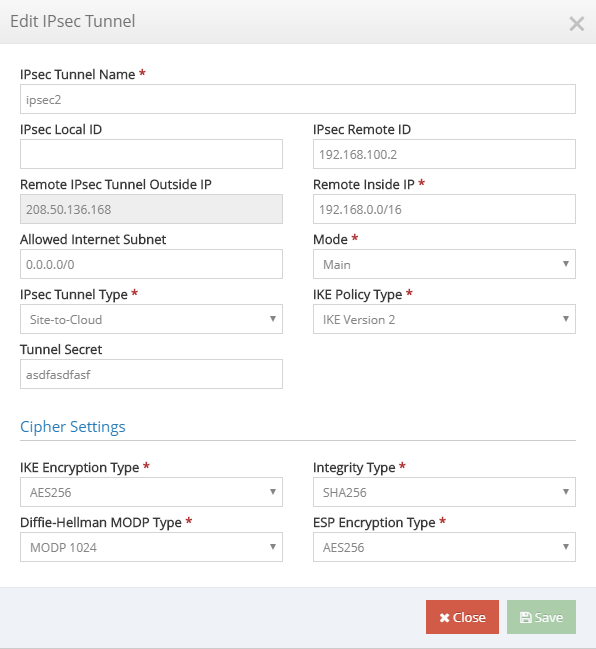

IPsec

特定の場所から IPsec トンネルを追加するには、ホームページに戻り、[ デバイスをiboss Cloud に接続] をクリックします。

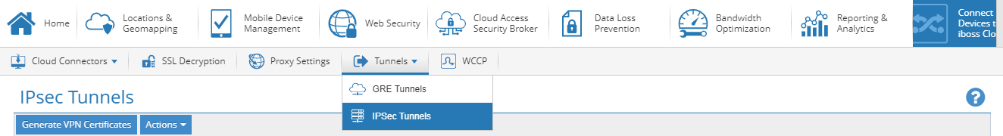

[ トンネル ] をクリックし、[ IPSec トンネル] を選択します。

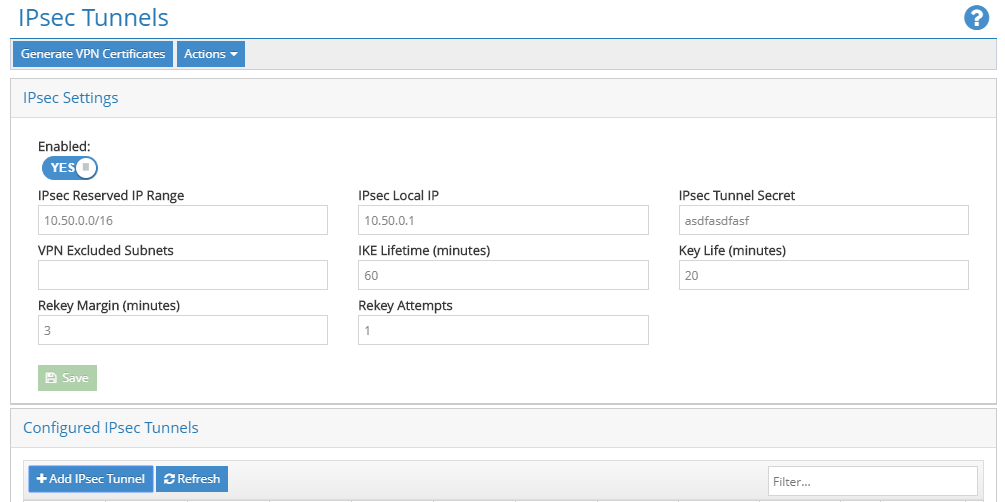

Citrix SD-WANアプライアンスからトンネルを接続する場合は、すべてのトンネルで共通する次のIPsec設定をお勧めします。

- IKE ライフタイム(分):60

- キーライフ(分): 20

- キー再生成マージン(分): 3

- キー再生成の試行:1

他のすべての設定(IPsec トンネルシークレットなど)は、展開固有のものです。

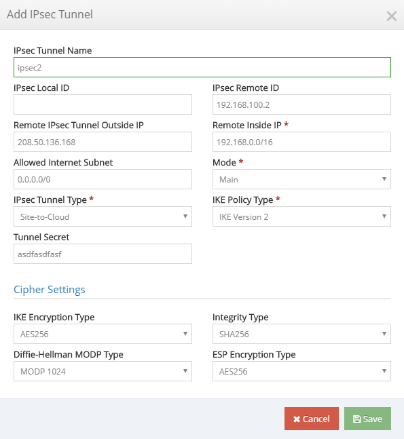

[ + IPSec トンネルの追加 ] をクリックして、必要に応じてトンネルを作成します。

必要な情報を入力します。Citrix SD-WANアプライアンスからのIPsecトンネルの場合、すべてのトンネルに次のIPsec設定をお勧めします。

- モード:メイン

- IPsec トンネルの種類:サイト間クラウド

- IKE ポリシータイプ:IKE バージョン 2

- IKE 暗号化タイプ:AES256

- 整合性タイプ:SHA256

- Diffie-Hellman MODP タイプ:MODP 1024

- ESP 暗号化タイプ:AES256

他のすべての設定(たとえば、リモート IPsec トンネル IP 外部など)は、展開固有のものである場合があります。内部トンネルサブネットは、トンネルごとに一意である必要があります(たとえば、169.254.1.0/30、169.254.1.4/30 など)。複数のサイト間で重複するサブネットには、一意の iboss ノードを使用する必要があります。たとえば、サイト「A」とサイト「B」の両方がサブネット192.168.1.0/24 を使用する場合、これらのサイトのトンネル設定は異なる iboss ノードで実行する必要があります。

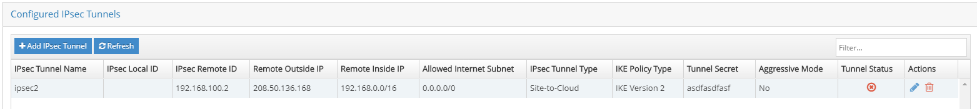

[保存] をクリックします。トンネル情報は、要約として表示されます。

IP の外側のリモート IPsec トンネルを除く、トンネルのすべての設定パラメータを編集できます。

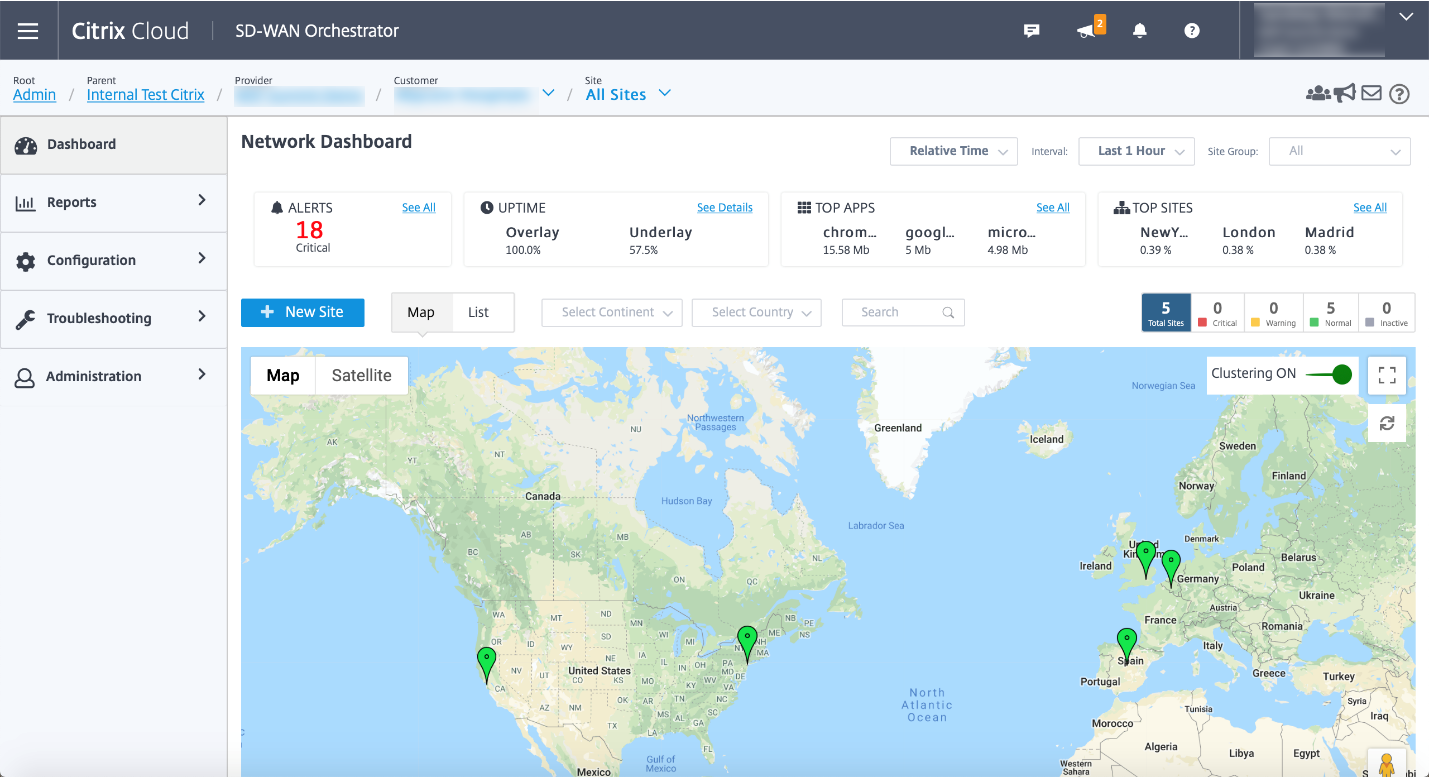

Citrix SD-WAN構成

Citrix SD-WANネットワークは、Citrix Cloudベースの管理サービスCitrix SD-WAN Orchestrator を介して管理されます。アカウントをお持ちでない場合は、「Citrix SD-WAN Orchestrator のオンボーディング」を参照してください。

オンボーディングプロセスが正常に完了すると、SD-WAN Orchestrator にアクセスできます。

Citrix SD-WANサイトがすでに構成されており、ブランチおよびネットワークに接続されていることを確認します。構成の詳細については、「ネットワーク構成」を参照してください。

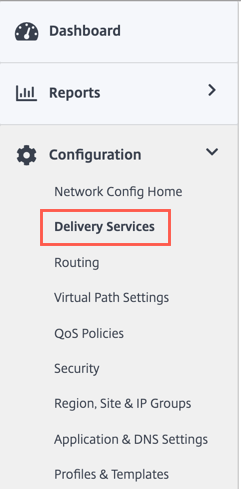

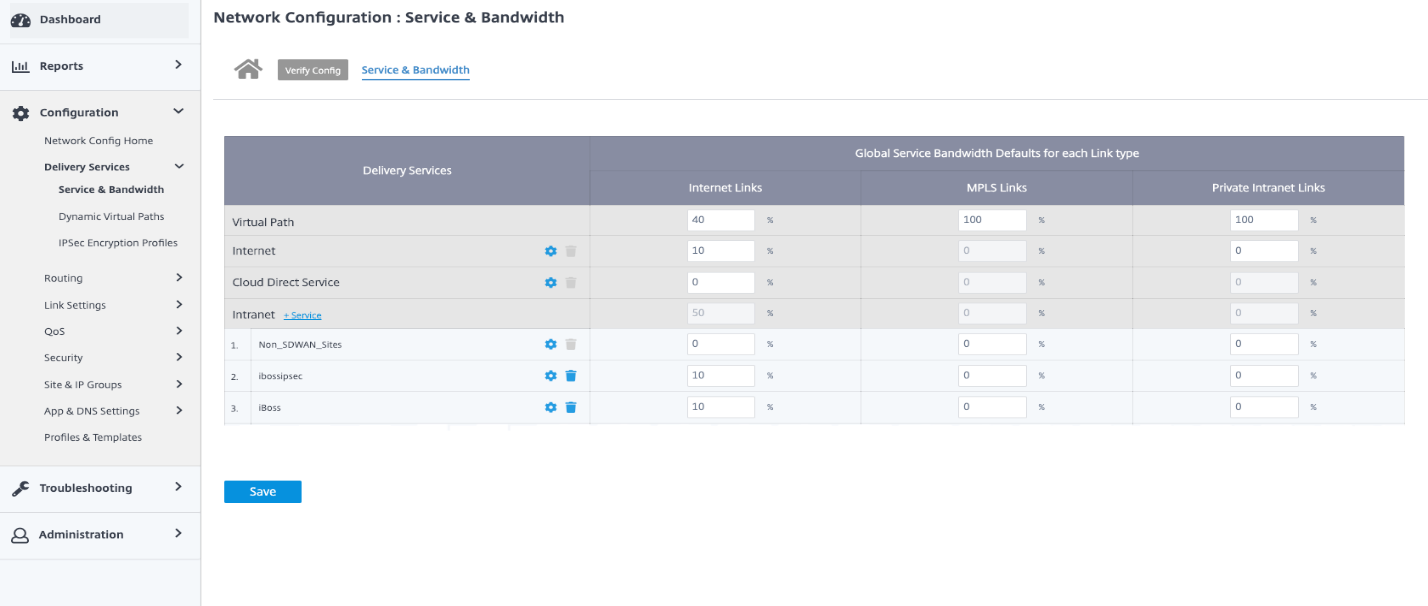

配送サービス

配信サービスを使用すると、インターネット、イントラネット、IPsec、GRE などの配信サービスを構成できます。配信サービスはグローバルに定義され、必要に応じて個々のサイトの WAN リンクに適用されます。

iboss クラウドは、GRE または IPsec サービスを介してCitrix SD-WAN から接続できます。前のセクションの iboss が推奨する設定を使用してください。

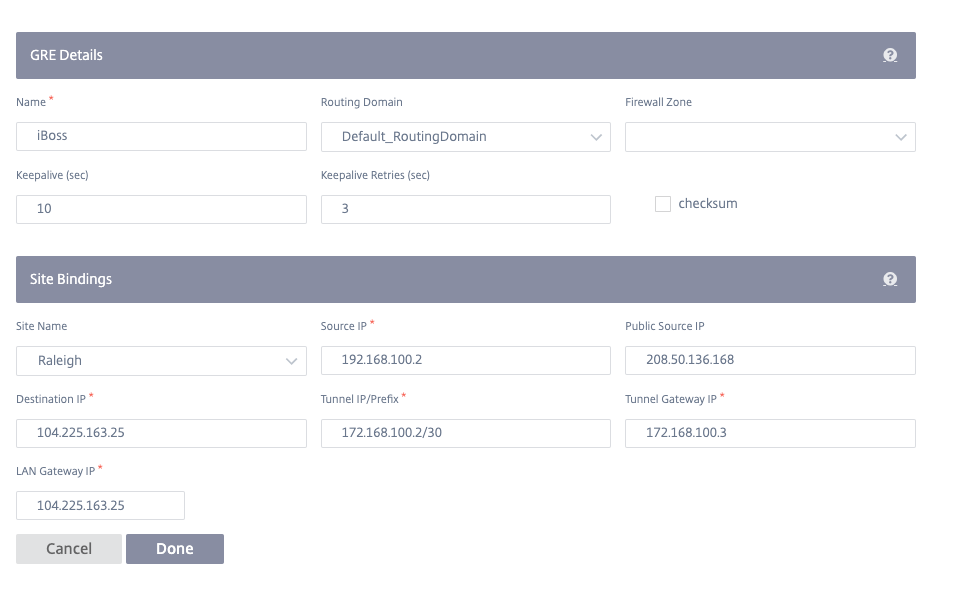

GRE サービス

GRE トンネルを終了するように SD-WAN アプライアンスを設定できます。次の設定を行います。

GRE の詳細:

- 名前: GREサービスの名前。

- ルーティングドメイン:GRE トンネルのルーティングドメイン。

- ファイアウォールゾーン:トンネル用に選択されたファイアウォールゾーン。デフォルトでは、トンネルは Default_LAN_Zone に配置されます。

- キープアライブ:キープアライブメッセージを送信する間隔。0 に設定すると、キープアライブパケットは送信されませんが、トンネルはアップ状態のままです。

- キープアライブ再試行:Citrix SD-WAN アプライアンスが応答なしでキープアライブパケットを送信してからトンネルダウンを行う回数。

- チェックサム:トンネルの GRE ヘッダーのチェックサムを有効または無効にします。

サイトバインディング:

- サイト名:GRE トンネルをマッピングするサイト。

- 送信元 IP:トンネルの送信元 IP アドレス。これは、このサイトで設定されている仮想インターフェイスの 1 つです。選択したルーティングドメインによって、使用可能な送信元 IP アドレスが決まります。

- パブリック送信元 IP:トンネルトラフィックが NAT を通過する場合の送信元 IP。

- 宛先 IP:トンネルの宛先 IP アドレス。

- トンネル IP/プレフィクス:GRE トンネルの IP アドレスとプレフィクス。

- トンネルゲートウェイ IP:トンネルトラフィックをルーティングするためのネクストホップ IP アドレス。

- LAN ゲートウェイ IP:LAN トラフィックをルーティングするためのネクストホップ IP アドレス。

IPSec サービス

Citrix SD-WANアプライアンスは、LANまたはWAN側のサードパーティのピアと固定IPSecトンネルをネゴシエートできます。トンネルエンドポイントを定義し、サイトをトンネルエンドポイントにマッピングできます。

セキュリティプロトコルと IPsec 設定を定義する IPsec セキュリティプロファイルを選択して適用することもできます。

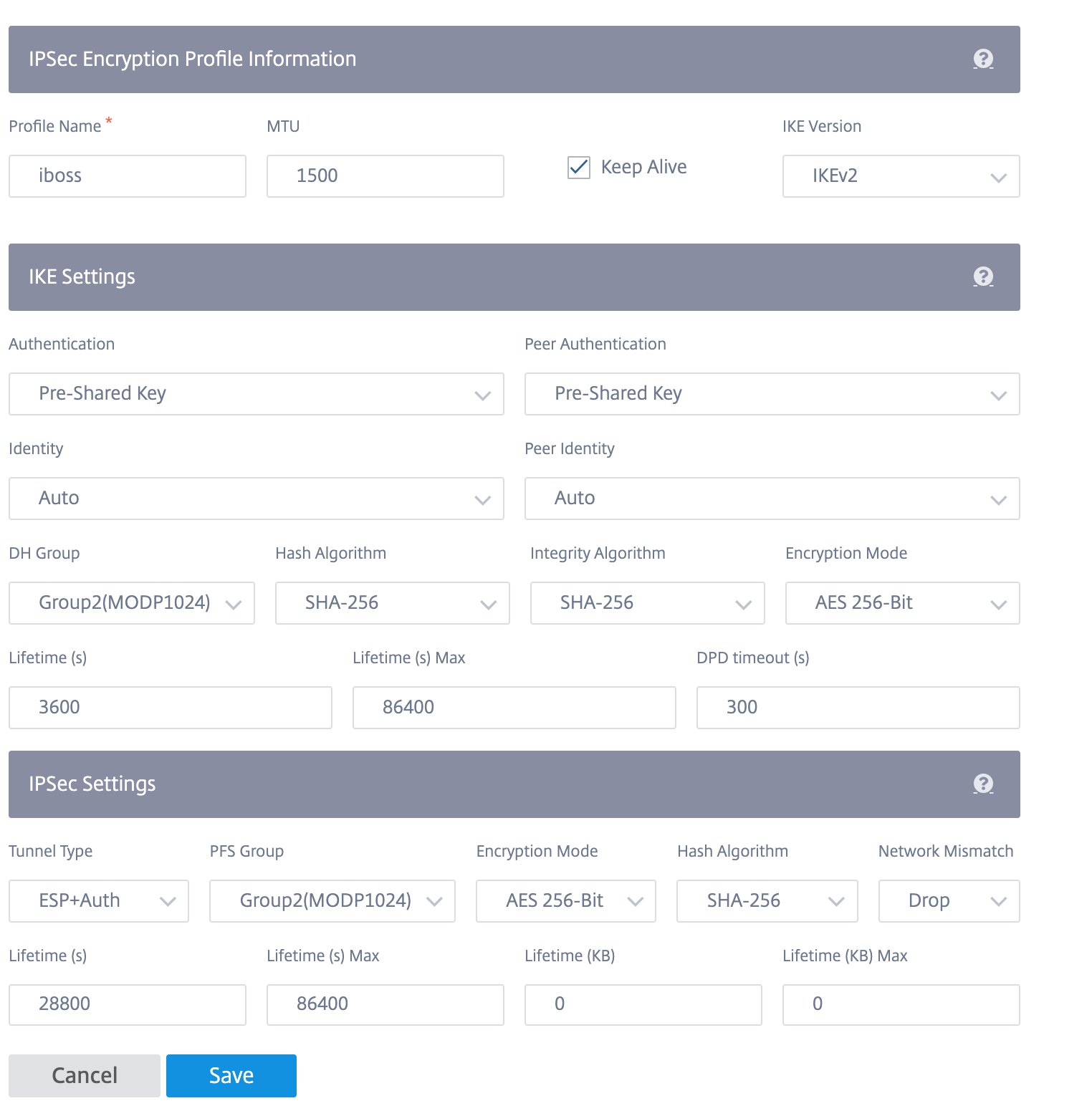

IPsec 暗号化プロファイルを追加するには、[ 構成 ] > [ デリバリーサービス ] > [ IPsec 暗号化プロファイル ] タブを選択します。

IPsec プロファイルは、IPsec サービスを配信サービスセットとして構成するときに使用されます。[IPsec セキュリティプロファイル] ページで、[IP sec 暗号化プロファイル]、[ IKE 設定]、および [ IPsec 設定]に必要な値を入力します。

IPsec 暗号化プロファイル情報

- プロファイル名: プロファイルの名前。

- MTU:IKE または IPsec の最大パケットサイズ(バイト単位)。

- Keep Alive:トンネルをアクティブに保ち、ルートの適格性を有効にします。

- IKE バージョン:IKE プロトコルのバージョン。

IKE 設定:

-

モード:IKE フェーズ 1 ネゴシエーションモードには、メインモードまたはアグレッシブモードを選択します。

- メイン: ネゴシエーション中に潜在的な攻撃者に情報は公開されませんが、アグレッシブモードよりも遅くなります。

- アグレッシブ:ネゴシエーション中に一部の情報(ネゴシエーション中のピアの識別情報など)が潜在的な攻撃者に公開されますが、メインモードよりも高速です。

- 認証:認証タイプ、証明書、または事前共有キー。

- アイデンティティ: アイデンティティメソッド。

- ピア ID:ピア ID メソッド。

- DH グループ:IKE キーの生成に使用できる Diffie-Hellman(DH)グループ。

- ハッシュアルゴリズム:IKE メッセージを認証するためのハッシュアルゴリズム。

- 暗号化モード:IKE メッセージの暗号化モード。

- Lifetime (s):IKE セキュリティアソシエーションが存在するのに推奨される期間(秒単位)。

- [Lifetime (s) Max]: IKE セキュリティアソシエーションの存在を許可する最大優先期間(秒単位)。

- DPD タイムアウト: VPN 接続のデッドピア検出タイムアウト (秒単位)。

IPSec 設定:

-

トンネルタイプ:トンネルカプセル化タイプ。

- ESP:ユーザーデータのみを暗号化します。

- ESP+認証:ユーザーデータを暗号化し、HMACを含みます。

- ESP+NULL:パケットは認証されますが、暗号化されません。

- AH: HMAC のみが含まれています。

- PFSグループ:完全なフォワード秘密鍵生成に使用するDiffie—Hellmanグループ。

- 暗号化モード: ドロップダウンメニューから IPsec メッセージの暗号化モード。

- ハッシュアルゴリズム: MD5、SHA1、および SHA-256 ハッシュアルゴリズムは、HMAC 検証に使用できます。

- ネットワークの不一致: パケットが IPsec トンネルの保護ネットワークと一致しない場合に実行するアクション。

- ライフタイム: IPsec セキュリティアソシエーションが存在するまでの時間 (秒単位)。

- Lifetime (s) Max:IPsec セキュリティアソシエーションが存在するための最大時間 (秒単位)。

- ライフタイム (KB): IPsec セキュリティアソシエーションが存在するデータの量 (キロバイト単位)。

- ライフタイム (KB) 最大: IPsec セキュリティアソシエーションが存在できるデータの最大量 (KB 単位)。

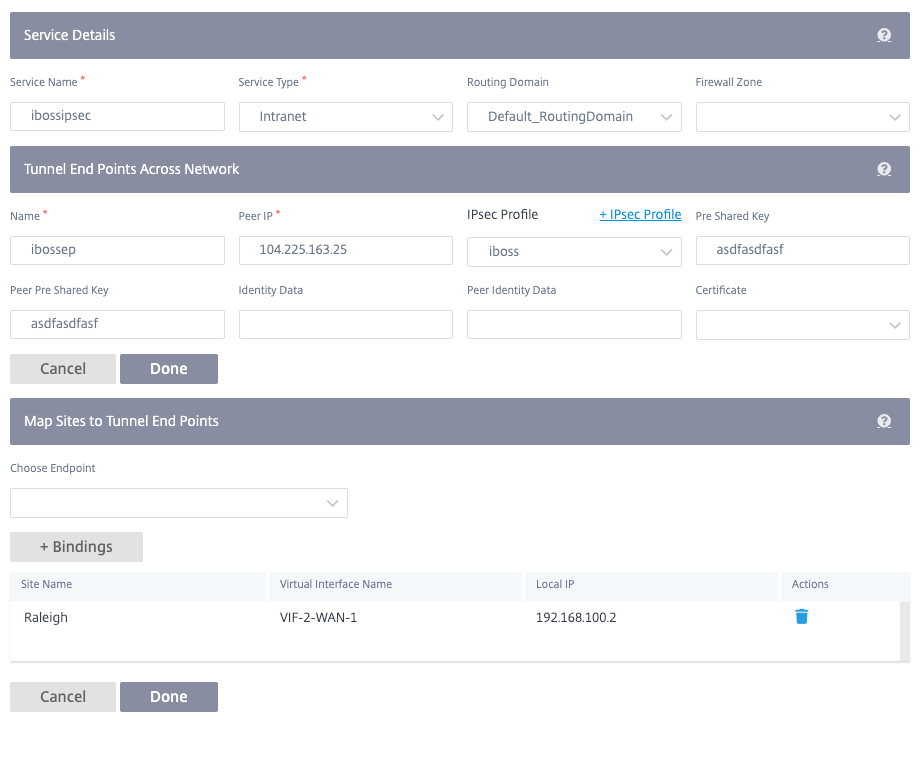

IPSec トンネルを設定するには、次の手順を実行します。

-

サービスの詳細を指定します。

- サービス名: IPSec サービスの名前。

- サービスタイプ: IPSec トンネルが使用するサービス。

- ルーティングドメイン:LAN 経由の IPsec トンネルの場合は、ルーティングドメインを選択します。IPsec トンネルがイントラネットサービスを使用する場合、イントラネットサービスはルーティングドメインを決定します。

- ファイアウォールゾーン: トンネルのファイアウォールゾーン。デフォルトでは、トンネルは Default_LAN_Zone に配置されます。

-

トンネルエンドポイントを追加します。

- 名前: [サービスタイプ] が [イントラネット] の場合、トンネルが保護するイントラネットサービスを選択します。それ以外の場合は、サービスの名前を入力します。

- ピア IP:リモートピアの IP アドレス。

- IPsec プロファイル: セキュリティプロトコルと IPsec 設定を定義する IPsec セキュリティプロファイル。

- 事前共有キー:IKE 認証に使用される事前共有キー。

- ピア事前共有キー:IKEv2 認証に使用される事前共有キー。

- アイデンティティデータ: 手動アイデンティティタイプまたはユーザー FQDN タイプを使用する場合に、ローカル ID として使用されるデータ。

- ピア ID データ: 手動の ID またはユーザー FQDN タイプを使用する場合に、ピア ID として使用されるデータ。

- 証明書:IKE 認証として [証明書] を選択した場合は、設定された証明書から選択します。

- サイトをトンネルエンドポイントにマッピングします。

- Choose Endpoint:サイトにマップするエンドポイント。

- サイト名: エンドポイントにマップされるサイト。

- 仮想インターフェイス名: エンドポイントとして使用するサイトの仮想インターフェイス。

- ローカル IP:ローカルトンネルエンドポイントとして使用するローカル仮想 IP アドレス。

-

保護されたネットワークを作成します。

- 送信元ネットワーク IP/プレフィックス:IPsec トンネルが保護するネットワークトラフィックの送信元 IP アドレスとプレフィックス。

- 宛先ネットワーク IP/プレフィックス:IPsec トンネルが保護するネットワークトラフィックの宛先 IP アドレスとプレフィックス。

- IPsec 構成がピアアプライアンスにミラーリングされていることを確認します。

IPsec は安全なトンネルを提供します。Citrix SD-WANはIPsec 仮想パスをサポートしているため、サードパーティ製のデバイスが、Citrix SD-WANアプライアンスのLANまたはWAN側でIPsec VPNトンネルを終了できます。140-2 レベル 1 FIPS 認定の IPSec 暗号化バイナリを使用して、SD-WAN アプライアンスで終端するサイト間の IPSec トンネルを保護できます。

また、Citrix SD-WANは、差別化された仮想パストンネリングメカニズムを使用した耐障害性IPSecトンネリングもサポートします。

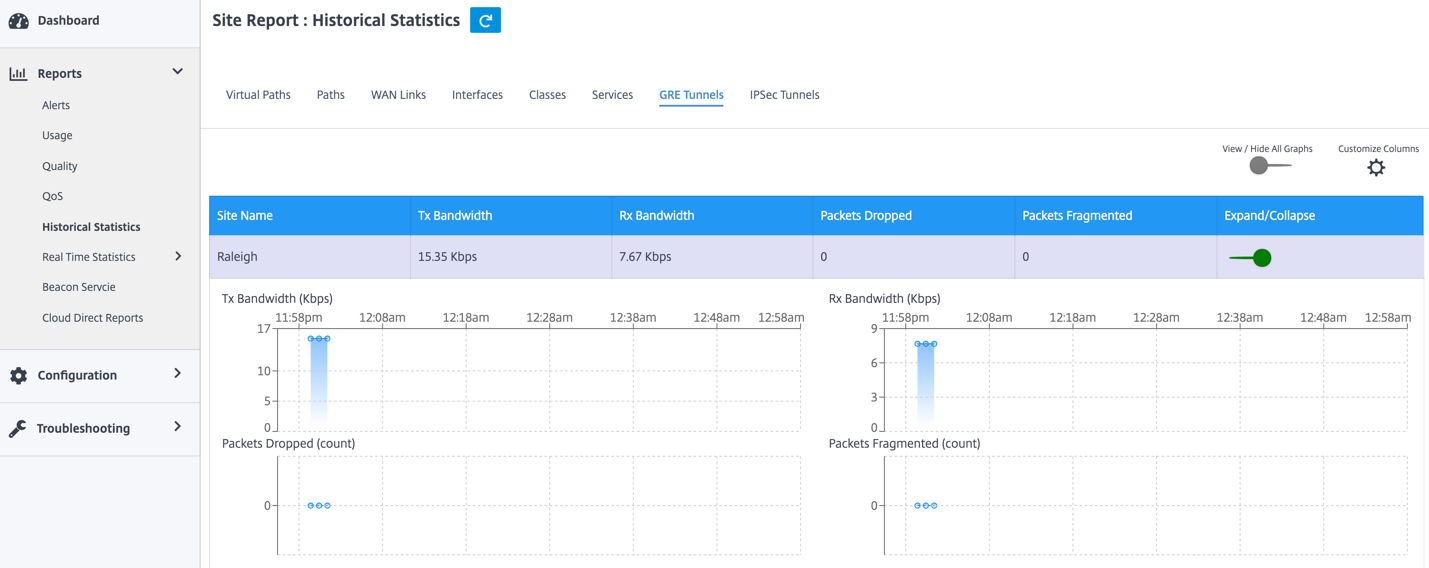

GRE および IPSec トンネルの監視

GRE トンネル

トンネリングメカニズムを使用して、あるプロトコルのパケットを別のプロトコル内で転送できます。他のプロトコルを伝送するプロトコルはトランスポートプロトコルと呼ばれ、伝送されたプロトコルはパッセンジャープロトコルと呼ばれます。Generic Routing Encapsulation(GRE)は、トランスポートプロトコルとしてIPを使用し、さまざまなパッセンジャープロトコルを伝送できるトンネリングメカニズムです。

トンネルの送信元アドレスと宛先アドレスは、トンネル内の仮想ポイントツーポイントリンクの2つのエンドポイントを識別するために使用されます。

GRE トンネルの統計情報を表示するには、[ レポート ] > [ 統計 ] > [ GRE トンネル] に移動します。 次のメトリックを表示できます。

- サイト名: サイト名。

- Tx 帯域幅: 送信帯域幅。

- Rx 帯域幅:受信された帯域幅。

- Packet Droped:ネットワークの輻輳のためにドロップされたパケット数。

- フラグメント化されたパケット:フラグメント化されたパケットの数。パケットはフラグメント化されて、元のデータグラムよりも小さいMTUを持つリンクを通過できる小さなパケットを作成します。フラグメントは受信ホストによって再構成されます。

- 展開/折りたたみ:必要に応じてデータを展開または折りたたむことができます。

IPSec トンネル

IPセキュリティ(IPsec)プロトコルは、機密データの暗号化、認証、再生に対する保護、IPパケットのデータ機密性などのセキュリティサービスを提供します。カプセル化セキュリティペイロード (ESP) および認証ヘッダー (AH) は、これらのセキュリティサービスを提供するために使用される 2 つの IPsec セキュリティプロトコルです。

IPsecトンネルモードでは、元のIPパケット全体がIPsecによって保護されます。元のIPパケットはラップおよび暗号化され、VPNトンネルを介してパケットを送信する前に新しいIPヘッダーが追加されます。

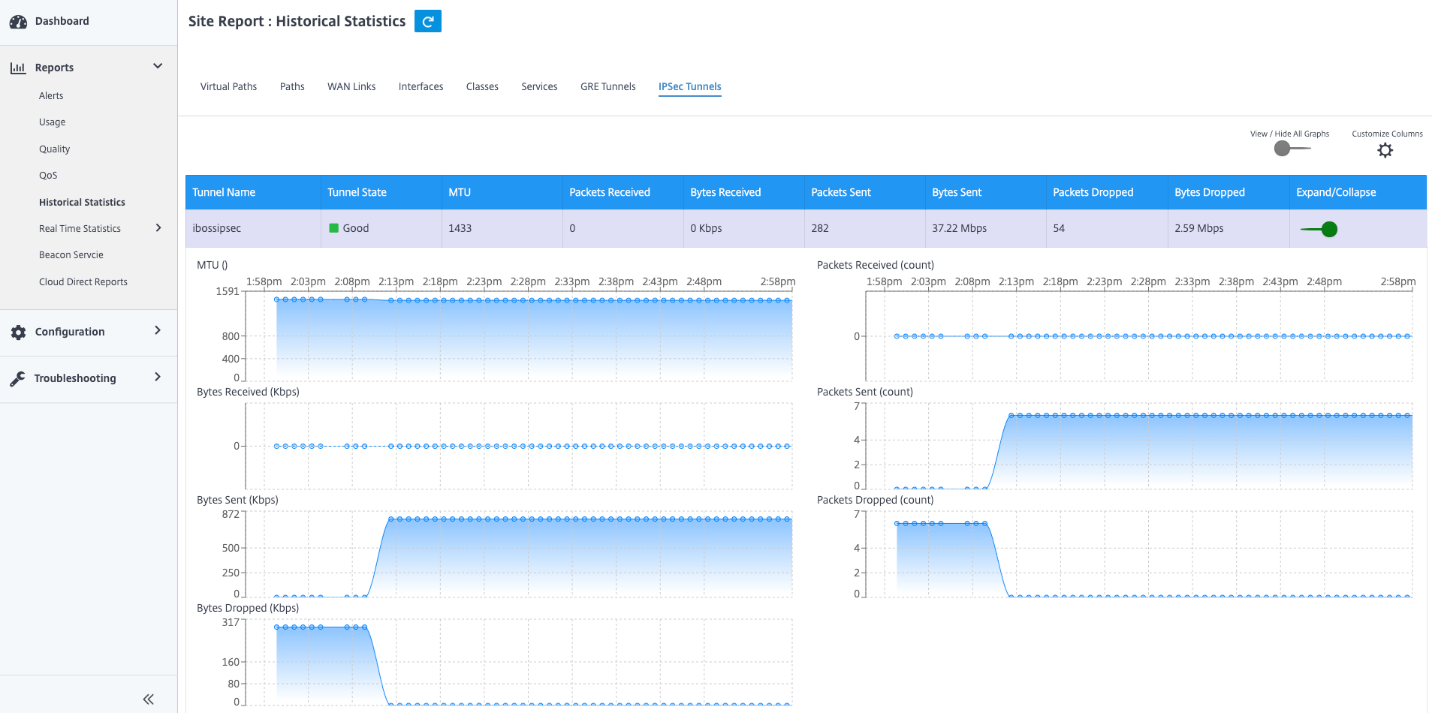

IPsec トンネルの 統計情報を表示するには、[ レポート ] > [ 統計 ] > [ IPsec トンネル] に移動します。

次のメトリックを表示できます。

- トンネル名:トンネル名。

- トンネルの状態:IPSec トンネルの状態。

- MTU:最大伝送単位:特定のリンクを介して転送できる最大の IP データグラムのサイズ。

- 受信パケット:受信されたパケット数。

- 送信済みパケット:送信済みパケット数。

- Packet Droped:ネットワークの輻輳のためにドロップされたパケット数。

- ドロップされたバイト数:ドロップされたバイト数。

- 展開/折りたたみ:必要に応じてデータを展開または折りたたむことができます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.