This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ゾーン

ネットワーク内のゾーンを構成し、トラフィックがゾーンに出入りする方法を制御するポリシーを定義できます。デフォルトでは、次のゾーンが作成されます。

- Zone

- 信頼されたインターフェイスを使用するインターネットサービスとの間で送受信されるトラフィックに適用されます。

-

Untrusted_Internet_Zone

- 信頼できないインターフェイスを使用するインターネットサービスとの間で送受信されるトラフィックに適用されます。

-

Default_LAN_Zone

- ゾーンが設定されていない設定可能なゾーンを持つオブジェクトへのトラフィックまたはオブジェクトからのトラフィックに適用されます。

独自のゾーンを作成し、次のタイプのオブジェクトに割り当てることができます。

-

仮想ネットワークインターフェイス(VNI)

-

イントラネットサービス

-

GREトンネル

-

LAN IPsec トンネル

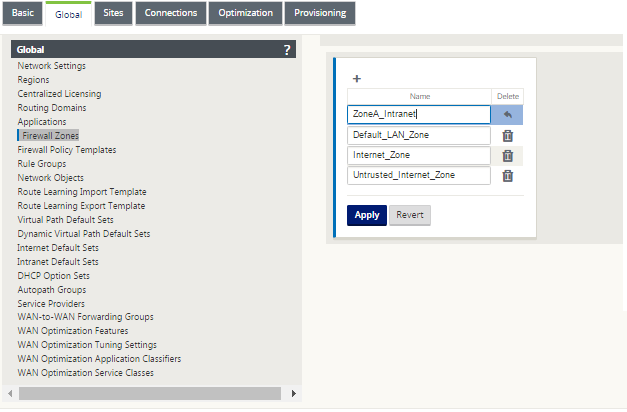

次の図に、事前構成された 3 つのゾーンを示します。さらに、必要に応じて独自のゾーンを作成することもできます。この例では、ゾーン「zonea_イントラネット」はユーザーが作成したゾーンです。SD-WAN アプライアンスのバイパスセグメント(ポート 1 および 2)の仮想インターフェイスに割り当てられます。

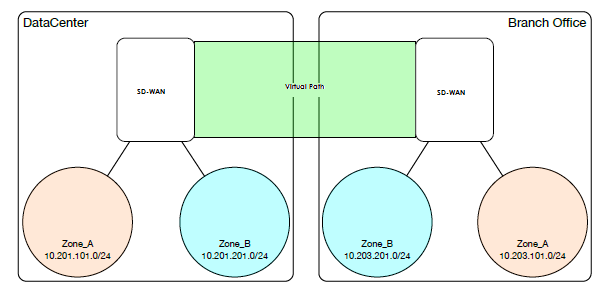

パケットの送信元ゾーンは、パケットが受信されるサービスまたは仮想ネットワークインターフェイスによって決まります。ただし、仮想パストラフィックは例外です。トラフィックが仮想パスに入ると、パケットはトラフィックを発信したゾーンでマークされ、その送信元ゾーンは仮想パスを介して伝送されます。これにより、仮想パスの受信側は、元のソースゾーンが仮想パスに入る前にポリシーを決定できます。

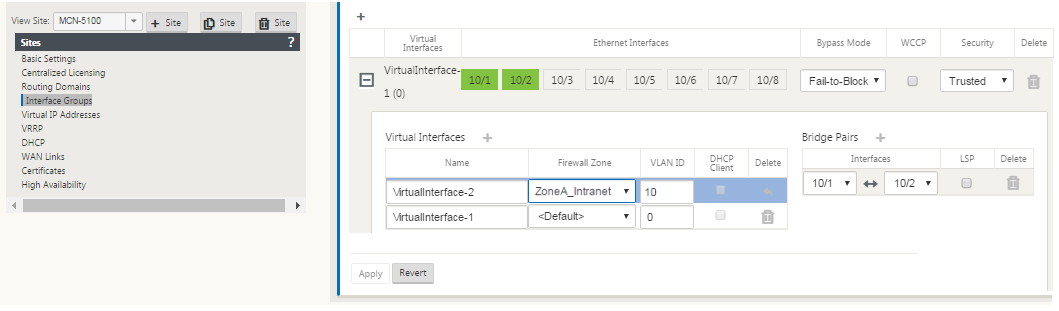

たとえば、ネットワーク管理者は、サイト A の VLAN 30 からのトラフィックだけがサイト B で VLAN 10 に入るようにポリシーを定義することができます。管理者は、各 VLAN にゾーンを割り当てて、これらのゾーン間のトラフィックを許可し、他のゾーンからのトラフィックをブロックするポリシーを作成できます。次のスクリーンショットは、ユーザーが「zonea_イントラネット」ゾーンを VLAN 10 に割り当てる方法を示しています。この例では、「ZoneA_イントラネット」ゾーンは、仮想インターフェイス「VirtualInterface2」に割り当てるためにユーザーによって事前に定義されています。

パケットの宛先ゾーンは、宛先ルートの一致に基づいて決定されます。SD-WAN アプライアンスがルートテーブルで宛先サブネットを検索すると、パケットはルートと一致します。ルートにはゾーンが割り当てられています。

-

ソースゾーン

-

非仮想パス:で受信した仮想ネットワークインターフェイスパケットを介して決定されます。

-

仮想パス:パケットフローヘッダーのソースゾーンフィールドを介して決定されます。

-

仮想ネットワークインターフェイス-送信元サイトでパケットを受信しました。

-

-

宛先ゾーン

- パケットの宛先ルート検索により決定。

SD-WAN 内のリモートサイトと共有されるルートは、ダイナミックルーティングプロトコル(BGP、OSPF)を通じて学習されたルートなど、宛先ゾーンに関する情報を保持します。このメカニズムを使用すると、ゾーンは SD-WAN ネットワークでグローバルな重要性を獲得し、ネットワーク内でエンドツーエンドのフィルタリングを可能にします。ゾーンを使用すると、ネットワーク管理者は、顧客、事業部門、または部門に基づいてネットワークトラフィックを効率的にセグメント化できます。

SD-WAN ファイアウォールの機能を使用すると、次の図に示すように、1 つのゾーン内のサービス間のトラフィックをフィルタリングしたり、異なるゾーン内のサービス間で適用できるポリシーを作成したりできます。以下の例では、Zone_A と Zone_B があり、それぞれに LAN 仮想ネットワークインターフェイスがあります。

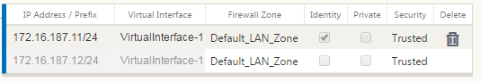

下のスクリーンショットは、割り当てられた仮想ネットワークインターフェイス(VNI)からの仮想 IP(VIP)のゾーンの継承を示しています。

共有

共有

この記事の概要

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.