Citrix ADC MPXおよびVPX SWGアプライアンスの使用開始

ハードウェア(MPX)アプライアンス(MPX)またはソフトウェア(VPX)アプライアンスをインストールし、初期設定を実行すると、そのアプライアンスをSecure Web Gatewayアプライアンスとして構成してトラフィックを受信できるようになります。

重要:

-

OCSP チェックでは、証明書の有効性をチェックするためにインターネット接続が必要です。NSIPアドレスを使用してインターネットからアプライアンスにアクセスできない場合は、アクセス制御リスト(ACL)を追加して、NSIPアドレスからサブネットIP(SNIP)アドレスにNATを実行します。SNIP はインターネットからアクセスできる必要があります。例:

add ns acl a1 ALLOW -srcIP = <NSIP> -destIP "!=" 10.0.0.0-10.255.255.255 set rnat a1 -natIP <SNIP> apply acls <!--NeedCopy--> - ドメイン名を解決する DNS ネームサーバーを指定します。詳しくは、「初期構成」を参照してください。

- アプライアンスの日付が NTP サーバと同期していることを確認します。日付が同期されていない場合、アプライアンスはオリジンサーバー証明書の有効期限が切れているかどうかを効果的に検証できません。

Citrix SWGアプライアンスを使用するには、次のタスクを実行する必要があります。

- エクスプリシットモードまたはトランスペアレントモードでプロキシサーバーを追加します。

- SSLインターセプションを有効にします。

- SSL プロファイルを設定します。

- SSL ポリシーをプロキシサーバーに追加してバインドします。

- SSLインターセプション用の CA 証明書とキーのペアを追加およびバインドします。

注: 透過プロキシモードで構成されたCitrix SWGアプライアンスは、HTTPおよびHTTPSプロトコルのみをインターセプトできます。telnet などの他のプロトコルをバイパスするには、プロキシ仮想サーバーに次のリッスンポリシーを追加する必要があります。

仮想サーバは、HTTP および HTTPS の着信トラフィックのみを受け入れるようになりました。

set cs vserver transparent-pxy1 PROXY * * -cltTimeout 180 -Listenpolicy "CLIENT.TCP.DSTPORT.EQ(80) || CLIENT.TCP.DSTPORT.EQ(443)"`

<!--NeedCopy-->

配置によっては、次の機能を設定する必要がある場合があります。

- 認証サービス(推奨)— ユーザーを認証します。認証サービスを使用しない場合、ユーザーアクティビティはクライアント IP アドレスに基づきます。

- URL フィルタリング — カテゴリ、レピュテーションスコア、URL リストによって URL をフィルタリングします。

- 分析-Citrix Application Delivery Management(ADM)でのユーザーアクティビティ、ユーザーリスクインジケータ、帯域幅消費、トランザクションの分類を表示します。

注: SWG は、一般的な HTTP および HTTPS 標準の大部分を実装し、それに続く類似製品を実装しています。この実装は、特定のブラウザを念頭に置いて行われ、最も一般的なブラウザと互換性があります。SWGは、一般的なブラウザとGoogle Chrome、Internet Explorer、Mozilla Firefoxの最近のバージョンでテストされています。

Secure Web Gatewayウィザード

SWG ウィザードでは、Web ブラウザーを使用して SWG 展開全体を管理するためのツールを管理者に提供します。これにより、お客様が SWG サービスを迅速に起動するように導き、明確に定義された一連の手順に従って構成を簡素化できます。

-

Web ブラウザを開き、初期設定時に指定した NSIP アドレスを入力します。初期設定の詳細については、初期構成を参照してください。

-

ユーザー名とパスワードを入力します。

-

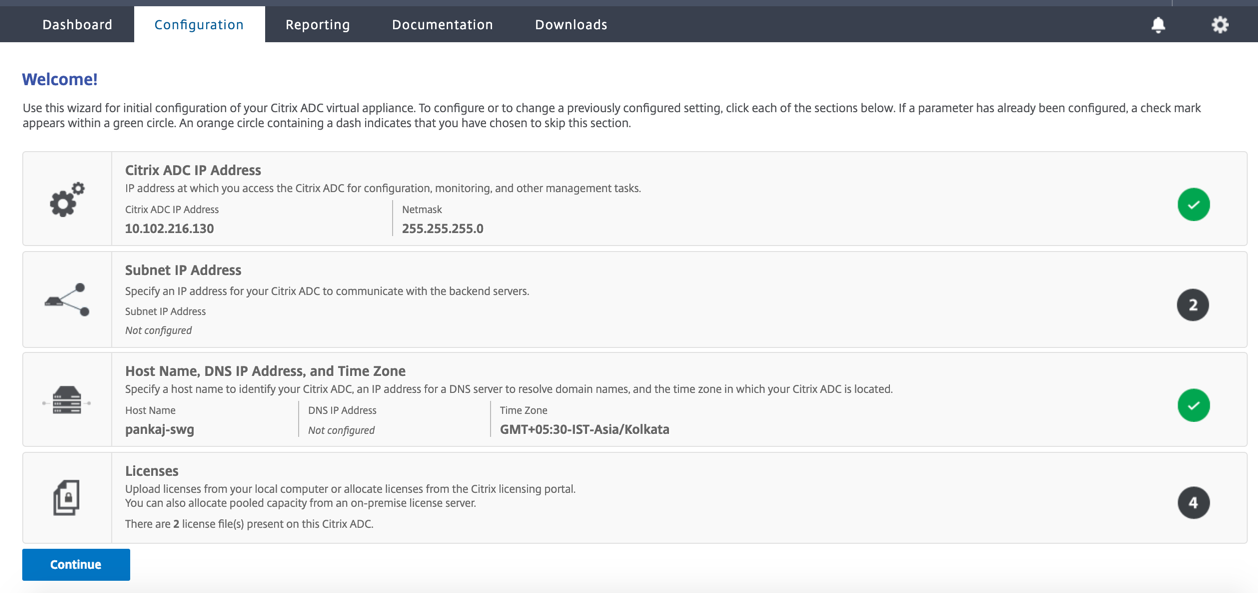

サブネットIP(SNIP)アドレスを指定していない場合は、次の画面が表示されます。

[サブネットIPアドレス] に、IPアドレスとサブネット・マスクを入力します。緑色の円で囲まれたチェックマークは、値が設定されていることを示します。

-

[ ホスト名]、[ DNS IP アドレス]、および [タイムゾーン] で、DNS サーバーのIPアドレスを追加してドメイン名を解決し、タイムゾーンを指定します。

-

[続行] をクリックします。

-

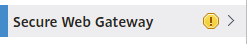

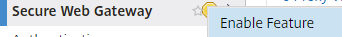

(オプション)次のように、感嘆符が表示される場合があります。

このマークは、機能が有効でないことを示します。機能を有効にするには、機能を右クリックし、[ 機能を有効にする] をクリックします。

-

ナビゲーションペインで、[ Secure Web Gateway] をクリックします。[ はじめに] で、[ Secure Web Gateway ウィザード] をクリックします。

-

ウィザードの手順に従って、配置を設定します。

透過プロキシサーバーへのリッスンポリシーの追加

-

[ Secure Web Gateway ] > [ プロキシサーバー] に移動します。透過プロキシサーバを選択し、[Edit] をクリックします。

-

[基本設定]を編集し、[その他] をクリックします。

-

[リッスンプライオリティ] に 1 を入力します。

-

[リッスンポリシー式] に、次の式を入力します。

(CLIENT.TCP.DSTPORT.EQ(80)||CLIENT.TCP.DSTPORT.EQ(443)) <!--NeedCopy-->この式は、HTTP および HTTPS トラフィックの標準ポートを想定しています。HTTP の場合は 8080、HTTPS の場合は 8443 など、異なるポートを設定した場合は、これらのポートを反映するように式を変更します。

制限事項

SWGは、クラスタ設定、管理パーティション、およびCitrix ADC FIPSアプライアンスではサポートされていません。