Windowsログオンの問題のトラブルシューティング

ここでは、ユーザーが証明書やスマートカードを使用してログオンするときに、Windowsが提供するログおよびエラーメッセージについて説明します。 これらのログには、認証の失敗をトラブルシューティングするために使用できる情報が含まれています。

証明書と公開キー基盤

Windows Active Directoryは、ユーザーのログオン用証明書を管理するいくつかの証明書ストアを保守しています。

- NTAuth証明書ストア:Windowsへの認証のため、ユーザー証明書をすぐに発行する証明機関(つまりチェーンはサポートされません)をNTAuthストアに配置する必要があります。 これらの証明書を表示するには、certutilプログラムから次のように入力します。certutil –viewstore –enterprise NTAuth

- ルートおよび中間証明書ストア:通常、証明書ログオンシステムは単一の証明書のみを提供できるため、チェーンが使用中の場合、すべてのマシン上の中間証明書ストアがこれらの証明書を含んでいる必要があります。 ルート証明書は信頼されたルートストアに、最後から2番目の証明書はNTAuthストアにある必要があります。

- ログオン証明書拡張とグループポリシー:EKUや他の証明書ポリシーを強制的に検証するようにWindowsを構成できます。Microsoftのドキュメントサイトを参照してください:https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/ff404287(v=ws.10)。

| レジストリポリシー | 説明 |

|---|---|

| AllowCertificatesWithNoEKU | 無効にすると、証明書にスマートカードログオン拡張キー使用法(Extended Key Usage:EKU)が含まれる必要があります。 |

| AllowSignatureOnlyKeys | デフォルトで、Windowsは、RSA復号化を許可しない証明書秘密キーを拒否します。このオプションは、そのフィルターを上書きします。 |

| AllowTimeInvalidCertificates | デフォルトで、Windowsは期限切れの証明書を拒否します。このオプションは、そのフィルターを上書きします。 |

| EnumerateECCCerts | 楕円曲線認証を有効化します。 |

| X509HintsNeeded | 証明書に一意のユーザープリンシパル名(UPN)が含まれないか、複数の解釈が可能な場合、このオプションを使用すると、ユーザーが手動でWindowsログオンアカウントを指定できます。 |

| UseCachedCRLOnlyAnd、IgnoreRevocationUnknownErrors | 失効チェックを無効にします(通常ドメインコントローラー上で設定)。 |

- ドメインコントローラー証明書: Kerberos接続を認証するには、すべてのサーバーが適切な「ドメインコントローラー」証明書を持っている必要があります。 これらは、[Local Computer Certificate Personal Store]MMCスナップインメニューを使用して要求できます。

UPN名と証明書マッピング

ユーザー証明書は、一意のユーザープリンシパル名(UPN)をサブジェクトの別名拡張機能に含めることをお勧めします。

Active DirectoryでのUPN名

デフォルトで、Active Directoryのすべてのユーザーは、パターン<samUsername>@<domainNetBios>および<samUsername>@<domainFQDN>に基づく暗黙的UPNを持っています。 利用できるドメインおよびFQDNは、フォレストに対応するRootDSEエントリに含まれています。 RootDSEで、単一のドメインに対して複数のFQDNアドレスが登録されていることがあることに注意してください。

また、Active Directoryのすべてのユーザーは明示的なUPNとaltUserPrincipalNamesを持っています。 これらはユーザーのUPNを指定するLDAPエントリです。

UPNでユーザーを検索する場合、Windowsは、まず(UPNを参照するプロセスのIDに基づいて)現在のドメインで明示的なUPNを、続けて代替UPNを探します。 一致するものがない場合、暗黙的UPNを探しますが、これはフォレストの異なるドメインで解決されることがあります。

証明書マッピングサービス

証明書に明示的なUPNが含まれない場合、Active Directoryは各使用に対して正確な公開証明書を「x509certificate」属性に保管するオプションを持っています。 そのような証明書をユーザーに解決するために、コンピューターは直接この属性を問い合わせることができます(デフォルトでは単一のドメインで)。

用意されているオプションを使用すると、ユーザーがユーザーアカウントを指定してこの検索の速度を上げたり、この機能がクロスドメイン環境で使用されるようにしたりできます。

フォレストに複数のドメインがあり、ユーザーがドメインを明示的に指定しない場合、Active DirectoryのrootDSEが証明書マッピングサービスの場所を指定します。 これは通常グローバルカタログマシンに置かれ、フォレスト内のすべてのx509certificate属性のキャッシュビューを持っています。 このコンピューターは、証明書だけに基づいて任意のドメインでユーザーアカウントを効率的に検出するために使用できます。

ログオンドメインコントローラーの選択制御

ある環境に複数のドメインコントローラーが含まれる場合、認証にどのドメインコントローラーが使用されているかを把握して制限すると、ログを有効化して取得するのに便利です。

ドメインコントローラーの選択制御

Windowsに対して、ログオンで特定のWindowsドメインコントローラーを強制的に使用させるために、lmhostsファイル(\Windows\System32\drivers\etc\lmhosts)を構成することで、Windowsマシンが使用するドメインコントローラーのリストを明示的に設定することができます。

通常その場所には「lmhosts.sam」という名のサンプルファイルがあります。単に次の1行を追加します。

1.2.3.4 dcnetbiosname #PRE #DOM:mydomai

ここで、「1.2.3.4」は、「mydomain」ドメインで「dcnetbiosname」という名前が付けられているドメインコントローラーのIPアドレスです。

再起動後に、Windowsマシンはその情報を使用してmydomainにログオンします。 デバッギングが完了したら、この構成を取り消す必要があることに注意してください。

使用中のドメインコントローラーの識別

Windowsはログオン時に、ユーザーをログオンさせたドメインコントローラーをMSDOS環境変数に設定します。 これを参照するには、コマンドプロンプトで「echo %LOGONSERVER%」を実行します。

認証に関するログは、このコマンドで返されたコンピューターに保存されます。

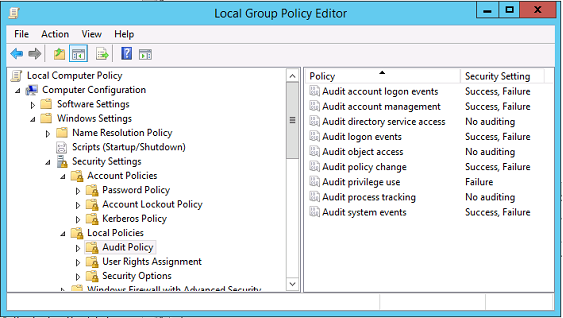

アカウント監査イベントの有効化

デフォルトで、Windowsドメインコントローラーは完全なアカウント監査ログを有効化していません。 これは、グループポリシーエディターで、セキュリティ設定の監査ポリシーを介して制御できます。有効化すると、ドメインコントローラーはセキュリティログファイル内に追加のイベントログ情報を作成します。

証明書検証ログ

証明書の有効性チェック

スマートカード証明書がDER証明書(秘密キー不要)としてエクスポートされた場合、次のコマンドで検証できます。certutil –verify user.cer

CAPIログの有効化

ドメインコントローラーとユーザーマシンでは、イベントビューアーを開いて、Microsoft/Windows/CAPI2/Operational Logsのロギングを有効化します。

CAPIログは、次のレジストリキーで制御できます。CurrentControlSet\Services\crypt32

| 値 | 説明 |

|---|---|

| DiagLevel(DWORD) | 詳細度レベル(0~5) |

| DiagMatchAnyMask(QUADWORD) | イベントフィルター(すべてに0xffffffを使用) |

| DiagProcessName(MULTI_SZ) | プロセス名(たとえば、LSASS.exe)によるフィルター |

CAPIのログ

| メッセージ | 説明 |

|---|---|

| チェーンの構築 | LSAがCertGetCertificateChainをコールしました(結果含む) |

| 失効確認 | LSAがCertVerifyRevocationをコールしました(結果含む) |

| X509オブジェクト | 詳細モードでは、証明書と証明書失効リスト(CRL)がAppData\LocalLow\Microsoft\X509Objectsにダンプされます |

| チェーンポリシーの検証 | LSAがCertVerifyChainPolicyをコールしました(パラメーター含む) |

エラーメッセージ

| エラーコード | 説明 |

|---|---|

| 信頼されていない証明書 | スマートカード証明書を、証明書を使用してコンピューターの中間証明書ストアおよび信頼できるルート証明書ストアに作成できませんでした。 |

| 証明書失効のチェックエラー | 証明書CRL配布ポイントによって指定されたアドレスからスマートカードのCRLをダウンロードできませんでした。失効チェックが必須の場合、これが原因となってログオンが失敗します。証明書と公開キー基盤」を参照してください。 |

| 証明書使用状況エラー | 証明書がログオンに適していません。たとえば、サーバー証明書または署名証明書の可能性があります。 |

Kerberosログ

Kerberosログを有効化するには、ドメインコントローラーおよびエンドユーザーマシン上で次のレジストリ値を作成します。

| ハイブ | 値の名前 | 値[DWORD] |

|---|---|---|

| CurrentControlSet\Control\Lsa\Kerberos\Parameters | LogLevel | 0x1 |

| CurrentControlSet\Control\Lsa\Kerberos\Parameters | KerbDebuglevel | 0xffffffff |

| CurrentControlSet\Services\Kdc | KdcDebugLevel | 0x1 |

| CurrentControlSet\Services\Kdc | KdcExtraLogLevel | 0x1f |

Kerberosログはシステムイベントログに出力されます。

- 「信頼できない証明書」などのメッセージは診断が簡単です。

- 次の2つのエラーコードは情報提供目的のもので、無視しても問題ありません。

- KDC_ERR_PREAUTH_REQUIRED(以前のドメインコントローラーとの後方互換性のために使用)

- 不明なエラー0x4b

イベントログメッセージ

ここでは、ユーザーが証明書を使用してログオンした場合にドメインコントローラーおよびワークステーションに出力されるログエントリの例について説明します。

- ドメインコントローラーCAPI2ログ

- ドメインコントローラーセキュリティログ

- Virtual Delivery Agent(VDA)セキュリティログ

- VDA CAPIログ

- VDAシステムログ

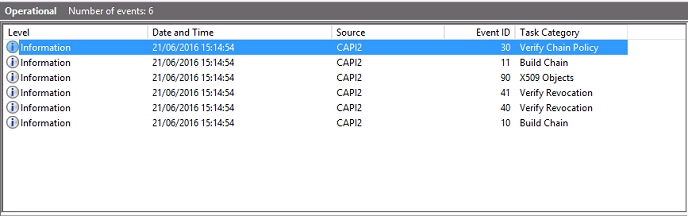

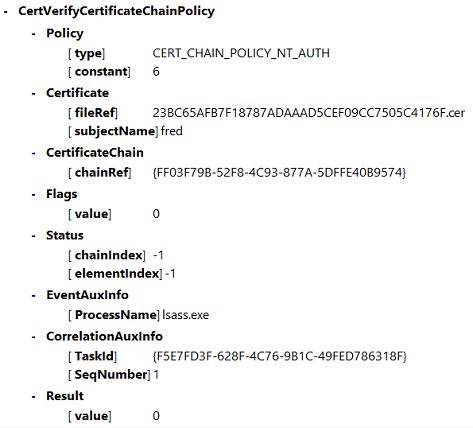

ドメインコントローラーCAPI2ログ

ログオン時にドメインコントローラーは発信者の証明書を検証し、一連のログエントリを次の形式で作成します。

最終イベントログメッセージは、VDAによって提供される証明書に基づいてチェーンを作成するドメインコントローラー上にlsass.exeを表示し、その妥当性(失効など)を検証します。結果は「ERROR_SUCCESS」として戻されます。

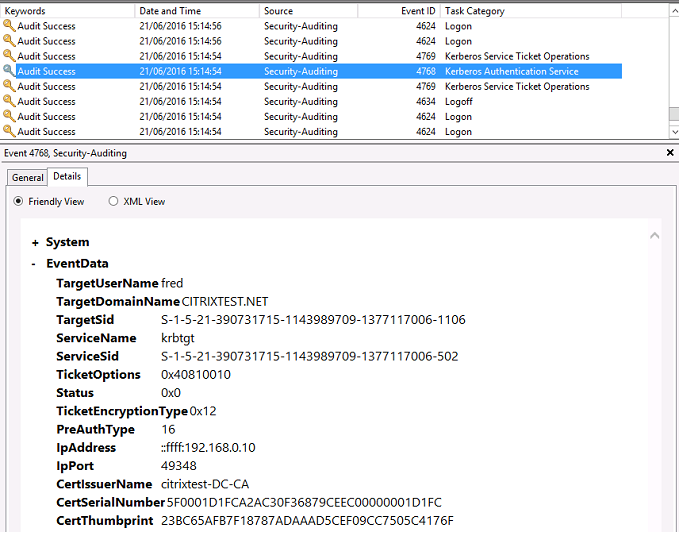

ドメインコントローラーセキュリティログ

ドメインコントローラーは一連のログオンイベントを表示します。主要なイベントは4768で、証明書を使用してKerberos Ticket Granting Ticket(krbtgt)を発行します。

これより前のメッセージは、ドメインコントローラーに対して認証するサーバーのマシンアカウントを表示します。 これより後のメッセージは、ドメインコントローラーに対して認証するために使用される新しいkrbtgtに属するユーザーアカウントを表示します。

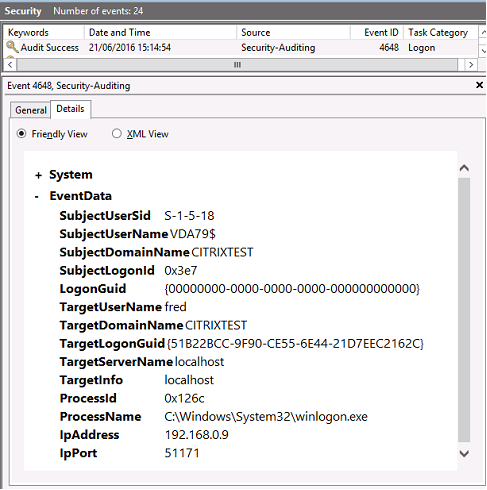

VDAセキュリティログ

ログオンイベントに対応するVDAセキュリティ監査ログはイベントIDが4648のエントリで、winlogon.exeにより記録されます。

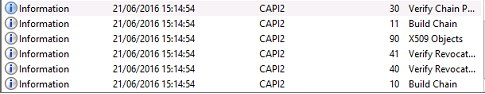

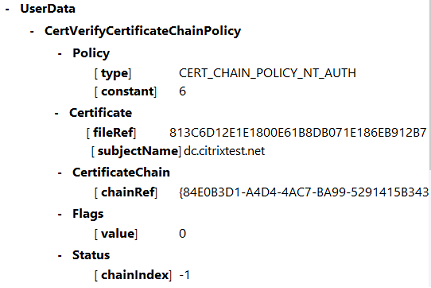

VDA CAPIログ

このサンプルのVDA CAPIログは、lsass.exeから単一のチェーンビルドおよび検証シーケンスを示しており、ドメインコントローラー証明書(dc.citrixtest.net)を検証しています。

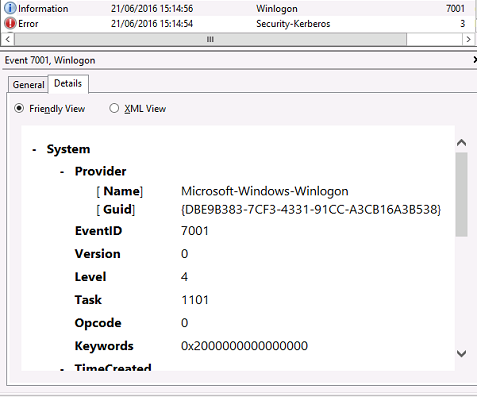

VDAシステムログ

Kerberosログが有効化されている場合、システムログは、エラーKDC_ERR_PREAUTH_REQUIRED(無視してかまいません)と、Kerberosログオンが成功したことを示すWinlogonからのエントリを表示します。

イベントログ

次の表は、FASで生成されるイベントログエントリの一覧です。

管理イベント[フェデレーション認証サービス]

[イベントソース:Citrix.Authentication.FederatedAuthenticationService]

これらのイベントは、FASサーバーでの構成変更に応じて記録されます。

| ログコード |

|---|

| [S001] アクセス拒否:ユーザー[{0}]は管理者グループのメンバーではありません |

| [S002] アクセス拒否:ユーザー[{0}]はロール[{1}]の管理者ではありません |

| [S003] 管理者[{0}]は保守モードを[{1}]に設定しています |

| [S004] 管理者[{0}]はCA [{1}]テンプレート[{2} および {3}]で登録しています |

| [S005] 管理者[{0}]はCA [{1}]の権限を取り消しています |

| [S006] 管理者[{0}]は新しい証明書定義[{1}]を作成しています |

| [S007] 管理者[{0}]は証明書定義[{1}]を更新しています |

| [S008] 管理者[{0}]は証明書定義[{1}]を削除しています |

| [S009] 管理者[{0}]は新しいロール[{1}]を作成しています |

| [S010] 管理者[{0}]はロール[{1}]を更新しています |

| [S011] 管理者[{0}]はロール[{1}]を削除しています |

| [S012] 管理者[{0}]は証明書を作成しています [UPN:{1} sid: {2} ロール:{3}][Certificate Definition: {4}][セキュリティコンテキスト:{5}] |

| [S013] 管理者[{0}]は証明書を削除しています[UPN:{1} ロール:{2} 証明書定義:{3} セキュリティコンテキスト:{4}] |

| [S015] 管理者[{0}]は証明書要求を作成しています[TPM:{1}] |

| [S016] 管理者[{0}]は認証証明書をインポートしています[参照:{1}] |

| [S050] 管理者[{0}]は新しいクラウド構成を作成しています:[{1}] |

| [S051] 管理者[{0}]はクラウド構成を更新しています:[{1}] |

| [S052] 管理者[{0}]はクラウド構成を削除しています |

| ログコード |

|---|

| [S401] 構成アップグレードを実行中です – [開始バージョン{0}][to version {1}] |

| [S402] エラー:Citrixフェデレーション認証サービスはNetwork Serviceとして実行する必要があります[現在は{0}として実行中] |

| [S404] Citrixフェデレーション認証サービスのデータベースを強制的に消去しています |

| [S405] レジストリからデータベースへのデータの移行中にエラーが発生しました:[{0}] |

| [S406] レジストリからデータベースへのデータ移行が完了しました(注:ユーザー証明書は移行されない) |

| [S407] データベースが既に存在していたため、レジストリベースのデータはデータベースに移行されませんでした |

| [S408] 構成をダウングレードできません – [バージョン{0}以降][to version {1}] |

| [S409] ThreadPool MinThreadsは[ワーカー: {0} 完了:{1}]から[ワーカー:{2} 完了: {3}]に変更されました |

| [S410] ThreadPool MinThreadsを[ワーカー: {0} 完了:{1}]から[ワーカー:{2} 完了: {3}]に変更できませんでした |

| [S411] FASサービスの開始エラー:[{0}] |

IDアサーションの作成[フェデレーション認証サービス]

[イベントソース:Citrix.Authentication.FederatedAuthenticationService]

これらのイベントは、信頼済みのサーバーがユーザーログオンをアサートすると、ランタイム時にFASサーバーに記録されます。

| ログコード |

|---|

| [S101] サーバー[{0}]にはロール[{1}]のIDをアサートする権限がありません |

| [S102] サーバー[{0}]はUPN [{1}]のアサートに失敗しました(例外:{2}{3}) |

| [S103] サーバー[{0}]はUPN [{1}]、SID {2}を要求しましたが、検索でSID {3}が返されました |

| [S104] サーバー[{0}]はUPN [{1}]のアサートに失敗しました(UPNはロール[{2}]によって許可されていません) |

| [S105] サーバー[{0}]はIDのアサーションを発行しました[UPN:{1}、ロール:{2}、セキュリティコンテキスト:[{3}]] |

| [S120] [UPN:{0}、ロール:{1}、セキュリティコンテキスト:[{2}]]に対して証明書を発行しています |

| [S121] 証明書が[UPN:{0} ロール:{1}]に[認証局:{2}]から発行されました |

| [S122] 警告:サーバー過負荷です[UPN:{0}、ロール:{1}][1分あたりの要求{2}]。 |

| [S123] [UPN:{0} ロール:{1}]の証明書の発行に失敗しました[例外:{2}] |

| [S124] [認証局:{2}]の[UPN:{0} ロール:{1}]の証明書の発行に失敗しました[例外:{3}] |

証明書利用者の行動[フェデレーション認証サービス]

[イベントソース:Citrix.Authentication.FederatedAuthenticationService]

これらのイベントは、VDAにユーザーがログオンすると、ランタイム時にFASサーバーに記録されます。

| ログコード |

|---|

| [S201] 証明書利用者[{0}]にはパスワードへのアクセス権がありません。 |

| [S202] 証明書利用者[{0}]には証明書へのアクセス権がありません。 |

| [S203] 証明書利用者[{0}]にはログオンCSPへのアクセス権がありません |

| [S204] 証明書利用者[{0}]が[{4}]によって承認されたログオンCSPにアクセスしています[UPN:{1}]役割:[{2}] [操作:{3}] |

| [S205] 呼び出しアカウント[{0}]はロール[{1}]の証明書利用者ではありません |

| [S206] 呼び出しアカウント[{0}]は証明書利用者ではありません |

| [S208] 秘密キーの処理が失敗しました[操作:{0}][UPN:{1}、ロール:{2}、証明書定義{3}][エラー {4} {5}] |

セッション内証明書サーバー[フェデレーション認証サービス]

[イベントソース:Citrix.Authentication.FederatedAuthenticationService]

これらのイベントは、ユーザーはセッション内証明書を使用すると、FASサーバーで記録されます。

| ログコード |

|---|

| [S301] アクセス拒否:ユーザー[{0}]には仮想スマートカードへのアクセス権がありません |

| [S302] ユーザー[{0}]は不明な仮想スマートカードを要求しました[拇印:{1}] |

| [S303] アクセス拒否:ユーザーが[{0}]仮想スマートカードと[UPN:{1}]一致しません |

| [S304] コンピューター[{2}]でプログラム[{1}]を実行中のユーザー[{0}]は秘密キー処理[{6}]のために仮想スマートカードを使用しています[UPN:{3}、ロール:{4}、拇印: {5}] |

| [S305] 秘密キーの処理が失敗しました[操作:{0}][UPN:{1}、ロール:{2}、コンテナ名{3}][エラー {4} {5}]。 |

FASアサーションプラグイン [フェデレーション認証サービス]

[イベントソース:Citrix.Authentication.FederatedAuthenticationService]

これらのイベントは、FASアサーションプラグインによって記録されます。

| ログコード |

|---|

| [S500] FASアサーションプラグインが設定されていません |

| [S501] 設定されたFASアサーションプラグインをロードできませんでした[例外:{0}] |

| [S502FAS]FASアサーションプラグインがロードされました[pluginId={0}] [assembly={1}] [location={2}] |

| [S503] サーバー[{0}]がUPN [{1}]のアサートに失敗しました(ログオン値が提供されましたがプラグイン[{2}]が対応していません) |

| [S504] サーバー[{0}]がUPN [{1}]のアサートに失敗しました(ログオン値が提供されましたが、FASプラグインが構成されていません) |

| [S505] サーバーが[{0}]UPN の[{1}]アサートに失敗しました(プラグインに[{2}]よりログオン値が拒否されステータス[{3}]とメッセージ[{4}]が返されました) |

| [S506] プラグイン[{0}]がサーバー[{1}]のログオン値をUPN [{2}]として承認しメッセージ[{3}]が返されました |

| [S507] サーバー[{0}]はUPN [{1}]のアサートに失敗しました(プラグイン[{2}]が例外[{3}]をスローしました) |

| [S507] サーバー[{0}]はUPN [{1}]のアサートに失敗しました(プラグイン[{2}]が例外[{3}]をスローしました) |

| [S508] サーバー[{0}]がUPN [{1}]のアサートに失敗しました(処理へのアクセスが提供されましたがプラグイン[{2}]が対応していません) |

| [S509] サーバー[{0}]がUPN [{1}]のアサートに失敗しました(処理へのアクセスが提供されましたが、FASプラグインが構成されていません) |

| [S510] サーバー[{0}]がUPN [{1}]のアサートに失敗しました(プラグイン[{2}]によってアクセス処理が無効と判断されました) |

Workspace対応FAS [フェデレーション認証サービス]

[イベントソース:Citrix.Fas.Cloud]

FASとWorkspaceを組み合わせて使用している場合、これらのイベントがログに記録されています。

| ログコード |

|---|

| [S001] Citrix Cloudサービスキーを切り替えています [FAS ID={0}] |

| [S002] FASクラウドサービスを開始しています。FasHubクラウドサービスURL:{0} |

| [S003] FASはクラウドに登録しました [FAS ID:{0}] [トランザクションID:{1}] |

| [S004] FASはクラウドへの登録に失敗しました[FAS ID:{0}] [トランザクションID:{1}] [例外:{2}] |

| [S005] FASはクラウドに現在の構成を送信しました[FAS ID:{0}] [トランザクションID:{1}] |

| [S006] FASはクラウドに現在の構成を送信できませんでした[FAS ID:{0}] [トランザクションID:{1}] [例外:{2}] |

| [S007] FASはクラウドから登録解除しました[FAS ID:{0}] [トランザクションID:{1}] |

| [S009] FASはクラウドからの登録解除に失敗しました[FAS ID:{0}] [トランザクションID:{1}] [例外:{2}] |

| [S010] FASサービスはクラウドメッセージングURLに接続されています:{0} |

| [S011] FASサービスはクラウドに接続されていません |

| [S012] FASサービスはCitrix Cloudからのシングルサインオンで利用可能です |

| [S013] FASサービスはCitrix Cloudからのシングルサインオンで利用できません。[{0}] 詳しくは、管理コンソールを確認してください |

[S014] クラウドサービス<service name>の呼び出しに失敗しました [FAS ID:{0}] [トランザクションID:{1}] [例外:{2}] |

| [S015] Citrix Cloudからのメッセージは、呼び出し元が許可されていないためブロックされました [メッセージID {0}] [トランザクションID {1}] [呼び出し元 {2}] |

[S016] クラウドサービス<service name>の呼び出しに成功しました [FAS ID:{0}] [トランザクションID:{1}] |

| [S019] FASはクラウド[FAS ID:{0}] [トランザクションID:{1}]から構成をダウンロードしました |

| [S020] FASはクラウド[FAS ID:{0}] [トランザクションID:{1}] [例外:{2}]から構成をダウンロードできませんでした |

| [S021] FASクラウドサービスを開始できませんでした。例外: {0} |

| [S022] FASクラウドサービスを停止しています |

ログオン[VDA]

[イベントソース:Citrix.Authentication.IdentityAssertion]

これらのイベントは、ログオン時にVDAで記録されます。

| ログコード |

|---|

| [S101] IDアサーションログオンに失敗しました。 認識できないフェデレーション認証サービス[ID:{0}] |

| [S102] IDアサーションログオンに失敗しました。 {0}のSIDが見つかりませんでした[例外:{1}{2}] |

| [S103] IDアサーションログオンに失敗しました。 ユーザー{0}のSIDは{1}ですが、想定されたSIDは{2}です |

| [S104] IDアサーションログオンに失敗しました。 フェデレーション認証サービスへの接続に失敗しました:{0} [エラー:{1} {2}] |

| [S105] IDアサーションログオン。 [ユーザー名:{0}][Domain: {1}]にログインしています |

| [S106] IDアサーションログオン。 [証明書:{0}]にログインしています。 |

| [S107] IDアサーションログオンに失敗しました。 [例外:{0}{1}] |

| [S108] IDアサーションサブシステム。 ACCESS_DENIED [呼び出し元:{0}] |

セッション内証明書[VDA]

[イベントソース:Citrix.Authentication.IdentityAssertion]

これらのイベントは、ユーザーがセッション内証明書を使用しようとすると、VDAに記録されます。

| ログコード |

|---|

| [S201] 仮想スマートカードの[PID:{1} プログラム名:{2}][Certificate thumbprint: {3}]へのアクセスが[{0}]に認証されました |

| [S203] 仮想スマートカードサブシステム。 アクセスが拒否されました[呼び出し元:{0}、セッション:{1}] |

| [S204] 仮想スマートカードサブシステム。 スマートカードのサポートが無効化されました。 |

証明書要求およびキーペア生成[フェデレーション認証サービス]

[イベントソース:Citrix.Fas.PkiCore]

これらのイベントは、FASサーバーが低レベルの暗号化操作を実行すると記録されます。

| ログコード |

|---|

| [S001] TrustArea::TrustArea:証明書がインストールされました[TrustArea: {0}] [証明書 {1}][TrustAreaJoinParameters{2} |

| [S014] Pkcs10Request::Create: PKCS10要求が作成されました[識別名 {0}] |

| [S016] PrivateKey::Create [識別子 {0}][MachineWide: {1}][プロバイダー:{2}][ProviderType: {3}][EllipticCurve:{4}][KeyLength: {5}][isExportable:{6}] |

| [S017] PrivateKey::Delete [CspName: {0}、識別子 {1}] |

| ログコード |

|---|

| [S104] MicrosoftCertificateAuthority::GetCredentials:{0}の使用権限が付与されました |

| [S105]MicrosoftCertificateAuthority::SubmitCertificateRequestエラーが応答[{0}]を返しました |

| [S106] MicrosoftCertificateAuthority::SubmitCertificateRequest証明書[{0}]が発行されました |

| [S112] MicrosoftCertificateAuthority::SubmitCertificateRequest - 承認待機中[CR_DISP_UNDER_SUBMISSION] [参照:{0}] |

エンドユーザーエラーメッセージ

ここでは、Windowsログオンページでユーザーに表示される一般的なエラーメッセージの一覧を示します。

| 表示されるエラーメッセージ | 説明および参照先 |

|---|---|

| 無効なユーザー名またはパスワードです。 | コンピューターはユーザーが有効な証明書および秘密キーを持っていると判断していますが、Kerberosドメインコントローラーが接続を拒否しました。この記事の「Kerberosログ」を参照してください。 |

| システムにログオンできませんでした。資格情報を確認できませんでした。/この要求は、サポートされていません。 | ドメインコントローラーに接続できないか、ドメインコントローラーにスマートカード認証をサポートする証明書が構成されていません。「Kerberos認証」、「ドメインコントローラー認証」、または「ドメインコントローラー」証明書のドメインコントローラーを登録します。これは通常試す価値があります。既存の証明書が有効に見える場合でも同様です。 |

| システムにログオンできませんでした。認証のために使用されたスマートカード証明書が信頼できませんでした。 | 中間証明書とルート証明書がローカルコンピューターにインストールされていません。「証明書と公開キー基盤」を参照してください。 |

| 不正な要求 | これは通常、証明書の拡張子が正しく設定されていないか、RSAキーが短すぎることを示します(2048ビット未満)。 |

関連情報

- スマートカードログオン用のドメインを構成します:http://support.citrix.com/article/CTX206156

- スマートカードログオンポリシー:https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/ff404287(v=ws.10)

- CAPIログの有効化:http://social.technet.microsoft.com/wiki/contents/articles/242.troubleshooting-pki-problems-on-windows.aspx

- Kerberosログの有効化:https://support.microsoft.com/en-us/kb/262177

- サードパーティの証明機関を使用してスマートカードログオンを有効化するためのガイドライン: https://support.microsoft.com/en-us/kb/281245