Citrix ADC SSLプロファイル検証済みリファレンスデザイン

概要

Citrix ADC 概要

Citrix ADCはオールインワンのアプリケーションデリバリーコントローラーで、アプリケーションの実行速度を最大5倍向上させ、アプリケーションの所有コストを削減し、ユーザーエクスペリエンスを最適化し、以下を使用してアプリケーションを常に利用できるようにします。

- 高度な L4-7 負荷分散とトラフィック管理

- HTTP 圧縮やキャッシュなど、実証済みのアプリケーションアクセラレーション

- アプリケーションセキュリティのための統合アプリケーションファイアウォール

- サーバオフロードによるコストの大幅な削減とサーバの統合

サービスとアプリケーションデリバリのリーダーとして、Citrix ADCは世界中の何千ものネットワークに展開され、エンタープライズおよびクラウドサービスの提供を最適化し、セキュリティで保護し、制御しています。Citrix ADC、Webサーバーとデータベースサーバーの前に直接導入され、高速負荷分散とコンテンツスイッチング、HTTP圧縮、コンテンツキャッシュ、SSLアクセラレーション、アプリケーションフローの可視性、強力なアプリケーションファイアウォールを統合した使いやすい統合プラットフォームに統合されています。ネットワークデータを実用的なビジネスインテリジェンスに変換するエンドツーエンドの監視により、SLA への対応が大幅に簡素化されます。Citrix ADCでは、プログラミングの専門知識を必要とせずに、シンプルな宣言型ポリシーエンジンを使用してポリシーを定義および管理できます。

概要 Citrix ADC SSL プロファイル

SSLプロファイルを使用して、Citrix ADCがSSLトラフィックを処理する方法を指定できます。プロファイルは、仮想サーバー、サービス、サービスグループなどのSSLエンティティのSSLパラメータ設定の集合であり、構成が容易で柔軟性があります。設定できるグローバルパラメータは 1 セットだけに限定されません。グローバルパラメータの複数のセット (プロファイル) を作成し、異なる SSL エンティティに異なるセットを割り当てることができます。SSL プロファイルは次の 2 つのカテゴリに分類されます。

- フロントエンドエンティティに適用可能なパラメータを含むフロントエンドプロファイル。つまり、クライアントからリクエストを受け取るエンティティに適用されます。

- バックエンド・エンティティに適用可能なパラメータを含むバックエンド・プロファイル。つまり、クライアント要求をサーバーに送信するエンティティに適用されます。

TCP や HTTP プロファイルとは異なり、SSL プロファイルはオプションです。SSL プロファイル (グローバルパラメータ) を有効にすると、すべての SSL エンドポイントはデフォルトのプロファイルを継承します。同じプロファイルを複数のエンティティで再利用できます。エンティティにプロファイルが添付されていない場合は、グローバルレベルで設定された値が適用されます。動的に学習されるサービスには、現在のグローバル値が適用されます。

個々のSSLエンドポイントでSSLパラメータ、暗号、ECC曲線を構成する必要がある代替方法と比較して、Citrix ADC SSLプロファイルは、関連するすべてのエンドポイントのSSL構成の単一ポイントとして機能するため、構成管理を簡素化します。さらに、暗号の順序変更や暗号の順序変更時のダウンタイムなどの構成上の問題は、SSL プロファイルを使用することで解決されます。

SSLプロファイルは、従来これらのパラメータとバインディングを設定できなかったSSLエンドポイントに、必要なSSLパラメータと暗号バインディングを設定するのに役立ちます。SSL プロファイルは安全なモニターでも設定できます。

次の表は、各プロファイルに含まれるパラメータの一覧です。

| フロントエンドプロファイル | バックエンドプロファイル |

|---|---|

| cipherRedirect, cipherURL | denySSLReneg |

| clearTextPort* | encryptTriggerPktCount |

| clientAuth, clientCert | nonFipsCiphers |

| denySSLReneg | pushEncTrigger |

| dh, dhFile, dhCount | pushEncTriggerTimeout |

| dropReqWithNoHostHeader | pushFlag |

| encryptTriggerPktCount | quantumSize |

| eRSA, eRSACount | serverAuth |

| insertionEncoding | commonName |

| nonFipsCiphers | sessReuse, sessTimeout |

| pushEncTrigger | SNIEnable |

| pushEncTriggerTimeout | ssl3 |

| pushFlag | sslTriggerTimeout |

| quantumSize | strictCAChecks |

| redirectPortRewrite | TLS 1.0, TLS 1.1, TLS 1.2 |

| sendCloseNotify | |

| sessReuse, sessTimeout | |

| SNIEnable | |

| ssl3 | |

| sslRedirect | |

| sslTriggerTimeout | |

| strictCAChecks | |

| tls1, tls11, tls12,tls13 |

* ClearTextPort パラメータは SSL 仮想サーバーにのみ適用されます。

プロファイルに含まれていないパラメータを設定しようとすると (たとえば、バックエンドプロファイルで ClientAuth パラメータを設定しようとした場合)、エラーメッセージが表示されます。

CRL メモリサイズ、OCSP キャッシュサイズ、UndeFaction Control、UndeFaction Data などの一部の SSL パラメータは、これらのパラメータはエンティティから独立しているため、上記のプロファイルのいずれにも含まれていません。これらのパラメータは、[ トラフィック管理] > [SSL] > [高度な SSL 設定]にあります。

SSL プロファイルは次の操作をサポートします。

-

追加 — Citrix ADC に SSL プロファイルを作成します。プロファイルがフロントエンドかバックエンドかを指定します。フロントエンドがデフォルトです。

-

設定-既存のプロファイルの設定を変更します。

-

「設定解除」(Unset)-指定されたパラメータをデフォルト値に設定します。パラメータを何も指定しない場合、エラーメッセージが表示されます。エンティティのプロファイルを設定解除すると、プロファイルはエンティティからバインド解除されます。

-

削除-プロファイルを削除します。どのエンティティでも使用されているプロファイルは削除できません。設定をクリアすると、すべてのエンティティが削除されます。その結果、プロファイルも削除されます。

-

バインド:プロファイルを Vserver にバインドします。

-

バインド解除:プロファイルを Vserver からバインド解除します。

-

表示-Citrix ADC で使用可能なすべてのプロファイルを表示します。プロファイル名を指定すると、そのプロファイルの詳細が表示されます。エンティティを指定すると、そのエンティティに関連付けられているプロファイルが表示されます。

SSL プロファイルのユースケース

SSL デフォルトプロファイル

Citrix ADCアプライアンスには、2つのデフォルトプロファイルが組み込まれています—

-

ns_default_ssl_profile_frontend — すべての SSL タイプの仮想サーバーと内部サービスのデフォルトのフロントエンドプロファイル。

-

ns_default_ssl_profile_backend — SSL タイプのサービス、サービスグループ、およびセキュアモニターのデフォルトのバックエンドプロファイル。

作成された新しいエンドポイントには、対応するデフォルトのSSLプロファイルがバインドされます。

デフォルトの SSL プロファイルの SSL パラメータと暗号を変更できます。これにより、顧客は、対応するエンドポイントによって参照される一点で設定とバインディングを変更できるようになります。

重要:

ソフトウェアをアップグレードする前に設定を保存し、デフォルトプロファイルを有効にします。

拡張プロファイルインフラストラクチャをサポートするビルドにソフトウェアをアップグレードし、既定のプロファイルを有効にします。特定のデプロイメントに応じて、2 つのアプローチのうちの 1 つを使用できます。デプロイメントでエンドポイント間で共通の SSL 設定がある場合は、「ユースケース 1」を参照してください。導入環境の大規模な SSL 構成で、SSL パラメータと暗号がエンドポイント間で共通していない場合は、「ユースケース 2」を参照してください。

ソフトウェアをアップグレードした後、プロファイルを有効にすると、変更を元に戻すことはできません。つまり、プロファイルを無効にすることはできません。したがって、変更を元に戻す唯一の方法は、古い構成を使用して再起動することです。

注: 1 回の操作 (デフォルトプロファイルの有効化、SSL パラメータの設定-DefaultProfile ENABLED) で、デフォルトのフロントエンドプロファイルとデフォルトのバックエンドプロファイルの両方を有効化 (バインド) できます。

注: v11.1以降、デフォルトのSSLプロファイルをクラスタリングで使用できるようになりました

Citrix ADC コマンドラインを使用して構成を保存するには、コマンドプロンプトで次のように入力します。

>save config

>shell

root@ns# cd /nsconfig

root@ns# cp ns.conf ns.conf.NS<currentreleasenumber><currentbuildnumber>

<!--NeedCopy-->

使用例 1

デフォルトプロファイルを有効にすると、すべての SSL エンドポイントにバインドされます。既定のプロファイルは編集可能です。デプロイメントでほとんどのデフォルト設定が使用され、一部のパラメータしか変更されない場合は、デフォルトプロファイルを編集できます。変更内容は、すべてのエンドポイントに即座に反映されます。

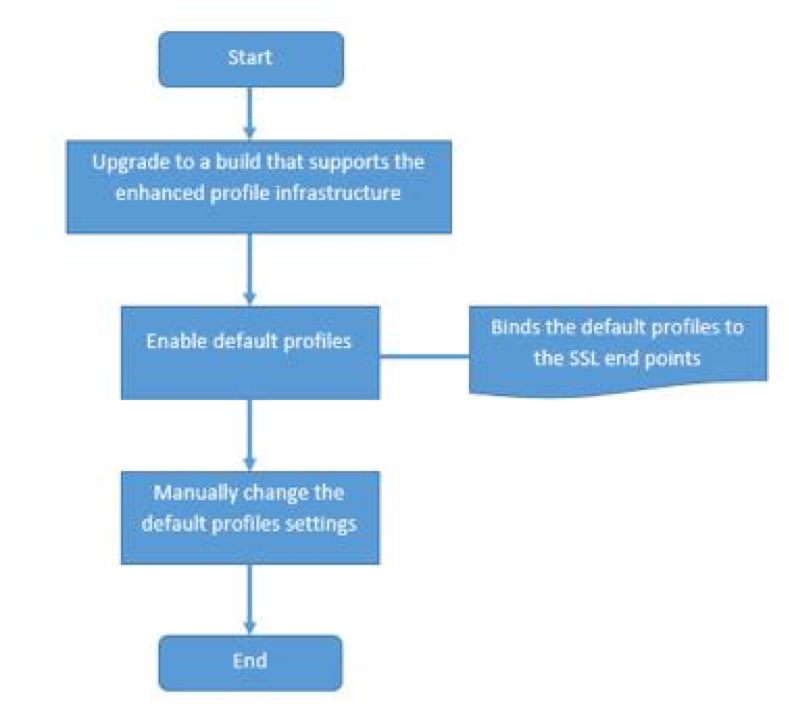

次のフローチャートは、実行する必要のある手順を説明しています。

-

ソフトウェアのアップグレードの詳細については、 システムソフトウェアのアップグレードを参照してください。

- Citrix ADCコマンドラインまたはGUIを使用して、デフォルトのプロファイルを有効にします。

- コマンドラインで次のように入力します。ssl パラメータを設定-DefaultProfile ENABLED

- GUI を使用する場合は、[ トラフィック管理] > [SSL] > [SSL の詳細設定の変更] に移動し、下にスクロールして [ デフォルトプロファイルを有効にする] を選択します。

- (オプション) デフォルトプロファイルの設定を手動で変更します。

- コマンドラインで、:

set ssl profile <name>に続けて変更するパラメータを入力します。 - GUI を使用する場合は、[ システム] > [プロファイル] に移動します。[SSL プロファイル] で、プロファイルを選択し、[ 編集] をクリックします。

- コマンドラインで、:

使用例 2

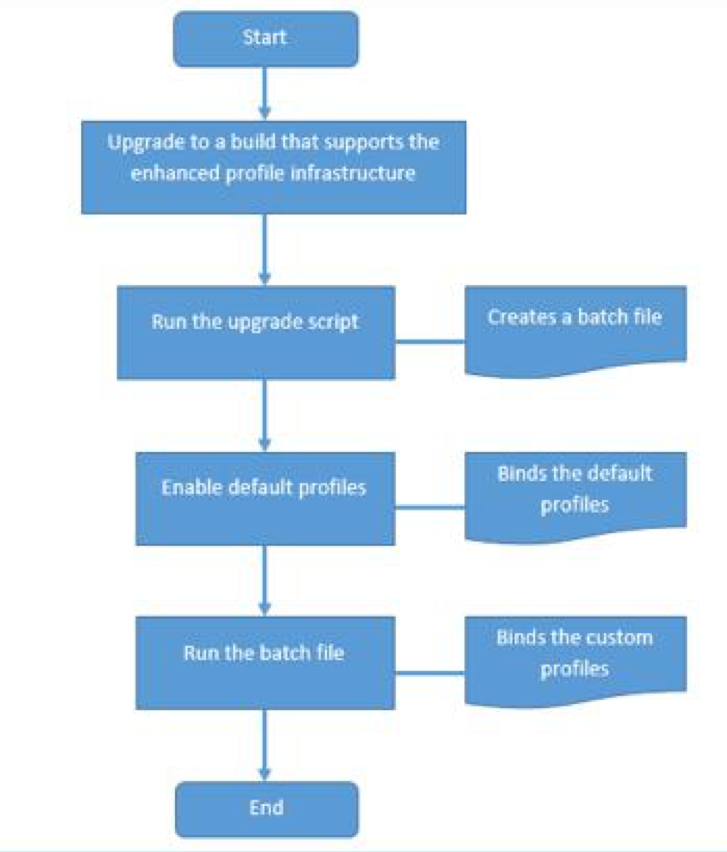

導入環境の大半の SSL エンティティに特定の設定を使用している場合は、エンドポイントごとにカスタムプロファイルを自動的に作成してエンドポイントにバインドするスクリプトを実行できます。このセクションで説明する手順を使用して、デプロイ内のすべての SSL エンドポイントのSSL設定を保持します。ソフトウェアをアップグレードしたら、移行スクリプトをダウンロードして実行し、SSL 固有の変更をキャプチャします。このスクリプトを実行したときの出力はバッチファイルです。既定のプロファイルを有効にし、バッチファイル内のコマンドを適用します。アップグレード後のSSL構成の移行例については、付録を参照してください。

次のフローチャートは、実行する必要のある手順を説明しています。

-

ソフトウェアのアップグレードの詳細については、 システムソフトウェアのアップグレードを参照してください。

-

SSL 固有の変更をキャプチャするスクリプトをダウンロードして実行します。他の移行アクティビティに加えて、スクリプトは古い ns.conf ファイルを分析し、特別な設定 (デフォルト以外) を SSL エンドポイント設定からカスタムプロファイルに移動します。設定の変更を適用するには、アップグレード後にデフォルトプロファイルを有効にする必要があります。

注:

移行スクリプトを実行するときに、プロファイル名を自動生成するか、ユーザーに対話的にプロファイル名の入力を求めるかを選択できます。移行スクリプトは、以下をチェックし、それに応じてプロファイルを作成します。

- デフォルト設定および類似の暗号および暗号グループ設定のエンドポイント:スクリプトは 1 つのプロファイルを作成します。

- デフォルト設定で、暗号グループが異なる、または暗号/暗号グループの優先順位が異なるエンドポイント:いずれの場合も、スクリプトはユーザー定義の暗号グループを作成し、それをプロファイルにバインドし、各プロファイルを適切なエンドポイントにバインドします。

- デフォルト設定とデフォルト暗号を使用するエンドポイント:デフォルトのプロファイルがエンドポイントにバインドされます。

To run the script, at the command prompt, type:./default_profile_script /nsconfig/ns.conf -b > <output file name>` <!--NeedCopy-->You must run this command from the folder in which you store the script. -

Citrix ADCコマンドラインまたはGUIを使用して、デフォルトのプロファイルを有効にします。

- コマンドラインで、次のように入力します。

set ssl parameter -defaultProfile ENABLED - GUI を使用する場合は、[ トラフィック管理] > [SSL] > [SSL の詳細設定の変更] に移動し、下にスクロールして [ デフォルトプロファイルを有効にする] を選択します。

- コマンドラインで、次のように入力します。

カスタム SSL プロファイル

デフォルトのSSLプロファイルに加えて、顧客は特定のユースケース向けにカスタムのフロントエンドおよびバックエンドSSLプロファイルを作成できます。アプリケーションによって異なる暗号と SSL パラメータが必要になる場合があります。そのような場合、お客様は新しいプロファイルを作成してエンドポイントにバインドできます。

システムに作成できるカスタムプロファイルの数には上限はありません。

SSL プロファイルなどを有効にする方法については 、SSL プロファイルのドキュメントを参照してください。

SSL フロントエンドプロファイル

フロントエンドSSLプロファイルは、SSLタイプの仮想サーバーと内部サービスに関連しています。フロントエンドプロファイルは、負荷分散仮想サーバー、コンテンツスイッチング仮想サーバー、AAA-TM 仮想サーバー、およびゲートウェイ VPN 仮想サーバーカテゴリのすべてのSSLタイプの仮想サーバーに適用されます。

SSL、SSL_TCP、SIP_SSL、SSL_FIX、SSL_DIAMETERなどのタイプの仮想サーバーがフロントエンドプロファイルをサポートしています。

すべての内部サービスはフロントエンドプロファイルをサポートしています。

SSL バックエンドプロファイル

バックエンドプロファイルは SSL タイプのサービス、サービスグループ、およびセキュアモニターに関連しています。SSL、SSL_TCP、SIP_SSL、SSL_FIX、SSL_DIAMETER のバックエンドプロファイルをサポートするタイプのサービスとサービスグループです。

一部のモニターでは、安全な接続を介してバックエンドサーバーの状態をチェックするように設定できます。SSL プロファイルをこのようなモニターにバインドして、SSL パラメーターと暗号を設定できます。このようなモニターは、HTTP、HTTP-ECV、HTTP-INLINE、TCP、および TCP-ECV です。