リファレンスアーキテクチャ:Virtual Apps and Desktops サービス

概要

Covid-19が発生すると、Worldwide Co.の従業員全員がリモートで働くことを余儀なくされました。Worldwide Co.のオフィスユーザーは、通常、キューブ/オフィスに関連付けられた企業所有のPCから作業していました。Worldwide Co.は、Citrix Virtual Apps and Desktopsサービスを迅速に導入し、ユーザーがリモートPCアクセスを使用して自宅から職場のPCに安全にアクセスできるようにしました。

2020年のパンデミック中、Worldwide Co.は、特定の役割を持つ従業員の自宅での生産性がオフィスと比べて同等またはより高いことを認識しました。そのため、これらの新しい恒久的なリモートワーカーが環境に許可されるようにしたいと考えていました。

多くの従業員が恒久的にリモートワーカーになりましたが、従業員のグループにはオンサイトでのオフィス作業が必要な役割があります。しかし、Worldwide Co.は、オフィスベースの従業員を必要に応じてリモートで作業できる柔軟性を提供したいと考えています。

このリファレンスアーキテクチャは、Worldwide Co.がCitrix Virtual Apps and Desktops環境をどのように計画したかを示しています。

成功基準

Worldwide Co.は、包括的なデザインの基礎となる成功基準のリストを定義しました。

| 成功基準 | 説明 | 解決策 |

|---|---|---|

| 柔軟なワークスタイル | 多くのユーザーは主要な作業環境を持っていますが、このソリューションはワークスタイルの柔軟性をサポートし、必要に応じてどこからでも作業できます。 | Citrix Virtual Apps and Desktopsサービス |

| ハードウェアコストを最小限に抑える | 多くのユーザーは従来のPCを使用してオフィスで勤務します。このソリューションにより、ユーザーは同じ経験を持ちながら、リモートで作業できます。 | リモートPCアクセス |

| 安全なリソース | 信頼されていないエンドポイントまたはセキュリティで保護されていない場所からアクセスするユーザーには、企業リソースを保護する必要があります。 | VPNレスアクセス |

| データセンターの設置面積を最小化 | データセンターの設置面積を最小限に抑え、必要に応じて拡張できる柔軟性と俊敏性を実現し、管理が必要な物理ハードウェアとアプライアンスの量を削減します。 | Citrix Virtual Apps and Desktops サービスとCloud VDI |

| アダプティブセッション | リソースへのエンドユーザーの接続の性質が異なるため、エンドユーザーの環境が変化するにつれて、エクスペリエンスは動的に変化します。 | HDXアダプティブテクノロジ |

| ユーザーエクスペリエンスのレポート | IT 担当者は、リモートユーザーと仮想デスクトップ間のリンクを完全に制御できないため、全体的な操作性を監視し、改善すべき領域を特定できる必要があります。 | パフォーマンス分析 |

| 最適なルーティング | レイテンシーを減らしてエクスペリエンスを向上させるには、ソリューションで可能な限り最適なルートを使用する必要があります。 | Citrix Gatewayサービス |

| クラウドコストの最適化 | スケジュールと使用量に基づいてワークロードを自動的にスケーリングし、クラウドコストを最小限に抑えます。 | Autoscale |

| 多要素認証 | セキュリティが最優先される中、MFAは、企業リソースの認証と保護の別のレイヤーを確保する必要があります。 | 時間ベースのワンタイムパスワードマイクロサービス |

| 最適なパフォーマンスとアプリの応答時間 | マルチユーザー環境で、1人のユーザーがCPUリソースを独占し、他のユーザーに悪影響を与えるような状況を回避します。 | ワークスペース管理 - CPUの最適化 |

| エンドユーザーに提供するイメージの最適化 | 管理者がイメージを最適化できる簡単なツール | Citrix Optimizer |

| ビジネス継続性 | Cloudサービスで障害が発生した場合の耐障害性のオプション | Citrix サービス継続性 |

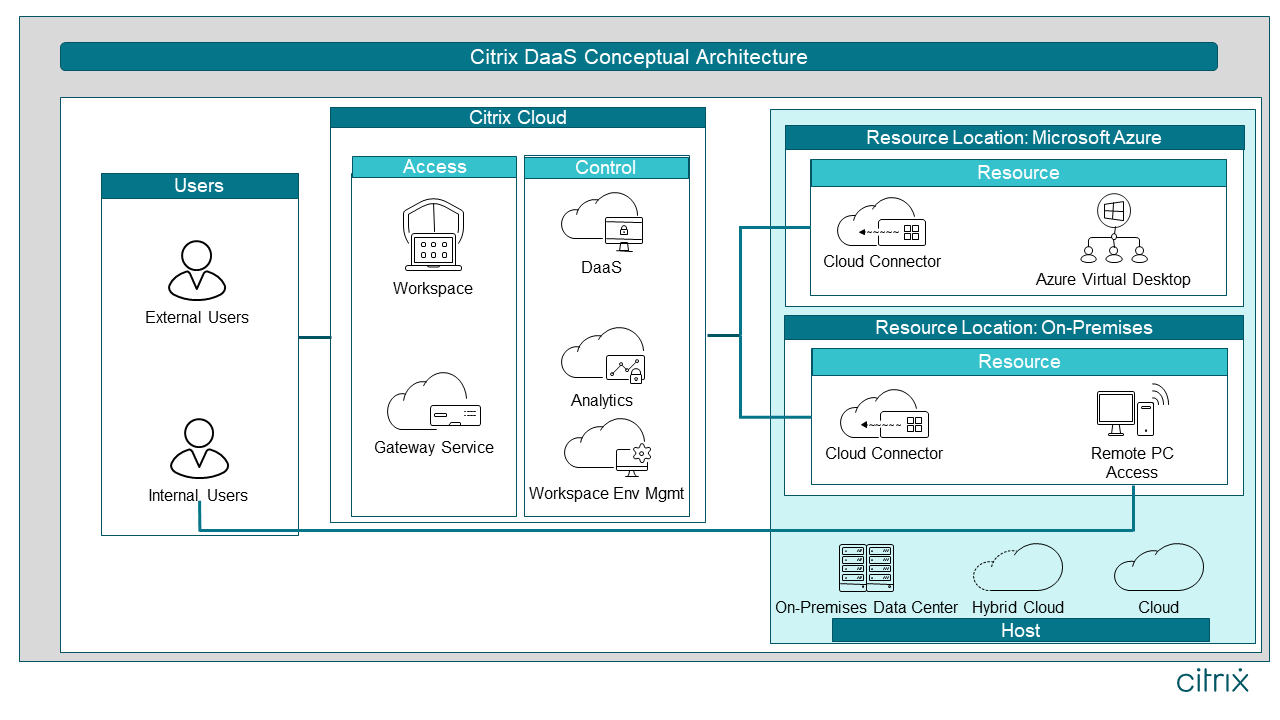

概念アーキテクチャ

上記の要件に基づき、Worldwide Co.は次のアーキテクチャを作成しました。このアーキテクチャは、上記の要件をすべて満たすだけでなく、将来的に特定される他のユースケースに拡張する必要がある場合の基盤をWorldwide Co.に提供します。

Citrix Virtual Apps and Desktops のアーキテクチャは、レイヤーに分割されています。このフレームワークは、最も一般的な仮想デスクトップ/アプリケーション展開シナリオの技術アーキテクチャを理解するための基盤を提供します。すべてのレイヤーが連携してフローし、組織のための完全なエンドツーエンドのソリューションを作成します。

高レベル:

-

ユーザーレイヤー: この層は、リソースへの接続に使用されるエンドユーザー環境とエンドポイントデバイスを記述します。

- 外部ユーザー:Citrix Workspace にアクセスして、Azure でホストされている Azure Virtual Desktopsにアクセスします。

- 内部ユーザー:オフィスにいるときは、引き続き物理 PC を利用できます。リモートで作業する場合、Citrix WorkspaceとリモートPCアクセスにアクセスして、オフィスベースの物理PCに接続します。

-

アクセスレイヤー: このレイヤーは、Citrix環境への外部および内部アクセスの詳細を説明します。

- Citrix Workspace:組織内のユーザーの役割に関連する情報、アプリ、その他のコンテンツへの安全なアクセスを提供する、完全なデジタルワークスペースソリューションです。

- Gateway Service:このクラウドベースのサービスは、ID とアクセス管理 (iDam) 機能を備えた安全なリモートアクセスを提供し、SaaS (サービスとしてのソフトウェア) アプリ、仮想アプリおよびデスクトップに統一されたエクスペリエンスを提供します。

-

リソースレイヤー: この層は、各ユーザーグループに提供される仮想デスクトップ、アプリケーション、およびデータを定義します。

- リモートPCアクセス:従来のローカルWindowsデスクトップで、単一のユーザーに割り当てられ、物理的にローカルにアクセスしたり、リモートからアクセスできます。

- Azure Virtual Desktop: ユーザーがデスクトップやアプリケーションにリモートアクセスできるようにするための、仮想化されたWindows 10マルチセッションオペレーティングシステム。

-

制御レイヤー: このレイヤーは、環境の残りの部分をサポートするために使用されるコンポーネントの詳細を説明します。

- Virtual Apps and Desktops サービス:このクラウドベースのサービスは、Azure Virtual Desktopsとリモート PC アクセスの承認と仲介を管理します。

- Workspace Environment Management サービス:このクラウドベースのサービスは、インテリジェントなリソース管理とProfile Managementテクノロジを使用して、可能な限り最高のパフォーマンス、デスクトップログオン、およびアプリケーションの応答時間を提供します。

- パフォーマンス分析:このクラウドベースのサービスは、Citrix Virtual Apps and Desktops環境の主要なパフォーマンス指標を追跡し、集約し、視覚化します。

-

ホストレイヤー: この層は、Citrix環境で使用されるハードウェアコンポーネント、プライベート、パブリック、ハイブリッドクラウド(ハードウェア、ストレージ、仮想化の詳細)を示します。

- 物理 PC:すでに所有している物理PCを使用しますが、ユーザーは必要に応じてリモートでこれらのPCにアクセス可能

- Azure:データセンターのフットプリントを削減するために、新しい仮想デスクトップリソースを Azure にデプロイします。

以下のセクションでは、上記の各アーキテクチャ・コンポーネントと、XYZ社の要件をどのように満たすかについて説明します。

詳細アーキテクチャ

ユーザーレイヤー

ユーザー要件を適切な仮想デスクトップに合わせることが、完全なエンドツーエンドソリューションを作成するための最初のステップです。Worldwide Co.は、ユーザー要件を以下に定義しました。

| ユーザーがアクセスする必要があるのは… | ユーザーに含まれるのは… | エンドポイントに含まれるのは… | 一般的な場所はどこか… | ITが配信するものは… |

|---|---|---|---|---|

| 基幹業務アプリケーションを使用した標準化されたデスクトップ環境 | エンジニアデザイナーエグゼクティブ | オフィス:物理的な企業の PC リモート:個人用デバイス | 主に内部ローカルネットワーク。場合によっては、リモートで信頼できないネットワーク。 | リモートPCアクセス |

| 基幹業務アプリケーションを使用した標準化されたデスクトップ環境 | セールス・マーケティング | 個人用デバイス・タブレット・ラップトップ | リモートの信頼できないネットワーク | Azure Virtual Desktops |

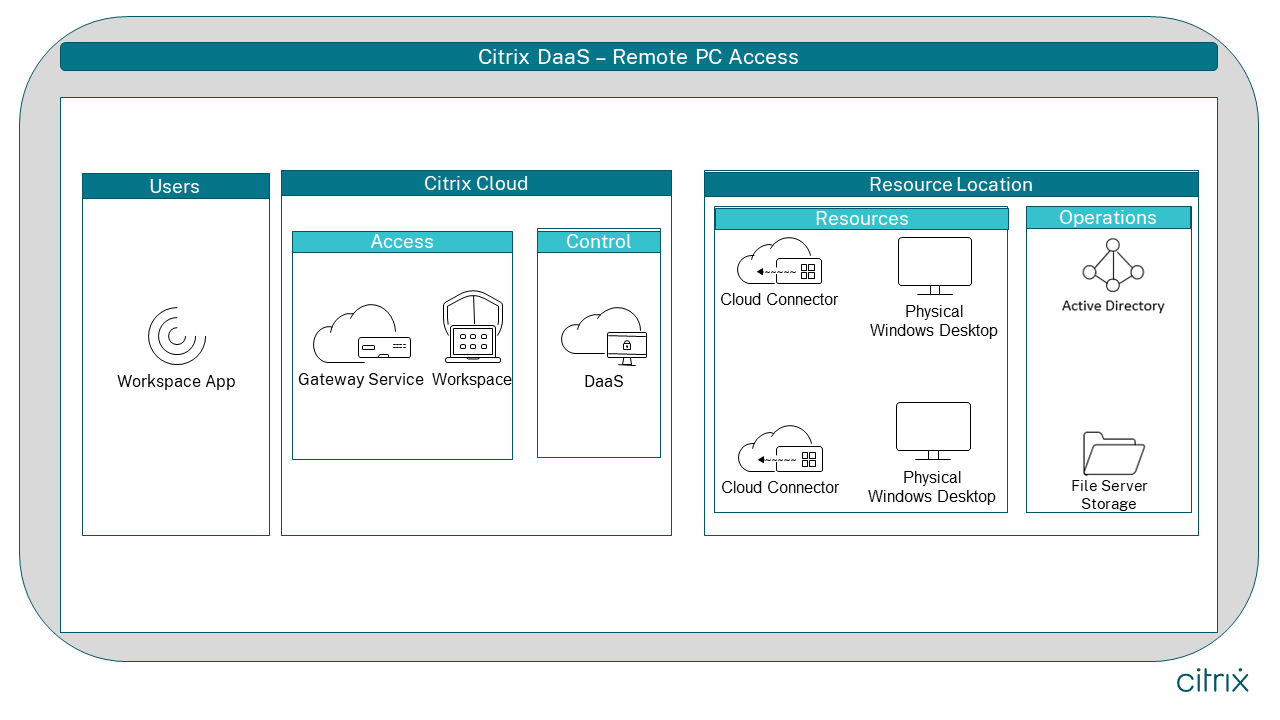

オフィスワーカーは通常、会社所有の PC を使用してオフィスから作業します。パンデミックが起こったとき、自宅から安全に作業しながら、オフィスにあるPCを活用する方法が必要でした。Worldwide Co.は、オフィスワーカーはリモートワーカーとして生産性が高いことを認識し、リモートで作業できる柔軟性を提供したいと考えました。オフィスで作業するときは引き続きローカルPCを使用し、自宅から作業するときはCitrix Virtual Apps and Desktops のリモートPCアクセスを介してリモートからアクセスできます。

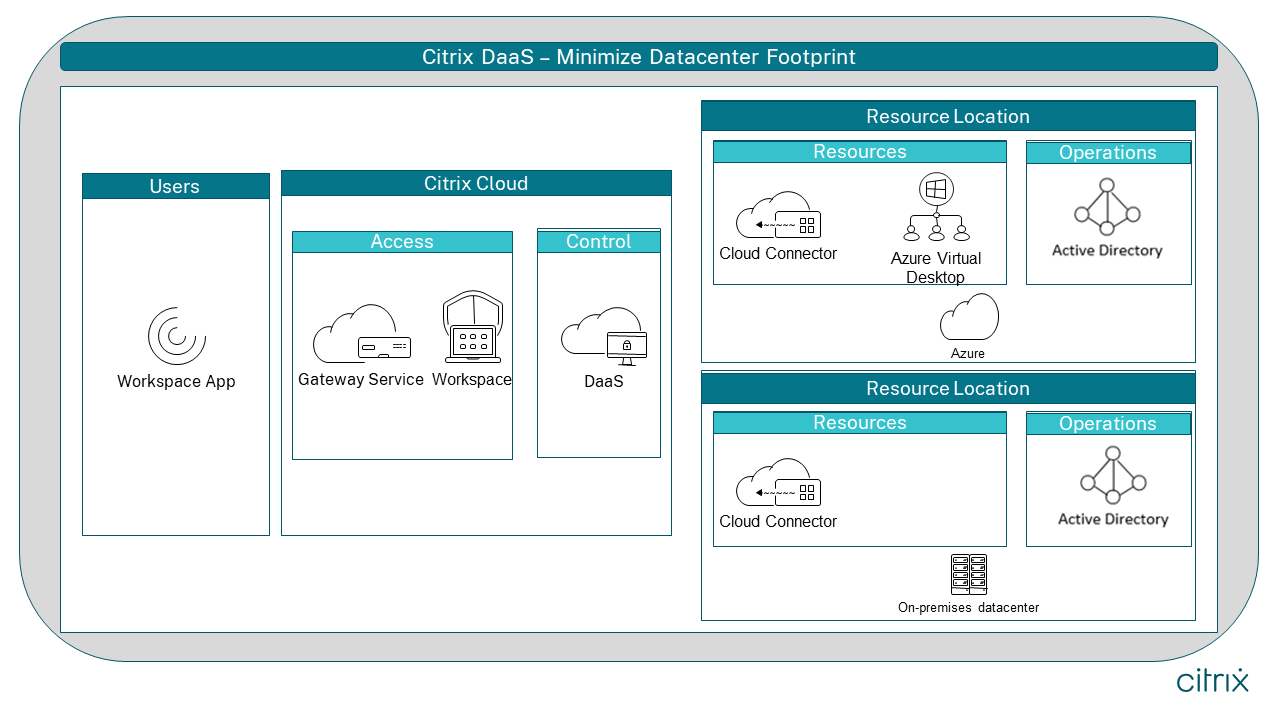

従業員は、主に遠隔地の従業員です。Worldwide Co. は、企業所有のデバイスを提供することを望んでいません。代わりに、従業員に任意のデバイスを使用する選択肢を提供したいと考えています。これには、個人用ラップトップ、スマートフォン、タブレットなどのデバイスが含まれます。Worldwide Co. は、データセンターのフットプリントを最小限に抑えたいと考えているため、この一連の従業員向けに Azure Virtual Desktop と Citrix Virtual Apps および Desktop サービスを導入することにしました。

アクセスレイヤー

環境へのアクセスの提供には、単にリソースへの接続を行う以上のことが含まれます。適切なレベルのアクセスは、組織によって定義されたセキュリティポリシーに加えて、ユーザーの配置場所にもとづきます。Worldwide Co.は以下を実行することにしました。

-

データセンターの設置面積の最小化:

- Gateway Service:Worldwide Co. は、データセンター設置面積の削減という目標に合わせて、Gateway Serviceを導入することを決定しました。Gateway Serviceを使用すると、物理ハードウェア、パブリック IP アドレス、ファイアウォールルールを展開および維持することなく、外部ユーザーに安全なリモートアクセスを提供できます。また、Citrixが管理しているため、冗長性のためのアーキテクチャ設計について心配する必要はありません。Gateway Serviceは、統合された冗長性を備えた世界中の複数のリージョンで動作します。Gateway Serviceにより、必要なインフラストラクチャが最小限に抑えられ、管理者は必要なときに迅速に拡張できます(M&A、DR、新規ユーザー、請負業者)。ゲートウェイサービスの詳細については、 こちらをご覧ください。

- ランデブープロトコル:ワールドワイドカンパニーは、HDXセッションがCitrix Cloud ConnectorをバイパスしてCitrix Gateway サービスに直接接続できるようにするランデブープロトコルもオンにしました 。ランデブープロトコルは、Cloud Connectorの負荷を軽減し、データセンターのフットプリントを削減するのに役立ちます。

- 多要素認証: Worldwide Co. は、知的財産を保護するために、多要素認証を実装することを決定しました。彼らは、Citrix Workspace 内の時間ベースのワンタイムパスワードマイクロサービスを介してこれを行うことを選択しました 。同社がTOTPを選択したのは、他のサードパーティ製システムを導入または保守することなくセキュリティニーズを満たすことができるからです。TOTP とワークスペース ID に関する追加情報については、 こちらを参照してください。

- 最適なルーティング - Gateway Service: Gateway Serviceはグローバルに分散されているため、ユーザーは最高のユーザーエクスペリエンスを作成する最速のアクセスポイントを介して接続することができます。

- 安全なリソース: すべてのユーザーが Workspace と Gateway サービスで認証を行い、物理 PC およびクラウドホストの VDI デスクトップへの VPN レスアクセスを提供します。このリファレンスアーキテクチャでは、仮想アプリとデスクトップにアクセスするユーザーのみが表示されますが、Workspaceでは、エンドユーザーにSaaS、Web、モバイル、ファイル、マイクロアプリをすべて1つの場所から柔軟に提供できます。また、SSOが提供されるため、ユーザーは絶えず何度も再認証する必要がありません。

-

ビジネス継続性: Worldwide Co.は、Citrix Workspaceの最新のサービス継続性機能も活用しています。サービス継続性では、次のいずれかの機能停止が発生した場合に備えて、Citrix Virtual Apps and Desktops サービスの復元性がさらに拡張されます。

- Citrix Workspace ポータル

- Citrix Cloudプラットフォーム

- Citrix IDプロバイダーサービス

- Citrix Virtual Apps and Desktopsコントロールプレーン

- AWS と Azure プラットフォーム

Worldwide Co.は、サービス継続性にはオンプレミスの要件がないため、ローカルホストキャッシュの代わりにこのアプローチを選択しました。基本的には、ワークスペースの長期間有効な接続チケットを使用し、エンドポイントとVDAの間にネットワーク接続がある限り、ユーザーをVDAに接続します。サービス継続性の詳細については、 こちらをご覧ください。

リソースレイヤー

ユーザーは、それらのリソースがデスクトップであるかアプリケーションであるかに関係なく、自分のリソースにアクセスする必要があります。 リソースは、Worldwide Co によって管理されるリソースの場所内で構成されます。リソースの構成は、ユーザーグループの全体的なニーズに合わせて調整する必要があります。エンドユーザーは、従来の PC 環境と同様またはそれより優れたエクスペリエンスを期待しています。リソースは、オンプレミス、プライベートクラウド、パブリッククラウド、またはハイブリッドアプローチに配置できます。これは、エンドユーザーにとってシームレスです。Cloud Connectorは、リソースとCitrix Cloudを接続するために、各リソースの場所に配置されています。Worldwide Co.は以下を実行することにしました。

-

ハードウェアコストを最小限に抑える:

- リモートPCアクセス:リモートPCアクセスにより、ユーザーはオフィスベースの物理PCにアクセスできます。

ユーザーは、自分の個人用デバイスを介してアクセスし、Workspace アプリを介してアクセスします。認証後、ユーザーは物理Windowsデスクトップにアクセスできるようになります。Worldwide Co. は、リモートPCアクセスのVDAについて、ここ(/ja-jp/tech-zone/design/design-decisions/remote-pc-access.html)にに示すベストプラクティスに従っています。

-

データセンターのフットプリントを最小化: Worldwide Co.は、他のリソースの場所として Azure を選択しました。これにより、新しいインフラストラクチャを追加することなく、必要に応じて新しいリソースを迅速に起動できます。これにより、迅速かつ簡単に拡張できる柔軟性が得られます。

Worldwide Co. は、デプロイするインスタンスシリーズを検討する際に、 次の設計決定ガイドを使用しました 。最終的には、標準HDDディスクを備えたD13_v2インスタンスと、Windows 10のマルチセッションOSを搭載した2GBのMCSIOキャッシュを選択しました。Worldwide Co.では、Azure Active Directory Active Directory ドメインサービスおよび組織のオンプレミス Active Directory 内のユーザーアカウントを使用して、これらのドメインをオンプレミス Active Directory に参加させることにしました。詳細については、 こちらをご覧ください。

Worldwide Co. は、デプロイするインスタンスシリーズを検討する際に、 次の設計決定ガイドを使用しました 。最終的には、標準HDDディスクを備えたD13_v2インスタンスと、Windows 10のマルチセッションOSを搭載した2GBのMCSIOキャッシュを選択しました。Worldwide Co.では、Azure Active Directory Active Directory ドメインサービスおよび組織のオンプレミス Active Directory 内のユーザーアカウントを使用して、これらのドメインをオンプレミス Active Directory に参加させることにしました。詳細については、 こちらをご覧ください。 - エンドユーザーに誘発されたイメージを最適化する: Worldwide Co.は、Citrix Optimizerを使用してVDAを最適化することを選択しました。Citrix Optimizer に関する情報は、 こちらにあります。

- アダプティブセッション: Worldwide Co. はベースラインポリシーを使用しましたが、「アダプティブトランスポート」をオンにしました。アダプティブトランスポートを使用すると、セッションはネットワーク条件の変化に応答できます。リモートワーカーでは、アダプティブトランスポートにより、最適なユーザーエクスペリエンスを実現できます。また、 他のHDXテクノロジーを活用して全体的なエクスペリエンスを向上させています 。

制御レイヤー

Citrix Virtual Apps and Desktopsサービスでは、Delivery Controlle、SQLデータベース、Studio、Dilector、Licensingが制御レイヤーのコアコンポーネントです。これらのコンポーネントは、仮想アプリとデスクトップサービスのアクティブ化中にCitrix Cloud上でプロビジョニングされます。Citrixはこれらのコンポーネントの冗長性、更新、およびインストールを処理します。これにより、環境は常に最新の機能とセキュリティパッチを使用できます。Citrix Cloud内のより多くのサービスを有効にして、Worldwide Co.の要件をサポートすることができます。Worldwide Co.は以下を実行することにしました。

- ユーザーエクスペリエンスレポート: Worldwide Co. は、 Citrix Analytics for Performanceを有効にすることを選択しました 。これにより、エンドユーザーエクスペリエンスを定量化し、問題にプロアクティブに対処できます。この情報は、両方のリソースの場所で確認できます。詳細については、 こちらをご覧ください。

- 最適なパフォーマンスとアプリの応答時間: Worldwide Co. は、1 人のユーザーがCPUリソースを独占し、他のユーザーに悪影響を及ぼす状況 (ノイジーネイバー症候群) を避けたいと考えていました。そのため、Workspace Environment Management サービスを使用して CPU 管理設定を有効にしました。CPU 管理の詳細については、 こちらを参照してください。

Worldwide Co.は、Azure Active Directory ドメインサービスを介して、Azure Windows 仮想デスクトップを組織のオンプレミス Azure Active Directory にドメイン参加させ、ユーザーのアカウントを組織のオンプレミス Active Directory に保持することを選択しました。Active Directory は、Azure AD Conneactを使用して、顧客の Azure サブスクリプションで Azure AD と同期されます。この設定により、同期された Azure AD からユーザーの ID を認証できます。

ホストレイヤー

管理者は、オンプレミス、パブリッククラウド、またはハイブリッドアプローチで展開できる柔軟性があります。Worldwide Co.は以下を実行することにしました。

-

クラウドコストの最適化:

- Autocale:Worldwide Co. は、クラウドコストを最適化するためにAutocaleを導入することを選択しました。Autoscaleにより、リソースをインテリジェントに利用、割り当て、割り当て解除できます。Autoscale の詳細については、 こちらを参照してください。Worldwide Co. はまず、通常の稼働日に基づいて、次のスケジュールベースのAutoscaleパラメーターを使用します。

| 曜日 | ピーク時 | オフピーク時 | アクティブなマシン |

|---|---|---|---|

| 平日 | 7AM-5PM | 5PM-7AM | ピーク時:50% オフピーク時:5% |

| 週末 | なし | 終日 | 5% |

Worldwide Co. はまた、より多くのユーザーに対応するために、次のパラメーターを使用して負荷ベースのスケーリングを有効にしました。

| 曜日 | 容量バッファ(ピーク時) | 容量バッファ(オフピーク時) |

|---|---|---|

| 平日 | 20% | 5% |

| 週末 | 5% | 5% |

- Azure のサイジング:Worldwide Co. は、標準の HDD ディスクと 2 GB の MCSIO を使用して D13_v2 インスタンスをデプロイし、最小限のコストで最高のユーザーエクスペリエンスを提供することを選択しました。AzureでのCitrix Virtual Apps and Desktops サービスのスケーラビリティに関する詳細な分析は、 こちらで確認できます。