技術概要:安全なプライベートアクセス

概要

Citrix Secure Private Accessは、クラウドが提供するゼロトラストネットワークアクセス(ZTNA)ソリューションで、オンプレミスまたはクラウドに展開されているかどうかにかかわらず、IT部門が認可したアプリケーションへの適応型アクセスを提供します。従来の VPN ソリューションは、ネットワークレベルでアクセスを提供し、次の機能を備えています。

- ネットワークレベルの攻撃を受けやすい

- すべてのトラフィックのバックホールを要求する

- エンドユーザーデバイスの状態を把握するためにデバイス管理が必要になることが多い

Citrix Secure Private Access は、これらの落とし穴を回避するのに役立ちます。Secure Private Accessは、アプリケーション層でのみアクセスを提供し、ネットワークレベルの攻撃を防ぎ、バックホールを必要としないため、エンドユーザーエクスペリエンスが大幅に向上し、IT部門に一連のセキュリティ制御が提供され、 従業員は認可されたITへのアクセスを選択できます。管理対象または BYO に関係なく、あらゆるデバイス上のアプリケーションを使用できます。

詳しくは、このビデオをご覧ください:

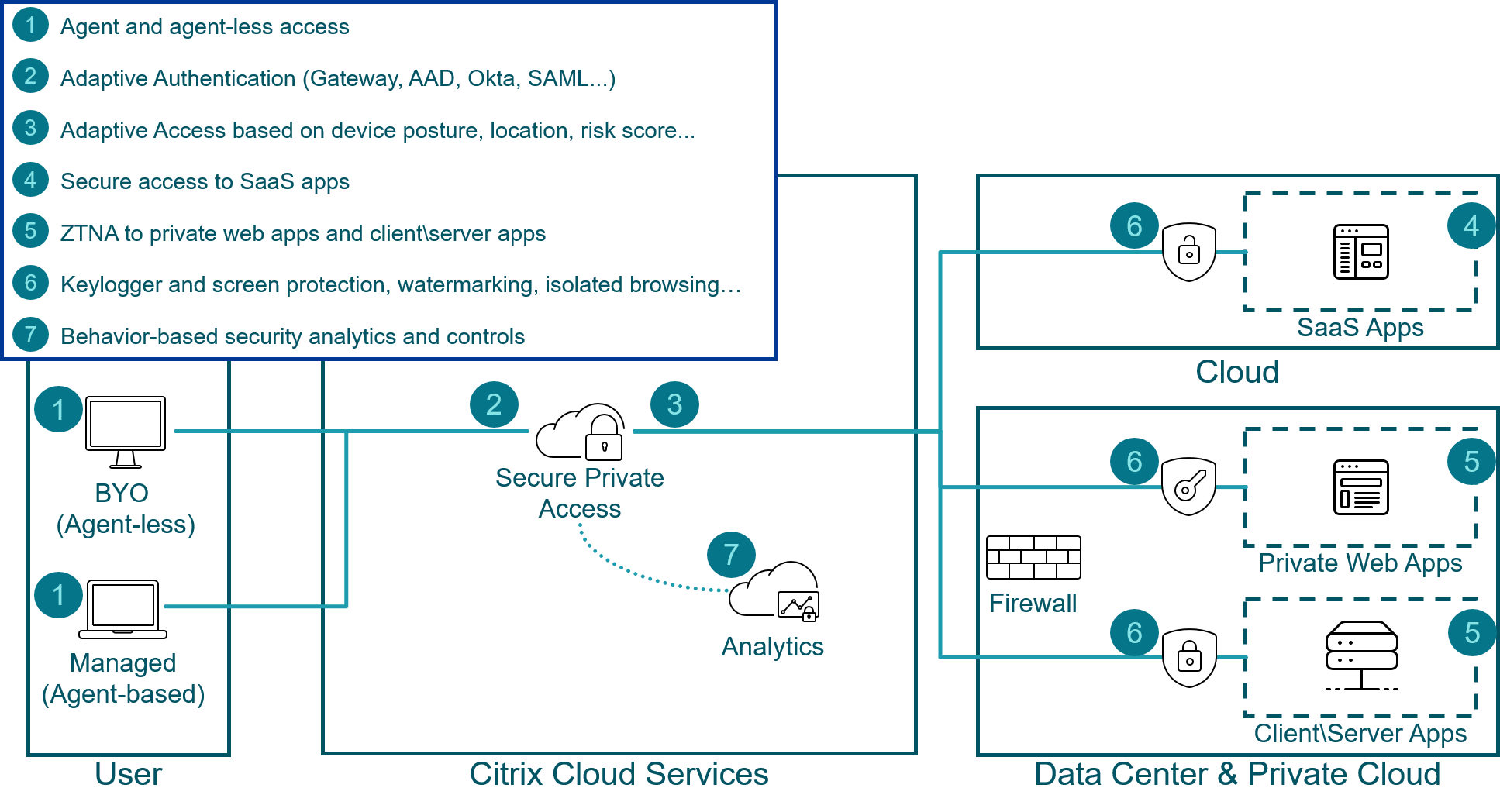

概念アーキテクチャ

高レベルでは、Citrix Secure Private Accessを使用すると、ユーザーはパブリックSaaSアプリ、プライベートWebアプリ、クライアント/サーバーアプリに安全に接続できます。

概念的には、認可されたリソースにアクセスする場合、Secure Private Access

- エンドポイントがエージェントレスかエージェントベースかを判断します。これにより、ユーザーがリソースにアクセスできるかどうか、およびユーザーが持つアプリ内の機能が決まります。

- 適応型認証を利用して、複数の ID プロバイダー (IdP) 間でユーザーの ID を適切に検証します。

- 許可されたリソースへの適応型アクセスを提供します。Secure Private Accessは、デバイスの姿勢、ユーザーのリスク、ユーザーの位置情報などの基準を利用して、フルアクセスを許可したり、すべてのアクセスを拒否したり、アクセスを制限したりすることができます。

- プライベート Web アプリとクライアント/サーバーアプリへのゼロトラストネットワークアクセス (ZTNA) 接続を確立します。アウトバウンドのみの接続を利用し、すべてのトラフィックをSecure Private Accessサービスを介して中継することで、ユーザーのエンドポイントデバイスがセキュアネットワークと直接接触することはありません。

- ユーザーの機能を制限するセッション制限を適用します。セッションセキュリティポリシーには、キーロガーと画面キャプチャの保護、透かし、分離ブラウジング、印刷/ダウンロード/クリップボードの制限を含めることができます。

- Analytics for Securityサービスでユーザーの行動を監視します。Analytics サービスは、ユーザーの行動プロファイルを作成し、自動または手動で軽減できる潜在的な脅威を特定します。

Secure Private Accessの機能は、次のカテゴリに分類できます。

- 適応型セキュリティ

- アプリケーションアクセス

- ブラウザセキュリティ

- ユーザーとエクスペリエンスの行動分析

適応型セキュリティ

Secure Private Accessは、オンプレミスおよびクラウドホスト型のリソースに適応型セキュリティを組み込んでいます。多くの場合、ユーザーのアクセスレベルは初回ログオン時に付与されます。適応型セキュリティでは、ユーザーのセキュリティリスクプロファイルが継続的に監視され、セキュリティ設定に影響します。 適応型セキュリティは、ユーザーの認証方法 (適応型認証) と、ユーザーがアプリケーション内で持つ機能 (アダプティブアクセス) に影響します。 また、シングルサインオンを統合することで、適応型セキュリティポリシーをシームレスに適用すると同時に、ユーザー認証エクスペリエンスを簡素化できます。

アダプティブ認証

適応型認証は、現在のリクエストに対して適切な認証フローを決定します。適応型認証は、デバイスの姿勢、地理的な場所、ネットワークセグメント、ユーザーの組織/部門のメンバーシップを識別できます。取得した情報に基づいて、管理者はIT部門が認可したアプリに対してユーザーを認証する方法を定義できます。これにより、組織は、パブリックSaaSアプリ、プライベートWebアプリ、プライベートクライアント/サーバーアプリ、サービスとしてのデスクトップ(DaaS)など、すべてのリソースに同じ認証ポリシーフレームワークを実装できます。

詳しくは、このビデオをご覧ください:

適応型認証ポリシーでは、ビジネスロジックを簡単に組み込んで、より強力な認証ソリューションを作成できます。 これには、次のようなシナリオが含まれます。

- 内部と外部:管理対象デバイスから内部の場所から接続するユーザーは、ユーザー名とパスワードで認証できます。 BYOデバイスの外部ユーザーは、時間ベースのワンタイムパスワード (TOTP) トークンを組み込んだ多要素認証を必要とします。

- 従業員対請負業者対パートナー:多くの場合、組織はユーザーIDに基づいて異なる認証フローを要求します。従業員の場合は、Active Directory に対して認証します。 ユーザーが請負業者の場合は、個人のGmailアカウントを利用してください。 ユーザーがパートナーの場合は、管理対象の Azure Active Directory アカウントを使用します。

- 合併と買収:アダプティブ認証は、組織が合併または買収に関連する認証の課題を克服するのに役立ちます。アダプティブ認証により、ユーザーは合併前の ID プロバイダーに対して認証を受けることができます。その後、合併前のIDを使用して、ZTNAがいずれかの組織から承認されたリソースにアクセスできるようにします。

アダプティブアクセス

アダプティブアクセスにより、組織は、SaaS、プライベート Web、およびプライベートのクライアント/サーバーアプリへのフルアクセス、アクセスなし、または制限付きアクセスをユーザーに提供できます。

ユーザーが承認されたリソースにアクセスしようとすると、アダプティブアクセスは、現在のリクエストが定義された条件にどのように適合するかを決定します。条件には以下の組み合わせが含まれます。

- ユーザーまたはグループのメンバーシップ

- デバイスタイプ:モバイルまたはデスクトップ

- ジオロケーション

- ネットワークロケーション

- 自動エンドポイント分析スキャンに基づくデバイスの姿勢

条件の結果に基づいて、リソースへのアクセスは許可、拒否、または制限されます。制限付きアクセスは、以下のようなセキュリティポリシーをセッションに適用します。

詳しくは、このビデオをご覧ください:

- 優先ブラウザ:ローカルブラウザの使用を無効にします。エンタープライズブラウザまたはリモートブラウザ分離サービスを自動的に使用します。さまざまなブラウザオプションの詳細については、「ブラウザセキュリティ」セクションを参照してください。

- キーロガー保護:エンドユーザーが個人のデバイスを仕事に使用する場合に軽減しなければならないリスクの1つは、マルウェアです。キーロガーマルウェアは、 ユーザーの資格情報や個人を特定できる情報などの機密情報を盗み出して収集しようとします。Keylogger Protection は、エンドポイントデバイス上のマルウェアがユーザーのキーストロークをキャプチャするのを防ぎます。キーストロークは、マルウェアに捕捉される前に暗号化され、盗まれたパスワード、ユーザーID、またはクレジットカード情報から保護するのに役立ちます。

- スクリーンキャプチャ保護:デバイスでの個人的な使用と仕事の使用の境界が曖昧になったため、エンドユーザーはビジネスアプリでの作業から、そのデバイス上の友人や家族との仮想ハングアウトに移行することが一般的になっています。このようなシナリオでは、ビジネスアプリで機密データを誤って画面共有すると、特に規制の厳しい業界のエンドユーザーにとって重大な問題が発生する可能性があります。Screen Capture Protection は、保護されたアプリケーションの画面コンテンツが、Web 会議ツール、画面キャプチャソフトウェア、およびマルウェア内で共有されるのを防ぎます。

- クリップボードへのアクセスを制限する:アプリとエンドポイントのクリップボード間の切り取り/コピー/貼り付け操作を無効にします。

- 印刷を制限する:アプリブラウザ内から印刷する機能を無効にします。

- ナビゲーションを制限する:ブラウザーの[次へ]および[戻る]ボタンを無効にします。

- ダウンロードを制限する:ユーザーが SaaS アプリ内からダウンロードできないようにします。

- 透かしを表示: エンドポイントのユーザー名とIPアドレスを示す画面ベースの透かしをオーバーレイします。ユーザーがスクリーンショットを印刷または撮ろうとすると、透かしが画面に表示されたとおりに表示されます。

以下に、これらの機能のデモンストレーションを示します。

| リンク | ||

|---|---|---|

|

デモを見る:ブラウザ制限-ビデオは近日公開予定 | |

|

デモを見る: キーロガー保護 | |

|

デモを見る: 画面共有保護 | |

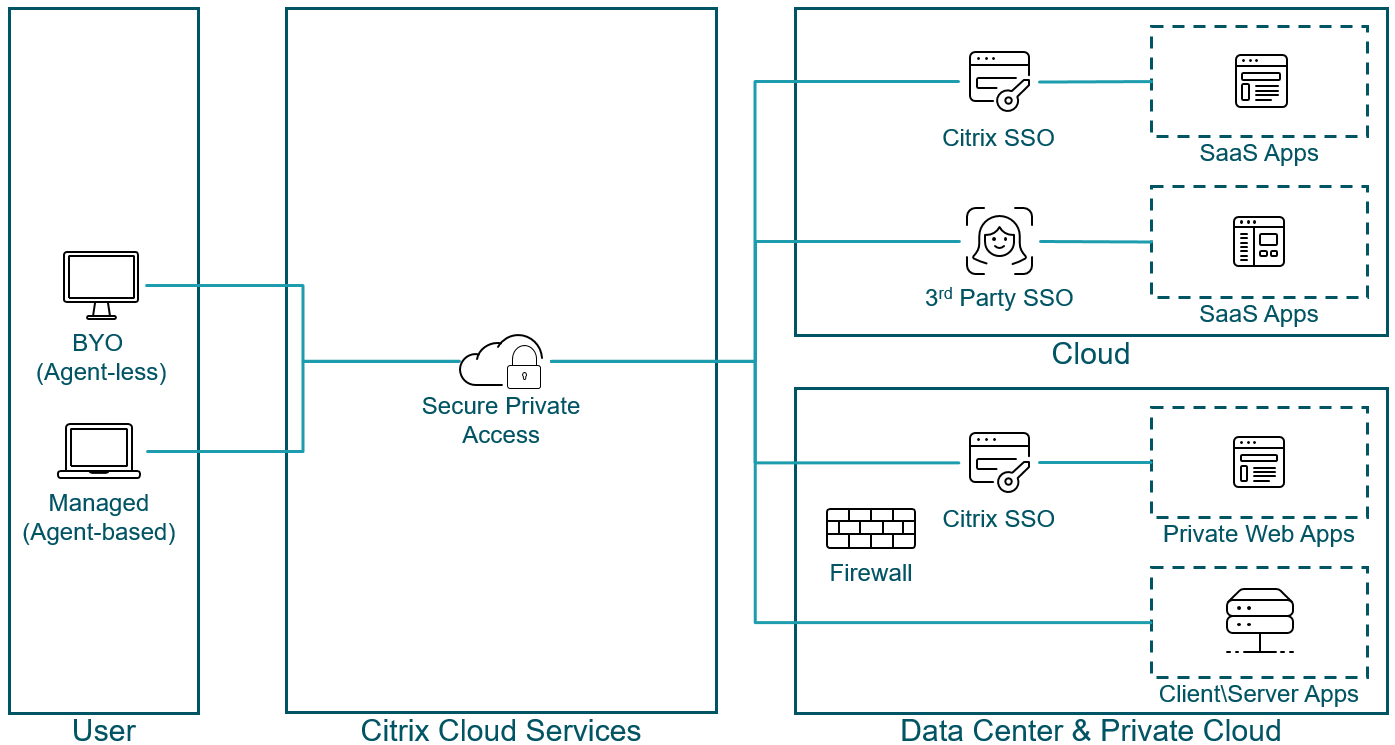

Single Sign-On

適応型認証により、組織は強力な認証ポリシーを提供して、ユーザーアカウントが侵害されるリスクを軽減できます。Secure Private Access のシングルサインオン機能では、すべての SaaS、プライベート Web、クライアント/サーバーアプリケーションに同じ適応型認証ポリシーが使用されます。

単一の認証情報セットは、組織がユーザーと管理者の経験に関するいくつかの課題を解決するのに役立ちます。

- ユーザーは、アプリケーションごとにユーザー名とパスワードを覚えておく必要はありません

- ユーザーはアプリケーションごとに複雑なパスワードを作成する必要がない

- ユーザーは、アプリケーションごとに MFA キー/トークンを設定/構成する必要がありません

- ユーザーは、内部 Web アプリケーションにアクセスするために VPN 接続を開始する必要はありません。

- 管理者は、ユーザーのプライマリ ID を無効にすることで、 すべてのアプリケーションへのアクセスを無効にできます

ユーザーがプライマリIDで認証されると、Citrix Cloudのシングルサインオン機能では、SAMLアサーションを使用して、以降のSaaSおよびWebアプリケーションに対する認証の課題を自動的に満たします。300種類以上の SAML SSO テンプレートが用意されており、Web アプリや SaaS アプリケーションをすばやく設定することができます。

組織によっては、すでに SSO プロバイダで標準化されている場合があります。Secure Private Accessは、ユーザーセッションに適応型アクセスポリシーを適用しながら、サードパーティのSSOプロバイダーを利用できます。

シングルサインオンの詳細については、次の文書を参照してください。

| リンク | ||

|---|---|---|

|

詳細: SaaS アプリの SSO | |

|

詳細: プライベート Web アプリの SSO | |

|

詳細: IdP 連鎖 | |

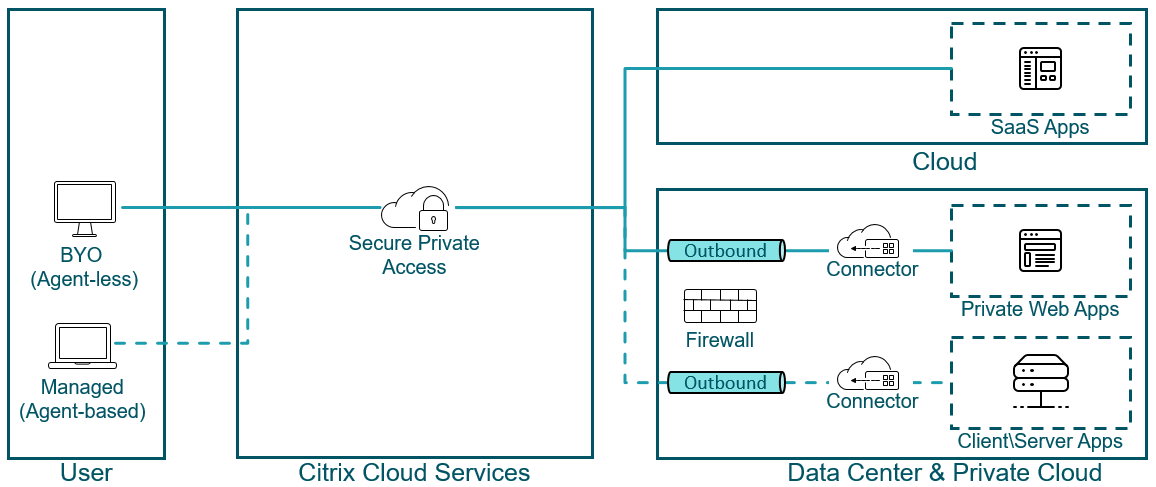

アプリケーションアクセス

Secure Private Accessは、VPN に依存せずにオンプレミスの Web アプリへの接続を確立できます。このVPNレス接続は、オンプレミスに導入されたConnector Appliance 利用します。Connector Appliance、組織のCitrix Cloudサブスクリプションへのアウトバウンド制御チャネルを作成します。そこから、Secure Private AccessはVPNを必要とせずに内部Webアプリへの接続をトンネルすることができます。

SaaSアプリとプライベートWebアプリにアクセスする場合、Secure Private Accessはエンドポイントにエージェントを必要とせずに接続を提供します。 ただし、プライベートクライアント/サーバーアプリにアクセスする場合、ユーザーはエンドポイントにエージェントをデプロイする必要があります。

Secure Private Access からこれらの異なるタイプのリソースにアクセスするときのユーザーエクスペリエンスを確認するには、次のデモをご覧ください。

| リンク | ||

|---|---|---|

|

デモを見る: プライベートクライアント/サーバーアプリケーションアクセス | |

|

デモを見る: プライベート Web アプリアクセス | |

|

デモを見る: パブリック SaaS アプリケーションアクセス | |

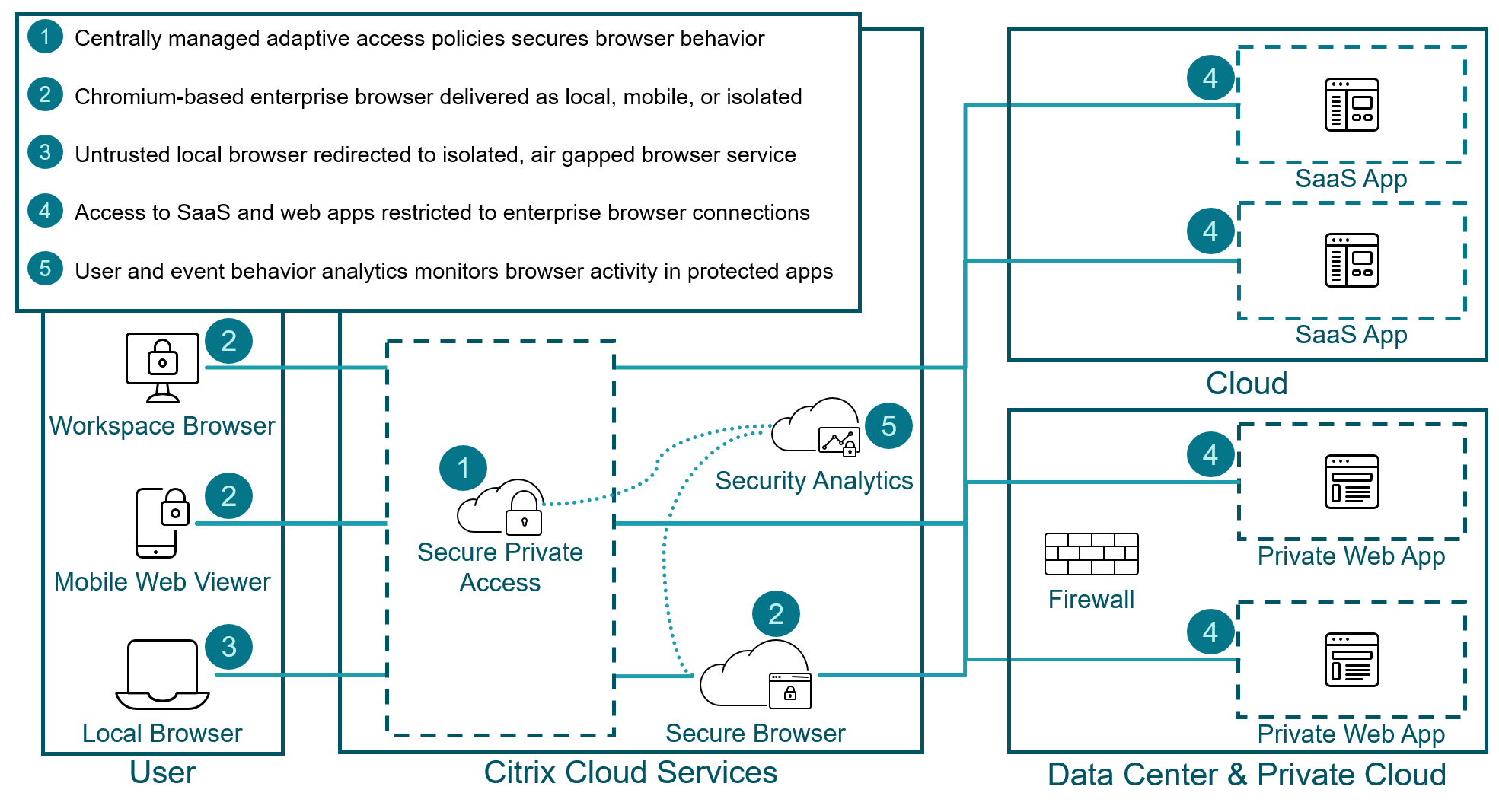

ブラウザセキュリティ

Secure Private Accessにより、エンドユーザーは一元管理されセキュリティ保護された Enterprise Browserを使用してインターネットを安全に閲覧できます。エンドユーザーが SaaS またはプライベート Web アプリを起動すると、このアプリケーションの最適な提供方法を決定するために、いくつかの決定が動的に行われます。

Secure Private Accessは、次の 3 つの方法を提供します。

- ローカルブラウザ:ユーザの従来の管理対象外のローカルブラウザでアプリケーションを起動します。

- Enterprise Browser:ローカルデバイス上のCitrix Enterprise Browser(旧Citrix Workspace Browser)を使用してアプリケーションを起動します。Enterprise Browser は、適用しやすく、セキュリティ制限を一元管理できるエンタープライズ対応ブラウザです。

- 隔離されたエンタープライズブラウザ:Citrix Remote Browser Isolation サービスを使用して、エアギャップ環境のリモート仮想ブラウザインスタンスでアプリケーションを起動します。このサービスはCitrix Enterprise Browserを利用し、同じ一元管理されたセキュリティ制限を適用します。

- モバイル Enterprise Browser:モバイル Web ビューアを使用して、セキュアな Enterprise Browserをモバイルデバイスに配信します。モバイルWebビューアはCitrix Enterprise Browserを使用し、同じ一元管理されたセキュリティ制限を適用します。

ローカルブラウザ

ローカルブラウザーは、ほとんどのユーザーや組織が SaaS やプライベート Web アプリをユーザーに配信する方法です。 このアプローチは、ユーザーとデバイスが機密データや機密データにアクセスしていないことを信頼します。 ゼロトラスト戦略に従う場合、ローカルブラウザは適切な解決策ではありません。

Enterprise Browser

Citrix Enterprise Browserは、エンドポイントで実行されるChromeベースの Enterprise Browserです。 Enterprise Browserは Web セッション用のセキュリティサンドボックスを作成します。ローカルで実行すると、エンドユーザーは、ブラウザが従来のブラウザのように見え、動作するため、SaaS の Web ページやプライベート Web アプリケーションのレンダリングに最適なパフォーマンスを得ることができます。

安全なサンドボックスは、マルウェア、パフォーマンスの低下、データ損失、意図しないエンドユーザーの動作からエンドユーザーと企業を保護します。 Enterprise Browserを使用すると、組織はキーロガー、画面キャプチャ、クリップボード操作などを制限するアダプティブアクセスポリシーを一元的に適用できます。

詳しくは、このビデオをご覧ください:

Citrix Enterprise Browserには、次のアダプティブアクセスセキュリティ機能が組み込まれています。

- キーロガー保護

- 画面共有保護

- 透かし

- ダウンロード制限

- 印刷制限

- ナビゲーション制限

- クリップボードの制限事項

分離型 Enterprise Browser

Citrix リモートブラウザ分離サービスは、分離されたクラウドホスト型のエンタープライズブラウザです。リモートブラウザ分離サービスはCitrix Enterprise Browserを利用しますが、分離された仮想化された一時的なクラウドセッションで実行される点が異なります。ホスト型ブラウザサービスは、インターネットや企業のブラウザベースのアプリケーションに安全にアクセスする方法を提供します。ブラウザとユーザー、デバイス、ネットワークとの間に空隙を作り、危険なマルウェアから保護します。

詳しくは、このビデオをご覧ください:

ポリシー制限を設定して適応型アクセスポリシーを適用すると、ユーザーのエンドポイントにローカルバージョンのCitrix Enterprise Browserがインストールされていない場合は、リモートブラウザー分離サービスが自動的に使用されます。セキュアブラウザは、キオスクや個人用デバイスなど、Workspace Appがインストールされていない状況でよく使用されます。

Citrix リモートブラウザ分離サービスには、以下の適応型アクセスセキュリティ機能が組み込まれています。

- エアギャップ\ 隔離

- 透かし

- ダウンロード制限

- 印刷制限

- ナビゲーション制限

- クリップボードの制限事項

モバイル Enterprise Browser

モバイルデバイスを使用している場合でも、Citrix Enterprise Browserのセキュリティ上の利点はモバイルWebビューアにも適用されます。Citrix Enterprise Browserでも同じアダプティブアクセスポリシー設定が適用されますが、モバイルWebビューアはユーザーが使い慣れたタッチベースのインターフェイスを提供します。

詳しくは、このビデオをご覧ください:

Workspace アプリのモバイル Web Viewer には、次のアダプティブアクセスセキュリティ機能が組み込まれています。

- 透かし

- ダウンロード制限

- 印刷制限

- ナビゲーション制限

- クリップボードの制限事項

ユーザーとエクスペリエンスの行動分析 (UEBA)

管理者は自分の環境を可視化する必要があります。潜在的な脅威、使用状況、およびパフォーマンスについて知る必要性。Secure Private Accessは、ユーザーの動作情報を Analytics サービスに送信して、組織が SaaS アプリ、プライベート Web アプリ、およびクライアントサーバーアプリを保護できるようにします。

セキュリティ

Citrix Analytics for Securityは、セキュリティ脅威をプロアクティブに検出して解決するために、Secure Private Accessユーザーの行動を継続的に評価します。 ユーザーの行動に基づいて個別のユーザーリスクスコアを生成し、潜在的な高リスクユーザーを明らかにします。

Analytics for Securityは、悪意のあるユーザーアクティビティを検出し、規範的な自動修復アクションによってビジネスへの危害を防ぎます。生成されたリスクスコアは、Secure Private Access内で使用して、透かしなどのセキュリティ制御を自動化し、クリップボードへのアクセスを無効にし、アダプティブアクセスポリシーによるダウンロードを防止できます。

管理者は次のような基準を使用してカスタムリスク指標を作成できます。

- アプリの起動時間

- アプリ終了時刻

- アクションを印刷

- クリップボードへのアクセス

- URL アクセス

- データアップロード

- データのダウンロード

以下に、これらの機能のデモンストレーションを示します。

| リンク | ||

|---|---|---|

|

詳細: セキュリティのための分析 | |

|

詳細: ID リスクの高いユーザーの行動 | |

使用状況

使用状況分析は、Secure Private Accessの基本的な使用状況データに関する洞察を提供します。管理者は、組織で使用されている SaaS および Web アプリケーションをユーザーがどのように操作するかを可視化できます。

使用状況データは、製品のユーザーの採用とエンゲージメントを理解するのに役立ちます。以下の指標は、管理者がアプリが有用かどうか、または廃止予定かどうかを判断するのに役立ちます。

- SaaSおよびWebアプリケーションを使用しているユニークユーザーの数

- SaaS および Web アプリケーションの上位ユーザー

- 起動された SaaS および Web アプリケーションの数

- 上位の SaaS および Web アプリケーション

- ユーザーがアクセスしたトップドメイン

- ユーザー、アプリケーション、ドメイン間でアップロードおよびダウンロードされたデータの総量

使用例

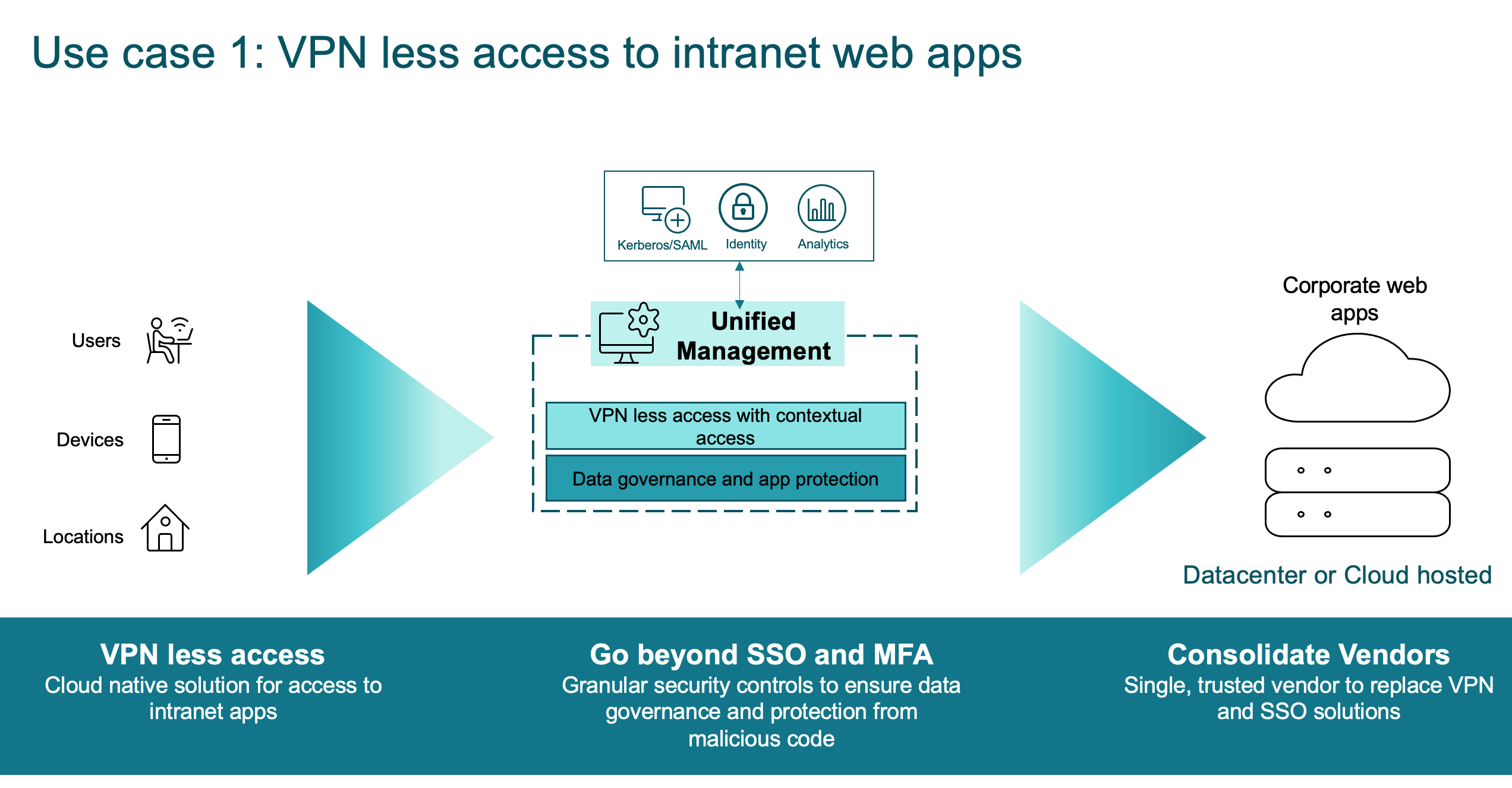

VPNレスアクセス

Citrix Secure Private Accessは、既存のVPNソリューションを補完または置き換えて、VPNなしでリモートユーザーがアクセスできるようにするゼロトラストソリューションを提供します。このソリューションは、外部ユーザーに内部リソースへのアクセスを提供する多くの課題を解決します。Secure Private Accessには、次の機能があります。

- 管理、保守、セキュリティを確保するネットワーク・デバイスがないため、アプライアンスの無秩序な増加を軽減

- クラウドサービスはコネクタアプライアンスを介して内部リソースに接続できるため、パブリックIPアドレスは必要ありません

- Connector Applianceがクラウドベースのサービスへのアウトバウンド接続を確立するため、ファイアウォール・ルールは不要(インバウンド通信は不要)

- グローバル展開では、組織は最適なSecure Private Accessサービスに自動的にルーティング/再ルーティングされ、組織が必要とする構成を大幅に簡素化します。

- 基盤となるデータセンターインフラストラクチャに変更はありません。

Secure Private Accessは、VPN に依存せずにオンプレミスの Web アプリへの接続を確立できます。このVPNレス接続は、オンプレミスに導入されたConnector Appliance 利用します。Connector Appliance、組織のCitrix Cloudサブスクリプションへのアウトバウンド制御チャネルを作成します。そこから、Secure Private AccessはSSOを提供しながら、内部Webアプリへの接続をトンネルすることができます。VPNレスアクセスにより、セキュリティとプライバシーが向上するだけでなく、エンドユーザーエクスペリエンスが向上します。

| リンク | ||

|---|---|---|

|

デモを見る: ZTNA vs VPN-ログオンエクスペリエンス | |

|

デモを見る: ZTNA vs VPN-ポートスキャン | |

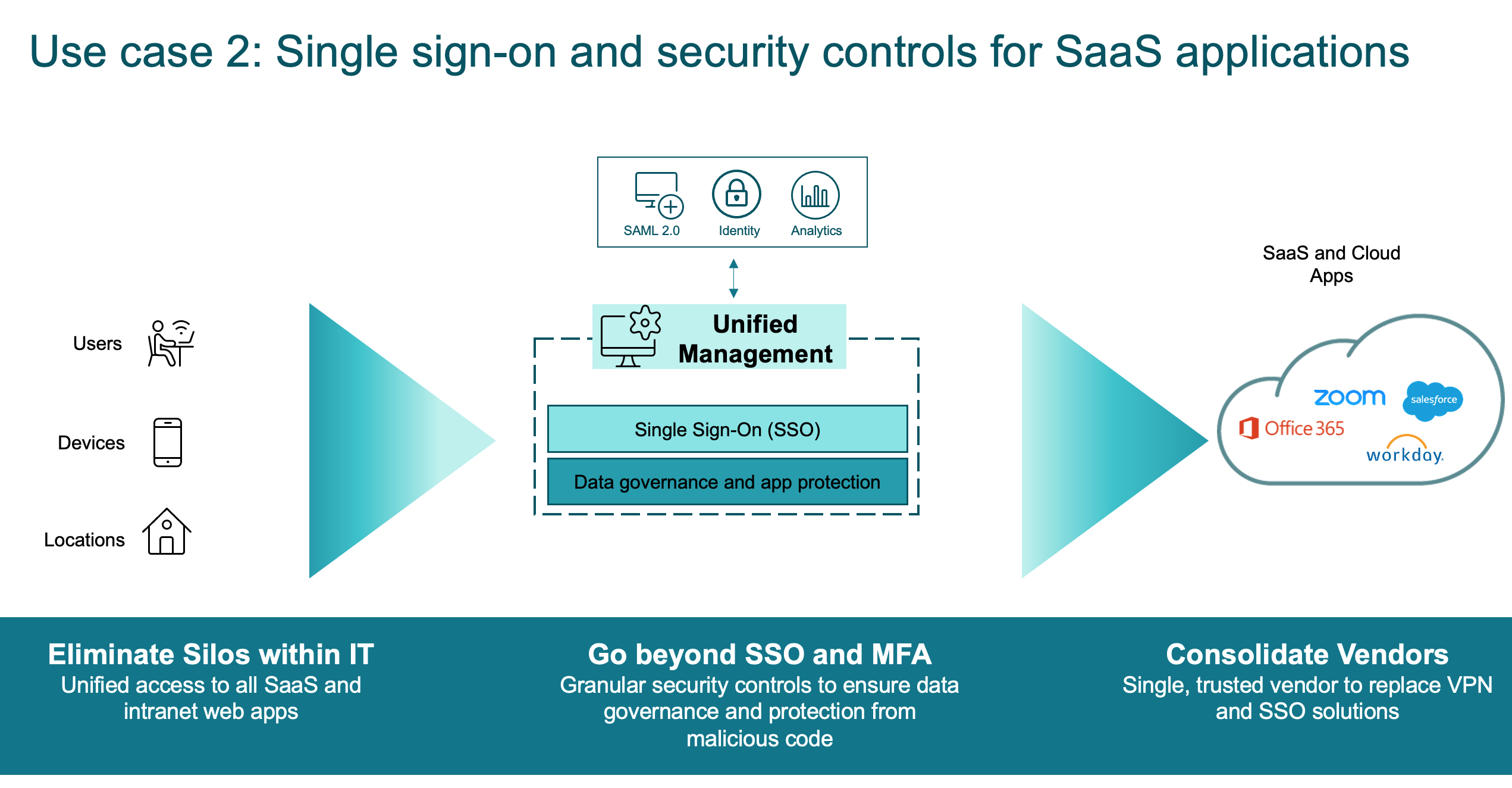

ブラウザベースのアプリケーションのための SSO とアダプティブアクセス

Secure Private Accessは、ウェブアプリとSaaSアプリにシングルサインオンとアダプティブアクセスポリシーを提供します。適応型認証により、組織はビジネスに合わせて認証フローを調整できます。適応型認証は、組織の既存のアイデンティティエコシステムへの投資を保護し、総入れ替え型のフォークリフトアップグレードなしでクラウドへの移行を容易にします。

承認された SaaS アプリは安全と見なされますが、SaaS アプリのコンテンツは実際には危険であり、セキュリティリスクとなります。適応型アクセスポリシーは、IT 部門が従業員にプロビジョニングする Web アプリケーションと SaaS アプリケーションの両方にセキュリティポリシーを適用する方法を提供します。これらのポリシーは、次のコントロールを適用することにより、これらのアプリケーションに保存されているデータを保護します。

- 透かし

- ナビゲーションを制限する

- ダウンロードを制限

- キーロギングを制限する

- 画面キャプチャを制限する

- 印刷を制限

リモートワーカーが増えたことは、さまざまなアプリケーションを通じて、より多くのリモート会議や Web 会議を意味します。これらの会議は、通常、従業員が自分の画面を共有する必要があり、誤って機密データを公開する可能性を開きます。キーロガーと画面キャプチャの制限は、エンドポイントのマルウェアやユーザーのミスから保護するのに役立ちます。ユーザが Web 会議で誤って財務データを共有した場合、出席者には空白の画面しか表示されません。この保護は、最も一般的なスニッピングツール、印刷画面ツール、スクリーンキャプチャ、および記録ツールにも適用されます。

インターネットトラフィックのブラウザ分離により、エンドユーザーと企業が Web ベースの脅威から保護されます。エンタープライズブラウザとリモートブラウザ分離サービスを使用すると、管理者はローカルの Chrome ベースのブラウザ、つまりクラウドでホストされ分離されたエンタープライズブラウザインスタンスでサイトにアクセスできます。サービスでは、可能性のある攻撃がクラウドに含まれます。Secure Browser を実行すると、使用後に仮想化された Enterprise Browserインスタンスが破棄されます。新しいセッションが開始されると、ユーザーは新しい Enterprise Browserインスタンスを受け取ります。ポリシーは、「コピーアンドペースト」などの機能を制御し、ファイルやデータが企業ネットワークに到達できないようにします。

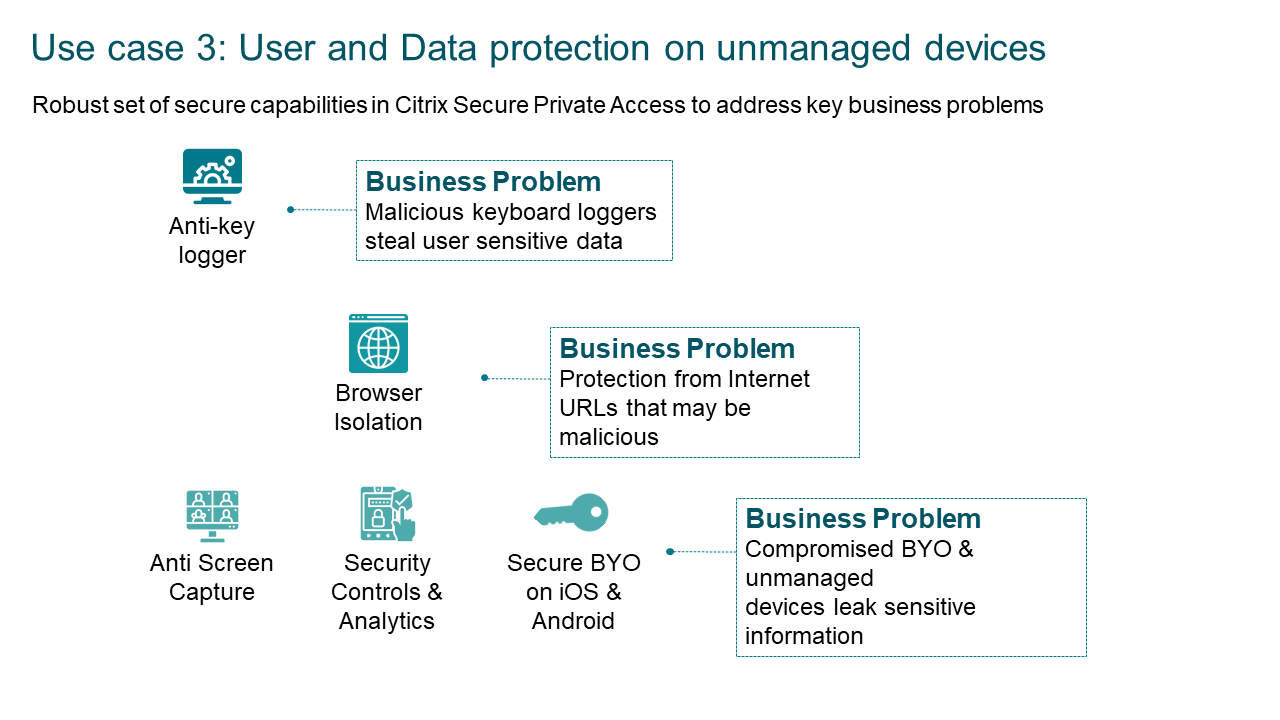

BYOおよび管理されていないエンドポイントでのユーザーおよび企業データの保護

Secure Private Accessでは、適応型認証とアクセスポリシーを使用して、管理者はデータ損失や資格情報の盗難から組織を保護することができます。適応型認証とアクセスポリシーは、従業員が個人のデバイスを使用して企業リソースにアクセスする場合にさらに重要です。

適応型アクセスポリシーでは、キーロガーと画面キャプチャ保護機能を有効にできます。この機能により、パスワードや個人情報をキャプチャする可能性のあるマルウェアやキーロガーから従業員を保護します。

キーロガーと画面キャプチャ保護は、画面のキャプチャやキーボードの押下に必要な基盤となるOSの特定のAPI呼び出しへのアクセスを制御することによって機能します。これらのポリシーは、最もカスタマイズされ、専用のハッカーツールから保護することができます。これにより、従業員がCitrix Secure Private Accessおよび認証ダイアログボックス内で使用する仮想アプリケーションまたはWebアプリケーションを保護し、パスワードの漏洩を防ぎます。

キーロガーとスクリーンキャプチャ保護機能により、ユーザーが入力したテキストは、キーロギングツールがアクセスする前に暗号化することで解読できなくなります。データを読み取るクライアントエンドポイントにインストールされたキーロガーは、ユーザーが入力しているキーストロークの代わりにギブな文字をキャプチャします。

その他のユースケース

| リンク | ||

|---|---|---|

|

続きを読む: テックブリーフ:安全なプライベートアクセス-ユースケース | |