网络连接

简介

本文详细介绍了使用 Citrix Managed Azure 订阅时的几种部署方案。

创建目录时,您需要指明用户如何从其 Citrix DaaS Standard for Azure(以前称为 Citrix Virtual Apps and Desktops Standard for Azure)桌面和应用程序访问其公司本地网络上的位置和资源。

使用 Citrix Managed Azure 订阅时,可供选择的连接类型包括:

使用您自己的客户管理的 Azure 订阅时,无需创建到 Citrix DaaS for Azure 的连接。您只需将 Azure 订阅添加到 Citrix DaaS for Azure。

目录创建后,无法更改其连接类型。

所有网络连接的要求

- 创建连接时,您必须具有有效的 DNS 服务器条目。

- 使用安全 DNS 或第三方 DNS 提供程序时,您必须将分配给 Citrix DaaS™ for Azure 使用的地址范围添加到 DNS 提供程序的 IP 地址允许列表中。该地址范围在您创建连接时指定。

- 使用该连接的所有服务资源(已加入域的计算机)都必须能够访问您的网络时间协议 (NTP) 服务器,以确保时间同步。

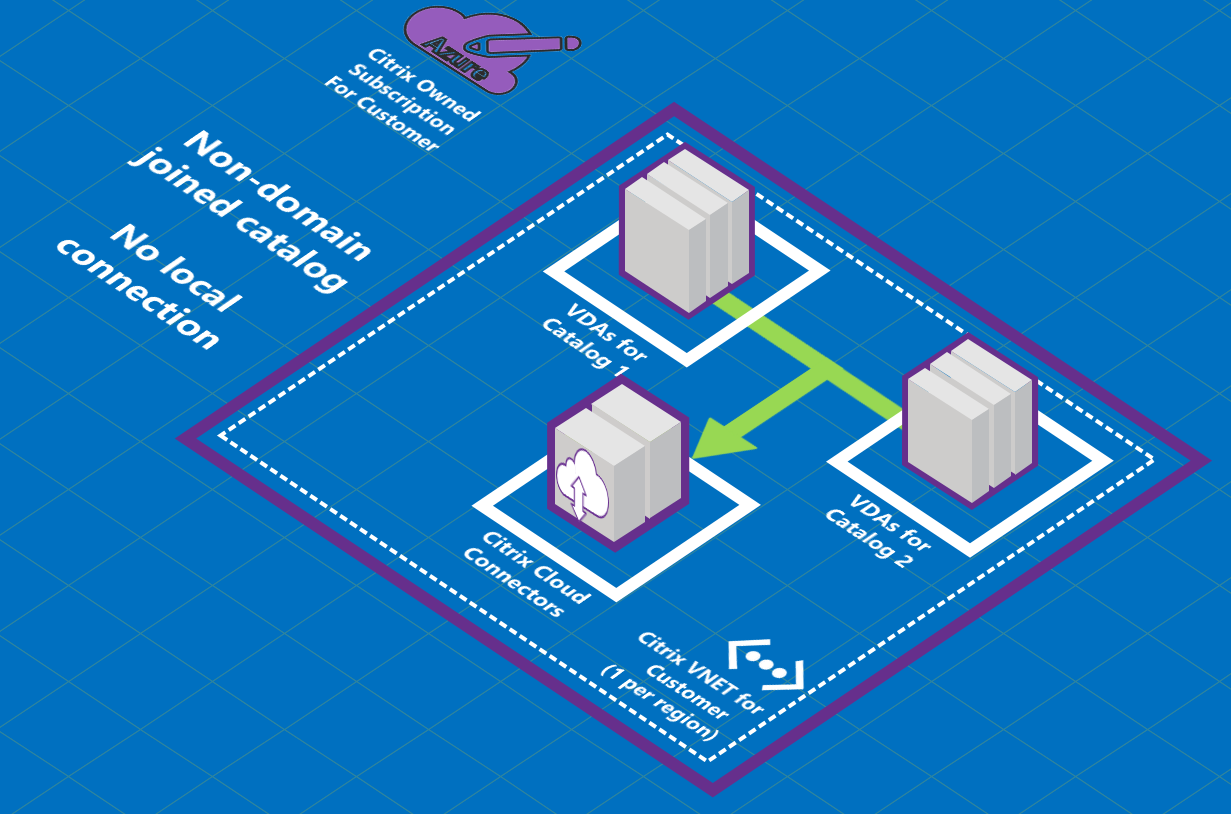

无连接

当目录配置为无连接时,用户无法访问其本地网络或其他网络上的资源。这是使用快速创建功能创建目录时的唯一选择。

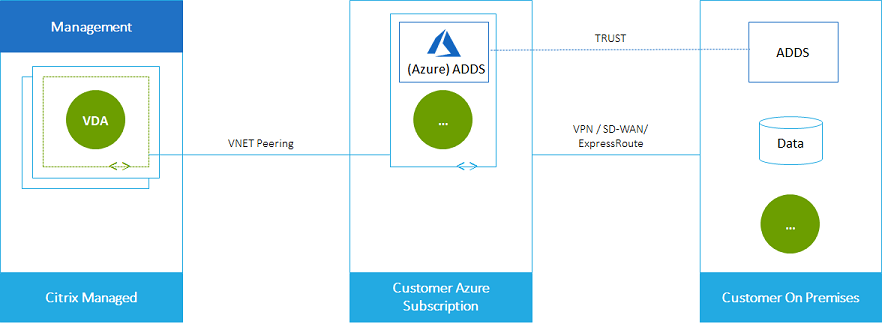

关于 Azure VNet 对等互连连接

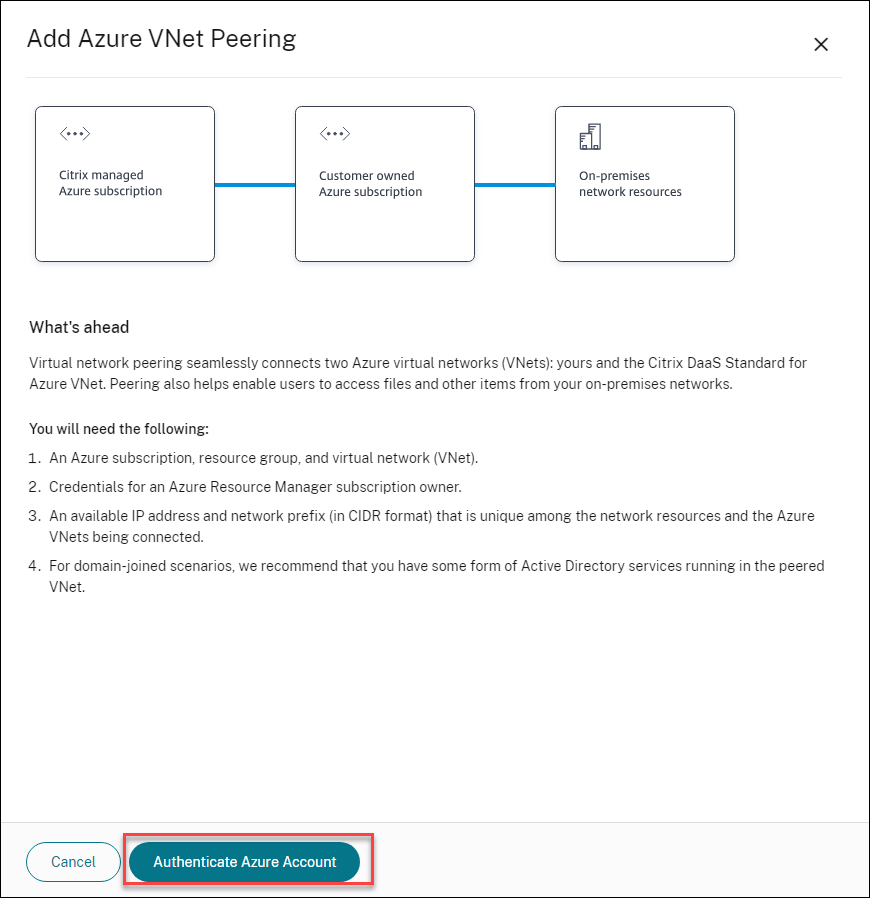

虚拟网络对等互连可无缝连接两个 Azure 虚拟网络 (VNet):您的 VNet 和 Citrix DaaS for Azure VNet。对等互连还有助于用户从其本地网络访问文件和其他项目。

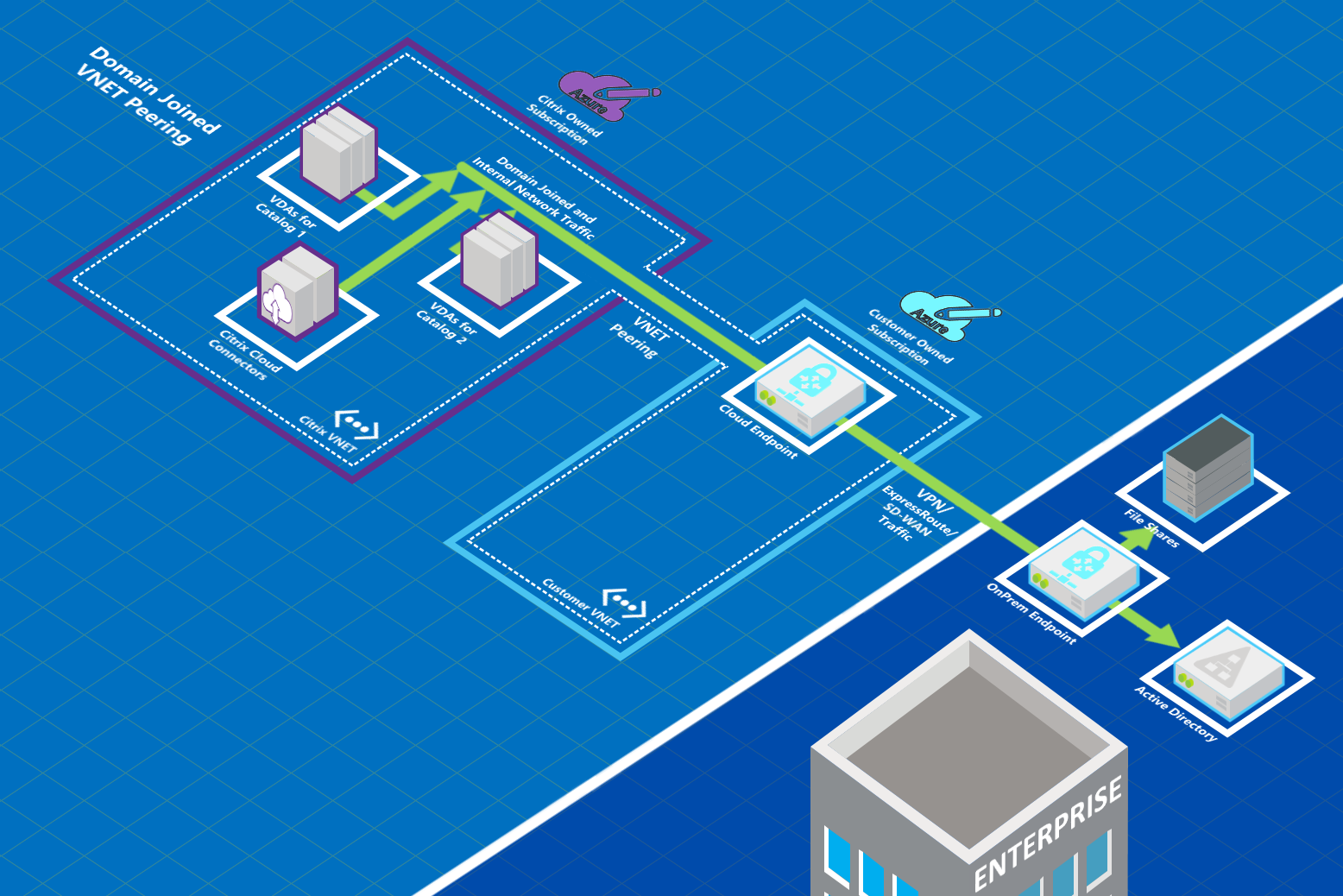

如下图所示,您可以使用 Azure VNet 对等互连从 Citrix Managed Azure 订阅创建到公司 Azure 订阅中 VNet 的连接。

这是 VNet 对等互连的另一个图示。

创建目录时,用户可以通过加入本地域来访问其本地网络资源(例如文件服务器)。(也就是说,您加入文件共享和其他所需资源所在的 AD 域。)您的 Azure 订阅连接到这些资源(在图中,使用 VPN 或 Azure ExpressRoute)。创建目录时,您需要提供域、OU 和帐户凭据。

重要:

- 在 Citrix DaaS for Azure 中使用 VNet 对等互连之前,请先了解它。

- 在使用 VNet 对等互连的目录之前,请先创建 VNet 对等互连连接。

Azure VNet 对等互连自定义路由

自定义路由或用户定义的路由会覆盖 Azure 的默认系统路由,用于在 VNet 对等互连中的虚拟机、本地网络和 Internet 之间定向流量。如果 Citrix DaaS for Azure 资源预期要访问但未通过 VNet 对等互连直接连接的网络,您可以使用自定义路由。例如,您可以创建自定义路由,强制流量通过网络设备流向 Internet 或本地网络子网。

要使用自定义路由:

- 您的 Citrix DaaS for Azure 环境中必须具有现有的 Azure VPN 网关或网络设备。

- 添加自定义路由时,您必须使用 Citrix DaaS for Azure 目标 VNet 信息更新公司的路由表,以确保端到端连接。

- 自定义路由在 Citrix DaaS for Azure 中按照输入顺序显示。此显示顺序不影响 Azure 选择路由的顺序。

在使用自定义路由之前,请查看 Microsoft 文章 虚拟网络流量路由,以了解如何使用自定义路由、下一跳类型以及 Azure 如何选择出站流量的路由。

您可以在创建 Azure VNet 对等互连连接时或在 Citrix DaaS for Azure 环境中现有连接上添加自定义路由。准备好将自定义路由与 VNet 对等互连配合使用时,请参阅本文中的以下部分:

- 对于具有新 Azure VNet 对等互连的自定义路由:创建 Azure VNet 对等互连连接

- 对于具有现有 Azure VNet 对等互连的自定义路由:管理现有 Azure VNet 对等互连连接的自定义路由

Azure VNet 对等互连要求和准备

- Azure Resource Manager 订阅所有者的凭据。这必须是 Microsoft Entra 帐户。Citrix DaaS for Azure 不支持其他帐户类型,例如 live.com 或外部(来宾)Microsoft Entra 帐户(在不同的租户中)。

- Azure 订阅、资源组和虚拟网络 (VNet)。

- 设置 Azure 网络路由,以便 Citrix Managed Azure 订阅中的 VDA 可以与您的网络位置通信。

- 从您的 VNet 到指定的 IP 范围打开 Azure 网络安全组。

-

Active Directory: 对于已加入域的方案,我们建议您在对等互连的 VNet 中运行某种形式的 Active Directory 服务。这利用了 Azure VNet 对等互连技术的低延迟特性。

例如,配置可能包括 Microsoft Entra Domain Services、VNet 中的域控制器 VM 或到本地 Active Directory 的 Microsoft Entra Connect。

启用 AADDS 后,除非删除托管域,否则无法将托管域移动到不同的 VNet。因此,选择正确的 VNet 来启用托管域非常重要。在继续之前,请查看 Microsoft 文章 Microsoft Entra Domain Services 的网络注意事项。

-

VNet IP 范围: 创建连接时,您必须提供一个可用的 CIDR 地址空间(IP 地址和网络前缀),该地址空间在网络资源和正在连接的 Azure VNet 之间是唯一的。这是分配给 Citrix DaaS for Azure 对等互连 VNet 中 VM 的 IP 范围。

确保您指定的 IP 范围不与您在 Azure 和本地网络中使用的任何地址重叠。

-

例如,如果您的 Azure VNet 的地址空间为 10.0.0.0 /16,则在 Citrix DaaS for Azure 中创建 VNet 对等互连连接时,请使用 192.168.0.0 /24 等地址。

-

在此示例中,使用 10.0.0.0 /24 IP 范围创建对等互连连接将被视为重叠地址范围。

如果地址重叠,VNet 对等互连连接可能无法成功创建。它也无法正确执行站点管理任务。

-

要了解 VNet 对等互连,请参阅以下 Microsoft 文章。

- 虚拟网络对等互连

- Azure VPN 网关

- 在 Azure 门户中创建站点到站点连接

- VPN 网关常见问题(搜索“overlap”)

创建 Azure VNet 对等互连连接

-

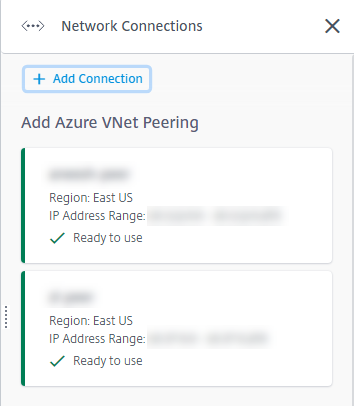

在 Citrix DaaS for Azure 的“快速部署 > Microsoft Azure”仪表板中,展开右侧的“网络连接”。如果您已设置连接,则会列出这些连接。

- 单击“添加连接”。

-

单击“添加 Azure VNet 对等互连”框中的任意位置。

-

单击“验证 Azure 帐户”。

-

Citrix DaaS for Azure 会自动将您带到 Azure 登录页面以验证您的 Azure 订阅。登录 Azure(使用订阅所有者帐户凭据)并接受条款后,您将返回到连接创建详细信息对话框。

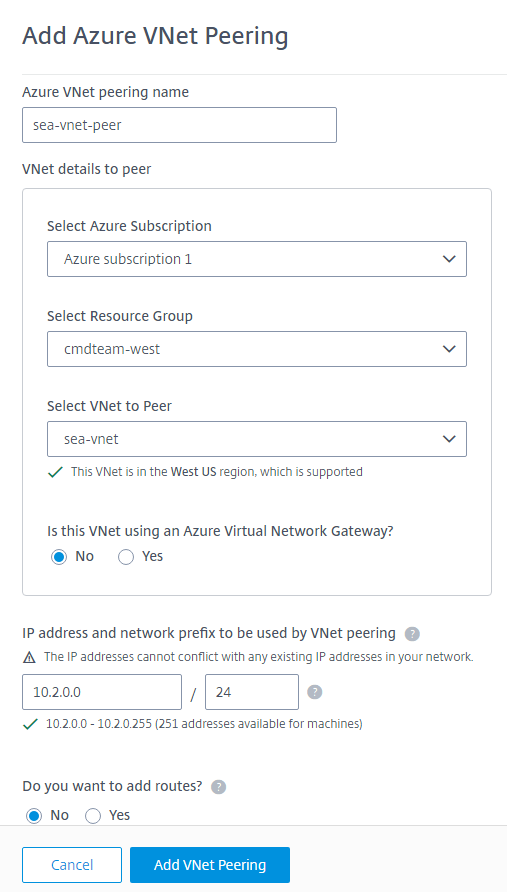

- 键入 Azure VNet 对等互连的名称。

- 选择要对等互连的 Azure 订阅、资源组和 VNet。

- 指明所选 VNet 是否使用 Azure 虚拟网络网关。有关信息,请参阅 Microsoft 文章 Azure VPN 网关。

-

如果您在上一步中回答“是”(所选 VNet 使用 Azure 虚拟网络网关),请指明是否要启用虚拟网络网关路由传播。启用后,Azure 会自动学习(添加)通过网关的所有路由。

您以后可以在连接的“详细信息”页面上更改此设置。但是,更改此设置可能会导致路由模式更改和 VDA 流量中断。此外,如果您以后禁用它,则必须手动将路由添加到 VDA 将使用的网络。

-

键入 IP 地址并选择网络掩码。将显示要使用的地址范围,以及该范围支持的地址数量。确保 IP 范围不与您在 Azure 和本地网络中使用的任何地址重叠。

- 例如,如果您的 Azure VNet 的地址空间为 10.0.0.0 /16,则在 Citrix Virtual Apps and Desktops Standard 中创建 VNet 对等互连连接时,请使用 192.168.0.0 /24 等地址。

- 在此示例中,使用 10.0.0.0 /24 IP 范围创建 VNet 对等互连连接将被视为重叠地址范围。

如果地址重叠,VNet 对等互连连接可能无法成功创建。它也无法正确执行站点管理任务。

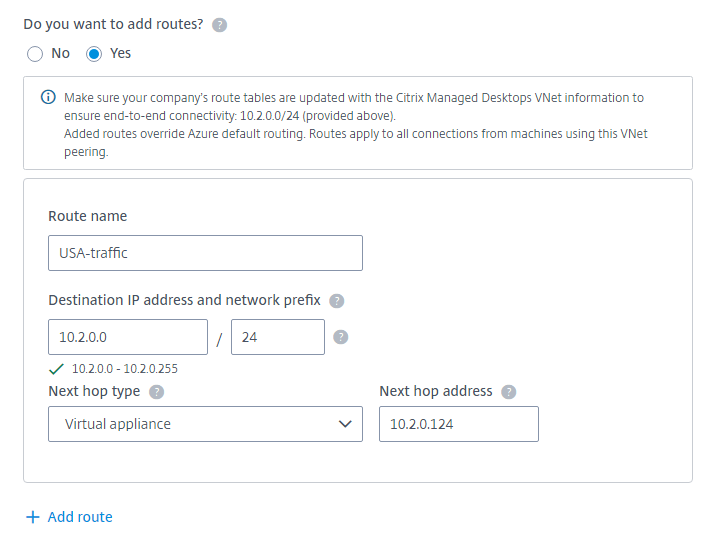

- 指明是否要将自定义路由添加到 VNet 对等互连连接。如果选择“是”,请输入以下信息:

- 单击“添加 VNet 对等互连”。

连接创建后,它将列在“快速部署 > Microsoft Azure”仪表板右侧的“网络连接 > Azure VNet 对等互连”下。创建目录时,此连接将包含在可用网络连接列表中。

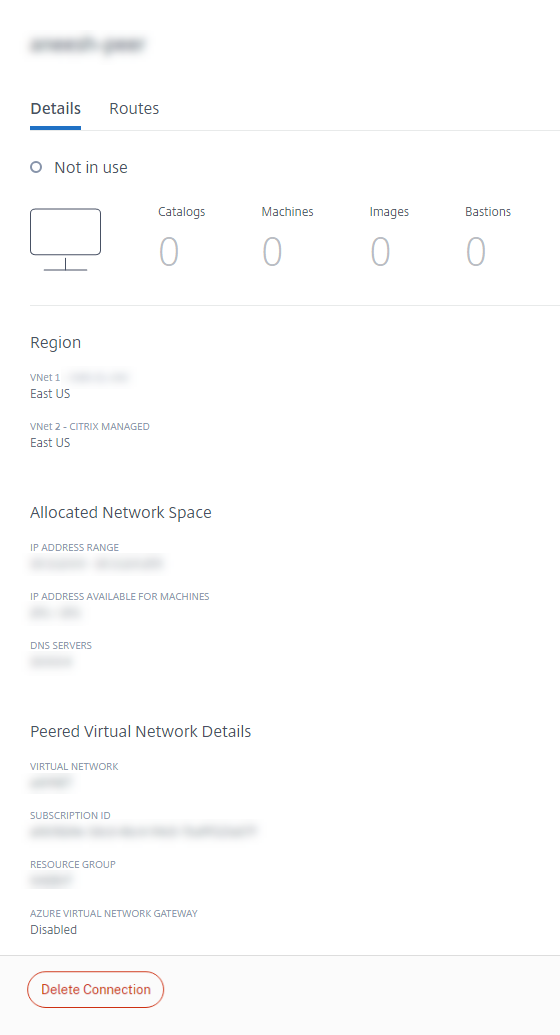

查看 Azure VNet 对等互连连接详细信息

- 在 Citrix DaaS for Azure 的“快速部署 > Microsoft Azure”仪表板中,展开右侧的“网络连接”。

- 选择要显示的 Azure VNet 对等互连连接。

详细信息包括:

- 使用此连接的目录、计算机、映像和堡垒的数量。

- 区域、分配的网络空间和对等互连的 VNet。

- 当前为 VNet 对等互连连接配置的路由。

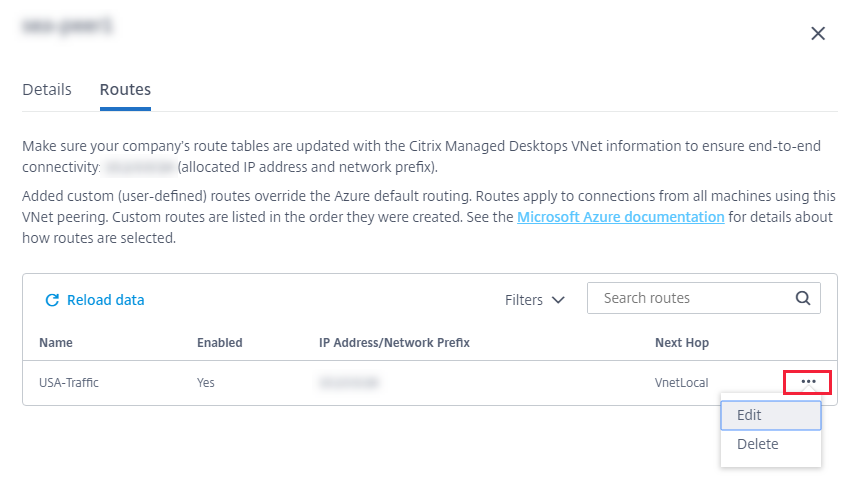

管理现有 Azure VNet 对等互连连接的自定义路由

您可以向现有连接添加新的自定义路由,或修改现有自定义路由,包括禁用或删除自定义路由。

重要:

修改、禁用或删除自定义路由会更改连接的流量流,并可能中断任何活动的会话。

要添加自定义路由:

- 在 VNet 对等互连连接详细信息中,选择“路由”,然后单击“添加路由”。

- 输入友好名称、目标 IP 地址和前缀,以及要使用的下一跳类型。如果选择“虚拟设备”作为下一跳类型,请输入设备的内部 IP 地址。

- 指明是否要启用自定义路由。默认情况下,自定义路由处于启用状态。

- 单击“添加路由”。

要修改或禁用自定义路由:

- 在 VNet 对等互连连接详细信息中,选择“路由”,然后找到要管理的自定义路由。

-

从省略号菜单中,选择“编辑”。

- 根据需要对目标 IP 地址和前缀或下一跳类型进行任何必要的更改。

- 要启用或禁用自定义路由,请在“启用此路由?”中选择“是”或“否”。

- 单击“保存”。

要删除自定义路由:

- 在 VNet 对等互连连接详细信息中,选择“路由”,然后找到要管理的自定义路由。

- 从省略号菜单中,选择“删除”。

- 选择“删除路由可能会中断活动会话”以确认删除自定义路由的影响。

- 单击“删除路由”。

删除 Azure VNet 对等互连连接

在删除 Azure VNet 对等互连之前,请删除与其关联的所有目录。请参阅删除目录。

- 在 Citrix DaaS for Azure 的“快速部署 > Microsoft Azure”仪表板中,展开右侧的“网络连接”。

- 选择要删除的连接。

- 在连接详细信息中,单击“删除连接”。

Azure VPN 网关

Azure VPN 功能可用于技术预览。

关于 Azure VPN 网关连接

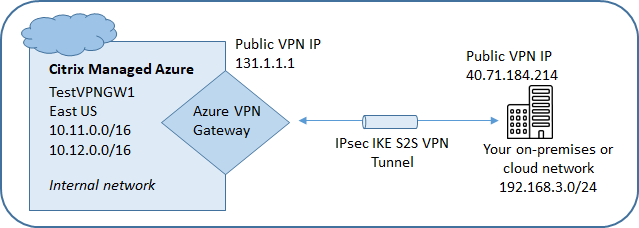

Azure VPN 网关连接在您的 Citrix 管理的 Azure VDA(桌面和应用程序)与您公司的资源(例如本地网络或其他云位置中的资源)之间提供通信链接。这类似于设置和连接到远程分支机构。

安全连接使用行业标准协议 Internet 协议安全 (IPsec) 和 Internet 密钥交换 (IKE)。

在连接创建过程中:

-

您提供 Citrix 用于创建网关和连接的信息。

-

Citrix 创建一个站点到站点基于路由的 Azure VPN 网关。VPN 网关在 Citrix 管理的 Azure 订阅与您的 VPN 主机设备之间形成直接的 Internet 协议安全 (IPsec) 隧道。

-

Citrix 创建 Azure VPN 网关和连接后,您需要更新 VPN 的配置、防火墙规则和路由表。在此过程中,您将使用 Citrix 提供的公共 IP 地址以及您为创建连接而提供的预共享密钥 (PSK)。

创建 Azure VPN 网关连接中说明了一个示例连接。

您无需拥有自己的 Azure 订阅即可创建此类连接。

您还可以选择将自定义路由与此连接类型一起使用。

Azure VPN 网关自定义路由

自定义路由或用户定义的路由会覆盖默认系统路由,用于在网络中的虚拟机和 Internet 之间定向流量。如果 Citrix Virtual Apps and Desktops™ Standard 资源预期要访问但未通过 Azure VPN 网关直接连接的网络,您可以使用自定义路由。例如,您可以创建自定义路由,强制流量通过网络设备流向 Internet 或本地网络子网。

当您向连接添加自定义路由时,这些路由将应用于使用该连接的所有计算机。

要使用自定义路由:

- 您的 Citrix Virtual Apps and Desktops Standard 环境中必须具有现有的虚拟网络网关或网络设备。

- 添加自定义路由时,您必须使用目标 VPN 信息更新公司的路由表,以确保端到端连接。

- 自定义路由在“连接 > 路由”选项卡中按照输入顺序显示。此显示顺序不影响路由的选择顺序。

在使用自定义路由之前,请查看 Microsoft 文章 虚拟网络流量路由,以了解如何使用自定义路由、下一跳类型以及 Azure 如何选择出站流量的路由。

您可以在创建 Azure VPN 网关连接时或在服务环境中现有连接上添加自定义路由。

Azure VPN 网关连接要求和准备

-

要了解 Azure VPN 网关,请参阅 Microsoft 文章 什么是 VPN 网关?

-

查看所有网络连接的要求。

-

您必须配置 VPN。虚拟网络必须能够通过 VPN 网关发送和接收流量。一个虚拟网络不能与多个虚拟网络网关关联。

-

您必须拥有具有公共 IP 地址的 IPsec 设备。要了解经过验证的 VPN 设备,请参阅 Microsoft 文章 关于 VPN 设备。

-

在实际开始之前,请查看创建 Azure VPN 网关连接过程,以便您可以收集所需的信息。例如,您将需要网络中允许的地址、VDA 和网关的 IP 范围、所需的吞吐量和性能级别以及 DNS 服务器地址。

创建 Azure VPN 网关连接

请务必在实际开始之前查看此过程。

下图显示了配置 Azure VPN 网关连接的示例。通常,Citrix 管理图左侧的资源,您管理图右侧的资源。以下过程中的某些描述包含对图示示例的引用。

-

在 Citrix DaaS for Azure 的“管理”仪表板中,展开右侧的“网络连接”。

-

单击“添加连接”。

-

单击“Azure VPN 网关”框中的任意位置。

-

查看“添加 VPN 连接”页面上的信息,然后单击“开始配置 VPN”。

-

在“添加连接”页面上,提供以下信息。

-

名称: 连接的名称。(在图中,名称为 TestVPNGW1。)

-

VPN IP 地址: 您的公共 IP 地址。

在图中,地址为 40.71.184.214。

-

允许的网络: Citrix 服务被允许访问您网络上的一个或多个地址范围。通常,此地址范围包含用户需要访问的资源,例如文件服务器。

要添加多个范围,请单击“添加更多 IP 地址”并输入值。根据需要重复此操作。

在图中,地址范围为 192.168.3.0/24。

-

预共享密钥: VPN 两端用于身份验证的值(类似于密码)。您决定此值是什么。请务必记下该值。稍后在配置 VPN 时,您将需要它来获取连接信息。

-

性能和吞吐量: 用户访问网络上的资源时要使用的带宽级别。

并非所有选项都支持边界网关协议 (BGP)。在这些情况下,“BCP 设置”字段不可用。

-

区域: Citrix 在您创建使用此连接的目录时部署提供桌面和应用程序的计算机 (VDA) 的 Azure 区域。创建连接后,您无法更改此选择。如果您以后决定使用不同的区域,则必须创建或使用指定所需区域的另一个连接。

在图中,区域为 EastUS。

-

主动-主动(高可用性)模式: 是否创建两个 VPN 网关以实现高可用性。启用此模式时,一次只有一个网关处于活动状态。在 Microsoft 文档 高可用性跨界连接中了解主动-主动 Azure VPN 网关。

-

BGP 设置: (仅当选定的“性能和吞吐量”支持 BGP 时才可用。)是否使用边界网关协议 (BGP)。在 Microsoft 文档 关于 Azure VPN 网关的 BGP 中了解 BGP。如果启用 BGP,请提供以下信息:

-

自治系统编号 (ASN): Azure 虚拟网络网关分配的默认 ASN 为 65515。两个网络网关之间启用 BGP 的连接要求其 ASN 不同。如果需要,您可以在现在或创建网关后更改 ASN。

-

BGP IP 对等互连 IP 地址: Azure 支持 169.254.21.x 到 169.254.22.x 范围内的 BGP IP。

-

-

VDA 子网: 当您创建使用此连接的目录时,Citrix VDA(提供桌面和应用程序的计算机)和 Cloud Connector 将驻留的地址范围。输入 IP 地址并选择网络掩码后,将显示地址范围,以及该范围支持的地址数量。

尽管此地址范围在 Citrix 管理的 Azure 订阅中维护,但其功能就像是您网络的扩展。

-

IP 范围不得与您在本地或其他云网络中使用的任何地址重叠。如果地址重叠,连接可能无法成功创建。此外,重叠的地址无法正确执行站点管理任务。

-

VDA 子网范围必须与网关子网地址不同。

-

创建连接后,您无法更改此值。要使用不同的值,请创建另一个连接。

在图中,VDA 子网为 10.11.0.0/16。

-

-

网关子网: 当您创建使用此连接的目录时,Azure VPN 网关将驻留的地址范围。

-

IP 范围不得与您在本地或其他云网络中使用的任何地址重叠。如果地址重叠,连接可能无法成功创建。此外,重叠的地址无法正确执行站点管理任务。

-

网关子网范围必须与 VDA 子网地址不同。

-

创建连接后,您无法更改此值。要使用不同的值,请创建另一个连接。

在图中,网关子网为 10.12.0.9/16。

-

-

路由: 指明是否要将自定义路由添加到连接。如果要添加自定义路由,请提供以下信息:

要添加多个路由,请单击“添加路由”并输入所需信息。

-

DNS 服务器: 输入 DNS 服务器的地址,并指明首选服务器。尽管您以后可以更改 DNS 服务器条目,但请记住,更改它们可能会导致使用此连接的目录中的计算机出现连接问题。

要添加两个以上的 DNS 服务器地址,请单击“添加备用 DNS”,然后输入所需信息。

-

-

单击“创建 VPN 连接”。

Citrix 创建连接后,它将列在 Citrix DaaS for Azure 的“管理”仪表板中的“网络连接 > Azure VPN 网关”下。连接卡包含一个公共 IP 地址。(在图中,地址为 131.1.1.1。)

-

使用此地址(以及您在创建连接时指定的预共享密钥)来配置您的 VPN 和防火墙。如果您忘记了预共享密钥,可以在连接的“详细信息”页面上更改它。您将需要新密钥来配置 VPN 网关的您这一端。

例如,允许防火墙中为您配置的 VDA 和网关子网 IP 地址范围设置例外。

-

使用 Azure VPN 网关连接信息更新公司的路由表,以确保端到端连接。

在图中,从 192.168.3.0/24 到 10.11.0.0/16 和 10.12.0.9/16(VDA 和网关子网)的流量需要新路由。

-

如果您配置了自定义路由,也请对它们进行相应的更新。

当连接的两端都成功配置后,连接在“网络连接 > Azure VPN 网关”中的条目将显示“准备就绪”。

查看 Azure VPN 网关连接

-

在 Citrix DaaS for Azure 的“管理”仪表板中,展开右侧的“网络连接”。

-

选择要显示的连接。

显示:

-

“详细信息”选项卡显示使用此连接的目录、计算机、映像和堡垒的数量。它还包含您为此连接配置的大部分信息。

-

“路由”选项卡列出了连接的自定义路由信息。

管理 Azure VPN 网关连接的自定义路由

在现有 Azure VPN 网关连接中,您可以添加、修改、禁用和删除自定义路由。

有关在创建连接时添加自定义路由的信息,请参阅创建 Azure VPN 网关连接。

重要:

修改、禁用或删除自定义路由会更改连接的流量流,并可能中断活动的会话。

-

在 Citrix DaaS for Azure 的“管理”仪表板中,展开右侧的“网络连接”。

-

选择要显示的连接。

-

要添加自定义路由:

-

在连接的“路由”选项卡中,单击“添加路由”。

-

输入友好名称、目标 IP 地址和前缀,以及要使用的下一跳类型。如果选择“虚拟设备”作为下一跳类型,请输入设备的内部 IP 地址。

-

指明是否要启用自定义路由。默认情况下,自定义路由处于启用状态。

-

单击“添加路由”。

-

-

要修改或启用/禁用自定义路由:

-

在连接的“路由”选项卡中,找到要管理的自定义路由。

-

从省略号菜单中,选择“编辑”。

-

根据需要更改目标 IP 地址和前缀或下一跳类型。

-

指明是否要启用路由。

-

单击“保存”。

-

-

要删除自定义路由:

-

在连接的“路由”选项卡中,找到要管理的自定义路由。

-

从省略号菜单中,选择“删除”。

-

选择“删除路由可能会中断活动会话”以确认删除自定义路由的影响。

-

单击“删除路由”。

-

-

重置或删除 Azure VPN 网关连接

重要:

重置连接会导致当前连接丢失,两端都必须重新建立连接。重置会中断活动的会话。

在删除连接之前,请删除所有使用它的目录。请参阅删除目录。

要重置或删除连接:

-

在 Citrix DaaS for Azure 的“管理”仪表板中,展开右侧的“网络连接”。

-

选择要重置或删除的连接。

-

在连接的“详细信息”选项卡中:

-

要重置连接,请单击“重置连接”。

-

要删除连接,请单击“删除连接”。

-

-

如果出现提示,请确认操作。

创建公共静态 IP 地址

如果您希望连接上的所有 VDA 计算机都使用单个出站公共静态 IP 地址(网关)连接到 Internet,请启用 NAT 网关。您可以为已加入域或未加入域的目录连接启用 NAT 网关。

要为连接启用 NAT 网关:

- 在 Citrix DaaS for Azure 的“快速部署 > Microsoft Azure”仪表板中,展开右侧的“网络连接”。

- 在“网络连接”下,选择“CITRIX MANAGED”或“AZURE VNET PEERINGS”下的连接。

- 在连接详细信息卡中,单击“启用 NAT 网关”。

- 在“启用 NAT 网关”页面中,将滑块移动到“是”并配置空闲时间。

- 单击“确认更改”。

启用 NAT 网关时:

-

Azure 会自动为网关分配一个公共静态 IP 地址。(您无法指定此地址。)使用此连接的所有目录中的所有 VDA 都将使用该地址进行出站连接。

-

您可以指定空闲超时值。该值表示通过 NAT 网关的开放出站连接在关闭之前可以保持空闲状态的分钟数。

-

您必须在防火墙中允许公共静态 IP 地址。