服务定义

交付渠道大致分为服务定义和带宽分配。

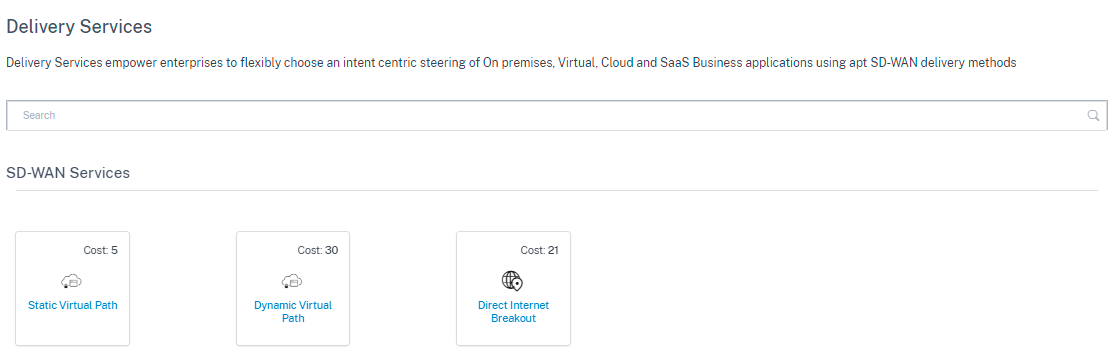

交付服务是 Citrix SD-WAN 上可用的交付机制,用于根据业务意图使用正确的交付方法来引导不同的应用程序或流量配置文件。您可以配置交付服务,例如互联网、内联网、虚拟路径、Cloud Direct、IPsec、Zscaler 和 LAN GRE。交付服务在全球范围内定义,并应用于各个站点的 WAN 链接(视情况而定)。

每个 WAN 链接可以应用全部或部分相关服务,并在所有交付服务中设置带宽的相对份额 (%)。

默认情况下,虚拟路径服务在所有链接上都可用。可以根据需要添加其他服务。 要配置交付服务,请在客户级别导航到 配置 > 交付渠道 > 服务定义。

送货服务可大致归类为以下内容:

-

虚拟路径服务:双端叠加 SD-WAN 隧道,在托管 SD-WAN 设备或虚拟实例的两个站点之间提供安全、可靠和高质量的连接。以 Kbps 为单位设置每个虚拟路径的最小预留带宽。此设置应用于网络中所有站点上的所有 WAN 链接。

- 互联网服务:SD-WAN 站点和公共互联网之间的直接通道,不涉及 SD-WAN 封装。Citrix SD-WAN 支持会话负载平衡功能,用于跨多个互联网链接的互联网绑定流量。

- Citrix Secure Internet Access:Citrix Secure Internet Access (CSIA) 提供完整的云端交付安全堆栈,在不影响员工体验的情况下保护用户、应用程序和数据免受所有威胁。

- Cloud DirectService:一种云服务,无论主机环境如何,它都能为所有互联网绑定流量提供 SD-WAN 功能。

- Intranet 服务:基于底层链接从 SD-WAN 站点到任何非 SD-WAN 站点的连接。流量未封装或者可以使用任何非虚拟路径封装,例如 IPsec、GRE。您可以设置多个 Intranet 服务。

Citrix Secure Internet Access

Citrix Secure Internet Access (CSIA) 服务是 Citrix 拥有的服务。Citrix Secure Internet Access 提供完整的云端交付安全堆栈,可在不影响员工体验的情况下保护用户、应用程序和数据免受所有威胁。任何 Citrix SD-WAN 设备都可以将流量通过隧道传输到 CSIA 服务。

CSIA 服务位于 “ 配置 ” > “ 交付渠道 ” > “ 服务定义 ”(客户级别)。您可以在 “ 安全访问服务” 部分下找到 Citrix 安全互联网访问 图标。

注意

只有当你是 SD-WAN Orchestrator 客户并且拥有 CSIA 授权时,CSIA 服务链接才可见。

必备条件

在 Citrix SD-WAN 上启用 CSIA 服务之前,请满足以下先决条件:

-

已经部署了 SD-WAN 覆盖层,至少有两个站点在运行。

-

将部署限制到单个路由域(默认路由域)。

-

在 Citrix SD-WAN 路由表中,确定网络中当前的默认路由 (0.0.0.0/0) 及其相关成本(确保这些路由的路由开销不低于 CSIA 路由,后者的默认开销为 45)。

创建 Citrix Secure Internet Access 服务

-

要创建 CSIA 服务,首先通过启用互联网链接类型的带宽百分比来在全局级别调整 CSIA 服务的配置,然后从虚拟路径服务中重新调整整体互联网链路配置。单击保存。

注意

在全局层面,如果没有 CSIA 服务的配置值,SIA 站点自动 IPsec 配置将 失败。

-

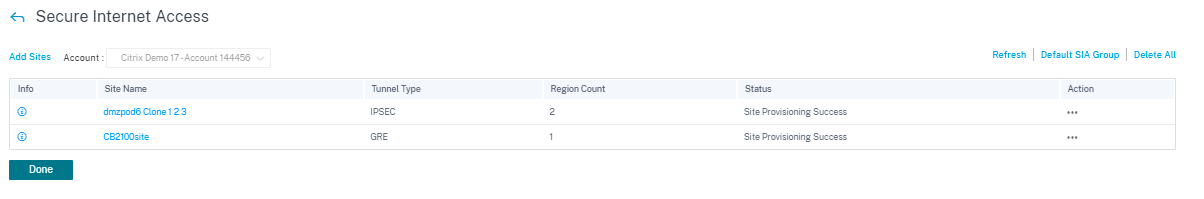

要将站点映射到 CSIA 服务,请单击 C itrix Secure Internet Acces s 磁贴。屏幕上将显示 “ 安全互联网接入 ” 页面。

注意

在内部创建 SIA 服务会使用在 CSIA 站点配置期间选择的路由域创建自动 INTRANET 服务,并使用 “自动忽略 WAN 链接状态按钮” 保留到 Intranet 服务的路由。

-

单击 “ 添加站点 ” 链接为 CSIA 服务添加站点。

-

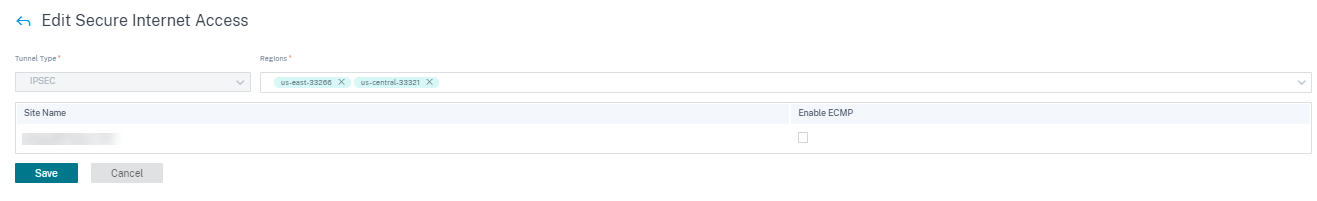

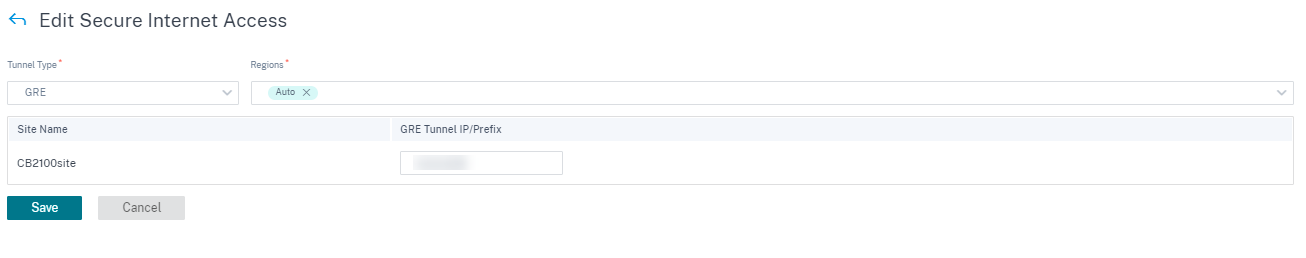

隧道类型:隧道类型默认为 IPsec。稍后会添加其他类型。目前,支持 IPsec 和 GRE 隧道。

-

区域:从下拉列表中选择区域。您最多可以选择两个区域。区域是提供 CSIA 服务的接入点 (POP)。

您可以根据需要选择所有区域/组或默认选项以及站点。单击 “ 查看 ”,然后单击 “ 保存 配置”。默认情况下,这些区域是自动选择的,可以手动覆盖。选择 “ 自动 ” 将为 IPsec 隧道选择最近的 2 个 POP(基于在 Citrix SD-WAN Orchestrator 中创建的站点的地理位置)。最多选择 2 个 POP 来创建通往 2 个不同 POP 的冗余 ACTIVE-STANDBY 隧道。

注意

确保在站点级配置中配置分支的正确站点地址,以便自动选择最接近的 PoP。

-

-

选择必须从 Citrix SD-WAN 站点自动调配到 CSIA Cloud PoP 的站点。

-

为所需站点选中 “ 启用 ECMP ” 复选框。选中后,将在后端启用基于会话的 ECMP 负载平衡。验证您的设置,然后单击 “ 保存”。

注意

对于 IPsec 隧道,当有多个 POP 可用时,会创建通往最接近的两个 POP 的主隧道和辅助隧道。如果部署的站点有多个 Internet WAN 链接,则 IPsec 隧道将配置为活动和备用 WAN 链接。

如果隧道类型为 GRE,则需要提供 GRE 隧道 IP/前缀 输入并保存配置。

注意

对于 GRE 隧道,即使有多个 POP 可用,它也始终只连接到最近的 SIA PoP 之一。如果部署的站点有多个 Internet WAN 链接,则只有一个 Internet WAN 链接用于连接。

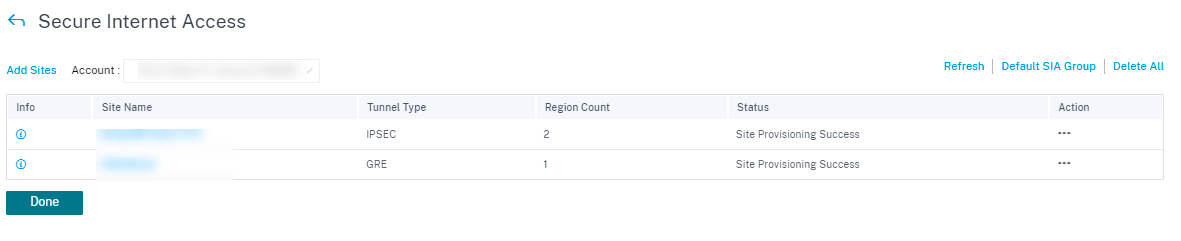

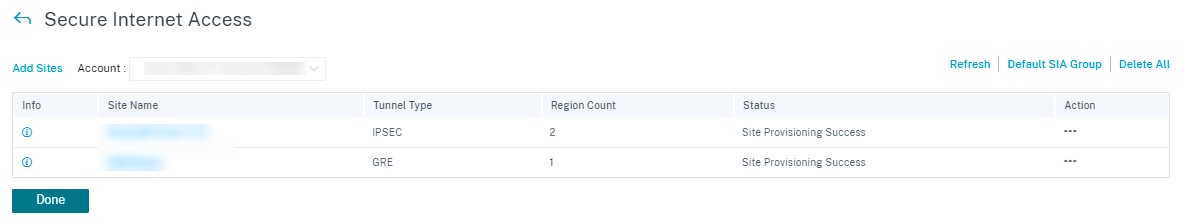

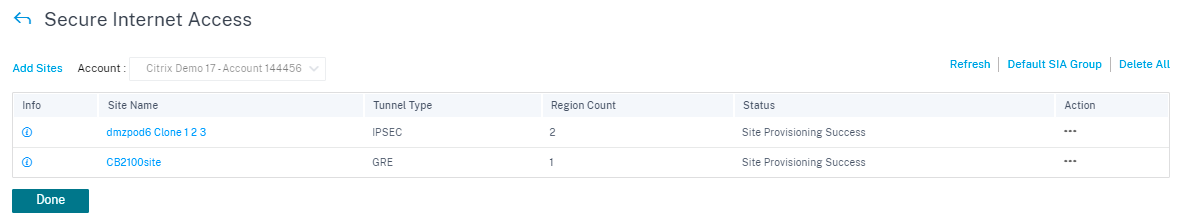

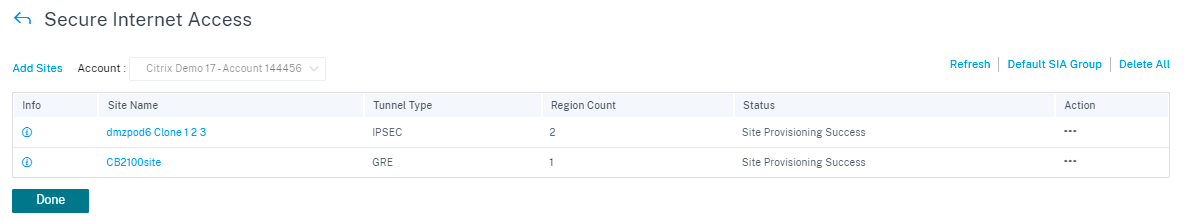

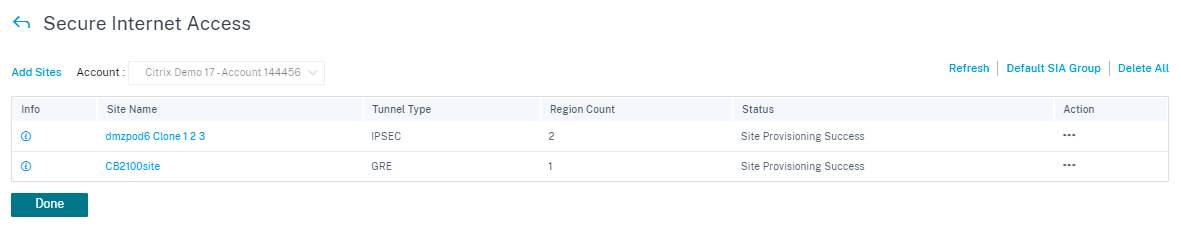

添加站点后,如果在 “服务 定义” 部分中提供了服务P rovisioning,则站点配置成功(状态表示站点配置成功)。

在部署配置之前,您还可以配置 应用程序路由,将流量引导到 此服务。

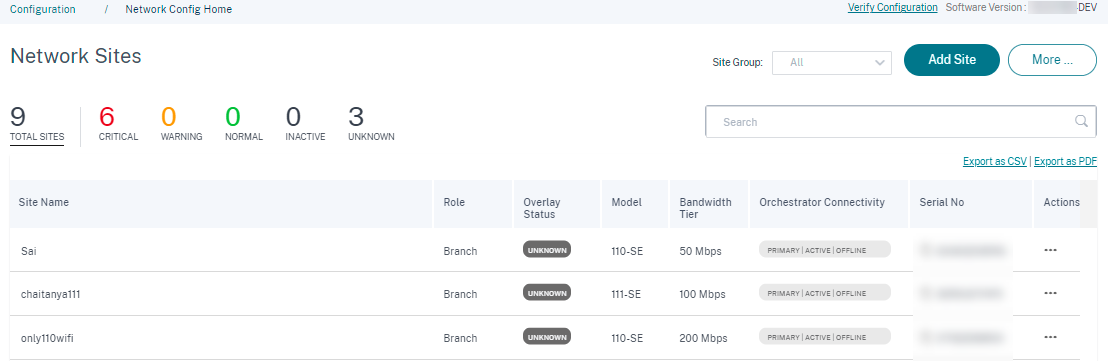

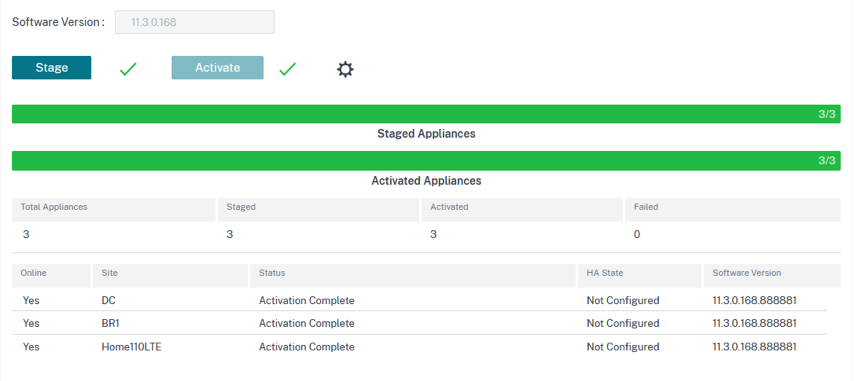

成功添加站点后,验证、暂存并激活配置,以便在 Citrix SD-WAN 和 CSIA Cloud PoP 之间建立 IPsec 隧道。在客户级别,导航到 配置 > 网络主目录。在右上角,单击 “ 更多 ”,然后选择 “ *部署配置/软件”。您将被重定向到 “部 署 ” 页面。或者,您可以导航到 配置 > 部署 以转到 部署 页面。

单击 “ 暂 存并 激活 ”,确保已部署站点的状态为 “ 激活完成”。

IPsec 隧道将在成功激活配置后部署。如果连接到 CSIA 网络/添加站点失败,或者隧道处于错误状态,请单击 “ 刷新 ” 以重新调配或重试连接。

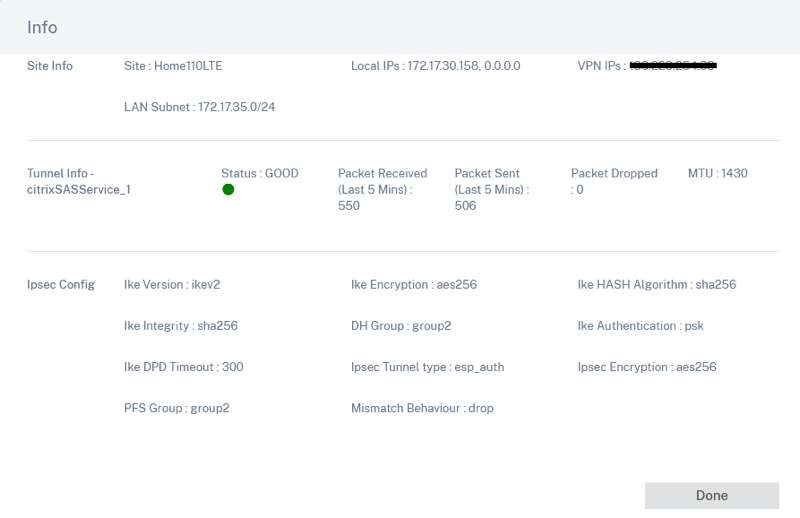

成功配置隧道并启动, 信息 图标将提供 CSIA 隧道配置和状态的详细信息。您可以使用本地和远程端点验证隧道状态。此外,隧道状态以及入站和出站数据包的统计信息。

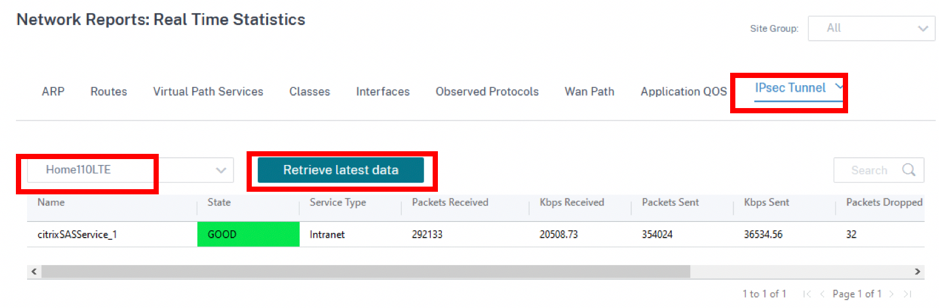

您还可以通过从 “ 报告” > “实时” > “统计” > “IPsec 隧道” > 单击 “检索最新数据” 中选择特定站点,来验证 IPSec 隧道的状态。

您可以使用 “ 操作 ” 列 编辑 或 删除 站点特定的 CSIA 配置。要一次删除所有 CSIA 配置的站点,请单击 “ 全部删除”。

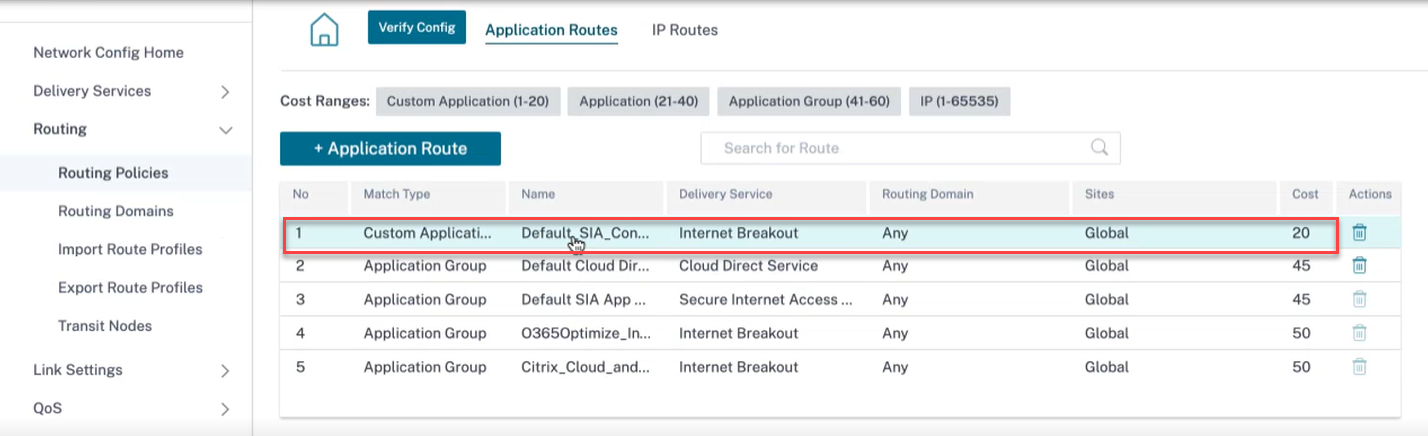

流量重定向

配置好隧道后,您需要将流量引导到这些隧道。流量重定向可以通过分配给特定服务的路由(应用程序路由)进行引导。通过添加相应的应用程序来创建应用程序路由,这些应用程序必须通过 CSIA 服务进行引导。

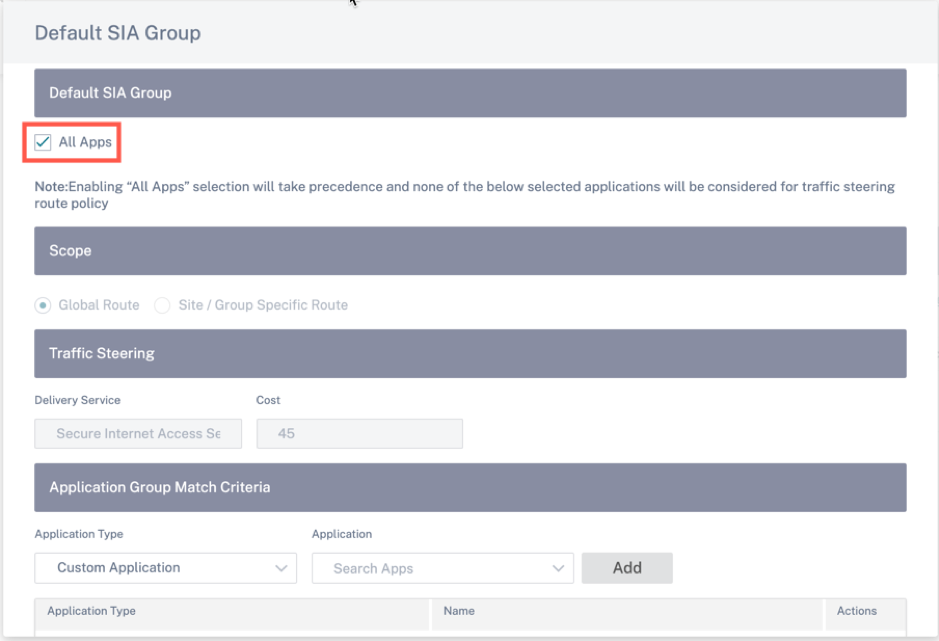

对于 CSIA,您可以选择默认应用程序组或创建应用程序组并分配给 CSIA 服务。根据需要执行以下操作之一:

-

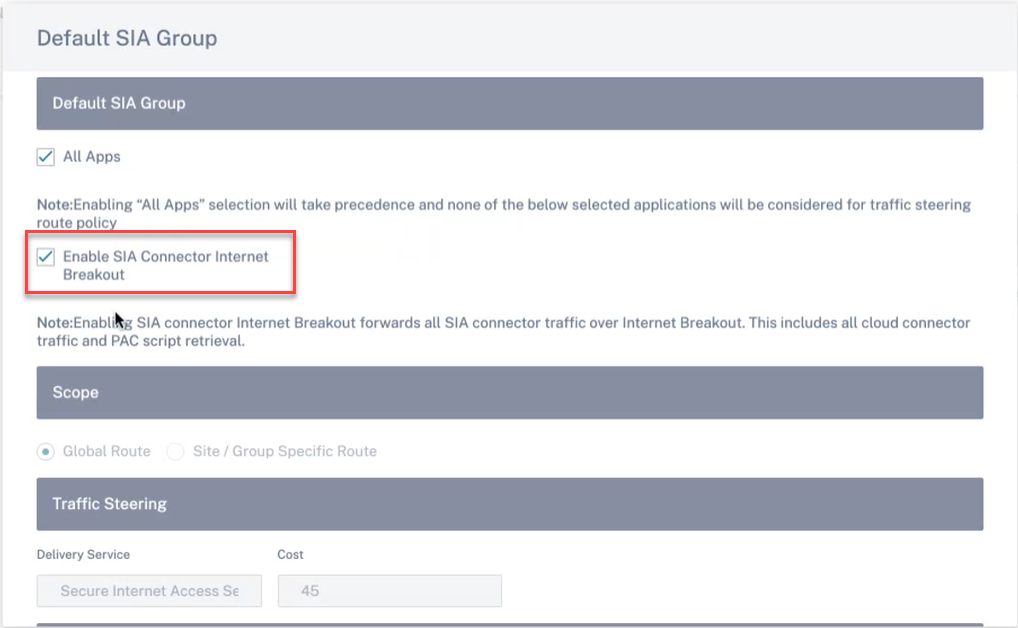

单击 “ 默认 SIA 组 ” 链接,然后可以选中 “ 默认 CSIA 组 ” 下的 “ 所有应用程序” 复选框。

-

在 “ 应用程序组匹配标准 ” 部分下,从下拉列表中选择 **应用程序 类型** 和应用程序,然后单击 添加。

单击 “ 保存 ” 配置选定的匹配标准,并根据您的选择,流量可以通过隧道传输到 CSIA。

注意

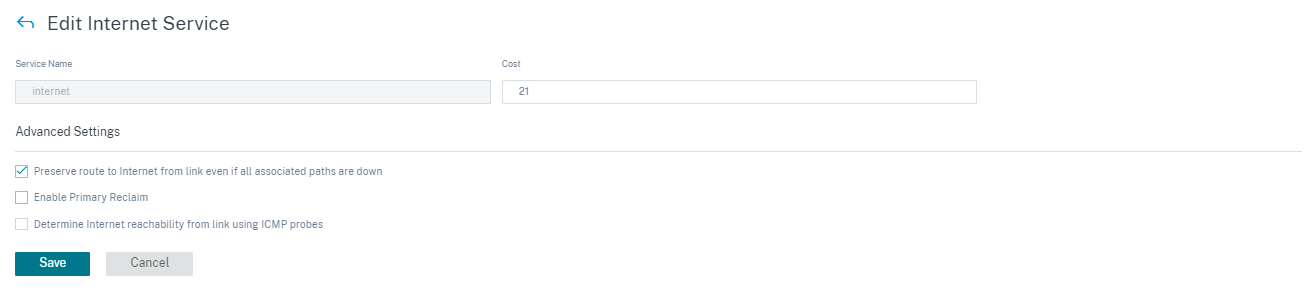

对于 流量引导 设置,路径成本的默认值为 45。如果您在此环境中配置了 Internet 服务或回程路由,则需要为这些路由配置更高的路由开销,以便优先 CSIA 重定向。例如,如果启用了 Internet 服务,则可以通过更新 “成本” 字段来设置更高的路径 成本 。

注意

如果您在初始设置 CSIA 服务期间未进行配置,则必须从网络主页执行另一个 “转储并激活”。

此 SD-WAN 网络中部署了 Cloud Connector 软件代理的任何用户设备也必须进行相应的引导。

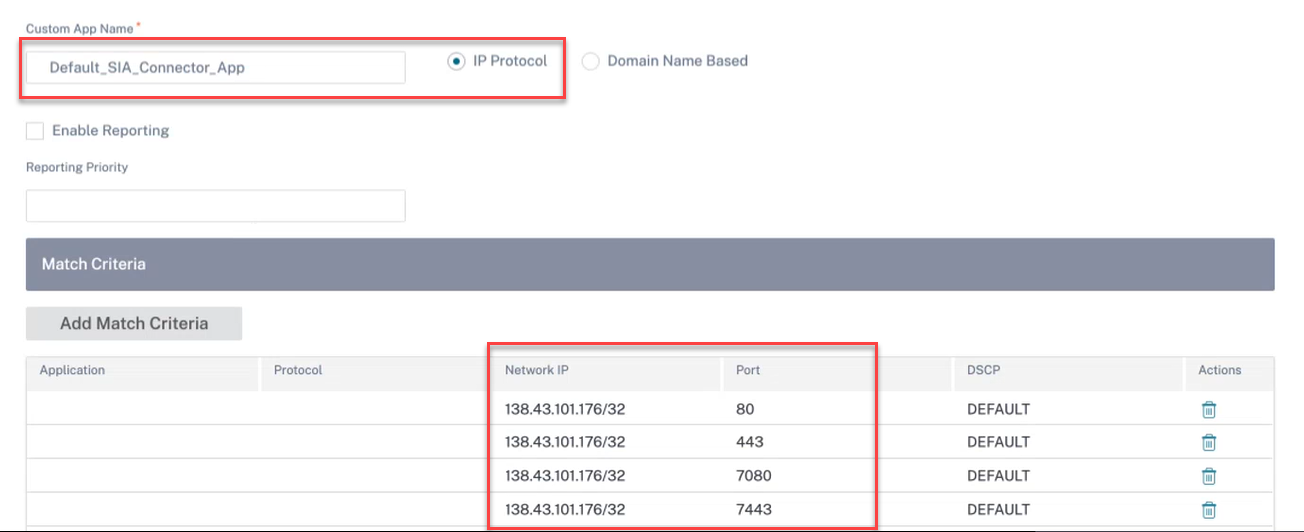

SIA 连接器互联网突破

如果分支的客户端安装了云连接器代理,则无论分支是否通过隧道传输,流量都已通过隧道传输。为避免双重重定向(通过 Cloud Connector 代理和 SD-WAN 隧道),创建了一个自定义应用程序来过滤所有发往 CSIA 网关和报告器节点的流量,以及 Cloud Connectors 预计会使用的其他已知 TCP 端口,绕过它们使用隧道。这允许使用带有 Cloud Connector 的托管设备的用户自由访问 SD-WAN 站点。带有 Cloud Connector 的托管设备可以使用 Internet 服务,而非托管设备则使用隧道进行重定向。

默认情况下, 启用 SIA Collector 互联网分组 选项处于启用状态。要禁用,请在网络级别导航到 交付渠道 > 服务定义 > Citrix Secure Internet Acces s > 默认 SIA 组。

单击 刷新。

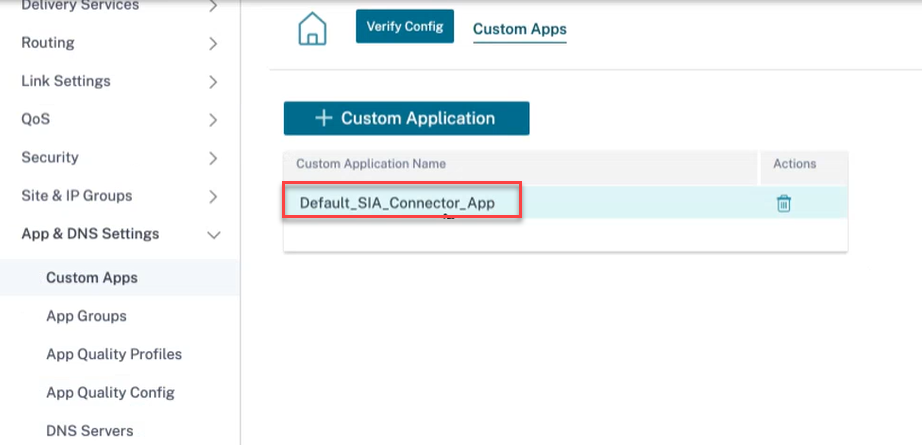

用于过滤Cloud C onnector 流量的自定义应用程序 default_sia_Connector_ App 是自动创建的。

创建了与您的 CSIA 网关关联的公有 IP 地址的端口的允许列表匹配标准。

还会自动创建应用程序路由,用于将自定义应用程序流量引导到目标站点的 Internet 服务。

云直接服务

无论主机环境(数据中心、云和互联网)如何,Cloud Direct 服务均通过可靠安全地交付所有互联网流量,将 SD-WAN 功能作为云服务提供。

云直接服务:

- 提高网络可见性和管理。

- 使合作伙伴能够为业务关键型 SaaS 应用程序向最终客户提供托管 SD-WAN 服务。

优势

云直接服务具有以下优点:

- 冗余:使用多个 Internet WAN 链路并提供无缝故障转移。

- 链路聚合:同时使用所有互联网广域网链接。

- 跨不同提供商的 WAN 连接进行智能负载平衡:

- 测量数据包丢失、抖动和吞吐量。

- 定制应用程序标识。

- 应用要求和电路性能匹配(适应实时网络条件)。

- 互联网电路的 SLA 级动态 QoS 能力:

- 动态适应不同的电路吞吐量。

- 通过入口和出口端点的隧道进行适应。

- 在不放弃呼叫的情况下在电路之间重新路由 VOIP 呼叫。

- 端到端监控和可见性。

要为 云直接服务配置站点,请从客户级别导航到 配置 > 交付渠道 > 服务 定义 ,然后单击 SaaS 和 Cloud On-Ramp 服务下的 Cloud DirectService SaaS磁贴。

您还可以通过 配置 > SaaS 和云入口服务 > Cloud Direct 配置云直接服务。

以下是一些支持的设置:

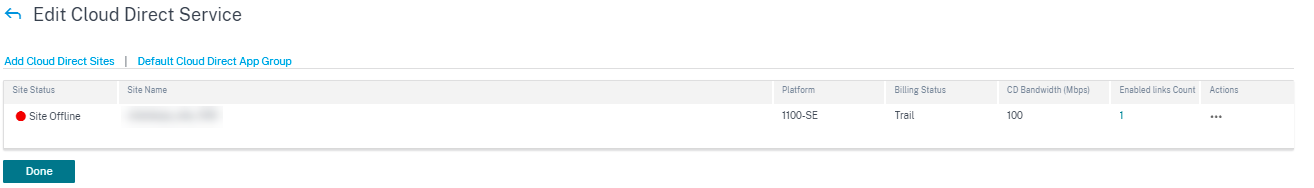

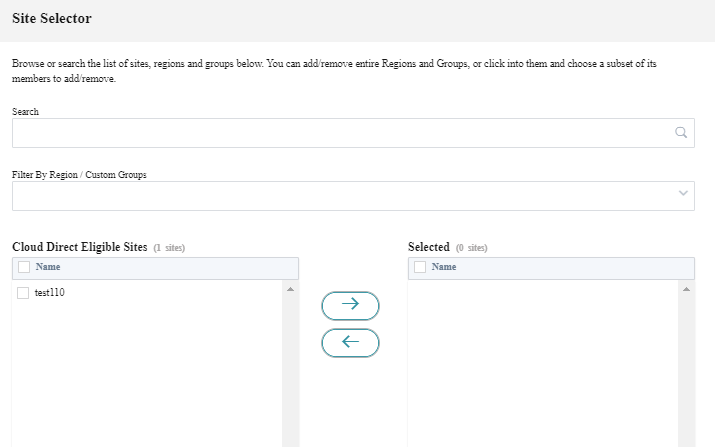

添加云端直销站点

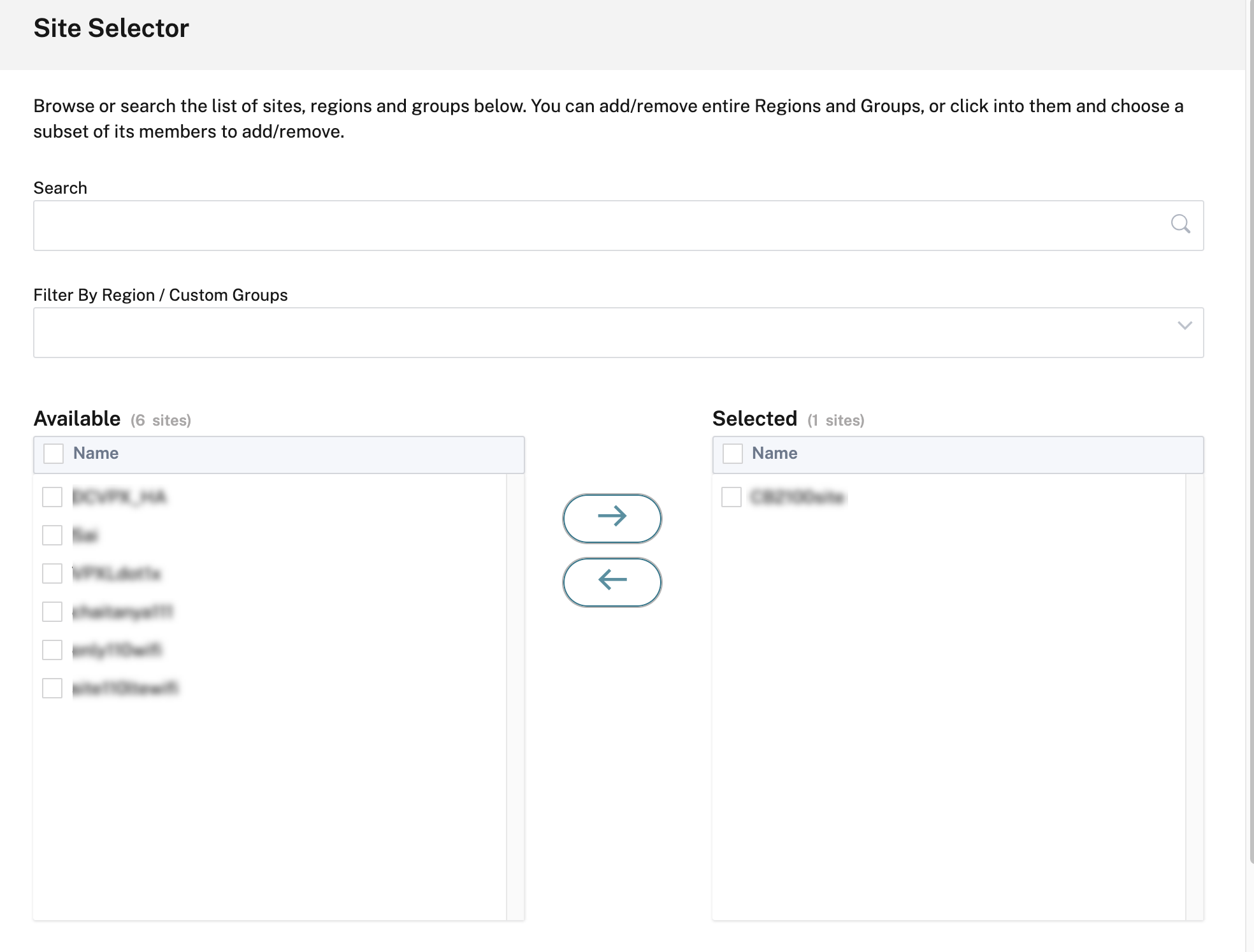

当您单击 “ 添加 Cloud Direct 站点 ” 链接时,将显示 “ 站点选择器 ” 页面。您可以浏览或搜索下面的站点、地区和群组列表。您可以添加/删除整个区域和群组,也可以单击它们并选择其成员的子集。完成此操作后,单击 “ 保存”。

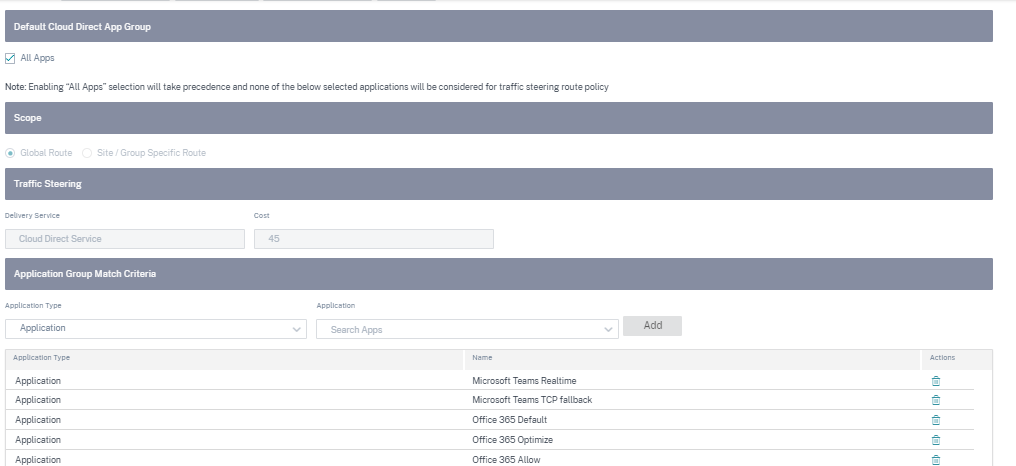

默认 Cloud 直接应用程序组

要通过 cloud Direct 引导特定应用程序,您可以从 Defa ult Cloud Direct 应用程序组 链接中添加相关应用程序。

- 所有应用程序:启用此复选框通过 Cloud Direct Service 重定向所有互联网流量。以下所选应用程序均不在交通引导路线政策的考虑范围内。

-

作用域:

- 全球路由:选择此选项后,作为该默认组的一部分添加的应用程序路由适用于部署 Cloud Direct Service 的所有站点。

- 站点/组特定路由:选择此选项后,可以在站点级别或在全球路由部分中定向应用程序路由,将其绑定到特定站点。

-

交通引导:

- 交付服务:这代表云直接服务。

- 成本:反映每条路径的相对优先级。成本降低,优先级越高。

- 在 “ 应用程序组匹配标准 ” 部分下,从下拉列表中选择 **应用程序 类型** 和应用程序,然后单击 “ 添加”。

- 单击 “ 保存 ” 以配置选定的匹配标准。

您可以选择 地区 并相应地选择地点。

当您选择所有站点然后单击 “保存” 时,将显示站点以及站点名称、平台、订阅带宽和计费模式等信息。您可以选择修改订阅带宽和计费模式。

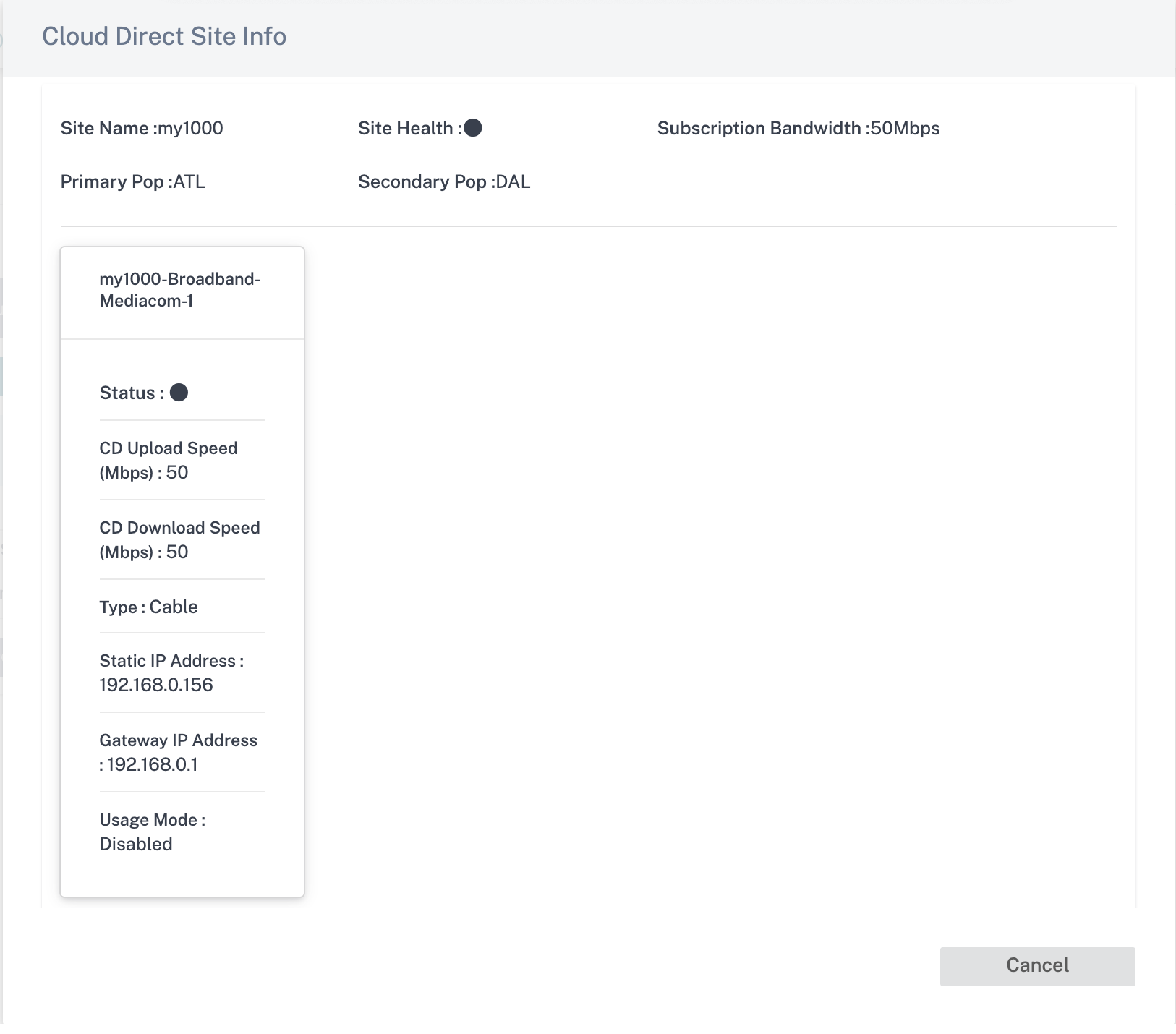

您可以查看该站点是使用以下详细信息创建的:

- 站点状态:显示站点是否已部署的状态。如果部署,状态将暗示 Cloud Direct 站点是否在线。

- 站点名称:显示正在部署 Cloud Direct 功能的站点名称。

- 平台:对于所选站点,将自动填充相应的设备型号名称并在此处显示,例如 — 210-SE。

- 账单状态:显示账单状态。

- 许可的云直接带宽 (Mbps):显示云直接订阅带宽信息。订阅带宽与 Cloud Direct 服务的许可相关联。

- 已启用的链接数:显示为此服务启用的 WAN 链接数。

- 操作:您可以选择删除为此 SD-WAN 设备创建的 Cloud Direct 站点配置,也可以以只读模式查看 Cloud Direct 站点配置和 WAN 链接详细信息。

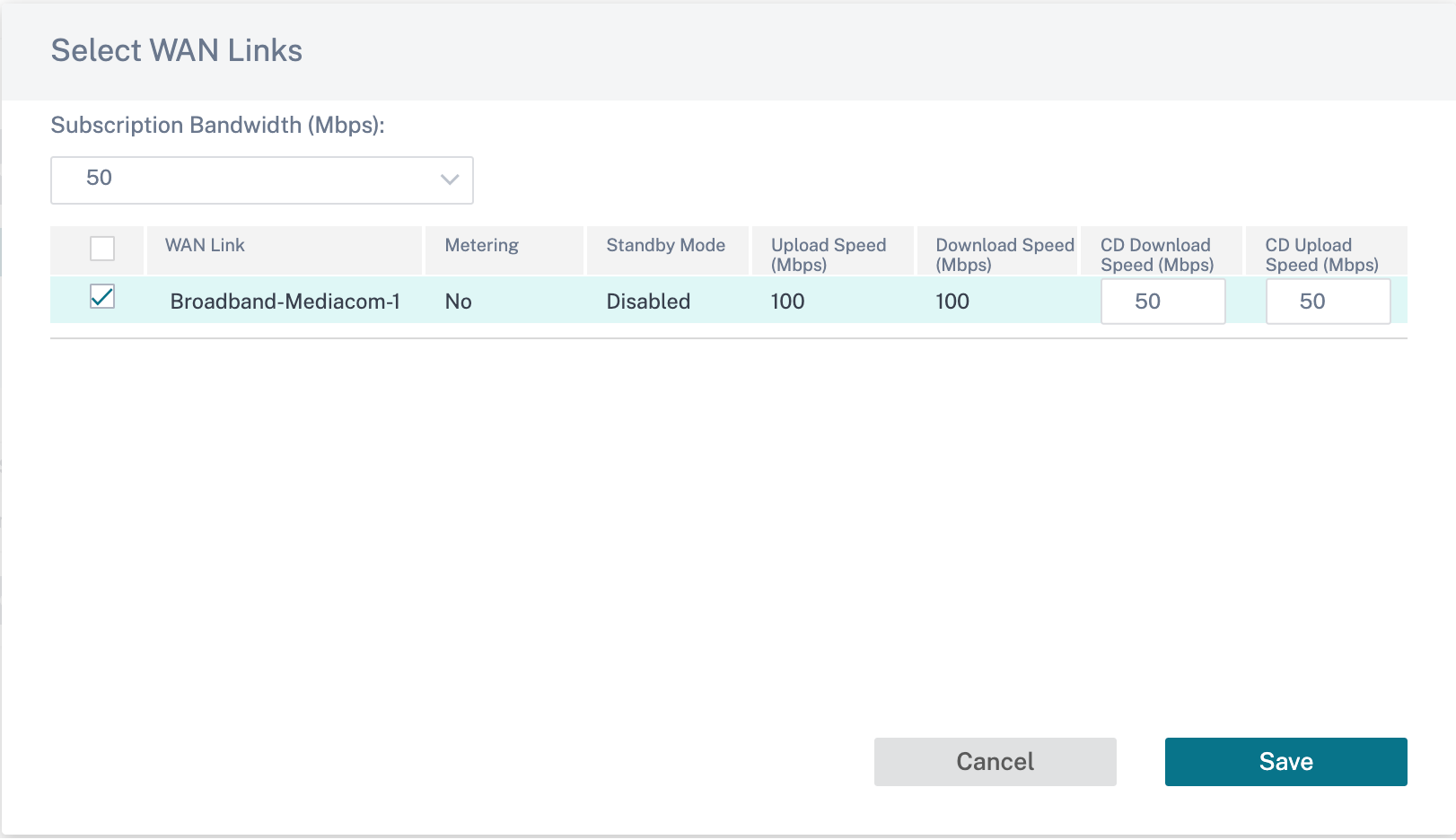

单击站点条目,您可以编辑订阅带宽并更改为此服务选择的 WAN 链接。此外,您还可以在每个选定的 WAN 链接上编辑 Cloud Direct 服务的入口(上传)和出口(下载)速度。

注意

- 默认情况下,它会选择前四个 Internet WAN 链接。

- Cloud Direct 上传和下载速度的值不得大于订阅带宽值。

您可以为基于应用程序的路由创建应用程序对象。通过包含必须通过 Cloud Direct 服务引导的相应应用程序来创建应用程序路由。有关更多信息,请参阅 路由策略。

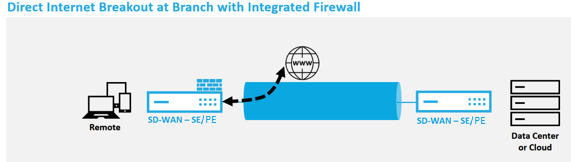

Internet 服务

默认情况下,互联网服务 作为交付服务的一部分可用。要配置 Internet 服务,请从客户级别导航到 配置 > 交付渠道 > 服务定义。在 SD-WAN 服务 部分中,选择 Direc t Internet Breakout 磁贴,然后单击 “ 添加”。

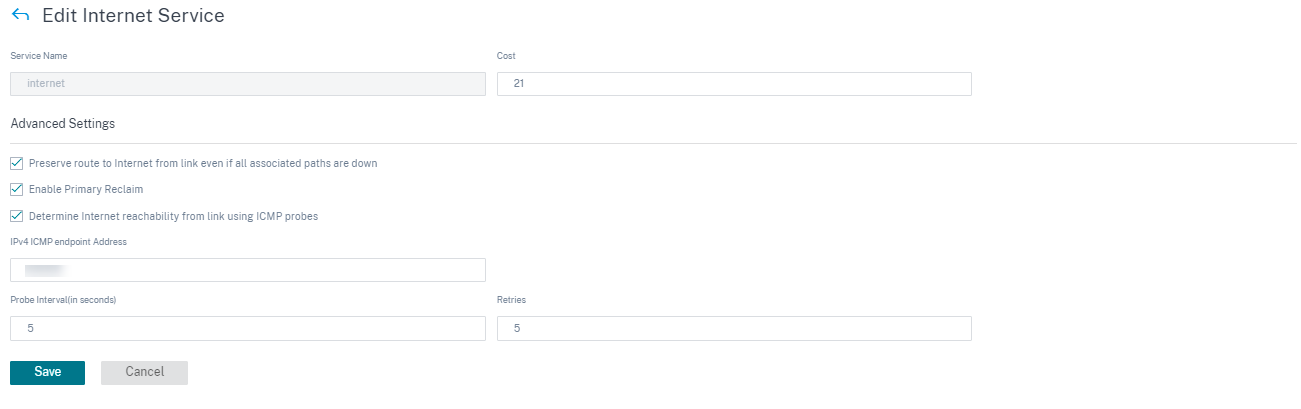

您可以配置以下互联网服务:

- 即使所有关联路径均处于关闭状态,也可以保留从链接到互联网的路由:您可以配置相对于其他交付服务的互联网服务路径成本。使用此服务,即使所有关联路径均处于关闭状态,您也可以保留从链路到互联网的路由。如果与 WAN 链接关联的所有路径均失效,则 SD-WAN 设备使用此路由发送/接收 Internet 流量。

- 使用 ICMP 探测器确定链路的互联网可访问性:您可以为指向互联网上的显式服务器的特定 Internet WAN 链接启用 ICMP 探测器。使用 ICMP 探测设置时,SD-WAN 设备会在链路的成员路径启用或从服务器收到 ICMP 探测响应时将互联网链接视为已启动。

- IPv4 ICMP 端点地址:目标 IPv4 地址或服务器地址。

- 探测间隔(以秒为单位):SD-WAN 设备在 Internet 配置的 WAN 链接上发送探测的时间间隔。默认情况下,SD-WAN 设备每 5 秒钟在配置的 WAN 链路上发送一次探测器。

- 重试次数:在确定 WAN 链路是否开启之前可以尝试的重试次数。在连续 3 次探测失败后,WAN 链路被视为失效。允许的最大重试次数为 10。

支持的部署模式

可以在以下部署模式下使用 Internet 服务:

- 内联部署模式(SD-WAN 覆盖)

Citrix SD-WAN 可以作为覆盖解决方案部署在任何网络中。作为叠加解决方案,SD-WAN 通常部署在现有边缘路由器和/或防火墙后面。如果 SD-WAN 部署在网络防火墙后面,则可以将该接口配置为可信接口,互联网流量可以作为 Internet 网关传送到防火墙。

- 边缘或网关模式

Citrix SD-WAN 可以部署为边缘设备,替换现有的边缘路由器和/或防火墙设备。板载防火墙功能允许 SD-WAN 保护网络免受直接Internet 连接。在此模式下,连接到公用 Internet 链接的接口配置为不受信任,强制启用加密,并启用防火墙和动态 NAT 功能以保护网络。

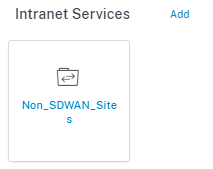

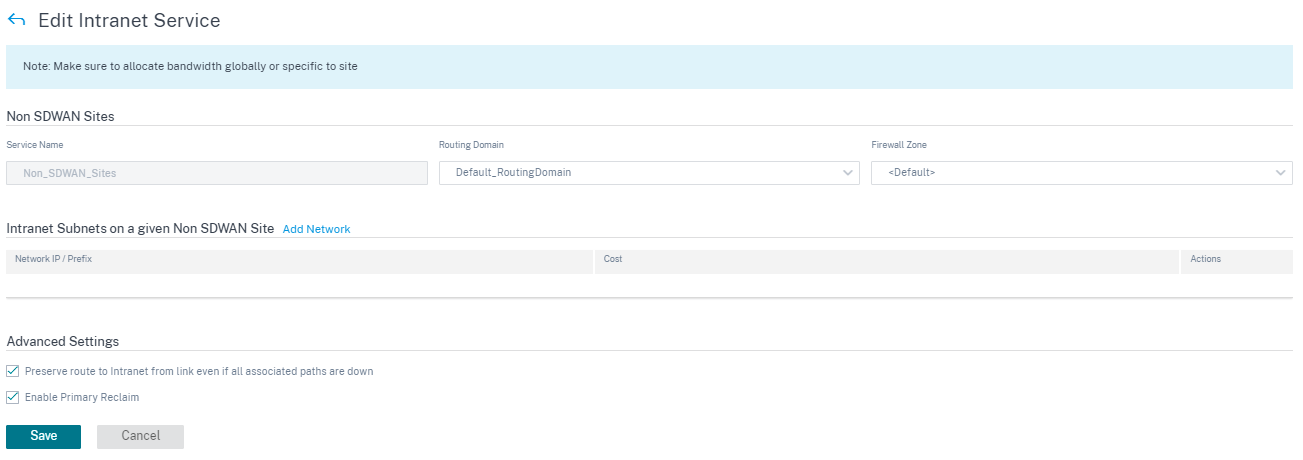

内联网服务

您可以创建多个 Intranet 服务。要添加 Intranet 服务,请从客户级别导航到 配置 > 交付渠道 > 服务定义。在 “ 内联网服务 ” 部分中,单击 “ 添加”。

在全局级别创建 Intranet 服务后,您可以在 WAN Link 级别对其进行引用。提供 服务名称,选择所需的 路由域 和 防火墙区域。添加网络中的所有 Intranet IP 地址,网络中的其他站点可能会进行交互。即使所有关联路径都已关闭,也可以保留从链接到 Intranet 的路由。

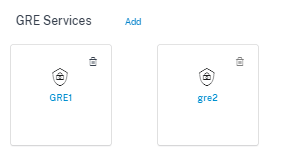

GRE 服务

您可以配置 SD-WAN 设备以终止 LAN 上的 GRE 隧道。

要添加 GRE 服务,请从客户级别导航到 配置 > 交付渠道 > 服务定义。您也可以从 “配置” > “安全” 导航到GRE 服务配置页面。

在 IPsec 和 GRE 部分中,导航到 IPsec 服务 并单击 “ 添加”。

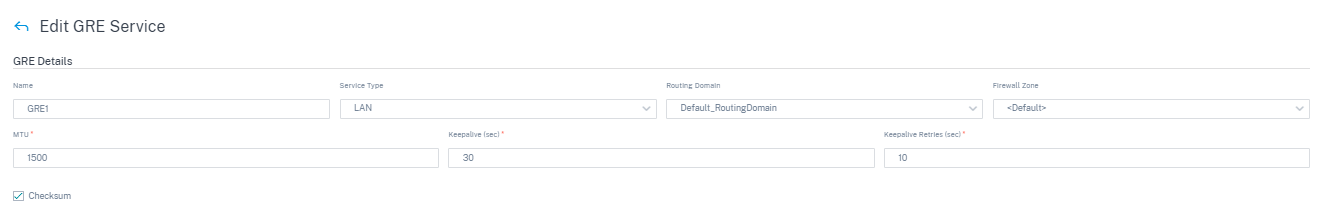

GRE 详情:

- 服务类型:选择 GRE 隧道使用的服务。

- 名称:局域网 GRE 服务的名称。

- 路由域:GRE 通道的路由域。

- 防火墙区域:为通道选择的防火墙区域。默认情况下,通道放置在 Default_LAN_Zone 中。

- MTU:最大传输单位-可以通过特定链路传输的最大 IP 数据报的大小。范围从 576 到 1500。默认值为 1500。

- 保持活动状态:发送保持活动状态消息之间的时间如果配置为 0,则不会发送保持活动状态的数据包,但通道保持正常运行。

- 保持活动状态重试次数:Citrix SD-WAN 设备在关闭隧道之前在没有响应的情况下发送保持活动状态数据包的次数。

- 校验和:启用或禁用隧道的 GRE 标头的校验和。

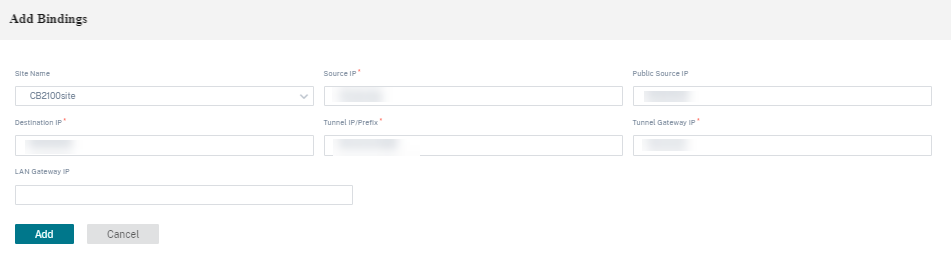

网站绑定:

- 站点名称:要映射 GRE 通道的站点。

- 源 IP:通道的源 IP 地址。这是在此站点配置的虚拟接口之一。选定的路由域决定了可用的源 IP 地址。

- 公用源 IP:通道流量通过 NAT 传输时的源 IP。

- 目标 IP:通道的目标 IP 地址。

- 隧道 IP/前缀:GRE 隧道的 IP 地址和前缀。

- 隧道网关 IP:用于路由隧道流量的下一跳 IP 地址。

- 局域网网关 IP:路由局域网流量的下一跳 IP 地址。

Zscaler 服务

Zscaler 云安全平台在全球 100 多个数据中心提供了一系列安全检查帖子。只需将互联网流量重定向到 Zscaler 服务,您就可以立即保护您的商店、分支机构和远程位置。

Citrix SD-WAN Orchestrator 服务为 Zscaler Cloud 提供合作伙伴身份验证。要进行身份验证,请单击 “ 云安全服务 ” 部分下方列出的 Zscaler 旁边的 设置 图标。

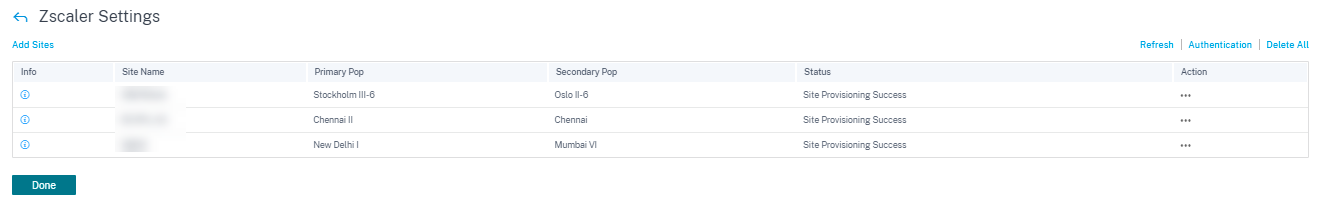

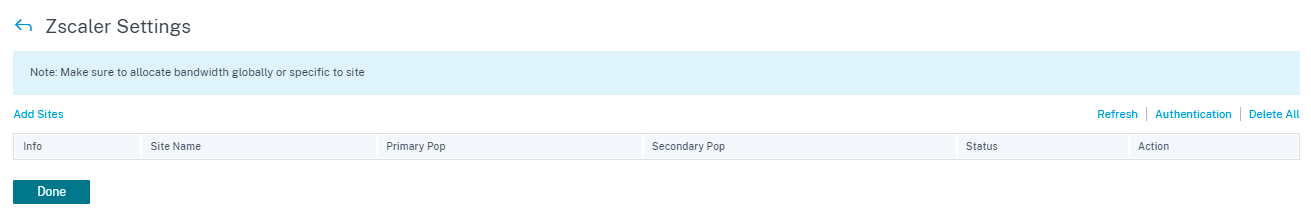

要进行身份验证,请从客户级别导航到 配置 > 交付渠道 > 服务定义。在 “ 云安全服务 ” 部分中,单击 Zscaler 图标。屏幕上将显示 Zscaler 设置 页面。

您也可以从 “配置” > “安全” 导航到Zscaler配置页面。

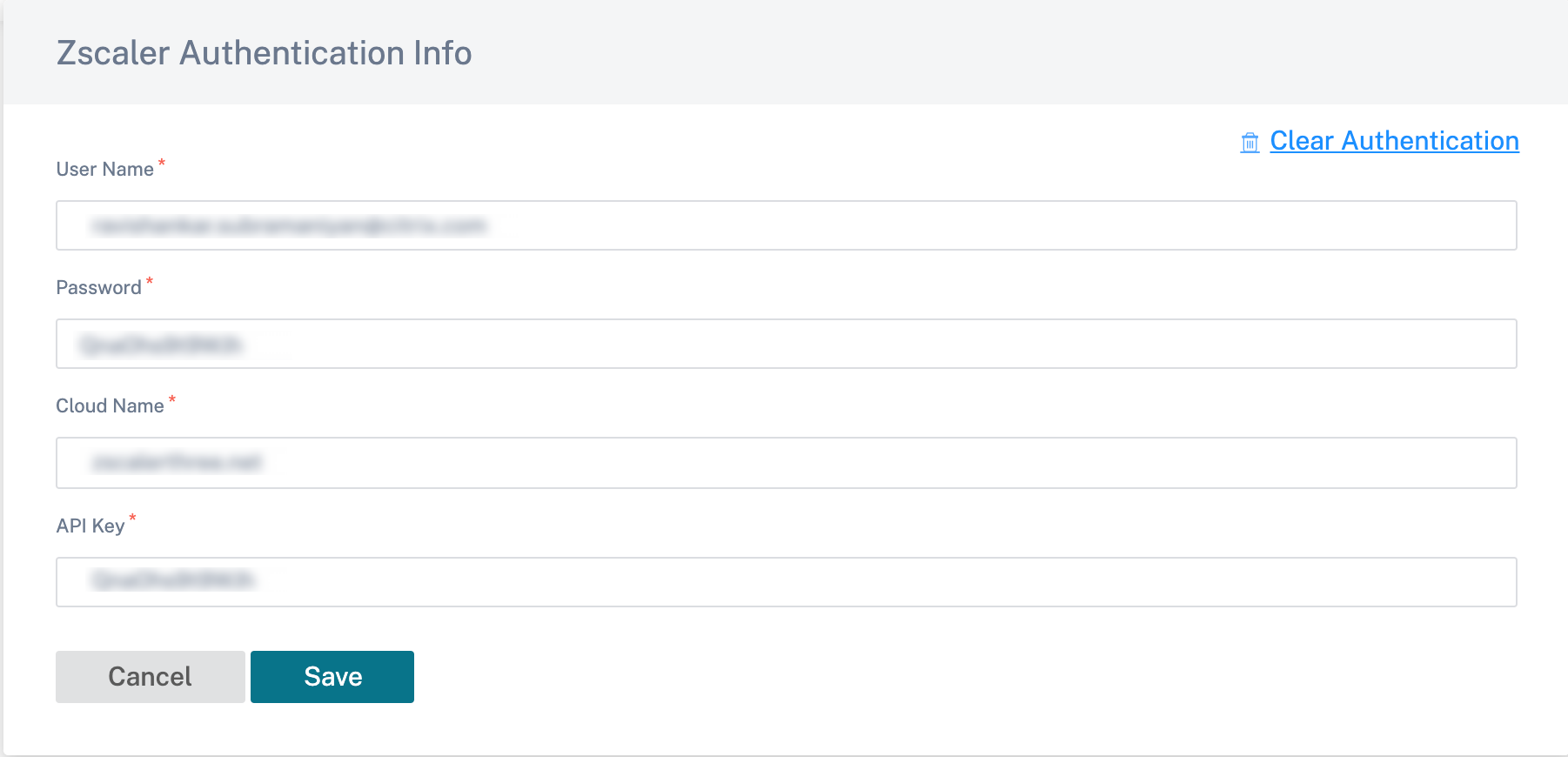

在 Zscaler 设置 页面上,单击 “ 身份验证 ” 链接。屏幕上将显示 Zscaler 身份验证信息 页面。

-

在 Zscaler 身份验证信息 页面上,输入您的 用户名 和 密码。

-

云名称:管理员用于登录 Zscaler 服务的 URL 中提供的云名称。在 以下示例中,help.zscaler.com 是 URL,zscaler.com 是云名称。

为最大限度地提高运营效率,Zscaler 构建了具有高可扩展性的全球多云基础组织可以访问特定 Zscaler 云,以登录到他们的管理门户。同样的 Zscaler 云负责处理来自该组织的流量。

-

API 密钥:合作伙伴集成 Citrix SD-WAN 密钥。

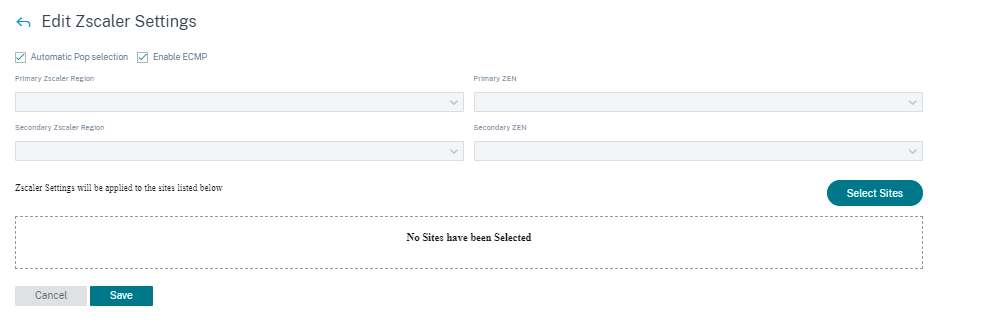

在 Zscaler 设置 页面上,单击 “ 添加站点 ” 为 Zscaler 服务添加站点。屏幕上将显示 “编辑 Zscaler 设置 ” 页面。

在 SD-WAN 站点和 Zscaler 云网络中的 Zscaler 执法节点 (ZenS) 之间建立了 IPsec 隧道。Zens 双向检查流量并强制执行安全和合规性策略。

-

启用 ECMP:选中 “ 启用 ECMP ” 复选框后,将为 Zscaler 服务启用 ECMP 负载平衡。

-

自动弹出窗口选择:选择后,Citrix SD-WAN Orchestrator 服务会根据广域网链接 IP 地址的地理位置查询,自动选择离您站点最近的主 ZEN 和辅助 ZEN。清除后,手动选择 Zen。

-

主要 Zscaler 区域:主 ZEN 所属的区域。

-

P@@rimary Zscaler Pop:主要的 ZEN。

-

次要 Zscaler 区域:辅助 ZEN 所属的区域。

-

次要 Zscaler Pop:次要 ZEN。

-

选择 地区 和 站点。

成功添加站点后,验证、暂存和激活配置。成功激活配置后,IPsec 隧道将被部署。 信息 图标提供 Zscaler 隧道配置和状态的详细信息。如果连接到 Zscaler 网络/添加站点失败,请单击 Zscaler 设置页面上的 刷新 并重试连接。

为 Zscaler 服务分配带宽。Zscaler 服务的链路特定 WAN 链路配置允许您指定全局分配以外的其他带宽分配。

您可以使用 “ 操作 ” 列 编辑 或 删除 特定站点的 Zscaler 配置。要一次性删除所有 Zscaler 配置的站点,请单击 “ 全部删除”。

IPsec 服务

Citrix SD-WAN 设备可以与 LAN 或 WAN 端的第三方对等方协商固定 IPsec 通道。您可以定义隧道端点并将站点映射到隧道端点。

还可以选择并应用用于定义安全协议和 IPsec 设置的 IPsec 安全配置文件。

要配置虚拟路径 IPsec 设置,请执行以下操作:

- 为需要 FIPS 合规性的所有虚拟路径启用虚拟路径 IPsec 通道。

- 通过将 IPsec 模式更改为 AH 或 ESP+ 身份验证来配置消息身份验证,并使用 FIPS 批准的哈希函数。SHA1 被 FIPS 接受,但强烈推荐使用 SHA256。

- IPsec 生命周期应配置不超过 8 小时(28800 秒)。

Citrix SD-WAN 使用带有预共享密钥的 IKE 版本 2 使用以下设置通过虚拟路径协商 IPsec 隧道:

- 卫生署 19 组:ECP256(256 位椭圆曲线)密钥协商

- 256 位 AES-CBC 加密

- 用于消息身份验证的 SHA256 哈希

- 用于消息完整性的 SHA256 哈希

- DH 组 2:完全向前保密的 MODP-1024

要为第三方配置 IPsec 隧道,请执行以下操作:

- 配置 FIPS 批准的 DH 组。根据 FIPS,第 2 组和第 5 组是允许的,但强烈推荐 14 组及以上组。

- 配置 FIPS 批准的哈希函数。SHA1 被 FIPS 接受,但强烈推荐使用 SHA256。

- 如果使用 IKEv2,请配置 FIPS 批准的完整性功能。SHA1 被 FIPS 接受,但强烈推荐使用 SHA256。

- 将 IKE 生命周期和最大生命周期配置为不超过 24 小时(86,400 秒)。

- 通过将 IPsec 模式更改为 AH 或 ESP+ 身份验证来配置 IPsec 消息身份验证,并使用 FIPS 批准的哈希函数。SHA1 被 FIPS 接受,但强烈推荐使用 SHA256。

- 配置 IPsec 生命周期和最长生命周期不超过 8 小时(28,800 秒)。

配置 IPsec 隧道

在客户层面,导航到 配置 > 交付渠道 > 服务定义。您也可以从 “ 配置” > “安全 ” 导航到 IPSec 服务页面。

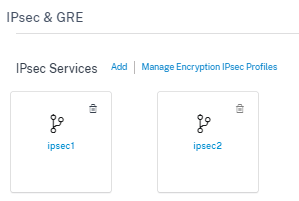

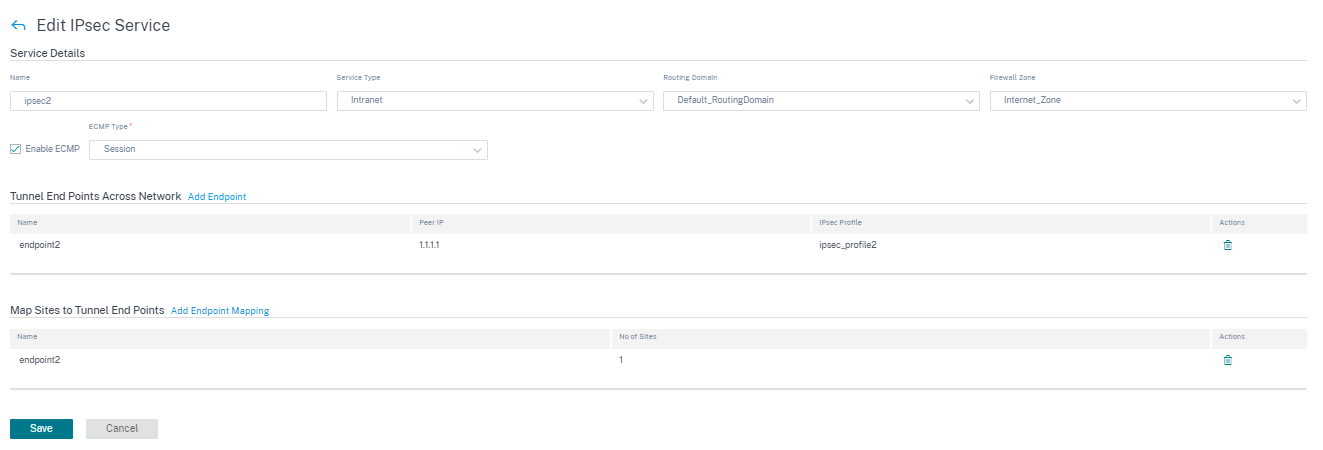

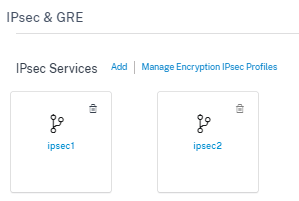

在 IPsec 和 GRE > IPsec 服务 部分中,单击 “ 添加”。屏幕上将显示 “编辑 IPsec 服务 ” 页面。

-

指定服务详细信息。

- 服务名称:IPsec 服务的名称。

- 服务类型:选择 IPsec 隧道使用的服务。

- 路由域:对于通过 LAN 传输的 IPsec 通道,请选择一个路由域。如果 IPsec 通道使用 intranet 服务,intranet 服务将确定路由域。

- 防火墙区域:通道的防火墙区域。默认情况下,通道放置在 Default_LAN_Zone 中。

- 启用 ECMP:选中 “ 启用 ECMP ” 复选框后,将启用 IPsec 隧道的 ECMP 负载平衡。

- ECMP 类型:根据需要选择 ECMP 负载平衡机制的类型。有关 ECMP 类型的更多详细信息,请参阅 ECMP 负载均衡。

-

添加通道终结点。

- 名称:当 服务类型 为 Intranet 时,选择隧道保护的 Intranet 服务。否则,请输入服务的名称。

- 对等 IP:远程对等体的 IP 地址。

- IPsec 配置文件:定义安全协议和 IPsec 设置的 IPsec 安全配置文件。

- 预共享密钥: 用于 IKE 身份验证的预共享密钥。

- 对等体预共享密钥:用于 IKEv2 身份验证的预共享密钥。

- 身份数据: 使用手动身份或用户 FQDN 类型时用作本地身份的数据。

- 对等体身份数据:使用手动身份或用户 FQDN 类型时用作对等体身份的数据。

- 证书:如果选择证书作为 IKE 身份验证,请从配置的证书中进行选择。

-

将站点映射到通道端点。

- 选择 Endpoint:要映射到站点的终端节点。

- 站点名称:要映射到终端节点的站点。

- 虚拟接口名称:站点上用作终端节点的虚拟接口。

- 本地 IP:用作本地通道端点的本地虚拟 IP 地址。

- 网关 IP:下一跳 IP 地址。

-

创建受保护的网络。

- 源网络 IP/ 前缀:IPsec 通道保护的网络流量的源 IP 地址和前缀。

- 目标网络 IP/ 前缀:IPsec 通道保护的网络流量的目标 IP 地址和前缀。

-

确保对等设备上的 IPsec 配置进行镜像。

有关 FIPS 合规性的更多信息,请参阅 网络安全。

注意

Citrix SD-WAN Orchestrator 服务支持通过 IPsec 连接到 Oracle 云基础设施 (OCI)。

IPsec 加密配置文件

要添加 IPsec 加密配置文件,请在客户级别导航到 配置 > 交付渠道 > 服务定义。您也可以从 “配置” > “安全” 导航到 IPsec 加密配置文件配置页面。

在 IPsec 和 GRE 部分中,选择 管理加密 IPsec 配置文件。

IPsec 提供安全通道。Citrix SD-WAN 支持 IPsec 虚拟路径,使第三方设备能够终止 Citrix SD-WAN 设备的局域网或广域网端的 IPsec VPN 通道。可以使用 140-2 Level 1 FIPS 认证的 IPsec 加密二进制文件保护在 SD-WAN 设备上终止的站点到站点 IPsec 通道。

Citrix SD-WAN 还支持使用存在差别的虚拟路径通道机制的弹性 IPsec 通道。

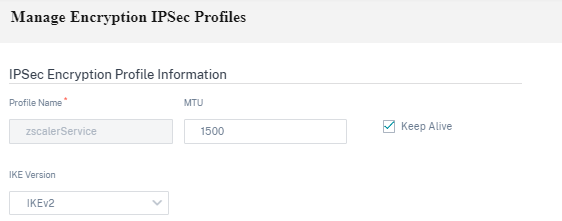

在将 IPsec 服务配置为交付服务集时,将使用 IPsec 配置文件。在 IPsec 安全配置文件页面中,输入以下 IPsec 加密配置文件、IKE 设置 和 IPsec 设置的所需值。

单击 “ 验证配置 ” 以验证任何审计错误。

IPsec 加密配置文件信息:

- 配置文件名称:提供配置文件名称。

- MTU:输入最大的 IKE 或 IPsec 数据包大小(以字节为单位)。

- 保持活动状态:选中该复选框可使隧道保持活动状态并启用路径资格。

-

IKE 版本:从下拉列表中选择 IKE 协议版本。

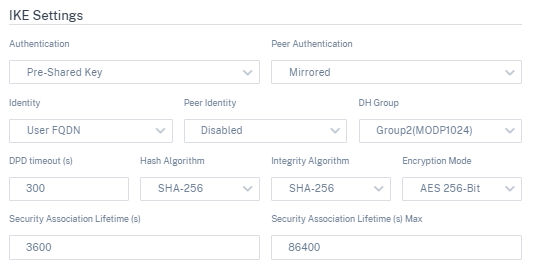

IKE 设置

-

模式:从 IKE 第 1 阶段协商模式的下拉列表中选择 “主模式” 或 “主动模式”。

- 主模式:协商期间不会向潜在攻击者泄露任何信息,但是速度低于积极模式。主 模式符合 FIPS 标准。

- 主动: 协商期间向潜在攻击者泄露某些信息 (例如,协商对等体的身份),但是速度高于主模式。主动 模式不兼容 FIPS。

- 身份验证:从下拉菜单中选择身份验证类型为 “证书” 或 “预共享密钥”。

- 对等身份验证:从下拉列表中选择对等身份验证类型。

- 身份:从下拉列表中选择身份方法。

- 对等身份:从下拉列表中选择对等身份方法。

- DH 组:选择可用于 IKE 密钥生成的 Diffie-Hellman (DH) 组。

- DPD 超时:输入 VPN 连接的失效对等体检测超时(以秒为单位)。

- 哈希算法:从下拉列表中选择哈希算法以验证 IKE 消息。

- 完整性算法:选择用于 HMAC 验证的 IKEv2 哈希算法。

- 加密模式:从下拉列表中选择 IKE 消息的加密模式。

- 安全关联有效期:输入 IKE 安全关联存在的时间量(以秒为单位)。

- 安全关联最大有效期:输入允许 IKE 安全关联存在的最大时间(以秒为单位)。

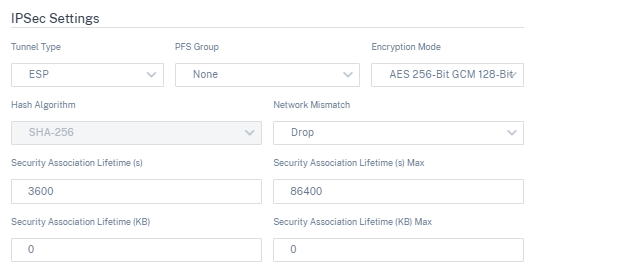

IPsec 设置

-

隧道类型:从下拉列表中选择 ESP、ESP+AUTH、ESP+NULL或 AH 作为隧道封装类型。这些分类归入符合 FIPS 标准和不符合 FIPS 标准的类别。

- ESP:仅加密用户数据

- ESP+Auth:加密用户数据并包含 HMAC

- ESP+NULL:数据包经过身份验证但未加密

- 啊:只包含 HMAC

- PFS 组:从下拉菜单中选择 Diffie-Hellman 组以用于完美的前向保密密钥生成。

- 加密模式:从下拉菜单中选择 IPsec 消息的加密模式。

- 哈希算法:MD5、SHA1 和 SHA-256 哈希算法可用于 HMAC 验证。

- 网络不匹配:从下拉菜单中选择数据包与 IPsec 隧道的受保护网络不匹配时要采取的操作。

- 安全关联有效期:输入 IPsec 安全关联存在的时间量(以秒为单位)。

- 安全关联最大有效期:输入允许 IPsec 安全关联存在的最大时间(以秒为单位)。

- 安全关联寿命 (KB):输入 IPsec 安全关联存在的数据量(以千字节为单位)。

- 安全关联生命周期 (KB) 最大值:输入允许 IPsec 安全关联存在的最大数据量(以千字节为单位)。

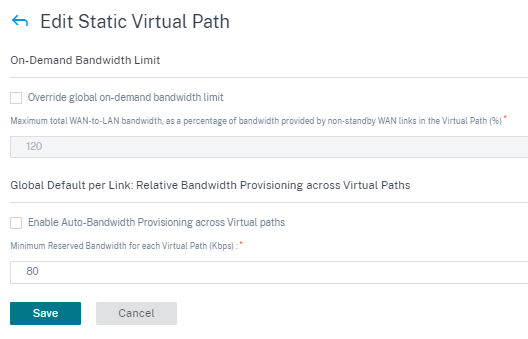

静态虚拟路径

虚拟路径设置继承自全局 WAN 链接自动路径设置。您可以覆盖这些配置,然后添加或删除成员路径。您还可以根据站点和应用的 QoS 配置文件过滤虚拟路径。为 WAN 链接指定一个跟踪 IP 地址,该地址可以通过 Ping 来确定 WAN 链路的状态。您还可以为反向路径指定反向跟踪 IP,该 IP 可以通过 Ping 来确定反向路径的状态。

要配置静态虚拟路径,请从客户级别导航到 配置 > 交付通道,然后单击 静态虚拟路径 磁贴。

以下是一些支持的设置:

-

按需带宽列表:

- 覆盖全局按需带宽限制:启用后,全局带宽限制值将替换为特定于站点的值。

- WAN 到 LAN 的最大总带宽,占虚拟路径中非待机 WAN 链路提供的带宽的百分比 (%):更新最大带宽限制,以百分比为单位。

-

每条链路的全局默认值:虚拟路径间的相对带宽Provisioning:

- 启用虚拟路径间的自动带宽Provisioning:启用后,将根据远程站点消耗的带宽量自动计算和应用所有服务的带宽。

- 每条虚拟路径的最小预留带宽 (Kbps):专为每个 WAN 链路上的每项服务预留的最大带宽。

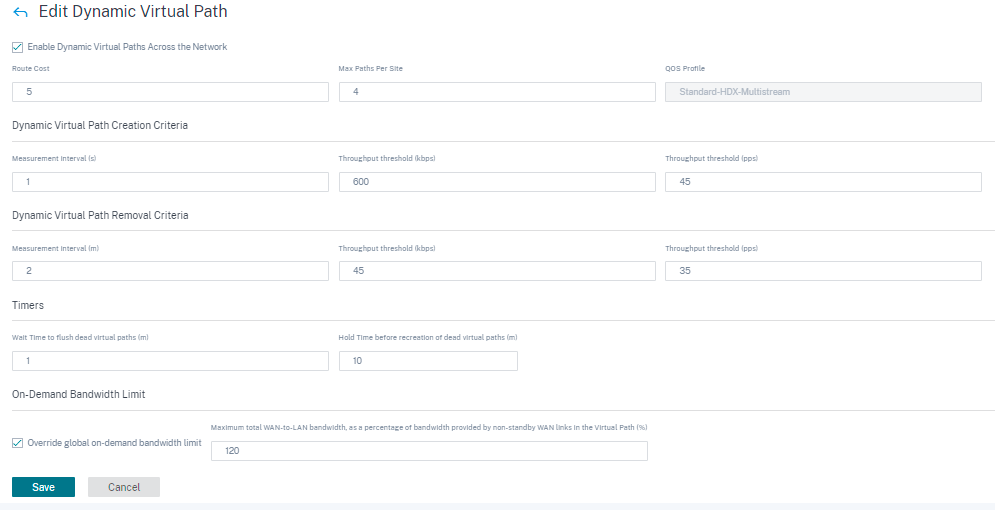

动态虚拟路径设置

全局动态虚拟路径设置允许管理员在网络上配置动态虚拟路径默认值。

动态虚拟路径在两个站点之间动态实例化,以实现直接通信,无需任何中间 SD-WAN 节点跳跃。同样,动态虚拟路径连接也被动态删除。动态虚拟路径的创建和删除都会根据带宽阈值和时间设置触发。

要配置动态虚拟路径,请从客户级别导航到 配置 > 交付渠道 > 服务定义,然后单击 动态虚拟路径 磁贴。

以下是一些支持的设置:

- 配置以启用或禁用网络上的动态虚拟路径

- 动态虚拟路径的路径成本

- 要使用的 QoS 配置文件-默认为 标准 。

-

动态虚拟路径创建标准:

- 测量间隔(秒):测量数据包数量和带宽以确定是否必须在两个站点之间(在本例中为给定分支和控制节点之间)创建动态虚拟路径的时间长度。

- 吞吐量阈值 (kbps):两个站点之间的总吞吐量阈值,在 测量间隔内测量,在此时触发动态虚拟路径。在这种情况下,阈值适用于控制节点。

- 吞吐量阈值 (pps) -在触发动态虚拟路径的 测量间隔内测量的两个站点之间的总吞吐量阈值。

-

动态虚拟路径删除标准:

- 测量间隔(分钟):测量数据包数量和带宽以确定是否必须删除两个站点之间(在本例中为给定分支和控制节点之间)的动态虚拟路径所花费的时间量。

- 吞吐量阈值 (kbps) -两个站点之间的总吞吐量阈值,在 测量间隔内测量,在此时动态虚拟路径将被删除。

- 吞吐量阈值 (pps) -两个站点之间的总吞吐量阈值,在 测量间隔内测量,在此时动态虚拟路径将被删除。

-

计时器

- 等待清空失效虚拟路径的时间 (m):移除 DEAD 动态虚拟路径的时间。

- 在重新创建@@失效虚拟路径之前的等待时间 (m):在此时间之后可以重新创建因失效而移除的动态虚拟路径。

- 按需带宽列表

- 覆盖全局按需带宽限制:启用后,全局带宽限制值将替换为特定于站点的值。

- WAN 到 LAN 的最大总带宽,占虚拟路径中非待机 WAN 链路提供的带宽的百分比 (%):更新最大带宽限制,以百分比为单位。

单击 “ 验证配置 ” 以验证任何审计错误。

您甚至可以在站点级别配置动态虚拟路径,方法是导航到 配置 > 高级设置 >交付服务> 虚拟路径 > 动态虚拟路径。有关更多信息,请参阅 虚拟路径。