联合身份验证服务

Citrix 联合身份验证服务 (FAS) 是一个特权组件,可与 Active Directory 证书服务集成。它动态地为用户颁发证书,以便用户能够登录到 Active Directory 环境,就如同他们具有智能卡一样。FAS 允许 StoreFront 使用范围更广的身份验证选项,例如 SAML(安全声明标记语言)声明。SAML 常用于替代 Internet 上的传统 Windows 用户帐户。

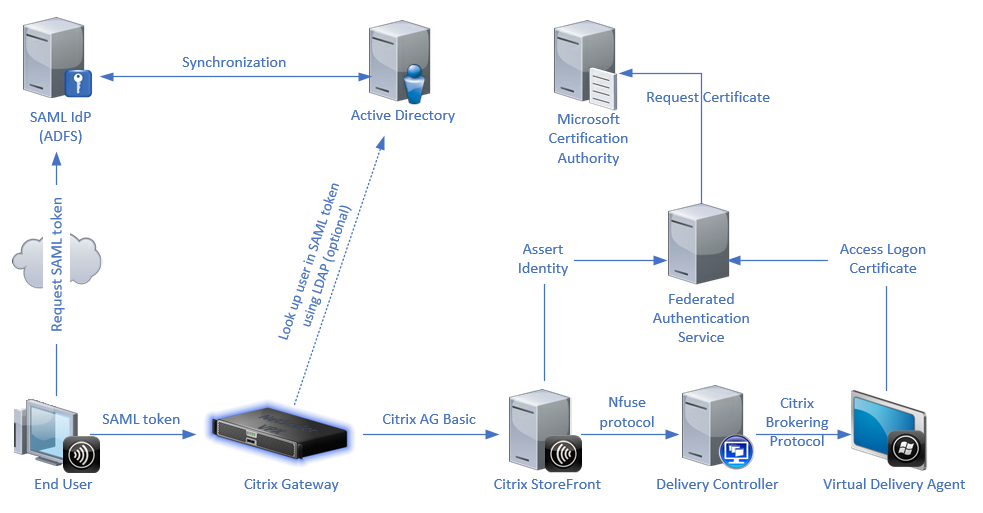

下图显示了 FAS 与证书颁发机构的集成,用于为 StoreFront 和 XenApp 以及 XenDesktop Virtual Delivery Agent (VDA) 提供服务。

当用户请求访问 Citrix 环境时,可信 StoreFront 服务器会联系联合身份验证服务 (FAS)。FAS 将授予一个票据,允许单个 XenApp 或 XenDesktop 会话使用该会话的证书进行身份验证。当 VDA 需要对用户进行身份验证时,它会连接到 FAS 并找回票据。仅 FAS 有权访问用户证书的私钥。VDA 将证书所需的每项签名和解密操作发送给 FAS。

要求

联合身份验证服务支持 Windows 服务器(Windows Server 2008 R2 或更高版本)。

- Citrix 建议在没有其他 Citrix 组件的服务器上安装 FAS。

- Windows Server 必须受到保护。它有权访问注册机构证书和相应的私钥。服务器使用这些访问权限向域用户颁发证书。一旦颁发,服务器就有权访问用户证书和私钥。

- FAS PowerShell SDK 需要在 FAS 服务器上安装 Windows PowerShell 64 位。

- 需要证书颁发机构(例如 Microsoft Enterprise 或在 Citrix Ready 计划中验证的任何其他证书颁发机构)才能颁发用户证书。

-

对于 Microsoft 以外的证书颁发机构,请确保以下几点:

- 证书颁发机构 (CA) 作为注册服务在 Active Directory 中注册。

- CA 证书位于域控制器上的 NTAuth 存储中。有关详细信息,请参阅 How to import third-party certificate authority (CA) certificates into the Enterprise NTAuth store(如何将第三方证书颁发机构 (CA) 证书导入企业 NTAuth 存储)。

在 XenApp 或 XenDesktop 站点中:

- Delivery Controller 的版本必须至少为 7.15。

- VDA 的版本必须至少为 7.15。在创建计算机目录之前,请务必将 FAS 组策略配置应用到 VDA。有关详细信息,请参阅配置组策略。

- StoreFront 服务器的版本必须至少为 3.12(XenApp 和 XenDesktop 7.15 ISO 支持 3.12 StoreFront 版本)。

在规划此服务的部署时,请查看安全注意事项部分。

参考:

- Active Directory 证书服务

- 将 Windows 配置为执行证书登录

https://support.citrix.com/article/CTX206156

安装和设置过程

- 安装联合身份验证服务

- 在 StoreFront 服务器上启用“联合身份验证服务”插件

- 配置组策略

- 使用“联合身份验证服务”管理控制台执行以下操作:(a) 部署所提供的模板,(b) 设置证书颁发机构,以及 (c) 授权联合身份验证服务使用您的证书颁发机构

- 配置用户规则

安装联合身份验证服务

为了安全起见,Citrix 建议在专用服务器上安装 FAS,类似于域控制器或证书颁发机构。可通过插入 ISO 时所显示的自动运行初始屏幕上的联合身份验证服务按钮安装 FAS。

此过程将安装以下组件:

- 联合身份验证服务

- PowerShell 管理单元 cmdlet 以用于远程配置联合身份验证服务

- 联合身份验证服务管理控制台

- 联合身份验证服务组策略模板 (CitrixFederatedAuthenticationService.admx/adml)

- 用于简单证书颁发机构配置的证书模板文件

- 性能计数器和事件日志

在 StoreFront 应用商店上启用联合身份验证服务插件

要在 StoreFront 店上启用联合身份验证服务集成,请使用管理员帐户运行以下 PowerShell cmdlet。如果您有一个以上的 StoreFront,或者如果应用商店具有不同的名称,下面的路径文本可能会有所差别。

```

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module

$StoreVirtualPath = "/Citrix/Store"

$store = Get-STFStoreService -VirtualPath $StoreVirtualPath

$auth = Get-STFAuthenticationService -StoreService $store

Set-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "FASClaimsFactory"

Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider "FASLogonDataProvider"

<!--NeedCopy--> ```

要停止使用 FAS,请使用以下 PowerShell 脚本:

```

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module

$StoreVirtualPath = "/Citrix/Store"

$store = Get-STFStoreService -VirtualPath $StoreVirtualPath

$auth = Get-STFAuthenticationService -StoreService $store

Set-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "standardClaimsFactory"

Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider ""

<!--NeedCopy--> ```

配置 Delivery Controller

要使用 FAS,请配置 XenApp 或 XenDesktop Delivery Controller 以信任可与其连接的 StoreFront 服务器:运行 Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $true PowerShell cmdlet。

配置组策略

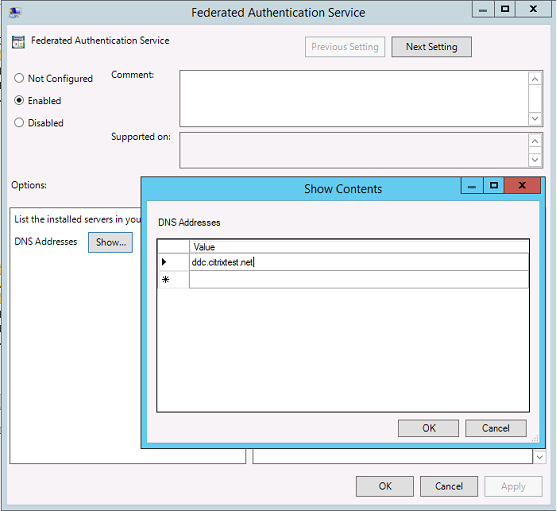

在安装 FAS 后,请使用安装过程中提供的组策略模板指定组策略中的 FAS 服务器的完整 DNS 地址。

重要:确保请求票据的 StoreFront 服务器和找回票据的 VDA 具有相同的 DNS 地址配置,包括通过组策略对象应用的服务器自动编号。

以下示例在域级别配置应用到所有计算机的单个策略。但是,只要 StoreFront 服务器、VDA 以及运行 FAS 管理控制台的计算机看到相同的 DNS 地址列表,FAS 即可正常运行。组策略对象为每个条目添加一个索引号,如果使用多个对象,索引号也必须匹配。

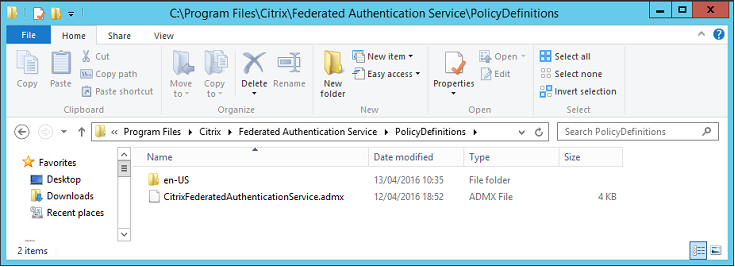

步骤 1. 在安装了 FAS 的服务器上,找到 C:\Program Files\Citrix\Federated Authentication Service\PolicyDefinitions\CitrixFederatedAuthenticationService.admx 文件和 en-US 文件夹。

步骤 2. 将文件和文件夹复制到您的域控制器,并将其放置在 C:\Windows\PolicyDefinitions 和 en-US 子文件夹中。

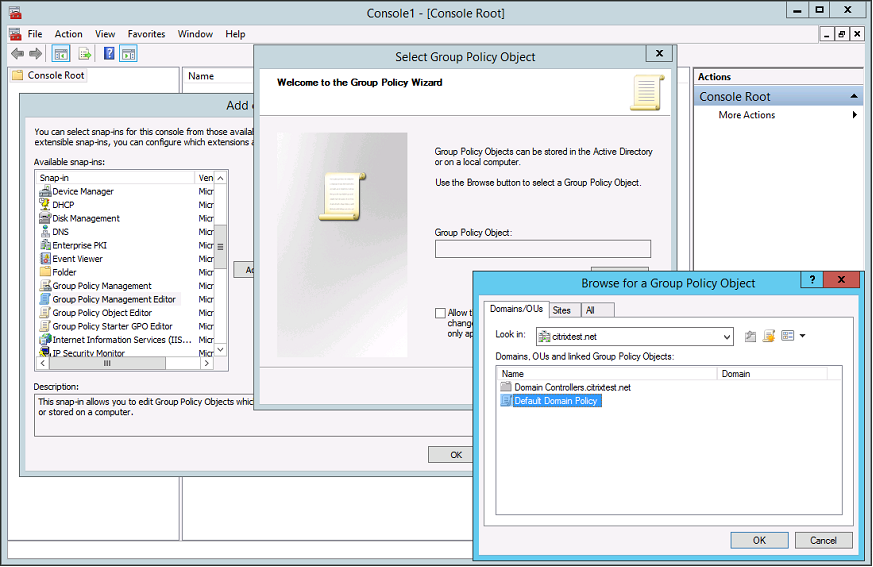

步骤 3. 运行 Microsoft 管理控制台(在命令行中运行 mmc.exe)。从菜单栏中选择文件 > 添加/删除管理单元。 添加组策略管理编辑器。

当提示输入组策略对象时,选择浏览,然后选择默认域策略。 此外,也可以使用您选择的工具为环境创建并选择相应策略对象。 必须向运行相关 Citrix 软件(VDAs、 StoreFront 服务器、管理工具)的所有计算机应用策略。

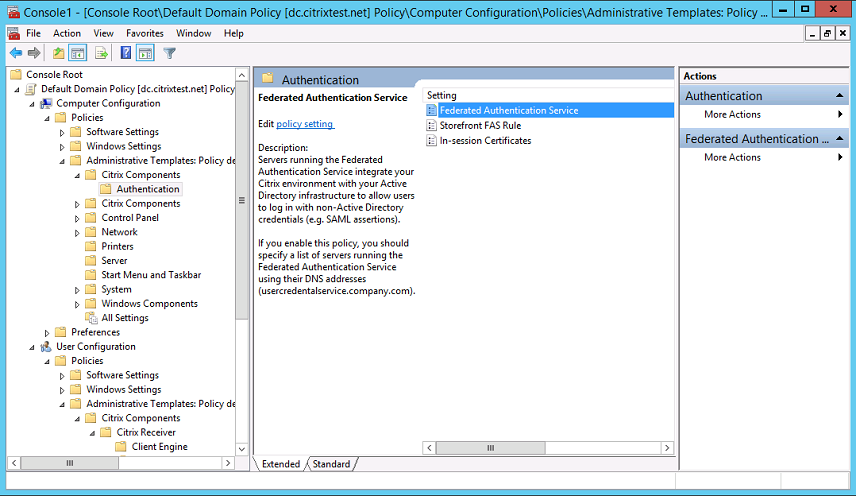

步骤 4. 导航到位于“计算机配置/策略/管理模板/Citrix 组件/身份验证”下的联合身份验证服务策略。

步骤 5. 打开“联合身份验证服务”策略,并选择启用。此选项允许您选择显示按钮,然后配置 FAS 服务器的 DNS 地址。

步骤 6. 输入用于托管联合身份验证服务的服务器的 DNS 地址。

谨记: 如果您输入多个地址,StoreFront 服务器与 VDA 之间的列表顺序(包括空白或未使用的条目)必须一致。

步骤 7. 单击确定退出“组策略”向导并应用所执行的组策略更改。 您可能需要重新启动计算机(或者从命令行运行 gpupdate /force)以使更改生效。

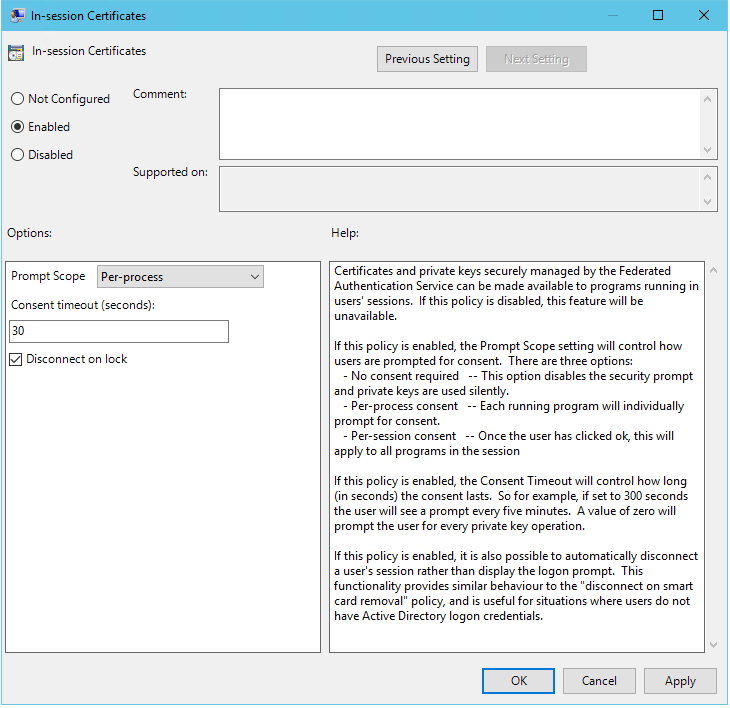

启用会话中证书支持和锁定时断开连接

会话中证书支持

在“组策略”模板中,可为系统配置会话中证书。这样,会在登录后将证书放置在用户的个人证书存储中,以供应用程序使用。例如,如果您需要在 VDA 会话中对 Web 服务器执行 TLS 身份验证,Internet Explorer 则可以使用证书。默认情况下,VDA 将不允许在登录后访问证书。

锁定时断开连接

如果启用此策略,则当用户锁定屏幕时,用户的会话将自动断开连接。此行为类似于“删除智能卡时断开连接”策略,在用户没有 Active Directory 登录凭据时非常有用。

注意:

锁定时断开连接策略适用于 VDA 上的所有会话。

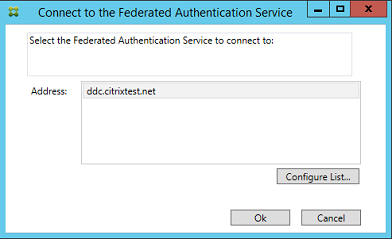

使用联合身份验证服务管理控制台

联合身份验证服务管理控制台作为联合身份验证服务的一部分安装。将在“开始”菜单中放置一个图标(Citrix 联合身份验证服务)。

控制台会尝试使用组策略配置来自动查找环境中的 FAS 服务器。如果此过程失败,请参阅配置组策略部分。

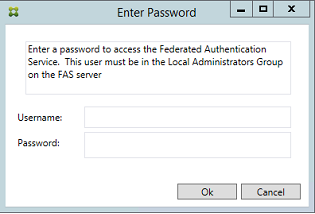

如果您的用户帐户不属于正在运行联合身份验证服务的计算机上的 Administrators 组,则会提示您输入凭据。

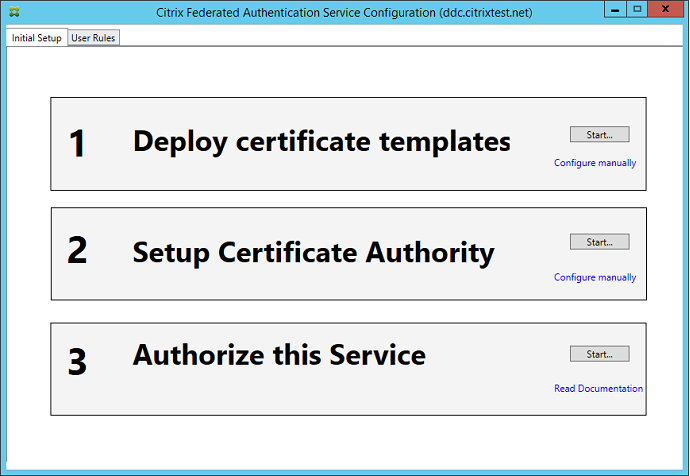

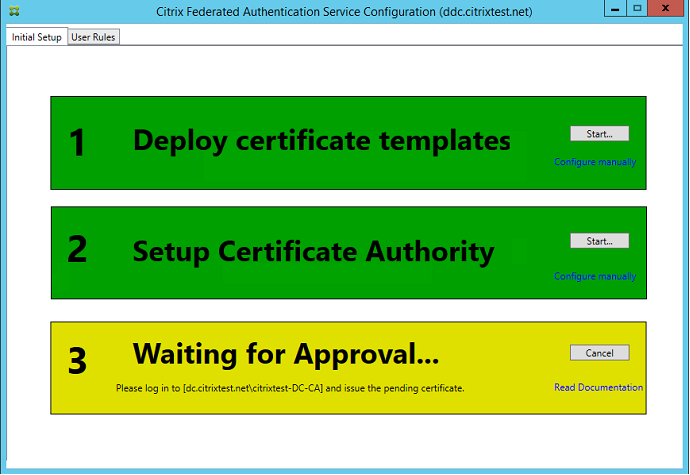

首次使用管理控制台时,它会引导您完成一个执行以下操作的三步过程:

- 部署证书模板。

- 设置证书颁发机构。

- 授权联合身份验证服务使用该证书颁发机构。

您可以使用操作系统配置工具手动完成某些步骤。

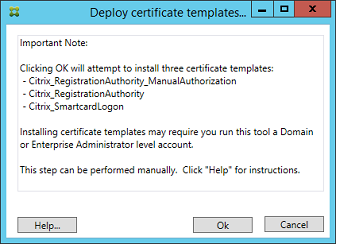

部署证书模板

为了避免发生与其他软件的互操作性问题,联合身份验证服务提供了三个 Citrix 证书模板以供其自己使用。

- Citrix_RegistrationAuthority_ManualAuthorization

- Citrix_RegistrationAuthority

- Citrix_SmartcardLogon

必须向 Active Directory 注册这些模板。 如果控制台无法找到它们,部署证书模板工具可以安装它们。 必须以有权管理您的企业林的帐户来运行此工具。

可在随联合身份验证服务安装的 XML 文件(具有 .certificatetemplate 扩展名 )中找到模板配置:

C:\Program Files\Citrix\Federated Authentication Service\CertificateTemplates

如果无权安装这些模板文件,请将其提供给您的 Active Directory 管理员。

要手动安装这些模板,可以使用下面的 PowerShell 命令:

```

$template = [System.IO.File]::ReadAllBytes("$Pwd\Citrix_SmartcardLogon.certificatetemplate")

$CertEnrol = New-Object -ComObject X509Enrollment.CX509EnrollmentPolicyWebService

$CertEnrol.InitializeImport($template)

$comtemplate = $CertEnrol.GetTemplates().ItemByIndex(0)

$writabletemplate = New-Object -ComObject X509Enrollment.CX509CertificateTemplateADWritable

$writabletemplate.Initialize($comtemplate)

$writabletemplate.Commit(1, $NULL)

<!--NeedCopy--> ```

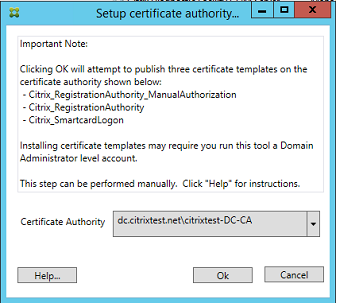

设置 Active Directory 证书服务

安装 Citrix 证书模板后,必须将其发布到一个或多个证书颁发机构服务器上。请参阅有关如何部署 Active Directory 证书服务的 Microsoft 文档。

如果未至少在一台服务器上发布模板,则设置证书颁发机构工具将主动发布它们。您必须以有权管理证书颁发机构的用户身份运行此工具。

(也可以使用 Microsoft 证书颁发机构控制台发布证书模板。)

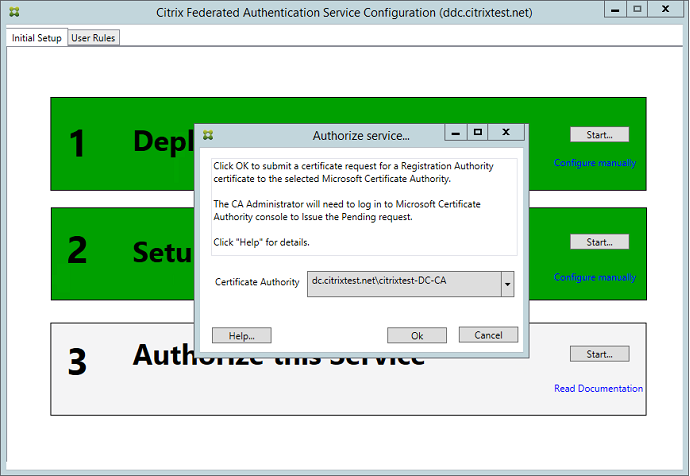

授权联合身份验证服务

在控制台中执行的最后一个设置步骤将启动对联合身份验证服务的授权。管理控制台使用 Citrix_RegistrationAuthority_ManualAuthorization 模板生成证书申请。然后,它将请求发送给发布该模板的其中一个证书颁发机构。

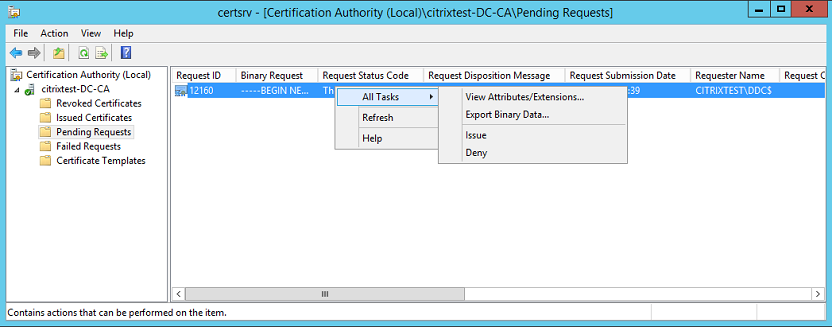

在发送请求后,您可以在 Microsoft 证书颁发机构控制台的挂起的请求列表中看到该请求。证书颁发机构管理员必须选择颁发或拒绝请求,然后才能继续配置联合身份验证服务。授权请求显示为来自 FAS 计算机帐户的挂起的请求。

右键单击所有任务,然后选择颁发或拒绝证书请求。联合身份验证服务管理控制台会自动检测此过程的完成时间。此步骤可能需要几分钟时间。

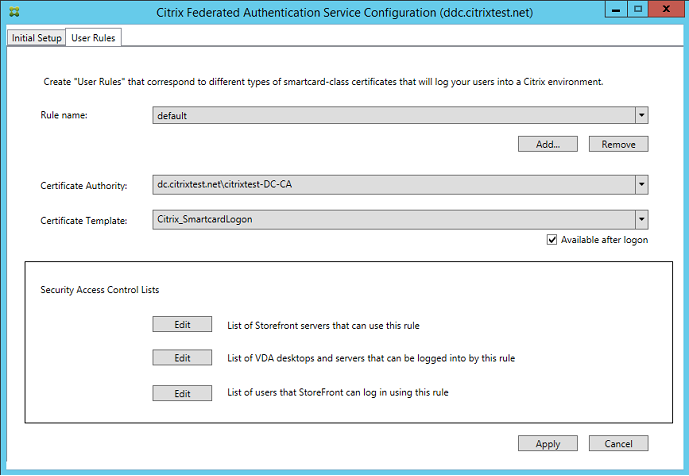

配置用户规则

用户规则将按 StoreFront 的指令来授权颁发用于在登录 VDA 时及会话中使用的证书。每条规则都指定以下内容:

- 请求证书信任的 StoreFront 服务器。

- 可以为其申请证书的一组用户。

- 允许使用证书的一组 VDA 计算机。

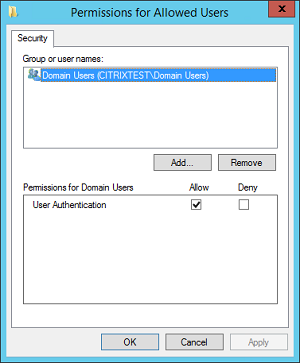

管理员必须定义默认规则才能完成联合身份验证服务的设置。 要定义默认规则,请转到 FAS 管理控制台的用户规则选项卡,选择向其发布 Citrix_SmartcardLogon 模板的证书颁发机构,然后编辑 StoreFront 服务器列表。VDA 列表默认为“域计算机”,用户列表默认为“域用户”列表;如果默认值不适当,可以更改这些值。

字段:

证书颁发机构和证书模板:用于颁发用户证书的证书模板和证书颁发机构。在向其发布模板的其中一个证书颁发机构上,模板必须是 Citrix_SmartcardLogon 模板,或者此模板的经修改的副本。

FAS 支持使用 PowerShell 命令添加多个证书颁发机构以用于故障转移和负载平衡。同样地,也可以使用命令行和配置文件配置更高级的证书生成选项。请参阅 PowerShell 和硬件安全模块部分。

In-Session Certificates(会话中证书):Available after logon(登录后可用)复选框可控制是否同时将证书用作会话中证书。 如果未选中该复选框,则只会将证书用于登录或重新连接过程,并且用户将无法在身份验证后访问证书。

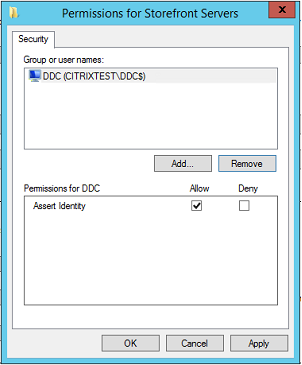

List of StoreFront servers that can use this rule(可以使用此规则的 StoreFront 服务器的列表):被授权请求用于用户登录或重新连接过程的证书的可信 StoreFront 服务器计算机的列表。此设置对于安全性至关重要,因此必须谨慎地加以管理。

List of VDA desktops and servers that can be logged into by this rule(可通过此角色登录到的 VDA 桌面和服务器的列表):可通过使用联合身份验证服务系统让用户登录的 VDA 计算机的列表。

List of users that StoreFront can log in using this rule(StoreFront 可通过使用此规则让其登录的用户的列表):可通过联合身份验证服务为其颁发证书的用户的列表。

高级用法

可以创建更多规则来引用不同的证书模板和颁发机构,并将其配置来具有不同的属性和权限。您可以配置这些规则以供不同的 StoreFront 服务器使用。使用“组策略配置”选项来配置 StoreFront 服务器或按名称请求自定义规则。

默认情况下,在联系联合身份验证服务时,StoreFront 会请求默认设置。可以通过使用“组策略配置”选项对其进行更改。

要创建证书模板,请在 Microsoft 证书颁发机构控制台中复制 Citrix_SmartcardLogon 模板,将其重命名(例如 Citrix_SmartcardLogon2),并根据需要进行修改。通过单击添加引用新证书模板来创建用户规则。

升级注意事项

- 执行原位升级时,将保留所有联合身份验证服务服务器设置。

- 请通过运行 XenApp 和 XenDesktop 的完整产品安装程序来升级联合身份验证服务。

- 在将联合身份验证服务从 7.15 LTSR 升级到 7.15 LTSR CU2(或支持的更高 CU)之前,请将 Controller 和 VDA(以及其他核心组件) 升级到所需版本。

- 请务必先关闭联合身份验证服务控制台,然后再升级联合身份验证服务。

- 请确保至少一个联合身份验证服务服务器始终可用。如果启用了联合身份验证服务的 StoreFront 服务器无法访问任何服务器,用户将无法登录或启动应用程序。

安全注意事项

联合身份验证服务具有注册机构证书,允许它为您的域用户自主颁发证书。必须制定并实施安全策略来保护 FAS 服务器,并限制它们的权限。

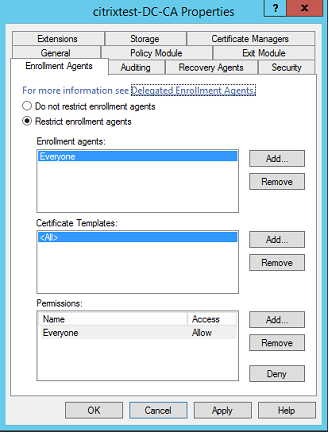

委派注册代理

FAS 充当注册代理来颁发用户证书。Microsoft 证书颁发机构控制 FAS 服务器可以使用的模板。它还决定了 FAS 服务器可以为其颁发证书的用户。

Citrix 强烈建议配置这些选项,以便联合身份验证服务只能为目标用户颁发证书。例如,建议阻止联合身份验证服务向 Administration or Protected Users 组中的用户颁发证书。

访问控制列表配置

如配置用户规则部分中所述,您必须配置可信 StoreFront 服务器的列表证书,以便在颁发证书时向联合身份验证服务声明用户身份。 同样,您可以限制为其颁发证书的用户,以及用户可向其进行身份验证的 VDA 计算机。此步骤是对您配置的任何标准 Active Directory 或证书颁发机构安全功能的补充。

防火墙设置

与 FAS 服务器的所有通信均通过端口 80 以相互身份验证的 Windows Communication Foundation (WCF) Kerberos 网络连接。

事件日志监视

联合身份验证服务和 VDA 会将信息写入 Windows 事件日志。 此日志可以用于监视和审核信息。事件日志部分列出了可以生成的事件日志条目。

硬件安全模块

所有私钥(包括由联合身份验证服务颁发的用户证书私钥)均通过网络服务帐户存储为不可导出的私钥。联合身份验证服务支持使用加密硬件安全模块(如果您的安全策略需要此模块)。

在 FederatedAuthenticationService.exe.config 文件中提供了低级别的加密配置。当首次创建私钥时,将应用这些设置。因此,可将不同的设置用于注册机构私钥(例如,4096 位,受 TPM 保护)和运行时用户证书。

| 参数 | 说明 |

|---|---|

| ProviderLegacyCsp | 当设置为 true 时,FAS 使用 Microsoft CryptoAPI (CAPI)。 否则,FAS 将使用 Microsoft Cryptography Next Generation API (CNG)。 |

| ProviderName | 要使用的 CAPI 或 CNG 提供程序的名称。 |

| ProviderType | 请参阅 Microsoft KeyContainerPermissionAccessEntry.ProviderType Property PROV_RSA_AES 24。必须始终为 24,除非您使用 CAPI 与 HSM 并且 HSM 提供商另有规定。 |

| KeyProtection | 控制私钥的“可导出”标志。如果硬件支持,还允许使用受信任的平台模块 (TPM) 密钥存储。 |

| KeyLength | RSA 私钥的密钥长度。支持的值包括 1024、2048 和 4096(默认值:2048)。 |

PowerShell SDK

虽然联合身份验证服务管理控制台适用于简单部署,但是 PowerShell 界面提供了更高级选项。 当您要使用在控制台中不可用的选项时,Citrix 建议仅使用 PowerShell 执行配置。

以下命令将添加 PowerShell cmdlet:

Add-PSSnapin Citrix.Authentication.FederatedAuthenticationService.V1

使用 Get-Help <cmdlet name> 显示 cmdlet 帮助信息。 下表列出了几个命令,其中 * 表示标准 PowerShell 谓词(例如新建、获取、设置、删除)。

| 命令 | 概述 |

|---|---|

| *-FasServer | 列出并重新配置当前环境中的 FAS 服务器。 |

| *-FasAuthorizationCertificate | 管理“注册机构”证书。 |

| *-FasCertificateDefinition | 控制由 FAS 用于生成证书的参数。 |

| *-FasRule | 管理在联合身份验证服务中配置的用户规则。 |

| *-FasUserCertificate | 列出并管理由联合身份验证服务缓存的证书。 |

可通过指定 FAS 服务器地址来远程使用 PowerShell cmdlet。

您也可以下载其中包含所有 FAS PowerShell cmdlet 帮助文件的 zip 文件;请参阅 PowerShell SDK 一文。

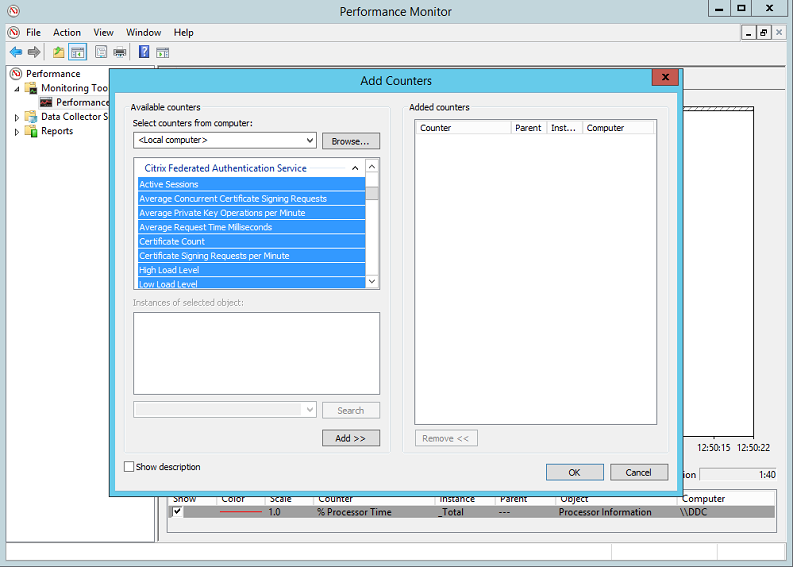

性能计数器

联合身份验证服务包括一组用于跟踪负载的性能计数器。

下表列出了可用的计数器。大多数计数器会在五分钟后滚动平均值。

| 名称 | 说明 |

|---|---|

| 活动会话 | 由联合身份验证服务跟踪的连接数。 |

| 并发 CSR | 在同一时间处理的证书申请数。 |

| 私钥 OPS | 每分钟执行的私钥操作数。 |

| 请求时间 | 生成并签署证书所用的时间长度。 |

| 证书计数 | 在联合身份验证服务中缓存的证书数量。 |

| 每分钟的 CSR | 每分钟处理的 CSR 数。 |

| 低/中/高 | 以“每分钟 CSR 数”为依据估算联合身份验证服务可接受的负载。 如果超过“高负载”阈值,可能会导致会话启动失败。 |

事件日志

以下各表列出了由联合身份验证服务生成的事件日志条目。

管理事件

[事件来源:Citrix.Authentication.FederatedAuthenticationService]

FAS 记录这些事件以响应 FAS 服务器上的配置更改。

| 日志代码 |

|---|

| [S001] ACCESS DENIED: User [{0}] is not a member of Administrators group |

| [S002] ACCESS DENIED: User [{0}] is not an Administrator of Role [{1}] |

| [S003] Administrator [{0}] setting Maintenance Mode to [{1}] |

| [S004] Administrator [{0}] enrolling with CA [{1}] templates [{2} and {3}] |

| [S005] Administrator [{0}] de-authorizing CA [{1}] |

| [S006] Administrator [{0}] creating new Certificate Definition [{1}] |

| [S007] Administrator [{0}] updating Certificate Definition [{1}] |

| [S008] Administrator [{0}] deleting Certificate Definition [{1}] |

| [S009] Administrator [{0}] creating new Role [{1}] |

| [S010] Administrator [{0}] updating Role [{1}] |

| [S011] Administrator [{0}] deleting Role [{1}] |

| [S012] Administrator [{0}] creating certificate [upn: {0} sid: {1} role: {2}][Certificate Definition: {3}] |

| [S013] Administrator [{0}] deleting certificates [upn: {0} role: {1} Certificate Definition: {2}] |

| 日志代码 |

|---|

| [S401] Performing configuration upgrade – [From version {0}][to version {1}] |

| [S402] ERROR: The Citrix Federated Authentication Service must be run as Network Service [currently running as: {0}] |

创建身份声明 [联合身份验证服务]

在运行期间,当可信服务器声明用户登录时,将在联合身份验证服务服务器上记录这些事件。

| 日志代码 |

|---|

| [S101] Server [{0}] is not authorized to assert identities in role [{1}] |

| [S102] Server [{0}] failed to assert UPN [{1}] (Exception: {2}{3}) |

| [S103] Server [{0}] requested UPN [{1}] SID {2}, but lookup returned SID {3} |

| [S104] Server [{0}] failed to assert UPN [{1}] (UPN not allowed by role [{2}]) |

| [S105] Server [{0}] issued identity assertion [upn: {0}, role {1}, Security Context: [{2}] |

| [S120] Issuing certificate to [upn: {0} role: {1} Security Context: [{2}]] |

| [S121] Issuing certificate to [upn: {0} role: {1}] on behalf of account {2} |

| [S122] Warning: Server is overloaded [upn: {0} role: {1}][Requests per minute {2}]. |

作为信赖方 [联合身份验证服务]

VDA 将用户登录时,这些事件将在运行时记录在联合身份验证服务服务器上。

| 日志代码 |

|---|

| [S201] Relying party [{0}] does not have access to a password. |

| [S202] Relying party [{0}] does not have access to a certificate. |

| [S203] Relying party [{0}] does not have access to the Logon CSP |

| [S204] Relying party [{0}] accessing the Logon CSP [Operation: {1}] |

| [S205] Calling account [{0}] is not a relying party in role [{1}] |

| [S206] Calling account [{0}] is not a relying party |

| [S207] Relying party [{0}] asserting identity [upn: {1}] in role: [{2}] |

| [S208] Private Key operation failed [Operation: {0}][upn: {1} role: {2} certificateDefinition {3}][Error {4} {5}]. |

会话中证书服务器 [联合身份验证服务]

当用户使用会话中证书时,会在联合身份验证服务服务器上记录这些事件。

| 日志代码 |

|---|

| [S301] Access Denied: User [{0}] does not have access to a Virtual Smart Card |

| [S302] User [{0}] requested unknown Virtual Smart Card [thumbprint: {1}] |

| [S303] User [{0}] does not match Virtual Smart Card [upn: {1}] |

| [S304] User [{1}] running program [{2}] on computer [{3}] using Virtual Smart Card [upn: {4} role: {5}] for private key operation: [{6}] |

| [S305] Private Key operation failed [Operation: {0}][upn: {1} role: {2} containerName {3}][Error {4} {5}]. |

登录 [VDA]

[事件来源:Citrix.Authentication.IdentityAssertion]

在登录阶段会在 VDA 上记录这些事件。

| 日志代码 |

|---|

| [S101] Identity Assertion Logon failed. Unrecognised Federated Authentication Service [id: {0}] |

| [S102] Identity Assertion Logon failed. Could not lookup SID for {0} [Exception: {1}{2}] |

| [S103] Identity Assertion Logon failed. User {0} has SID {1}, expected SID {2} |

| [S104] Identity Assertion Logon failed. Failed to connect to Federated Authentication Service: {0} [Error: {1} {2}] |

| [S105] Identity Assertion Logon. Logging in [Username: {0}][Domain: {1}] |

| [S106] Identity Assertion Logon. Logging in [Certificate: {0}] |

| [S107] Identity Assertion Logon failed. [Exception: {1}{2}] |

| [S108] Identity Assertion Subsystem. ACCESS_DENIED [Caller: {0}] |

会话中证书 [VDA]

当用户尝试使用会话中证书时,会在 VDA 上记录这些事件。

| 日志代码 |

|---|

| [S201] Virtual Smart Card Authorized [User: {0}][PID: {1} Name:{2}][Certificate {3}] |

| [S202] Virtual Smart Card Subsystem. No smart cards available in session {0} |

| [S203] Virtual Smart Card Subsystem. Access Denied [caller: {0}, session {1}, expected: {2}] |

| [S204] Virtual Smart Card Subsystem. Smart card support disabled. |

证书请求和生成代码 [联合身份验证服务]

[事件来源:Citrix.TrustFabric]

当联合身份验证服务服务器执行日志级别的加密操作时,会记录这些低级别事件。

| 日志代码 |

|---|

| [S0001]TrustArea::TrustArea: Installed certificate chain |

| [S0002]TrustArea::Join: Callback has authorized an untrusted certificate |

| [S0003]TrustArea::Join: Joining to a trusted server |

| [S0004]TrustArea::Maintain: Renewed certificate |

| [S0005]TrustArea::Maintain: Retrieved new certificate chain |

| [S0006]TrustArea::Export: Exporting private key |

| [S0007]TrustArea::Import: Importing Trust Area |

| [S0008]TrustArea::Leave: Leaving Trust Area |

| [S0009]TrustArea::SecurityDescriptor: Setting Security Descriptor |

| [S0010]CertificateVerification: Installing new trusted certificate |

| [S0011]CertificateVerification: Uninstalling expired trusted certificate |

| [S0012]TrustFabricHttpClient: Attempting single sign-on to {0} |

| [S0013]TrustFabricHttpClient: Explicit credentials entered for {0} |

| [S0014]Pkcs10Request::Create: Created PKCS10 request |

| [S0015]Pkcs10Request::Renew: Created PKCS10 request |

| [S0016]PrivateKey::Create |

| [S0017]PrivateKey::Delete |

| [S0018]TrustArea::TrustArea: Waiting for Approval |

| [S0019]TrustArea::Join: Delayed Join |

| [S0020]TrustArea::Join: Delayed Join |

| [S0021]TrustArea::Maintain: Installed certificate chain |

| 日志代码 |

|---|

| [S0101]TrustAreaServer::Create root certificate |

| [S0102]TrustAreaServer::Subordinate: Join succeeded |

| [S0103]TrustAreaServer::PeerJoin: Join succeeded |

| [S0104]MicrosoftCertificateAuthority::GetCredentials: Authorized to use {0} |

| [S0104]MicrosoftCertificateAuthority::SubmitCertificateRequest Error {0} |

| [S0105]MicrosoftCertificateAuthority::SubmitCertificateRequest Issued cert {0} |

| [S0106]MicrosoftCertificateAuthority::PublishCRL: Published CRL |

| [S0107]MicrosoftCertificateAuthority::ReissueCertificate Error {0} |

| [S0108]MicrosoftCertificateAuthority::ReissueCertificate Issued Cert {0} |

| [S0109]MicrosoftCertificateAuthority::CompleteCertificateRequest - Still waiting for approval |

| [S0110]MicrosoftCertificateAuthority::CompleteCertificateRequest - Pending certificate refused |

| [S0111]MicrosoftCertificateAuthority::CompleteCertificateRequest Issued certificate |

| [S0112]MicrosoftCertificateAuthority::SubmitCertificateRequest - Waiting for approval |

| [S0120]NativeCertificateAuthority::SubmitCertificateRequest Issued cert {0} |

| [S0121]NativeCertificateAuthority::SubmitCertificateRequest Error |

| [S0122]NativeCertificateAuthority::RootCARollover New root certificate |

| [S0123]NativeCertificateAuthority::ReissueCertificate New certificate |

| [S0124]NativeCertificateAuthority::RevokeCertificate |

| [S0125]NativeCertificateAuthority::PublishCRL |

相关信息

- 通用 FAS 部署在联合身份验证服务体系结构概述一文中加以概括。

- 联合身份验证服务配置和管理一文介绍了“方法”文章。