Szenario 2

Dieses Szenario umfasst das Aktivieren von App Protection für nicht vertrauenswürdige Geräte.

Es gibt mehrere Definitionen vertrauenswürdiger und nicht vertrauenswürdiger Geräte. In diesem Beispiel gilt ein Gerät als vertrauenswürdig, wenn die Endpunktanalyse (EPA) erfolgreich ist. Alle anderen Geräte gelten als nicht vertrauenswürdige Geräte.

- Adaptive Authentifizierung konfigurieren.

-

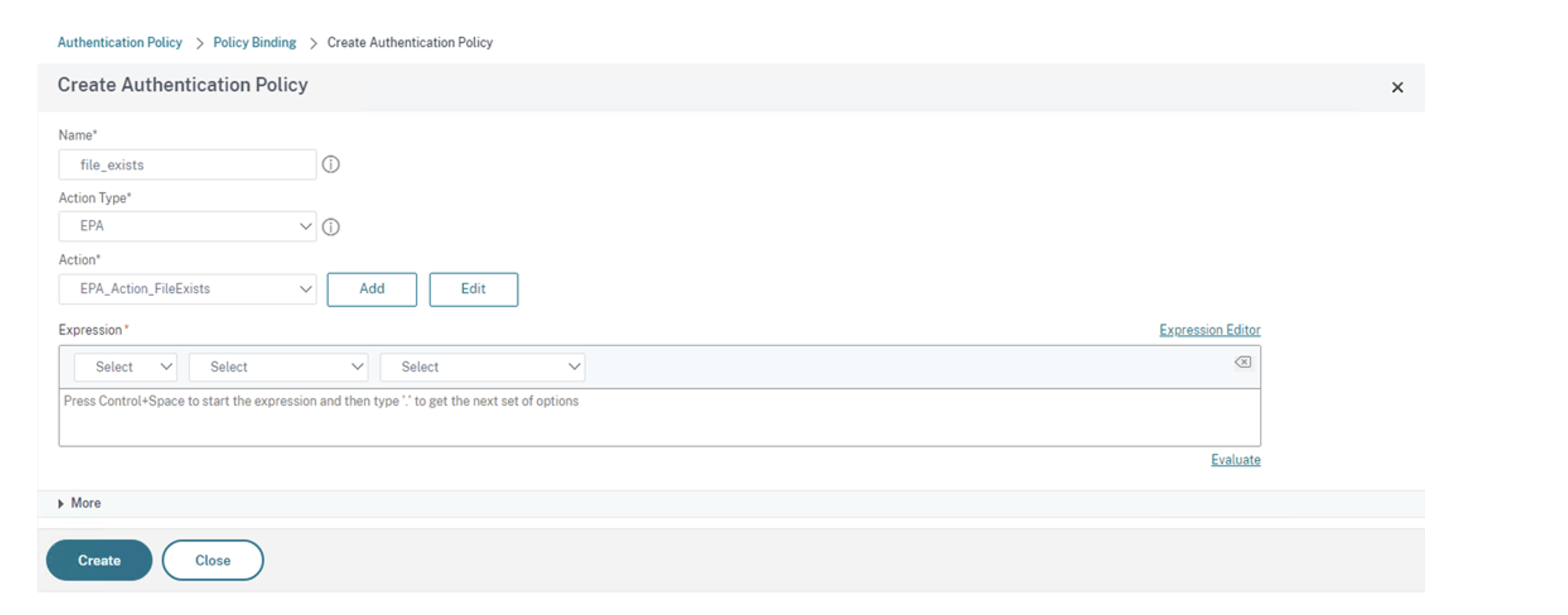

Erstellen Sie die Authentifizierungsrichtlinie mit EPA:

-

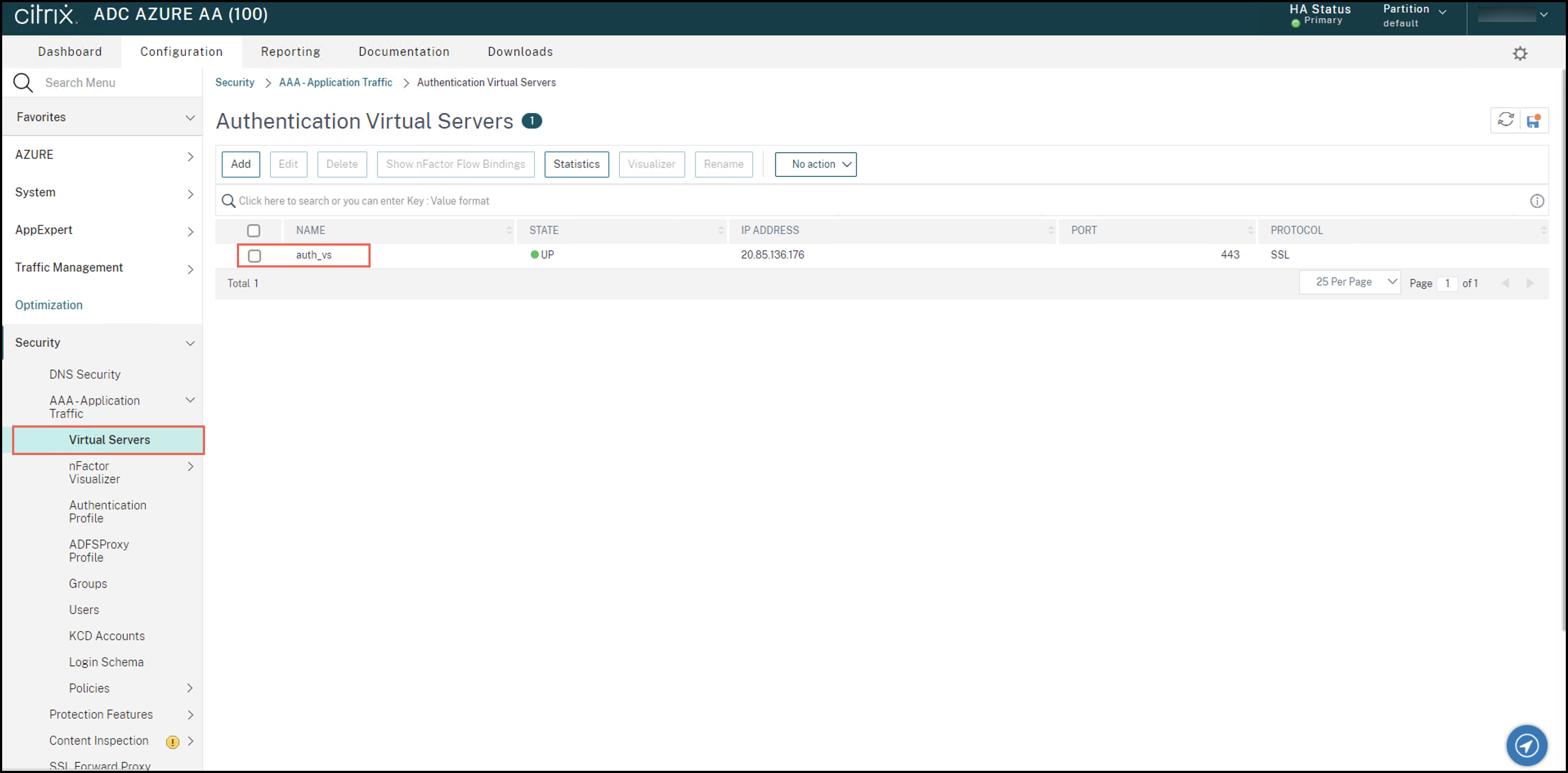

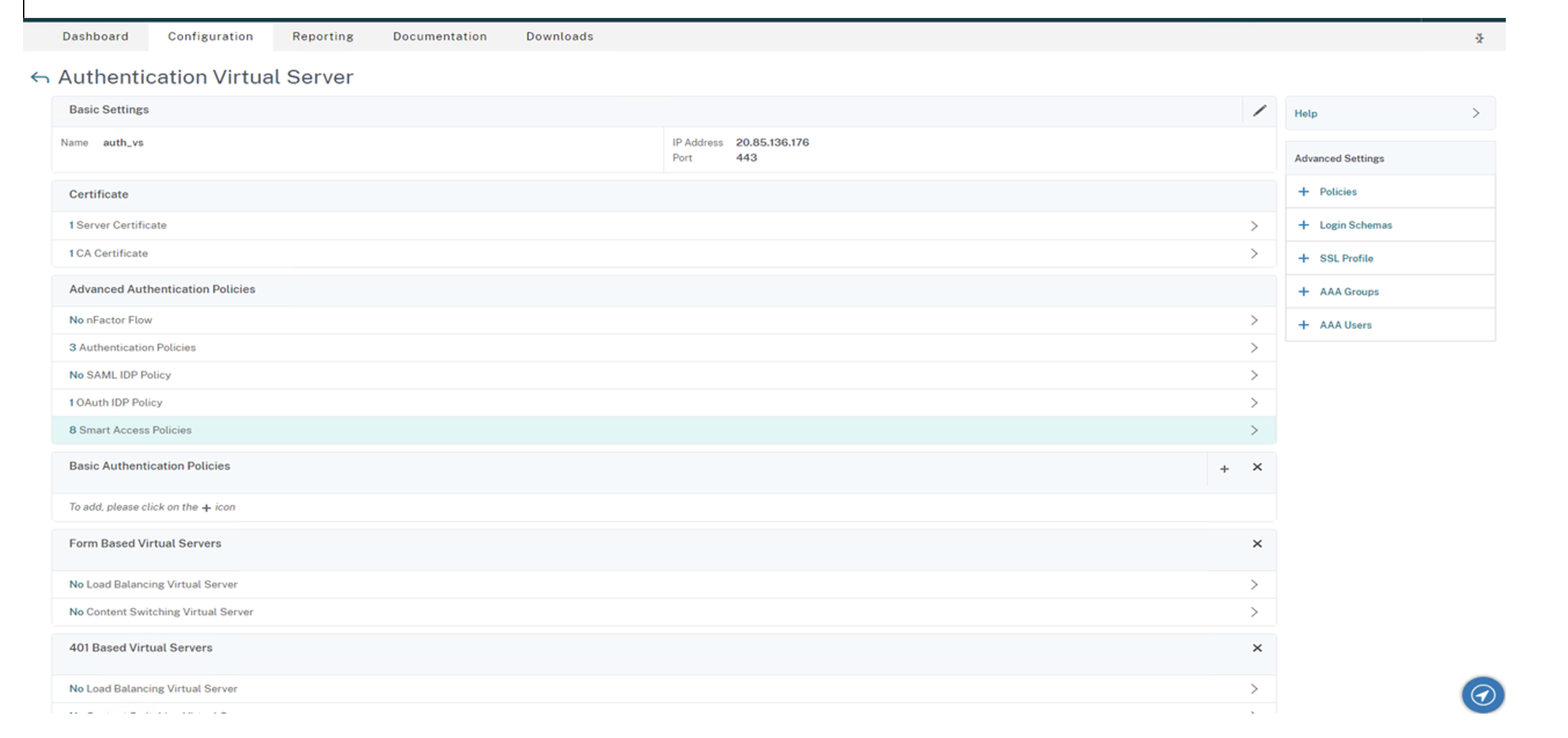

Melden Sie sich an der Verwaltungsoberfläche von Citrix ADC an. Gehen Sie auf der Registerkarte Configuration zu Security > AAA-Application Traffic -> Virtual Servers. Klicken Sie auf den gewünschten virtuellen Server (in diesem Beispiel auth_vs).

-

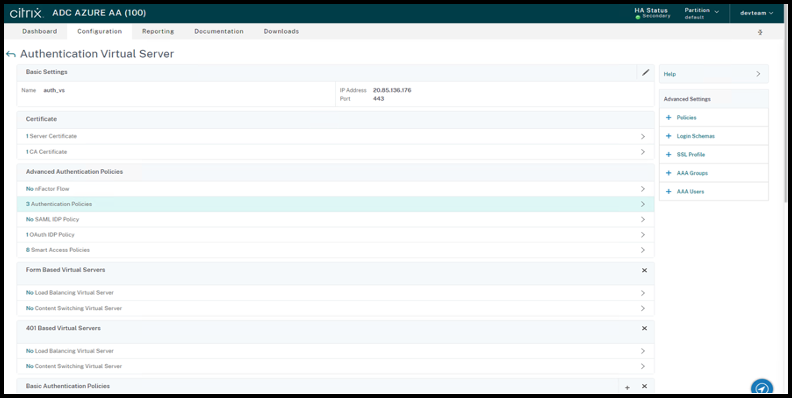

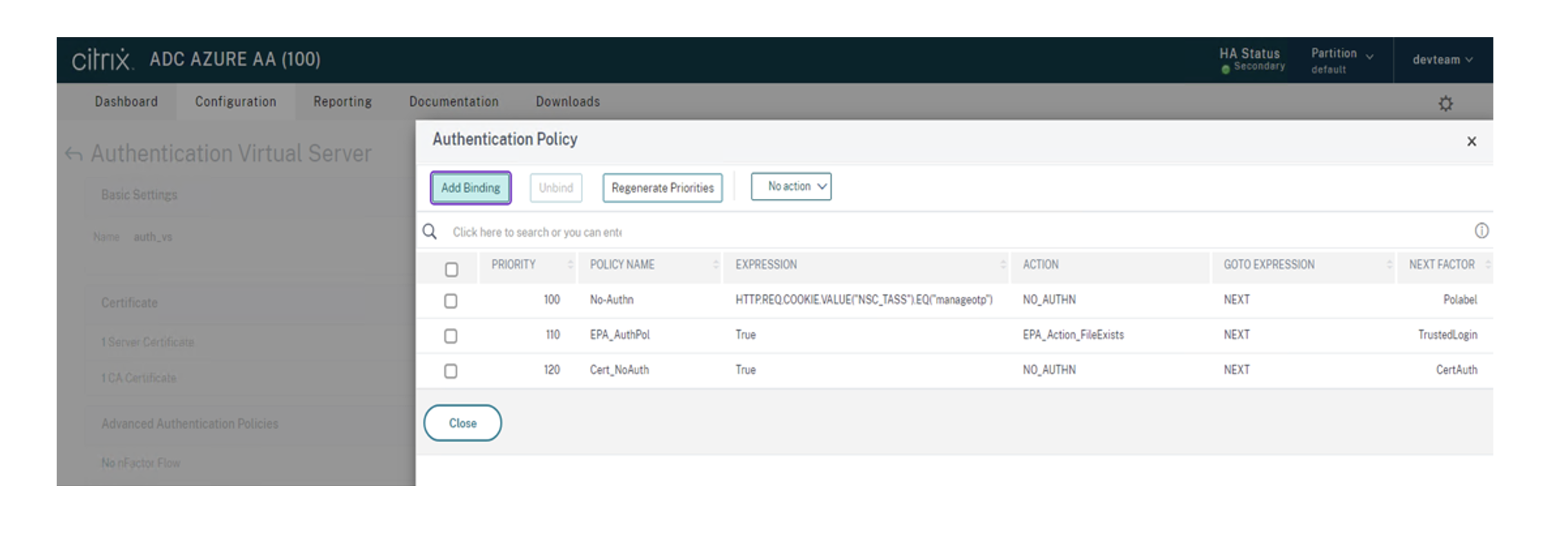

Gehen Sie zu Authentication Policies > Add Binding.

-

Klicken Sie auf Hinzufügen, um eine Richtlinie zu erstellen.

-

Erstellen Sie eine auf der EPA basierende Authentifizierungsrichtlinie. Geben Sie einen Namen für die Richtlinie ein. Wählen Sie für Action Type die Option EPA. Klicken Sie auf Add, um die Aktion zu erstellen.

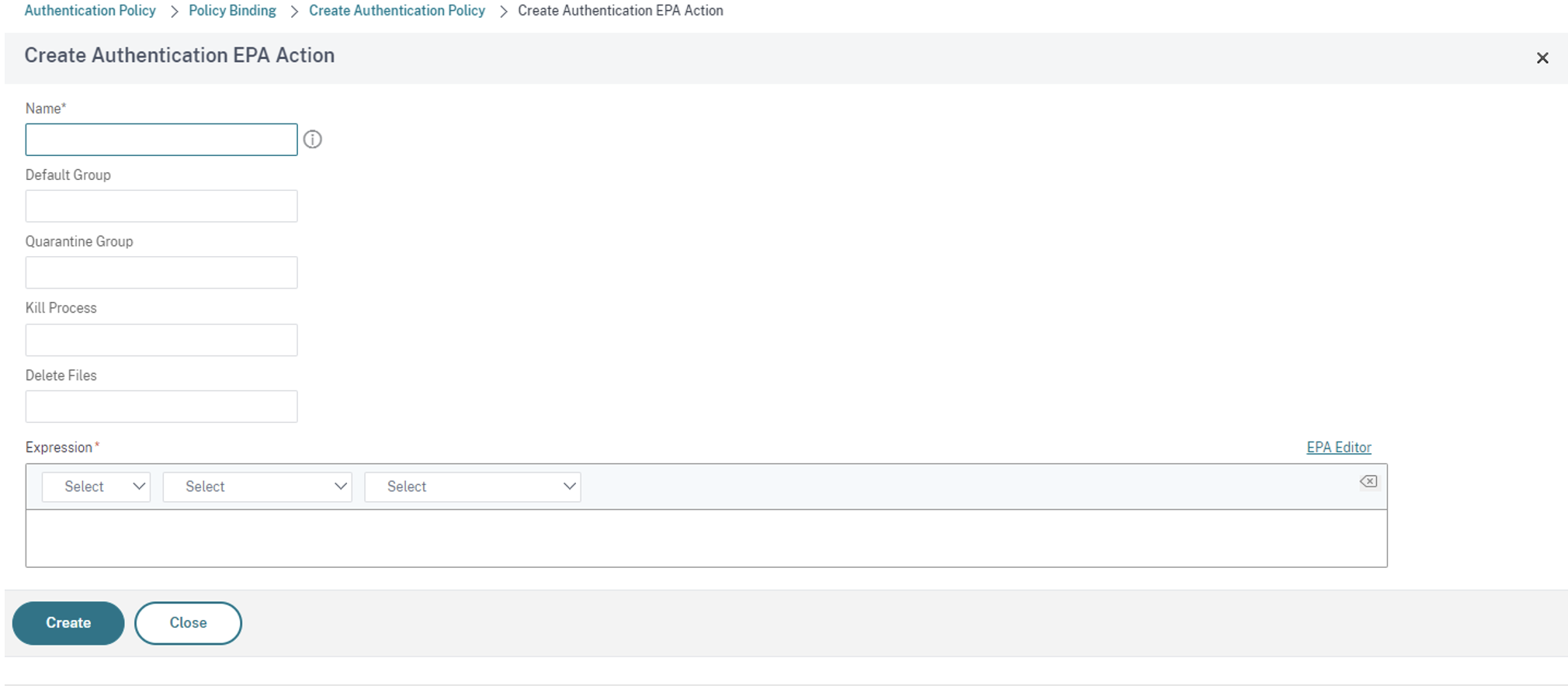

Die Seite Create Authentication EPA Action wird angezeigt.

- Geben Sie auf der Seite Create Authentication EPA Action die folgenden Details ein und klicken Sie auf Create, um die Aktion zu erstellen:

- Name: Namen der EPA-Aktion. In diesem Beispiel EPA_Action_FileExists.

- Standardgruppe: Geben Sie den Namen der Standardgruppe ein. Wenn der EPA-Ausdruck auf True festgelegt ist, werden Benutzer der Standardgruppe hinzugefügt. Die Standardgruppe ist in diesem Beispiel FileExists.

- Quarantänegruppe: Geben Sie den Namen der Quarantänegruppe ein. Wenn der EPA-Ausdruck auf True festgelegt ist, werden Benutzer der Quarantänegruppe hinzugefügt.

-

Ausdruck: Fügen Sie den zu analysierenden EPA-Ausdruck hinzu. In diesem Beispiel gilt die EPA als erfolgreich, wenn die Datei

sys.client_expr("file_0_C:\\\\epa\\\\avinstalled.txt")vorhanden ist.

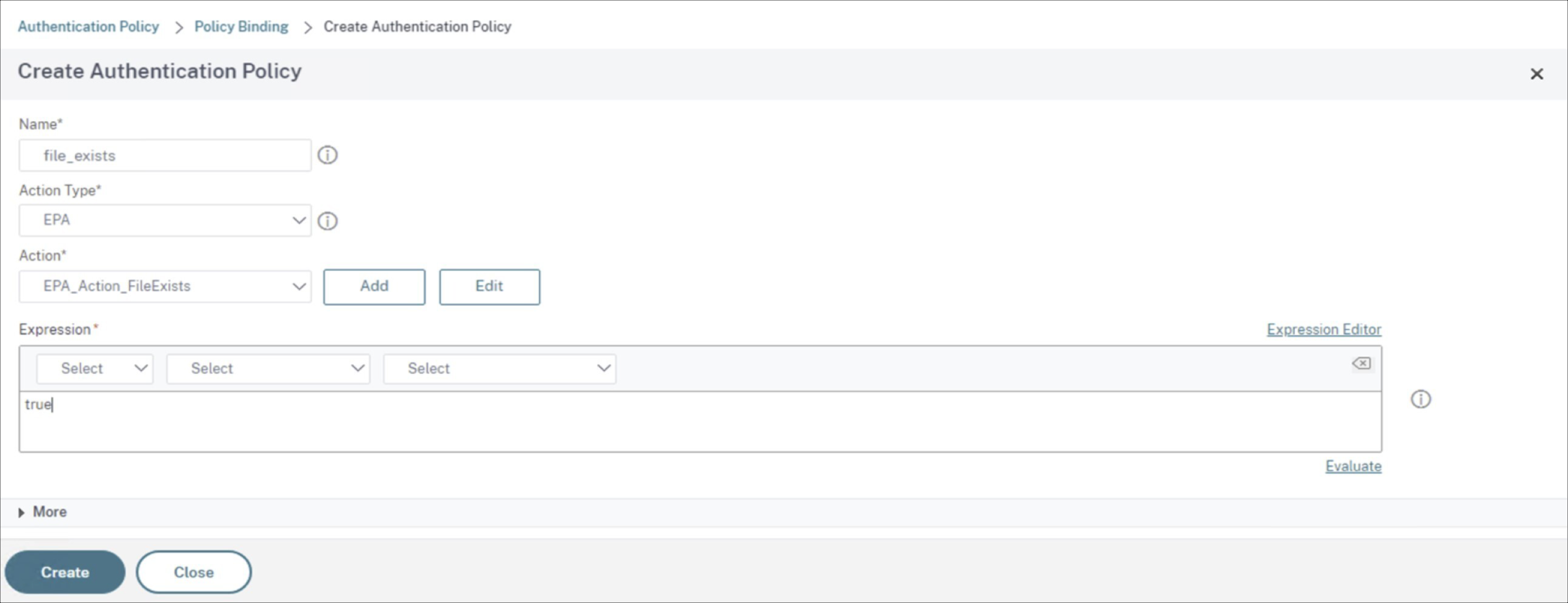

Die Seite Create Authentication Policy wird wieder angezeigt.

-

Geben Sie im Ausdruckseditor true ein und klicken Sie auf Create.

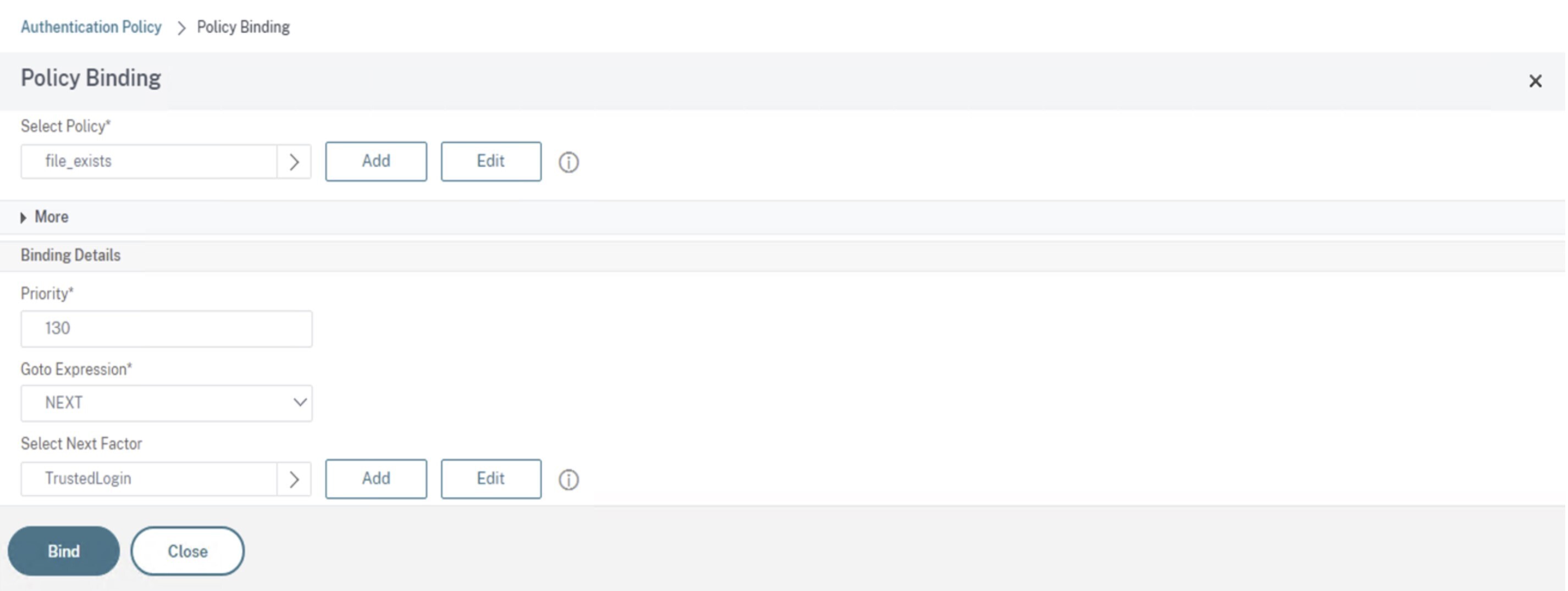

Die Seite Policy Binding wird wieder angezeigt.

-

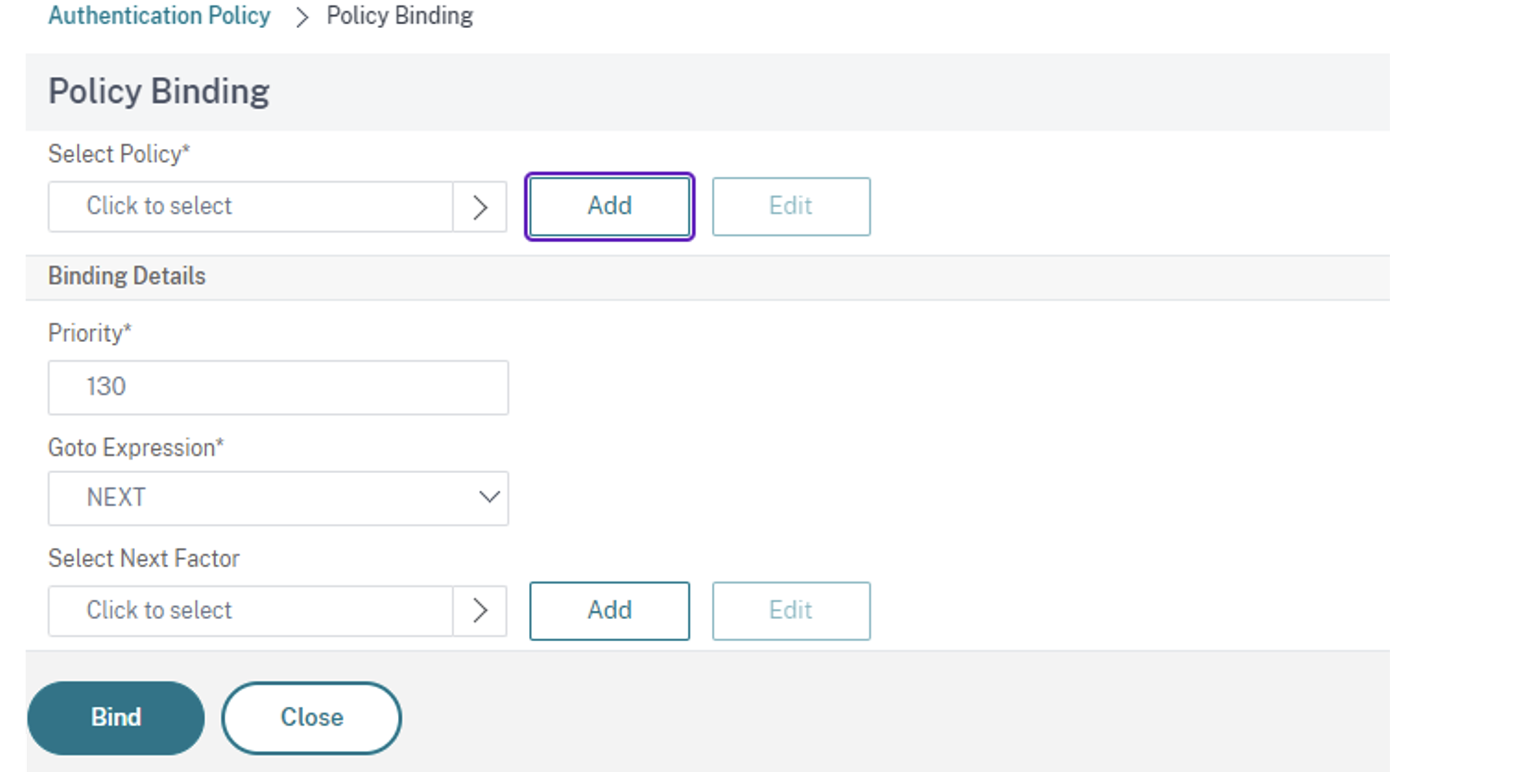

Gehen Sie auf der Seite Policy Binding wie folgt vor:

-

Wählen Sie NEXT für Goto Expression.

-

Wählen Sie im Bereich Next Factor die LDAP-Richtlinie aus, die Sie für die Authentifizierung in Application Delivery Controller (ADC) konfiguriert haben.

-

Klicken Sie auf Bind.

-

-

-

Erstellen Sie eine Smart Access-Richtlinie für vertrauenswürdige Geräte:

-

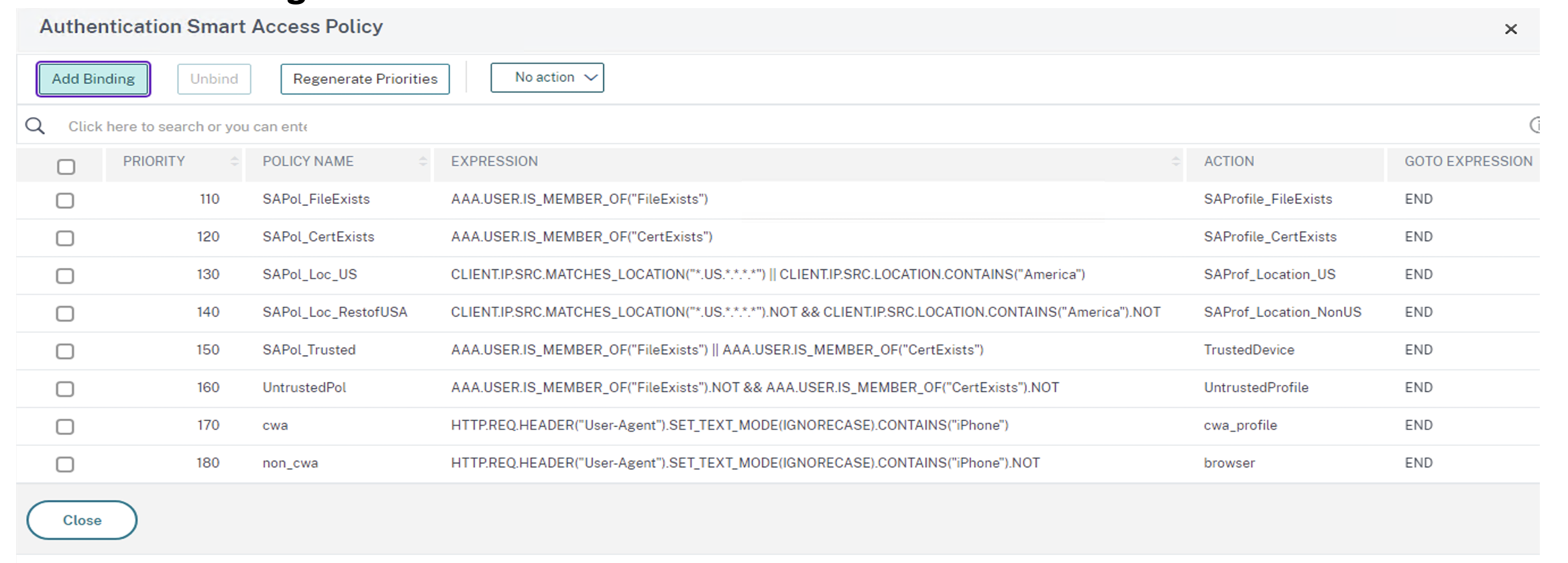

Wählen Sie auf der Seite Authentication Virtual Server des Servers auth_vs die Option Smart Access Policies.

-

Klicken Sie auf Add binding.

-

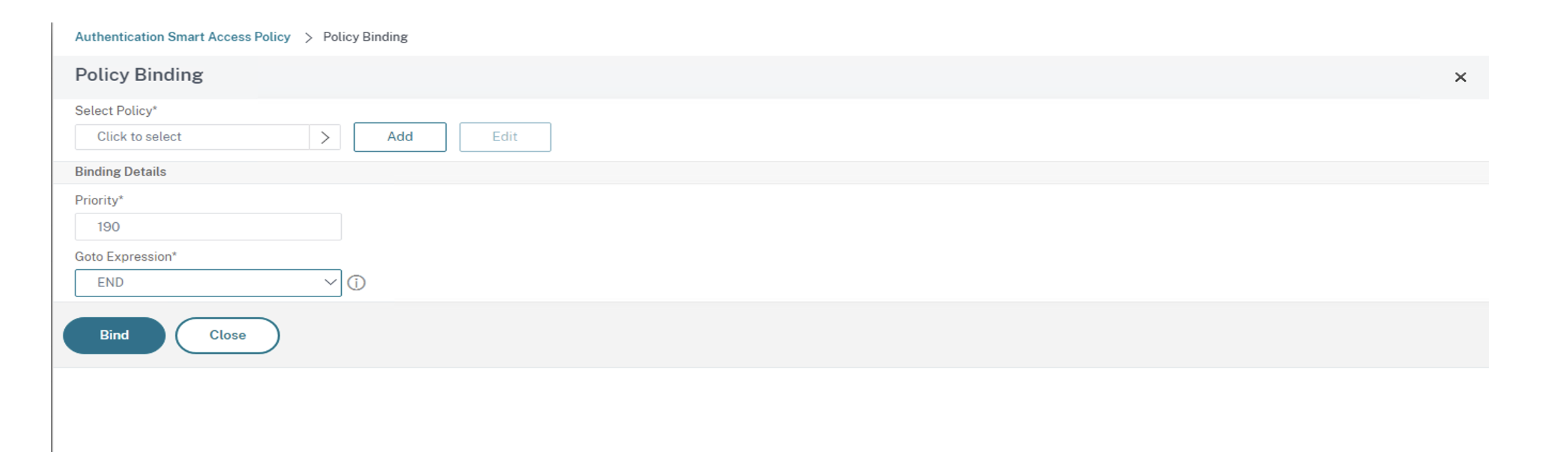

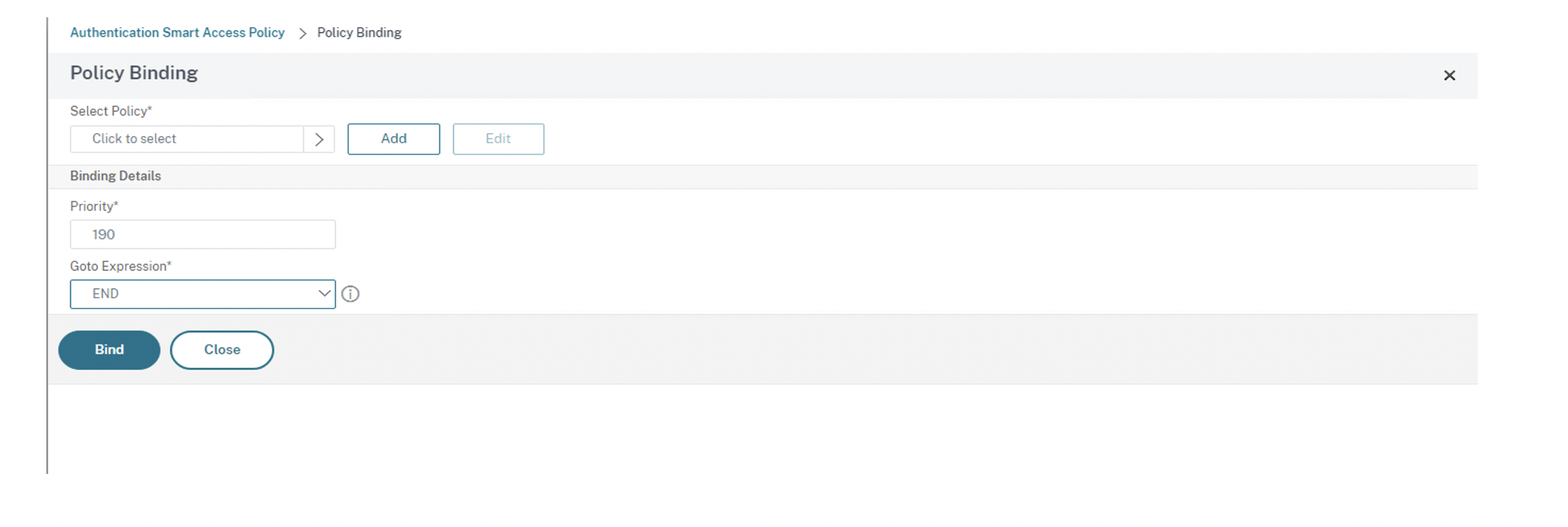

Klicken Sie auf der Seite Policy Binding im Bereich Select Policy auf Add.

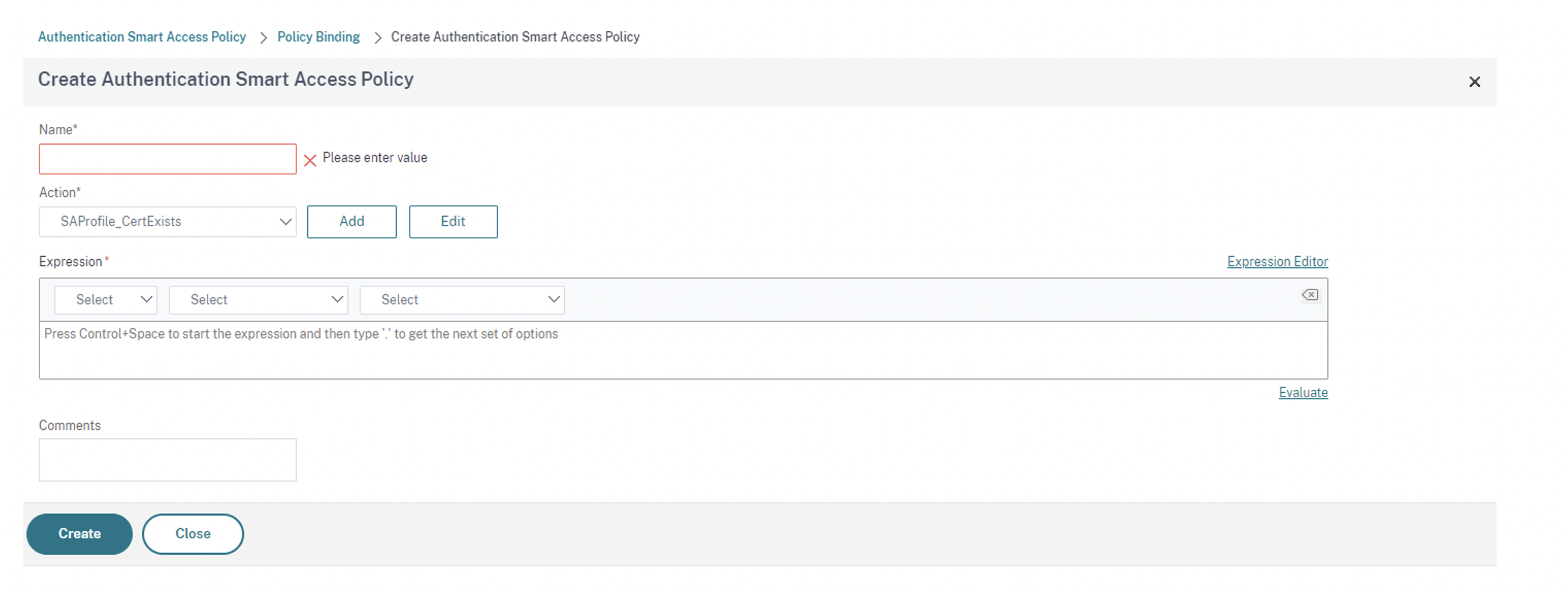

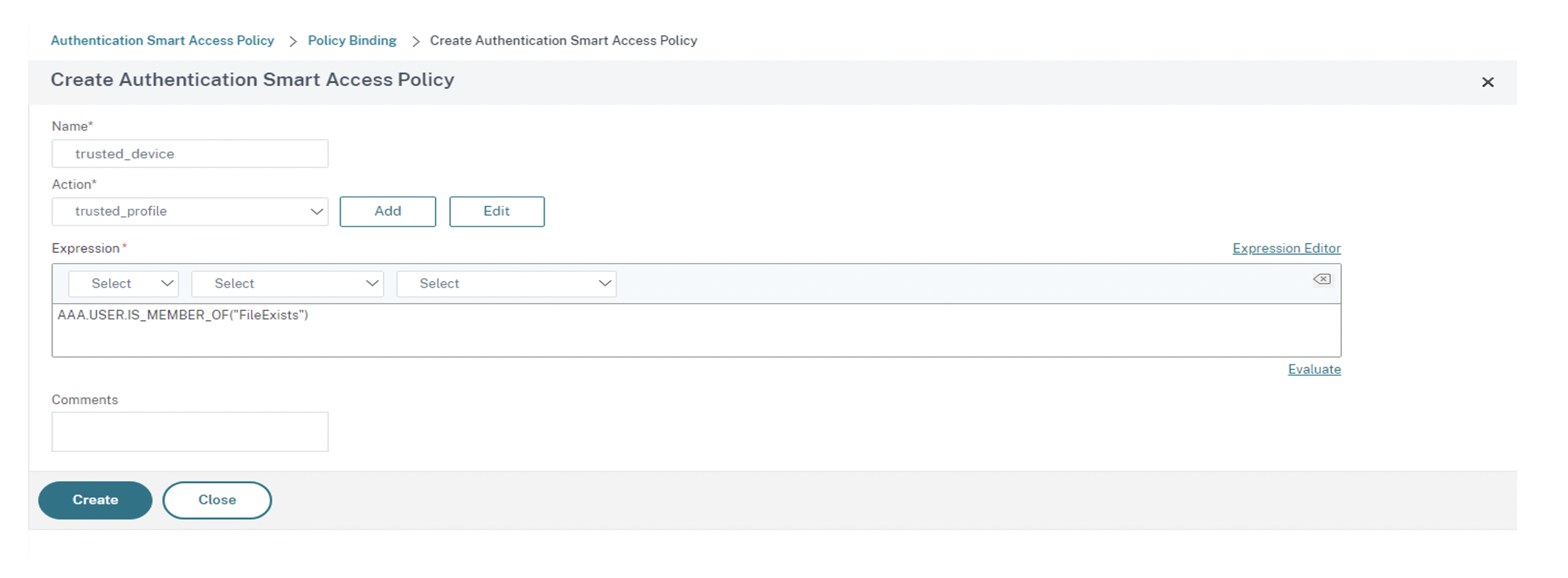

Die Seite Create Authentication Smart Access Policy wird angezeigt.

-

Geben Sie auf der Seite Create Authentication Smart Access Policy einen Namen für die Smart Access-Richtlinie ein und klicken Sie auf Add, um ein Smart Access-Profil zu erstellen.

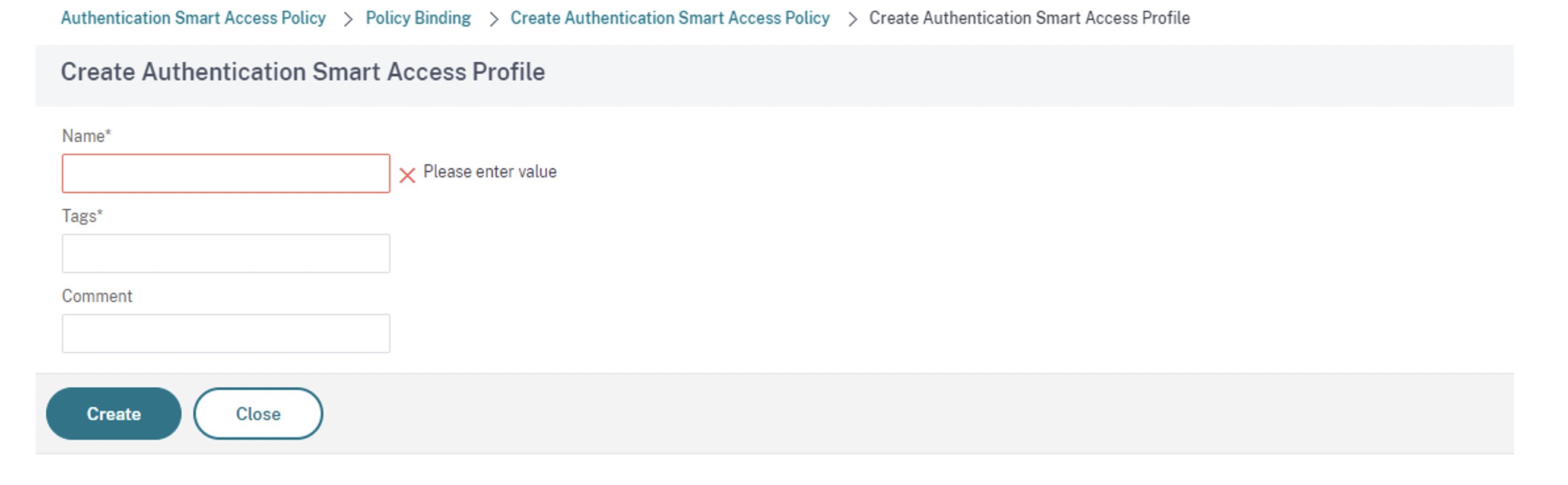

Die Seite Create Authentication Smart Access Profile wird angezeigt.

-

Fügen Sie einen Namen für die Aktion hinzu. Geben Sie trusted für Tags ein. Das Tag wird später in der Brokerzugriffsrichtlinienregel zur Konfiguration referenziert. Klicken Sie auf Erstellen.

Die Seite Create Authentication Smart Access Policy wird wieder angezeigt.

-

Geben Sie im Abschnitt Expression den Ausdruck ein, für den Sie das Tag bereitstellen möchten. Da das Tag in diesem Beispiel für vertrauenswürdige Geräte bereitgestellt wird, geben Sie

AAA.USER.IS_MEMBER_OF("FileExists")ein. Klicken Sie auf Erstellen.

Die Seite Policy Binding wird wieder angezeigt.

-

Wählen Sie für Goto Expression die Option End und klicken Sie auf Bind.

-

-

Erstellen Sie eine Smart Access-Richtlinie für nicht vertrauenswürdige Geräte:

-

Folgen Sie den Anweisungen des vorherigen Verfahrens mit Ausnahme der Schritte v und vi.

-

Fügen Sie für Schritt v auf der Seite Create Authentication Smart Access Profile für die Aktion Name hinzu. Geben Sie untrusted für Tags ein. Das Tag wird später in der Brokerzugriffsrichtlinienregel zur Konfiguration referenziert. Klicken Sie auf Erstellen.

-

Geben Sie für Schritt vi im Bereich Expression der Seite Create Authentication Smart Access Policy den Ausdruck ein, für den Sie das Tag bereitstellen möchten. Da das Tag in diesem Beispiel für nicht vertrauenswürdige Geräte bereitgestellt wird, geben Sie

AAA.USER.IS_MEMBER_OF("FileExists").NOTein.

-

-

Richtlinienregeln für den Brokerzugriff konfigurieren:

-

Installieren Sie das Citrix PowerShell-SDK und stellen Sie eine Verbindung mit der Cloud-API her (Anweisungen siehe Citrix Blogbeitrag Getting started with PowerShell automation for Citrix Cloud).

-

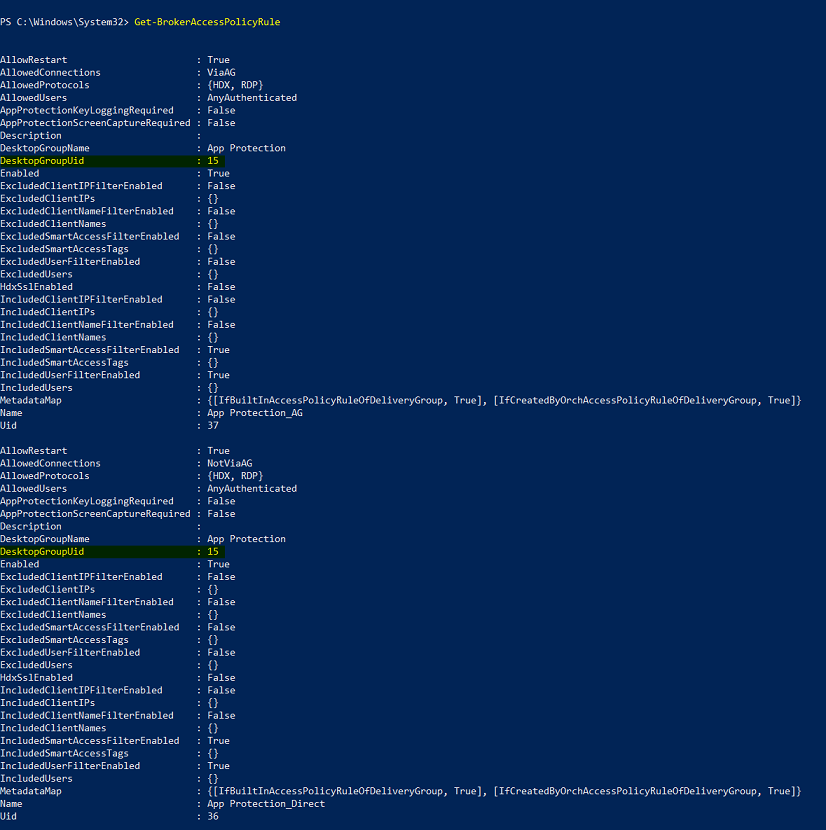

Führen Sie den Befehl

Get-BrokerAccessPolicyRuleaus.Eine Liste aller Brokerzugriffsrichtlinien für alle Bereitstellungsgruppen wird angezeigt.

-

Suchen Sie die DesktopGroupUid der Bereitstellungsgruppe, die Sie ändern möchten.

-

Rufen Sie die Richtlinien, die nur auf eine bestimmte Bereitstellungsgruppe angewendet werden, mit dem folgenden Befehl ab:

Get-BrokerAccessPolicyRule -DesktopGroupUid 7 -

Zum Filtern von Benutzern mit vertrauenswürdigen Geräten erstellen Sie eine weitere Brokerzugriffsrichtlinie mit folgendem Befehl:

New-BrokerAccessPolicyRule -Name CAP_Desktops_AG_Trusted-DesktopGroupUid 7 - AllowedConnections ViaAG -AllowedProtocols HDX, RDP -AllowedUsers AnyAuthenticated - AllowRestart $true -Enabled $true-IncludedSmartAccessFilterEnabled $true -

Verwenden Sie den folgenden Befehl, um App Protection für vertrauenswürdige Geräte zu deaktivieren und für nicht vertrauenswürdige Geräte zu aktivieren:

Set-BrokerAccessPolicyRule CAP_Desktops_AG_trusted -IncludedSmartAccessTags Workspace:trusted -AppProtectionKeyLoggingRequired $false -AppProtectionScreenCaptureRequired $falseSet-BrokerAccessPolicyRule CAP_Desktops_AG -IncludedSmartAccessTags Workspace:untrusted -AppProtectionKeyLoggingRequired $true -AppProtectionScreenCaptureRequired $true

-

-

Verifizierung:

Melden Sie sich bei der Citrix Workspace-App ab und wieder an. Starten Sie die geschützte Ressource von einem vertrauenswürdigen Gerät, das die EPA-Bedingung erfüllt. Die App Protection-Richtlinien werden nicht angewendet. Starten derselben Ressource von einem nicht vertrauenswürdigen Gerät. Die App Protection-Richtlinien werden angewendet.