-

-

-

Configurer Windows Defender Access Control dans le cadre de l'installation de VDA

-

-

Créer et gérer des connexions et des ressources

-

-

-

Comparer, donner un ordre de priorité, modéliser et résoudre les problèmes de stratégies

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Configurer Windows Defender Access Control dans le cadre de l’installation de VDA

Les clients configurent les paramètres de Windows Defender Access Control (WDAC) pour interdire le chargement de fichiers binaires non signés. Les fichiers binaires non signés distribués via les programmes d’installation de VDA sont donc interdits, ce qui limite l’installation du VDA.

Citrix signe désormais tous les fichiers binaires générés par Citrix à l’aide d’un certificat de signature de code Citrix. Citrix signe également les fichiers binaires tiers qui sont distribués avec notre produit à l’aide d’un certificat qui authentifie ces fichiers binaires tiers en tant que fichiers binaires fiables.

Important :

La mise à niveau d’un ancien VDA avec des fichiers binaires tiers non signés vers une version plus récente du VDA avec des fichiers binaires signés peut ne pas toujours placer les fichiers binaires signés sur la machine mise à niveau. Cela est dû à un mécanisme du système d’exploitation selon lequel la mise à niveau du système ne remplace pas les fichiers binaires par la même version. Bien que les fichiers binaires tiers aient été signés, leurs versions, contrôlées par des tiers, ne peuvent pas être mises à jour par Citrix, de sorte que ces fichiers binaires ne sont pas mis à jour. Pour éviter cette limitation, procédez comme suit :

- Incluez les fichiers binaires dans une liste verte. Il n’est donc plus nécessaire de signer les fichiers binaires.

- Désinstallez l’ancien VDA et installez le nouveau VDA. Cela ressemble à une nouvelle installation de VDA et les versions signées seront installées.

Créer une nouvelle stratégie de base à l’aide de l’assistant

WDAC vous permet d’ajouter des fichiers binaires fiables à exécuter sur votre système. Après l’installation de WDAC, l’Assistant de stratégie Windows Defender Application Control s’ouvre automatiquement.

Pour ajouter les fichiers binaires, une nouvelle stratégie WDAC de base doit être créée. Les directives recommandées par Citrix pour la création d’une stratégie de base sont fournies dans cette section.

- Sélectionnez le mode Signed and Reputable Mode comme modèle de base, car il autorise les composants d’exploitation Windows, les applications installées depuis le Microsoft Store, tous les logiciels signés par Microsoft et les pilotes tiers compatibles avec le matériel Windows.

- Activez l’option Enable Audit Mode, car elle vous permet de tester les nouvelles stratégies Windows Defender Application Control avant de les appliquer.

- Pour Files Rules, ajoutez une règle personnaliséeCustom Rule afin de spécifier le niveau auquel les applications sont identifiées et fiables, et fournissez un fichier de référence. En sélectionnant « Publisher » comme type de règle, vous pouvez sélectionner un fichier de référence signé par l’un des certificats Citrix.

- Une fois les règles ajoutées, accédez au dossier dans lequel les fichiers

.XMLet.CIPsont enregistrés. Le fichier.XMLcontient toutes les règles définies dans la stratégie. Il peut être configuré pour modifier, ajouter ou supprimer des règles. - Avant de déployer les stratégies WDAC, le fichier

.XMLdoit être converti dans sa forme binaire. Le fichier WDAC convertit le fichier.XMLen fichier.CIP. - Copiez et collez le fichier

.CIPdans C:\WINDOWS\System32\CodeIntegrity\CiPolicies\Active et redémarrez l’ordinateur. La stratégie générée sera appliquée en mode audit. - Pour un processus étape par étape permettant de créer une stratégie de base, consultez la page Création d’une stratégie de base avec l’Assistant.

Lorsque cette stratégie est appliquée, WDAC n’émet aucun avertissement concernant les fichiers Citrix signés par l’autorité d’éditeur ou de certification spécifiée.

De même, nous pouvons créer une règle au niveau de l’éditeur pour les fichiers qui ont été signés par le tiers.

Vérifier la stratégie appliquée

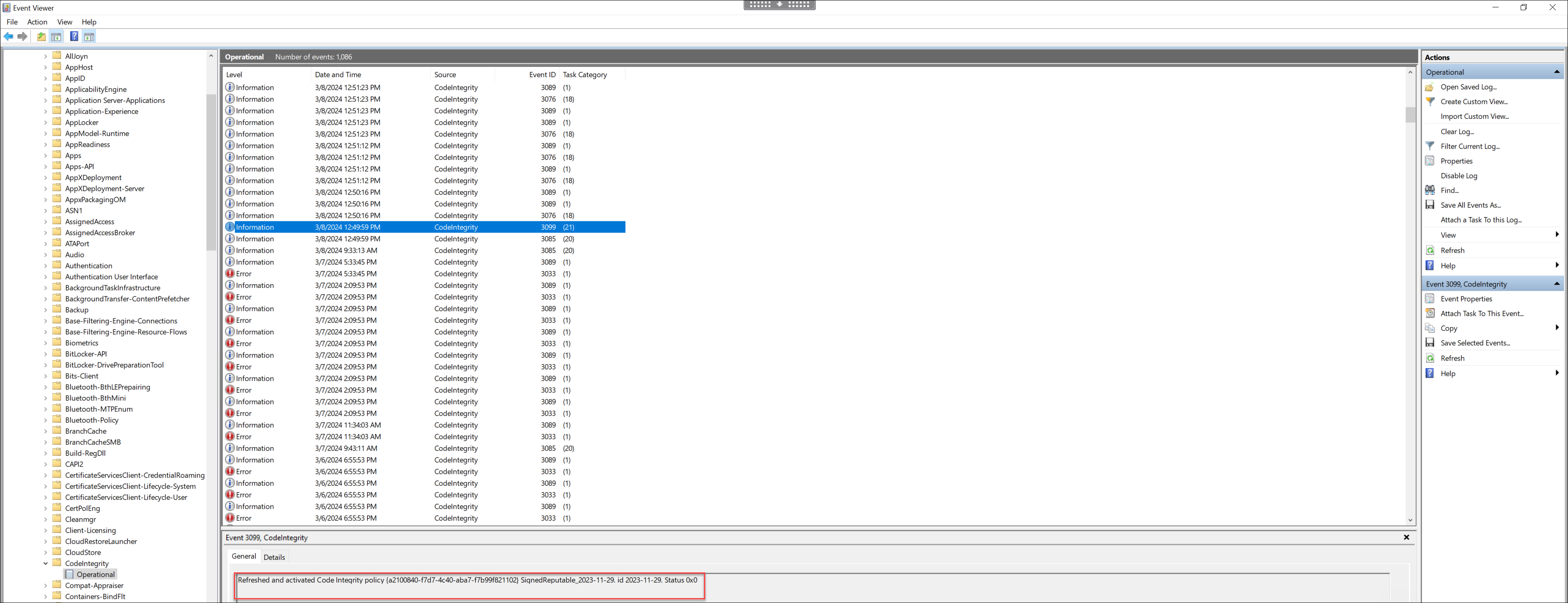

- Après le redémarrage de la machine, ouvrez l’observateur d’événements et accédez à Journaux des applications et des services > Microsoft > Windows > CodeIntegrity > Operational.

-

Assurez-vous que la stratégie appliquée est activée.

- Recherchez les journaux qui n’ont pas respecté la stratégie et vérifiez les propriétés de ce fichier. Tout d’abord, confirmez qu’il a été signé. Si ce n’est pas le cas et que cette machine a fait l’objet d’une mise à niveau du VDA, il s’agit probablement du cas décrit dans la limitation ci-dessus. S’il est signé, ce fichier est potentiellement signé avec l’autre certificat, comme décrit précédemment.

Exemple de fichier généré par Citrix et signé avec un certificat Citrix : C:\Windows\System32\drivers\picadm.sys.

Exemple de fichier binaire tiers signé avec le certificat tiers Citrix : C:\Program Files\Citrix\IcaConfigTool\Microsoft.Practices.Unity.dll.

Partager

Partager

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.