Adaptiven Authentifizierungsdienst konfigurieren

Die folgenden allgemeinen Schritte sind für die Konfiguration des Adaptiven Authentifizierungsdienstes erforderlich.

- Adaptive Authentifizierung bereitstellen

- Richtlinien für die adaptive Authentifizierung konfigurieren

- Adaptive Authentifizierung für Workspace aktivieren

Voraussetzungen

- Reservieren Sie einen FQDN für Ihre Instanz der adaptiven Authentifizierung. Beispiel:

aauth.xyz.com, dabei wird angenommen, dassxyz.comIhre Unternehmensdomäne ist. Dieser FQDN wird in diesem Dokument als FQDN des Adaptive Authentication Service bezeichnet und bei der Bereitstellung der Instanz verwendet. Ordnen Sie den FQDN der öffentlichen IP-Adresse des virtuellen IdP-Servers zu. Diese IP-Adresse wird nach der Bereitstellung im Schritt Zertifikat hochladen abgerufen. -

Beschaffen Sie sich ein Zertifikat für aauth.xyz.com. Zertifikate müssen das SAN-Attribut enthalten. Andernfalls werden die Zertifikate nicht akzeptiert.

-

Die Benutzeroberfläche für die adaptive Authentifizierung unterstützt das Hochladen von Zertifikatspaketen nicht. Informationen zum Verknüpfen eines Zwischenzertifikats finden Sie unter Zwischenzertifikate konfigurieren.

-

Wählen Sie Ihren Konnektivitätstyp für die on-premises AD/RADIUS-Konnektivität. Die folgenden zwei Optionen sind verfügbar. Wenn Sie keine Erreichbarkeit des Rechenzentrums wünschen, verwenden Sie den Konnektivitätstyp Connector.

- Citrix Cloud Connector — Einzelheiten finden Sie unter Citrix Cloud Connector.

- Azure VNet-Peering — Einzelheiten finden Sie unter Konnektivität zu on-premises Authentifizierungsservern mithilfe von Azure VNet-Peering einrichten.

- Konfigurieren Sie einen NTP-Server (Network Time Protocol), um Zeitversatz zu vermeiden. Einzelheiten finden Sie unter Synchronisieren der Systemuhr mit Servern im Netzwerk.

Wichtige Hinweise

- Citrix empfiehlt, Clear Config für keine Adaptive Authentication-Instanz auszuführen oder Konfigurationen mit dem Präfix

AA(z. B. AAuthAutoConfig), einschließlich Zertifikaten, zu ändern. Dadurch wird die Verwaltung der adaptiven Authentifizierung gestört und der Benutzerzugriff wird beeinträchtigt. Die einzige Möglichkeit zur Wiederherstellung ist die erneute Bereitstellung. - Fügen Sie kein SNIP oder zusätzliche Routen auf der Adaptive Authentication-Instanz hinzu.

- Die Benutzerauthentifizierung schlägt fehl, wenn die Kundennummer nicht in Kleinbuchstaben geschrieben ist. Sie können Ihre ID in Kleinbuchstaben umwandeln und sie auf der NetScaler-Instanz mit dem Befehl

set cloud parameter -customerID <all_lowercase_customerid>festlegen. - Die nFactor-Konfiguration, die für den Citrix Workspace- oder den Citrix Secure Private Access Service erforderlich ist, ist die einzige Konfiguration, die Kunden direkt auf den Instanzen erstellen sollten. Derzeit gibt es in NetScaler keine Prüfungen oder Warnungen, die Administratoren daran hindern, diese Änderungen vorzunehmen.

- Es wird empfohlen, dass alle benutzerdefinierten Konfigurationen in der Benutzeroberfläche und nicht direkt auf den Adaptive Authentication-Instanzen vorgenommen werden. Dies liegt daran, dass die an den Instanzen vorgenommenen Änderungen nicht automatisch mit der Benutzeroberfläche synchronisiert werden und die Änderungen daher verloren gehen.

- Aktualisieren Sie die Adaptive Authentication-Instanzen nicht auf zufällige RTM-Builds. Alle Upgrades werden von Citrix Cloud verwaltet.

- Nur ein Windows-basierter Cloud-Connector wird unterstützt. Connector-Appliance wird in dieser Version nicht unterstützt.

- Wenn Sie bereits Citrix Cloud-Kunde sind und Azure AD (oder andere Authentifizierungsmethoden) bereits konfiguriert haben, müssen Sie Adaptive Authentication als Authentifizierungsmethode konfigurieren und die Authentifizierungsrichtlinien in der Adaptive Authentication-Instanz konfigurieren, um zur adaptiven Authentifizierung zu wechseln (z. B. Gerätezustandsprüfung). Einzelheiten finden Sie unter Verbinden von Citrix Cloud mit Azure AD.

- Fügen Sie für die Bereitstellung eines RADIUS-Servers alle privaten Connector-IP-Adressen als RADIUS-Clients im RADIUS-Server hinzu.

- In der aktuellen Version ist der externe ADM-Agent nicht zulässig und daher wird Citrix Analytics (CAS) nicht unterstützt.

- Der NetScaler Application Delivery Management Service sammelt das Backup für Ihre Adaptive Authentication-Instanz. Integrieren Sie den ADM Service, um das Backup aus ADM zu extrahieren. Einzelheiten finden Sie unter Konfiguration Backup und wiederherstellen. Citrix nimmt die Backups nicht explizit vom Adaptive Authentication Service. Kunden müssen bei Bedarf die Backup ihrer Konfigurationen vom Application Delivery Management Service erstellen.

- Die Adaptive Authentication-Instanzen können den Tunnel nicht einrichten, wenn im Setup des Kunden ein Proxy konfiguriert ist. Daher wird empfohlen, die Proxykonfiguration für die adaptive Authentifizierung zu deaktivieren.

- Wenn Sie Authentifizierungsdienste von Drittanbietern wie SAML verwenden, schlägt die Authentifizierung möglicherweise fehl, wenn nicht alle Ansprüche gefunden werden. Daher wird Kunden empfohlen, der Konfiguration der Multifaktor-Authentifizierung einen zusätzlichen Faktor wie NOAUTH hinzuzufügen, um alle Ansprüche zu erfüllen.

- Es wird empfohlen, das Debug-Log-Level während des normalen Betriebs deaktiviert zu lassen und nur bei Bedarf zu aktivieren. Wenn das Debug-Log-Level immer aktiviert ist, verursacht dies eine enorme Belastung der Management-CPU. Dies kann bei hoher Verkehrsbelastung zu Systemabstürzen führen. Weitere Informationen finden Sie unter CTX222945.

So konfigurieren Sie den Adaptiven Authentifizierungsdienst

Zugreifen auf die Benutzeroberfläche für Adaptive Authentication

Sie können mit einer der folgenden Methoden auf die Benutzeroberfläche für Adaptive Authentication zugreifen.

- Geben Sie die URL manuell ein https://adaptive-authentication.cloud.com.

-

Melden Sie sich mit Ihren Zugangsdaten an und wählen Sie einen Kunden aus.

Nachdem Sie erfolgreich authentifiziert wurden, werden Sie zur Benutzeroberfläche der adaptiven Authentifizierung weitergeleitet.

ODER

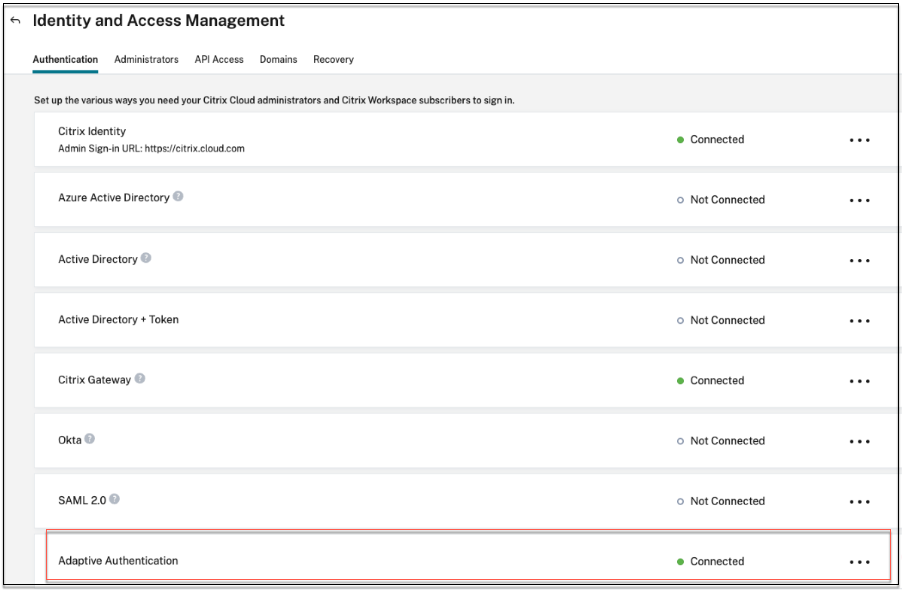

- Navigieren Sie zu Citrix Cloud > Identitäts- und Zugriffsmanagement.

- Klicken Sie auf der Registerkarte Authentifizierung unter Adaptive Authentifizierung auf das Ellipsenmenü und wählen Sie Verwalten aus.

Die Benutzeroberfläche der adaptiven Authentifizierung wird angezeigt.

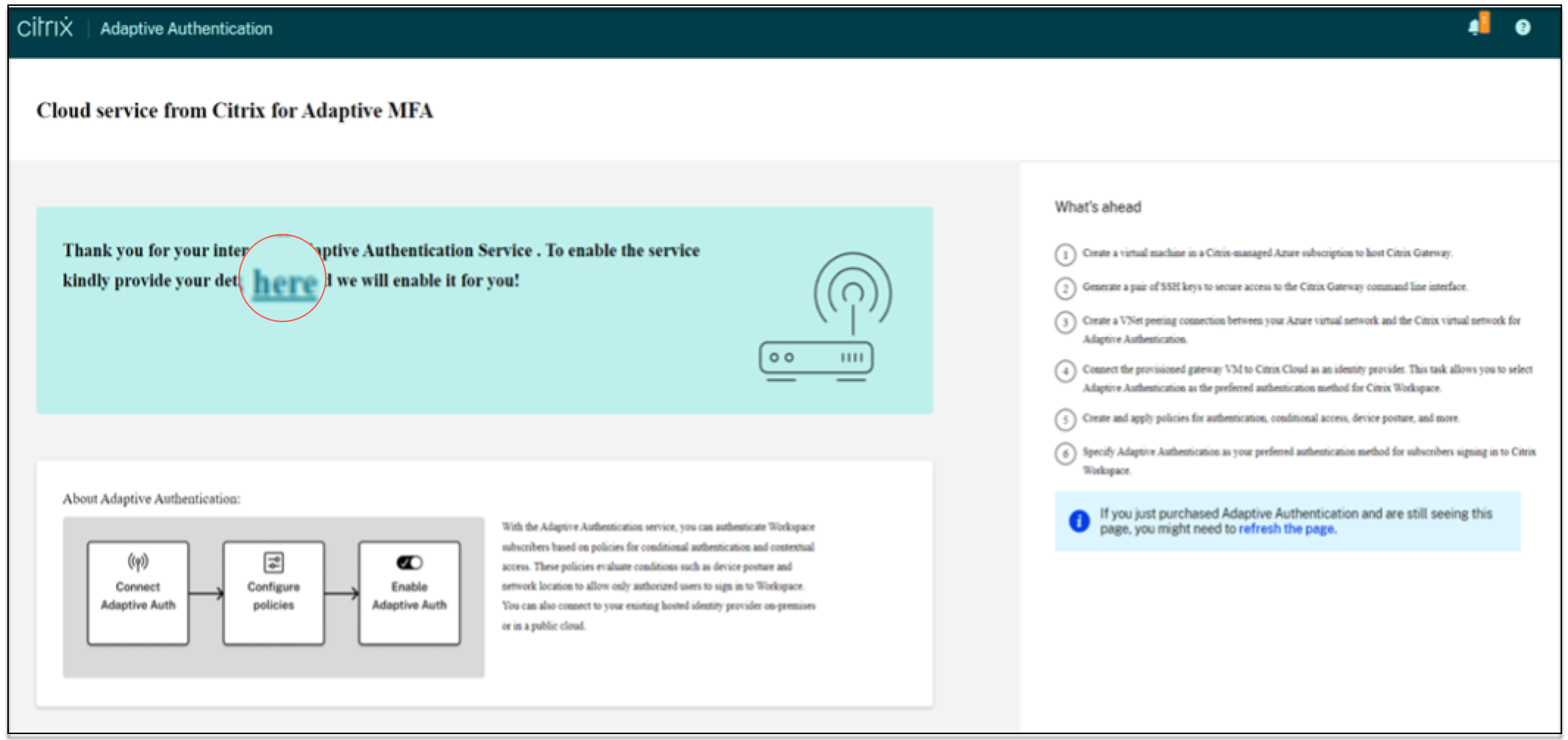

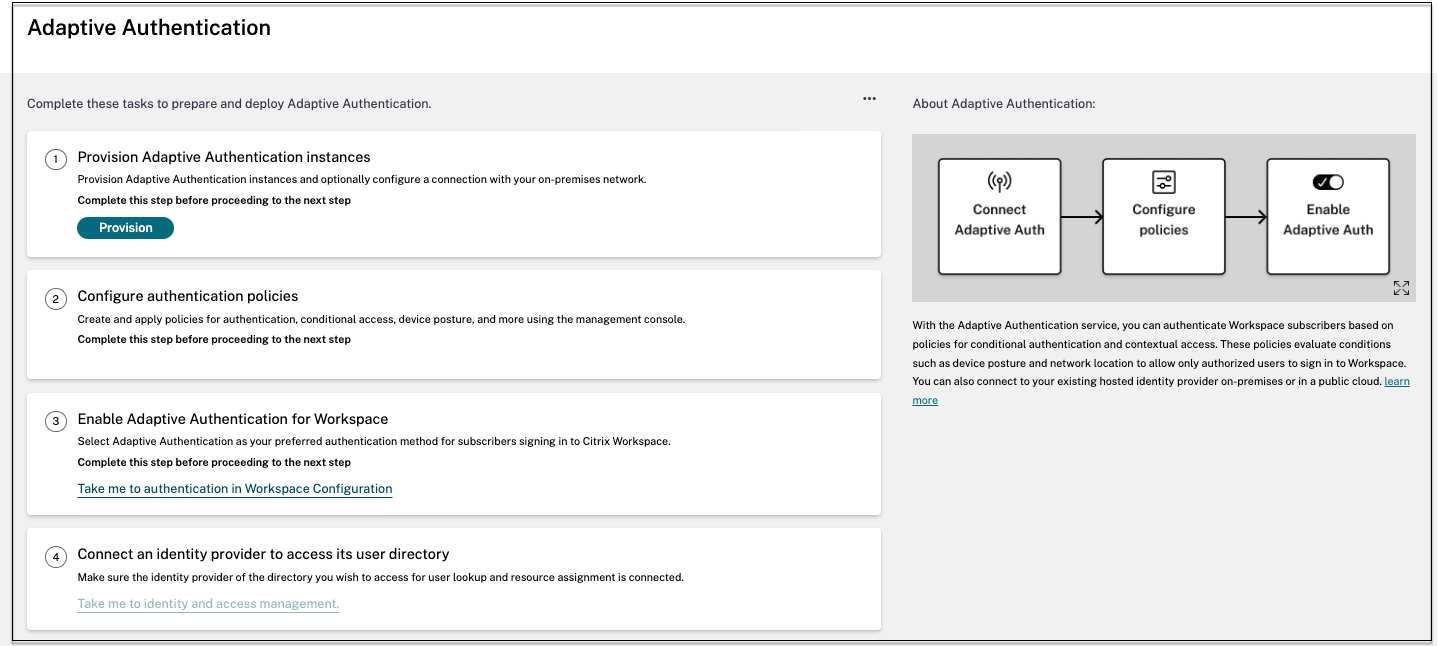

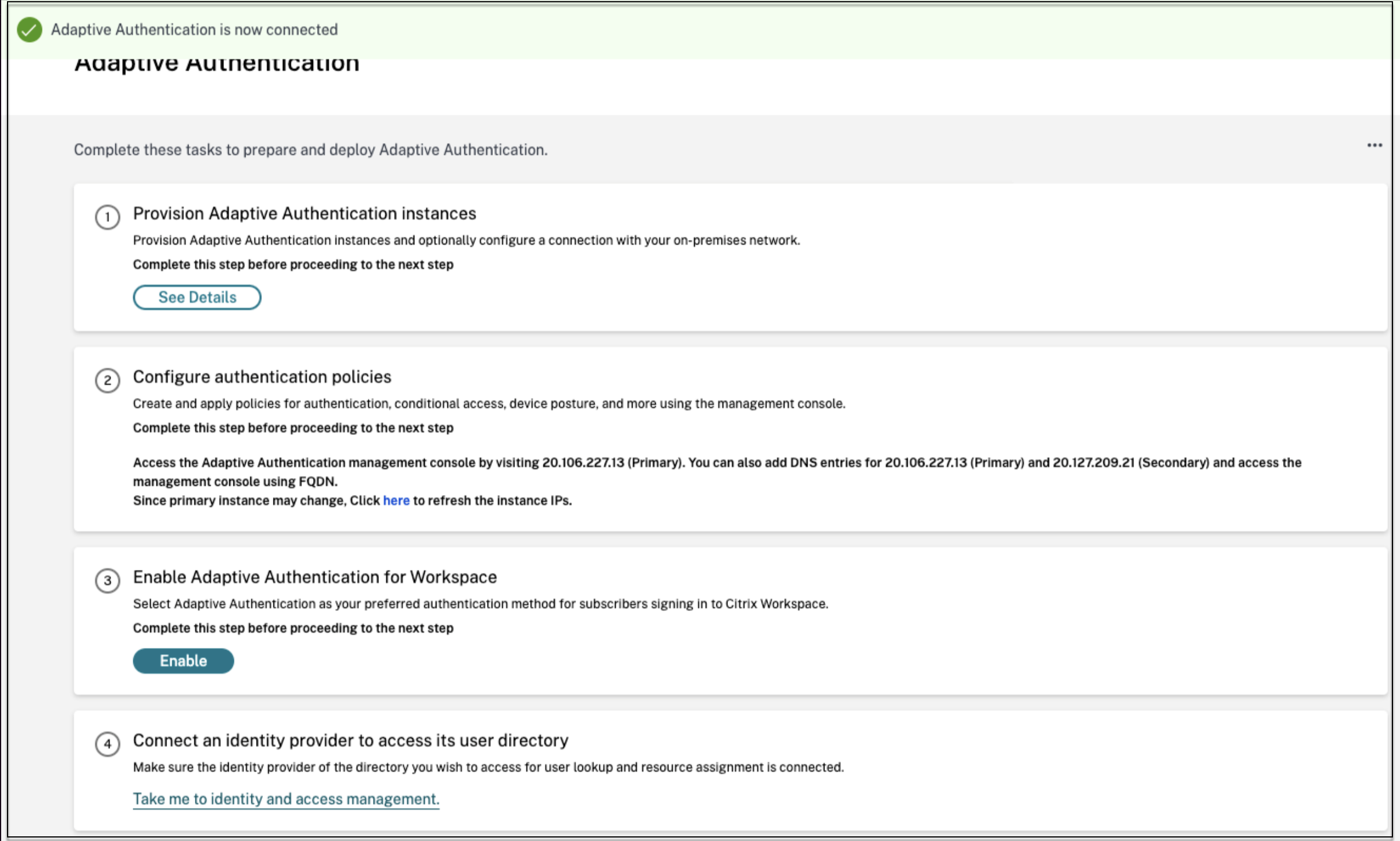

Die folgende Abbildung zeigt die Schritte, die beim Konfigurieren der adaptiven Authentifizierung erforderlich sind.

Schritt 1: Adaptive Authentifizierung bereitstellen

Wichtig:

Kunden, die am Adaptive Authentication Service interessiert sind, müssen auf den Link klicken, wie im folgenden Screenshot gezeigt, und das Podio-Formular ausfüllen. Das Citrix Adaptive Authentication-Team aktiviert dann die Bereitstellung von Adaptive Authentication-Instanzen.

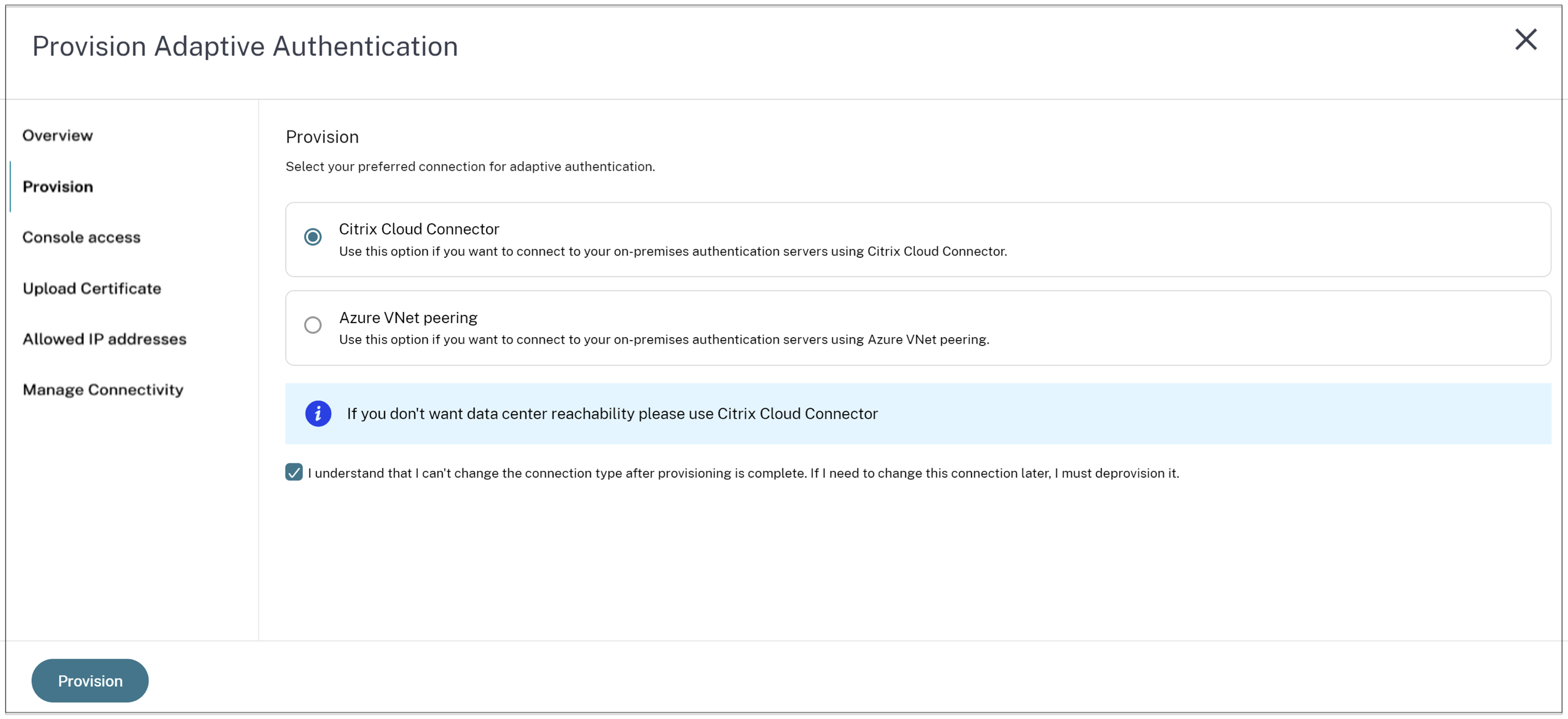

Gehen Sie wie folgt vor, um die Adaptive Authentication-Instanz bereitzustellen:

- Klicken Sie auf der Benutzeroberfläche für adaptive Authentifizierung auf Bereitstellen.

-

Wählen Sie die bevorzugte Verbindung für die adaptive Authentifizierung aus.

-

Citrix Cloud Connector: Für diesen Verbindungstyp müssen Sie einen Connector in Ihrem on-premises Netzwerk einrichten. Citrix empfiehlt, dass Sie mindestens zwei Citrix Cloud Connectors in Ihrer Umgebung bereitstellen, um die Verbindung mit dem auf Azure gehosteten Citrix Gateway einzurichten. Sie müssen Ihrem Citrix Cloud Connector den Zugriff auf die Domäne/URL gewähren, die Sie für die Instanz der adaptiven Authentifizierung reserviert haben. Erlauben Sie beispielsweise https://aauth.xyz.com/*.

Einzelheiten zu Citrix Cloud Connector finden Sie unter Citrix Cloud Connector.

-

Azure VNet-Peering — Sie müssen die Konnektivität zwischen den Servern mit VNet-Peering von Azure einrichten.

- Stellen Sie sicher, dass Sie über ein Azure-Abonnementkonto verfügen, um die Konnektivität einzurichten.

- Für das Kunden-VNet, das Peered wird, muss bereits ein Azure VPN-Gateway bereitgestellt sein. Einzelheiten finden Sie unter https://docs.microsoft.com/en-us/azure/vpn-gateway/tutorial-site-to-site-portal.

So fügen Sie einen Citrix Cloud Connector als Ihre bevorzugte Verbindung hinzu:

Führen Sie die folgenden Schritte durch.

- Wählen Sie die Option Citrix Cloud Connector aus und aktivieren Sie dann das Kontrollkästchen Endbenutzervereinbarung.

- Klicken Sie auf Provisioning. Es kann bis zu 30 Minuten dauern, das Provisioning einzurichten.

Hinweis:

Stellen Sie für den Konnektivitätstyp des Connectors sicher, dass Ihr FQDN für Adaptive Authentication nach der Bereitstellung von der virtuellen Connector-Maschine

So richten Sie Azure VNet-Peering ein:

Wenn Sie Azure VNet-Peering als Verbindung auswählen, müssen Sie einen Subnetz-CIDR-Block hinzufügen, der zum Bereitstellen der Adaptive Authentication-Instanz verwendet werden muss. Sie müssen auch sicherstellen, dass sich der CIDR-Block nicht mit den anderen Netzwerkbereichen Ihres Unternehmens überschneidet.

Einzelheiten finden Sie unter Einrichten der Konnektivität zu On-Premises-Authentifizierungsservern mit Azure VNet-Peering.

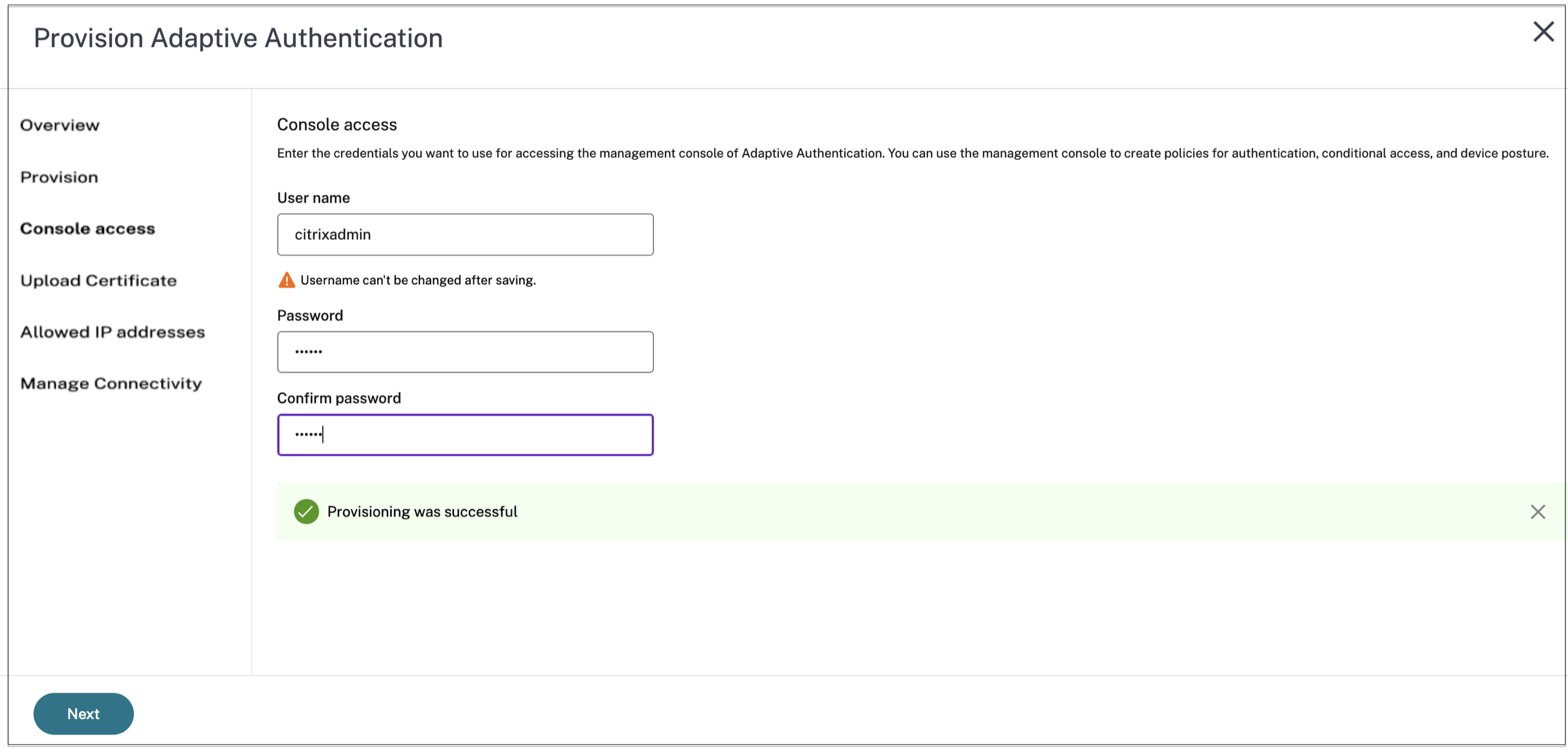

-

-

Richten Sie Anmeldeinformationen für den Zugriff auf die Instanzen ein, die Sie für die adaptive Authentifizierung aktiviert haben. Sie benötigen den Zugriff auf die Verwaltungskonsole, um Richtlinien für die Authentifizierung, den bedingten Zugriff usw. zu erstellen.

- Geben Sie im Bildschirm für den Zugriff auf die Konsole den Benutzernamen und das Kennwort ein.

- Klicken Sie auf Weiter.

Hinweis:

Benutzer, die über den Konsolenzugriffsbildschirm erstellt wurden, erhalten “SuperUser” -Rechte, die über den Shell-Zugriff verfügen.

-

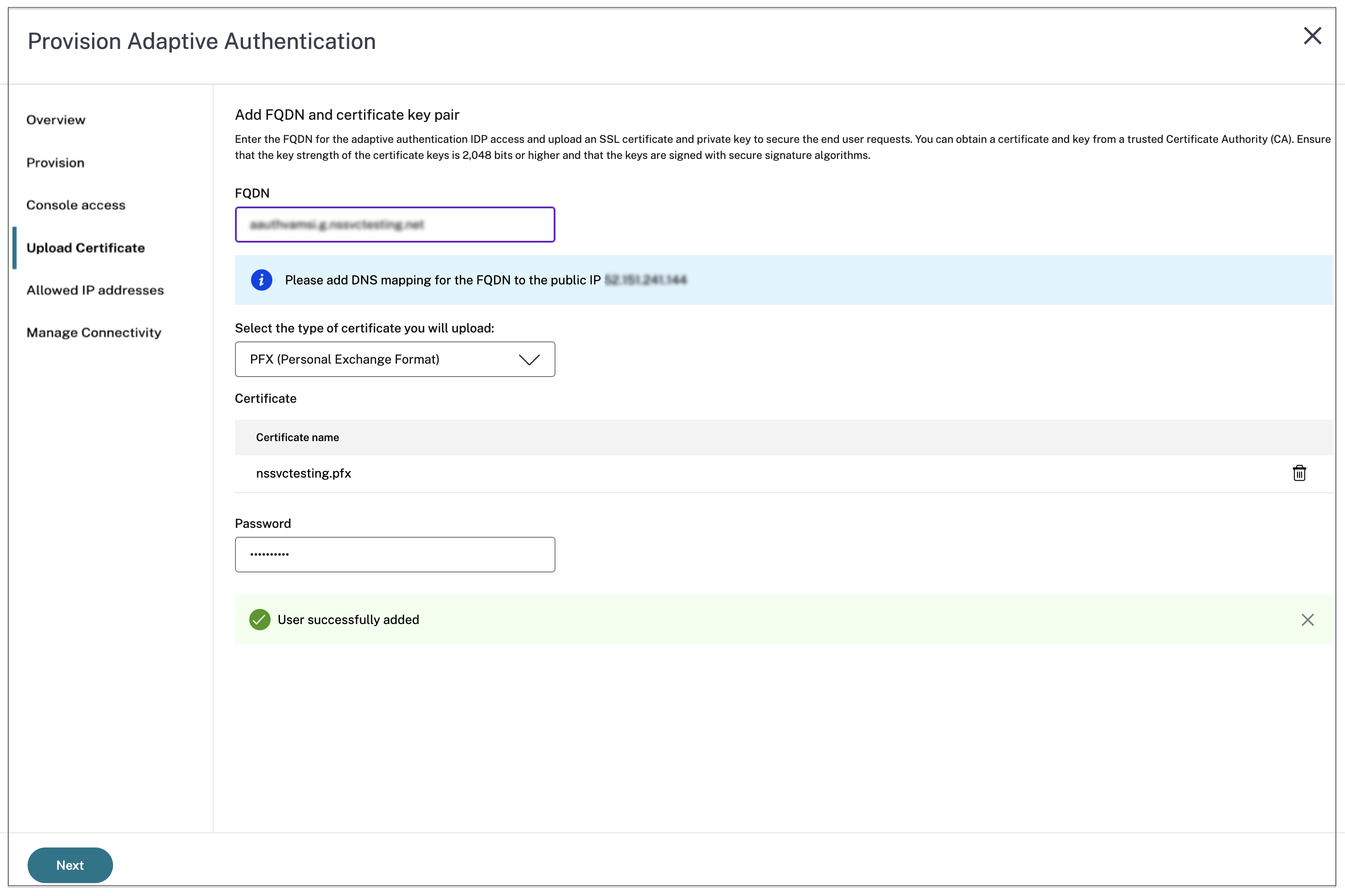

Fügen Sie den FQDN des Adaptive Authentication Service hinzu und laden Sie das Zertifikatschlüssel Sie müssen den FQDN des Adaptive Authentication Service Ihrer Wahl für den öffentlich zugänglichen Authentifizierungsserver eingeben. Dieser FQDN muss öffentlich auflösbar sein.

- Geben Sie im Bildschirm „Zertifikat hochladen “ den FQDN ein, den Sie für die adaptive Authentifizierung reserviert haben.

-

Wählen Sie den Zertifikatstyp aus.

- Der Adaptive Authentication Service unterstützt Zertifikate vom Typ PFX, PEM, DER für die Bereitstellung von Instanzen.

- Das Zertifikatspaket wird nur für Zertifikate des Typs PEM unterstützt. Für andere Pakettypen empfiehlt Citrix, die Stamm- und Zwischenzertifikate zu installieren und sie mit dem Serverzertifikat zu verknüpfen.

- Laden Sie das Zertifikat und den Schlüssel hoch.

Hinweis:

-

Installieren Sie Ihr Zwischenzertifikat auf der Adaptive Authentication-Instanz und verknüpfen Sie es mit dem Serverzertifikat

1. Melden Sie sich bei der Adaptive Authentication-Instanz 1. Navigieren Sie zu **Traffic Management > SSL**. Einzelheiten finden Sie unter [Konfigurieren von Zwischenzertifikaten](/en-us/citrix-gateway/current-release/install-citrix-gateway/certificate-management-on-citrix-gateway/configure-intermediate-certificate.html). - Es werden nur öffentliche Zertifikate akzeptiert. Von privaten oder unbekannten Zertifizierungsstellen signierte Zertifikate werden nicht akzeptiert.

- Die Zertifikatkonfiguration oder Zertifikatsupdates dürfen nur über die Adaptive Authentication-Benutzeroberfläche durchgeführt werden. Ändern Sie es nicht direkt auf der Instanz, da dies zu Inkonsistenzen führen kann.

-

Laden Sie das Zertifikat und den Schlüssel hoch.

Die Adaptive Authentication-Instanz ist jetzt mit dem Identity and Access Management-Dienst verbunden. Der Status der adaptiven Authentifizierungsmethode wird als Verbundenangezeigt.

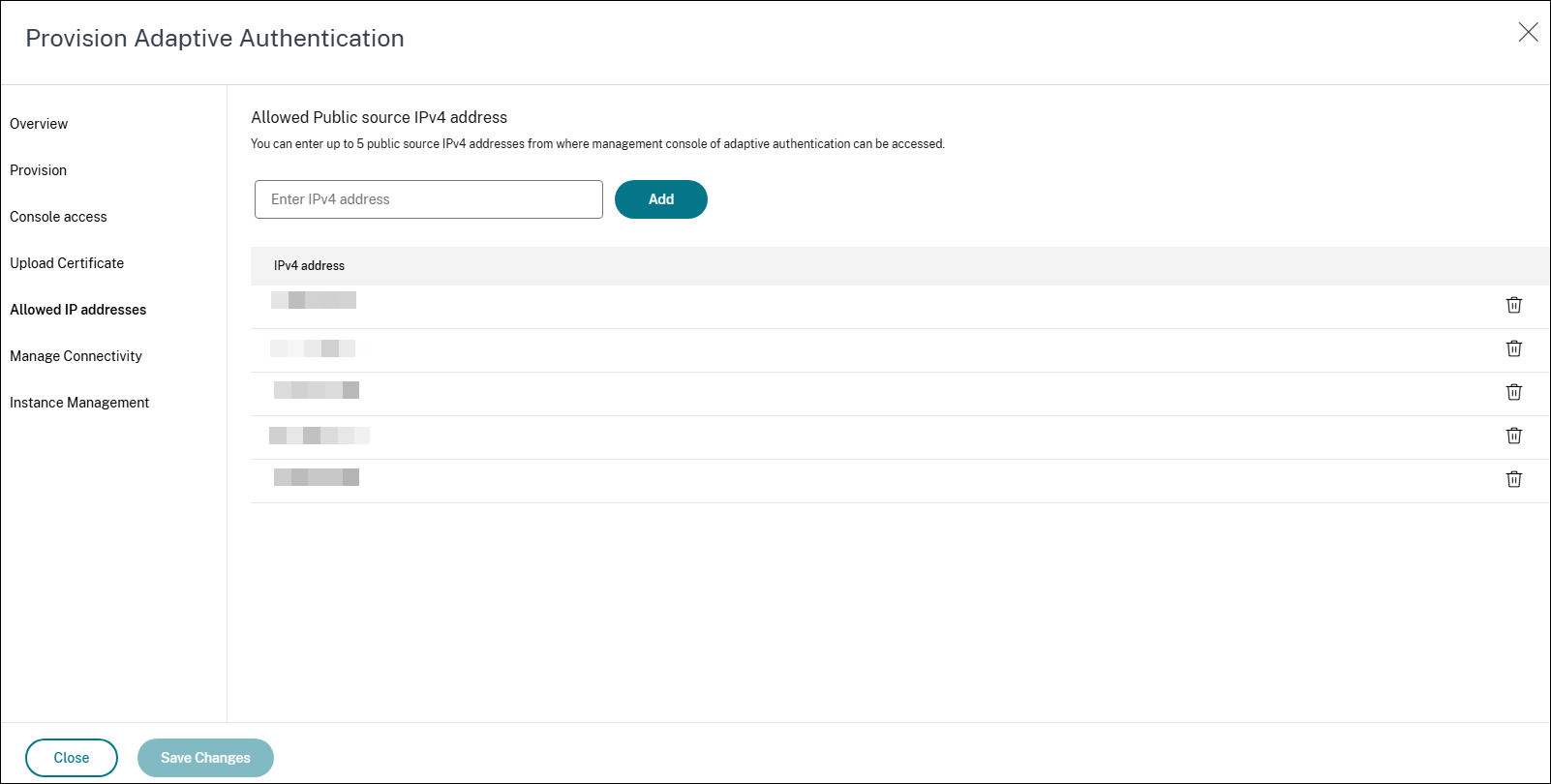

- Richten Sie eine IP-Adresse ein, über die auf die Managementkonsole für die Adaptive Authentifizierung zugegriffen werden kann.

- Geben Sie im Bildschirm Zulässige IP-Adressen für jede Instanz eine öffentliche IP-Adresse als Verwaltungs-IP-Adresse ein. Um den Zugriff auf die Management-IP-Adresse einzuschränken, können Sie mehrere IP-Adressen hinzufügen, die auf die Managementkonsole zugreifen dürfen.

- Um mehrere IP-Adressen hinzuzufügen, müssen Sie auf Hinzufügenklicken, die IP-Adresse eingeben und dann auf Fertigklicken. Dies muss für jede IP-Adresse erfolgen. Wenn Sie nicht auf die Schaltfläche Fertig klicken, werden die IP-Adressen nicht zur Datenbank hinzugefügt, sondern nur in der Benutzeroberfläche hinzugefügt.

-

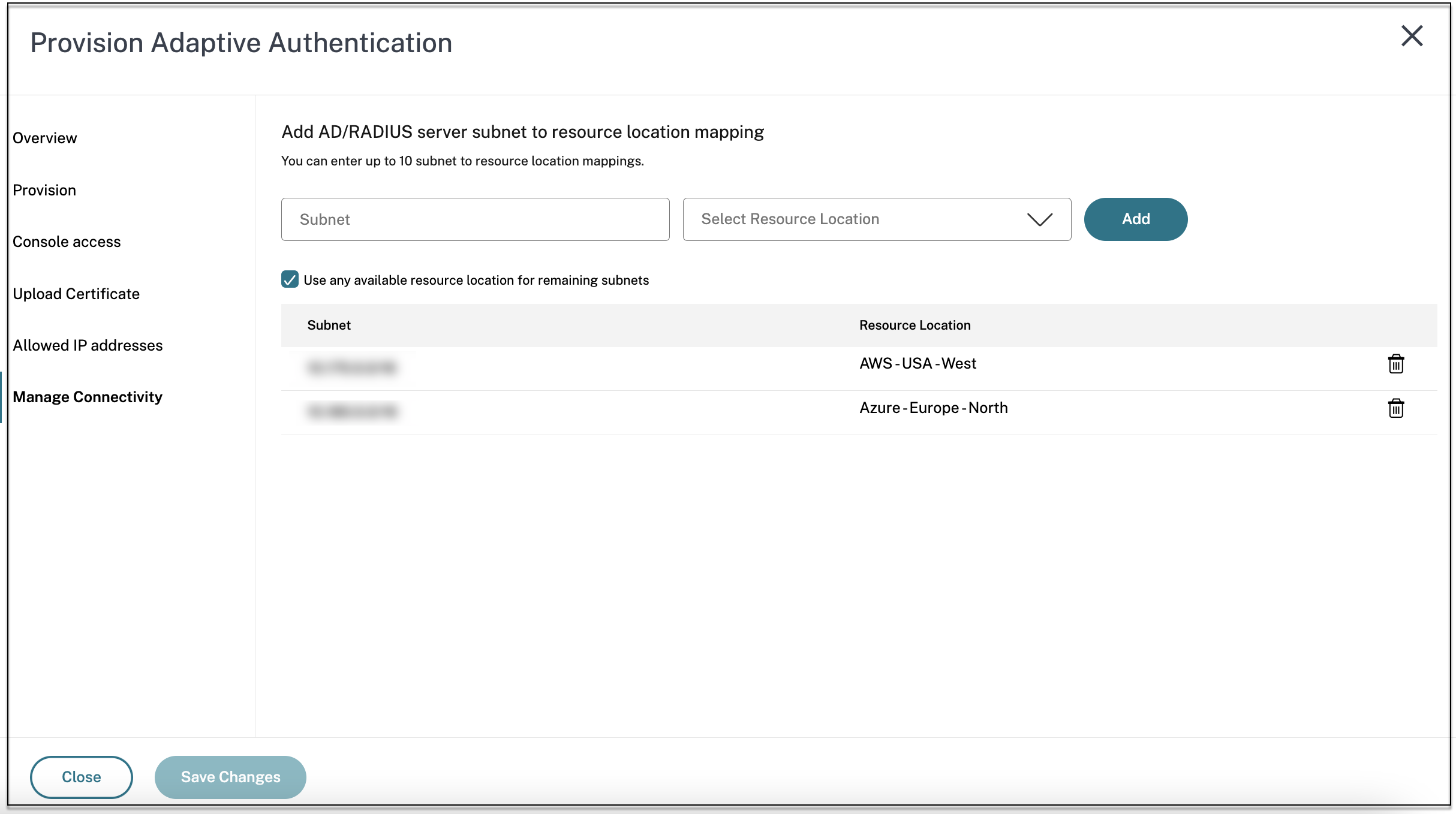

Wenn Sie den Konnektivitätstyp Connector verwenden, geben Sie eine Reihe von Ressourcenstandorten (Connectors) an, über die AD- oder RADIUS-Server erreicht werden können. Wenn Sie den Konnektivitätstyp VNet-Peering verwenden, können Sie diesen Schritt überspringen.

Admins können die Connectors auswählen, über die Backend-AD- und RADIUS-Server erreicht werden müssen. Um diese Funktion zu aktivieren, können Kunden eine Zuordnung zwischen ihren AD/RADIUS-Serversubnetzen im Back-End einrichten, sodass, wenn der Authentifizierungsverkehr unter ein bestimmtes Subnetz fällt, dieser Verkehr an den bestimmten Ressourcenstandort weitergeleitet wird. Wenn ein Ressourcenstandort jedoch keinem Subnetz zugeordnet ist, können Administratoren angeben, dass der Ressourcenstandort mit Platzhaltern für diese Subnetze verwendet werden soll.

Bisher wurde der Adaptive Authentication-Verkehr für On-Premises-AD/RADIUS mit der Round-Robin-Methode an jeden verfügbaren Ressourcenstandort geleitet. Dies führte zu Problemen für Kunden mit mehreren Ressourcenstandorten.

- Klicken Sie auf der Benutzeroberfläche der adaptiven Authentifizierung auf Konnektivität verwalten.

-

Geben Sie die Subnetzdetails ein und wählen Sie den entsprechenden Ressourcenstandort aus.

Hinweis:

Wenn Sie das Kontrollkästchen Alle verfügbaren Ressourcenstandorte für verbleibende Subnetze verwenden deaktivieren, wird nur der an die konfigurierten Subnetze gerichtete Datenverkehr getunnelt.

- Klicken Sie auf Hinzufügen und dann auf Änderungen speichern.

Hinweis:

- Nur RFC1918-IP-Adress-Subnetze sind zulässig.

- Die Anzahl der Subnetzressourcen-Standortzuordnungen pro Kunde ist auf 10 begrenzt.

- Einem Ressourcenstandort können mehrere Subnetze zugeordnet werden.

- Doppelte Einträge sind für dasselbe Subnetz nicht zulässig.

- Um den Subnetzeintrag zu aktualisieren, löschen Sie den vorhandenen Eintrag, und aktualisieren Sie dann.

- Wenn Sie den Ressourcenstandort umbenennen oder entfernen, stellen Sie sicher, dass Sie den Eintrag aus dem Bildschirm „ Konnektivität verwalten “ der Benutzeroberfläche von Adaptive Authentication entfernen.

- Alle Änderungen, die mithilfe der folgenden CLI-Befehle an der Ressourcenstandortzuordnung vorgenommen wurden, werden durch die Änderungen überschrieben, die über die Benutzeroberfläche übertragen werden (Adaptive Authentication Provisioning > Konnektivität verwalten).

-

set cloudtunnel parameter -subnetResourceLocationMappings set policy expression aauth_allow_rfc1918_subnets <>set policy expression aauth_listen_policy_exp <>

-

Das Provisioning der adaptiven Authentifizierung ist jetzt abgeschlossen.

Schritt 2: Richtlinien für die adaptive Authentifizierung konfigurieren

So stellen Sie eine Verbindung zu Ihrer Adaptive Authentication-Instanz her:

Nach der Bereitstellung können Sie direkt auf die Verwaltungs-IP-Adresse für Adaptive Authentication zugreifen. Sie können über den FQDN oder Ihre primäre IP-Adresse auf die Adaptive Authentication-Managementkonsole zugreifen.

Wichtig:

- In einem Hochverfügbarkeitssetup werden die Zertifikate im Rahmen des Synchronisationsprozesses ebenfalls synchronisiert. Stellen Sie also sicher, dass Sie das Wildcard-Zertifikat verwenden.

- Wenn Sie für jeden Knoten ein eindeutiges Zertifikat benötigen, laden Sie die Zertifikatsdateien und Schlüssel in einen beliebigen Ordner hoch, der nicht synchronisiert wird (erstellen Sie beispielsweise einen separaten Ordner (nosync_cert) im Verzeichnis nsconfig/SSL) und laden Sie das Zertifikat dann einmalig auf jeden Knoten hoch.

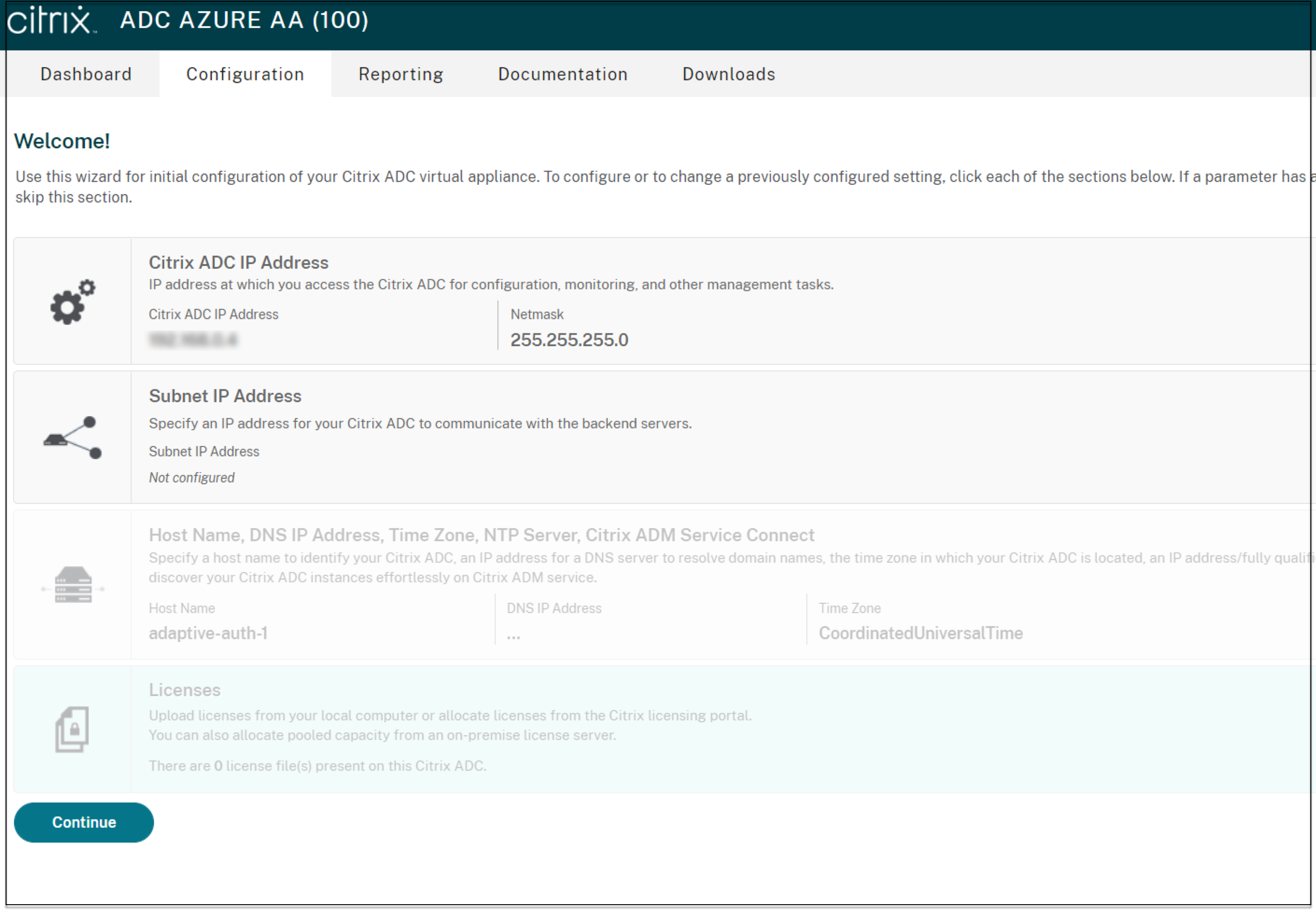

Zugreifen auf die Verwaltungskonsole für die adaptive Authentifizierung:

- Informationen zum Zugriff auf die Adaptive Authentication-Managementkonsole über den FQDN finden Sie unter Konfigurieren von SSL für den ADC Admin-Benutzeroberflächenzugriff.

- Gehen Sie wie folgt vor, um mit Ihrer Primäradresse auf die adaptive Authentifizierung zuzugreifen:

- Kopieren Sie die primäre IP-Adresse aus dem Abschnitt Authentifizierungsrichtlinien konfigurieren in der GUI und greifen Sie in Ihrem Browser auf die IP-Adresse zu.

- Melden Sie sich mit den Anmeldeinformationen an, die Sie bei der Bereitstellung eingegeben haben.

-

Klicken Sie auf Weiter.

- Navigieren Sie zu Konfiguration > Sicherheit > AAA - Anwendungsverkehr > Virtuelle Server.

- Fügen Sie die Authentifizierungsrichtlinien hinzu. Für verschiedene Anwendungsfälle siehe Beispielauthentifizierungskonfigurationen.

Hinweis:

Der Zugriff auf die Adaptive Authentication-Instanz mithilfe der IP-Adresse ist nicht vertrauenswürdig und viele Browser blockieren den Zugriff mit Warnungen. Wir empfehlen, dass Sie mit FQDN auf die Adaptive Authentication-Managementkonsole zugreifen, um Sicherheitsbarrieren zu vermeiden. Sie müssen den FQDN für die Verwaltungskonsole für Adaptive Authentication reservieren und ihn der primären und sekundären Management-IP-Adresse zuordnen.

Wenn Ihre Adaptive Authentication-Instanz beispielsweise die IP-Adresse 192.0.2.0 und die sekundäre IP-Adresse 192.2.2.2 lautet, dann

- primary.domain.com kann 192.0.2.0 zugeordnet werden

- secondary.domain.com kann 192.2.2.2 zugeordnet werden

Schritt 3: Adaptive Authentifizierung für Workspace aktivieren

Nach Abschluss der Bereitstellung können Sie die Authentifizierung für Workspace aktivieren, indem Sie im Abschnitt Adaptive Authentifizierung für Workspace aktivieren auf Aktivieren klicken.

Hinweis:

Damit ist die Konfiguration der adaptiven Authentifizierung abgeschlossen. Wenn Sie auf Ihre Workspace-URL zugreifen, müssen Sie zum FQDN für adaptive Authentifizierung umgeleitet werden.

Verwandte Referenzen

- FQDN bearbeiten

- Upgrade Ihrer Adaptive Authentication-Instanzen planen

- Provisioning Ihrer Adaptive Authentication-Instanzen aufheben

- Sicheren Zugriff auf das Gateway aktivieren

- Mit Azure VNet-Peering Konnektivität zu lokalen Authentifizierungsservern einrichten

- Benutzerdefinierte Workspace-URL oder Vanity-URL

- Backup und Wiederherstellung der Konfiguration

- Beispiel für eine LDAPS-Konfiguration mit Lastausgleich

- Authentifizierungsmethode auf Adaptiven Authentifizierung migrieren

- Beispielkonfigurationen zur Authentifizierung

In diesem Artikel

- Voraussetzungen

- Wichtige Hinweise

- So konfigurieren Sie den Adaptiven Authentifizierungsdienst

- Schritt 1: Adaptive Authentifizierung bereitstellen

- Schritt 2: Richtlinien für die adaptive Authentifizierung konfigurieren

- Schritt 3: Adaptive Authentifizierung für Workspace aktivieren

- Verwandte Referenzen