Weitere Funktionen, die für SAML unterstützt werden

Die folgenden Funktionen werden für SAML unterstützt.

Metadaten-Lese- und Generierungsunterstützung für SAML SP und IdP Konfiguration

Die NetScaler-Appliance unterstützt jetzt Metadatendateien als Konfigurationsentitäten für SAML Service Provider (SP) und Identity Provider (IdP). Die Metadatendatei ist eine strukturierte XML-Datei, die die Konfiguration einer Entität beschreibt. Die Metadatendateien für SP und IdP sind getrennt. Je nach Bereitstellung kann ein SP oder eine IdP-Entität manchmal mehrere Metadatendateien haben. Als Administrator können Sie Metadatendateien (SAML SP und IdP) in NetScaler exportieren und importieren. Die Funktionen des Metadaten-Exports und -Imports für SAML SP und IdP werden in den folgenden Abschnitten erläutert.

Metadatenexport für SAML SP

Stellen Sie sich ein Beispiel vor, in dem der NetScaler als SAML SP konfiguriert ist und ein SAML-IdP Metadaten importieren möchte, die die NetScaler SP-Konfiguration enthalten. Angenommen, die NetScaler-Appliance ist bereits mit einem “SAMLAction” -Attribut konfiguriert, das die SAML SP-Konfiguration angibt.

Um Metadaten von Benutzern oder Administratoren zu exportieren, fragen Sie das NetScaler Gateway oder den virtuellen Authentifizierungsserver wie unten gezeigt ab:

https://vserver.company.com/metadata/samlsp/<action-name>

Metadatenimport für SAML SP

Derzeit verwendet die SAML Action-Konfiguration auf der NetScaler-Appliance verschiedene Parameter. Der Administrator gibt diese Parameter manuell an. Administratoren sind sich jedoch häufig der Nomenklatur nicht bewusst, wenn es darum geht, mit verschiedenen SAML-Systemen zu interagieren. Wenn Metadaten von IdP verfügbar sind, kann ein Großteil der Konfiguration in der Entität ‘samlAction’ vermieden werden. Tatsächlich könnte die gesamte IdP-spezifische Konfiguration weggelassen werden, wenn die IdP-Metadatendatei angegeben wird. Die ‘samlAction’-Entität benötigt jetzt einen zusätzlichen Parameter, um die Konfiguration aus der Metadatendatei zu lesen.

Wenn Sie Metadaten in eine NetScaler-Appliance importieren, enthalten die Metadaten keine zu verwendenden Signaturalgorithmen, sondern die Endpunktdetails. Metadaten können mit bestimmten Algorithmen signiert werden, mit denen die Metadaten selbst überprüft werden können. Die Algorithmen werden nicht in der Entität ‘SAMLAction’ gespeichert.

Daher wird das, was Sie in der Entität ‘SAMLAction’ angeben, beim Senden der Daten verwendet. Eingehende Daten können einen anderen Algorithmus enthalten, den eine NetScaler-Appliance verarbeiten muss.

Sie können eine maximale Größe von 64 K Byte an Metadaten importieren.

Abrufen der Metadatendateien mit der Befehlszeilenschnittstelle.

set samlAction <name> [-metadataUrl <url> [-metadataRefreshInterval <int>] https://idp.citrix.com/samlidp/metadata.xml

Hinweis

Der Parameter metadataRefreshInterval ist das Intervall in Minuten zum Abrufen von Metadateninformationen von der angegebenen Metadaten-URL. Standardwert 36000.

Metadatenimport für SAML-IdP

Der Parameter “samlIdPProfile” benötigt ein neues Argument, um die gesamte Konfiguration zu lesen, die für SP spezifisch ist. Die SAML-IdP-Konfiguration kann vereinfacht werden, indem SP-spezifische Eigenschaften durch eine SP-Metadatendatei ersetzt werden. Diese Datei wird über HTTP abgefragt.

So lesen Sie die Metadatendatei über die Befehlszeilenschnittstelle:

set samlIdPProfile <name> [-metadataUrl <url>] [-metadataRefreshInterval <int>]

Name-Wert-Attribut-Unterstützung für SAML-Authentifizierung

Sie können jetzt SAML-Authentifizierungsattribute mit einem eindeutigen Namen zusammen mit Werten konfigurieren. Die Namen werden im SAML-Aktionsparameter konfiguriert und die Werte werden durch Abfragen der Namen abgerufen. Durch Angabe des Attributwerts für den Namen können Administratoren einfach nach dem Attributwert suchen, der dem Attributnamen zugeordnet ist. Außerdem müssen sich Administratoren das Attribut nicht mehr nur anhand seines Wertes merken.

Wichtig

- Im Befehl SAMLAction können Sie maximal 64 durch Komma getrennte Attribute mit einer Gesamtgröße von weniger als 2048 Byte konfigurieren.

- Citrix empfiehlt die Verwendung der Attributliste. Die Verwendung von “Attribut 1 zu Attribut 16” führt zu einem Sitzungsfehler, wenn die Größe des extrahierten Attributs groß ist.

So konfigurieren Sie die Name-Wert-Attribute mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

add authentication samlAction <name> [-Attributes <string>]

Beispiel:

add authentication samlAction samlAct1 -attributes “mail,sn,userprincipalName”

Assertion Consumer Service-URL-Unterstützung für SAML-IdP

Eine NetScaler-Appliance, die als SAML Identity Provider (IdP) konfiguriert ist, unterstützt jetzt die Assertion Consumer Service (ACS) -Indizierung, um die SAML Service Provider (SP) -Anforderung Der SAML-IdP importiert die ACS-Indizierungskonfiguration aus SP-Metadaten oder ermöglicht die manuelle Eingabe von ACS-Indexinformationen. In der folgenden Tabelle sind einige Artikel aufgeführt, die sich speziell auf Bereitstellungen beziehen, bei denen die NetScaler-Appliance als SAML-SP oder SAML-IdP verwendet wird.

Einige Informationen zu anderen spezifischen Bereitstellungen:

- NetScaler als SAML SP auf FIPS-Gerät

- Konfigurieren von Office365 für Single Sign-On mit NetScaler als SAML-IdP

Unterstützung von WebView-Anmeldeinformationen für Authentifizierungsmechanismen

Die Authentifizierung einer NetScaler-Appliance kann jetzt das AuthV3-Protokoll unterstützen. Der WebView-Anmeldeinformationstyp im AuthV3-Protokoll unterstützt alle Arten von Authentifizierungsmechanismen (einschließlich SAML und OAuth). Der WebView-Anmeldeinformationstyp ist Teil von AuthV3, das von Citrix Receiver und Browser in Webanwendungen implementiert wird.

Im folgenden Beispiel wird der Ablauf von WebView-Ereignissen durch NetScaler Gateway und Citrix Receiver erläutert:

- Der Citrix Receiver verhandelt mit NetScaler Gateway für die Unterstützung des AuthV3-Protokolls.

- Die NetScaler-Appliance reagiert positiv und schlägt eine bestimmte Start-URL vor.

- Citrix Receiver stellt dann eine Verbindung zum spezifischen Endpunkt (URL) her.

- Das NetScaler Gateway sendet eine Antwort an den Client, um das WebView zu starten.

- Citrix Receiver startet WebView und sendet eine erste Anfrage an die NetScaler-Appliance.

- NetScaler-Appliance leitet den URI zum Anmeldeendpunkt des Browsers

- Sobald die Authentifizierung abgeschlossen ist, sendet die NetScaler-Appliance eine Antwort auf den Abschluss an WebView.

- Das WebView wird jetzt beendet und gibt die Steuerung an Citrix Receiver zurück, um das AuthV3-Protokoll für den Sitzungsaufbau fortzusetzen.

Erhöhung der SessionIndex-Größe in SAML SP

Die SessionIndex-Größe des SAML Service Providers (SP) wurde auf 96 Byte erhöht. Zuvor betrug die standardmäßige maximale Größe von SessionIndex 63 Byte.

Hinweis

Unterstützung in NetScaler 13.0 Build 36.x eingeführt

Unterstützung für benutzerdefinierte Authentifizierungsklassenreferenzen für SAML SP

Sie können ein benutzerdefiniertes Referenzattribut für die Authentifizierungsklasse im SAML-Aktionsbefehl konfigurieren. Mit dem benutzerdefinierten Klassenreferenzattribut für die Authentifizierung können Sie die Klassennamen in den entsprechenden SAML-Tags anpassen. Das benutzerdefinierte Authentifizierungsklassenreferenzattribut zusammen mit dem Namespace wird als Teil der SAML SP-Authentifizierungsanforderung an den SAML-IdP gesendet.

Zuvor konnten Sie mit dem SAML-Aktionsbefehl nur einen Satz vordefinierter Klassen konfigurieren, die im authnCtxClassRef-Attribut definiert sind.

Wichtig

Stellen Sie beim Konfigurieren des Attributs customAuthnCtxClassRef Folgendes sicher:

- Die Namen der Klassen müssen alphanumerische Zeichen oder eine gültige URL mit den richtigen XML-Tags enthalten.

- Wenn Sie mehrere benutzerdefinierte Klassen konfigurieren müssen, muss jede Klasse durch Kommas getrennt werden

So konfigurieren Sie die customAuthnctxClassRef-Attribute über die CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

- Authentifizierung hinzufügen samlAction

<name>[-customAuthnctxClassRef<string>] - setze Authentifizierung samlAction

<name>[-customAuthnctxClassRef<string>]

Beispiel:

add authentication samlAction samlact1 –customAuthnCtxClassRef http://www.class1.com/LoA1,http://www.class2.com/LoA2set authentication samlAction samlact2 –customAuthnCtxClassRef http://www.class3.com/LoA1,http://www.class4.com/LoA2

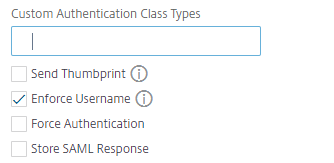

So konfigurieren Sie die customAuthnctxClassRef-Attribute mit der GUI

- Navigieren Sie zu Sicherheit > AAA - Anwendungsdatenverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Aktionen > SAML.

- Wählen Sie auf der SAML-Seite die Registerkarte Server aus und klicken Sie auf Hinzufügen.

- Geben Sie auf der Seite Create Authentication SAML Server den Namen für die SAML-Aktion ein.

-

Scrollen Sie nach unten, um die Klassentypen im Abschnitt Benutzerdefinierte Authentifizierungsklassen zu konfigurieren.

Unterstützung für Artefakt-Bindung in SAML IdP

Die als SAML Identity Provider (IdP) konfigurierte NetScaler-Appliance unterstützt die Artefaktbindung. Die Artefaktbindung erhöht die Sicherheit von SAML IdP und hindert die böswilligen Benutzer daran, die Assertion zu überprüfen.

Assertion Consumer Service-URL-Unterstützung für SAML-IdP

Eine NetScaler-Appliance, die als SAML Identity Provider (IdP) konfiguriert ist, unterstützt jetzt die Assertion Consumer Service (ACS) -Indizierung, um die SAML Service Provider (SP) -Anforderung Der SAML-IdP importiert die ACS-Indizierungskonfiguration aus SP-Metadaten oder ermöglicht die manuelle Eingabe von ACS-Indexinformationen.

FIPS-Offload-Unterstützung

Eine NetScaler MPX FIPS-Appliance, die als SAML-Dienstanbieter verwendet wird, unterstützt jetzt verschlüsselte Zusicherungen. Außerdem kann eine NetScaler MPX FIPS-Appliance, die als SAML-Dienstanbieter oder SAML-Identitätsanbieter fungiert, jetzt für die Verwendung der SHA2-Algorithmen auf FIPS-Hardware konfiguriert werden.

Hinweis

Im FIPS-Modus wird nur der RSA-V1_5-Algorithmus als Schlüsseltransportalgorithmus unterstützt.

Konfigurieren der FIPS-Offload-Unterstützung mithilfe der Befehlszeilenschnittstelle:

-

SSL FIPS hinzufügen

add ssl fipsKey fips-key

-

Erstellen Sie eine CSR und verwenden Sie sie auf dem CA-Server, um ein Zertifikat zu generieren. Sie können das Zertifikat dann in /nsconfig/sslkopieren. Nehmen wir an, die Datei ist fips3cert.cer.

add ssl certKey fips-cert -cert fips3cert.cer -fipsKey fips-key<!--NeedCopy--> -

Geben Sie dieses Zertifikat in der SAML-Aktion für das SAML-SP-Modul an

set samlAction <name> -samlSigningCertName fips-cert<!--NeedCopy--> -

Verwenden Sie das Zertifikat in samlIdpProfile für das SAML-IdP-Modul

set samlidpprofile fipstest –samlIdpCertName fips-cert<!--NeedCopy-->

Gängige SAML-Terminologien

Im Folgenden sind einige gebräuchliche SAML-Terminologien aufgeführt:

-

Assertion: Eine SAML-Assertion ist ein XML-Dokument, das vom Identitätsanbieter nach der Authentifizierung des Benutzers an den Service Provider zurückgegeben wird. Die Assertion hat eine spezifische Struktur, wie im SAML-Standard definiert.

-

Arten von Assertions: Im Folgenden sind die Arten von Assertion.

- Authentifizierung - der Benutzer wird zu einem bestimmten Zeitpunkt mit einem bestimmten Mittel authentifiziert

- Autorisierung - dem Benutzer wurde der Zugriff auf eine angegebene Ressource gewährt oder verweigert

- Attribute - der Benutzer ist mit den angegebenen Attributen verknüpft

-

Assertion Consumer Service (ACS): Der Endpunkt (URL) des Dienstanbieters, der für den Empfang und das Parsen einer SAML-Assertion verantwortlich ist

-

Zielgruppenbeschränkung: Ein Wert innerhalb der SAML-Zusicherung, der angibt, für wen (und nur für wen) die Assertion bestimmt ist. Das “Publikum” ist der Dienstanbieter und ist normalerweise eine URL, kann aber technisch als eine beliebige Datenfolge formatiert werden.

-

Identitätsanbieter (IdP): In Bezug auf SAML ist der Identitätsanbieter die Entität, die die Identität des Benutzers als Antwort auf eine Anfrage des Dienstanbieters überprüft.

Der Identitätsanbieter ist für die Pflege und Authentifizierung der Benutzeridentität verantwortlich.

-

Service Provider (SP): In Bezug auf SAML bietet der Service Provider (SP) dem Benutzer einen Dienst an und ermöglicht es dem Benutzer, sich mithilfe von SAML anzumelden. Wenn der Benutzer versucht, sich anzumelden, sendet der SP eine SAML-Authentifizierungsanforderung an den Identitätsanbieter (IdP)

-

SAML-Bindung: SAML-Anforderer und Responder kommunizieren durch den Austausch von Nachrichten. Der Mechanismus zum Transportieren dieser Nachrichten wird als SAML-Bindung bezeichnet.

-

HTTP-Artefakt: Eine der vom SAML-Protokoll unterstützten Bindungsoptionen. HTTP-Artefakt ist nützlich in Szenarien, in denen der SAML-Requester und der Responder einen HTTP-User-Agent verwenden und nicht die gesamte Nachricht übertragen möchten, weder aus technischen noch aus Sicherheitsgründen. Stattdessen wird ein SAML-Artefakt gesendet, bei dem es sich um eine eindeutige ID für die vollständigen Informationen handelt. Der IdP kann dann das Artefakt verwenden, um die vollständigen Informationen abzurufen. Der Artefakt-Aussteller muss den Status beibehalten, solange das Artefakt noch aussteht. Ein Artifact Resolution Service (ARS) muss eingerichtet werden.

Das HTTP-Artefakt sendet das Artefakt als Abfrageparameter.

-

HTTP POST: Eine der vom SAML-Protokoll unterstützten Bindungsoptionen.

HTTP POST sendet den Nachrichteninhalt als POST-Parameter in der Nutzlast.

-

HTTP-Umleitung: Eine der vom SAML-Protokoll unterstützten Bindungsoptionen.

Wenn die HTTP-Umleitung verwendet wird, leitet der Dienstanbieter den Benutzer zum Identitätsanbieter weiter, wo die Anmeldung erfolgt, und der Identitätsanbieter leitet den Benutzer zurück zum Dienstanbieter. Die HTTP-Umleitung erfordert ein Eingreifen des Benutzeragenten (des Browsers).

Die HTTP-Umleitung sendet den Nachrichteninhalt in der URL. Aus diesem Grund kann es nicht für die SAML-Antwort verwendet werden, da die Größe der Antwort normalerweise die von den meisten Browsern zulässige URL-Länge überschreitet.

Hinweis: Die NetScaler-Appliance unterstützt POST- und Redirect-Bindungen während der Abmeldung.

-

Metadaten: Metadaten sind die Konfigurationsdaten in SP und IdP, um zu wissen, wie man miteinander kommuniziert, was in XML-Standards enthalten sein wird

Weitere nützliche Citrix Artikel zur SAML-Authentifizierung

Möglicherweise finden Sie die folgenden Artikel zur SAML-Authentifizierung hilfreich.

In diesem Artikel

- Metadaten-Lese- und Generierungsunterstützung für SAML SP und IdP Konfiguration

- Name-Wert-Attribut-Unterstützung für SAML-Authentifizierung

- Assertion Consumer Service-URL-Unterstützung für SAML-IdP

- Unterstützung von WebView-Anmeldeinformationen für Authentifizierungsmechanismen

- Erhöhung der SessionIndex-Größe in SAML SP

- Unterstützung für benutzerdefinierte Authentifizierungsklassenreferenzen für SAML SP

- Unterstützung für Artefakt-Bindung in SAML IdP

- Assertion Consumer Service-URL-Unterstützung für SAML-IdP

- FIPS-Offload-Unterstützung

- Gängige SAML-Terminologien

- Weitere nützliche Citrix Artikel zur SAML-Authentifizierung