Automatische Aktualisierung der Signatur

Die Funktion “Signature Auto Update” in der Web Application Firewall ermöglicht es dem Benutzer, die neuesten Signaturen zu erhalten, um die Webanwendung vor neuen Schwachstellen zu schützen. Die Funktion zur automatischen Aktualisierung bietet einen besseren Schutz, ohne dass ein fortlaufender manueller Eingriff erforderlich ist, um die neuesten Updates zu erhalten.

Die Signaturen werden stündlich automatisch aktualisiert und müssen nicht regelmäßig auf die Verfügbarkeit des neuesten Updates überprüft werden. Sobald Sie das automatische Signatur-Update aktiviert haben, stellt die NetScaler-Appliance eine Verbindung mit dem Server her, der die Signaturen hostet, um zu prüfen, ob eine neuere Version verfügbar ist.

Anpassbarer Standort

Die neuesten Application Firewall-Signaturen werden auf Amazon gehostet, das als Standardsignatur-URL konfiguriert ist, um nach dem neuesten Update zu suchen.

Der Benutzer hat jedoch die Möglichkeit, diese Signaturzuordnungsdateien auf seinen internen Server herunterzuladen. Der Benutzer kann dann einen anderen Signatur-URL-Pfad konfigurieren, um die Signaturzuordnungsdateien von einem lokalen Server herunterzuladen. Damit die Funktion zur automatischen Aktualisierung funktioniert, müssen Sie möglicherweise den DNS-Server für den Zugriff auf die externe Site konfigurieren.

Signaturen aktualisieren

Alle benutzerdefinierten Signaturobjekte, die mit dem appfw-Standardsignaturobjekt erstellt werden, haben eine Version größer als Null. Wenn Sie das automatische Update der Signatur aktivieren, werden alle Signaturen automatisch aktualisiert.

Wenn der Benutzer Signaturen mit dem externen Format wie Cenzic oder Qualys importiert hat, werden die Signaturen mit der Version als Null importiert. Wenn der Benutzer ein Signaturobjekt mit der leeren Vorlage erstellt hat, wird es in ähnlicher Weise als Nullversionssignatur erstellt. Diese Signaturen werden nicht automatisch aktualisiert, da der Benutzer möglicherweise nicht an der Verwaltung der nicht verwendeten Standardsignaturen interessiert ist.

Die Web Application Firewall ermöglicht dem Benutzer jedoch auch die Flexibilität, diese Signaturen manuell auszuwählen und zu aktualisieren, um den vorhandenen Regeln die Standardsignaturregeln hinzuzufügen. Nachdem die Signaturen manuell aktualisiert wurden, ändert sich die Version und dann werden die Signaturen zusammen mit den anderen Signaturen automatisch aktualisiert.

Konfigurieren des automatischen Updates der Signatur

So konfigurieren Sie die Funktion zur automatischen Aktualisierung der Signatur mit der CLI:

Geben Sie an der Eingabeaufforderung Folgendes ein:

set appfw settings SignatureAutoUpdate on

set appfw settings SignatureUrl https://s3.amazonaws.com/NSAppFwSignatures/SignaturesMapping.xml

<!--NeedCopy-->

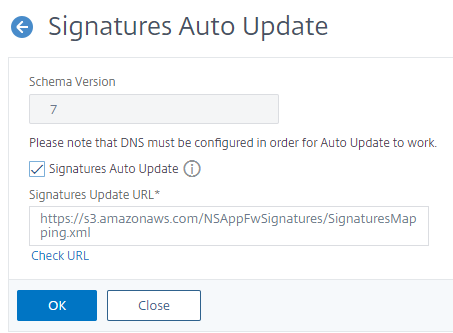

So konfigurieren Sie das automatische Update der Signatur mit der GUI:

- Navigieren Sie zu Sicherheit > NetScaler Web App Firewall > Signaturen.

- Wählen Sie unter AktionEinstellungen automatisch aktualisierenaus.

- Aktivieren Sie die Option “ Automatische Aktualisierung von Signaturen”.

- Sie können bei Bedarf einen benutzerdefinierten Pfad für die Signaturaktualisierungs-URL angeben. Klicken Sie auf Zurücksetzen, um auf den Standard zurückzusetzen

s3.amazonaws.com server. - Klicken Sie auf OK.

Signaturen manuell aktualisieren

Um eine Nullversionssignatur oder eine andere benutzerdefinierte Signatur manuell zu aktualisieren, müssen Sie zuerst das neueste Update für die Standardsignaturen erhalten und diese dann zum Aktualisieren der benutzerdefinierten Zielsignatur verwenden.

Führen Sie die folgenden Befehle von der CLI aus, um eine Signaturdatei zu aktualisieren:

update appfw signatures "*Default Signatures"

update appfw signatures cenzic –mergedefault

<!--NeedCopy-->

Hinweis:

Default SignaturesEs wird Groß-/Kleinschreibung Cenzic im vorherigen Befehl ist der Name der Signaturdatei, die aktualisiert wird.

Importieren von Standardsignaturen ohne Internetzugang

Es wird empfohlen, einen Proxy-Server so zu konfigurieren, dass er auf den Amazon (AWS) -Server verweist, um das neueste Update zu erhalten. Wenn die NetScaler Appliance jedoch keine Internetverbindung zu den externen Sites hat, kann der Benutzer die aktualisierten Signaturdateien auf einem lokalen Server speichern. Die Appliance kann die Signaturen dann vom lokalen Server herunterladen. In diesem Szenario muss der Benutzer ständig die Amazon-Website überprüfen, um die neuesten Updates zu erhalten. Sie können die Signaturdatei mit der entsprechenden sha1-Datei herunterladen und überprüfen, die mit dem öffentlichen Schlüssel von Citrix zum Schutz vor Manipulationen erstellt wurde.

Führen Sie das folgende Verfahren aus, um die Signatures-Dateien auf einen lokalen Server zu kopieren:

- Erstellen Sie ein lokales Verzeichnis wie

<MySignatures>auf einem lokalen Server. - Öffnen Sie die AWS-Site.

- Kopieren Sie die Datei

SignaturesMapping.xmlin den Ordner<MySignatures>.

Wenn Sie die Datei SignaturesMapping.xml öffnen, können Sie alle XML-Dateien für Signaturen und die entsprechenden sha1-Dateien für verschiedene unterstützte Versionen sehen. Ein solches Paar wird im folgenden Screenshot hervorgehoben:

- Erstellen Sie ein Unterverzeichnis

<sigs>im Ordner<MySignatures>. - Kopieren Sie alle Paare der Tags

*.xml files listed in the <file>und die Dateien*.xml.sha1, die in den entsprechenden Tags<sha1>der DateiSignaturesMapping.xmlaufgeführt werden, in den Ordner<sigs>. Im Folgenden sind einige Beispieldateien aufgeführt, die in den Ordner<sigs>kopiert werden:

https://s3.amazonaws.com/NSAppFwSignatures/sigs/sig-r10.1b86v3s3.xml

https://s3.amazonaws.com/NSAppFwSignatures/sigs/sig-r10.1b86v3s3.xml.sha1

https://s3.amazonaws.com/NSAppFwSignatures/sigs/sig-r10.1b0v3s2.xml

https://s3.amazonaws.com/NSAppFwSignatures/sigs/sig-r10.1b0v3s2.xml.sha1

Hinweis:

Sie können dem Ordner

<MySignatures>e inen beliebigen Namen geben und er kann sich an jedem Speicherort befinden, aber das Unterverzeichnis<sigs>muss ein Unterverzeichnis in dem Ordner<MySignatures>sein, in den die Zuordnungsdatei kopiert ist. Stellen Sie außerdem sicher, dass der Unterverzeichnisname, wie in der SignaturesMapping.xml gezeigt, den genauen Namen<sigs>haben muss und die Groß- und Kleinschreibung beachtet wird. Alle Signaturdateien und die entsprechenden sha1-Dateien sollten unter dieses Verzeichnis<sigs>kopiert werden.

Nachdem Sie den Inhalt vom gehosteten Amazon-Webserver auf den lokalen Server gespiegelt haben, ändern Sie den Pfad zum neuen lokalen Webserver, um ihn als signatureUrl für die automatische Aktualisierung festzulegen. Führen Sie beispielsweise den folgenden Befehl über die Befehlszeilenschnittstelle der Appliance aus:

set appfw settings SignatureUrl https://myserver.example.net/MySignatures/SignaturesMapping.xml

<!--NeedCopy-->

Der Update-Vorgang kann je nach Anzahl der zu aktualisierenden Signaturen mehrere Minuten dauern. Lassen Sie genügend Zeit, bis der Update-Vorgang abgeschlossen ist.

Wenn Sie auf einen Fehler stoßen “Fehler beim Zugriff auf URL! “Befolgen Sie während der Konfiguration die Schritte, um es zu beheben.

- Fügen Sie die URL

https://myserver.example.netzu/netscaler/ns_gui/admin_ui/php/application/controllers/common/utils.phphinzu, damit die Sicherheit der Inhaltssicherheitsrichtlinie (CSP) den URL-Zugriff nicht blockiert. Bitte beachten Sie, dass diese Einstellungen bei einem Upgrade nicht bestehen. Der Benutzer muss es nach dem Upgrade erneut hinzufügen.

$configuration_view_connect_src = "connect-src 'self' https://app.pendo.io https://s3.amazonaws.comhttps://myserver.example.net;";

<!--NeedCopy-->

- Der Benutzer muss den Webserver

https://myserver.example.netso konfigurieren, dass er auf die folgenden CORS-Header fürhttps://myserver.example.net/MySignatures/SignaturesMapping.xmlantwortet

Access-Control-Allow-Methods: GET

Access-Control-Allow-Origin: *

Access-Control-Max-Age: 3000

<!--NeedCopy-->

Richtlinien zum Aktualisieren von Signaturen

Beim Aktualisieren von Signaturen werden folgende Richtlinien verwendet:

- Die Signaturen werden aktualisiert, wenn die Signaturaktualisierungs-URL ein Signaturobjekt enthält, das dieselbe oder neuere Version hat.

- Jede Signaturregel ist mit einer Regel-ID und einer Versionsnummer verknüpft. Beispiel:

<SignatureRule id="803" version="16" …> - Die Signaturregel aus der eingehenden Signature-Datei mit derselben ID und Versionsnummer wie die vorhandene wird ignoriert, auch wenn sie unterschiedliche Muster oder Protokollzeichenfolgen hat.

-

Eine Signaturregel mit einer neuen ID wird hinzugefügt. Alle Aktionen und aktiviertes Flag werden aus der neuen Datei verwendet.

Hinweis:

Sie müssen die aktualisierten Signaturen regelmäßig überprüfen, um die neu hinzugefügten Regeln zu aktivieren und andere Aktionseinstellungen gemäß den Anforderungen der Anwendung zu ändern.

- Regeln mit derselben ID, aber mit einer neueren Versionsnummer ersetzen die vorhandene. Alle Aktionen und aktiviertes Flag aus der vorhandenen Regel bleiben erhalten.

Tipp:

Wenn Sie die Signaturen von der CLI aus aktualisieren, müssen Sie zuerst die Standardsignaturen aktualisieren. Sie müssen dann Aktualisierungsbefehle hinzufügen, um jede benutzerdefinierte Signaturdatei zu aktualisieren, die auf den Standardsignaturen basiert. Wenn Sie die Standardsignaturen nicht zuerst aktualisieren, verhindert ein Fehler bei der Nichtübereinstimmung der Version die Aktualisierung der Datei benutzerdefinierter Signaturen.

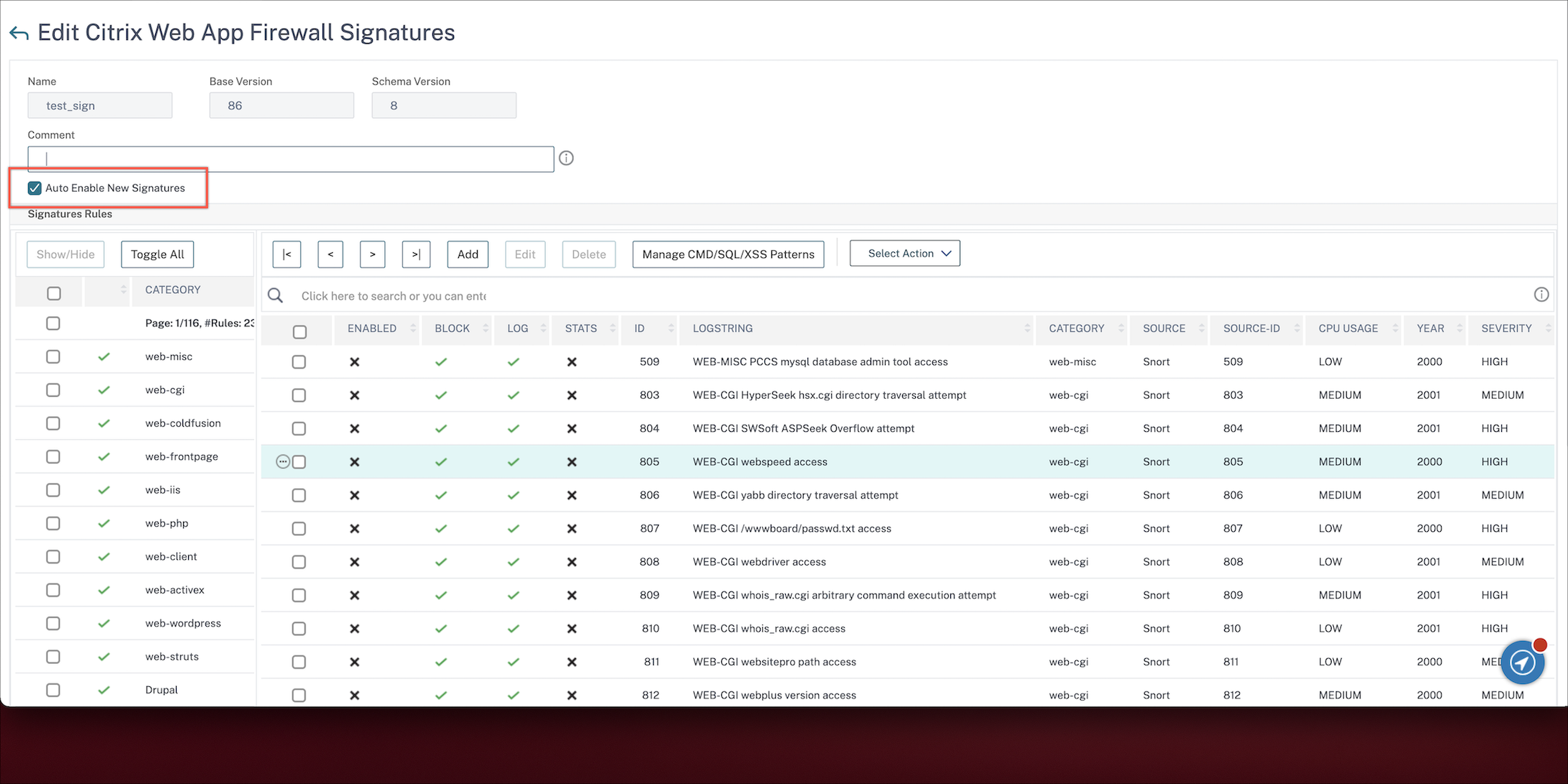

Neue Signaturen automatisch aktivieren

Ab Version 13.1 Build 27.x und höher können Sie die Option Neue Signaturen automatisch aktivieren auswählen, damit neue WAF-Signatur-Standardregeln nach einem Update automatisch aktiviert werden.

Automatische Aktivierung neuer Signaturen über die GUI

- Navigieren Sie zu Sicherheit > NetScaler Web App Firewall > Signaturen.

- Wählen Sie eine Signatur und klicken Sie auf Bearbeiten

-

Wählen Sie Neue Signaturen automatisch aktivieren aus.

Neue Signaturen automatisch mit der CLI aktivieren

Geben Sie an der Eingabeaufforderung Folgendes ein:

import appfw signatures <src> <name> [-xslt <string>] [-comment <string>] [-overwrite] [-merge [-preservedefactions]] [-sha1 <string>] [-VendorType Snort] [-autoEnableNewSignatures ( ON | OFF )]

Beispiel:

import signatures http://www.example.com/ns/signatures.xml my-signature -autoEnableNewSignatures ON