Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Unterstützung des DTLS-Protokolls

Hinweise:

- Das DTLSv1.0-Protokoll wird auf Citrix ADC MPX/SDX (N2- und N3-basiert), VPX und MPX 14000 FIPS-Appliances unterstützt. Es wird auf externen HSMs nicht unterstützt.

- Das DTLS 1.0-Protokoll wird auf Citrix ADC-Appliances unterstützt, die Intel Coleto SSL-Chips enthalten (ab Version 12.1 Build 50.x).

- Das DTLSv1.2-Protokoll wird im Front-End von Citrix ADC VPX-Appliances unterstützt (ab Version 13.0 Build 47.x).

- Das DTLS 1.2-Protokoll wird im Front-End von Citrix ADC-Appliances unterstützt, die Intel Coleto SSL-Chips enthalten (ab Release 13.0 Build 52.x). Weitere Informationen zu den Plattformen, die Intel Coleto SSL-Chips enthalten, finden Sie unter Unterstützung für Intel Coleto SSL-Chip-basierte Plattformen.

- Dienstgruppen vom Typ DTLS werden nicht unterstützt.

- Das DTLSv1.2-Protokoll wird im Front-End von Citrix ADC MPX (N3-basiert) Appliances unterstützt (ab Release 13.0 Build 58.x).

- Informationen zur Unterstützung von Enlightened Data Transport (EDT) für Citrix Gateway finden Sie unter Unterstützung von HDX Enlightened Data Transport.

- Es wurden Änderungen am DTLS-Profil ab Version 13.0 build 79.x vorgenommen. Weitere Informationen finden Sie unter DTLS-Profil.

- Ab Version 13.0 build 82.x

maxBadmacIgnorecountwird ein neuer Parameter im DTLS-Profil eingeführt, um fehlerhafte MAC-Datensätze zu ignorieren, die in einer DTLS-Sitzung empfangen wurden. Weitere Informationen finden Sie unter DTLS-Profil.- Informationen zu den unterstützten Plattformen und Builds finden Sie unter Citrix ADC MPX-Hardware-Software-Kompatibilitätsmatrix.

Die SSL- und TLS-Protokolle wurden traditionell verwendet, um Streaming-Datenverkehr zu sichern. Beide Protokolle basieren auf TCP, das langsam ist. Außerdem kann TLS keine verlorenen oder neu geordneten Pakete verarbeiten.

UDP ist das bevorzugte Protokoll für Audio- und Videoanwendungen wie Lync, Skype, iTunes, YouTube, Schulungsvideos und Flash. UDP ist jedoch nicht sicher oder zuverlässig. Das DTLS-Protokoll wurde entwickelt, um Daten über UDP zu sichern, und wird für Anwendungen wie Medienstreaming, VOIP und Online-Gaming für die Kommunikation verwendet. In DTLS wird jeder Handshake-Nachricht innerhalb dieses Handshakes eine bestimmte Sequenznummer zugewiesen. Wenn ein Peer eine Handshake-Nachricht erhält, kann er schnell feststellen, ob diese Nachricht die nächste erwartete ist. Wenn dies der Fall ist, verarbeitet der Peer die Nachricht. Wenn nicht, wird die Nachricht zur Bearbeitung in die Warteschlange gestellt, nachdem alle vorherigen Nachrichten empfangen wurden.

Erstellen Sie einen virtuellen DTLS-Server und einen Dienst vom Typ UDP. Standardmäßig ist ein DTLS-Profil (nsdtls_default_profile) an den virtuellen Server gebunden. Optional können Sie ein benutzerdefiniertes DTLS-Profil erstellen und an den virtuellen Server binden.

Hinweis: RC4-Chiffrern werden auf einem virtuellen DTLS-Server nicht unterstützt.

DTLS-Konfiguration

Sie können die Befehlszeile (CLI) oder das Konfigurationsdienstprogramm (GUI) verwenden, um DTLS auf Ihrer ADC-Appliance zu konfigurieren.

Hinweis: Ab Version 13.0 Build 47.x wird das DTLS 1.2-Protokoll im Frontend einer Citrix ADC VPX-Appliance unterstützt. Geben Sie bei der Konfiguration eines virtuellen DTLSv1.2-Servers DTLS12 an. Die Standardeinstellung ist DTLS1.

Geben Sie an der Eingabeaufforderung Folgendes ein:

set ssl vserver DTLS [-dtls1 ( ENABLED | DISABLED )] [-dtls12 ( ENABLED | DISABLED )]

Erstellen einer DTLS-Konfiguration über die CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

add lb vserver <vserver_name> DTLS <IPAddress> <port>

add service <service_name> <IPAddress> UDP 443

bind lb vserver <vserver_name> <udp_service_name>

Die folgenden Schritte sind optional:

add dtlsProfile dtls-profile -maxretryTime <positive_integer>

set ssl vserver <vserver_name> -dtlsProfileName <dtls_profile_name>

Erstellen einer DTLS-Konfiguration über die GUI

- Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server.

- Erstellen Sie einen virtuellen Server vom Typ DTLS und binden Sie einen UDP-Dienst an den virtuellen Server.

- Ein Standard-DTLS-Profil ist an den virtuellen DTLS-Server gebunden. Um ein anderes Profil zu binden, wählen Sie in SSL-Parametern ein anderes DTLS-Profil aus. Um ein Profil zu erstellen, klicken Sie auf das Plus (+) neben DTLS-Profil.

Unterstützung für SNI auf einem virtuellen DTLS-Server

Informationen zu SNI finden Sie unter Konfigurieren eines virtuellen SNI-Servers für das sichere Hosting mehrerer Websites.

Konfigurieren von SNI auf einem virtuellen DTLS-Server mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set ssl vserver <vServerName> -SNIEnable ENABLED

bind ssl vserver <vServerName> -certkeyName <string> -SNICert

show ssl vserver <vServerName>

Beispiel:

set ssl vserver v1 -sniEnable ENABLED

bind ssl vserver v1 -certkeyName san2 -sniCert

bind ssl vserver v1 -certkeyName san13 –sniCert

bind ssl vserver v1 -certkeyName san17 –sniCert

sh ssl vserver v1

Advanced SSL configuration for VServer v1:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED

Ephemeral RSA: ENABLED

Refresh Count: 0

Session Reuse: ENABLED

Timeout: 1800 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: ENABLED

OCSP Stapling: DISABLED

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

DTLSv1: ENABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: DISABLED

DHE Key Exchange With PSK: NO

Tickets Per Authentication Context: 1

DTLS profile name: nsdtls_default_profile

ECC Curve: P_256, P_384, P_224, P_521

1) CertKey Name: ca

CA Certificate OCSPCheck: OptionalCA_Name Sent

2) CertKey Name: san2 Server Certificate for SNI

3) CertKey Name: san17 Server Certificate for SNI

4) CertKey Name: san13 Server Certificate for SNI

1) Cipher Name: DEFAULT

Description: Default cipher list with encryption strength >= 128bit

Done

Konfigurieren von SNI auf einem virtuellen DTLS-Server über die GUI

- Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server.

- Öffnen Sie einen virtuellen DTLS-Server und klicken Sie unter Zertifikate auf Serverzertifikat.

- Fügen Sie ein Zertifikat hinzu oder wählen Sie ein Zertifikat aus der Liste aus und wählen Sie Serverzertifikat für SNIaus.

- Klicken Sie in Erweiterte Einstellungenauf SSL-Parameter.

- Wählen Sie SNI Enable.

Funktionen, die von einem virtuellen DTLS-Server nicht unterstützt werden

Die folgenden Optionen können auf einem virtuellen DTLS-Server nicht aktiviert werden:

- SSLv2

- SSLv3

- TLSv1

- TLSv1.1

- TLSv1.2

- Push verschlüsseln Trigger

- SSLv2Redirect

- SSLv2URL

Parameter, die nicht von einem virtuellen DTLS-Server verwendet werden

Ein virtueller DTLS-Server ignoriert die folgenden SSL-Parameter, auch wenn diese gesetzt sind:

- Verschlüsselung löst Paketanzahl aus

- PUSH-Verschlüsselung Trigger

- SSL-Quantengröße

- Verschlüsselung löst Timeout

- Format für das Einfügen von Betreff-/Ausstellernamen

Konfigurieren Sie Neuverhandlungen für einen DTLS-Dienst

Nicht sichere Neuverhandlungen werden auf einem DTLS-Dienst unterstützt. Sie können die CLI oder die GUI verwenden, um diese Einstellung zu konfigurieren.

Konfigurieren Sie die Neuverhandlung auf einem DTLS-Dienst über die CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set ssl parameter -denysslreneg NONSECURE

Beispiel:

set ssl parameter -denysslreneg NONSECURE

sh ssl parameter

Advanced SSL Parameters

-----------------------

SSL quantum size : 8 KB

Max CRL memory size : 256 MB

Strict CA checks : NO

Encryption trigger timeout : 100 ms

Send Close-Notify : YES

Encryption trigger packet count : 45

Deny SSL Renegotiation : NONSECURE

Subject/Issuer Name Insertion Format : Unicode

OCSP cache size : 10 MB

Push flag : 0x0 (Auto)

Strict Host Header check for SNI enabled SSL sessions : NO

PUSH encryption trigger timeout : 1 ms

Crypto Device Disable Limit : 0

Global undef action for control policies : CLIENTAUTH

Global undef action for data policies : NOOP

Default profile : DISABLED

SSL Insert Space in Certificate Header : YES

Disable TLS 1.1/1.2 for SSL_BRIDGE secure monitors : NO

Disable TLS 1.1/1.2 for dynamic and VPN services : NO

Software Crypto acceleration CPU Threshold : 0

Hybrid FIPS Mode : DISABLED

Signature and Hash Algorithms supported by TLS1.2 : ALL

SSL Interception Error Learning and Caching : DISABLED

SSL Interception Maximum Error Cache Memory : 0 Bytes

Done

Konfigurieren Sie die Neuverhandlung auf einem DTLS-Dienst über die GUI

- Navigieren Sie zu Traffic Management > Load Balancing > Services.

- Wählen Sie einen DTLS-Dienst aus und klicken Sie auf Bearbeiten.

- Navigieren Sie zu SSL > Erweiterte Einstellungen.

- Wählen Sie SSL-Neuverhandlung verweigern.

Funktionen, die von einem DTLS-Dienst nicht unterstützt werden

Die folgenden Optionen können für einen DTLS-Dienst nicht aktiviert werden:

- SSLv2

- SSLv3

- TLSv1

- TLSv1.1

- TLSv1.2

- Push verschlüsseln Trigger

- SSLv2Redirect

- SSLv2URL

- SNI

- Sichere Neuverhandlung

Parameter, die nicht von einem DTLS-Dienst verwendet werden

Ein DTLS-Dienst ignoriert die folgenden SSL-Parameter, auch wenn diese gesetzt sind:

- Verschlüsselung löst Paketanzahl aus

- PUSH-Verschlüsselung Trigger

- SSL-Quantengröße

- Verschlüsselung löst Timeout

- Format für das Einfügen von Betreff-/Ausstellernamen

Hinweis:

Der Handshake zur Wiederverwendung von SSL-Sitzungen schlägt bei einem DTLS-Dienst fehl, da die Wiederverwendung von Sitzungen derzeit auf DTLS-Diensten nicht unterstützt wird.

Problemumgehung: Deaktivieren Sie manuell die Wiederverwendung von Sitzungen für einen DTLS-Dienst. Geben Sie bei der CLI Folgendes ein:

set ssl service <dtls-service-name> -sessReuse DISABLED

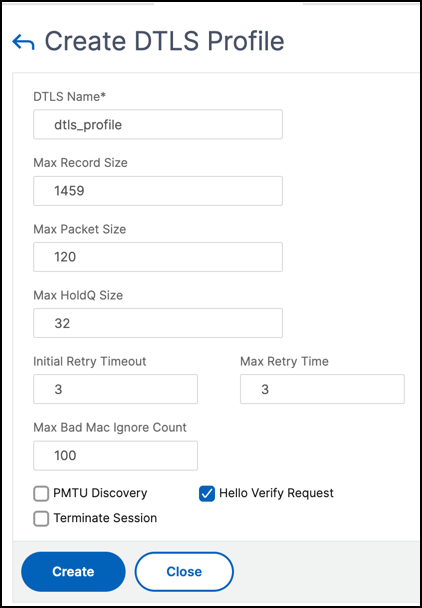

DTLS-Profil

Ein DTLS-Profil mit den Standardeinstellungen wird automatisch an einen virtuellen DTLS-Server gebunden. Sie können jedoch ein DTLS-Profil mit bestimmten Einstellungen erstellen, die Ihren Anforderungen entsprechen.

Verwenden Sie ein DTLS-Profil mit einem virtuellen DTLS-Server oder einem virtuellen VPN-DTLS-Server. Sie können kein SSL-Profil mit einem virtuellen DTLS-Server verwenden.

Hinweis:

Ändern Sie die Einstellung für die maximale Datensatzgröße im DTLS-Profil basierend auf den Änderungen der MTU und der Paketgröße. Beispielsweise wird die standardmäßige maximale Datensatzgröße von 1459 Byte basierend auf einer IPv4-Adresskopfgröße berechnet. Bei IPv6-Datensätzen ist die Header-Größe größer und daher muss die maximale Datensatzgröße reduziert werden, um die folgenden Kriterien zu erfüllen.

max record size + UDP header(8bytes) + IP header size < MTU

Beispiel:

Default DTLS profile

1) Name: nsdtls_default_profile

PMTU Discovery: DISABLED

Max Record Size: 1459 bytes

Max Retry Time: 3 sec

Hello Verify Request: ENABLED

Terminate Session: DISABLED

Max Packet Count: 120 bytes

Custom DTLS profile

1) Name: ns_dtls_profile_ipv6_1

PMTU Discovery: DISABLED

Max Record Size: 1450 bytes

Max Retry Time: 3 sec

Hello Verify Request: ENABLED

Terminate Session: DISABLED

Max Packet Count: 120 bytes

Erstellen eines DTLS-Profils mit der CLI

Hinweise: Ab Version 13.0 build 79.x lauten die Änderungen am DTLS-Profil wie folgt:

- Der

helloverifyrequestParameter ist standardmäßig aktiviert. Die Aktivierung dieses Parameters hilft, das Risiko zu mindern, dass ein Angreifer oder Bots den Netzwerkdurchsatz überfordert, was möglicherweise zu einer Erschöpfung der ausgehenden Bandbreite führt. Das heißt, es hilft, den DTLS DDoS-Verstärkungsangriff zu mildern.- Der

maxHoldQlenParameter wird hinzugefügt. Dieser Parameter definiert die Anzahl der Datagramme, die auf der DTLS-Schicht zur Verarbeitung in die Warteschlange gestellt werden können. Ein hoher Wert desmaxHoldQlenParameters kann zu Speicheransammlungen auf der DTLS-Schicht führen, wenn das UDP-Multiplexing hohen UDP-Datenverkehr überträgt. Daher wird empfohlen, einen niedrigeren Wert zu konfigurieren. Der Mindestwert ist 32, der Maximalwert beträgt 65535 und der Standardwert 32.Ab Version 13.0 build 82.x

maxBadmacIgnorecountwird ein neuer Parameter im DTLS-Profil eingeführt, um fehlerhafte MAC-Datensätze zu ignorieren, die in einer DTLS-Sitzung empfangen wurden. Mit diesem Parameter werden fehlerhafte Datensätze bis zu dem im Parameter festgelegten Wert ignoriert. Die Appliance beendet die Sitzung erst, nachdem das Limit erreicht ist, und sendet eine Warnung. Diese Parametereinstellung ist nur wirksam, wenn derterminateSessionParameter aktiviert ist.

ssl dtlsProfile <name> -maxRetryTime <positive_integer> -helloVerifyRequest ( ENABLED | DISABLED ) -terminateSession (ENABLED | DISABLED ) -maxHoldQLen <positive_integer> -maxBadmacIgnorecount <positive_integer>

helloVerifyRequest

Send a Hello Verify request to validate the client.

Possible values: ENABLED, DISABLED

Default value: ENABLED

terminateSession

Terminate the session if the message authentication code (MAC)

of the client and server do not match.

Possible values: ENABLED, DISABLED

Default value: DISABLED

maxHoldQLen

Maximum number of datagrams that can be queued at DTLS layer for

processing

Default value: 32

Minimum value: 32

Maximum value: 65535

maxBadmacIgnorecount

Maximum number of bad MAC errors to ignore for a connection prior disconnect. Disabling parameter terminateSession

terminates session immediately when bad MAC is detected in the connection.

Default value: 100

Minimum value: 1

Maximum value: 65535

Beispiel:

> add ssl dtlsprofile dtls_profile -maxRetryTime 4 -helloVerifyRequest ENABLED -terminateSession ENABLED -maxHoldQLen 40 -maxBadmacIgnorecount 150

Done

> sh dtlsprofile dtls_profile

1) Name: dtls_profile

PMTU Discovery: DISABLED

Max Record Size: 1459 bytes

Max Retry Time: 4 sec

Hello Verify Request: ENABLED

Terminate Session: ENABLED

Max Packet Count: 120 bytes

Max HoldQ Size: 40 datagrams

Max bad-MAC Ignore Count: 150

Done

Erstellen eines DTLS-Profils mit der GUI

- Navigieren Sie zu System > Profile > DTLS-Profile und klicken Sie auf Hinzufügen.

-

Geben Sie auf der Seite DTLS-Profil erstellen Werte für die verschiedenen Parameter ein.

- Klicken Sie auf Erstellen.

Beispiel für eine End-to-End-DTLS-Konfiguration

enable ns feature SSL LB

add server s1 198.51.100.2

en ns mode usnip

add service svc_dtls s1 DTLS 443

add lb vserver v1 DTLS 10.102.59.244 443

bind ssl vserver v1 -ciphername ALL

add ssl certkey servercert -cert servercert_aia_valid.pem -key serverkey_aia.pem

bind ssl vserver v1 -certkeyname servercert

bind lb vserver lb1 svc_dtls

sh lb vserver v1

v1 (10.102.59.244:4433) - DTLS Type: ADDRESS

State: UP

Last state change was at Fri Apr 27 07:00:27 2018

Time since last state change: 0 days, 00:00:04.810

Effective State: UP

Client Idle Timeout: 120 sec

Down state flush: ENABLED

Disable Primary Vserver On Down : DISABLED

Appflow logging: ENABLED

No. of Bound Services : 1 (Total) 0 (Active)

Configured Method: LEASTCONNECTION

Current Method: Round Robin, Reason: A new service is bound BackupMethod: ROUNDROBIN

Mode: IP

Persistence: NONE

L2Conn: OFF

Skip Persistency: None

Listen Policy: NONE

IcmpResponse: PASSIVE

RHIstate: PASSIVE

New Service Startup Request Rate: 0 PER_SECOND, Increment Interval: 0

Mac mode Retain Vlan: DISABLED

DBS_LB: DISABLED

Process Local: DISABLED

Traffic Domain: 0

TROFS Persistence honored: ENABLED

Retain Connections on Cluster: NO

1) svc_dtls (10.102.59.190: 4433) - DTLS State: UP Weight: 1

Done

sh ssl vserver v1

Advanced SSL configuration for VServer v1:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0

Session Reuse: ENABLED Timeout: 1800 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

DTLSv1: ENABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: DISABLED

DHE Key Exchange With PSK: NO

Tickets Per Authentication Context: 1

DTLS profile name: nsdtls_default_profile

ECC Curve: P_256, P_384, P_224, P_521

1) CertKey Name: servercert Server Certificate

1) Cipher Name: DEFAULT

Description: Default cipher list with encryption strength >= 128bit

2) Cipher Name: ALL

Description: All ciphers supported by NetScaler, excluding NULL ciphers

Done

sh service svc_dtls

svc_dtls (10.102.59.190:4433) - DTLS

State: UP

Last state change was at Fri Apr 27 07:00:26 2018

Time since last state change: 0 days, 00:00:22.790

Server Name: s1

Server ID : None Monitor Threshold : 0

Max Conn: 0 Max Req: 0 Max Bandwidth: 0 kbits

Use Source IP: NO

Client Keepalive(CKA): NO

Access Down Service: NO

TCP Buffering(TCPB): NO

HTTP Compression(CMP): NO

Idle timeout: Client: 120 sec Server: 120 sec

Client IP: DISABLED

Cacheable: NO

SC: OFF

SP: OFF

Down state flush: ENABLED

Monitor Connection Close : NONE

Appflow logging: ENABLED

Process Local: DISABLED

Traffic Domain: 0

1) Monitor Name: ping-default

State: UP Weight: 1 Passive: 0

Probes: 5 Failed [Total: 0 Current: 0]

Last response: Success - ICMP echo reply received.

Response Time: 2.77 millisec

Done

sh ssl service svc_dtls

Advanced SSL configuration for Back-end SSL Service svc_dtls:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: DISABLED

Session Reuse: ENABLED Timeout: 1800 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Server Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

DTLSv1: ENABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: ???

DHE Key Exchange With PSK: ???

Tickets Per Authentication Context: ???

DTLS profile name: nsdtls_default_profile

ECC Curve: P_256, P_384, P_224, P_521

1) Cipher Name: DEFAULT_BACKEND

Description: Default cipher list for Backend SSL session

Done

> sh dtlsProfile nsdtls_default_profile

1) Name: nsdtls_default_profile

PMTU Discovery: DISABLED

Max Record Size: 1459 bytes

Max Retry Time: 3 sec

Hello Verify Request: DISABLED

Terminate Session: ENABLED

Max Packet Count: 120 bytes

Max HoldQ Size: 32 datagrams

Max bad-MAC Ignore Count: 10

Done

DTLS-Unterstützung für IPv6-Adresse

DTLS wird auch mit IPv6-Adressen unterstützt. Um jedoch DTLS mit IPv6-Adressen zu verwenden, muss die maximale Datensatzgröße im DTLS-Profil angepasst werden.

Wenn der Standardwert für die maximale Datensatzgröße verwendet wird, schlägt die anfängliche DTLS-Verbindung möglicherweise fehl. Passen Sie die maximale Datensatzgröße mithilfe eines DTLS-Profils an.

DTLS cipher support

Standardmäßig ist eine DTLS-Verschlüsselungsgruppe gebunden, wenn Sie einen virtuellen DTLS-Server oder -Dienst erstellen. DEFAULT_DTLS enthält die Chiffreen, die eine Front-End-DTLS-Entität unterstützt. Diese Gruppe ist standardmäßig gebunden, wenn Sie einen virtuellen DTLS-Server erstellen. DEFAULT_DTLS_BACKEND enthält die Chiffreen, die für eine Back-End-DTLS-Entität unterstützt werden. Diese Gruppe ist standardmäßig an einen DTLS-Back-End-Dienst gebunden. DTLS_FIPS enthält die Chiffreen, die auf der Citrix ADC FIPS-Plattform unterstützt werden. Diese Gruppe ist standardmäßig an einen virtuellen DTLS-Server oder -Dienst gebunden, der auf einer FIPS-Plattform erstellt wurde.

Unterstützung von DTLS-Verschlüsselungen auf Citrix ADC VPX-, MPX/SDX- (N2- und N3-basierten) Appliances

Wie liest man die Tabellen:

Sofern keine Build-Nummer angegeben wird, wird eine Verschlüsselungssammlung für alle Builds in einer Version unterstützt.

Beispiel:

- 10.5, 11,0, 11,1, 12,0, 12,1, 13,0: Alle Builds von 10.5, 11.0, 11.1, 12.0, 12.1, 13.0-Releases.

- -NA-: nicht zutreffend.

Unterstützung von DTLS-Verschlüsselungen auf Citrix ADC VPX-, MPX/SDX- (N2- und N3-basierten) Appliances

| Name der Verschlüsselungssuite | Hex-Code | Name der Wireshark Cipher Suite | Unterstützte Builds (Frontend) | Unterstützte Builds (Backend) |

|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | 0x0035 | TLS_RSA_WITH_AES_256_CBC_SHA | 11.0, 11.1, 12.0, 12.1, 13.0 | 12.0, 12.1, 13.0 |

| TLS1-AES-128-CBC-SHA | 0x002f | TLS_RSA_WITH_AES_128_CBC_SHA | 11,0, 11,1, 12,0, 12,1, 13,0 | 12,0, 12,1, 13,0 |

| SSL3-DES-CBC-SHA | 0x0009 | TLS_RSA_WITH_DES_CBC_SHA | 11,0, 11,1, 12,0, 12,1, 13,0 | Nicht zutreffend |

| SSL3-DES-CBC3-SHA | 0x000a | TLS_RSA_WITH_3DES_EDE_CBC_SHA | 11,0, 11,1, 12,0, 12,1, 13,0 | 12,0, 12,1, 13,0 |

| SSL3-EDH-RSA-DES-CBC3-SHA | 0x0016 | TLS_DHE_RSA_WITH_3DES_EDE_CBC_S | 11,0, 11,1, 12,0, 12,1, 13,0 | Nicht zutreffend |

| SSL3-EDH-RSA-DES-CBC-SHA | 0x0015 | TLS_DHE_RSA_WITH_DES_CBC_SHA | 11,0, 11,1, 12,0, 12,1, 13,0 | Nicht zutreffend |

| TLS1-ECDHE-RSA-AES256-SHA | 0xc014 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | 12.1, 13.0 | 12.1, 13.0 |

| TLS1-ECDHE-RSA-AES128-SHA | 0xc013 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | 12.1, 13.0 | 12.1, 13.0 |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | 0xc012 | TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA | 12.1, 13.0 | Nicht zutreffend |

| TLS1-DHE-RSA-AES-128-CBC-SHA | 0x0033 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | 12.1, 13.0 | 12.1, 13.0 |

| TLS1-DHE-RSA-AES-256-CBC-SHA | 0x0039 | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | 12.1, 13.0 | 12.1, 13.0 |

Um die Liste der im Front-End unterstützten Standardchiffren anzuzeigen, geben Sie an der Eingabeaufforderung Folgendes ein:

show ssl cipher DEFAULT_DTLS

1) Cipher Name: TLS1-AES-256-CBC-SHA Priority : 1

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0035

2) Cipher Name: TLS1-AES-128-CBC-SHA Priority : 2

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x002f

3) Cipher Name: TLS1-ECDHE-RSA-AES256-SHA Priority : 3

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014

4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority : 4

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013

5) Cipher Name: TLS1-DHE-RSA-AES-256-CBC-SHA Priority : 5

Description: SSLv3 Kx=DH Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0039

6) Cipher Name: TLS1-DHE-RSA-AES-128-CBC-SHA Priority : 6

Description: SSLv3 Kx=DH Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x0033

7) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA Priority : 7

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012

8) Cipher Name: SSL3-DES-CBC3-SHA Priority : 8

Description: SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a

Um die Liste der im Back-End unterstützten Standardchiffren anzuzeigen, geben Sie an der Eingabeaufforderung Folgendes ein:

show ssl cipher DEFAULT_DTLS_BACKEND

1) Cipher Name: TLS1-AES-256-CBC-SHA Priority : 1

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0035

2) Cipher Name: TLS1-AES-128-CBC-SHA Priority : 2

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x002f

3) Cipher Name: TLS1-ECDHE-RSA-AES256-SHA Priority : 3

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014

4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority : 4

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013

5) Cipher Name: TLS1-DHE-RSA-AES-256-CBC-SHA Priority : 5

Description: SSLv3 Kx=DH Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0039

6) Cipher Name: TLS1-DHE-RSA-AES-128-CBC-SHA Priority : 6

Description: SSLv3 Kx=DH Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x0033

7) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA Priority : 7

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012

8) Cipher Name: SSL3-DES-CBC3-SHA Priority : 8

Description: SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a

Unterstützung von DTLS-Verschlüsselungen auf der Citrix ADC MPX 14000 FIPS-Plattform

Hinweis: Enlightened Data Support (EDT) wird auf der FIPS-Plattform unterstützt, wenn die folgenden Bedingungen erfüllt sind:

- Der in StoreFront festgelegte UDT-MSS-Wert beträgt 900.

- Die Windows-Clientversion ist 4.12 oder höher.

- DTLS-fähige VDA-Version ist 7.17 oder höher.

- Nicht-DTLS-VDA-Version ist 7.15 LTSR CU3 oder höher.

Wie liest man die Tabellen:

Sofern keine Build-Nummer angegeben wird, wird eine Verschlüsselungssammlung für alle Builds in einer Version unterstützt.

Beispiel:

- 10.5, 11,0, 11,1, 12,0, 12,1, 13,0: Alle Builds von 10.5, 11.0, 11.1, 12.0, 12.1, 13.0-Releases.

- -NA-: nicht zutreffend.

| Name der Verschlüsselungssammlung | Hex-Code | Name der Wireshark Cipher Suite | Unterstützte Builds (Frontend) | Unterstützte Builds (Backend) |

|---|---|---|---|---|

| TLS1-AES-256-CBC-SHA | 0x0035 | TLS_RSA_WITH_AES_256_CBC_SHA | 11.0, 11.1, 12.0, 12.1–49.x, 13.0 | 12.0, 12.1–49.x, 13.0 |

| TLS1-AES-128-CBC-SHA | 0x002f | TLS_RSA_WITH_AES_128_CBC_SHA | 11,0, 11,1, 12,0, 12,1—49,x, 13,0 | 12,0, 12,1—49,x, 13,0 |

| SSL3-DES-CBC-SHA | 0x0009 | TLS_RSA_WITH_DES_CBC_SHA | 11,0, 11,1, 12,0, 12,1—49,x, 13,0 | Nicht zutreffend |

| SSL3-DES-CBC3-SHA | 0x000a | TLS_RSA_WITH_3DES_EDE_CBC_SHA | 11,0, 11,1, 12,0, 12,1—49,x, 13,0 | 12,0, 12,1—49,x, 13,0 |

| SSL3-EDH-RSA-DES-CBC3-SHA | 0x0016 | TLS_DHE_RSA_WITH_3DES_EDE_CBC_S | 11,0, 11,1, 12,0, 12,1—49,x, 13,0 | Nicht zutreffend |

| SSL3-EDH-RSA-DES-CBC-SHA | 0x0015 | TLS_DHE_RSA_WITH_DES_CBC_SHA | 11,0, 11,1, 12,0, 12,1—49,x, 13,0 | Nicht zutreffend |

| TLS1-ECDHE-RSA-AES256-SHA | 0xc014 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA | 12.1–49.x, 13.0 | 12,1—49,x, 13,0 |

| TLS1-ECDHE-RSA-AES128-SHA | 0xc013 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | 12,1—49,x, 13,0 | 12,1—49,x, 13,0 |

| TLS1-ECDHE-RSA-DES-CBC3-SHA | 0xc012 | TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA | 12,1—49,x, 13,0 | Nicht zutreffend |

| TLS1-DHE-RSA-AES-128-CBC-SHA | 0x0033 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA | 12,1—49,x, 13,0 | 12,1—49,x, 13,0 |

| TLS1-DHE-RSA-AES-256-CBC-SHA | 0x0039 | TLS_DHE_RSA_WITH_AES_256_CBC_SHA | 12,1—49,x, 13,0 | 12,1—49,x, 13,0 |

Um die Liste der auf einer Citrix ADC FIPS-Appliance unterstützten Standardverschlüsse anzuzeigen, geben Sie an der Eingabeaufforderung Folgendes ein:

show ssl cipher DTLS_FIPS

1) Cipher Name: TLS1-AES-256-CBC-SHA Priority : 1

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0x0035

2) Cipher Name: TLS1-AES-128-CBC-SHA Priority : 2

Description: SSLv3 Kx=RSA Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0x002f

3) Cipher Name: TLS1-ECDHE-RSA-AES256-SHA Priority : 3

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(256) Mac=SHA1 HexCode=0xc014

4) Cipher Name: TLS1-ECDHE-RSA-AES128-SHA Priority : 4

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=AES(128) Mac=SHA1 HexCode=0xc013

5) Cipher Name: TLS1-ECDHE-RSA-DES-CBC3-SHA Priority : 5

Description: SSLv3 Kx=ECC-DHE Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0xc012

6) Cipher Name: SSL3-DES-CBC3-SHA Priority : 6

Description: SSLv3 Kx=RSA Au=RSA Enc=3DES(168) Mac=SHA1 HexCode=0x000a

DTLSv1.2-Verschlüsselungsunterstützung auf den Front-End-VPX-Appliances, MPX/SDX-Appliances (Coleto und N3-basiert)

In der folgenden Tabelle sind die zusätzlichen Verschlüsselungen aufgeführt, die für das DTLSv1.2-Protokoll unterstützt werden.

| Name der Verschlüsselungssammlung | Hex-Code | Name der Wireshark Cipher Suite | Unterstützte Builds (VPX-Frontend) | Unterstützte Builds (Coleto-basiert) | Unterstützte Builds (N3-basiert) |

|---|---|---|---|---|---|

| TLS1.2-AES256-GCM-SHA384 | 0x009d | TLS_RSA_WITH_AES_256_GCM_SHA384 | 13.0-47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-AES128-GCM-SHA256 | 0x009c | TLS_RSA_WITH_AES_128_GCM_SHA256 | 13.0-47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 | 0xc030 | TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 | 13.0-47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-ECDHE-RSA-AES128-GCM-SHA256 | 0xc02f | TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 | 13.0-47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-DHE-RSA-AES256-GCM-SHA384 | 0x009f | TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 | 13.0-47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-DHE-RSA-AES128-GCM-SHA256 | 0x009e | TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 | 13.0-47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-AES-256-SHA256 | 0x003d | TLS_RSA_WITH_AES_256_CBC_SHA256 | 13.0-47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-AES-128-SHA256 | 0x003c | TLS_RSA_WITH_AES_128_CBC_SHA256 | 13.0-47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-ECDHE-RSA-AES-256-SHA384 | 0xc028 | TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 | 13.0-47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-ECDHE-RSA-AES-128-SHA256 | 0xc027 | TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 | 13.0-47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-DHE-RSA-AES-256-SHA256 | 0x006b | TLS_DHE_RSA_WITH_AES_256_CBC_SHA256 | 13.0-47.x | 13.0–52.x | 13.0–58.x |

| TLS1.2-DHE-RSA-AES-128-SHA256 | 0x0067 | TLS_DHE_RSA_WITH_AES_128_CBC_SHA256 | 13.0-47.x | 13.0–52.x | 13.0–58.x |

In diesem Artikel

- DTLS-Konfiguration

- Unterstützung für SNI auf einem virtuellen DTLS-Server

- Funktionen, die von einem virtuellen DTLS-Server nicht unterstützt werden

- Parameter, die nicht von einem virtuellen DTLS-Server verwendet werden

- Konfigurieren Sie Neuverhandlungen für einen DTLS-Dienst

- Funktionen, die von einem DTLS-Dienst nicht unterstützt werden

- Parameter, die nicht von einem DTLS-Dienst verwendet werden

- DTLS-Profil

- Beispiel für eine End-to-End-DTLS-Konfiguration

- DTLS-Unterstützung für IPv6-Adresse

- DTLS cipher support

- Unterstützung von DTLS-Verschlüsselungen auf Citrix ADC VPX-, MPX/SDX- (N2- und N3-basierten) Appliances

- Unterstützung von DTLS-Verschlüsselungen auf der Citrix ADC MPX 14000 FIPS-Plattform

- DTLSv1.2-Verschlüsselungsunterstützung auf den Front-End-VPX-Appliances, MPX/SDX-Appliances (Coleto und N3-basiert)