Protokollieren und Überwachen von LSN

Sie können LSN-Informationen protokollieren, um Probleme zu diagnostizieren, zu beheben und gesetzliche Anforderungen zu erfüllen. Sie können die Leistung der LSN-Funktion überwachen, indem Sie die statistischen LSN-Zähler verwenden und aktuelle LSN-Sitzungen anzeigen.

LSN protokollieren

Die Protokollierung von LSN-Informationen ist eine der wichtigen Funktionen, die die ISPs benötigen, um die gesetzlichen Anforderungen zu erfüllen und die Quelle des Datenverkehrs zu einem bestimmten Zeitpunkt zu identifizieren.

Eine NetScaler-Appliance protokolliert LSN-Zuordnungseinträge und die LSN-Sitzungen, die für jede LSN-Gruppe erstellt oder gelöscht wurden. Sie können die Protokollierung von LSN-Informationen für eine LSN-Gruppe steuern, indem Sie die Protokollierungs- und Sitzungsprotokollierungsparameter der LSN-Gruppe verwenden. Dies sind Parameter auf Gruppenebene und sind standardmäßig deaktiviert. Die NetScaler-Appliance protokolliert LSN-Sitzungen für eine LSN-Gruppe nur, wenn sowohl die Protokollierungs- als auch die Sitzungsprotokollierungsparameter aktiviert sind.

Die folgende Tabelle zeigt das Protokollierungsverhalten für eine LSN-Gruppe für verschiedene Einstellungen der Protokollierungs- und Sitzungsprotokollparameter.

| Protokollierung | Sitzungsprotokollierung | Verhalten protokollieren |

|---|---|---|

| Aktiviert | Aktiviert | Protokolliert LSN-Zuordnungseinträge sowie LSN-Sitzungen. |

| Aktiviert | Deaktiviert | Protokolliert LSN-Zuordnungseinträge, aber keine LSN-Sitzungen. |

| Deaktiviert | Aktiviert | Protokolliert weder Zuordnungseinträge noch LSN-Sitzungen. |

Eine Protokollnachricht für einen LSN-Zuordnungseintrag besteht aus den folgenden Informationen:

- NetScaler-eigene IP-Adresse (NSIP-Adresse oder SNIP-Adresse), von der die Protokollnachricht stammt.

- Zeitstempel

- Art des Eintrags (MAPPING)

- Ob der LSN-Zuordnungseintrag erstellt oder gelöscht wurde

- IP-Adresse, Port und Domain-ID des Abonnenten

- NAT-IP-Adresse und Port

- Name des Protokolls

- Abhängig von den folgenden Bedingungen können Ziel-IP-Adresse, Port und Verkehrsdomänen-ID vorhanden sein:

- Ziel-IP-Adresse und Port werden für die endpunktunabhängige Zuordnung nicht protokolliert.

- Für die adressabhängige Zuordnung wird nur die Ziel-IP-Adresse protokolliert. Der Port wird nicht protokolliert.

- Die Ziel-IP-Adresse und der Port werden für die adressportabhängige Zuordnung protokolliert.

Eine Protokollnachricht für eine LSN-Sitzung besteht aus den folgenden Informationen:

- NetScaler-eigene IP-Adresse (NSIP-Adresse oder SNIP-Adresse), von der die Protokollnachricht stammt.

- Zeitstempel

- Art des Eintrags (SESSION)

- Ob die LSN-Sitzung erstellt oder entfernt wurde

- IP-Adresse, Port und Domain-ID des Abonnenten

- NAT-IP-Adresse und Port

- Name des Protokolls

- Ziel-IP-Adresse, Port und Traffic-Domain-ID

Die Appliance verwendet ihr vorhandenes Syslog- und Audit-Log-Framework, um LSN-Informationen zu protokollieren. Sie müssen die LSN-Protokollierung auf globaler Ebene aktivieren, indem Sie den LSN-Parameter in den zugehörigen Entitäten der NSLOG-Aktion und der SYLOG-Aktion aktivieren. Wenn der Logging-Parameter aktiviert ist, generiert die NetScaler-Appliance Protokollmeldungen, die sich auf LSN-Zuordnungen und LSN-Sitzungen dieser LSN-Gruppe beziehen. Die Appliance sendet diese Protokollmeldungen dann an Server, die mit den Entitäten NSLOG-Aktion und SYSLOG-Aktion verknüpft sind.

Für die Protokollierung von LSN-Informationen empfiehlt Citrix:

- Protokollierung der LSN-Informationen auf externen Protokollservern statt auf der NetScaler-Appliance. Die Protokollierung auf externen Servern ermöglicht eine optimale Leistung, wenn die Appliance große Mengen an LSN-Protokolleinträgen erstellt (in der Größenordnung von Millionen).

-

Verwenden von SYSLOG über TCP oder NSLOG. Standardmäßig verwendet SYSLOG UDP und NSLOG verwendet nur TCP, um Protokollinformationen an die Protokollserver zu übertragen. TCP ist für die Übertragung vollständiger Daten zuverlässiger als UDP.

Hinweis:

- Die auf der NetScaler-Appliance generierten SYSLOG werden dynamisch an die externen Protokollserver gesendet.

- Wenn Sie SYSLOG über TCP verwenden, wenn die TCP-Verbindung ausgefallen ist oder der SYSLOG-Server ausgelastet ist, speichern die NetScaler Appliances die Protokolle im Puffer und senden die Daten, sobald die Verbindung aktiv ist.

Weitere Informationen zum Konfigurieren der Protokollierung finden Sie unter Audit-Protokollierung.

Die Konfiguration der LSN-Protokollierung umfasst die folgenden Aufgaben:

-

Konfiguration der NetScaler-Appliance für die Protokollierung. Diese Aufgabe beinhaltet das Erstellen und Festlegen verschiedener Entitäten und Parameter der NetScaler-Appliance:

-

Erstellen Sie eine SYSLOG- oder NSLOG-Audit-Logging-Konfiguration. Das Erstellen einer Audit-Logging-Konfiguration umfasst die folgenden Aufgaben:

- Erstellen Sie eine NSLOG- oder SYSLOG-Audit-Aktion und aktivieren Sie den LSN-Parameter. Prüfaktionen geben die IP-Adressen der Protokollserver an.

- Erstellen Sie eine SYSLOG- oder NSLOG-Auditrichtlinie und binden Sie die Prüfungsaktion an die Prüfungsrichtlinie. Prüfaktionen geben die IP-Adressen der Protokollserver an. Optional können Sie die Transportmethode für Protokollnachrichten festlegen, die an die externen Protokollserver gesendet werden. Standardmäßig ist UDP ausgewählt. Sie können die Transportmethode als TCP festlegen, um einen zuverlässigen Transportmechanismus zu gewährleisten. Binden Sie die Überwachungsrichtlinie an das globale System.

- Erstellen Sie eine SYSLOG- oder NSLOG-Auditrichtlinie und binden Sie die Prüfungsaktion an die Prüfungsrichtlinie.

- Binden Sie die Prüfungsrichtlinie an das globale System. Hinweis: Für eine bestehende Audit-Logging-Konfiguration aktivieren Sie einfach den LSN-Parameter für die Protokollierung von LSN-Informationen auf dem Server, der durch die Audit-Aktion angegeben wurde.

- Aktivieren Sie die Protokollierungs- und Sitzungsprotokollparameter. Aktivieren Sie die Protokollierungs- und Sitzungsprotokollparameter entweder beim Hinzufügen von LSN-Gruppen oder nachdem Sie die Gruppen erstellt haben. Die NetScaler-Appliance generiert Protokollmeldungen, die sich auf diese LSN-Gruppen beziehen, und sendet sie an den Server der Prüfaktionen, für die der LSN-Parameter aktiviert ist.

-

Erstellen Sie eine SYSLOG- oder NSLOG-Audit-Logging-Konfiguration. Das Erstellen einer Audit-Logging-Konfiguration umfasst die folgenden Aufgaben:

- Konfiguration von Protokollservern. Diese Aufgabe beinhaltet die Installation von SYSLOG- oder NSLOG-Paketen auf den gewünschten Servern. Zu dieser Aufgabe gehört auch die Angabe der NSIP-Adresse der NetScaler-Appliance in der Konfigurationsdatei von SYSLOG oder NSLOG. Durch die Angabe der NSIP-Adresse kann der Server die Protokollinformationen identifizieren, die von der NetScaler Appliance zum Speichern in einer Protokolldatei gesendet werden.

Weitere Informationen zum Konfigurieren der Protokollierung finden Sie unter Audit-Protokollierung.

SYSLOG-Konfiguration über die Befehlszeilenschnittstelle

So erstellen Sie eine SYSLOG-Serveraktion für die LSN-Protokollierung mithilfe der Befehlszeilenschnittstelle

Geben Sie in der Befehlszeile Folgendes ein:

add audit syslogAction <name> <serverIP> [-serverPort <port>] -logLevel <logLevel>... [-transport (TCP)] [-lsn ( ENABLED | DISABLED )]

<!--NeedCopy-->

So erstellen Sie eine SYSLOG-Serverrichtlinie für die LSN-Protokollierung mithilfe der Befehlszeilenschnittstelle

Geben Sie in der Befehlszeile Folgendes ein:

add audit syslogPolicy <name> <rule> <action>

<!--NeedCopy-->

Um eine SYSLOG-Serverrichtlinie für die LSN-Protokollierung mithilfe der Befehlszeilenschnittstelle an das globale System zu binden

Geben Sie in der Befehlszeile Folgendes ein:

bind system global [<policyName> [-priority <positive_integer>]]

<!--NeedCopy-->

SYSLOG-Konfiguration mit dem Configuration Utility

So konfigurieren Sie eine SYSLOG-Serveraktion für die LSN-Protokollierung mithilfe des Konfigurationsdienstprogramms

- Navigieren Sie zu Systems > Auditing > Syslog und fügen Sie auf der Registerkarte Server einen neuen Auditing-Server hinzu oder bearbeiten Sie einen vorhandenen Server.

- Um die LSN-Protokollierung zu aktivieren, wählen Sie die Option Large Scale NAT Logging .

- (Optional) Um SYSLOG über TCP zu aktivieren, wählen Sie die Option TCP-Protokollierung .

So konfigurieren Sie eine SYSLOG-Serverrichtlinie für die LSN-Protokollierung mithilfe des Konfigurationsdienstprogramms

Navigieren Sie zu Systeme > Auditing > Syslog und fügen Sie auf der Registerkarte Richtlinien eine neue Richtlinie hinzu oder bearbeiten Sie eine bestehende Richtlinie.

So binden Sie mithilfe des Konfigurationsdienstprogramms eine SYSLOG-Serverrichtlinie für die LSN-Protokollierung an das globale System

- Navigieren Sie zu Systeme > Auditing >Syslog**.

- Klicken Sie auf der Registerkarte Richtlinien in der Liste Aktionen auf Globale Bindungen, um die globalen Audit-Richtlinien zu binden.

NSLOG-Konfiguration über die Befehlszeilenschnittstelle

So erstellen Sie eine NSLOG-Serveraktion für die LSN-Protokollierung mithilfe der Befehlszeilenschnittstelle

Geben Sie in der Befehlszeile Folgendes ein:

add audit nslogAction <name> <serverIP> [-serverPort <port>] -logLevel <logLevel> ... [-lsn ( ENABLED | DISABLED )]

<!--NeedCopy-->

So erstellen Sie eine NSLOG-Serverrichtlinie für die LSN-Protokollierung mithilfe der Befehlszeilenschnittstelle

Geben Sie in der Befehlszeile Folgendes ein:

add audit nslogPolicy <name> <rule> <action>

<!--NeedCopy-->

Um eine NSLOG-Serverrichtlinie für die LSN-Protokollierung mithilfe der Befehlszeilenschnittstelle an das globale System zu binden

Geben Sie in der Befehlszeile Folgendes ein:

bind system global [<policyName>]

<!--NeedCopy-->

NSLOG-Konfiguration mit dem Configuration Utility

So konfigurieren Sie eine NSLOG-Serveraktion für die LSN-Protokollierung mithilfe des Konfigurationsdienstprogramms

- Navigieren Sie zu Systems > Auditing > Nslog und fügen Sie auf der Registerkarte Server einen neuen Auditing-Server hinzu oder bearbeiten Sie einen vorhandenen Server.

- Um die LSN-Protokollierung zu aktivieren, wählen Sie die Option Large Scale NAT Logging .

So konfigurieren Sie eine NSLOG-Serverrichtlinie für die LSN-Protokollierung mithilfe des Konfigurationsdienstprogramms

Navigieren Sie zu Systeme > Auditing > Nslog und fügen Sie auf der Registerkarte Richtlinien eine neue Richtlinie hinzu oder bearbeiten Sie eine bestehende Richtlinie.

So binden Sie eine NSLOG-Serverrichtlinie für die LSN-Protokollierung mithilfe des Konfigurationsdienstprogramms an das globale System

- Navigieren Sie zu Systeme > Auditing >Nslog**.

- Klicken Sie auf der Registerkarte Richtlinien in der Liste Aktionen auf Globale Bindungen, um die globalen Audit-Richtlinien zu binden.

Beispiel

Die folgende Konfiguration spezifiziert zwei SYSLOG- und zwei NSLOG-Server zum Speichern von Protokolleinträgen einschließlich LSN-Protokollen. LSN Logging ist für die LSN-Gruppen LSN-GROUP-2 und LSN-GROUP-3 konfiguriert.

Die NetScaler-Appliance generiert Protokollmeldungen, die sich auf LSN-Zuordnungen und LSN-Sitzungen dieser LSN-Gruppen beziehen, und sendet sie an die angegebenen Protokollserver.

add audit syslogAction SYS-ACTION-1 198.51.101.10 -logLevel ALL -lsn ENABLED

Done

add audit syslogPolicy SYSLOG-POLICY-1 ns_true SYS-ACTION-1

Done

bind system global SYSLOG-POLICY-1

Done

add audit syslogAction SYS-ACTION-2 198.51.101.20 -logLevel ALL -lsn ENABLED

Done

add audit syslogPolicy SYSLOG-POLICY-2 ns_true SYS-ACTION-2

Done

bind system global SYSLOG-POLICY-2

Done

add audit nslogAction NSLOG-ACTION-1 198.51.101.30 -logLevel ALL -lsn ENABLED

Done

add audit nslogPolicy NSLOG-POLICY-1 ns_true NSLOG-ACTION-1

Done

bind system global NSLOG-POLICY-1

Done

add audit nslogAction NSLOG-ACTION-2 198.51.101.40 -logLevel ALL -lsn ENABLED

Done

add audit nslogPolicy NSLOG-POLICY-2 ns_true NSLOG-ACTION-2

Done

bind system global NSLOG-POLICY-2

Done

add lsn group LSN-GROUP-3 -clientname LSN-CLIENT-2 –logging ENABLED –sessionLogging ENABLED

Done

set lsn group LSN-GROUP-2 –logging ENABLED –sessionLogging ENABLED

Done

<!--NeedCopy-->

Die folgende Konfiguration spezifiziert die SYSLOG-Konfiguration für das Senden von Protokollnachrichten an den externen SYSLOG-Server 192.0.2.10 mithilfe von TCP.

add audit syslogAction SYS-ACTION-1 192.0.2.10 -logLevel ALL -transport TCP

Done

add audit syslogPolicy SYSLOG-POLICY-1 ns_true SYS-ACTION-1

Done

bind system global SYSLOG-POLICY-1

Done

<!--NeedCopy-->

In der folgenden Tabelle werden Beispiele für LSN-Protokolleinträge der einzelnen Typen angezeigt, die auf den konfigurierten Protokollservern gespeichert sind. Diese LSN-Logeinträge werden von einer NetScaler-Appliance generiert, deren NSIP-Adresse 10.102.37.115 lautet.

| Typ des LSN-Protokolleintrags | Beispiel für einen Logeintrag |

|---|---|

| Erstellung von LSN-Sitzungen | Local4.Informational 10.102.37.115 08/05/2014:09:59:48 GMT 0-PPE-0 : LSN LSN_SESSION 2581750 : SESSION CREATED Client IP:Port:TD 192.0.2.10: 15136:0, NatIP:NatPort 203.0.113.6: 6234, Destination IP:Port:TD 198.51.100.9: 80:0, Protocol: TCP |

| Löschen einer LSN-Sitzung | Local4.Informational 10.102.37.115 08/05/2014:10:05:12 GMT 0-PPE-0 : LSN LSN_SESSION 3871790 : SESSION DELETED Client IP:Port:TD 192.0.2.11: 15130:0, NatIP:NatPort 203.0.113.6: 7887, Destination IP:Port:TD 198.51.101.2:80:0, Protocol: TCP |

| Erstellung von LSN-Mappings | Local4.Informational 10.102.37.115 08/05/2014:09:59:47 GMT 0-PPE-0 : LSN LSN_MAPPING 2581580 : EIM CREATED Client IP:Port 192.0.2.15: 14567, NatIP:NatPort 203.0.113.5: 8214, Protocol: TCP |

| Löschen der LSN-Zuordnung | Local4.Informational 10.102.37.115 08/05/2014:10:05:12 GMT 0-PPE-0 : LSN LSN_MAPPING 3871700 : EIM DELETED Client IP:Port 192.0.3.15: 14565, NatIP:NatPort 203.0.113.11: 8217, Protocol: TCP |

Minimale Protokollierung

Deterministische LSN-Konfigurationen und dynamische LSN-Konfigurationen mit Portblock reduzieren das LSN-Protokollvolumen erheblich. Für diese beiden Konfigurationstypen weist die NetScaler-Appliance einem Abonnenten eine NAT-IP-Adresse und einen Block von Ports zu. Die NetScaler-Appliance generiert zum Zeitpunkt der Zuweisung an einen Abonnenten eine Protokollnachricht für einen Portblock. Die NetScaler-Appliance generiert außerdem eine Protokollmeldung, wenn eine NAT-IP-Adresse und ein Portblock freigegeben werden. Bei einer Verbindung kann ein Abonnent nur anhand seiner zugeordneten NAT-IP-Adresse und seines Portblocks identifiziert werden. Aus diesem Grund protokolliert die NetScaler-Appliance keine erstellten oder gelöschten LSN-Sitzungen. Die Appliance protokolliert auch weder einen Zuordnungseintrag, der für eine Sitzung erstellt wurde, noch wenn der Zuordnungseintrag entfernt wird.

Die minimale Protokollierungsfunktion für deterministische LSN-Konfigurationen und dynamische LSN-Konfigurationen mit Portblock ist standardmäßig aktiviert und es ist nicht vorgesehen, sie zu deaktivieren. Mit anderen Worten, die NetScaler-Appliance führt automatisch eine minimale Protokollierung für deterministische LSN-Konfigurationen und dynamische LSN-Konfigurationen mit Portblock durch. Es ist keine Option verfügbar, um diese Funktion zu deaktivieren. Die Appliance sendet die Protokollmeldungen an alle konfigurierten Protokollserver.

Eine Lognachricht für jeden Portblock besteht aus den folgenden Informationen:

- NSIP-Adresse der NetScaler-Appliance

- Zeitstempel

- Eintragstyp als DETERMINISTIC oder PORTBLOCK

- Ob ein Portblock zugewiesen oder freigegeben ist

- Die IP-Adresse des Abonnenten und die zugewiesene NAT-IP-Adresse und der Portblock

- Name des Protokolls

Minimale Protokollierung für die deterministische LSN-Konfiguration

Stellen Sie sich ein Beispiel für eine einfache deterministische LSN-Konfiguration für vier Abonnenten mit den IP-Adressen 192.0.17.1, 192.0.17.2, 192.0.17.3 und 192.0.17.4 vor.

In dieser LSN-Konfiguration ist die Portblockgröße auf 32768 festgelegt und der LSN-NAT-IP-Adresspool hat IP-Adressen im Bereich 203.0.113.19-203.0.113.23.

add lsn client LSN-CLIENT-7

Done

bind lsn client LSN-CLIENT-7 -network 192.0.17.0 -netmask 255.255.255.253

Done

add lsn pool LSN-POOL-7 -nattype DETERMINISTIC

Done

bind lsn pool LSN-POOL-7 203.0.113.19-203.0.113.23

Done

add lsn group LSN-GROUP-7 -clientname LSN-CLIENT-7 -nattype DETERMINISTIC -portblocksize 32768

Done

bind lsn group LSN-GROUP-7 -poolname LSN-POOL-7

Done

<!--NeedCopy-->

Die NetScaler-Appliance weist jedem Abonnenten sequentiell aus dem LSN-NAT-IP-Pool und auf der Grundlage der festgelegten Portblockgröße eine LSN-NAT-IP-Adresse und einen Block von Ports zu. Es weist der ersten Abonnenten-IP-Adresse (192.0.17.1) der ersten NAT-IP-Adresse (203.0.113.19) den ersten Portblock (1024-33791) zu. Der nächste Portbereich wird dem nächsten Abonnenten zugewiesen usw., bis die NAT-Adresse nicht mehr über genügend Ports für den nächsten Abonnenten verfügt. Zu diesem Zeitpunkt wird der erste Portblock auf der nächsten NAT-IP-Adresse dem Abonnenten zugewiesen usw. Die Appliance protokolliert die NAT-IP-Adresse und den Portblock, der jedem Abonnenten zugewiesen ist.

Die NetScaler-Appliance protokolliert keine LSN-Sitzung, die für diese Abonnenten erstellt oder gelöscht wurde. Die Appliance generiert die folgenden Protokollmeldungen für die LSN-Konfiguration.

1) 03/23/2015:00:30:56 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201453 0 : Dtrstc ALLOC Client 12.0.0.241, NatInfo 50.0.0.2:59904 to 60415

2) 03/23/2015:00:30:56 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201454 0 : Dtrstc ALLOC Client 12.0.0.242, NatInfo 50.0.0.2:60416 to 60927

3) 03/23/2015:00:30:56 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201455 0 : Dtrstc ALLOC Client 12.0.0.243, NatInfo 50.0.0.2:60928 to 61439

4) 03/23/2015:00:30:56 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201455 0 : Dtrstc ALLOC Client 12.0.0.243, NatInfo 50.0.0.2:60928 to 61439

<!--NeedCopy-->

Wenn Sie die LSN-Konfiguration entfernen, werden die zugewiesene NAT-IP-Adresse und der Portblock für jeden Abonnenten freigegeben. Die Appliance protokolliert die NAT-IP-Adresse und den Block von Ports, die von jedem Abonnenten freigegeben wurden. Die Appliance generiert die folgenden Protokollmeldungen für jeden Abonnenten, wenn Sie die LSN-Konfiguration entfernen.

1) 03/23/2015:00:33:57 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201706 0 : Dtrstc FREE Client 12.0.0.238, NatInfo 50.0.0.2:58368 to 58879

2) 03/23/2015:00:33:57 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201707 0 : Dtrstc FREE Client 12.0.0.239, NatInfo 50.0.0.2:58880 to 59391

3) 03/23/2015:00:33:57 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201708 0 : Dtrstc FREE Client 12.0.0.240, NatInfo 50.0.0.2:59392 to 59903

<!--NeedCopy-->

Minimale Protokollierung für dynamische LSN-Konfiguration mit Portblock

Stellen Sie sich ein Beispiel für eine einfache dynamische LSN-Konfiguration mit Portblock für jeden Teilnehmer im Netzwerk 192.0.2.0/24 vor. In dieser LSN-Konfiguration ist die Portblockgröße auf 1024 festgelegt und der LSN-NAT-IP-Adresspool hat IP-Adressen im Bereich 203.0.113.3-203.0.113.4.

set lsn parameter -memLimit 4000

Done

add lsn client LSN-CLIENT-1

Done

bind lsn client LSN-CLIENT-1 -network 192.0.2.0 -netmask 255.255.255.0

Done

add lsn pool LSN-POOL-1

Done

bind lsn pool LSN-POOL-1 203.0.113.3-203.0.113.4

Done

add lsn group LSN-GROUP-1 -clientname LSN-CLIENT-1 -portblocksize 1024

Done

bind lsn group LSN-GROUP-1 -poolname pool1 LSN-POOL-1

Done

<!--NeedCopy-->

Die NetScaler-Appliance weist einem Abonnenten eine zufällige NAT-IP-Adresse und einen Block von Ports aus dem LSN-NAT-IP-Pool und auf der Grundlage der eingestellten Portblockgröße zu, wenn dieser zum ersten Mal eine Sitzung initiiert. Der NetScaler protokolliert die NAT-IP-Adresse und den Portblock, die diesem Abonnenten zugewiesen sind. Die Appliance protokolliert keine LSN-Sitzung, die für diesen Abonnenten erstellt oder gelöscht wurde. Wenn alle Ports (für Sitzungen verschiedener Abonnenten) aus dem dem Abonnenten zugewiesenen Portblock zugewiesen sind, weist die Appliance dem Abonnenten eine neue zufällige NAT-IP-Adresse und einen Portblock für weitere Sitzungen zu. Der NetScaler protokolliert jede NAT-IP-Adresse und jeden Portblock, die einem Abonnenten zugewiesen sind.

Die Appliance generiert die folgende Protokollmeldung, wenn der Abonnent mit der IP-Adresse 192.0.2.1 eine Sitzung initiiert. Die Protokollmeldung zeigt, dass die Appliance dem Abonnenten die NAT-IP-Adresse 203.0.113.3 und den Portblock 1024-2047 zugewiesen hat.

03/23/2015:00:07:12 GMT Informational 0-PPE-3 : default LSN LSN_PORTBLOCK 106725793 0 : Portblock ALLOC Client 12.0.2.72, NatInfo 203.0.113.3:1024 to 2047, Proto:TCP

<!--NeedCopy-->

Sobald keine Sitzungen mehr übrig sind, die die zugewiesene NAT-IP-Adresse und einen der Ports im zugewiesenen Portblock verwenden, werden die zugewiesene NAT-IP-Adresse und der Portblock für den Abonnenten freigegeben. Der NetScaler protokolliert, dass die NAT-IP-Adresse und der Portblock für den Abonnenten freigegeben wurden. Die Appliance generiert die folgenden Protokollmeldungen für den Abonnenten mit der IP-Adresse 192.0.2.1, wenn keine Sitzungen mehr übrig sind, die die zugewiesene NAT-IP-Adresse (203.0.113.3) und einen Port aus dem zugewiesenen Portblock (1024-2047) verwenden. Die Protokollmeldung zeigt, dass die NAT-IP-Adresse und der Portblock vom Abonnenten freigegeben wurden.

03/23/2015:00:11:09 GMT Informational 0-PPE-3 : default LSN LSN_PORTBLOCK 106814342 0 : Portblock FREE Client 12.0.3.122, NatInfo 203.0.113.3: 1024 to 2047, Proto:TC

<!--NeedCopy-->

Load Balancing SYSLOG-Server

Die NetScaler-Appliance sendet ihre SYSLOG-Ereignisse und -Meldungen an alle konfigurierten externen Protokollserver. Dies führt zur Speicherung redundanter Nachrichten und erschwert die Überwachung für Systemadministratoren. Um dieses Problem zu beheben, bietet die NetScaler-Appliance Lastausgleichsalgorithmen, mit denen die SYSLOG-Meldungen für eine bessere Wartung und Leistung zwischen den externen Protokollservern ausgeglichen werden können. Zu den unterstützten Lastausgleichsalgorithmen gehören RoundRobin, LeastBandwidth, CustomLoad, LeastConnection, LeastPackets und AuditlogHash.

Load-Balancing von SYSLOG-Servern über die Befehlszeilenschnittstelle

Fügen Sie einen Dienst hinzu und geben Sie den Diensttyp als SYSLOGTCP oder SYSLOGUDP an.

add service <name>(<IP> | <serverName>) <serviceType (SYSLOGTCP | SYSLOGUDP)> <port>

<!--NeedCopy-->

Fügen Sie einen virtuellen Lastausgleichsserver hinzu, geben Sie den Diensttyp als SYSLOGTCP oder SYSLOGTCP und die Lastausgleichsmethode als AUDITLOGHASH an.

add lb vserver <name> <serviceType (SYSLOGTCP | SYSLOGUDP)> [-lbMethod <AUDITLOGHASH>]

<!--NeedCopy-->

Bringen Sie den Dienst auf den virtuellen Load-Balancing-Server.

Bind lb vserver <name> <serviceName>

<!--NeedCopy-->

Fügen Sie eine SYSLOG-Aktion hinzu und geben Sie den Namen des Load Balancing-Servers an, der SYSLOGTCP oder SYSLOGUDP als Diensttyp hat.

add syslogaction <name> <serverIP> [-lbVserverName <string>] [-logLevel <logLevel>]

<!--NeedCopy-->

Fügen Sie eine SYSLOG-Richtlinie hinzu, indem Sie die Regel und Aktion angeben.

add syslogpolicy <name> <rule> <action>

<!--NeedCopy-->

Binden Sie die SYSLOG-Richtlinie an das globale System, damit die Richtlinie wirksam wird.

bind system global <policyName>

<!--NeedCopy-->

Lastenausgleich von SYSLOG-Servern mithilfe des Konfigurationsprogramms

-

Fügen Sie einen Dienst hinzu und geben Sie den Diensttyp als SYSLOGTCP oder SYSLOGUDP an.

Navigieren Sie zu Traffic Management > Services, klicken Sie auf Hinzufügen und wählen Sie SYLOGTCP oder SYSLOGUDP als Protokoll aus.

-

Fügen Sie einen virtuellen Lastausgleichsserver hinzu, geben Sie den Diensttyp als SYSLOGTCP oder SYSLOGTCP und die Lastausgleichsmethode als AUDITLOGHASH an.

Navigieren Sie zu Traffic Management > Virtuelle Server, klicken Sie auf Hinzufügen und wählen Sie SYLOGTCP oder SYSLOGUDP als Protokoll aus.

-

Binden Sie den Dienst an den virtuellen Lastausgleichsserver an den Dienst.

Bringen Sie den Dienst auf den virtuellen Load-Balancing-Server.

Navigieren Sie zu Traffic Management > Virtuelle Server, wählen Sie einen virtuellen Server aus und wählen Sie dann AUDITLOGHASH in der Load Balancing-Methode aus.

-

Fügen Sie eine SYSLOG-Aktion hinzu und geben Sie den Namen des Load Balancing-Servers an, der SYSLOGTCP oder SYSLOGUDP als Diensttyp hat.

Navigieren Sie zu System > Auditing, klicken Sie auf Server und fügen Sie einen Server hinzu, indem Sie die Option LB vserver in Servers auswählen.

-

Fügen Sie eine SYSLOG-Richtlinie hinzu, indem Sie die Regel und Aktion angeben.

Navigieren Sie zu System > Syslog, klicken Sie auf Richtlinien, und fügen Sie eine SYSLOG-Richtlinie hinzu.

-

Binden Sie die SYSLOG-Richtlinie an das globale System, damit die Richtlinie wirksam wird.

Navigieren Sie zu System > Syslog, wählen Sie eine SYSLOG-Richtlinie aus, und klicken Sie auf Aktion. Klicken Sie dann auf Globale Bindungen, und binden Sie die Richtlinie an System Global.

Beispiel:

Die folgende Konfiguration legt den Lastausgleich von SYSLOG-Meldungen zwischen den externen Protokollservern fest, wobei AUDITLOGHASH als Load-Balancing-Methode verwendet wird. Die NetScaler-Appliance generiert SYSLOG-Ereignisse und -Meldungen, die einen Lastausgleich zwischen den Diensten Service1, Service2 und Dienst 3 aufweisen.

add service service1 192.0.2.10 SYSLOGUDP 514

Done

add service service2 192.0.2.11 SYSLOGUDP 514

Done

add service service3 192.0.2.11 SYSLOGUDP 514

Done

add lb vserver lbvserver1 SYSLOGUDP -lbMethod AUDITLOGHASH

Done

bind lb vserver lbvserver1 service1

Done

bind lb vserver lbvserver1 service2

Done

bind lb vserver lbvserver1 service3

Done

add syslogaction sysaction1 -lbVserverName lbvserver1 -logLevel All

Done

add syslogpolicy syspol1 ns_true sysaction1

Done

bind system global syspol1

Done

<!--NeedCopy-->

Loggen von HTTP-Header-Informationen

Die NetScaler-Appliance kann jetzt Anforderungsheaderinformationen einer HTTP-Verbindung protokollieren, die die LSN-Funktionalität von NetScaler verwendet. Die folgenden Header-Informationen eines HTTP-Anforderungspakets können protokolliert werden:

- URL, für die die HTTP-Anfrage bestimmt ist.

- In der HTTP-Anfrage angegebene HTTP-Methode.

- In der HTTP-Anfrage verwendete HTTP-Version.

- IP-Adresse des Abonnenten, der die HTTP-Anfrage gesendet hat.

Die HTTP-Header-Logs können von ISPs verwendet werden, um die Trends im Zusammenhang mit dem HTTP-Protokoll bei einer Gruppe von Abonnenten zu verfolgen. Ein ISP kann diese Funktion beispielsweise verwenden, um die beliebtesten Websites unter einer Gruppe von Abonnenten herauszufinden.

Ein HTTP-Header-Logprofil ist eine Sammlung von HTTP-Header-Attributen (z. B. URL und HTTP-Methode), die für die Protokollierung aktiviert oder deaktiviert werden können. Das HTTP-Header-Logprofil ist dann an eine LSN-Gruppe gebunden. Die NetScaler-Appliance protokolliert dann HTTP-Header-Attribute, die im gebundenen HTTP-Header-Logprofil für die Protokollierung aktiviert sind, aller HTTP-Anfragen, die sich auf die LSN-Gruppe beziehen. Die Appliance sendet dann die Protokollmeldungen an die konfigurierten Protokollserver.

Ein HTTP-Header-Logprofil kann an mehrere LSN-Gruppen gebunden werden, aber eine LSN-Gruppe kann nur ein HTTP-Header-Logprofil haben.

HTTP-Header-Logprofil mithilfe der Befehlszeilenschnittstelle erstellen

Geben Sie in der Befehlszeile Folgendes ein:

add lsn httphdrlogprofile <httphdrlogprofilename> [-logURL ( ENABLED | DISABLED )] [-logMethod ( ENABLED | DISABLED )] [-logVersion ( ENABLED | DISABLED )] [-logHost ( ENABLED | DISABLED )]

show lsn httphdrlogprofile

<!--NeedCopy-->

HTTP-Header-Logprofil mithilfe der Befehlszeilenschnittstelle an eine LSN-Gruppe binden

Geben Sie in der Befehlszeile Folgendes ein:

bind lsn group <groupname> -httphdrlogprofilename <string>

show lsn group <groupname>

<!--NeedCopy-->

Beispiel

Im folgenden Beispiel einer LSN-Konfiguration ist das HTTP-Header-Logprofil HTTP-Header-Log-1 an die LSN-Gruppe LSN-GROUP-1 gebunden. Im Protokollprofil sind alle HTTP-Attribute (URL, HTTP-Methode, HTTP-Version und HOST-IP-Adresse) für die Protokollierung aktiviert, sodass all diese Attribute für alle HTTP-Anfragen von Abonnenten (im Netzwerk 192.0.2.0/24) protokolliert werden, die sich auf die LSN-Gruppe beziehen.

add lsn httphdrlogprofile HTTP-HEADER-LOG-1

Done

set lsn parameter -memLimit 4000

Done

add lsn client LSN-CLIENT-1

Done

bind lsn client LSN-CLIENT-1 -network 192.0.2.0 -netmask 255.255.255.0

Done

add lsn pool LSN-POOL-1

Done

bind lsn pool LSN-POOL-1 203.0.113.3-203.0.113.4

Done

add lsn group LSN-GROUP-1 -clientname LSN-CLIENT-1 -portblocksize 1024

Done

bind lsn group LSN-GROUP-1 -poolname pool1 LSN-POOL-1

Done

bind lsn group LSN-GROUP-1 -httphdrlogprofilename HTTP-HEADER-LOG-1

Done

<!--NeedCopy-->

Der NetScaler generiert die folgende HTTP-Header-Lognachricht, wenn einer der Abonnenten, die zum LSN-Konfigurationsbeispiel gehören, eine HTTP-Anfrage sendet.

Die Lognachricht teilt uns mit, dass ein Client mit der IP-Adresse 192.0.2.33 eine HTTP-Anfrage an die URL example.com sendet, indem er die HTTP-Methode GET und die HTTP-Version 1.1 verwendet.

03/19/2015:16:24:04 GMT Informational 0-PPE-1 : default LSN Message 59 0 : "LSN Client IP:TD 10.102.37.118:0 URL: example.com Host: 192.0.2.33 Version: HTTP1.1 Method: GET"

<!--NeedCopy-->

Protokollieren von MSISDN-Informationen

Eine Mobile Station Integrated Subscriber Directory Number (MSISDN) ist eine Telefonnummer, die einen Teilnehmer in mehreren Mobilfunknetzen eindeutig identifiziert. Die MSISDN ist mit einer Landesvorwahl und einer nationalen Zielvorwahl verknüpft, die den Betreiber des Abonnenten identifizieren.

Sie können eine NetScaler-Appliance so konfigurieren, dass MSISDNS in die LSN-Protokolleinträge für Abonnenten in Mobilfunknetzen aufgenommen wird. Das Vorhandensein von MSISDNS in den LSN-Protokollen hilft dem Administrator bei der schnelleren und genaueren Rückverfolgung eines Mobilfunkabonnenten, der gegen eine Richtlinie oder ein Gesetz verstoßen hat oder dessen Informationen von rechtmäßigen Abhörbehörden benötigt werden.

Die folgenden LSN-Beispielprotokolleinträge enthalten MSISDN-Informationen für eine Verbindung von einem mobilen Abonnenten in einer LSN-Konfiguration. Die Protokolleinträge zeigen, dass ein Mobilfunkteilnehmer, dessen MSISDN E 164:5556543210 ist, über die NAT-IP:Port 203.0.113. 3:45195 mit Ziel-IP:Port 23.0.0. 1:80 verbunden war.

| Art des Protokolleintrags | Beispiel für einen Logeintrag |

|---|---|

| Erstellung von LSN-Sitzungen | Oct 14 15:37:30 10.102.37.77 10/14/2015:10:08:14 GMT 0-PPE-6 : default LSN LSN_SESSION 25012 0 : SESSION CREATED E164:5556543210 Client IP:Port:TD 192.0.2.50:4649:0, NatIP:NatPort 203.0.113.3:45195, Destination IP:Port:TD 23.0.0.1:0:0, Protocol: TCP |

| Erstellung von LSN-Mappings | Oct 14 15:37:30 10.102.37.77 10/14/2015:10:08:14 GMT 0-PPE-6 : default LSN LSN_ADDR_MAPPING 25013 0 : ADM CREATED E164:5556543210 Client IP:Port:TD 192.0.2.50:4649:0, NatIP:NatPort 203.0.113.3:45195, Destination IP:Port:TD 23.0.0.1:0:0, Protocol: TCP |

| Löschen einer LSN-Sitzung | Oct 14 15:40:30 10.102.37.77 10/14/2015:10:11:14 GMT 0-PPE-6 : default LSN LSN_SESSION 25012 0 : SESSION CREATED E164:5556543210 Client IP:Port:TD 192.0.2.50:4649:0, NatIP:NatPort 203.0.113.3:45195, Destination IP:Port:TD 23.0.0.1:0:0, Protocol: TCP |

| LSN-Zuordnung | Oct 14 15:40:30 10.102.37.77 10/14/2015:10:11:14 GMT 0-PPE-6 : default LSN LSN_ADDR_MAPPING 25013 0 : ADM CREATED E164:5556543210 Client IP:Port:TD 192.0.2.50:4649:0, NatIP:NatPort 203.0.113.3:45195, Destination IP:Port:TD 23.0.0.1:0:0, Protocol: TCP |

Führen Sie die folgenden Aufgaben aus, um MSISDN-Informationen in die LSN-Protokolle aufzunehmen

- Erstellen Sie ein LSN-Protokollprofil. Ein LSN-Protokollprofil enthält den Log-Abonnenten-ID-Parameter, der angibt, ob die MSISDN-Informationen in die LSN-Protokolle einer LSN-Konfiguration aufgenommen werden sollen oder nicht. Aktivieren Sie den Parameter Log-Abonnenten-ID, wenn Sie das LSN-Protokollprofil erstellen.

- Binden Sie das LSN-Protokollprofil an eine LSN-Gruppe einer LSN-Konfiguration. Binden Sie das erstellte LSN-Protokollprofil an eine LSN-Gruppe einer LSN-Konfiguration, indem Sie den Parameter Protokollprofilname auf den erstellten LSN-Protokollprofilnamen festlegen. Anweisungen zum Konfigurieren von Large Scale NAT finden Sie unter Konfigurationsschritte für LSN.

So erstellen Sie ein LSN-Protokollprofil mit der CLI

Geben Sie in der Befehlszeile Folgendes ein:

add lsn logprofile <logprofilename -logSubscriberID ( ENABLED | DISABLED )

show lsn logprofile

<!--NeedCopy-->

LSN-Protokollprofil mithilfe der CLI an eine LSN-Gruppe einer LSN-Konfiguration binden

Geben Sie in der Befehlszeile Folgendes ein:

bind lsn group <groupname> -logProfileName <lsnlogprofilename>

show lsn group

<!--NeedCopy-->

Beispielkonfiguration:

In diesem Beispiel einer LSN-Konfiguration ist für das LSN-Protokollprofil der Parameter Log-Abonnenten-ID aktiviert. Das Profil ist an die LSN-Gruppe LSN-GROUP-9 gebunden. MSISDN-Informationen sind in den LSN-Sitzungs- und LSN-Zuordnungsprotokollen für Verbindungen von Mobilfunkteilnehmern enthalten (im Netzwerk 192.0.2.0/24).

add lsn logprofile LOG-PROFILE-MSISDN-9 -logSubscriberID ENABLED

Done

add lsn client LSN-CLIENT-9

Done

bind lsn client LSN-CLIENT-9 -network 192.0.2.0 -netmask 255.255.255.0

Done

add lsn pool LSN-POOL-9

Done

bind lsn pool LSN-POOL-9 203.0.113.3-203.0.113.4

Done

add lsn group LSN-GROUP-9 -clientname LSN-CLIENT-9

Done

bind lsn group LSN-GROUP-9 -poolname LSN-POOL-9

Done

bind lsn group LSN-GROUP-9 -logprofilename LOG-PROFILE-MSISDN-9

Done

<!--NeedCopy-->

Aktuelle LSN-Sitzungen anzeigen

Sie können die aktuellen LSN-Sitzungen anzeigen, um unerwünschte oder ineffiziente LSN-Sitzungen auf der NetScaler-Appliance zu erkennen. Sie können alle oder einige LSN-Sitzungen auf der Grundlage von Auswahlparametern anzeigen.

Hinweis: Wenn auf der NetScaler-Appliance mehr als eine Million LSN-Sitzungen vorhanden sind, empfiehlt Citrix, mithilfe der Auswahlparameter ausgewählte LSN-Sitzungen anzuzeigen und nicht alle.

Konfiguration über die Befehlszeilenschnittstelle

Um alle LSN-Sitzungen mithilfe der Befehlszeilenschnittstelle anzuzeigen

Geben Sie in der Befehlszeile Folgendes ein:

show lsn session

<!--NeedCopy-->

So zeigen Sie ausgewählte LSN-Sitzungen mithilfe der Befehlszeilenschnittstelle an

Geben Sie in der Befehlszeile Folgendes ein:

show lsn session [-clientname <string>] [-network <ip_addr> [-netmask <netmask>] [-td <positive_integer>]] [-natIP <ip_addr> [-natPort <port>]]

<!--NeedCopy-->

Beispiel

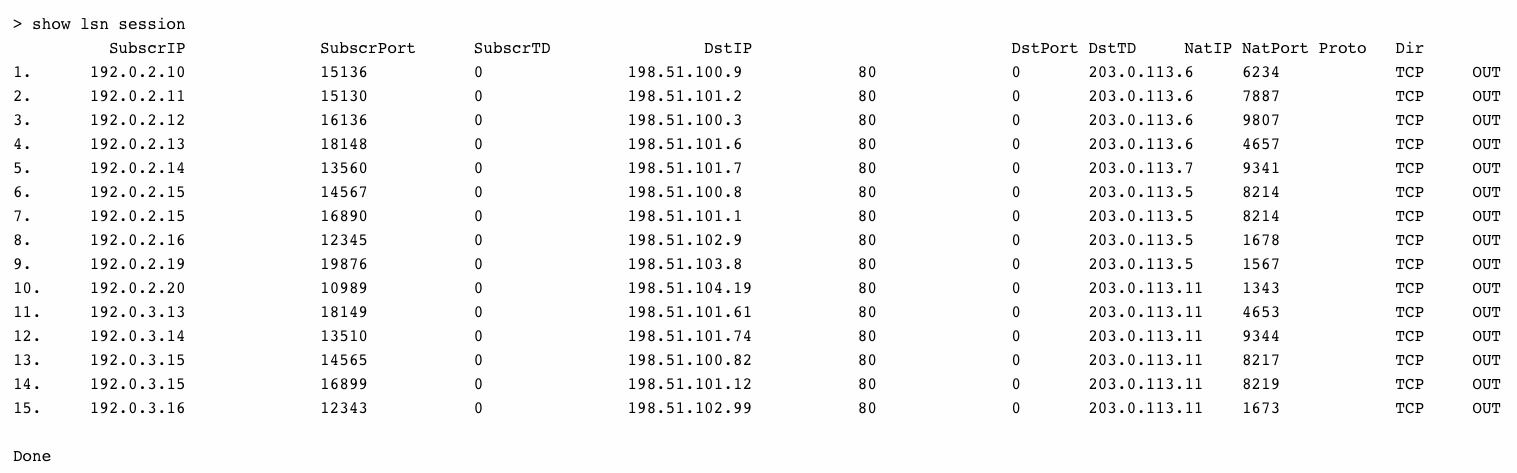

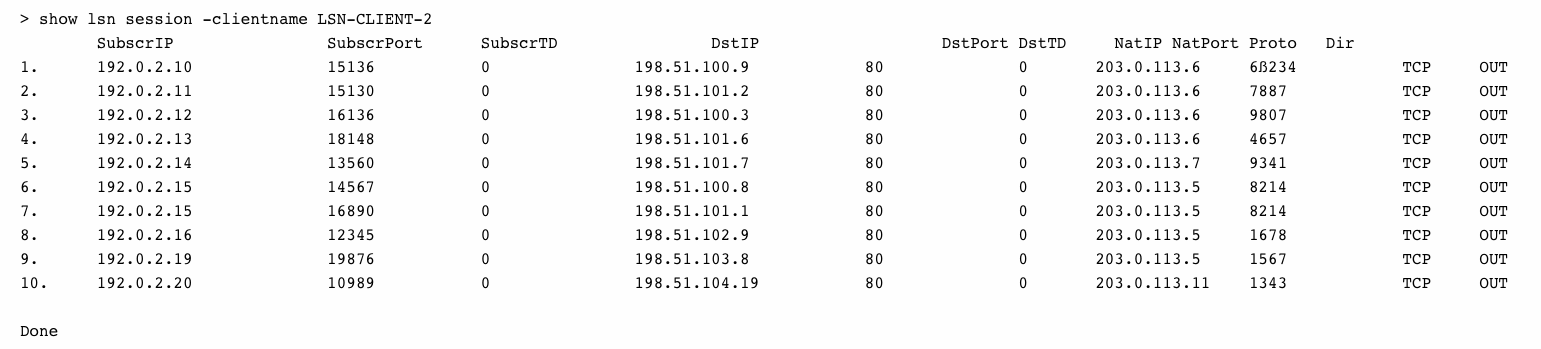

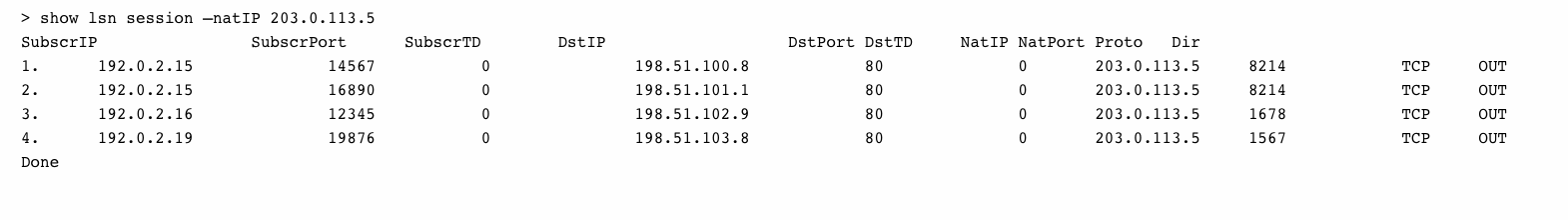

Um alle auf einem NetScaler vorhandenen LSN-Sitzungen anzuzeigen

Um alle LSN-Sitzungen anzuzeigen, die sich auf eine LSN-Client-Entität beziehen LSN-CLIENT-2

Um alle LSN-Sitzungen anzuzeigen, die 203.0.113.5 als NAT-IP-Adresse verwenden

Konfiguration mit dem Configuration Utility

So zeigen Sie alle oder ausgewählte LSN-Sitzungen mithilfe des Konfigurationsdienstprogramms an

- Navigieren Sie zu System > Large Scale NAT > Sessions und klicken Sie auf die Registerkarte NAT44.

- Um LSN-Sitzungen auf der Grundlage von Auswahlparametern anzuzeigen, klicken Sie auf Suchen.

Parameterbeschreibungen (von Befehlen, die in der CLI-Prozedur aufgeführt sind)

-

LSN-Sitzung anzeigen

-

clientname

Name der LSN-Client-Entität. Maximale Länge: 127

-

network

IP-Adresse oder Netzwerkadresse des/der Abonnenten.

-

Netzmaske

Subnetzmaske für die im Netzwerkparameter angegebene IP-Adresse.

Standardwert: 255.255.255.255

-

td

Verkehrsdomänen-ID der LSN-Client-Entität.

Standardwert: 0

Mindestwert: 0

maximaler Wert: 4094

-

Antip

Zugeordnete NAT-IP-Adresse, die in LSN-Sitzungen verwendet wird.

-

LSN-Statistiken anzeigen

Sie können Statistiken zur LSN-Funktion anzeigen, um die Leistung der LSN-Funktion zu bewerten oder Probleme zu beheben. Sie können eine Zusammenfassung der Statistiken der LSN-Funktion oder einer bestimmten LSN-Gruppe anzeigen. Die statistischen Zähler geben Ereignisse seit dem letzten Neustart der NetScaler-Appliance wieder. Alle diese Zähler werden auf 0 zurückgesetzt, wenn die NetScaler-Appliance neu gestartet wird.

Um alle LSN-Statistiken mithilfe der Befehlszeilenschnittstelle anzuzeigen

Geben Sie in der Befehlszeile Folgendes ein:

stat lsn

<!--NeedCopy-->

Um Statistiken für eine angegebene LSN-Gruppe mithilfe der Befehlszeilenschnittstelle anzuzeigen

Geben Sie in der Befehlszeile Folgendes ein:

stat lsn group [<groupname>]

<!--NeedCopy-->

Beispiel

> stat lsn

Large Scale NAT statistics

Rate(/s) Total

LSN TCP Received Packets 0 40

LSN TCP Received Bytes 0 3026

LSN TCP Transmitted Packets 0 40

LSN TCP Transmitted Bytes 0 3026

LSN TCP Dropped Packets 0 0

LSN TCP Current Sessions 0 0

LSN UDP Received Packets 0 0

LSN UDP Received Bytes 0 0

LSN UDP Transmitted Packets 0 0

LSN UDP Transmitted Bytes 0 0

LSN UDP Dropped Packets 0 0

LSN UDP Current Sessions 0 0

LSN ICMP Received Packets 0 982

LSN ICMP Received Bytes 0 96236

LSN ICMP Transmitted Packets 0 0

LSN ICMP Transmitted Bytes 0 0

LSN ICMP Dropped Packets 0 982

LSN ICMP Current Sessions 0 0

LSN Subscribers 0 1

Done

> stat lsn group LSN-GROUP-1

LSN Group Statistics

Rate (/s) Total

TCP Translated Pkts 0 40

TCP Translated Bytes 0 3026

TCP Dropped Pkts 0 0

TCP Current Sessions 0 0

UDP Translated Pkts 0 0

UDP Translated Bytes 0 0

UDP Dropped Pkts 0 0

UDP Current Sessions 0 0

ICMP Translated Pkts 0 0

ICMP Translated Bytes 0 0

ICMP Dropped Pkts 0 0

ICMP Current Sessions 0 0

Current Subscribers 0 1

Done

<!--NeedCopy-->

Parameterbeschreibungen (von Befehlen, die in der CLI-Prozedur aufgeführt sind)

-

starte lsn group

-

Gruppenname

Name der LSN-Gruppe. Maximale Länge: 127

-

Detail

Gibt eine detaillierte Ausgabe an (einschließlich weiterer Statistiken). Die Ausgabe kann sehr umfangreich sein. Ohne dieses Argument wird in der Ausgabe nur eine Zusammenfassung angezeigt.

-

Vollständige Werte

Gibt an, dass Zahlen und Zeichenketten in ihrer vollen Form angezeigt werden sollen. Ohne diese Option werden lange Zeichenketten gekürzt und große Zahlen abgekürzt.

-

n-mal

Gibt an, wie oft die Statistik in Intervallen von sieben Sekunden angezeigt werden soll.

Standardwert: 1

-

Log-Datei

Der Name der Logdatei, die als Eingabe verwendet werden soll.

-

Statistiken löschen

Löschen Sie die Statistiken/Zähler

Mögliche Werte: basic, full

-

Kompaktes Logging

Die Protokollierung von LSN-Informationen ist eine der wichtigen Funktionen, die ISPs benötigen, um die gesetzlichen Anforderungen zu erfüllen und die Quelle des Datenverkehrs jederzeit identifizieren zu können. Dies führt letztendlich zu einer riesigen Menge an Protokolldaten, sodass die ISPs große Investitionen tätigen müssen, um die Protokollierungsinfrastruktur aufrechtzuerhalten.

Compact Logging ist eine Technik zur Reduzierung der Protokollgröße, indem eine Notationsänderung verwendet wird, bei der Kurzcodes für Ereignis- und Protokollnamen verwendet werden. Zum Beispiel C für Client, SC für Sitzung erstellt und T für TCP. Die kompakte Protokollierung führt zu einer durchschnittlichen Reduzierung der Protokollgröße um 40 Prozent.

Die folgenden Beispiele für Logeinträge zur Erstellung von NAT44-Mappings zeigen den Vorteil der kompakten Protokollierung.

|-|-| |Default logging format|02/02/2016:01:13:01 GMT Informational 0-PPE-2 : default LSN LSN_ADDRPORT_MAPPING 85 0 : A&PDM CREATED ClientIP:Port:TD1.1.1.1:6500:0,NatIP:NatPort8.8.8.8:47902, DestinationIP:Port:TD2.2.2.2:80:0, Protocol: TCP| |Compact logging format|02/02/2016:01:14:57 GMT Info 0-PE2:default LSN 87 0:A&PDMC|C-1.1.1.1:6500:0|N-8.8.8.9:51066|D-2.2.2.2:80:0|T|

Konfigurationsschritte

Führen Sie die folgenden Aufgaben aus, um LSN-Informationen im Kompaktformat zu protokollieren:

- Erstellen Sie ein LSN-Protokollprofil. Ein LSN-Protokollprofil enthält den Parameter Log Compact, der angibt, ob Informationen für eine LSN-Konfiguration im kompakten Format protokolliert werden sollen oder nicht.

- Binden Sie das LSN-Protokollprofil an eine LSN-Gruppe einer LSN-Konfiguration. Binden Sie das erstellte LSN-Protokollprofil an eine LSN-Gruppe einer LSN-Konfiguration, indem Sie den Parameter Log-Profilname auf den Namen des erstellten LSN-Protokollprofils setzen. Alle Sitzungen und Zuordnungen für diese LSN-Gruppe werden im kompakten Format protokolliert.

So erstellen Sie ein LSN-Protokollprofil mit der CLI

Geben Sie in der Befehlszeile Folgendes ein:

add lsn logprofile <logprofilename> -logCompact (ENABLED|DISABLED)

show lsn logprofile

<!--NeedCopy-->

LSN-Protokollprofil mithilfe der CLI an eine LSN-Gruppe einer LSN-Konfiguration binden

Geben Sie in der Befehlszeile Folgendes ein:

bind lsn group <groupname> -logProfileName <lsnlogprofilename>

show lsn group

<!--NeedCopy-->

Beispielkonfiguration:

add lsn logprofile LOG-PROFILE-COMPACT-9 -logCompact ENABLED

Done

add lsn client LSN-CLIENT-9

Done

bind lsn client LSN-CLIENT-9 -network 192.0.2.0 -netmask 255.255.255.0

Done

add lsn pool LSN-POOL-9

Done

bind lsn pool LSN-POOL-9 203.0.113.3-203.0.113.4

Done

add lsn group LSN-GROUP-9 -clientname LSN-CLIENT-9

Done

bind lsn group LSN-GROUP-9 -poolname LSN-POOL-9

Done

bind lsn group LSN-GROUP-9 –logProfileName LOG-PROFILE-COMPACT-9

Done

<!--NeedCopy-->

IPFIX-Protokollierung

Die NetScaler-Appliance unterstützt das Senden von Informationen über LSN-Ereignisse im IPFIX-Format (Internet Protocol Flow Information Export) an den konfigurierten Satz von IPFIX Collector (s). Die Appliance verwendet die vorhandene AppFlow-Funktion, um LSN-Ereignisse im IPFIX-Format an die IPFIX-Collectors zu senden.

IPFIX-basierte Protokollierung ist für die folgenden groß angelegten NAT44-Ereignisse verfügbar:

- Erstellen oder Löschen einer LSN-Sitzung.

- Erstellung oder Löschung eines LSN-Mapping-Eintrags.

- Zuweisung oder Entzuweisung von Portblöcken im Kontext von deterministischem NAT.

- Zuweisung oder Entzuweisung von Portblöcken im Kontext von dynamischem NAT.

- Immer wenn das Kontingent für Abonnentensitzungen überschritten wird.

Punkte, die Sie beachten sollten, bevor Sie die IPFIX-Protokollierung konfigurieren

Bevor Sie mit der Konfiguration von IPSec ALG beginnen, sollten Sie die folgenden Punkte berücksichtigen:

- Sie müssen die AppFlow Funktion und die IPFIX-Kollektoren auf der NetScaler Appliance konfigurieren. Anweisungen finden Sie im Thema Konfiguration der AppFlow-Funktion.

Konfigurationsschritte

Führen Sie die folgenden Aufgaben aus, um LSN-Informationen im IPFIX-Format zu protokollieren:

- Aktivieren Sie die LSN-Protokollierung in der AppFlow-Konfiguration. Aktivieren Sie den LSN-Logging-Parameter als Teil der AppFlow-Konfiguration.

- Erstellen Sie ein LSN-Protokollprofil. Ein LSN-Protokollprofil enthält den IPFIX-Parameter, der die Protokollinformationen im IPFIX-Format aktiviert oder deaktiviert.

- Binden Sie das LSN-Protokollprofil an eine LSN-Gruppe einer LSN-Konfiguration. Binden Sie das LSN-Protokollprofil an eine oder mehrere LSN-Gruppe (n). Ereignisse, die sich auf die gebundene LSN-Gruppe beziehen, werden im IPFIX-Format protokolliert.

So aktivieren Sie die LSN-Protokollierung in der AppFlow-Konfiguration mithilfe der CLI

Geben Sie in der Befehlszeile Folgendes ein:

set appflow param -lsnLogging ( ENABLED | DISABLED )

show appflow param

<!--NeedCopy-->

So erstellen Sie ein LSN-Protokollprofil mithilfe der CLI in der Befehlszeile

Geben Sie in der Befehlszeile Folgendes ein:

set lsn logprofile <logProfileName> -logipfix ( ENABLED | DISABLED )

show lsn logprofile

<!--NeedCopy-->

So binden Sie das LSN-Protokollprofil mithilfe der CLI an eine LSN-Gruppe einer LSN-Konfiguration

Geben Sie in der Befehlszeile Folgendes ein:

bind lsn group <groupname> -logProfileName <lsnlogprofilename>

show lsn group

<!--NeedCopy-->

So erstellen Sie ein LSN-Protokollprofil mithilfe der GUI

Navigieren Sie zu System > Large Scale NAT > Profile, klicken Sie auf die Registerkarte Protokoll und fügen Sie dann ein Protokollprofil hinzu.

So binden Sie das LSN-Protokollprofil mithilfe der GUI an eine LSN-Gruppe einer LSN-Konfiguration

- Navigieren Sie zu System > Large Scale NAT > LSN Group und öffnen Sie die LSN-Gruppe .

- Klicken Sie unter Erweiterte Einstellungen auf + Protokollprofil, um das erstellte Protokollprofil an die LSN-Gruppe zu binden.