LSNのログ記録と監視

LSN 情報を記録して、問題の診断、トラブルシューティング、法的要件を満たすことができます。LSN 統計カウンタを使用して現在の LSN セッションを表示することで、LSN 機能のパフォーマンスを監視できます。

LSN のロギング

LSN 情報のロギングは、ISP が法的要件を満たし、いつでもトラフィックの送信元を特定するために必要となる重要な機能の 1 つです。

NetScalerアプライアンスは、LSNマッピングエントリと、LSNグループごとに作成または削除されたLSNセッションを記録します。LSN グループのロギングパラメータとセッションロギングパラメータを使用して、LSN グループの LSN 情報のロギングを制御できます。これらはグループレベルのパラメータで、デフォルトでは無効になっています。NetScalerアプライアンスは、ログとセッションログの両方のパラメーターが有効になっている場合にのみ、LSNグループのLSNセッションをログに記録します。

次の表は、ロギングおよびセッションロギングパラメータのさまざまな設定に対する LSN グループのロギング動作を示しています。

| ログ | セッションロギング | ロギング動作 |

|---|---|---|

| 有効 | 有効 | LSN マッピングエントリと LSN セッションを記録します。 |

| 有効 | 無効 | LSN マッピングエントリをログに記録しますが、LSN セッションは記録しません。 |

| 無効 | 有効 | マッピングエントリも LSN セッションも記録しません。 |

LSN マッピングエントリのログメッセージは、次の情報で構成されます。

- ログメッセージの送信元となるNetScaler所有のIPアドレス(NSIPアドレスまたはSNIPアドレス)。

- タイムスタンプ

- エントリータイプ (マッピング)

- LSN マッピングエントリが作成されたか削除されたか

- 加入者の IP アドレス、ポート、およびトラフィックドメイン ID

- NAT IP アドレスとポート

- プロトコル名

- 次の条件によっては、宛先 IP アドレス、ポート、およびトラフィックドメイン ID が表示される場合があります。

- エンドポイントに依存しないマッピングでは、宛先 IP アドレスとポートは記録されません。

- アドレス依存マッピングでは、宛先 IP アドレスのみがログに記録されます。ポートはログに記録されません。

- 宛先 IP アドレスとポートは、アドレス-ポート依存マッピング用にログに記録されます。

LSN セッションのログメッセージは、次の情報で構成されます。

- ログメッセージの送信元となるNetScaler所有のIPアドレス(NSIPアドレスまたはSNIPアドレス)。

- タイムスタンプ

- エントリータイプ (セッション)

- LSN セッションが作成されるか削除されるか

- 加入者の IP アドレス、ポート、およびトラフィックドメイン ID

- NAT IP アドレスとポート

- プロトコル名

- 宛先 IP アドレス、ポート、およびトラフィックドメイン ID

アプライアンスは、既存の Syslog および監査ログフレームワークを使用して LSN 情報を記録します。関連する NSLOG アクションと SYLOG アクションエンティティの LSN パラメータを有効にして、グローバルレベルの LSN ロギングを有効にする必要があります。Loggingパラメーターを有効にすると、NetScalerアプライアンスはこのLSNグループのLSNマッピングとLSNセッションに関連するログメッセージを生成します。次に、アプライアンスはこれらのログメッセージを NSLOG アクションと SYSLOG アクションエンティティに関連付けられたサーバーに送信します。

LSN情報をログに記録するには、Citrix は次のことを推奨します。

- LSN情報をNetScalerアプライアンスではなく外部ログサーバーに記録します。外部サーバにログオンすると、アプライアンスが大量(数百万単位)の LSN ログエントリを作成するときに、最適なパフォーマンスが得られます。

-

TCP 経由の SYSLOG、または NSLOG を使用する。デフォルトでは、SYSLOG は UDP を使用し、NSLOG は TCP のみを使用してログ情報をログサーバに転送します。TCP は、完全なデータを転送するために UDP よりも信頼性が高いです。

注記:

- NetScalerアプライアンスで生成されたSYSLOGは、外部のログサーバーに動的に送信されます。

- SYSLOG over TCPを使用する場合、TCP接続がダウンしているか、SYSLOGサーバーがビジー状態である場合、Citrix ADCアプライアンスはログをバッファに保存し、接続がアクティブになるとデータを送信します。

ログの構成の詳細については、「 監査ログ」を参照してください。

LSN ロギングの設定は、次の作業で構成されます。

-

NetScalerアプライアンスをロギング用に構成します。このタスクには、NetScalerアプライアンスのさまざまなエンティティとパラメーターの作成と設定が含まれます。

-

SYSLOG または NSLOG 監査ロギング設定を作成します。監査ログ設定の作成には、次のタスクが含まれます。

- NSLOG または SYSLOG 監査アクションを作成し、LSN パラメータを有効にします。監査アクションは、ログサーバーの IP アドレスを指定します。

- SYSLOG または NSLOG 監査ポリシーを作成し、監査アクションを監査ポリシーにバインドします。監査アクションは、ログサーバーの IP アドレスを指定します。オプションで、外部ログサーバーに送信されるログメッセージの転送方法を設定できます。デフォルトではUDPが選択されているので、転送方法をTCPに設定して信頼性の高い転送メカニズムを実現できます。監査ポリシーをシステムグローバルにバインドしてください。

- SYSLOG または NSLOG 監査ポリシーを作成し、監査アクションを監査ポリシーにバインドします。

- 監査ポリシーをシステムグローバルにバインドします。 注:既存の監査ログ構成の場合は、監査アクションで指定されたサーバーに LSN 情報を記録するための LSN パラメーターを有効にするだけです。

- ロギングとセッションロギングのパラメーターを有効にします。LSN グループを追加する際、またはグループを作成した後に、ロギングおよびセッションロギングパラメータを有効にします。NetScalerアプライアンスは、これらのLSNグループに関連するログメッセージを生成し、LSNパラメーターが有効になっている監査アクションのサーバーに送信します。

-

SYSLOG または NSLOG 監査ロギング設定を作成します。監査ログ設定の作成には、次のタスクが含まれます。

- ログサーバーの設定。このタスクには、目的のサーバに SYSLOG または NSLOG パッケージをインストールすることが含まれます。このタスクには、SYSLOGまたはNSLOGの構成ファイルにNetScalerアプライアンスのNSIPアドレスを指定することも含まれます。NSIPアドレスを指定すると、サーバはCitrix ADCアプライアンスから送信されるログ情報を識別して、ログファイルに保存できます。

ログの構成の詳細については、「 監査ログ」を参照してください。

コマンドラインインターフェイスを使用した SYSLOG の設定

コマンドラインインターフェイスを使用して LSN ロギング用の SYSLOG サーバーアクションを作成するには

コマンドプロンプトで入力します。

add audit syslogAction <name> <serverIP> [-serverPort <port>] -logLevel <logLevel>... [-transport (TCP)] [-lsn ( ENABLED | DISABLED )]

<!--NeedCopy-->

コマンドラインインターフェイスを使用して LSN ロギング用の SYSLOG サーバーポリシーを作成するには

コマンドプロンプトで入力します。

add audit syslogPolicy <name> <rule> <action>

<!--NeedCopy-->

コマンドラインインターフェイスを使用して LSN ロギング用に SYSLOG サーバーポリシーをシステムグローバルにバインドするには

コマンドプロンプトで入力します。

bind system global [<policyName> [-priority <positive_integer>]]

<!--NeedCopy-->

設定ユーティリティを使用した SYSLOG 設定

構成ユーティリティを使用して LSN ロギング用の SYSLOG サーバーアクションを設定するには

- [ システム ] > [ 監査 ] > [ Syslog ] に移動し、[サーバー] タブで新しい監査サーバーを追加するか、既存のサーバーを編集します。

- LSN ロギングを有効にするには、 大規模な NAT ロギングオプションを選択します 。

- (オプション) TCP 経由の SYSLOG を有効にするには、TCP ロギングオプションを選択します。

構成ユーティリティを使用して LSN ロギング用の SYSLOG サーバーポリシーを構成するには

[ システム ] > [ 監査 ] > [ Syslog ] に移動し、[ ポリシー ] タブで新しいポリシーを追加するか、既存のポリシーを編集します。

設定ユーティリティを使用して LSN ロギング用に SYSLOG サーバポリシーをシステムグローバルにバインドするには

- [ システム ] > [ 監査 ] > [ Syslog] に移動します。

- 「 ポリシー 」タブの「 アクション 」リストで、「 グローバルバインディング 」をクリックして監査グローバルポリシーをバインドします。

コマンドラインインターフェイスを使用した NSLOG 設定

コマンドラインインターフェイスを使用して LSN ロギング用の NSLOG サーバーアクションを作成するには

コマンドプロンプトで入力します。

add audit nslogAction <name> <serverIP> [-serverPort <port>] -logLevel <logLevel> ... [-lsn ( ENABLED | DISABLED )]

<!--NeedCopy-->

コマンドラインインターフェイスを使用して LSN ロギング用の NSLOG サーバーポリシーを作成するには

コマンドプロンプトで入力します。

add audit nslogPolicy <name> <rule> <action>

<!--NeedCopy-->

コマンドラインインターフェイスを使用して NSLOG サーバーポリシーをシステムグローバルにバインドして LSN ロギングを行うには

コマンドプロンプトで入力します。

bind system global [<policyName>]

<!--NeedCopy-->

構成ユーティリティを使用した NSLOG 設定

構成ユーティリティを使用して LSN ロギング用の NSLOG サーバーアクションを設定するには

- [ システム ] > [ 監査 ] > [ Nslog ] に移動し、[ サーバー ] タブで新しい監査サーバーを追加するか、既存のサーバーを編集します。

- LSN ロギングを有効にするには、 大規模な NAT ロギングオプションを選択します 。

構成ユーティリティを使用して LSN ロギング用の NSLOG サーバーポリシーを構成するには

[ システム ] > [ 監査 ] > [ Nslog ] に移動し、[ ポリシー ] タブで新しいポリシーを追加するか、既存のポリシーを編集します。

構成ユーティリティを使用して NSLOG サーバポリシーをシステムグローバルにバインドして LSN ロギングを行うには

- [ システム ] > [ 監査 ] > [ Nlog] に移動します。

- 「 ポリシー 」タブの「 アクション 」リストで、「 グローバルバインディング 」をクリックして監査グローバルポリシーをバインドします。

例

次の設定では、LSN ログを含むログエントリを保存する 2 台の SYSLOG サーバと 2 台の NSLOG サーバを指定します。LSN ロギングは LSN グループ LSN-GROUP-2 と LSN-GROUP-3 に設定されます。

NetScalerアプライアンスは、これらのLSNグループのLSNマッピングとLSNセッションに関連するログメッセージを生成し、指定されたログサーバーに送信します。

add audit syslogAction SYS-ACTION-1 198.51.101.10 -logLevel ALL -lsn ENABLED

Done

add audit syslogPolicy SYSLOG-POLICY-1 ns_true SYS-ACTION-1

Done

bind system global SYSLOG-POLICY-1

Done

add audit syslogAction SYS-ACTION-2 198.51.101.20 -logLevel ALL -lsn ENABLED

Done

add audit syslogPolicy SYSLOG-POLICY-2 ns_true SYS-ACTION-2

Done

bind system global SYSLOG-POLICY-2

Done

add audit nslogAction NSLOG-ACTION-1 198.51.101.30 -logLevel ALL -lsn ENABLED

Done

add audit nslogPolicy NSLOG-POLICY-1 ns_true NSLOG-ACTION-1

Done

bind system global NSLOG-POLICY-1

Done

add audit nslogAction NSLOG-ACTION-2 198.51.101.40 -logLevel ALL -lsn ENABLED

Done

add audit nslogPolicy NSLOG-POLICY-2 ns_true NSLOG-ACTION-2

Done

bind system global NSLOG-POLICY-2

Done

add lsn group LSN-GROUP-3 -clientname LSN-CLIENT-2 –logging ENABLED –sessionLogging ENABLED

Done

set lsn group LSN-GROUP-2 –logging ENABLED –sessionLogging ENABLED

Done

<!--NeedCopy-->

次の設定では、TCP を使用して外部の SYSLOG サーバー 192.0.2.10 にログメッセージを送信するための SYSLOG 設定を指定します。

add audit syslogAction SYS-ACTION-1 192.0.2.10 -logLevel ALL -transport TCP

Done

add audit syslogPolicy SYSLOG-POLICY-1 ns_true SYS-ACTION-1

Done

bind system global SYSLOG-POLICY-1

Done

<!--NeedCopy-->

次の表は、設定されたログサーバに保存されている各タイプのサンプル LSN ログエントリを示しています。これらのLSNログエントリは、NSIPアドレスが10.102.37.115のNetScalerアプライアンスによって生成されます。

| LSN ログエントリタイプ | サンプルログエントリ |

|---|---|

| LSN セッションの作成 | Local4.Informational 10.102.37.115 08/05/2014:09:59:48 GMT 0-PPE-0 : LSN LSN_SESSION 2581750 : SESSION CREATED Client IP:Port:TD 192.0.2.10: 15136:0, NatIP:NatPort 203.0.113.6: 6234, Destination IP:Port:TD 198.51.100.9: 80:0, Protocol: TCP |

| LSN セッションの削除 | Local4.Informational 10.102.37.115 08/05/2014:10:05:12 GMT 0-PPE-0 : LSN LSN_SESSION 3871790 : SESSION DELETED Client IP:Port:TD 192.0.2.11: 15130:0, NatIP:NatPort 203.0.113.6: 7887, Destination IP:Port:TD 198.51.101.2:80:0, Protocol: TCP |

| LSN マッピングの作成 | Local4.Informational 10.102.37.115 08/05/2014:09:59:47 GMT 0-PPE-0 : LSN LSN_MAPPING 2581580 : EIM CREATED Client IP:Port 192.0.2.15: 14567, NatIP:NatPort 203.0.113.5: 8214, Protocol: TCP |

| LSN マッピングの削除 | Local4.Informational 10.102.37.115 08/05/2014:10:05:12 GMT 0-PPE-0 : LSN LSN_MAPPING 3871700 : EIM DELETED Client IP:Port 192.0.3.15: 14565, NatIP:NatPort 203.0.113.11: 8217, Protocol: TCP |

最小限のロギング

確定的な LSN 構成とポートブロックを使用した動的 LSN 構成により、LSN ログの量は大幅に減少します。これら2種類の構成では、NetScalerアプライアンスはNAT IPアドレスとポートブロックを加入者に割り当てます。NetScalerアプライアンスは、サブスクライバーへの割り当て時にポートブロックのログメッセージを生成します。NetScalerアプライアンスは、NAT IPアドレスとポートブロックが解放されたときにもログメッセージを生成します。接続の場合、マッピングされた NAT IP アドレスとポートブロックだけで加入者を識別できます。このため、NetScalerアプライアンスは作成または削除されたLSNセッションを記録しません。また、アプライアンスは、セッション用に作成されたマッピングエントリも、マッピングエントリが削除されたときもログに記録しません。

確定的な LSN 設定およびポートブロック付きの動的 LSN 設定の最小ロギング機能はデフォルトで有効になっており、無効にする設定はありません。つまり、NetScalerアプライアンスは、確定的なLSN構成とポートブロック付きの動的LSN構成に対して自動的に最小限のロギングを行います。この機能を無効にするオプションはありません。アプライアンスは、設定されたすべてのログサーバにログメッセージを送信します。

各ポートブロックのログメッセージは、次の情報で構成されます。

- NetScalerアプライアンスのNSIPアドレス

- タイムスタンプ

- エントリータイプは「デターミニスティック」または「ポートブロック」

- ポートブロックが割り当てられているか解放されているか

- 加入者の IP アドレスと割り当てられた NAT IP アドレスとポートブロック

- プロトコル名

確定的な LSN 設定のための最小限のロギング

IP アドレスが 192.0.17.1、192.0.17.2、192.0.17.3、および 192.0.17.4 の 4 人のサブスクライバを対象とした、シンプルで確定的な LSN 設定の例を考えてみましょう。

この LSN 設定では、ポートブロックサイズは 32768 に設定され、LSN NAT IP アドレスプールの IP アドレスは 203.0.113.19-203.0.113.23 の範囲にあります。

add lsn client LSN-CLIENT-7

Done

bind lsn client LSN-CLIENT-7 -network 192.0.17.0 -netmask 255.255.255.253

Done

add lsn pool LSN-POOL-7 -nattype DETERMINISTIC

Done

bind lsn pool LSN-POOL-7 203.0.113.19-203.0.113.23

Done

add lsn group LSN-GROUP-7 -clientname LSN-CLIENT-7 -nattype DETERMINISTIC -portblocksize 32768

Done

bind lsn group LSN-GROUP-7 -poolname LSN-POOL-7

Done

<!--NeedCopy-->

NetScalerアプライアンスは、LSN NAT IPプールから、設定されたポートブロックサイズに基づいて、LSN NAT IPアドレスとポートブロックを各サブスクライバーに順番に事前割り当てします。最初の NAT IP アドレス(203.0.113.19)の最初のポートブロック(1024-33791)を、最初のサブスクライバの IP アドレス(192.0.17.1)に割り当てます。次の範囲のポートが次のサブスクライバに割り当てられ、NAT アドレスに次のサブスクライバ用のポートが足りなくなるまで続きます。その時点で、次の NAT IP アドレスの最初のポートブロックが加入者に割り当てられ、以降も同様に加入者に割り当てられます。アプライアンスは、NAT IPアドレスと各サブスクライバに割り当てられたポートブロックを記録します。

NetScalerアプライアンスは、これらのサブスクライバーに対して作成または削除されたLSNセッションを記録しません。アプライアンスは、LSN 構成に関する次のログメッセージを生成します。

1) 03/23/2015:00:30:56 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201453 0 : Dtrstc ALLOC Client 12.0.0.241, NatInfo 50.0.0.2:59904 to 60415

2) 03/23/2015:00:30:56 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201454 0 : Dtrstc ALLOC Client 12.0.0.242, NatInfo 50.0.0.2:60416 to 60927

3) 03/23/2015:00:30:56 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201455 0 : Dtrstc ALLOC Client 12.0.0.243, NatInfo 50.0.0.2:60928 to 61439

4) 03/23/2015:00:30:56 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201455 0 : Dtrstc ALLOC Client 12.0.0.243, NatInfo 50.0.0.2:60928 to 61439

<!--NeedCopy-->

LSN 設定を削除すると、割り当てられた NAT IP アドレスとポートブロックが各サブスクライバから解放されます。アプライアンスは、各サブスクライバから解放されたNAT IPアドレスとポートブロックを記録します。LSN 設定を削除すると、アプライアンスはサブスクライバごとに次のログメッセージを生成します。

1) 03/23/2015:00:33:57 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201706 0 : Dtrstc FREE Client 12.0.0.238, NatInfo 50.0.0.2:58368 to 58879

2) 03/23/2015:00:33:57 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201707 0 : Dtrstc FREE Client 12.0.0.239, NatInfo 50.0.0.2:58880 to 59391

3) 03/23/2015:00:33:57 GMT Informational 0-PPE-0 : default LSN LSN_DETERMINISTIC 79201708 0 : Dtrstc FREE Client 12.0.0.240, NatInfo 50.0.0.2:59392 to 59903

<!--NeedCopy-->

ポートブロックによるダイナミック LSN 設定の最小ロギング

ネットワーク192.0.2.0/24のすべてのサブスクライバに対してポートブロックを使用する単純な動的LSN設定の例を考えてみましょう。この LSN 設定では、ポートブロックサイズは 1024 に設定され、LSN NAT IP アドレスプールの IP アドレスは 203.0.113.3 ~ 203.0.113.4 の範囲にあります。

set lsn parameter -memLimit 4000

Done

add lsn client LSN-CLIENT-1

Done

bind lsn client LSN-CLIENT-1 -network 192.0.2.0 -netmask 255.255.255.0

Done

add lsn pool LSN-POOL-1

Done

bind lsn pool LSN-POOL-1 203.0.113.3-203.0.113.4

Done

add lsn group LSN-GROUP-1 -clientname LSN-CLIENT-1 -portblocksize 1024

Done

bind lsn group LSN-GROUP-1 -poolname pool1 LSN-POOL-1

Done

<!--NeedCopy-->

NetScalerアプライアンスは、サブスクライバーが初めてセッションを開始するときに、設定されたポートブロックサイズに基づいて、LSN NAT IPプールからランダムなNAT IPアドレスとポートブロックを割り当てます。NetScalerは、このサブスクライバーに割り当てられたNAT IPアドレスとポートブロックを記録します。アプライアンスは、このサブスクライバに対して作成または削除されたLSNセッションをログに記録しません。すべてのポートがサブスクライバに割り当てられたポートブロックから(異なるサブスクライバセッション用に)割り当てられる場合、アプライアンスはサブスクライバに追加セッション用の新しいランダムNAT IPアドレスとポートブロックを割り当てます。NetScalerは、サブスクライバーに割り当てられたすべてのNAT IPアドレスとポートブロックを記録します。

IP アドレス 192.0.2.1 のサブスクライバがセッションを開始すると、アプライアンスは次のログメッセージを生成します。ログメッセージには、アプライアンスが NAT IP アドレス 203.0.113.3 とポートブロック 1024-2047 を加入者に割り当てたことが示されています。

03/23/2015:00:07:12 GMT Informational 0-PPE-3 : default LSN LSN_PORTBLOCK 106725793 0 : Portblock ALLOC Client 12.0.2.72, NatInfo 203.0.113.3:1024 to 2047, Proto:TCP

<!--NeedCopy-->

割り当てられた NAT IP アドレスと割り当てられたポートブロック内のポートの 1 つを使用するセッションがなくなると、割り当てられた NAT IP アドレスとポートブロックが加入者から解放されます。NetScalerは、NAT IPアドレスとポートブロックがサブスクライバーから解放されたことをログに記録します。アプライアンスは、割り当てられた NAT IP アドレス(203.0.113.3)と割り当てられたポートブロック(1024-2047)を使用するセッションがなくなると、IP アドレス 192.0.2.1 のサブスクライバに次のログメッセージを生成します。ログメッセージには、NAT IP アドレスとポートブロックが加入者から解放されたことが示されます。

03/23/2015:00:11:09 GMT Informational 0-PPE-3 : default LSN LSN_PORTBLOCK 106814342 0 : Portblock FREE Client 12.0.3.122, NatInfo 203.0.113.3: 1024 to 2047, Proto:TC

<!--NeedCopy-->

SYSLOGサーバーの負荷分散

Citrix ADCアプライアンスは、構成されたすべての外部ログサーバーにSYSLOGイベントとメッセージを送信します。その結果、冗長なメッセージが保存され、システム管理者の監視が困難になります。この問題に対処するために、Citrix ADCアプライアンスは、メンテナンスとパフォーマンスを向上させるために外部ログサーバー間でSYSLOGメッセージを負荷分散できる負荷分散アルゴリズムを提供します。サポートされる負荷分散アルゴリズムには、ラウンドロビン、最小帯域幅、カスタムロード、最小接続、最小パケット、および AuditLogHash が含まれます。

コマンドラインインターフェイスを使用した SYSLOG サーバーの負荷分散

サービスを追加し、サービスタイプを SYSLOGTCP または SYSLOGUDP として指定します。

add service <name>(<IP> | <serverName>) <serviceType (SYSLOGTCP | SYSLOGUDP)> <port>

<!--NeedCopy-->

負荷分散仮想サーバーを追加し、サービスタイプを SYSLOGTCP または SYSLOGTCP、負荷分散方法を AUDITLOGHASH として指定します。

add lb vserver <name> <serviceType (SYSLOGTCP | SYSLOGUDP)> [-lbMethod <AUDITLOGHASH>]

<!--NeedCopy-->

サービスを負荷分散仮想サーバーに接続します。

Bind lb vserver <name> <serviceName>

<!--NeedCopy-->

SYSLOG アクションを追加し、サービスタイプとして SYSLOGTCP または SYSLOGUDP を持つ負荷分散サーバー名を指定します。

add syslogaction <name> <serverIP> [-lbVserverName <string>] [-logLevel <logLevel>]

<!--NeedCopy-->

ルールとアクションを指定して SYSLOG ポリシーを追加します。

add syslogpolicy <name> <rule> <action>

<!--NeedCopy-->

ポリシーを有効にするには、SYSLOG ポリシーをシステムグローバルにバインドします。

bind system global <policyName>

<!--NeedCopy-->

構成ユーティリティを使用した SYSLOG サーバーの負荷分散

-

サービスを追加し、サービスタイプを SYSLOGTCP または SYSLOGUDP として指定します。

[ トラフィック管理 ] > [ サービス] に移動し、[ 追加 ] をクリックして、プロトコルとして [ SYLOGTCP ] または [ SYSLOGUDP ] を選択します。

-

負荷分散仮想サーバーを追加し、サービスタイプを SYSLOGTCP または SYSLOGTCP、負荷分散方法を AUDITLOGHASH として指定します。

[ トラフィック管理 ] > [ 仮想サーバー] に移動し、[ 追加 ] をクリックして、プロトコルとして [ SYLOGTCP ] または [ SYSLOGUDP ] を選択します。

-

サービスを負荷分散仮想サーバーに移行し、サービスに接続します。

サービスを負荷分散仮想サーバーに接続します。

[トラフィック管理] > [仮想サーバー] に移動し、仮想サーバーを選択してから、負荷分散方法で [AuditLogHash] を選択します。

-

SYSLOG アクションを追加し、サービスタイプとして SYSLOGTCP または SYSLOGUDP を持つ負荷分散サーバー名を指定します。

[システム] > [監査] に移動し、[サーバー] をクリックし、[サーバー] の [LB Vserver] オプションを選択してサーバーを追加します。

-

ルールとアクションを指定して SYSLOG ポリシーを追加します。

[ システム ] > [ Syslog] に移動し、[ ポリシー ] をクリックして、SYSLOG ポリシーを追加します。

-

ポリシーを有効にするには、SYSLOG ポリシーをシステムグローバルにバインドします。

[ システム ] > [ Syslog] に移動し、SYSLOG ポリシーを選択して [ アクション] をクリックし、[ グローバルバインディング ] をクリックして、ポリシーをシステムグローバルにバインドします。

例:

次の構成では、AUDITLOGHASH を負荷分散方法として使用して、外部ログサーバー間で SYSLOG メッセージの負荷分散を指定します。Citrix ADCアプライアンスは、サービス、service1、service2、およびサービス3の間で負荷分散されるSYSLOGイベントとメッセージを生成します。

add service service1 192.0.2.10 SYSLOGUDP 514

Done

add service service2 192.0.2.11 SYSLOGUDP 514

Done

add service service3 192.0.2.11 SYSLOGUDP 514

Done

add lb vserver lbvserver1 SYSLOGUDP -lbMethod AUDITLOGHASH

Done

bind lb vserver lbvserver1 service1

Done

bind lb vserver lbvserver1 service2

Done

bind lb vserver lbvserver1 service3

Done

add syslogaction sysaction1 -lbVserverName lbvserver1 -logLevel All

Done

add syslogpolicy syspol1 ns_true sysaction1

Done

bind system global syspol1

Done

<!--NeedCopy-->

HTTP ヘッダー情報のロギング

NetScalerアプライアンスは、NetScalerのLSN機能を使用するHTTP接続のリクエストヘッダー情報をログに記録できるようになりました。HTTP リクエストパケットの次のヘッダー情報を記録できます。

- HTTP リクエストの送信先の URL。

- HTTP リクエストで指定された HTTP メソッド。

- HTTP リクエストで使用される HTTP バージョン。

- HTTP リクエストを送信したサブスクライバーの IP アドレス。

ISP は HTTP ヘッダーログを使用して、特定のサブスクライバーの HTTP プロトコルに関連する傾向を確認できます。たとえば、ISPはこの機能を使用して、一部の加入者の中で最も人気のあるWebサイトを検索できます。

HTTP ヘッダーログプロファイルは、ロギングを有効または無効にできる HTTP ヘッダー属性 (URL や HTTP メソッドなど) のコレクションです。その後、HTTP ヘッダーログプロファイルは LSN グループにバインドされます。次に、NetScalerアプライアンスは、LSNグループに関連するすべてのHTTPリクエストのHTTPヘッダー属性(バインドされたHTTPヘッダーログプロファイルでロギング用に有効になっている)を記録します。次に、アプライアンスは設定されたログサーバーにログメッセージを送信します。

HTTP ヘッダーログプロファイルは複数の LSN グループにバインドできますが、LSN グループには 1 つの HTTP ヘッダーログプロファイルしか割り当てることができません。

コマンドラインインターフェイスを使用して HTTP ヘッダーログプロファイルを作成するには

コマンドプロンプトで入力します。

add lsn httphdrlogprofile <httphdrlogprofilename> [-logURL ( ENABLED | DISABLED )] [-logMethod ( ENABLED | DISABLED )] [-logVersion ( ENABLED | DISABLED )] [-logHost ( ENABLED | DISABLED )]

show lsn httphdrlogprofile

<!--NeedCopy-->

コマンドラインインターフェイスを使用して HTTP ヘッダーログプロファイルを LSN グループにバインドするには

コマンドプロンプトで入力します。

bind lsn group <groupname> -httphdrlogprofilename <string>

show lsn group <groupname>

<!--NeedCopy-->

例

次の LSN 設定の例では、HTTP ヘッダーログプロファイル HTTP-Header-Log-1 が LSN グループ LSN-GROUP-1 にバインドされています。ログプロファイルには、すべての HTTP 属性(URL、HTTP メソッド、HTTP バージョン、ホスト IP アドレス)のロギングが有効になっているので、LSN グループに関連する(ネットワーク 192.0.2.0/24 の)サブスクライバーからの HTTP 要求に対してこれらのすべての属性がログに記録されます。

add lsn httphdrlogprofile HTTP-HEADER-LOG-1

Done

set lsn parameter -memLimit 4000

Done

add lsn client LSN-CLIENT-1

Done

bind lsn client LSN-CLIENT-1 -network 192.0.2.0 -netmask 255.255.255.0

Done

add lsn pool LSN-POOL-1

Done

bind lsn pool LSN-POOL-1 203.0.113.3-203.0.113.4

Done

add lsn group LSN-GROUP-1 -clientname LSN-CLIENT-1 -portblocksize 1024

Done

bind lsn group LSN-GROUP-1 -poolname pool1 LSN-POOL-1

Done

bind lsn group LSN-GROUP-1 -httphdrlogprofilename HTTP-HEADER-LOG-1

Done

<!--NeedCopy-->

NetScalerは、LSN構成例に属するサブスクライバーの1人がHTTPリクエストを送信すると、次のHTTPヘッダーログメッセージを生成します。

ログメッセージから、IP アドレス 192.0.2.33 のクライアントが HTTP メソッド GET と HTTP バージョン 1.1 を使用して URL example.com に HTTP リクエストを送信したことがわかります。

03/19/2015:16:24:04 GMT Informational 0-PPE-1 : default LSN Message 59 0 : "LSN Client IP:TD 10.102.37.118:0 URL: example.com Host: 192.0.2.33 Version: HTTP1.1 Method: GET"

<!--NeedCopy-->

MSISDN 情報のロギング

モバイルステーション統合加入者電話番号(MSISDN)は、複数のモバイルネットワークにわたって加入者を一意に識別する電話番号です。MSISDNには、加入者の事業者を識別する国コードと国内宛先コードが関連付けられています。

モバイルネットワークのサブスクライバーのLSNログエントリにMSISDNSを含めるようにNetScalerアプライアンスを構成できます。LSN ログに MSISDN があると、管理者はポリシーや法律に違反したモバイル加入者や、合法的な傍受機関から情報を要求されたモバイル加入者を迅速かつ正確にバックトレースできます。

次の LSN ログエントリの例には、LSN 設定のモバイル加入者からの接続の MSISDN 情報が含まれています。ログエントリには、MSISDN が E 164:5556543210 のモバイル加入者が、NAT IP: ポート 203.0.113. 3:45195を介して宛先 IP: ポート 23.0.0. 1:80 に接続されたことが示されています。

| ログエントリタイプ | サンプルログエントリ |

|---|---|

| LSN セッションの作成 | Oct 14 15:37:30 10.102.37.77 10/14/2015:10:08:14 GMT 0-PPE-6 : default LSN LSN_SESSION 25012 0 : SESSION CREATED E164:5556543210 Client IP:Port:TD 192.0.2.50:4649:0, NatIP:NatPort 203.0.113.3:45195, Destination IP:Port:TD 23.0.0.1:0:0, Protocol: TCP |

| LSN マッピングの作成 | Oct 14 15:37:30 10.102.37.77 10/14/2015:10:08:14 GMT 0-PPE-6 : default LSN LSN_ADDR_MAPPING 25013 0 : ADM CREATED E164:5556543210 Client IP:Port:TD 192.0.2.50:4649:0, NatIP:NatPort 203.0.113.3:45195, Destination IP:Port:TD 23.0.0.1:0:0, Protocol: TCP |

| LSN セッションの削除 | Oct 14 15:40:30 10.102.37.77 10/14/2015:10:11:14 GMT 0-PPE-6 : default LSN LSN_SESSION 25012 0 : SESSION CREATED E164:5556543210 Client IP:Port:TD 192.0.2.50:4649:0, NatIP:NatPort 203.0.113.3:45195, Destination IP:Port:TD 23.0.0.1:0:0, Protocol: TCP |

| LSN マッピング | Oct 14 15:40:30 10.102.37.77 10/14/2015:10:11:14 GMT 0-PPE-6 : default LSN LSN_ADDR_MAPPING 25013 0 : ADM CREATED E164:5556543210 Client IP:Port:TD 192.0.2.50:4649:0, NatIP:NatPort 203.0.113.3:45195, Destination IP:Port:TD 23.0.0.1:0:0, Protocol: TCP |

MSISDN 情報を LSN ログに含めるには、次のタスクを実行します

- LSN ログプロファイルを作成します。LSN ログプロファイルには、LSN 設定の LSN ログに MSISDN 情報を含めるかどうかを指定するログサブスクライバー ID パラメータが含まれます。LSN ログプロファイルを作成するときに、ログサブスクライバー ID パラメータを有効にします。

- LSN ログプロファイルを LSN 設定の LSN グループにバインドします。作成された LSN ログプロファイル名にログプロファイル名パラメータを設定して、作成された LSN ログプロファイルを LSN 構成の LSN グループにバインドします。大規模な NAT の設定手順については、 LSN の設定手順を参照してください。

CLI を使用して LSN ログプロファイルを作成するには

コマンドプロンプトで入力します。

add lsn logprofile <logprofilename -logSubscriberID ( ENABLED | DISABLED )

show lsn logprofile

<!--NeedCopy-->

CLI を使用して LSN ログプロファイルを LSN 設定の LSN グループにバインドするには

コマンドプロンプトで入力します。

bind lsn group <groupname> -logProfileName <lsnlogprofilename>

show lsn group

<!--NeedCopy-->

設定例:

この LSN 設定の例では、LSN ログプロファイルのログサブスクライバー ID パラメータが有効になっています。プロファイルは LSN グループ LSN-GROUP-9 にバインドされます。MSISDN 情報は、(ネットワーク 192.0.2.0/24 の)モバイル加入者からの接続の LSN セッションと LSN マッピングログに含まれます。

add lsn logprofile LOG-PROFILE-MSISDN-9 -logSubscriberID ENABLED

Done

add lsn client LSN-CLIENT-9

Done

bind lsn client LSN-CLIENT-9 -network 192.0.2.0 -netmask 255.255.255.0

Done

add lsn pool LSN-POOL-9

Done

bind lsn pool LSN-POOL-9 203.0.113.3-203.0.113.4

Done

add lsn group LSN-GROUP-9 -clientname LSN-CLIENT-9

Done

bind lsn group LSN-GROUP-9 -poolname LSN-POOL-9

Done

bind lsn group LSN-GROUP-9 -logprofilename LOG-PROFILE-MSISDN-9

Done

<!--NeedCopy-->

現在の LSN セッションの表示

現在のLSNセッションを表示して、NetScalerアプライアンス上の不要または非効率的なLSNセッションを検出できます。選択パラメータに基づいて、すべての LSN セッションまたは一部の LSN セッションを表示できます。

注:NetScalerアプライアンスに100万を超えるLSNセッションが存在する場合、Citrixでは選択パラメーターを使用してすべてのセッションではなく選択したLSNセッションを表示することをお勧めします。

コマンドラインインターフェイスを使用した設定

コマンドラインインターフェイスを使用してすべての LSN セッションを表示するには

コマンドプロンプトで入力します。

show lsn session

<!--NeedCopy-->

コマンドラインインターフェイスを使用して選択的な LSN セッションを表示するには

コマンドプロンプトで入力します。

show lsn session [-clientname <string>] [-network <ip_addr> [-netmask <netmask>] [-td <positive_integer>]] [-natIP <ip_addr> [-natPort <port>]]

<!--NeedCopy-->

例

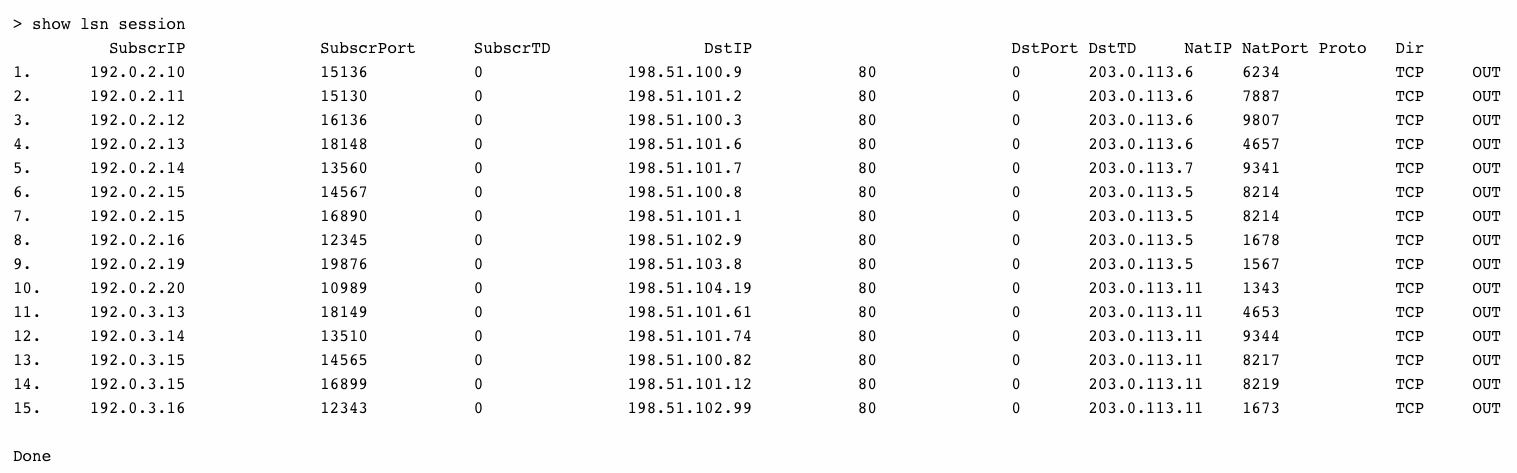

NetScalerに存在するすべてのLSNセッションを表示するには

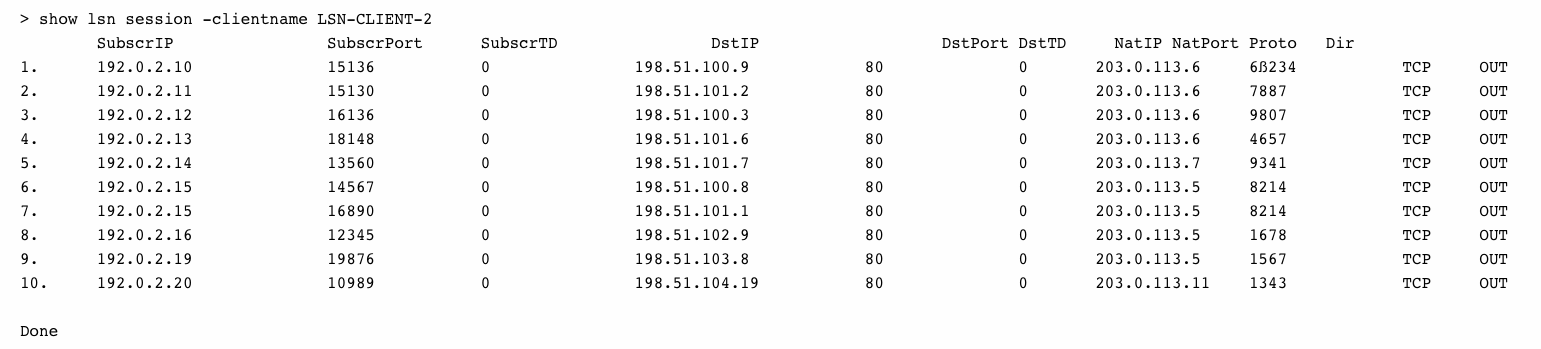

LSN クライアントエンティティ LSN-CLIENT-2 に関連するすべての LSN セッションを表示するには

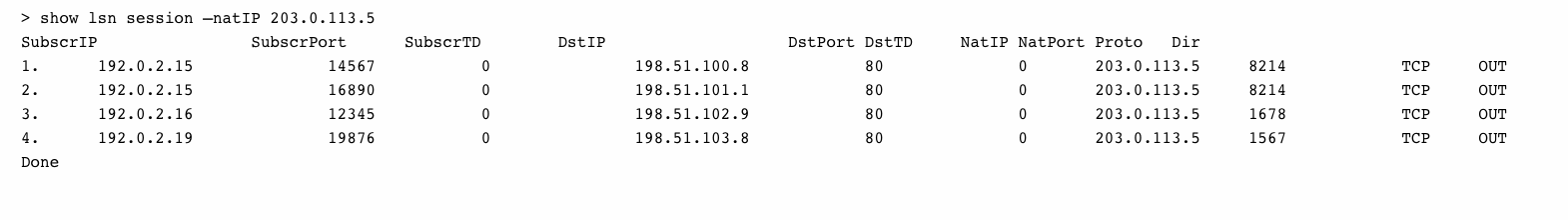

NAT IP アドレスとして 203.0.113.5 を使用するすべての LSN セッションを表示するには

設定ユーティリティを使った設定

構成ユーティリティを使用してすべての LSN セッションまたは選択した LSN セッションを表示するには

- [システム] > [大規模NAT] > [セッション] に移動し、[NAT44] タブをクリックします。

- 選択パラメータに基づいて LSN セッションを表示するには、[検索(Search)] をクリックします。

パラメータの説明(CLI プロシージャにリストされているコマンド)

-

show lsn session

-

clientname

LSN クライアントエンティティの名前。最大長:127

-

network

加入者の IP アドレスまたはネットワークアドレス。

-

ネットマスク

ネットワークパラメータで指定された IP アドレスのサブネットマスク。

デフォルト値:255.255.255.255

-

td

LSN クライアントエンティティのトラフィックドメイン ID。

デフォルト値:0

最小値:0

最大値:4094

-

NaTiP

LSN セッションで使用されるマップされた NAT IP アドレス。

-

LSN 統計情報の表示

LSN 機能に関連する統計情報を表示して、LSN 機能のパフォーマンスを評価したり、問題をトラブルシューティングしたりできます。LSN 機能または特定の LSN グループの統計情報の概要を表示できます。統計カウンターには、NetScalerアプライアンスが最後に再起動されてからのイベントが反映されます。NetScalerアプライアンスを再起動すると、これらのカウンタはすべて0にリセットされます。

コマンドラインインターフェイスを使用してすべての LSN 統計を表示するには

コマンドプロンプトで入力します。

stat lsn

<!--NeedCopy-->

コマンドラインインターフェイスを使用して指定した LSN グループの統計情報を表示するには

コマンドプロンプトで入力します。

stat lsn group [<groupname>]

<!--NeedCopy-->

例

> stat lsn

Large Scale NAT statistics

Rate(/s) Total

LSN TCP Received Packets 0 40

LSN TCP Received Bytes 0 3026

LSN TCP Transmitted Packets 0 40

LSN TCP Transmitted Bytes 0 3026

LSN TCP Dropped Packets 0 0

LSN TCP Current Sessions 0 0

LSN UDP Received Packets 0 0

LSN UDP Received Bytes 0 0

LSN UDP Transmitted Packets 0 0

LSN UDP Transmitted Bytes 0 0

LSN UDP Dropped Packets 0 0

LSN UDP Current Sessions 0 0

LSN ICMP Received Packets 0 982

LSN ICMP Received Bytes 0 96236

LSN ICMP Transmitted Packets 0 0

LSN ICMP Transmitted Bytes 0 0

LSN ICMP Dropped Packets 0 982

LSN ICMP Current Sessions 0 0

LSN Subscribers 0 1

Done

> stat lsn group LSN-GROUP-1

LSN Group Statistics

Rate (/s) Total

TCP Translated Pkts 0 40

TCP Translated Bytes 0 3026

TCP Dropped Pkts 0 0

TCP Current Sessions 0 0

UDP Translated Pkts 0 0

UDP Translated Bytes 0 0

UDP Dropped Pkts 0 0

UDP Current Sessions 0 0

ICMP Translated Pkts 0 0

ICMP Translated Bytes 0 0

ICMP Dropped Pkts 0 0

ICMP Current Sessions 0 0

Current Subscribers 0 1

Done

<!--NeedCopy-->

パラメータの説明(CLI プロシージャにリストされているコマンド)

-

stat lsn group

-

グループ名

LSN グループの名前。最大長:127

-

細部

詳細な出力を指定します (詳細な統計情報を含む)。出力はかなり大きくなることがあります。この引数がない場合、出力には要約のみが表示されます。

-

fullValues

数字と文字列を完全な形式で表示するように指定します。このオプションがないと、長い文字列は短くなり、大きい数字は省略されます。

-

ntimes

統計情報を表示する回数を 7 秒間隔で指定します。

デフォルト値:1

-

logFile

入力として使用するログファイルの名前。

-

clearstats

統計/カウンタをクリア

設定可能な値:ベーシック、フル

-

コンパクトロギング

LSN 情報のロギングは、ISP が法的要件を満たし、いつでもトラフィックの送信元を特定できるようにするために必要となる重要な機能の 1 つです。その結果、最終的には膨大な量のログデータになり、ISPはロギングインフラストラクチャの維持に多額の投資をする必要があります。

コンパクトロギングは、イベント名とプロトコル名のショートコードを含む表記変更を行うことでログサイズを小さくする手法です。たとえば、C はクライアント、SC は作成されたセッション、T は TCP です。コンパクトロギングでは、ログサイズを平均 40% 削減できます。

次の NAT44 マッピング作成ログエントリの例は、コンパクトロギングの利点を示しています。

|-|-| |Default logging format|02/02/2016:01:13:01 GMT Informational 0-PPE-2 : default LSN LSN_ADDRPORT_MAPPING 85 0 : A&PDM CREATED ClientIP:Port:TD1.1.1.1:6500:0,NatIP:NatPort8.8.8.8:47902, DestinationIP:Port:TD2.2.2.2:80:0, Protocol: TCP| |Compact logging format|02/02/2016:01:14:57 GMT Info 0-PE2:default LSN 87 0:A&PDMC|C-1.1.1.1:6500:0|N-8.8.8.9:51066|D-2.2.2.2:80:0|T|

構成の手順

LSN 情報をコンパクト形式で記録するには、次のタスクを実行します。

- LSN ログプロファイルを作成します。LSN ログプロファイルには、LSN 設定の情報をコンパクト形式で記録するかどうかを指定する Log Compact パラメータが含まれます。

- LSN ログプロファイルを LSN 設定の LSN グループにバインドします。Log Profile Name パラメータを作成した LSN ログプロファイル名に設定して、作成した LSN ログプロファイルを LSN 設定の LSN グループにバインドします。この LSN グループのすべてのセッションとマッピングは、コンパクト形式でログに記録されます。

CLI を使用して LSN ログプロファイルを作成するには

コマンドプロンプトで入力します。

add lsn logprofile <logprofilename> -logCompact (ENABLED|DISABLED)

show lsn logprofile

<!--NeedCopy-->

CLI を使用して LSN ログプロファイルを LSN 設定の LSN グループにバインドするには

コマンドプロンプトで入力します。

bind lsn group <groupname> -logProfileName <lsnlogprofilename>

show lsn group

<!--NeedCopy-->

設定例:

add lsn logprofile LOG-PROFILE-COMPACT-9 -logCompact ENABLED

Done

add lsn client LSN-CLIENT-9

Done

bind lsn client LSN-CLIENT-9 -network 192.0.2.0 -netmask 255.255.255.0

Done

add lsn pool LSN-POOL-9

Done

bind lsn pool LSN-POOL-9 203.0.113.3-203.0.113.4

Done

add lsn group LSN-GROUP-9 -clientname LSN-CLIENT-9

Done

bind lsn group LSN-GROUP-9 -poolname LSN-POOL-9

Done

bind lsn group LSN-GROUP-9 –logProfileName LOG-PROFILE-COMPACT-9

Done

<!--NeedCopy-->

IPFIX ロギング

NetScalerアプライアンスは、LSNイベントに関する情報をインターネットプロトコルフロー情報エクスポート(IPFIX)形式で、構成済みのIPFIXコレクターのセットに送信することをサポートしています。アプライアンスは既存のAppFlow機能を使用して、LSNイベントをIPFIX形式でIPFIXコレクターに送信します。

IPFIX ベースのロギングは、次の大規模な NAT44 関連イベントに使用できます。

- LSN セッションの作成または削除。

- LSN マッピングエントリの作成または削除。

- デターミニスティック NAT におけるポートブロックの割り当てまたは割り当て解除

- ダイナミック NAT におけるポートブロックの割り当てまたは割り当て解除

- サブスクライバセッションクォータを超えると。

IPFIX ロギングを設定する前に考慮すべきポイント

IPSec ALG の設定を開始する前に、次の点を考慮してください。

- Citrix ADCアプライアンスでAppFlow機能およびIPFIXコレクタを構成する必要があります。手順については、「AppFlow機能の構成」トピックを参照してください。

構成の手順

LSN 情報を IPFIX 形式で記録するには、次のタスクを実行します。

- AppFlow構成でLSNロギングを有効にします。AppFlow構成の一部としてLSNロギングパラメータを有効にします。

- LSN ログプロファイルを作成します。LSN ログプロファイルには、IPFIX 形式のログ情報を有効または無効にする IPFIX パラメータが含まれます。

- LSN ログプロファイルを LSN 設定の LSN グループにバインドします。LSN ログプロファイルを 1 つまたは複数の LSN グループにバインドします。バインドされた LSN グループに関連するイベントは IPFIX 形式で記録されます。

CLIを使用してAppFlow構成でLSNロギングを有効にするには

コマンドプロンプトで入力します。

set appflow param -lsnLogging ( ENABLED | DISABLED )

show appflow param

<!--NeedCopy-->

CLIat を使用して LSN ログプロファイルを作成するには、コマンドプロンプトで

コマンドプロンプトで入力します。

set lsn logprofile <logProfileName> -logipfix ( ENABLED | DISABLED )

show lsn logprofile

<!--NeedCopy-->

CLI を使用して LSN ログプロファイルを LSN 設定の LSN グループにバインドするには

コマンドプロンプトで入力します。

bind lsn group <groupname> -logProfileName <lsnlogprofilename>

show lsn group

<!--NeedCopy-->

GUI を使用して LSN ログプロファイルを作成するには

[ システム ] > [ 大規模NAT ] > [ プロファイル] に移動し、[ ログ ] タブをクリックして、ログプロファイルを追加します。

GUI を使用して LSN ログプロファイルを LSN 設定の LSN グループにバインドするには

- [ システム ] > [ 大規模NAT ] > [ LSN グループ] に移動し、LSN グループを開きます。

- 詳細設定で、+ Log Profile をクリックして、作成したログプロファイルを LSN グループにバインドします。