Appliance-Einstellungen

Mit dem Citrix SD-WAN Orchestrator Service können Sie die Appliance-Einstellungen auf Standortebene konfigurieren und an die Remotegeräte übertragen.

Sie können die Einstellungen für Benutzer, Netzwerkadapter, NetFlow, AppFlow, SNMP, Fallback-Konfiguration und Bereinigungsfluss konfigurieren.

Hinweis

Die Option zum Konfigurieren der Appliance-Einstellungen ist beim Erstellen oder Bearbeiten einer Site-Vorlage nicht verfügbar.

Wenn HA konfiguriert ist, wählen Sie das primäre oder sekundäre Gerät aus, für das Sie die Appliance-Einstellungen ändern möchten.

Administrative Schnittstelle

Über die Verwaltungsoberfläche können Sie lokale und Remote-Benutzerkonten hinzufügen und verwalten. Die Remote-Benutzerkonten werden über die RADIUS- oder TACACS+-Authentifizierungsserver authentifiziert.

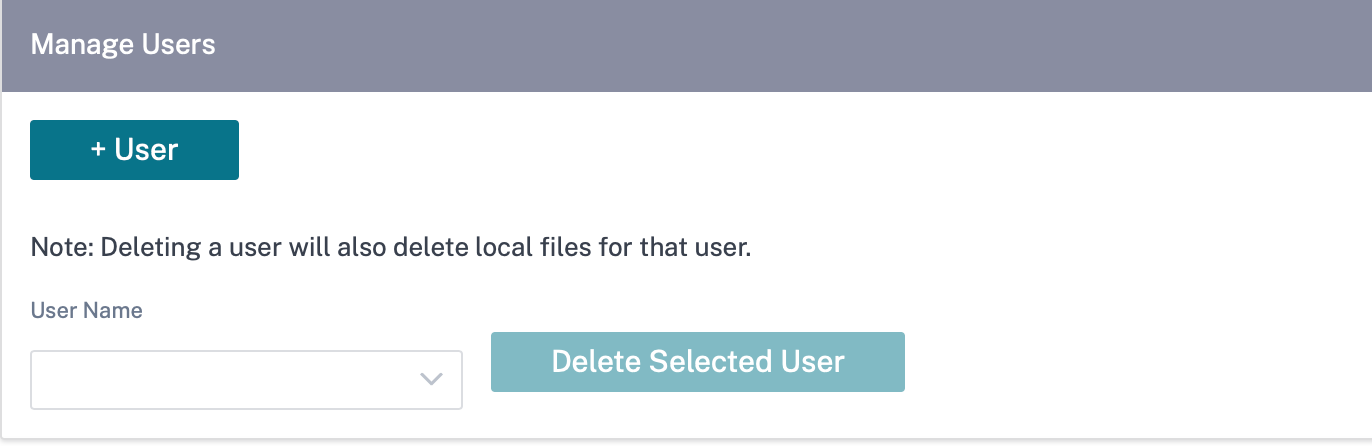

Nutzer verwalten

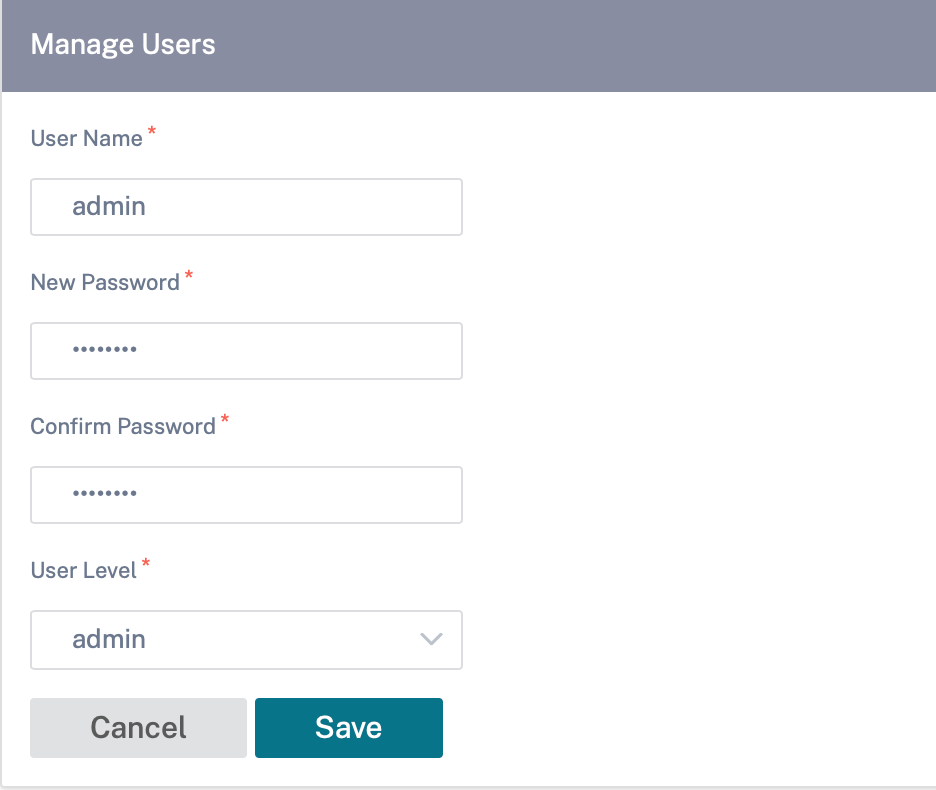

Sie können neue Benutzerkonten für die Site hinzufügen. Um einen neuen Benutzer hinzuzufügen, navigieren Sie zu Konfiguration > Appliance-Einstellungen > Administratorschnittstelle > Benutzer verwalten, und klicken Sie auf +Benutzer.

Geben Sie die folgenden Details an:

- Benutzername: Der Benutzername für das Benutzerkonto.

- Neues Passwort: Das Passwort für das Benutzerkonto.

- Passwort bestätigen: Geben Sie das Passwort erneut ein, um es zu bestätigen.

-

Benutzerstufe: Wählen Sie eine der folgenden Kontoberechtigungen aus:

- Admin: Ein Admin-Konto hat Lese- und Schreibzugriff auf alle Einstellungen. Ein Administrator kann eine Konfiguration und ein Softwareupdate für das Netzwerk durchführen.

- Betrachter: Ein Viewer-Konto ist ein schreibgeschütztes Konto mit Zugriff auf die Bereiche Dashboard, Reporting und Monitoring.

- Netzwerkadministrator: Ein Netzwerkadministrator hat Lese- und Schreibzugriff auf die Netzwerkeinstellung und schreibgeschützten Zugriff für andere Einstellungen.

-

Sicherheitsadministrator: Ein Sicherheitsadministrator hat Lese- und Schreibzugriff für die Firewall/Sicherheitsbezogene Einstellungen und schreibgeschützten Zugriff für andere Einstellungen.

Hinweis

Der Sicherheitsadministrator hat die Berechtigung, den Schreibzugriff auf die Firewall für andere Benutzer (Admin/Viewer) zu deaktivieren.

Um einen Benutzer zu löschen, wählen Sie einen Benutzernamen aus und klicken Sie auf Ausgewählten Benutzer löschen. Das Benutzerkonto und die lokalen Dateien werden gelöscht.

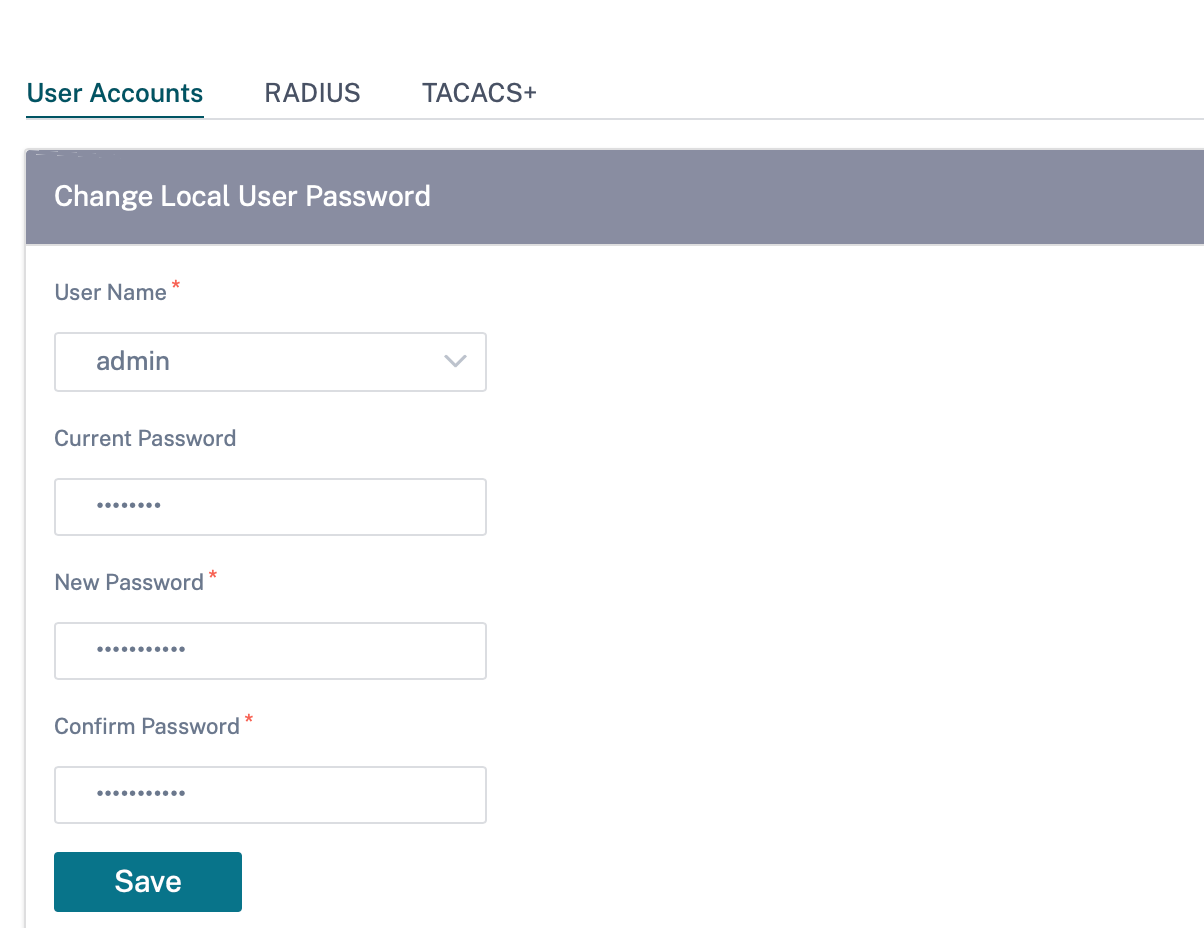

Ändern Sie das lokale Benutzerkennwort

Um das lokale Benutzerkennwort zu ändern, navigieren Sie zu Konfiguration > Appliance-Einstellungen > Administrative Oberfläche > Benutzerkonten > Lokales Benutzerkennwort ändern und geben Sie die folgenden Werte an:

- Benutzername: Wählen Sie aus der Liste der auf der Site konfigurierten Benutzer einen Benutzernamen aus, für den Sie das Kennwort ändern möchten.

- Aktuelles Passwort: Geben Sie das aktuelle Passwort ein. Dieses Feld ist für Admin-Benutzer optional.

- Neues Passwort: Geben Sie ein neues Passwort Ihrer Wahl ein.

- Passwort bestätigen: Geben Sie das Passwort erneut ein, um es zu bestätigen.

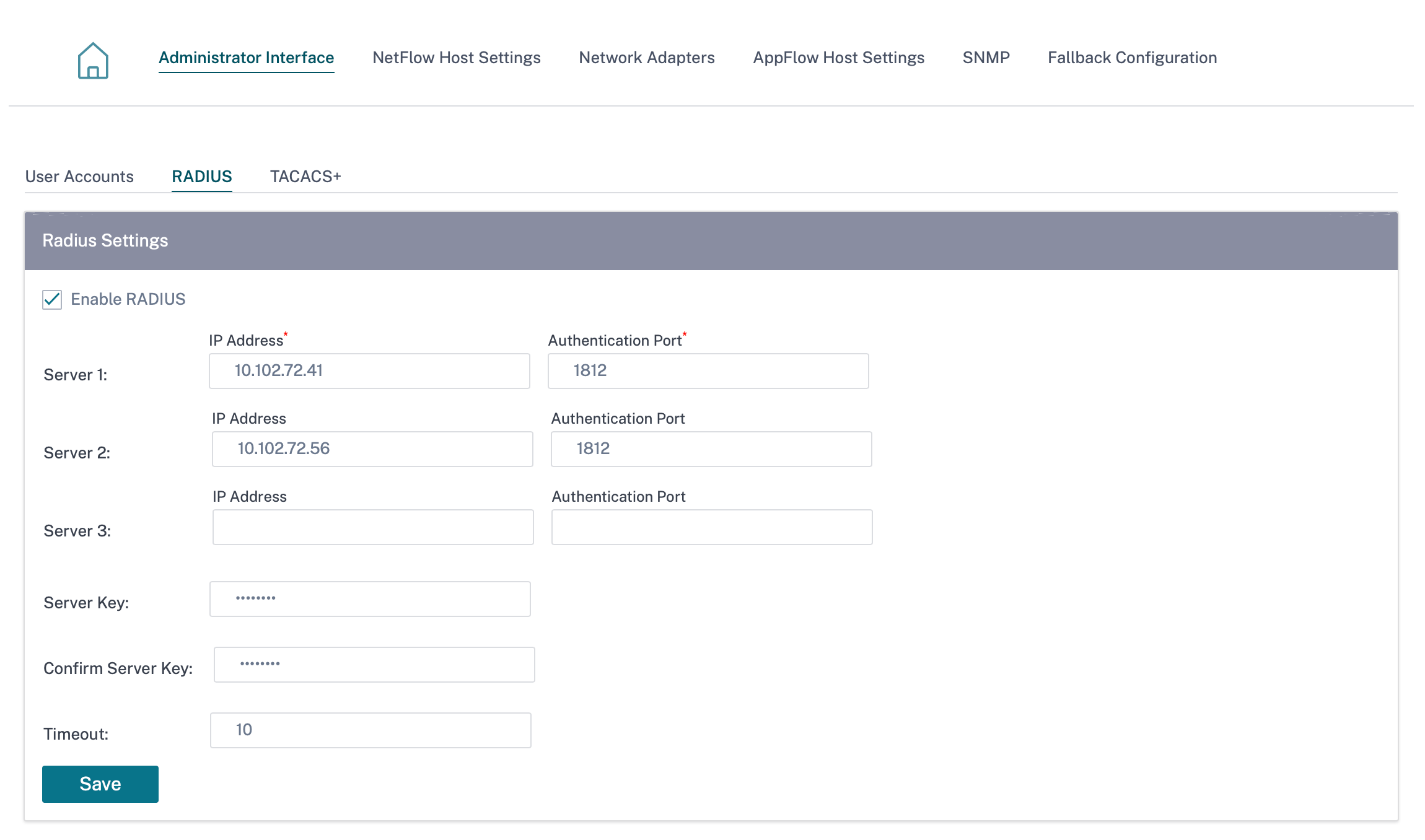

RADIUS-Authentifizierungsserver

RADIUS ermöglicht die Remote-Benutzerauthentifizierung auf der Appliance. Um die RADIUS-Authentifizierung verwenden zu können, müssen Sie mindestens einen RADIUS-Server angeben und konfigurieren. Optional können Sie redundante Backup-RADIUS-Server bis zu maximal drei konfigurieren. Die Server werden nacheinander überprüft. Stellen Sie sicher, dass die erforderlichen Benutzerkonten auf dem RADIUS-Authentifizierungsserver erstellt wurden.

Um die RADIUS-Authentifizierung zu konfigurieren, navigieren Sie zu Konfiguration > Appliance-Einstellungen > Administrative Schnittstelle > RADIUSund klicken Sie auf RADIUS aktivieren.

Hinweis

Sie können entweder die RADIUS- oder TACACS+-Authentifizierung auf einer Site aktivieren. Sie können nicht beide gleichzeitig aktivieren.

Geben Sie die Host-IP-Adresse des RADIUS-Servers und die Authentifizierungs-Portnummer an. Die Standardportnummer ist 1812. Geben Sie einen Serverschlüssel ein und bestätigen Sie ihn, dass es sich um einen geheimen Schlüssel handelt, mit dem eine Verbindung zum RADIUS-Server hergestellt wird. Geben Sie das Zeitintervall an, das auf eine Authentifizierungsantwort vom RADIUS-Server gewartet wird. Der Timeout-Wert muss kleiner oder gleich 60 Sekunden sein.

Hinweis

Die Einstellungen für Serverschlüssel und Timeout werden auf alle konfigurierten Server angewendet.

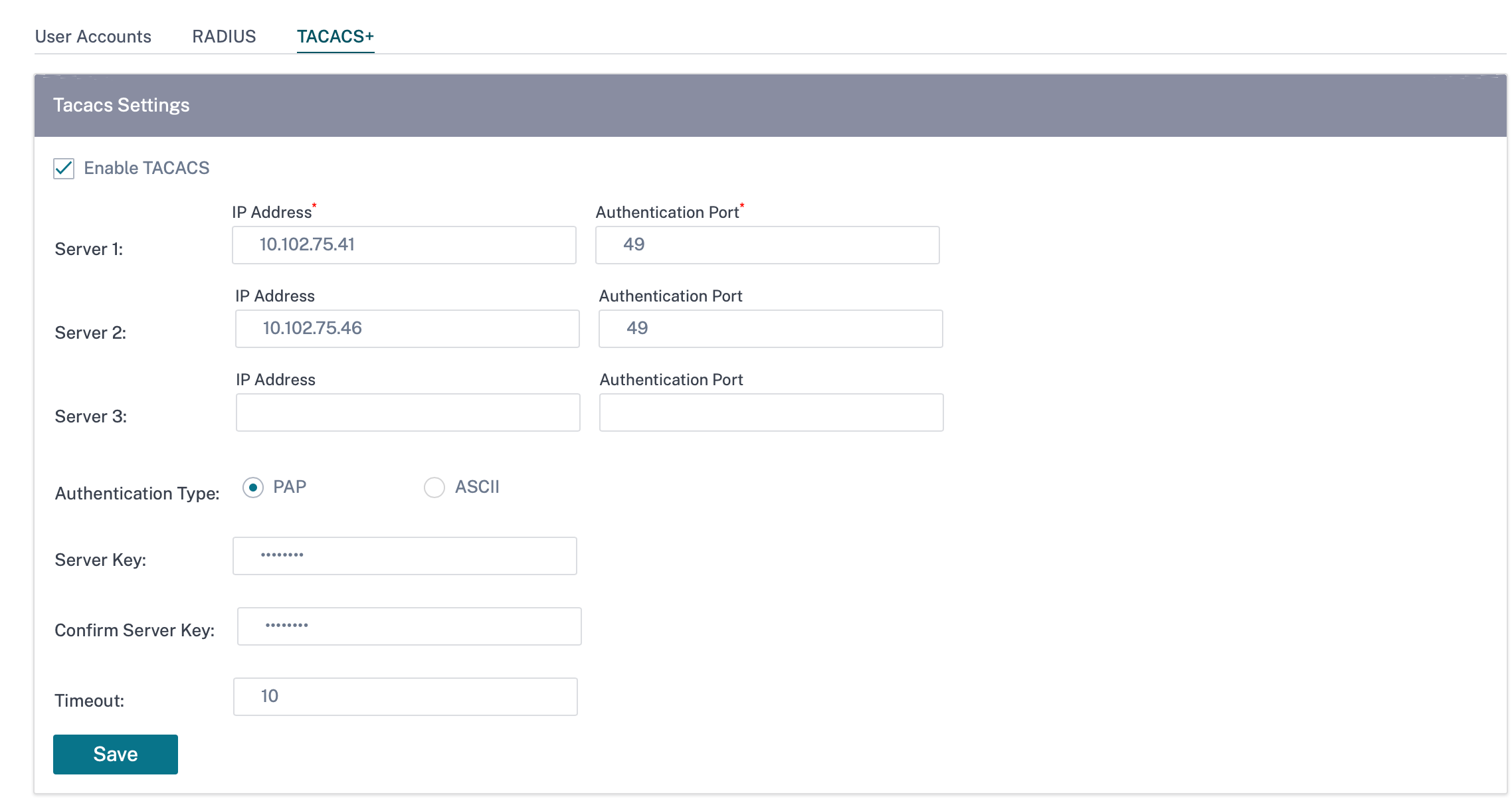

TACACS+-Authentifizierungsserver

TACACS+ ermöglicht die Remote-Benutzerauthentifizierung auf der Appliance. Um die TACACS+-Authentifizierung verwenden zu können, müssen Sie mindestens einen TACACS+-Server angeben und konfigurieren. Optional können Sie redundante Backup-TACACS+-Server bis zu maximal drei konfigurieren. Die Server werden nacheinander überprüft. Stellen Sie sicher, dass die erforderlichen Benutzerkonten auf dem TACACS+-Authentifizierungsserver erstellt wurden.

Um die TACACS+-Authentifizierung zu konfigurieren, navigieren Sie zu Konfiguration > Appliance-Einstellungen > Administrative Schnittstelle > TACACS+ und klicken Sie auf TACACS+ aktivieren.

Hinweis

Sie können entweder die RADIUS- oder TACACS+-Authentifizierung auf einer Site aktivieren. Sie können nicht beide gleichzeitig aktivieren.

- Wählen Sie die Verschlüsselungsmethode aus, um den Benutzernamen und das Kennwort an den TACACS+-Server zu senden.

- Geben Sie die Host-IP-Adresse des TACACS+-Servers und die Authentifizierungs-Portnummer an. Die Standardportnummer ist 49.

- Geben Sie einen Serverschlüssel ein und bestätigen Sie ihn. Es ist ein geheimer Schlüssel, der für die Verbindung mit dem TACACS+-Server verwendet wird.

- Geben Sie das Zeitintervall an, in dem auf eine Authentifizierungsantwort vom TACACS+-Server gewartet wird. Der Timeout-Wert muss kleiner oder gleich 60 Sekunden sein.

Hinweis

Die Einstellungen fürAuthentifizierungstyp,Serverschlüsselund Timeout werden auf alle konfigurierten Server angewendet.

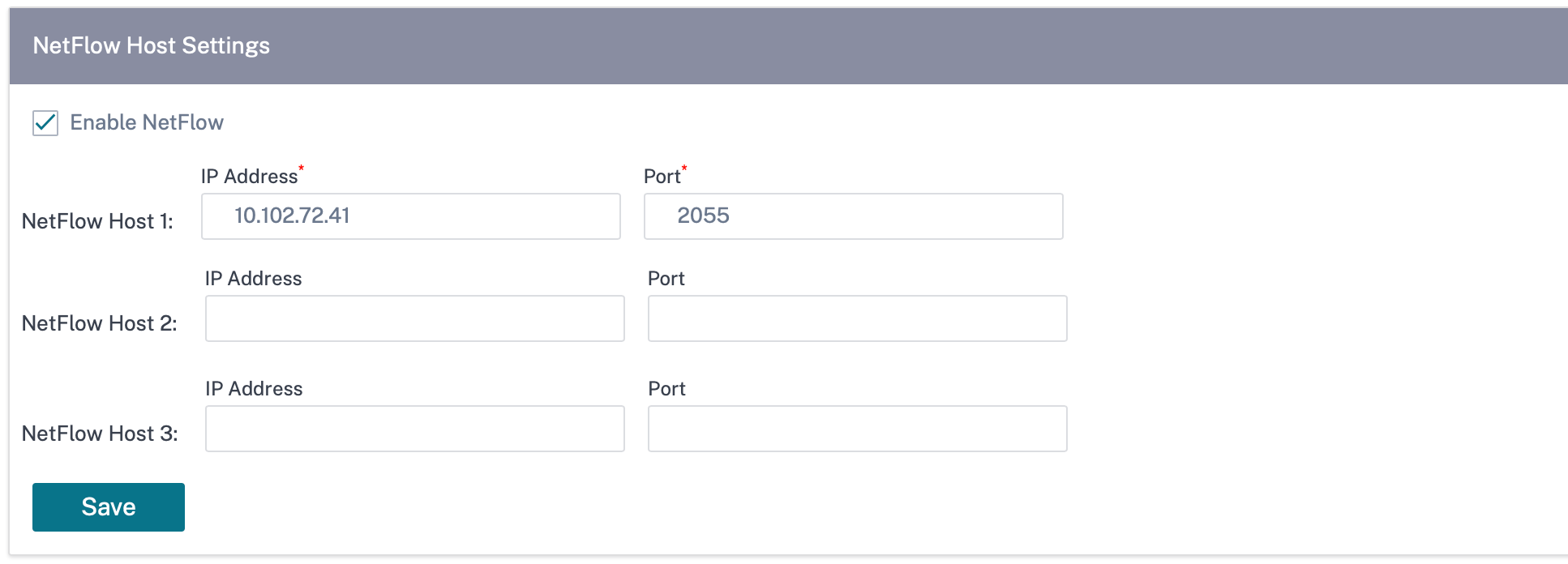

NetFlow Host-Einstellungen

NetFlow Collectors sammeln IP-Netzwerkverkehr, wenn es in eine SD-WAN-Schnittstelle eintritt oder diese verlässt. Mithilfe von NetFlow-Daten können Sie die Quelle und das Ziel des Traffics, die Serviceklasse und die Ursachen für Verkehrsüberlastung ermitteln. Weitere Informationen finden Sie unter Multiple NetFlow Collector.

Sie können bis zu drei NetFlow-Hosts konfigurieren. Um NetFlow-Hosteinstellungen zu konfigurieren, navigieren Sie zu Konfiguration > Appliance-Einstellungen > NetFlow-Host-Einstellungen. Wählen Sie NetFlow aktivieren aus und geben Sie die IP-Adresse und Portnummer des NetFlow-Hosts an.

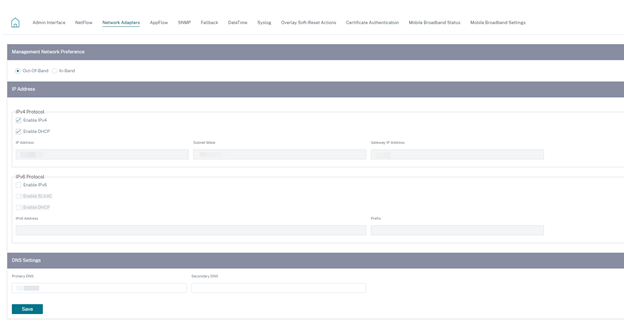

Netzwerkadapter

Für Citrix SD-WAN-Appliances können Sie die Verwaltungsnetzwerkpräferenz, die Verwaltungs-IP-Adresse und andere Netzwerkparameter manuell ändern. Sie können die IPv4-Adresse, die Subnetzmaske, die Gateway-IP-Adresse, die IPv6-Adresse und das Präfix der Appliance ändern oder die IP-Adresse automatisch abrufen, indem Sie DHCP oder SLAAC aktivieren (nur für IPv6-Adressen). Weitere Informationen finden Sie unter Dynamisches Host-Konfigurationsprotokoll.

Hinweis

- Sie können die IP-Adresse nicht ändern, wenn die Schnittstelle für die In-Band-Verwaltung verwendet wird. Weitere Informationen zur In-Band-Verwaltung finden Sie unter In-Band-Verwaltung.

- Die In-Band-Option funktioniert nur, wenn Sie einen Datenport als In-Band-Management-Port konfiguriert haben und der Internetdienst konfiguriert ist. Stellen Sie sicher, dass Sie über die Konfiguration zur Unterstützung der In-Band-Verwaltung für die SD-WAN-Appliance verfügen, bevor Sie die Verwaltungseinstellung festlegen.

- Der Abschnitt Verwaltungsnetzwerkeinstellungen (Inband und Out-of-Band) ist sichtbar, wenn auf der Appliance eine Softwareversion von 11.4.2 oder höher ausgeführt wird.

Um die Netzwerkadaptereinstellungen zu konfigurieren, navigieren Sie zu Konfiguration > Geräteeinstellungen > Netzwerkadapter.

AppFlow Host-Einstellungen

AppFlow und IPFIX sind Flow-Exportstandards, mit denen Anwendungs- und Transaktionsdaten in der Netzwerkinfrastruktur identifiziert und gesammelt werden. Diese Daten geben eine bessere Einsicht in die Auslastung und Leistung des Anwendungsdatenverkehrs.

Die gesammelten Daten, Flussaufzeichnungen genannt, werden an einen oder mehrere IPv4-Sammler übertragen. Die Kollektoren aggregieren die Flow-Datensätze und generieren Echtzeit- oder historische Berichte. Weitere Informationen finden Sie unter AppFlow und IPFIX.

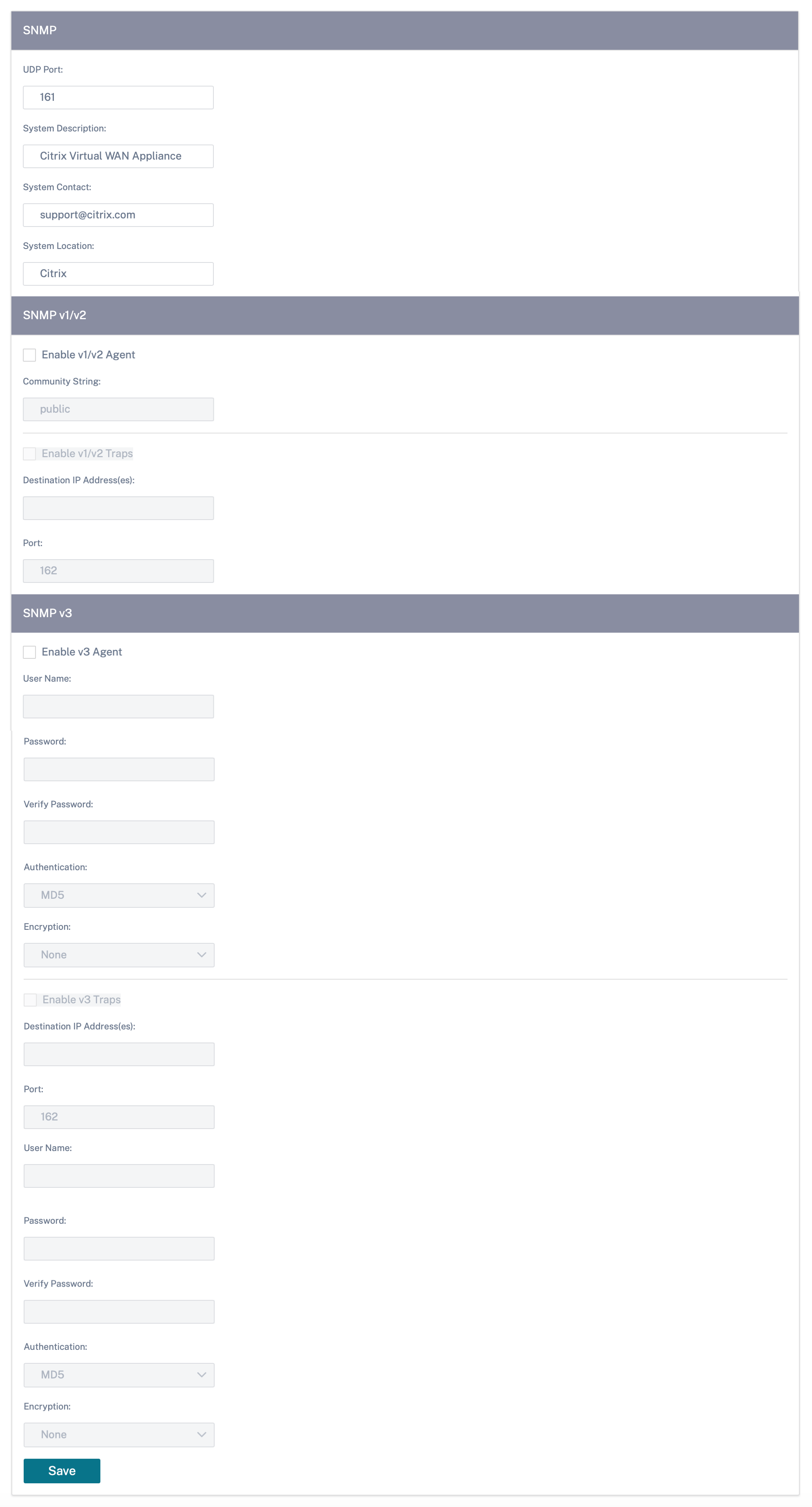

SNMP

SNMP wird zum Austausch von Verwaltungsinformationen zwischen Netzwerkgeräten verwendet. SNMPv1 ist die erste Version des SNMP-Protokolls. SNMPv2 ist das überarbeitete Protokoll, das Verbesserungen bei Protokollpakettypen, Transport-Mappings und MIB-Strukturelementen enthält. SNMPv3 definiert die sichere Version des SNMP. Das SNMPv3-Protokoll erleichtert auch die Remote-Konfiguration der SNMP-Entitäten.

Der SNMP-Agent sammelt die Verwaltungsinformationen lokal von der Appliance und sendet sie bei jeder Abfrage an den SNMP-Manager. Wenn der Agent ein Notfallereignis auf der Appliance erkennt, sendet er eine Warnmeldung an den Manager, ohne darauf zu warten, dass Daten abgefragt werden. Diese Notfallnachricht wird als Falle bezeichnet. Aktivieren Sie die erforderlichen Agenten der SNMP-Version, die entsprechenden Traps und geben Sie die erforderlichen Informationen an. Für weitere Details siehe SNMP.

Um SNMP-Einstellungen zu konfigurieren, navigieren Sie zu Konfiguration > Appliance-Einstellungen > SNMP

Fallback-Konfiguration

Die Fallback-Konfiguration stellt sicher, dass die Appliance mit dem Zero-Touch-Bereitstellungsdienst verbunden bleibt, wenn ein Verbindungsfehler, eine Konfigurations- oder Softwarekdiskrepanz vorliegt. Die Fallbackkonfiguration ist standardmäßig auf den Appliances aktiviert, die über ein Standardkonfigurationsprofil verfügen. Sie können die Fallback-Konfiguration auch gemäß Ihren vorhandenen LAN-Netzwerkeinstellungen bearbeiten. Weitere Informationen finden Sie unter Fallback-Konfiguration.

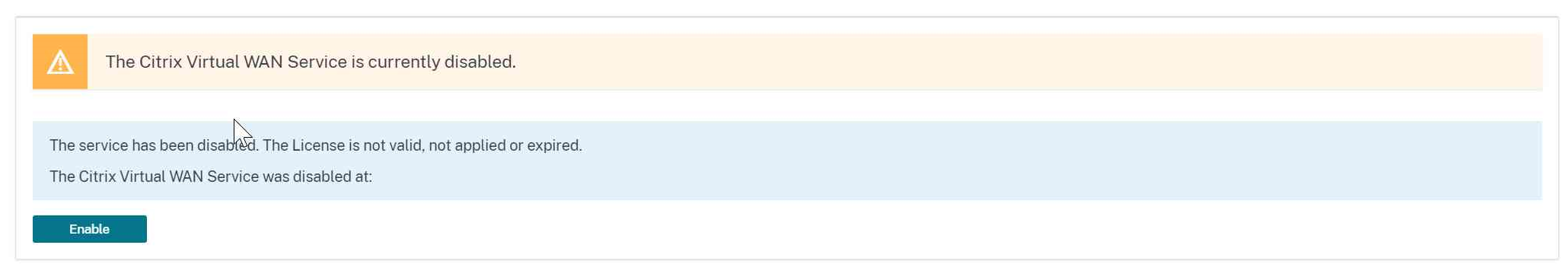

Strömungen

Im Abschnitt Flows können Sie den Citrix Virtual WAN-Dienst auf der Appliance aktivieren oder deaktivieren. Durch die Aktivierung des Dienstes wird der Virtual WAN-Daemon aktiviert und gestartet. Eine Option zum Aktivieren des Citrix Virtual Wan Service ist verfügbar, wenn der Dienst deaktiviert ist.

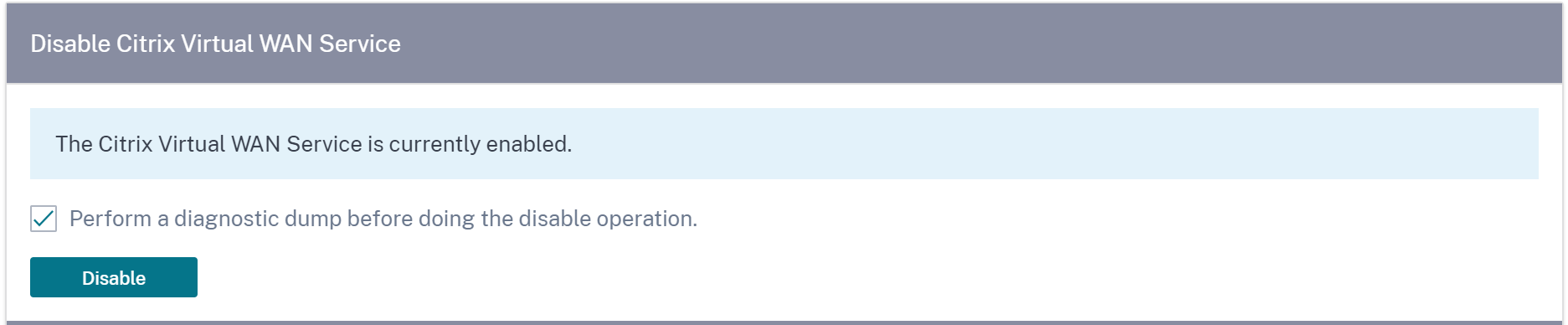

Deaktivieren des Citrix Virtual WAN-Dienstes

Die Option Citrix Virtual WAN-Dienst deaktivieren ist verfügbar, wenn der Dienst aktiviert ist. Durch Deaktivieren des Dienstes wird der Virtual WAN-Daemon auf der Appliance gestoppt.

Sie können einen Diagnoseabzug des virtuellen WAN-Netzwerks sammeln, bevor Sie den Citrix Virtual WAN-Dienst deaktivieren.

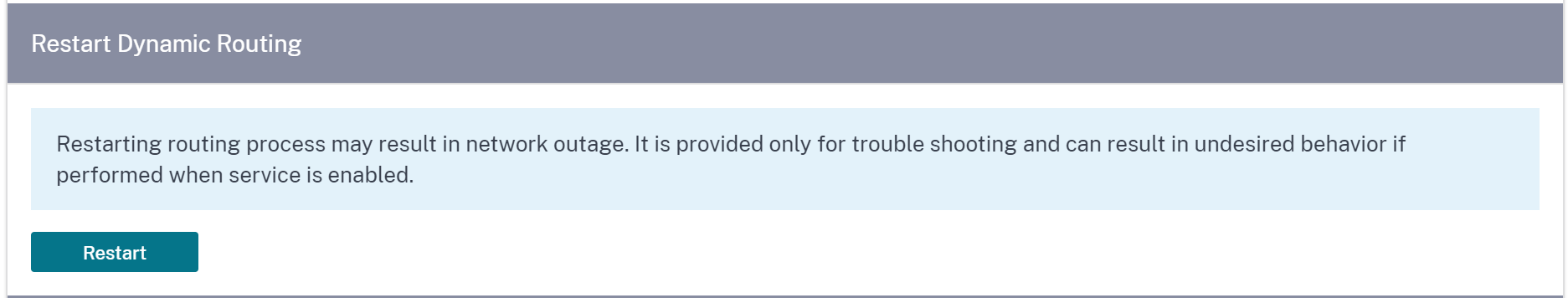

Dynamisches Routing neu

Sie können den dynamischen Routenlernprozess über die Routingprotokolle OSPF und BGP neu starten. Die Option Dynamisches Routing neu starten wird nur zur Fehlerbehebung bereitgestellt.

Warnung

Ein Neustart des dynamischen Routings kann zu einem Netzwerkausfall führen.

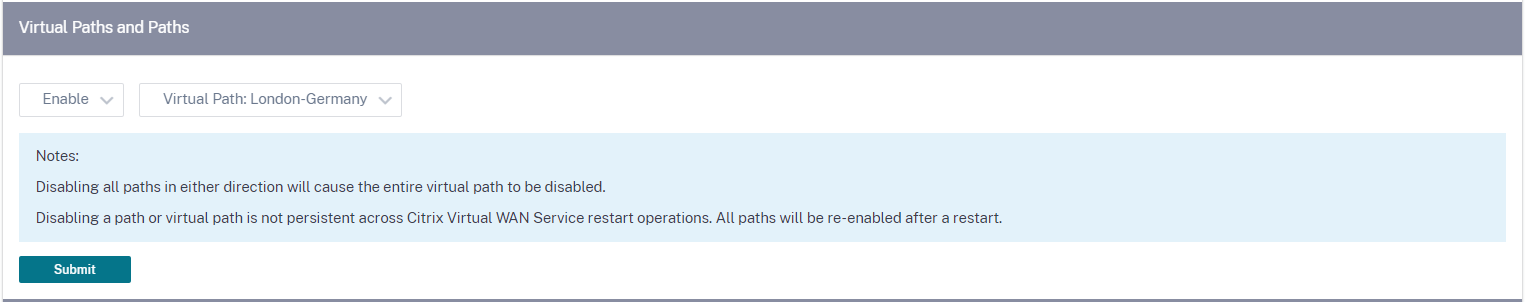

Virtuelle Pfade

Sie können den virtuellen Pfad zwischen zwei Standorten aktivieren oder deaktivieren. Sie können entweder die zugrunde liegenden einzelnen Pfade in beide Richtungen oder den virtuellen Overlay-Pfad auswählen. Durch das Deaktivieren einzelner Pfade wird der gesamte virtuelle Pfad deaktiviert.

Hinweis

Alle Pfade werden nach dem Neustart des Citrix Virtual WAN-Dienstes wieder aktiviert.

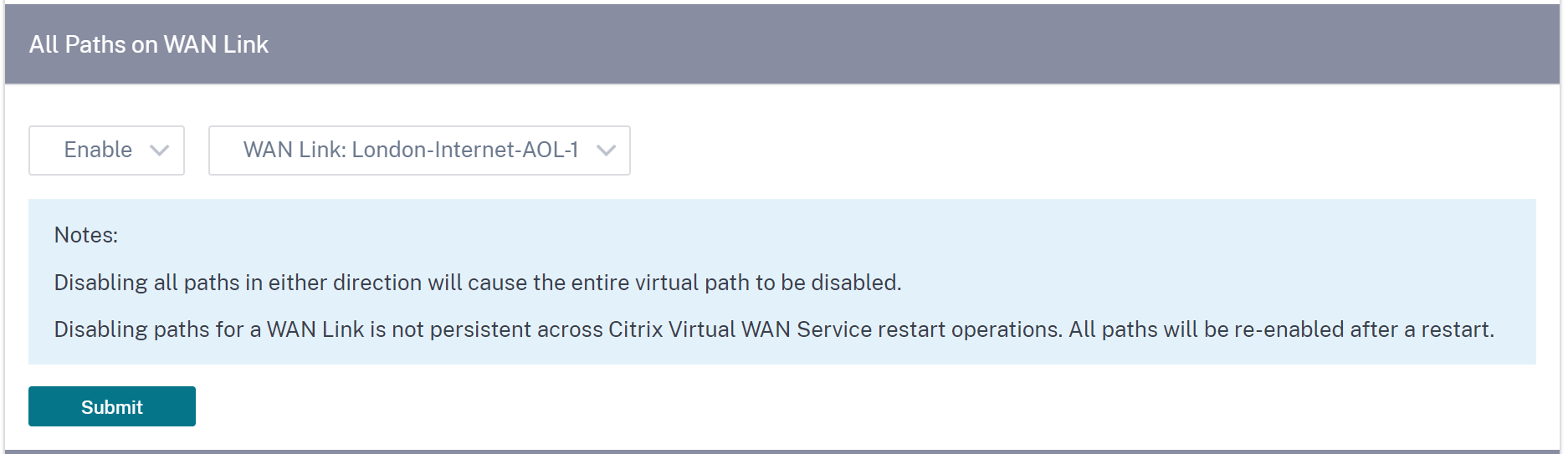

Alle Pfade auf WAN-Link

Sie können wählen, ob WAN-Verbindungen zwischen zwei Standorten aktiviert oder deaktiviert werden sollen. Durch Deaktivieren aller WAN-Verbindungen wird der virtuelle Pfad deaktiviert.

Hinweis

Alle WAN-Verbindungen werden nach dem Neustart des Citrix Virtual WAN-Dienstes wieder aktiviert.

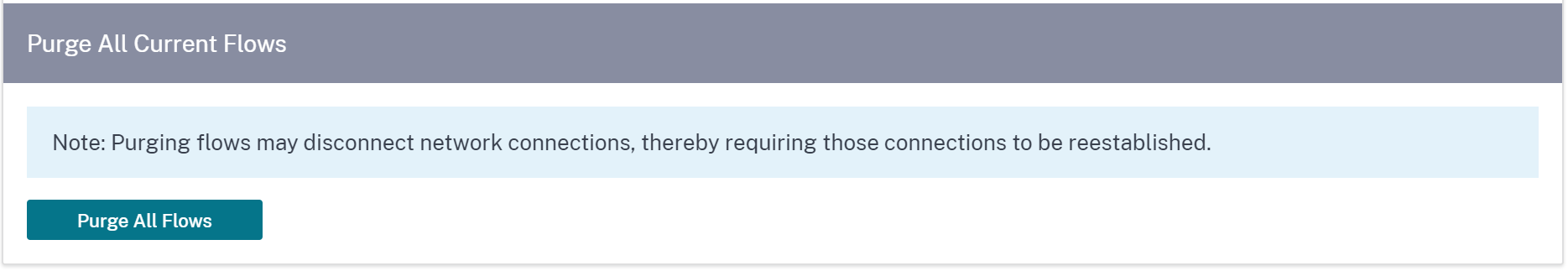

Alle Stromflüsse löschen

Durch das Löschen von Flows werden alle Stromflüsse beendet, die Flusstabellen werden gelöscht, die Flussverbindungen werden wiederhergestellt und die Flow-Tabelle wird erneut aufgefüllt.

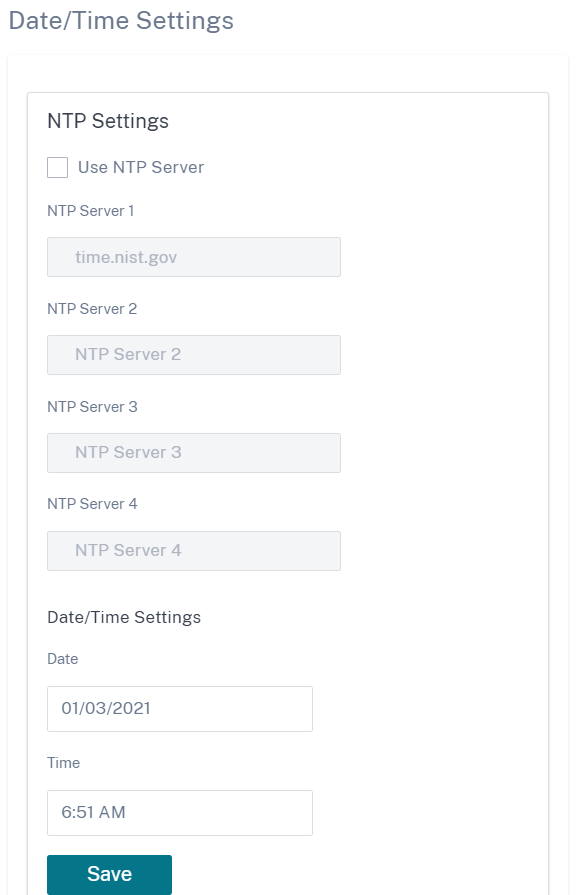

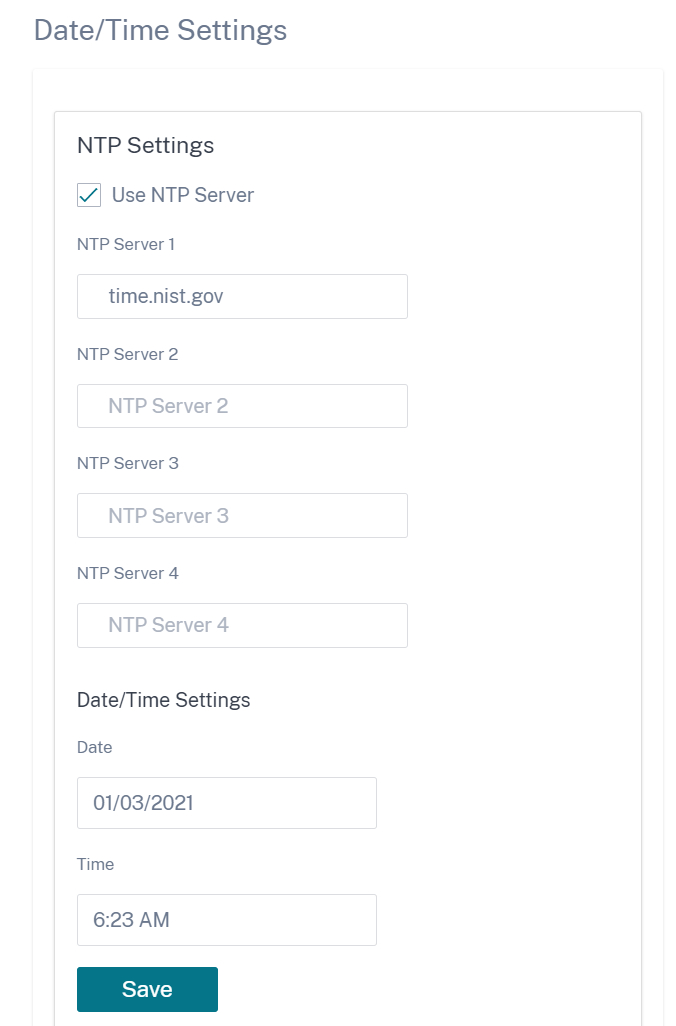

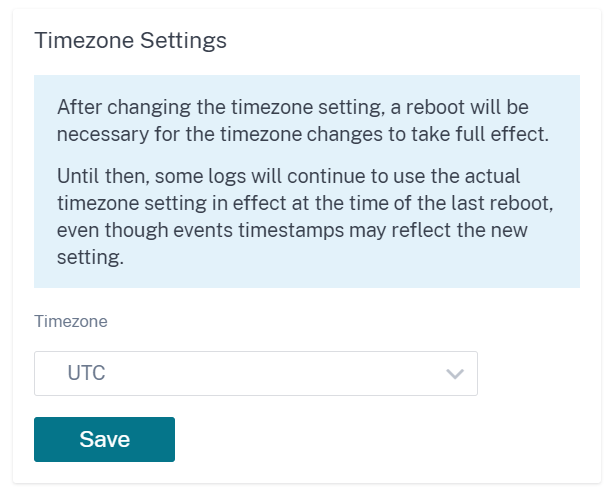

Datum und Uhrzeit

Sie können das Datum und die Uhrzeit der Appliance entweder manuell oder mithilfe eines NTP-Servers ändern. Um Datum und Uhrzeit manuell zu konfigurieren, stellen Sie sicher, dass die Option NTP-Server verwenden nicht ausgewählt ist, und geben Sie Datum und Uhrzeit an.

Wenn Sie die Option NTP-Server verwenden auswählen, können Sie das aktuelle Datum und die aktuelle Uhrzeit nicht manuell eingeben. Sie können bis zu 4 NTP-Server angeben, aber Sie müssen mindestens einen angeben. Diese fungieren als Backup-NTP-Server. Wenn ein Server ausgefallen ist, synchronisiert sich die Appliance automatisch mit dem anderen NTP-Server. Wenn Sie einen Domänennamen für einen NTP-Server angeben, müssen Sie auch einen DNS-Server konfigurieren, sofern Sie dies nicht bereits getan haben.

Wenn die Zeitzone geändert werden muss, ändern Sie sie, bevor Sie Datum und Uhrzeit festlegen. Andernfalls bleiben Ihre Einstellungen nicht erhalten. Starten Sie die Appliance nach dem Ändern der Zeitzone neu.

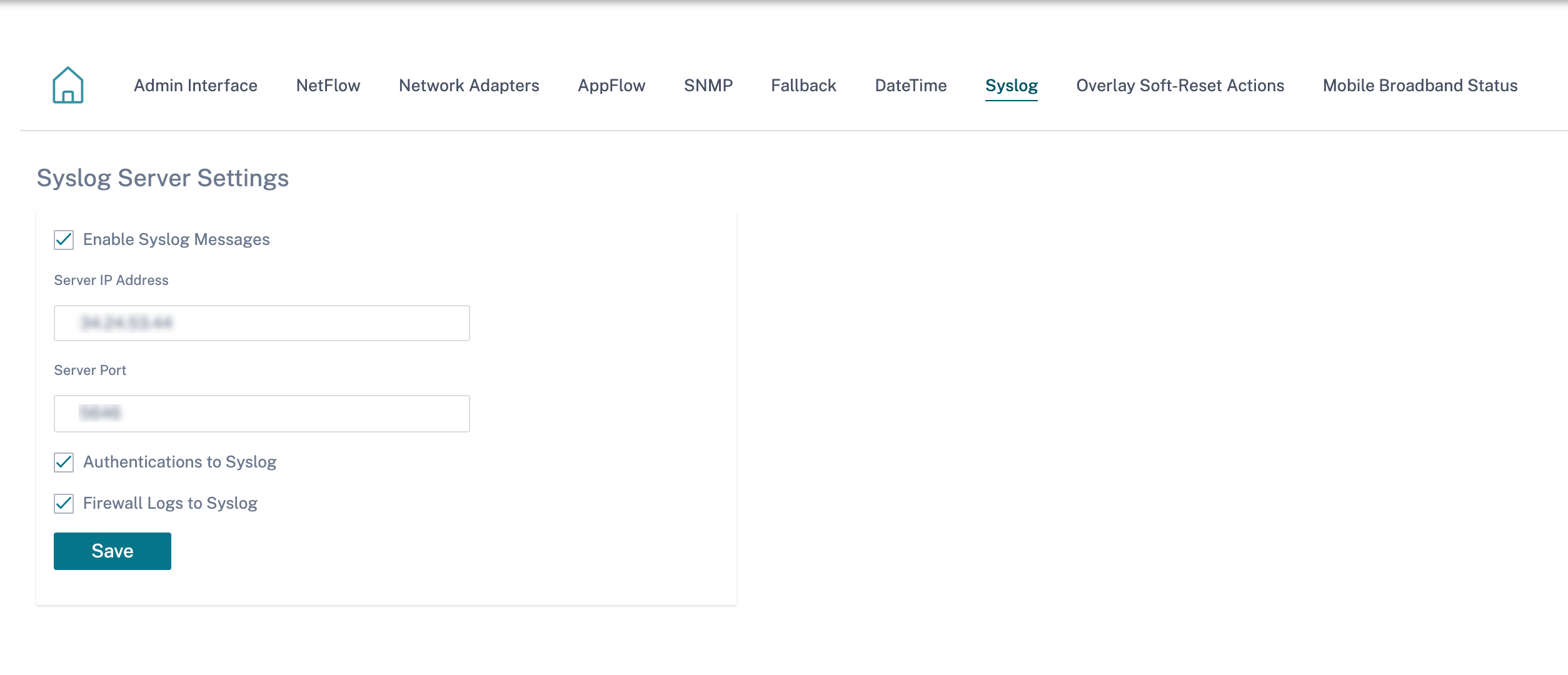

Syslog-Servereinstellungen

Sie können die Syslog-Servereinstellungen von SD-WAN-Appliances mithilfe des Citrix SD-WAN Orchestrator Service konfigurieren. Durch Aktivieren der Syslog-Einstellungen können Sie Systemwarnungen und Ereignisdetails von SD-WAN-Appliances an einen externen Syslog-Server senden. Sie müssen jedoch den Ereignistyp auf der Benutzeroberfläche der SD-WAN-Appliance auswählen, indem Sie zu Konfiguration > Appliance-Einstellungen > Protokollierung/Überwachung > Alarmoptionennavigieren. Weitere Informationen finden Sie unter Konfigurieren von Alarmen.

Die folgenden Syslog-Servereinstellungen können über den Citrix SD-WAN Orchestrator Service konfiguriert werden:

- Syslog-Meldungenaktivieren: Aktivieren oder deaktivieren Sie das Senden von Protokollen oder Ereignismeldungen an den Syslog-Server.

- Server-IP-Adresse: IP-Adresse des Syslog-Servers.

- Server-Port: Portnummer des Syslog-Servers.

- Authentifizierung bei Syslog: Aktivieren oder deaktivieren Sie das Senden von Authentifizierungsprotokollen oder Ereignismeldungen an den Syslog-Server.

- Firewall-Protokolle an Syslog: Aktivieren oder deaktivieren Sie das Senden von Firewallprotokollen an den Syslog-Server.

Zertifikatauthentifizierung

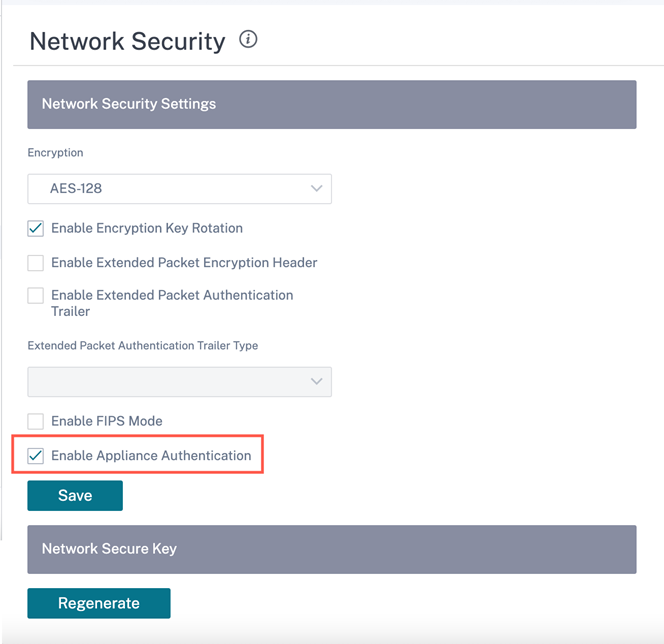

Der Citrix SD-WAN Orchestrator Service stellt sicher, dass sichere Pfade zwischen Appliances im SD-WAN-Netzwerk mithilfe von Sicherheitstechniken wie Netzwerkverschlüsselung und IPSec-Tunneln für virtuelle Pfade eingerichtet werden. Zusätzlich zu den vorhandenen Sicherheitsmaßnahmen wird die zertifikatbasierte Authentifizierung im Citrix SD-WAN Orchestrator Service eingeführt.

Die Zertifikatauthentifizierung ermöglicht es Unternehmen, von ihrer privaten Zertifizierungsstelle (CA) ausgestellte Zertifikate zur Authentifizierung von Appliances zu verwenden. Die Appliances werden authentifiziert, bevor die virtuellen Pfade eingerichtet werden. Wenn beispielsweise eine Zweigeinheit versucht, eine Verbindung zum Rechenzentrum herzustellen, und das Zertifikat von der Zweigstelle nicht mit dem vom Rechenzentrum erwarteten Zertifikat übereinstimmt, wird der virtuelle Pfad nicht eingerichtet.

Das von der CA ausgestellte Zertifikat bindet einen öffentlichen Schlüssel an den Namen der Appliance. Der öffentliche Schlüssel arbeitet mit dem entsprechenden privaten Schlüssel, der im Besitz der durch das Zertifikat identifizierten Appliance ist.

Um die Appliance-Authentifizierung zu aktivieren, navigieren Sie auf Netzwerkebene zu Konfiguration > Sicherheit > Netzwerksicherheit und wählen Sie Appliance-Authentifizierung aktivierenaus. Klicken Sie auf Speichern.

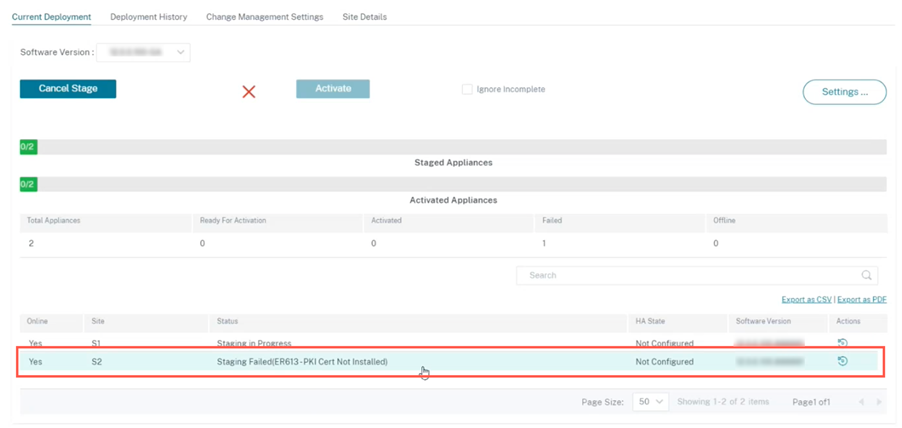

Wenn während der Bereitstellung die Appliance-Authentifizierung aktiviert ist, aber kein PKI-Zertifikat in der Appliance installiert ist, zeigt das Staging den Status „Fehlgeschlagen“ an.

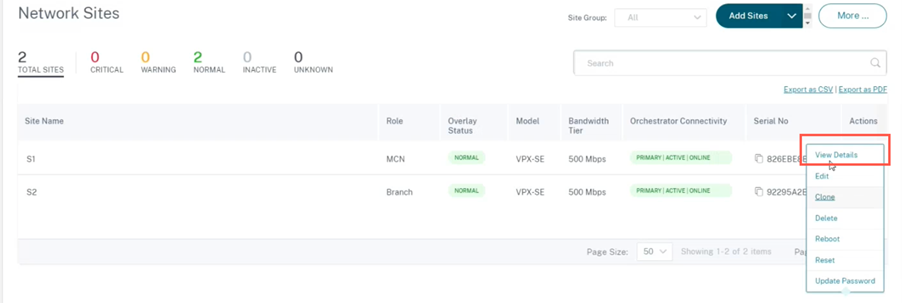

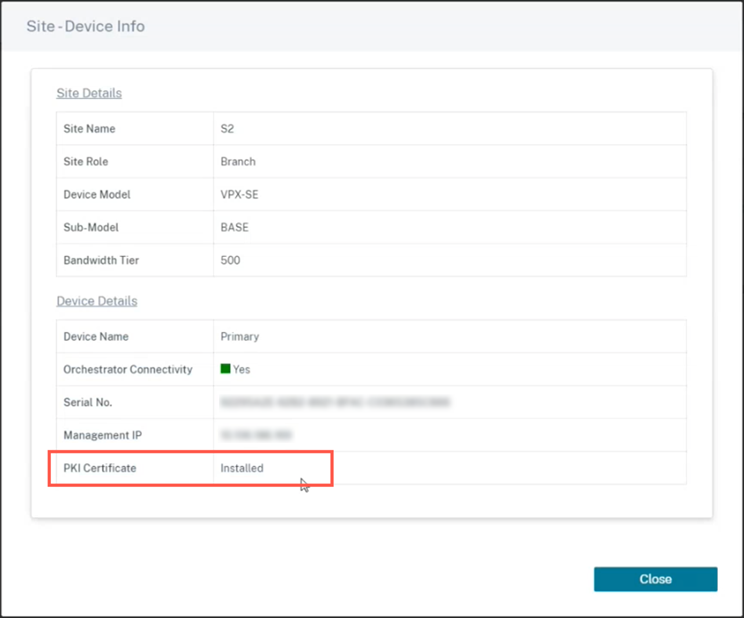

Zertifikat ansehen

Sie können auf der Gerätedetailseite überprüfen, ob das PKI-Zertifikat installiert ist oder nicht. Navigieren Sie dazu zu Konfiguration >Netzwerkstartseite** klicken Sie auf das **Aktionssymbol für die Site, für die Sie das Zertifikat verifizieren möchten, und klicken Sie auf Details anzeigen.

Der folgende Bildschirm wird mit den Site- und Gerätedetails gefüllt:

Im Abschnitt Gerätedetails können Sie den Installationsstatus des PKI-Zertifikats anzeigen.

Identitätsbündel hochladen

Das Identity-Paket enthält einen privaten Schlüssel und das dem privaten Schlüssel zugeordnete Zertifikat. Sie können das von der CA ausgestellte Appliance-Zertifikat in die Appliance hochladen. Das Zertifikatspaket ist eine PKCS12-Datei mit der Erweiterung.p12. Sie können es mit einem Kennwort schützen. Ziehen Sie die PKCS12-Datei per Drag & Drop, geben Sie ein Passwort ein und klicken Sieauf Wenn Sie das Passwortfeld leer lassen, wird es als kein Passwortschutz behandelt.

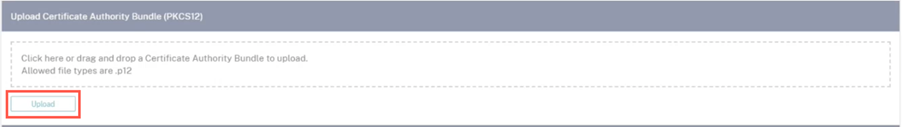

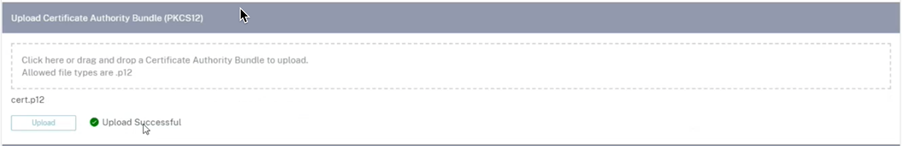

Laden Sie das Paket der Zertifizierungsstelle hoch

Laden Sie das PKCS12-Bundle hoch, das der Zertifikatssignierstelle entspricht. Das Zertifizierungsstellenpaket umfasst die komplette Signaturkette, den Stamm und alle zwischengeschalteten Unterzeichnerautoritäten. Ziehen Sie das PKCS12-Paket und klicken Sie auf Hochladen.

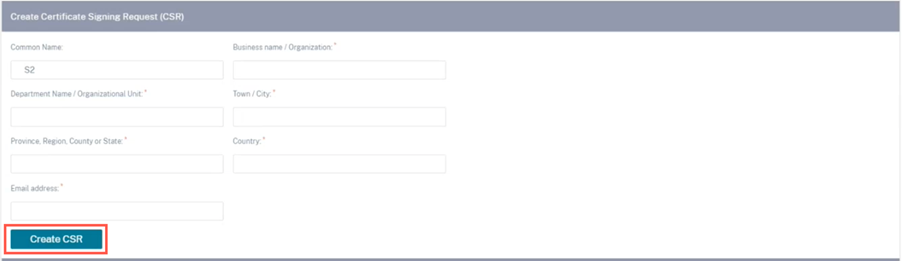

Erstellen einer Signaturanfrage für

Die Appliance kann ein unsigniertes Zertifikat generieren und eine Certificate Signing Request (CSR) erstellen. Um eine CSR für eine Appliance zu erstellen, geben Sie den Organisationsnamen, die Einheit, die Stadt, die Provinz/Region/den Landkreis/die Stadt, das Land und die E-Mail-Adresse an. Der allgemeine Name der Appliance ist der Site-Name, der automatisch ausgefüllt wird und nicht bearbeitet werden kann. Klicken Sie auf Create CSR.

Anfrage zur Zertifikatssignierung

Sobald die CSR erfolgreich vom Backend generiert wurde, müssen Sie die CSR von der Appliance herunterladen und von ihrer Zertifizierungsstelle signieren lassen und sie im PEM- oder DER-Format wieder auf die Appliance hochladen. Dies wird als Identitätszertifikat für die Appliance verwendet. Laden Sie zuerst die CA hoch, um das Zertifikat zu signieren

Laden Sie die signierte CSR hoch, sobald die Zertifizierungsstelle hochgeladen wurde.

Listenmanager für Zertifikatsperrung

Eine Certificate Revocation List (CRL) ist eine veröffentlichte Liste von Zertifikatseriennummern, die im Netzwerk nicht mehr gültig sind. Die CRL-Datei wird regelmäßig heruntergeladen und lokal auf der gesamten Appliance gespeichert. Wenn ein Zertifikat authentifiziert wird, überprüft der Responder die Zertifikatsperrliste, um zu sehen, ob das Initiatorenzertifikat bereits gesperrt wurde. Citrix SD-WAN unterstützt derzeit CRLs der Version 1 im PEM- und DER-Format.

Um CRL zu aktivieren, aktivieren Sie das Kontrollkästchen CRL enabled. Geben Sie den Speicherort an, an dem die CRL-Datei verwaltet wird. HTTP-, HTTPS- und FTP-Speicherorte werden unterstützt. Geben Sie das Zeitintervall zum Überprüfen und Herunterladen der CRL-Datei an. Der Bereich beträgt 1—1440 Minuten. Klicken Sie auf Einstellungen hochladen.

Hinweis:

Der Zeitraum für die erneute Authentifizierung für einen virtua1-Pfad kann zwischen 10 und 15 Minuten liegen. Wenn das CRL-Aktualisierungsintervall auf eine kürzere Dauer festgelegt ist, kann die aktualisierte CRL-Liste eine aktuell aktive Seriennummer enthalten. Stellen Sie ein aktiv gesperrtes Zertifikat für kurze Zeit in Ihrem Netzwerk zur Verfügung.

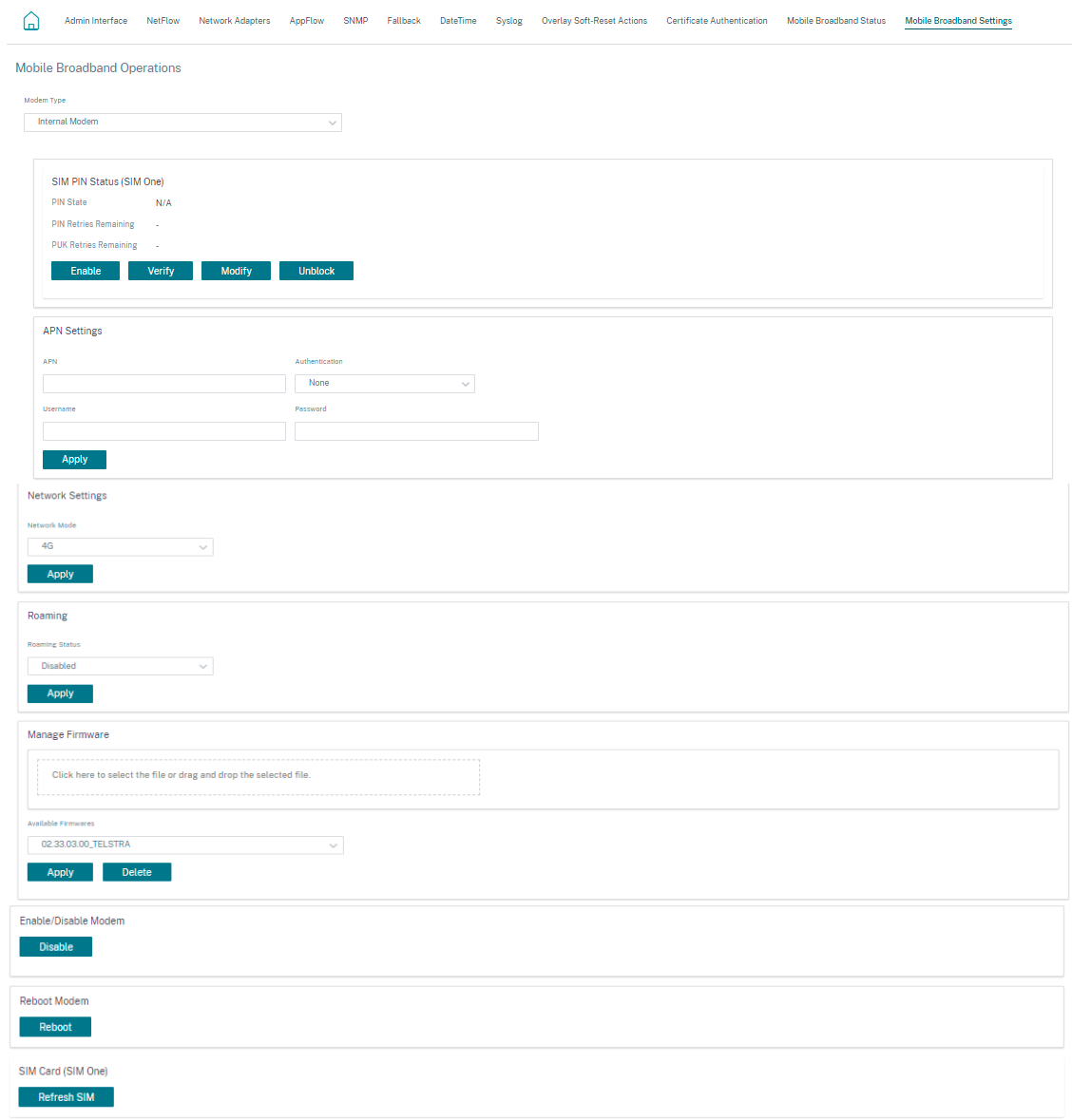

Einstellungen für mobiles Breitband

Mit dem Citrix SD-WAN Orchestrator Service können Sie eine Citrix SD-WAN-Appliance von Ihrem Zweigstellenstandort aus über eine mobile Breitbandverbindung mit einem Netzwerk verbinden.

Um die Einstellungen für mobiles Breitband zu konfigurieren, navigieren Sie auf Standortebene zu Konfiguration > Appliance-Einstellungen > Einstellungenfür mobiles Breitband.

Derzeit können die Einstellungen für mobiles Breitband auf Citrix SD-WAN 110- und Citrix SD-WAN-210-Appliances konfiguriert werden.

Sie können die folgenden Einstellungen für mobiles Breitband im Citrix SD-WAN Orchestrator Service konfigurieren.

SIM-PIN-Status

Wenn Sie eine SIM-Karte eingelegt haben, die mit einer PIN gesperrt ist, lautet der SIM-Status Aktiviert. Sie können die SIM-Karte erst verwenden, wenn sie mit der SIM-PIN verifiziert wurde. Sie können die SIM-PIN vom Anbieter erhalten. Klicken Sie auf Verify.

Geben Sie die vom Anbieter bereitgestellte SIM-PIN ein und klicken Sie auf Verifizieren.

SIM-PIN deaktivieren

Sie können die SIM-PIN-Funktion für eine SIM deaktivieren, für die SIM-PIN aktiviert und verifiziert ist. Klicken Sie auf Deaktivieren. Gib die SIM-PIN ein und klicke auf Deaktivieren

SIM-PIN aktivieren

Um die SIM PIN zu aktivieren, klicken Sie auf Aktivieren. Geben Sie die vom Anbieter bereitgestellte SIM-PIN ein und klicken Sie auf Aktivieren.

Wenn sich der Status der SIM-PIN in Aktiviert und Nicht verifiziertändert, bedeutet dies, dass die PIN nicht verifiziert wurde und Sie keine Vorgänge ausführen können, bis die PIN überprüft wurde.

Klicken Sie auf PIN überprüfen. Geben Sie die vom Anbieter bereitgestellte SIM-PIN ein und klicken Sie auf PIN überprüfen.

SIM-PIN ändern

Sobald die PIN im Status Aktiviert und Verifiziert ist, können Sie die PIN ändern.

Klicken Sie auf Ändern. Geben Sie die vom Netzanbieter bereitgestellte SIM-PIN ein. Geben Sie die neue SIM-PIN ein und bestätigen Sie sie. Klicken Sie auf Ändern.

SIM aufheben

Wenn Sie die SIM-PIN vergessen haben, können Sie die SIM-PIN mithilfe der vom Träger erhaltenen SIM-PUK zurücksetzen.

Um die Blockierung einer SIM aufzuheben, klicken Sie auf Sperre aufheben. Geben Sie die vom Netzbetreiber erhaltene SIM-PIN und SIM-PUK ein und klicken Sie auf Entsperren.

Hinweis

Die SIM-Karte wird mit 10 erfolglosen Versuche von PUK dauerhaft blockiert, während die SIM-Karte entsperrt wird. Wenden Sie sich an den Mobilfunkanbieter, um eine neue SIM-Karte zu erhalten.

APN-Einstellungen

Um die APN-Einstellungen zu konfigurieren, geben Sie den APN, den Benutzernamen, das Passwort und die Authentifizierung ein, die vom Netzbetreiber bereitgestellt wurden. Sie können zwischen PAP-,CHAP**- oder **PAPCHAP-Authentifizierungsprotokollen wählen. Wenn der Anbieter keinen Authentifizierungstyp angegeben hat, setzen Sie ihn auf Keine.

Netzwerkeinstellungen

Sie können das Mobilfunknetz auf Citrix SD-WAN-Appliances auswählen, die interne Modems unterstützen.

Roaming

Die Roaming-Option ist standardmäßig auf Ihren Geräten aktiviert. Sie können es deaktivieren.

Firmware verwalten

Jedes Gerät, das LTE aktiviert hat, verfügt über eine Reihe verfügbarer Firmware. Sie können aus der vorhandenen Firmware-Liste auswählen oder eine Firmware hochladen und anwenden. Wenn Sie sich nicht sicher sind, welche Firmware Sie verwenden sollen, wählen Sie die Option AUTO-SIM, damit das LTE-Modem die passendste Firmware basierend auf der im Gerät eingelegten SIM-Karte auswählen kann.

Hinweis

Derzeit kann die Firmware nur auf SD-WAN SE 210 LTE-Geräten angewendet werden.

Modem aktivieren/deaktivieren

Aktivieren oder deaktivieren Sie das Modem, je nachdem, ob Sie die Breitbandfunktion verwenden möchten. Standardmäßig ist das Modem aktiviert.

Modem neu starten

Startet das Modem neu. Dieser Vorgang kann bis zu 3-5 Minuten dauern, bis der Neustartvorgang abgeschlossen ist.

SIM aktualisieren

Verwenden Sie diese Option, wenn Sie die SIM-Karte im laufenden Betrieb austauschen, um eine neue SIM-Karte zu erkennen.

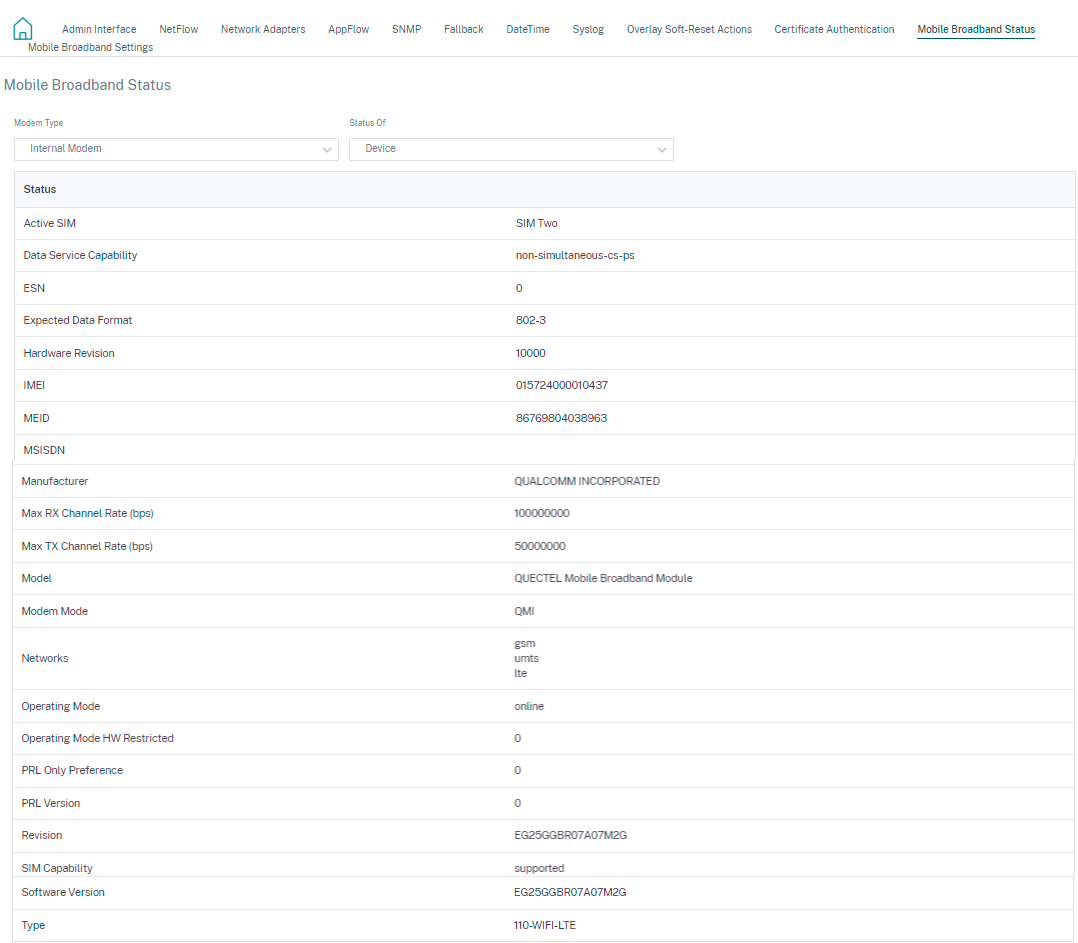

Status des mobilen Breitbands

Im Abschnitt Status des mobilen Breitbandnetzes wird der Status Ihrer Breitbandkonfigurationseinstellungen angezeigt. Um den Status des mobilen Breitbandnetzes anzuzeigen, navigieren Sie auf Standortebene zu Konfiguration > Appliance-Einstellungen > Status des mobilen Breitbandnetzes. Sie können den Status Ihres Geräts und der aktiven SIM-Karte anzeigen.

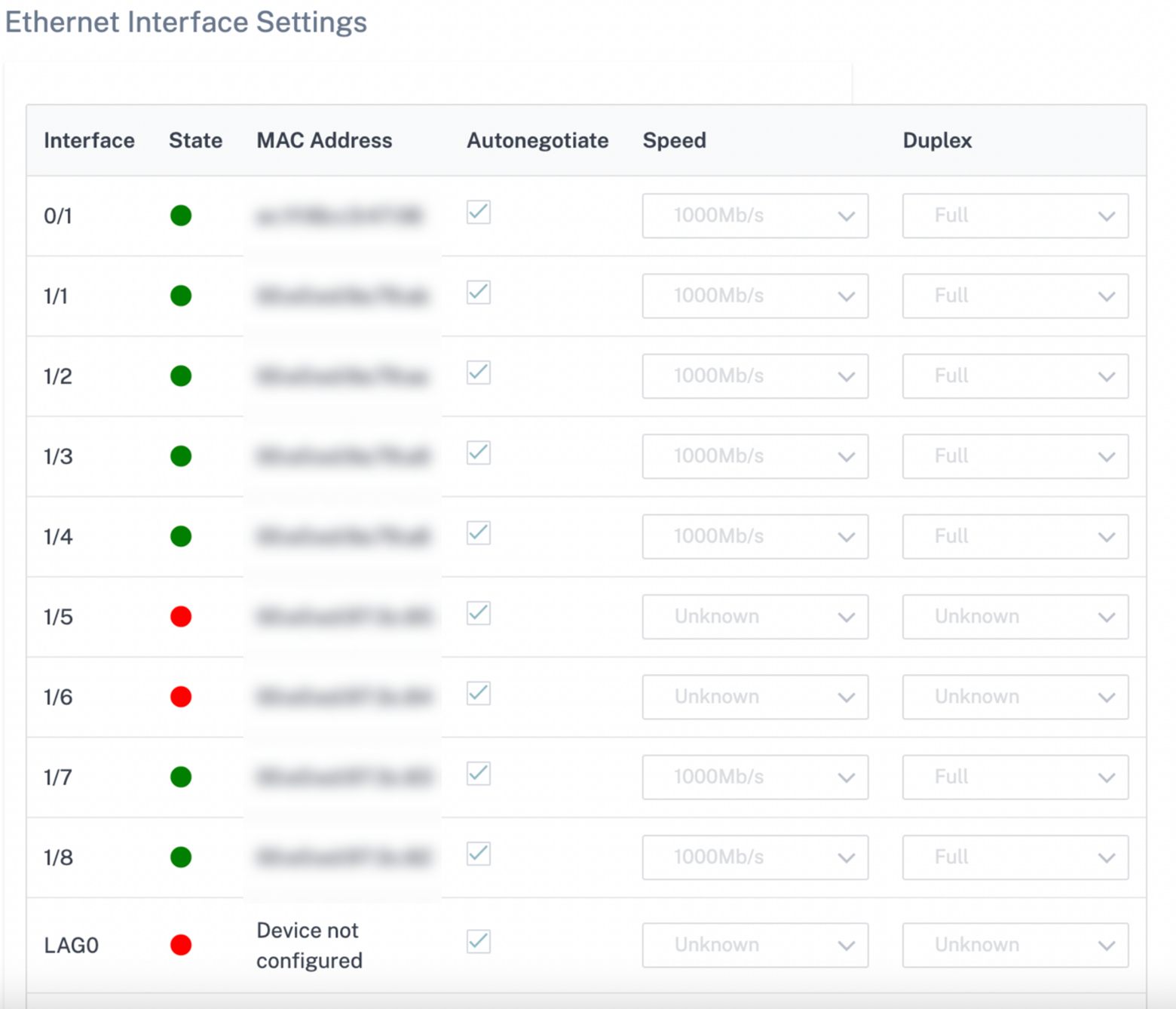

Einstellungen der Ethernet-Schnittstelle

Im Abschnitt Status der Ethernet-Schnittstelle werden der Konnektivitätsstatus der Ethernet-Ports, der Schnittstellentyp, die MAC-Adresse, die automatische Absprache und die Duplexeinstellungen angezeigt. Um die Ethernet-Schnittstelleneinstellungen anzuzeigen, navigieren Sie auf Standortebene zu Konfiguration > Appliance-Einstellungen > Ethernet-Schnittstelleneinstellungen. Die administrativ ausgelaufenen Ports werden rot angezeigt.

Hinweis:

Diese Einstellung ist derzeit im schreibgeschützten Modus auf der Benutzeroberfläche des Citrix SD-WAN Orchestrator Service verfügbar. Wenn Sie die Ethernet-Schnittstelleneinstellungen ändern möchten, können Sie dies mithilfe der neuen Benutzeroberfläche für SD-WAN-Appliances tun.

In diesem Artikel

- Administrative Schnittstelle

- RADIUS-Authentifizierungsserver

- TACACS+-Authentifizierungsserver

- NetFlow Host-Einstellungen

- Netzwerkadapter

- AppFlow Host-Einstellungen

- SNMP

- Fallback-Konfiguration

- Strömungen

- Datum und Uhrzeit

- Syslog-Servereinstellungen

- Zertifikatauthentifizierung

- Einstellungen für mobiles Breitband

- Status des mobilen Breitbands

- Einstellungen der Ethernet-Schnittstelle