Qualität der Dienstleistung

Das Netzwerk zwischen Bürostandorten und dem Rechenzentrum oder der Cloud muss eine Vielzahl von Anwendungen und Daten transportieren, einschließlich hochwertiger Video- oder Echtzeit-Sprache. Bandbreitensensitive Anwendungen erweitern die Fähigkeiten und Ressourcen des Netzwerks. Citrix SD-WAN bietet garantierte, sichere, messbare und vorhersehbare Netzwerkdienste. Dies wird erreicht, indem Verzögerung, Jitter, Bandbreite und Paketverlust im Netzwerk verwaltet werden.

Die Citrix SD-WAN-Lösung umfasst eine ausgeklügelte Application Quality of Service (QoS) -Engine, die auf den Anwendungsverkehr zugreift und kritische Anwendungen priorisiert. Es versteht auch die Anforderungen an die WAN-Netzwerkqualität und wählt einen Netzwerkpfad basierend auf den Qualitätsmerkmalen in Echtzeit aus.

In den Themen in den folgenden Abschnitten werden QoS-Klassen, IP-Regeln, Anwendungs-QoS-Regeln und andere Komponenten beschrieben, die zum Definieren von Anwendungs-QoS erforderlich sind.

Ab SD-WAN 11.5-Version können QoS-Funktionen über den Citrix SD-WAN Orchestrator Service konfiguriert werden. Weitere Informationen finden Sie unter Servicequalität.

Klassen

Die Citrix SD-WAN Konfiguration stellt einen standardmäßigen Satz von anwendungs- und IP/Port-basierten QoS-Richtlinien bereit, die auf den gesamten Datenverkehr angewendet werden, der über virtuelle Pfade übertragen wird. Diese Einstellungen können an die Bereitstellungsanforderungen angepasst werden.

Klassen sind nützlich, um den Datenverkehr zu priorisieren. Anwendungs- und IP/Port-basierte QoS-Richtlinien klassifizieren den Datenverkehr und fügen ihn in die entsprechenden Klassen ein, die in der Konfiguration angegeben sind.

Der Citrix SD-WAN Orchestrator Service unterstützt 13 Klassen. Weitere Informationen finden Sie unter Klassen.

Im Folgenden sind die verschiedenen Arten von Klassen:

-

Echtzeit: Wird für geringe Latenz, geringe Bandbreite und zeitkritischen Datenverkehr verwendet. Echtzeitanwendungen sind zeitempfindlich, benötigen aber keine wirklich hohe Bandbreite (zum Beispiel Voice over IP). Echtzeitanwendungen reagieren empfindlich auf Latenz und Jitter, können aber einige Verluste tolerieren.

-

Interaktiv: Wird für interaktiven Datenverkehr mit niedrigen bis mittleren Latenzanforderungen und niedrigen bis mittleren Bandbreitenanforderungen verwendet. Die Interaktion erfolgt in der Regel zwischen einem Client und einem Server. Die Kommunikation benötigt möglicherweise keine hohe Bandbreite, ist aber empfindlich gegenüber Verlust und Latenz.

-

Bulk: Wird für Traffic mit hoher Bandbreite und Anwendungen verwendet, die hohe Latenz tolerieren können. Anwendungen, die Dateiübertragung verarbeiten und eine hohe Bandbreite benötigen, werden als Massenklasse kategorisiert. Diese Anwendungen beinhalten wenig menschliche Eingriffe und werden meist von den Systemen selbst behandelt.

Bandbreitenfreigabe zwischen Klassen

Bandbreite wird wie folgt von Klassen gemeinsam genutzt:

-

Echtzeit: Traffic, der Echtzeitklassen trifft, hat garantiert eine geringe Latenz und die Bandbreite ist bei konkurrierenden Datenverkehr auf den Klassenanteil begrenzt.

-

Interaktiv: Traffic, der die interaktiven Klassen trifft, erhält nach der Bereitstellung von Echtzeit-Datenverkehr die verbleibende Bandbreite, und die verfügbare Bandbreite wird fair unter den interaktiven Klassen geteilt.

-

Bulk: Masse ist beste Anstrengung. Die Bandbreite, die nach der Bereitstellung von Echtzeit- und interaktivem Datenverkehr übrig bleibt, wird Massenklassen auf fairer Basis gegeben. Massenverkehr kann verhungern, wenn Echtzeit- und interaktiver Datenverkehr die gesamte verfügbare Bandbreite nutzt.

Hinweis

Jede Klasse kann die gesamte verfügbare Bandbreite verwenden, wenn kein Konflikt besteht.

Im folgenden Beispiel wird die Bandbreitenverteilung basierend auf der Klassenkonfiguration erläutert:

Betrachten Sie, dass eine aggregierte Bandbreite von 10 Mbit/s über virtuellen Pfad vorhanden ist. Wenn die Klassenkonfiguration

- Echtzeit: 30%

- Interaktives Hoch: 40%

- Interaktives Medium: 20%

- Interaktiv niedrig: 10%

- Bulk: 100%

Das Ergebnis der Bandbreitenverteilung ist:

-

Der Echtzeitverkehr erhält je nach Bedarf 30% von 10 Mbit/s (3 Mbit/s). Wenn weniger als 10% benötigt werden, wird der Rest der Bandbreite den anderen Klassen zur Verfügung gestellt.

-

Interaktive Klassen teilen sich die verbleibende Bandbreite auf Fair Share-Basis (4 Mbit/s: 2 Mbit/s: 1 Mbit/s).

-

Alles, was übrig ist, wenn interaktiver Echtzeit-Verkehr seinen Anteil nicht vollständig nutzt, wird der Bulk-Klasse übergeben.

Regeln nach IP-Adresse und Portnummer

Regeln nach IP-Adresse und Portnummer Funktion hilft Ihnen, Regeln für Ihr Netzwerk zu erstellen und bestimmte Quality of Service (QoS) Entscheidungen basierend auf den Regeln zu treffen. Sie können benutzerdefinierte Regeln für Ihr Netzwerk erstellen. Sie können beispielsweise eine Regel erstellen als — Wenn die Quell-IP-Adresse 172.186.30.74 und die Ziel-IP-Adresse 172.186.10.89 lautet, legen Sie den Übertragungsmodus als Persistent Path und LAN auf WAN-Klasse als 10 (realtime_class) fest.

Sie können Regeln lokal auf Standortebene oder auf globaler Ebene erstellen. Wenn mehr als eine Website dieselbe Regel erfordert, können Sie unter Global > Virtual Path Default Sets > Rules eine Vorlage für Regelnerstellen. Die Vorlage kann dann an die Sites angehängt werden, auf denen die Regeln angewendet werden müssen. Selbst wenn eine Site mit der global erstellten Regelvorlage verknüpft ist, können Sie standortspezifische Regeln erstellen. In solchen Fällen haben standortspezifische Regeln Vorrang und überschreiben die global erstellte Regelvorlage.

Ab Version Citrix SD-WAN 11.5 können Sie IP-Regeln mit dem Citrix SD-WAN Orchestrator Service erstellen. Weitere Informationen finden Sie unter IP-Regeln.

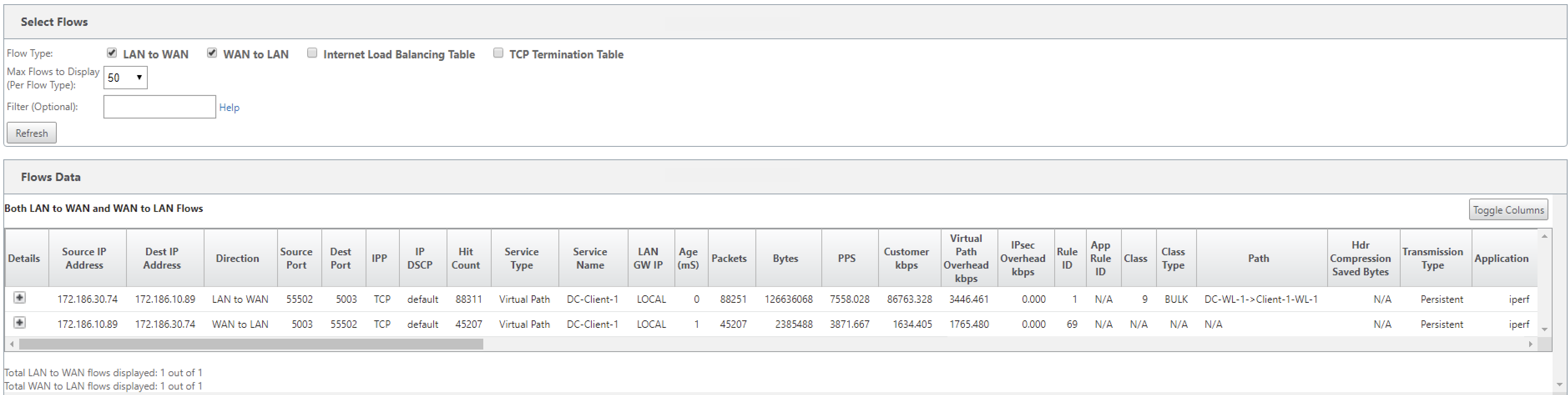

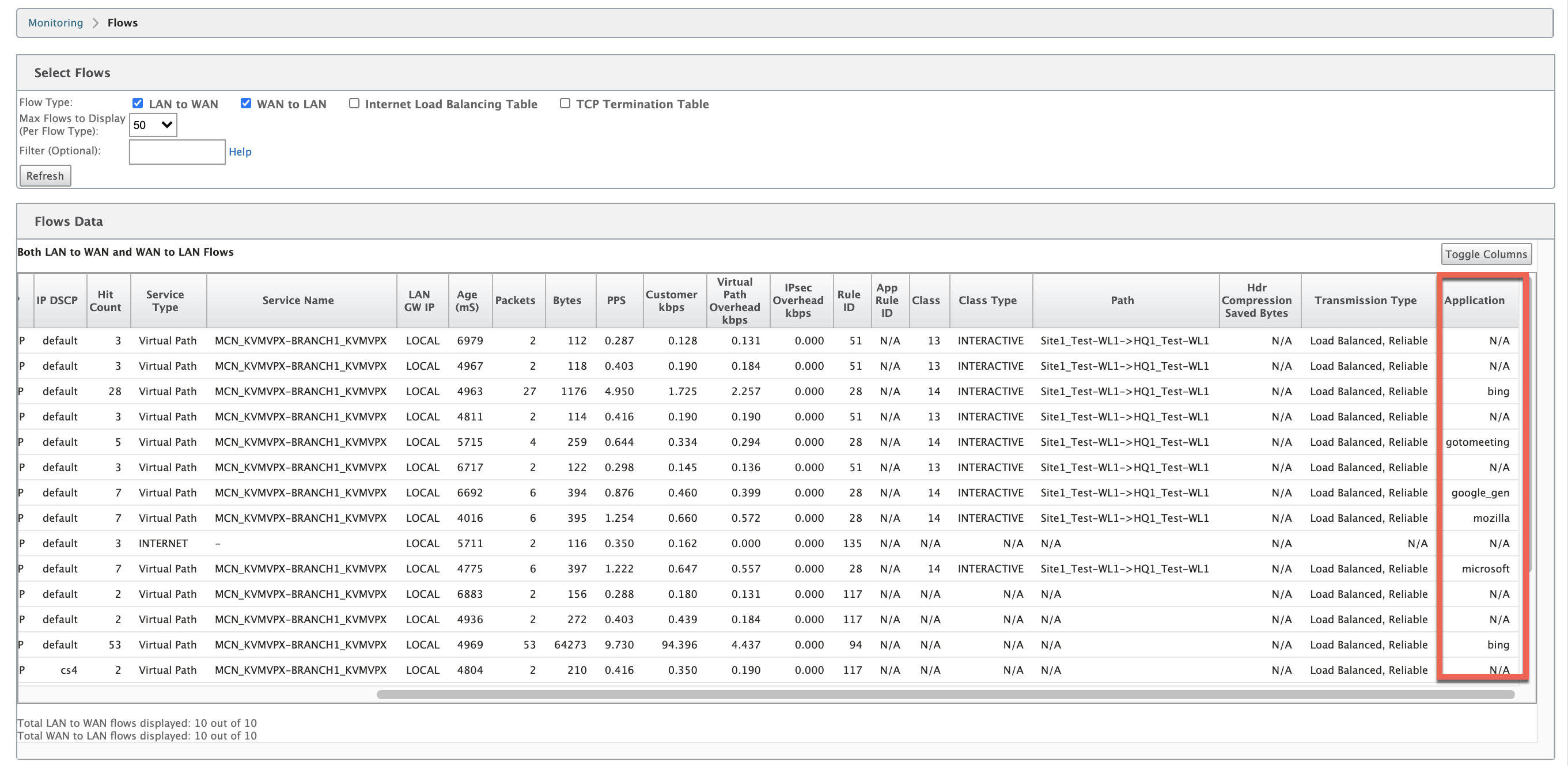

Regeln überprüfen

Navigieren Sie zu Monitoring > Flows. Wählen Sie das Feld “ Flow-Typ “ im Abschnitt “Flows auswählen “ oben auf der Seite “ Flows “ aus. Neben dem Feld Flow-Typ gibt es eine Reihe von Kontrollkästchen zum Auswählen der Flow-Informationen, die Sie anzeigen möchten. Überprüfen Sie, ob die Flussinformationen den konfigurierten Regeln entsprechen.

Beispiel: Die Regel “Wenn die Quell-IP-Adresse 172.186.30.74 und die Ziel-IP-Adresse 172.186.10.89 ist, legen Sie den Übertragungsmodus als persistenter Pfad fest” zeigt die folgenden Flow-Datenan.

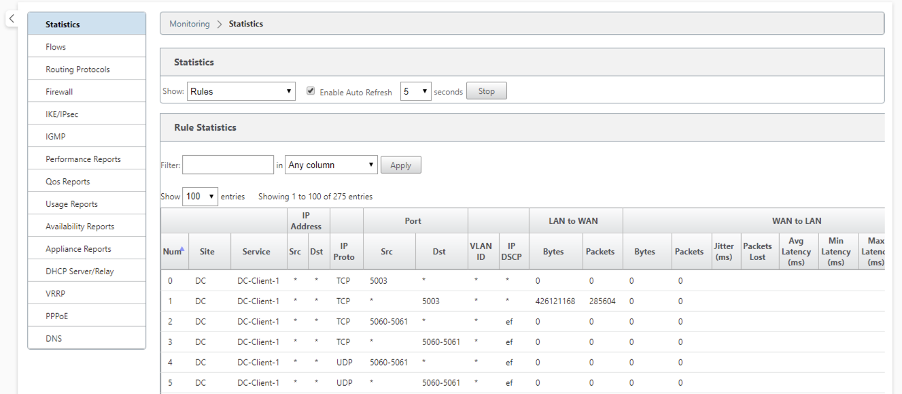

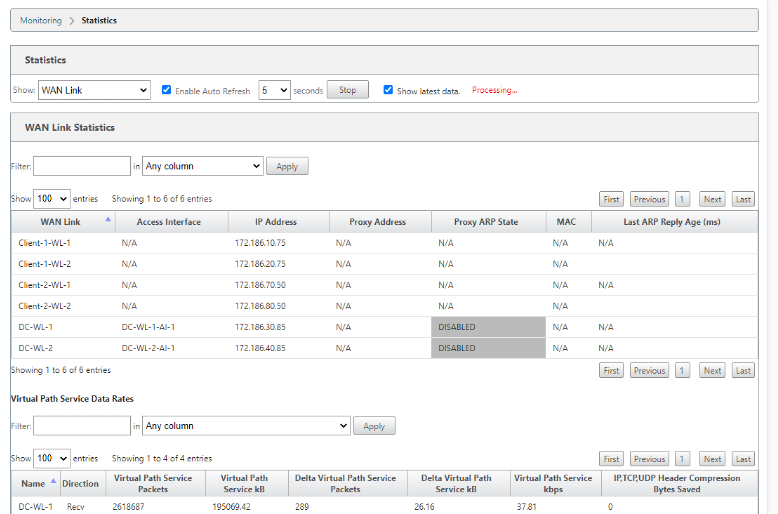

Navigieren Sie zu Überwachung > Statistik, und überprüfen Sie die konfigurierten Regeln.

Regeln nach Anwendungsname

Mit der Anwendungsklassifizierungsfunktion kann die Citrix SD-WAN-Appliance eingehenden Datenverkehr analysieren und als zu einer bestimmten Anwendung oder Anwendungsfamilie gehörend klassifizieren. Diese Klassifizierung ermöglicht es uns, die QoS einzelner Anwendungen oder Anwendungsfamilien zu verbessern, indem Anwendungsregeln erstellt und angewendet werden.

Sie können Datenverkehrsflüsse basierend auf Übereinstimmungstypen von Anwendungen, Anwendungsfamilien oder Anwendungsobjekten filtern und Anwendungsregeln auf sie anwenden. Die Anwendungsregeln ähneln IP-Regeln (Internet Protocol). Weitere Informationen zu IP-Regeln finden Sie unter Regeln nach IP-Adresse und Portnummer.

Für jede Anwendungsregel können Sie den Übertragungsmodus angeben. Die folgenden Übertragungsmodi sind verfügbar:

- Load Balance-Pfad: Der Anwendungsverkehr für den Flow wird über mehrere Pfade verteilt. Der Datenverkehr wird über den besten Pfad gesendet, bis dieser Pfad verwendet wird. Die verbleibenden Pakete werden über den nächstbesten Pfad gesendet.

- Persistenter Pfad: Der Anwendungsverkehr bleibt auf demselben Pfad, bis der Pfad nicht mehr verfügbar ist.

- Doppelter Pfad: Anwendungsdatenverkehr wird über mehrere Pfade dupliziert, was die Zuverlässigkeit erhöht.

Die Anwendungsregeln sind Klassen zugeordnet. Informationen zu Klassen finden Sie unter Klassen anpassen.

Standardmäßig sind die folgenden fünf vordefinierten Anwendungsregeln für Citrix ICA-Anwendungen verfügbar:

| Regel | Klasse | Übertragungsmodus | Übertragen Sie verlorene Pakete erneut | Paketaggregation aktivieren | Aktivieren der Paket-Neusequenzierung | Haltezeit neu anordnen (ms) | Späte Wiedersequenzierung von Paketen verwerfen | Drop-Limit (ms) | Drop-Tiefe (Byte) | RED aktivieren | Deaktivieren Sie Limit (ms) | Deaktivieren Sie Tiefe (Byte) |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| HDX_Priority_0 | 0 (HDX_priority_tag_0) | Lastausgleichspfad | True | False | True | 250 | True | 350 | 30000 | True | 0 | 128000 |

| HDX_Priority_1 | 1 (HDX_priority_tag_1) | Lastausgleichspfad | True | False | True | 250 | True | 350 | 30000 | True | 0 | 128000 |

| HDX_Priority_2 | 2 (HDX_priority_tag_2) | Lastausgleichspfad | True | False | True | 250 | True | 350 | 30000 | True | 0 | 128000 |

| HDX_Priority_3 | 3 (HDX_priority_tag_3) | Lastausgleichspfad | True | False | True | 250 | True | 350 | 30000 | True | 0 | 128000 |

| HDX | 11 (interactive_high_class) | Lastausgleichspfad | True | False | True | 250 | True | 350 | 30000 | True | 0 | 128000 |

Wie werden Anwendungsregeln angewendet?

Wenn im SD-WAN-Netzwerk die eingehenden Pakete die SD-WAN-Appliance erreichen, werden die ersten paar Pakete keiner DPI-Klassifizierung unterzogen. An dieser Stelle werden die IP-Regelattribute wie Klasse, TCP-Terminierung auf die Pakete angewendet. Nach der DPI-Klassifizierung überschreiben die Anwendungsregelattribute wie Klasse, Übertragungsmodus die IP-Regelattribute.

Die IP-Regeln haben im Vergleich zu den Anwendungsregeln eine größere Anzahl von Attributen. Die Anwendungsregel überschreibt nur wenige IP-Regelattribute, der Rest der IP-Regelattribute bleibt für die Pakete verarbeitet.

Angenommen, Sie haben eine Anwendungsregel für eine Webmail-Anwendung wie Google Mail angegeben, die das SMTP-Protokoll verwendet. Der IP-Regelsatz für das SMTP-Protokoll wird zunächst vor der DPI-Klassifizierung angewendet. Nach dem Parsen der Pakete und der Klassifizierung als zur Google Mail-Anwendung gehörend, wird die für die Google Mail-Anwendung angegebene Anwendungsregel angewendet.

Informationen zum Erstellen von Anwendungsregeln mit Citrix SD-WAN Orchestrator finden Sie unter Anwendungsregeln.

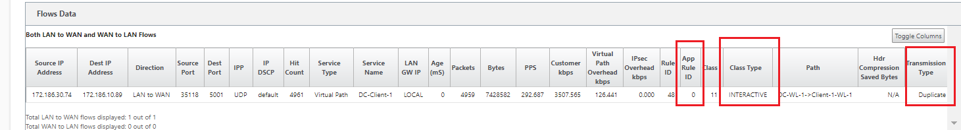

Um zu bestätigen, ob Anwendungsregeln auf den Verkehrsfluss angewendet werden, navigieren Sie zu Überwachung > Flows.

Notieren Sie sich die App-Regelkennung und überprüfen Sie, ob der Klassentyp und der Übertragungsmodus gemäß Ihrer Regelkonfiguration sind.

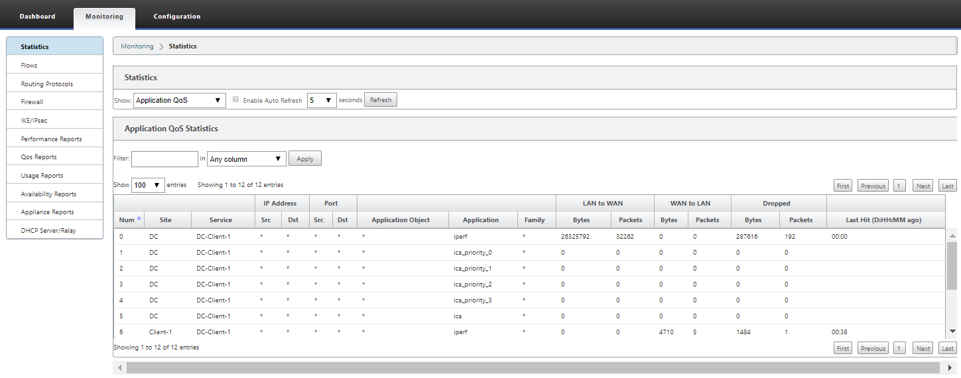

Sie können die Anwendung QoS überwachen, wie z. B. Anzahl der an jedem Standort hochgeladenen, heruntergeladenen oder gelöschten Pakete, indem Sie zu Überwachung > Statistik > Anwendungs-QoS navigieren.

Der Parameter Num gibt die App-Regel-ID an. Überprüfen Sie die App-Regelkennung, die aus dem Flow erhalten wurde.

Erstellen benutzerdefinierter Anwendungen

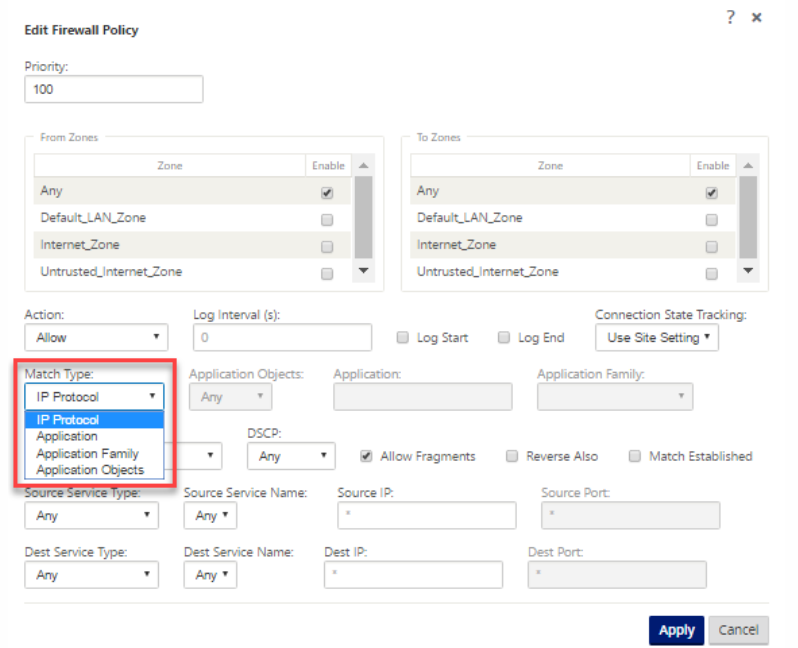

Sie können Anwendungsobjekte verwenden, um benutzerdefinierte Anwendungen basierend auf den folgenden Übereinstimmungstypen zu definieren:

- IP-Protokoll

- Anwendungsname

- Anwendungs-Familie

Der DPI-Klassifikator analysiert die eingehenden Pakete und klassifiziert sie basierend auf den angegebenen Übereinstimmungskriterien als Anwendungen. Sie können diese klassifizierten benutzerdefinierten Anwendungen in QoS, Firewall und Anwendungsrouting verwenden.

Tipp

Sie können einen oder mehrere Übereinstimmungstypen angeben.

Anwendungsklassifizierung

Die Citrix SD-WAN-Appliances führen Deep Packet Inspection (DPI) durch, um Anwendungen mithilfe der folgenden Techniken zu identifizieren und zu klassifizieren:

- Klassifizierung der DPI-Bibliothek

- Citrix proprietäre Independent Computing Architecture (ICA) -Klassifizierung

- Anwendungshersteller-APIs (z. B. Microsoft REST-APIs für Office 365)

- Domänennamenbasierte Anwendungsklassifizierung

Klassifizierung der DPI-Bibliothek

Die Deep Packet Inspection (DPI) Bibliothek erkennt Tausende kommerzieller Anwendungen. Es ermöglicht die Erkennung und Klassifizierung von Anwendungen in Echtzeit. Mithilfe der DPI-Technologie analysiert die SD-WAN-Appliance die eingehenden Pakete und klassifiziert den Datenverkehr als zu einer bestimmten Anwendung oder Anwendungsfamilie. Die Anwendungsklassifizierung für jede Verbindung benötigt einige Pakete.

Informationen zum Aktivieren der DPI-Bibliotheksklassifizierung im Citrix SD-WAN Orchestrator Service finden Sie unter Klassifizierung der DPI-Bibliothek.

ICA-Klassifizierung

Citrix SD-WAN Appliances können Citrix HDX-Datenverkehr auch für virtuelle Apps und Desktops identifizieren und klassifizieren. Citrix SD-WAN erkennt die folgenden Varianten des ICA-Protokolls:

- ICA

- ICA-CGP

- Einzelstream-ICA (SSI)

- Multistream-ICA (MSI)

- ICA über TCP

- ICA über UDP/EDT

- ICA über nicht standardmäßige Ports (einschließlich Multi-Port-ICA)

- HDX Adaptiver Transport

- ICA über WebSocket (wird von HTML5 Receiver verwendet)

Hinweis

Die Klassifizierung von ICA-Datenverkehr, der über SSL/TLS oder DTLS bereitgestellt wird, wird in SD-WAN Standard Edition nicht unterstützt.

Die Klassifizierung des Netzwerkverkehrs erfolgt während der anfänglichen Verbindungen oder der Flow-Einrichtung. Daher werden bereits bestehende Verbindungen nicht als ICA klassifiziert. Die Klassifizierung von Verbindungen geht auch verloren, wenn die Verbindungstabelle manuell gelöscht wird.

Framehawk Datenverkehr und Audio-over-UDP/RTP werden nicht als HDX-Anwendungen klassifiziert. Sie werden entweder als “UDP” oder “Unbekanntes Protokoll” gemeldet.

Seit Version 10 Version 1 kann die SD-WAN-Appliance jeden ICA-Datenstrom in Multistream-ICA auch in einer Single-Port-Konfiguration unterscheiden. Jeder ICA-Stream wird als separate Anwendung mit einer eigenen Standard-QoS-Klasse zur Priorisierung klassifiziert.

Damit die Multistream-ICA-Funktionalität ordnungsgemäß funktioniert, müssen Sie über SD-WAN Standard Edition 10.1 oder höher verfügen.

Damit benutzerbasierte HDX-Berichte im SDWAN-Center angezeigt werden, müssen Sie über SD-WAN Standard Edition 11.0 oder höher verfügen.

Minimale Softwareanforderungen für den virtuellen HDX-Informationskanal:

Eine aktuelle Version von Citrix Virtual Apps and Desktops (früher XenApp und XenDesktop), da die erforderliche Funktionalität in XenApp und XenDesktop 7.17 eingeführt wurde und nicht in der Version 7.15 Langzeitdienst enthalten ist.

Eine Version der Citrix Workspace App (oder deren Vorgänger Citrix Receiver), die Multi-Stream-ICA und den virtuellen HDX Insights-Informationskanal CTXNSAP unterstützt. Suchen Sie in der Citrix Workspace-App Feature Matrix nach HDX Insight mit NSAP VCund Multiport/Multistream-ICA. Sehen Sie sich die aktuell unterstützten Release-Versionen bei HDX Insightsan.

Ab Version 11.2 ist die Paketduplizierung jetzt standardmäßig für HDX-Echtzeitverkehr aktiviert, wenn Multistream-ICA verwendet wird.

Nach der Klassifizierung kann die ICA-Anwendung in Anwendungsregeln und zum Anzeigen von Anwendungsstatistiken ähnlich wie bei anderen klassifizierten Anwendungen verwendet werden.

Es gibt fünf Standardanwendungsregeln für ICA-Anwendungen jeweils eine für die folgenden Prioritäts-Tags:

- Unabhängige Datenverarbeitungsarchitektur (Citrix) (ICA)

- ICA Echtzeit (ica_priority_0)

- ICA Interaktiv (ica_priority_1)

- ICA Bulk-Transfer (ica_prority_2)

- ICA-Hintergrund (ica_priority_3)

Weitere Informationen finden Sie unter Regeln nach Anwendungsname

Wenn Sie eine Kombination von Software ausführen, die Multi-Stream-ICA nicht über einen einzigen Port unterstützt, müssen Sie zum Ausführen von QoS mehrere Ports konfigurieren, einen für jeden ICA-Stream. Um HDX auf nicht standardmäßigen Ports wie in der XA/XD-Serverrichtlinie konfiguriert zu klassifizieren, müssen Sie diese Ports in ICA-Portkonfigurationen hinzufügen. Um den Datenverkehr an diesen Ports mit gültigen IP-Regeln abzugleichen, müssen Sie außerdem die ICA-IP-Regeln aktualisieren.

In der ICA-IP- und Portliste können Sie nicht standardmäßige Ports angeben, die in der XA/XD-Richtlinie für die HDX-Klassifizierung verwendet werden. IP-Adresse wird verwendet, um die Ports weiter auf ein bestimmtes Ziel zu beschränken. Verwenden Sie ‘*’ für den Port, der für eine beliebige IP-Adresse bestimmt ist. IP-Adresse mit Kombination aus SSL-Port wird auch verwendet, um anzuzeigen, dass der Datenverkehr wahrscheinlich ICA ist, obwohl der Datenverkehr nicht endgültig als ICA klassifiziert wird. Diese Angabe wird verwendet, um L4 AppFlow Datensätze zur Unterstützung von Multi-Hop-Berichten in Citrix Application Delivery Management zu senden.

Informationen zum Aktivieren der ICA-basierten Klassifizierung für den Citrix SD-WAN Orchestrator Service finden Sie unter ICA-Klassifizierung.

Anwendungshersteller-API-basierte Klassifizierung

Citrix SD-WAN unterstützt die folgende API-basierte Klassifikation des Anwendungsherstellers:

-

Office 365. Weitere Informationen finden Sie unter Office 365-Optimierung.

-

Citrix Cloud und Citrix Gateway Service Weitere Informationen finden Sie unter Gateway Service Optimization.

Domänennamenbasierte Anwendungsklassifizierung

Die DPI-Klassifikations-Engine wurde erweitert, um Anwendungen basierend auf dem Domänennamen und -mustern zu klassifizieren. Nachdem der DNS-Weiterleitung die DNS-Anforderungen abgefangen und analysiert hat, verwendet die DPI-Engine den IP-Klassifizierer, um die erste Paketklassifizierung durchzuführen. Weitere DPI-Bibliothek und ICA-Klassifizierung werden durchgeführt und die auf Domänennamen basierende Anwendungs-ID wird angehängt.

Mit der auf Domänennamen basierenden Anwendungsfunktion können Sie mehrere Domainnamen gruppieren und als eine einzige Anwendung behandeln. Dies erleichtert die Anwendung von Firewall, Anwendungssteuerung, QoS und anderen Regeln. Maximal 64 auf Domänennamen basierende Anwendungen können konfiguriert werden.

Informationen zum Definieren von auf Domänennamen basierenden Anwendungen im Citrix SD-WAN Orchestrator Service finden Sie unter Domänennamen basierte Anwendungsklassifizierung.

Hinweis

Ab Version 11.4.2 unterstützen die auf Domänennamen basierenden Anwendungen konfigurierbare Ports und Protokolle im Citrix SD-WAN Orchestrator Service. Weitere Informationen finden Sie unter Domänen und Anwendungen.

Ab der Version Citrix SD-WAN 11.5.0 werden AAAA-Datensätze im Citrix SD-WAN Orchestrator Service unterstützt.

Einschränkungen

- Wenn keine DNS-Anfrage/Antwort vorhanden ist, die einer domänennamenbasierten Anwendung entspricht, klassifiziert das DPI-Modul die domänenbasierte Anwendung nicht und wendet daher nicht die Anwendungsregeln an, die der domänenbasierten Anwendung entsprechen.

- Wenn ein Anwendungsobjekt so erstellt wird, dass der Portbereich Port 80 und/oder Port 443 mit einem bestimmten IP-Adressenübereinstimmungstyp enthält, der einer domänennamenbasierten Anwendung entspricht, klassifiziert das DPI-Modul die domänennamenbasierte Anwendung nicht.

- Wenn explizite Webproxys konfiguriert sind, müssen Sie der PAC-Datei alle Domänennamenmuster hinzufügen, um sicherzustellen, dass die DNS-Antwort nicht immer dieselbe IP-Adresse zurückgibt.

- Die domänennamenbasierten Anwendungsklassifizierungen werden beim Konfigurationsupdate zurückgesetzt. Die Reklassifizierung erfolgt basierend auf Klassifizierungstechniken vor 11.0.2, wie DPI-Bibliotheksklassifizierung, ICA-Klassifizierung und Anbieteranwendungs-APIs basierend auf Klassifizierung.

- Die erlernten Anwendungssignaturen (Ziel-IP-Adressen) nach der domänenbasierten Anwendungsklassifizierung werden bei der Konfigurationsupdate zurückgesetzt.

- Nur die standardmäßigen DNS-Abfragen und deren Antworten werden verarbeitet.

- DNS-Antwortdatensätze, die auf mehrere Pakete aufgeteilt sind, werden nicht verarbeitet. Es werden nur DNS-Antworten in einem einzigen Paket verarbeitet.

- DNS über TCP wird nicht unterstützt.

- Nur Top-Level-Domains werden als Domainnamenmuster unterstützt.

Verschlüsselten Datenverkehr klassifizieren

Die Citrix SD-WAN Appliance erkennt und meldet verschlüsselten Datenverkehr im Rahmen der Anwendungsberichterstattung mit den folgenden zwei Methoden:

- Für den HTTPS-Verkehr überprüft die DPI-Engine das SSL-Zertifikat, um den gebräuchlichen Namen zu lesen, der den Namen des Dienstes trägt (z. B. Facebook, Twitter). Abhängig von der Anwendungsarchitektur kann nur ein Zertifikat für mehrere Diensttypen verwendet werden (z. B. E-Mail, Nachrichten usw.). Wenn verschiedene Dienste unterschiedliche Zertifikate verwenden, kann die DPI-Engine zwischen Diensten unterscheiden.

- Für Anwendungen, die ihr eigenes Verschlüsselungsprotokoll verwenden, sucht die DPI-Engine in den Datenflüssen nach binären Mustern, z. B. sucht die DPI-Engine bei Skype nach einem binären Muster innerhalb des Zertifikats und bestimmt die Anwendung.

Anwendungsobjekte

Anwendungsobjekte ermöglichen es Ihnen, verschiedene Arten von Übereinstimmungskriterien in einem einzigen Objekt zu gruppieren, das für Firewall-Richtlinien und Anwendungssteuerung verwendet werden kann. IP-Protokoll, Anwendung und Anwendungsfamilie sind die verfügbaren Übereinstimmungstypen.

Die folgenden Funktionen verwenden das Anwendungsobjekt als Übereinstimmungstyp:

Verwenden der Anwendungsklassifizierung mit einer Firewall

Die Klassifizierung des Datenverkehrs als Anwendungen, Anwendungsfamilien oder Domainnamen ermöglicht es Ihnen, die Anwendung, Anwendungsfamilien und Anwendungsobjekte als Übereinstimmungstypen zu verwenden, um den Datenverkehr zu filtern und Firewall-Richtlinien und -Regeln anzuwenden. Sie gilt für alle Vor-, Post- und lokalen Richtlinien. Weitere Informationen zur Firewall finden Sie unter Stateful Firewall und NAT-Support.

—>

—>

Anwendungsklassifizierung anzeigen

Nachdem Sie die Anwendungsklassifizierung aktiviert haben, können Sie den Anwendungsnamen und die Anwendungsfamilie in den folgenden Berichten anzeigen:

-

Firewall-Verbindungsstatistiken

-

Informationen zu Flows

-

Anwendungsstatistiken

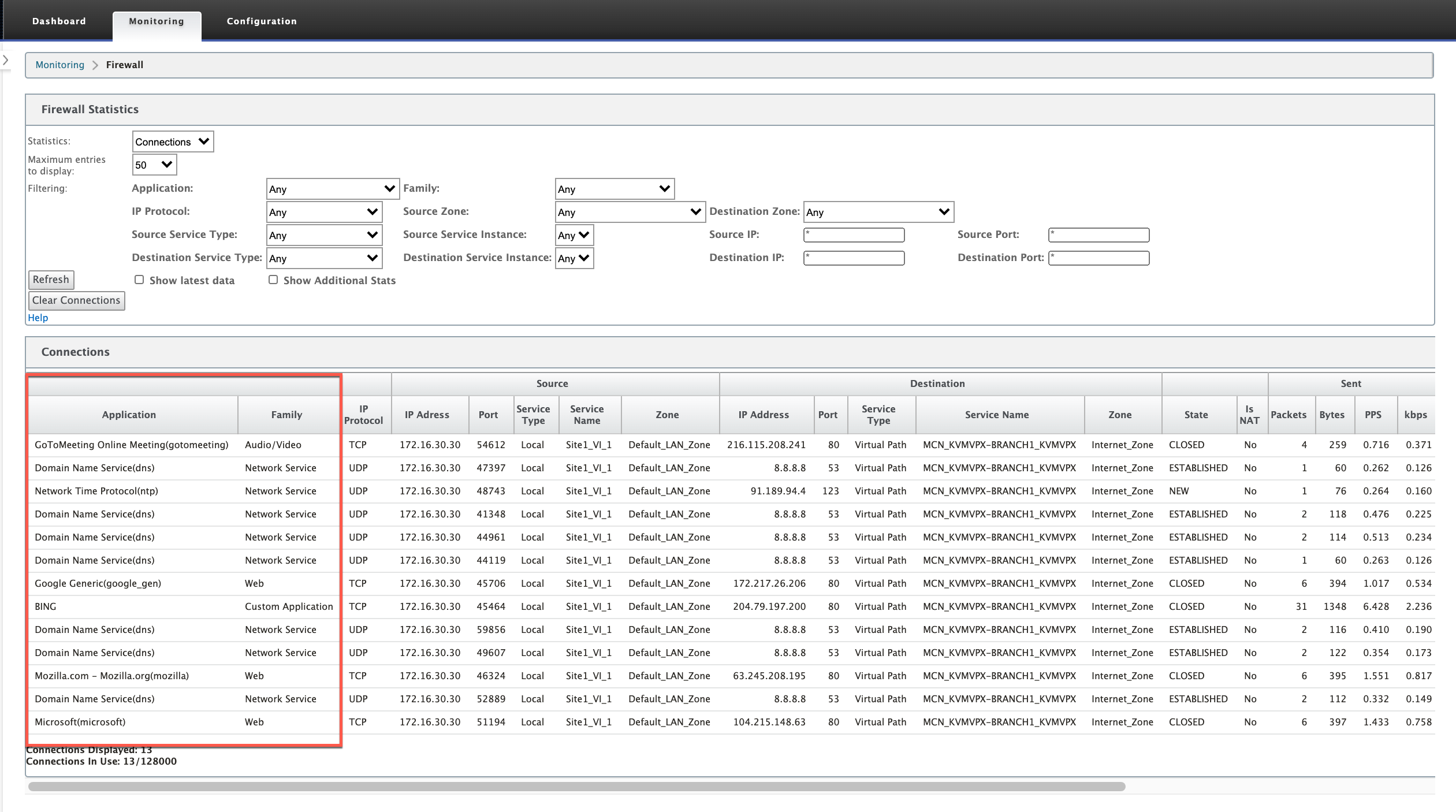

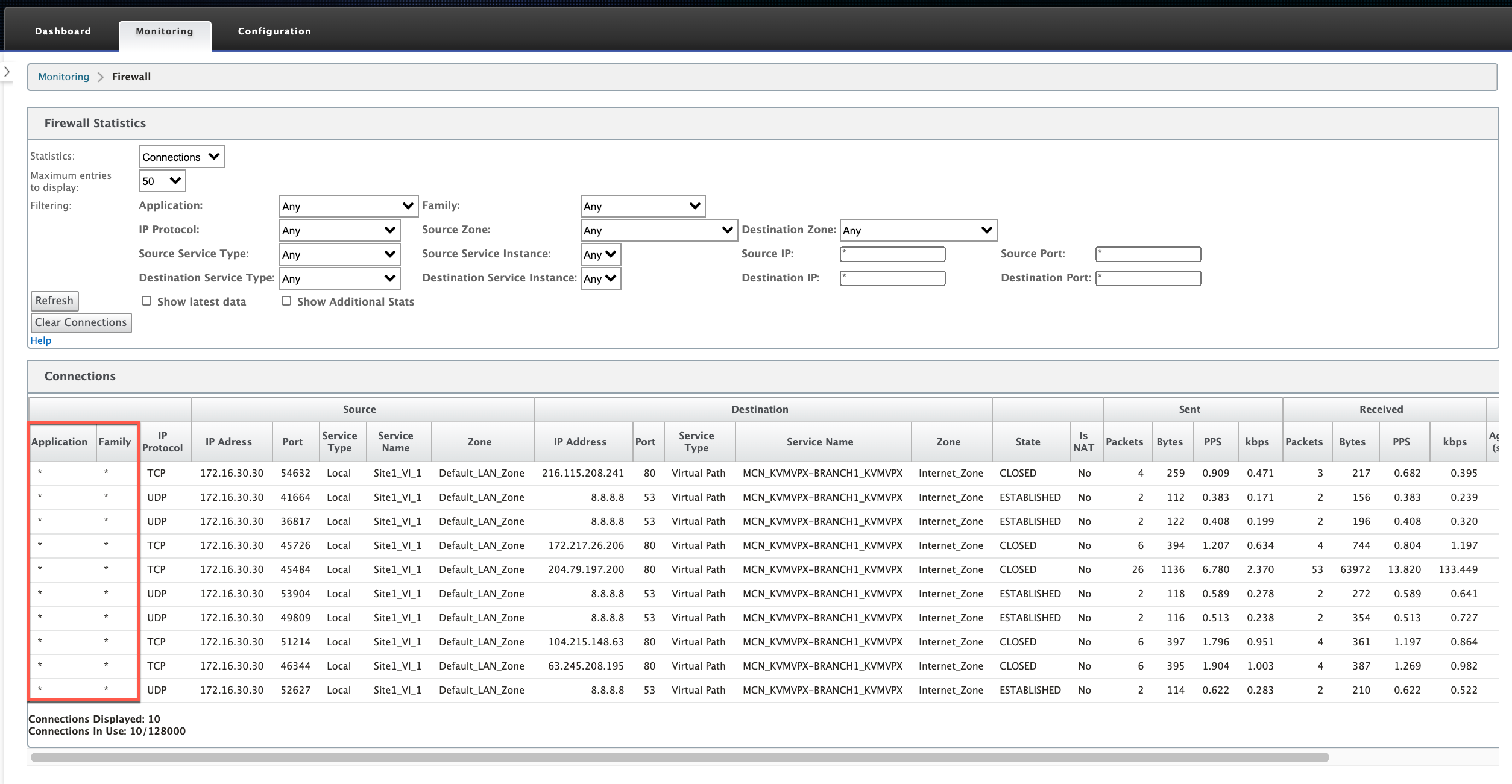

Firewall-Verbindungsstatistiken

Navigieren Sie zu Überwachung > Firewall. Im Abschnitt Verbindungen werden in den Spalten Anwendung und Familie die Anwendungen und die zugehörige Familie aufgeführt.

Wenn Sie die Anwendungsklassifizierung nicht aktivieren, zeigen die Spalten Anwendung und Familie keine Daten an.

Informationen zu Flows

Navigieren Sie zu Monitoring > Flows. Im Abschnitt “ Flows Data “ werden in der Spalte “ Anwendung “ die Anwendungsdetails aufgeführt.

Anwendungsstatistiken

Navigieren Sie zu Überwachung > Statistik. Im Abschnitt Anwendungsstatistiken werden in der Spalte Anwendung die Anwendungsdetails aufgelistet.

Problembehandlung

Nachdem Sie die Anwendungsklassifizierung aktiviert haben, können Sie die Berichte im Abschnitt Überwachung anzeigen und sicherstellen, dass sie Anwendungsdetails anzeigen. Weitere Informationen finden Sie unter Anzeigen der Anwendungsklassifizierung.

Wenn ein unerwartetes Verhalten vorliegt, sammeln Sie das STS-Diagnosepaket, während das Problem beobachtet wird, und teilen Sie es mit dem Citrix Supportteam.

Das STS-Paket kann mit Konfiguration > Systemwartung > Diagnose > Diagnoseinformationenerstellt und heruntergeladen werden.

QoS-Fairness (RED)

Die QoS-Fairness-Funktion verbessert die Fairness mehrerer virtueller Pfadflüsse durch die Verwendung von QoS-Klassen und Random Early Detection (RED). Ein virtueller Pfad kann einer der 16 verschiedenen Klassen zugewiesen werden. Eine Klasse kann einer von drei Grundtypen sein:

- Echtzeitklassen bedienen Verkehrsströme, die einen prompten Service bis zu einer bestimmten Bandbreitenbegrenzung erfordern. Niedrige Latenz wird gegenüber dem aggregierten Durchsatz bevorzugt.

- Interaktive Klassen haben eine niedrigere Priorität als Echtzeit, haben jedoch absolute Priorität vor Massenverkehr.

- Massenklassen erhalten, was von Echtzeit- und interaktiven Klassen übrig bleibt, da die Latenz für den Massenverkehr weniger wichtig ist.

Benutzer geben unterschiedliche Bandbreitenanforderungen für verschiedene Klassen an, die es dem virtuellen Pfadplaner ermöglichen, konkurrierende Bandbreitenanforderungen von mehreren Klassen desselben Typs zu arbitrieren. Der Scheduler verwendet den Hierarchical Fair Service Curve (HFSC) -Algorithmus, um Fairness zwischen den Klassen zu erreichen.

HFSC bedient Klassen in First-In, First-Out-Reihenfolge (FIFO). Vor dem Planen von Paketen untersucht Citrix SD-WAN die Menge des für die Paketklasse ausstehenden Datenverkehrs. Wenn übermäßiger Verkehr ansteht, werden die Pakete verworfen, anstatt in die Warteschlange gestellt zu werden (Tail Dropping).

Warum verursacht TCP Warteschlangen?

TCP kann nicht steuern, wie schnell das Netzwerk Daten übertragen kann. Um die Bandbreite zu steuern, implementiert TCP das Konzept eines Bandbreitenfensters, bei dem es sich um die Menge an nicht bestätigtem Verkehr handelt, die es im Netzwerk zulässt. Es beginnt zunächst mit einem kleinen Fenster und verdoppelt die Größe dieses Fensters, wenn Bestätigungen eingehen. Dies wird als langsame Start- oder exponentielle Wachstumsphase bezeichnet.

TCP identifiziert Netzwerküberlastung, indem es verworfene Pakete erkennt. Wenn der TCP-Stapel einen Paket-Burst sendet, der eine Verzögerung von 250 ms einführt, erkennt TCP keine Überlastung, wenn keines der Pakete verworfen wird, sodass das Fenster weiter vergrößert wird. Dies kann so lange dauern, bis die Wartezeit 600—800 ms erreicht.

Wenn sich TCP nicht im langsamen Startmodus befindet, reduziert es die Bandbreite um die Hälfte, wenn ein Paketverlust erkannt wird, und erhöht die zulässige Bandbreite für jede empfangene Bestätigung um ein Paket. TCP wechselt daher zwischen dem Ausüben von Aufwärtsdruck auf die Bandbreite und dem Absichern. Wenn die Wartezeit bis zum Zeitpunkt des Erkennens des Paketverlusts 800 ms erreicht, verursacht die Bandbreitenreduzierung leider eine Übertragungsverzögerung.

Auswirkungen auf die QoS-Fairness

Wenn eine TCP-Übertragungsverzögerung auftritt, ist es schwierig, eine Fairness-Garantie innerhalb einer virtuellen Pfadklasse bereitzustellen. Der virtuelle Pfadplaner muss Tail-Drop-Verhalten anwenden, um zu vermeiden, dass enorme Mengen an Traffic zurückgehalten werden. Die Art der TCP-Verbindungen besteht darin, dass eine kleine Anzahl von Verkehrsströmen den virtuellen Pfad füllen, was es für eine neue TCP-Verbindung schwierig macht, einen angemessenen Anteil an der Bandbreite zu erreichen. Um die Bandbreite angemessen zu teilen, muss sichergestellt werden, dass Bandbreite für die Übertragung neuer Pakete verfügbar ist.

Zufällige Früherkennung

Random Early Detection (RED) verhindert, dass sich Traffic-Warteschlangen füllen und Tail-Drop-Aktionen verursachen. Es verhindert unnötiges Anstehen durch den virtuellen Pfadplaner, ohne den Durchsatz zu beeinträchtigen, den eine TCP-Verbindung erreichen kann.

Informationen zur Verwendung und Aktivierung von RED finden Sie unter How to use RED.

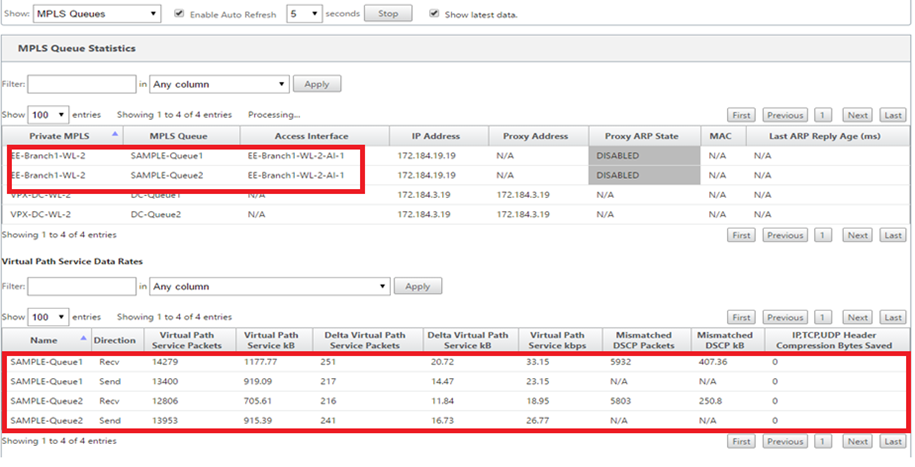

MPLS-Warteschlangen

Diese Funktion vereinfacht das Erstellen von SD-WAN-Konfigurationen beim Hinzufügen einer Multiprotocol Layer Switching (MPLS) WAN-Link. Zuvor musste für jede MPLS-Warteschlange ein WAN-Link erstellt werden. Jeder WAN-Link erforderte eine eindeutige virtuelle IP-Adresse (VIP), um die WAN-Verbindung zu erstellen, und ein eindeutiges Tag für Differentiated Services Code Point (DSCP), das dem Warteschlangenschema des Anbieters entspricht. Nach dem Definieren eines WAN-Links für jede MPLS-Warteschlange wird der Intranetdienst für die Zuordnung zu einer bestimmten Warteschlange definiert.

Derzeit ist eine neue MPLS-spezifische WAN-Link-Definition (d. h. Zugriffstyp) verfügbar. Wenn ein neuer privater MPLS-Zugriffstyp ausgewählt ist, können Sie die MPLS-Warteschlangen definieren, die der WAN-Verbindung zugeordnet sind. Dies ermöglicht eine einzelne VIP mit mehreren DSCP-Tags, die der Warteschlangenimplementierung des Anbieters für den MPLS WAN-Link entsprechen. Dadurch wird der Intranetdienst mehreren MPLS-Warteschlangen auf einer einzelnen MPLS-WAN-Link zugeordnet. Informationen zum Konfigurieren von MPLS mit dem Citrix SD-WAN Orchestrator Service finden Sie unter MPLS-Warteschlangen.

Hinweis

Wenn Sie bereits MPLS-Konfigurationen haben und den privaten MPLS-Zugriffstyp implementieren möchten, wenden Sie sich an den Citrix Support, um Unterstützung zu erhalten.

Weisen Sie Autopath-Gruppe virtuellem Pfad-WAN Link zu

Die definierte Autopath-Gruppe ist für die MCN- und Client-Appliance identisch. Dadurch kann das System die Pfade automatisch erstellen. Am MCN-Standort können Sie auch den mit dem virtuellen Pfad verknüpften WAN-Link erweitern.

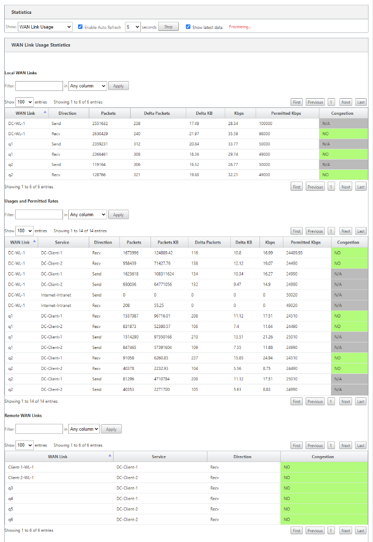

Zulässige Rate und Überlastung für WAN-Verbindungen anzeigen

Mit der SD-WAN-Weboberfläche können Sie nun die zulässige Rate für WAN-Links und WAN-Link-Usages anzeigen und ob sich ein WAN-Link, ein Pfad oder ein virtueller Pfad im überlasteten Zustand befindet. In den vorherigen Versionen waren diese Informationen nur in SD-WAN-Protokolldateien und über die CLI verfügbar. Diese Optionen sind jetzt im Webinterface verfügbar, um bei der Fehlerbehebung zu helfen.

Zulässigen Tarif anzeigen

Zulässige Rate ist die Menge an Bandbreite, die eine bestimmte WAN-Verbindung, ein virtueller Pfaddienst, ein Intranetdienst oder ein Internetdienst zu einem bestimmten Zeitpunkt verwenden darf. Die zulässige Rate für eine WAN-Verbindung ist statisch und wird explizit in der SD-WAN-Konfiguration definiert. Der zulässige Tarif für einen virtuellen Pfaddienst, einen Intranetdienst oder einen Internetdienst schwankt im Laufe der Zeit als Reaktion auf Überlastung, Benutzernachfrage und faire Anteile, ist jedoch immer größer oder gleich der reservierten Mindestbandbreite für den Dienst.

WAN-Link überwachen

Gehen Sie zu Monitor Statistikenund wählen Sie WAN-Link aus der Dropdownliste Anzeigen aus.

Gehen Sie zu Monitor > Statistikenund wählen Sie in der Dropdownliste Anzeigen die Option WAN-Link-Nutzung aus.

MPLS-Warteschlangen überwachen

Gehen Sie zu Überwachen Statistikenund wählen Sie in der Dropdownliste Anzeigen die Option MPLS-Warteschlangen aus.

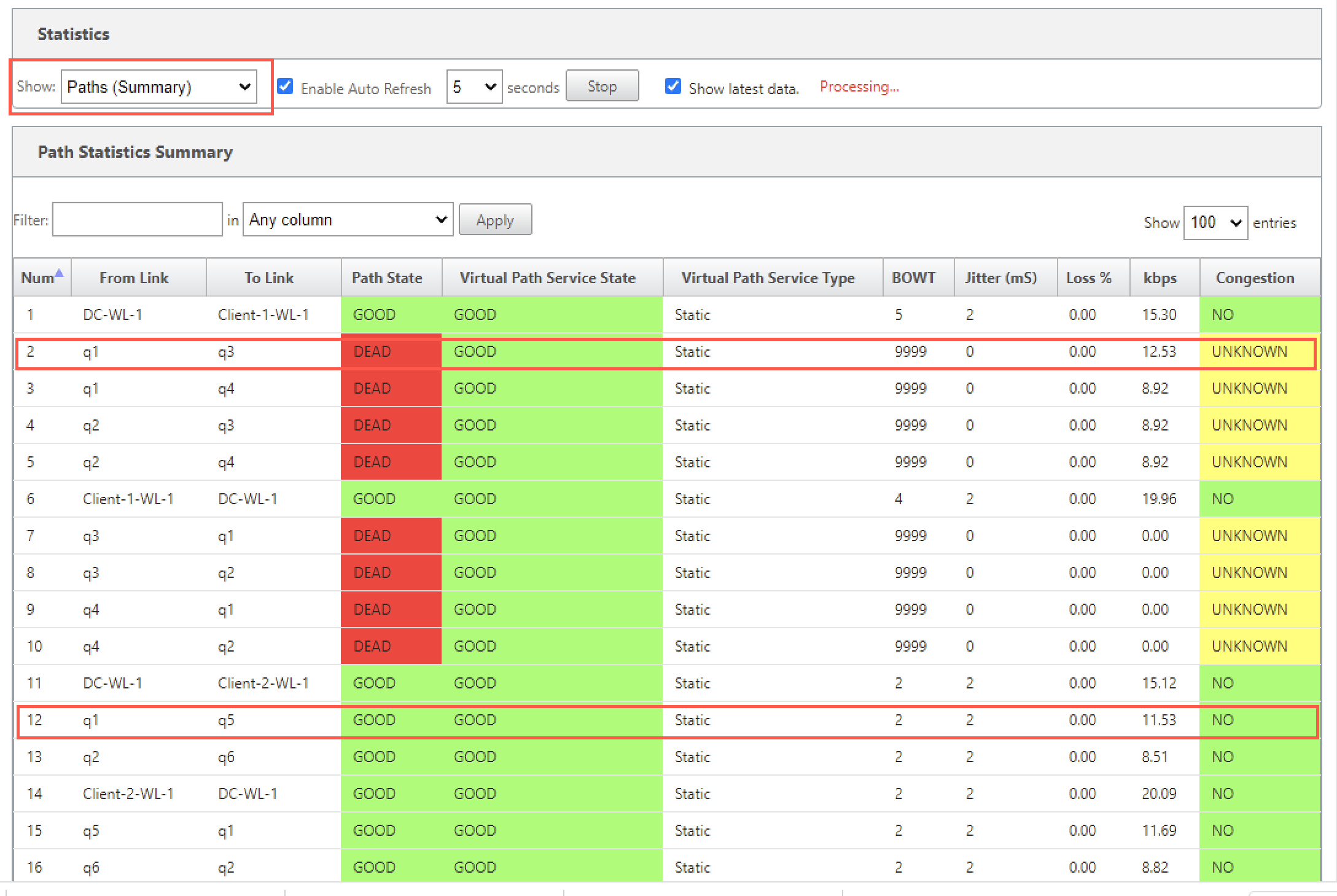

Problembehandlung bei MPLS-Warteschlangen

Um den Status von MPLS-Warteschlangen zu überprüfen, navigieren Sie zu Überwachen > Statistiken und wählen Sie in der Dropdownliste Anzeigen die Option Pfade (Zusammenfassung) aus. Im folgenden Beispiel befindet sich der Pfad von der MPLS-Warteschlange “q1” zu “q3” im Zustand DEAD und wird rot angezeigt. Der Pfad von der MPLS-Warteschlange “q1” zu “q5” befindet sich im Zustand GOOD und wird grün angezeigt.

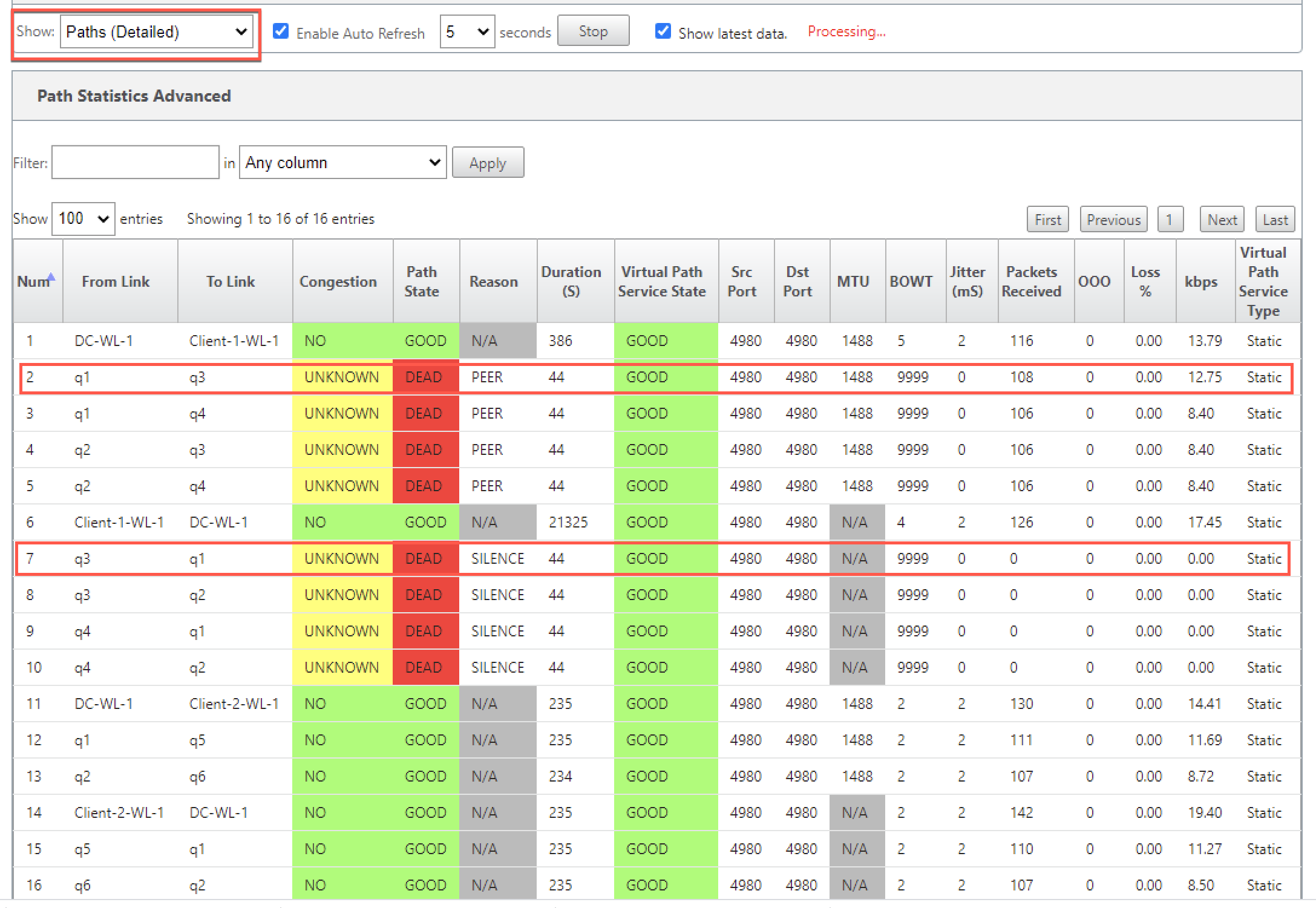

Um detaillierte Informationen zu Pfaden zu erhalten, wählen Sie Pfade (Detailliert) aus der Dropdownliste Anzeigen aus. Die Informationen zu Pfaden wie Grund für den Zustand, Dauer, Quellport, Zielport, MTU sind

Im folgenden Beispiel befindet sich der Pfad von der MPLS-Warteschlange “q1” zu “q3” im Zustand DEAD und der Grund ist PEER. Der Pfad von der MPLS-Warteschlange “q3” zu “q1” ist tot und der Grund ist SILENCE. Die folgende Tabelle enthält die Liste der verfügbaren Gründe und deren Beschreibungen.

| Grund | Beschreibung |

|---|---|

| GATEWAY | Der Pfad ist DEAD, da die Appliance das Gateway nicht erreichen oder erkennen kann |

| SILENCE | Der Pfad ist BAD oder DEAD, da die Appliance keine Pakete von der Peer-Site erhalten hat |

| LOSS | Der Pfad ist BAD aufgrund von Paketverlust |

| PEER | Die Peer-Site meldet, dass der Pfad BAD ist |

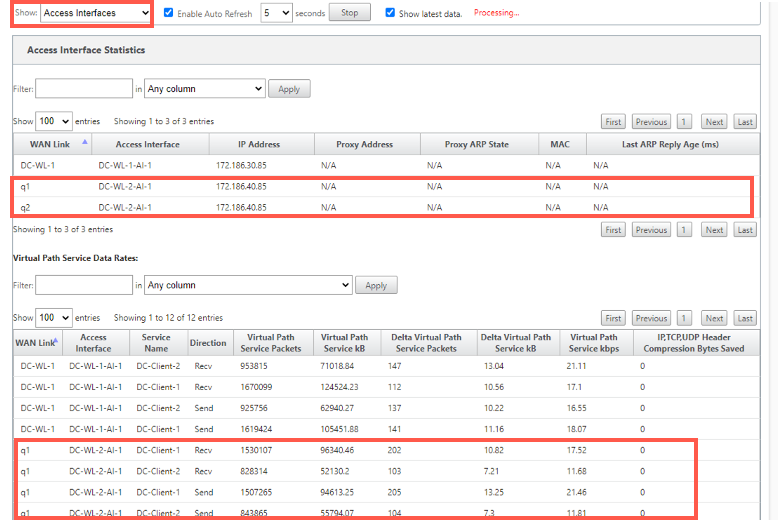

Um die mit den MPLS-Warteschlangen verknüpfte Zugriffsschnittstelle und IP-Adresse zu überprüfen, wählen Sie in der Dropdownliste Anzeigen die Option Access Interfaces aus.

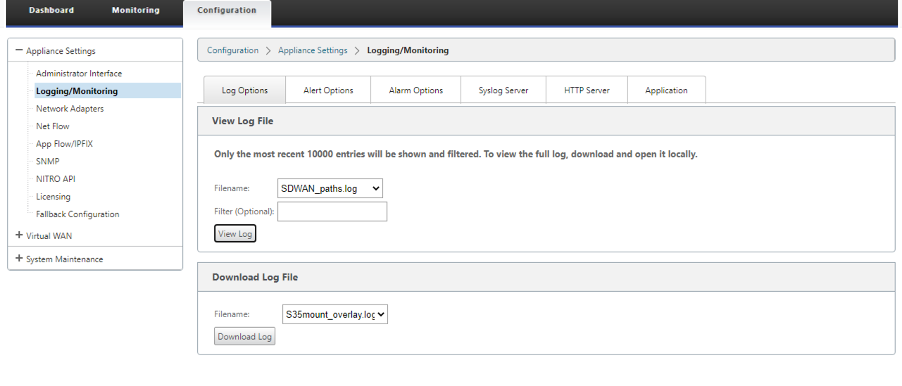

Sie können die Protokolldateien zur weiteren Fehlerbehebung herunterladen. Navigieren Sie zu Konfiguration > Logging/Monitoring und wählen Sie auf der Registerkarte Log-Optionen die Option SDWAN_paths.log oder SDWAN_common.log aus.