Palo Alto Networks Firewall-Integration auf SD-WAN 1100 Plattform

Citrix SD-WAN unterstützt das Hosten von Palo Alto Networks Virtual Machine (VM) -Firewall der nächsten Generation auf der SD-WAN 1100 Plattform. Im Folgenden werden die unterstützten VM-Modelle aufgeführt:

- VM 50

- VM 100

Die Firewall der virtuellen Maschinenserie Palo Alto Network wird als virtuelle Maschine auf der SD-WAN 1100 Plattform ausgeführt. Die virtuelle Firewall-Maschine ist im Virtual Wire-Modus integriert, mit zwei virtuellen Datenschnittstellen verbunden. Erforderlicher Datenverkehr kann durch Konfigurieren von Richtlinien auf SD-WAN an die virtuelle Firewall-Maschine umgeleitet werden.

Vorteile

Im Folgenden sind die wichtigsten Ziele oder Vorteile der Integration von Palo Alto Networks auf der SD-WAN 1100 Plattform aufgeführt:

-

Zweiggerätekonsolidierung: Eine einzige Appliance, die sowohl SD-WAN als auch erweiterte Sicherheit bietet

-

Sicherheit in Zweigstellen mit On-Prem NGFW (Next Generation Firewall) zum Schutz von LAN-zu-LAN-, LAN-zu-Internet- und Internet-zu-LAN-Datenverkehr

Konfigurationsschritte

Die folgenden Konfigurationen sind erforderlich, um die virtuelle Maschine Palo Alto Networks auf SD-WAN zu integrieren:

-

Bereitstellen der virtuellen Firewall-Maschine

-

Aktivieren der Datenverkehrsumleitung zur virtuellen Sicherheitsmaschine

Hinweis:

Die virtuelle Maschine der Firewall muss zuerst bereitgestellt werden, bevor die Datenverkehrsumleitung aktiviert wird.

Provisioning virtueller Maschine Palo Alto Network

Es gibt zwei Möglichkeiten, die virtuelle Firewall-Maschine bereitzustellen:

-

Provisioning über SD-WAN Center

-

Provisioning über die Benutzeroberfläche der SD-WAN-Appliance

Provisioning virtueller Maschinen in der Firewall über das SD-WAN Center

Voraussetzungen

-

Fügen Sie dem SD-WAN Center den sekundären Speicher hinzu, um die Firewall-VM-Imagedateien zu speichern. Weitere Informationen finden Sie unter Systemanforderungen und Installation.

-

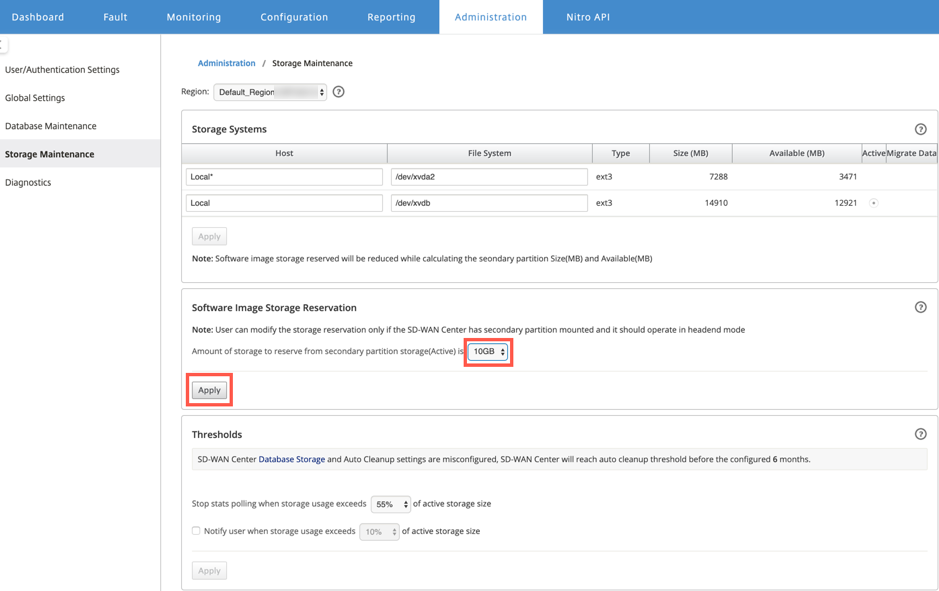

Reservieren Sie den Speicher von der sekundären Partition für die Firewall-VM-Imagedateien. Um das Speicherlimit zu konfigurieren, navigieren Sie zu Administration > Speicherwartung.

-

Wählen Sie den erforderlichen Speicherbetrag aus der Liste aus.

-

Klicken Sie auf Übernehmen.

-

Hinweis:

Speicher ist für die sekundäre Partition reserviert, die aktiv ist, wenn die Bedingung erfüllt ist.

Führen Sie die folgenden Schritte aus, um Provisioning Firewall-Maschine über die SD-WAN Center-Plattform bereitzustellen:

-

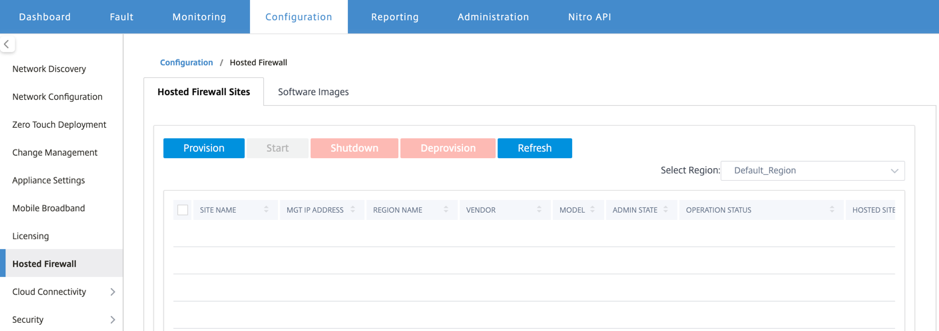

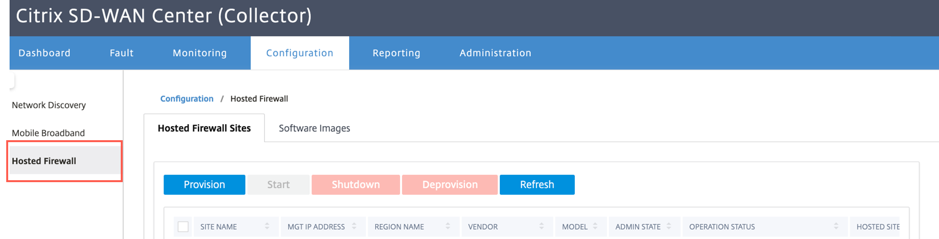

Navigieren Sie in der Citrix SD-WAN Center-GUI zu Konfiguration > Wählen Sie Gehostete Firewall aus.

Sie können die Region aus der Dropdown-Liste auswählen, um die bereitgestellten Site-Details für diese ausgewählte Region anzuzeigen.

-

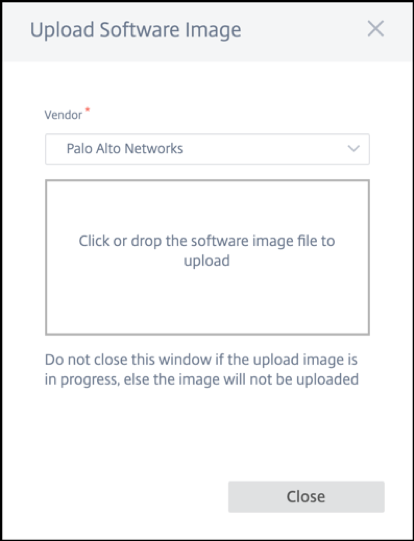

Laden Sie das Softwareimage hoch.

Hinweis

Stellen Sie sicher, dass Sie über genügend Speicherplatz verfügen, um das Software-Image hochzuladen.

Navigieren Sie zu Konfiguration > Gehostete Firewall > Software-Images und wählen Sie den Namen des Anbieters als Palo Alto Networks aus der Dropdown-Liste aus. Klicken oder legen Sie die Softwareimage-Datei in das Feld für den Upload ab.

Eine Statusleiste mit dem laufenden Upload-Prozess wird angezeigt. Klicken Sie auf Aktualisieren oder führen Sie keine andere Aktion aus, bis die Imagedatei 100% hochgeladen zeigt.

-

Aktualisieren: Klicken Sie auf die Option Aktualisieren, um die neuesten Imageddateidetails zu erhalten.

-

Löschen: Klicken Sie auf die Option Löschen, um eine vorhandene Imagedatei zu löschen.

Hinweis

-

Wenn Sie die virtuelle Firewall-Maschine auf den Sites bereitstellen möchten, die Teil des Nicht-Standardbereichs sind, laden Sie die Imagedatei auf jedem der Collector-Knoten hoch.

-

Wenn Sie das Palo Alto VM-Image aus dem SDWAN Center löschen, wird das Image aus dem SDWAN Center-Speicher und NICHT aus der Appliance gelöscht.

-

-

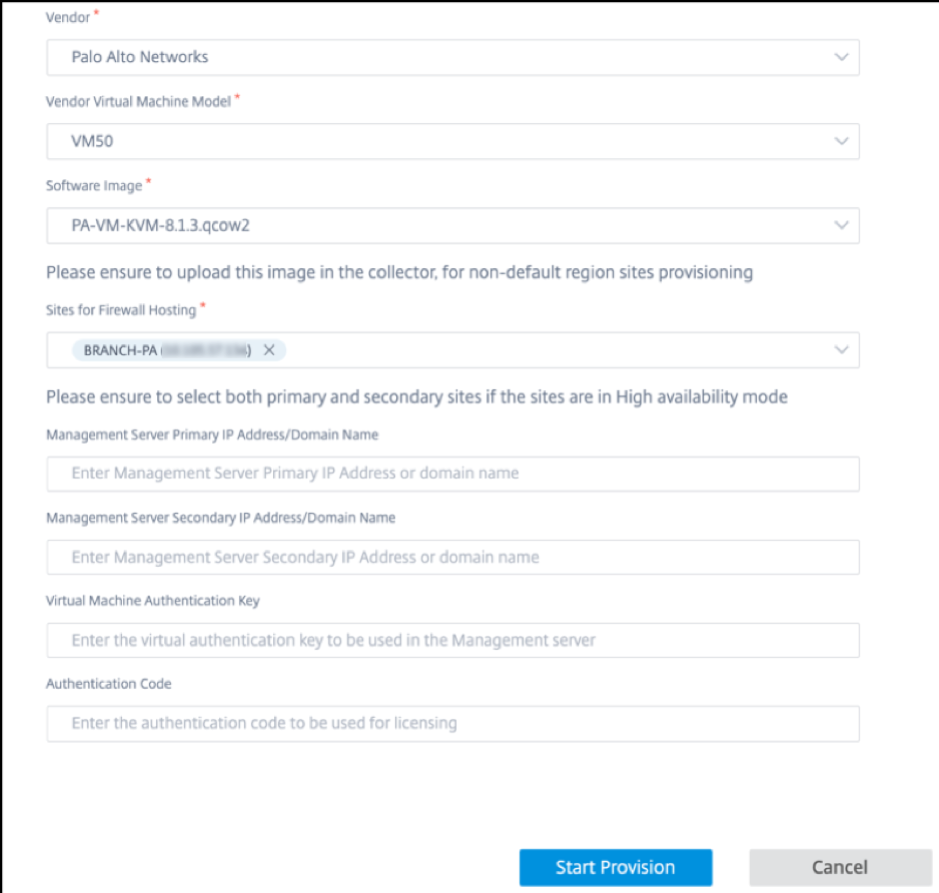

Gehen Sie zur Provisioning zurück zur Registerkarte Gehostete Firewall-Sites und klicken Sie auf Bereitstellen.

- Anbieter: Wählen Sie den Anbieternamen als Palo Alto Networks aus der Dropdown-Liste aus.

- Vendor Virtual Machine Model: Wählen Sie die Modellnummer der virtuellen Maschine aus der Liste aus.

- Software-Image: Wählen Sie die zu bereitzustellende Imagedatei aus.

- Region: Wählen Sie den Teilsektor aus der Liste aus.

-

Sites für Firewall-Hosting: Wählen Sie Sites für die Liste für Firewall-Hosting aus. Sie müssen sowohl primäre als auch sekundäre Standorte auswählen, wenn sich die Standorte im Hochverfügbarkeitsmodus befinden.

- Primäre IP-Adresse/Domänenname des Management Servers: Geben Sie die primäre IP-Adresse des Managements oder den vollqualifizierten Domänennamen ein (optional).

-

Sekundäre IP-Adresse/Domänenname des Management Servers: Geben Sie die sekundäre IP-Adresse des Management-Servers oder den vollqualifizierten Domänennamen ein (optional).

-

Authentifizierungsschlüssel für virtuelle Maschinen: Geben Sie den virtuellen Authentifizierungsschlüssel ein, der im Verwaltungsserver verwendet werden soll.

- Authentifizierungscode: Geben Sie den virtuellen Authentifizierungscode ein, der für die Lizenzierung verwendet werden soll.

- Klicken Sie auf Bereitstellung starten.

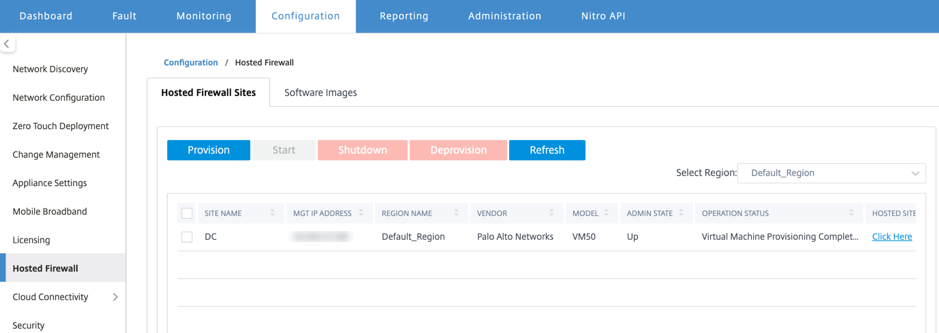

- Klicken Sie auf Aktualisieren, um den neuesten Status zu erhalten. Nachdem die virtuelle Maschine Palo Alto Networks vollständig gestartet wurde, reflektiert sie die Benutzeroberfläche des SD-WAN Centers.

Sie können die virtuelle Maschine nach Bedarf starten, herunterfahren und deaktivieren.

- Standortname: Zeigt den Standortnamen an.

- Verwaltungs-IP: Zeigt die Verwaltungs-IP-Adresse des Standorts an.

- Regionsname: Zeigt die Regionsbezeichnung an.

- Lieferant: Zeigt den Herstellernamen an (Palo Alto Networks).

- Modell: Zeigt die Modellnummer (VM50/VM100) an.

- Administratorstatus: Status der virtuellen Maschine des Herstellers (Up/Down).

- Arbeitsvorgangsstatus: Zeigt die Meldung Betriebsstatus an.

- Gehostete Site: Verwenden Sie den Link Hier klicken, um auf die Benutzeroberfläche der virtuellen Maschine von Palo Alto Networks zuzugreifen.

Um die nicht standardmäßigen Regionssites bereitzustellen, müssen Sie das Software-Image auf den SD-WAN Center Collector hochladen. Sie können die Palo Alto Networks sowohl von der SD-WAN Center Head End GUI als auch vom SD-WAN Center Collector bereitstellen.

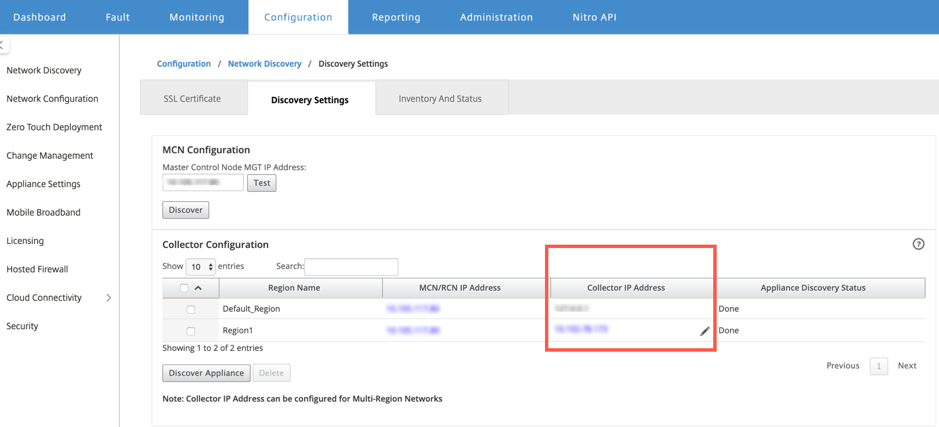

Um die IP-Adresse des SD-WAN Center Collectors abzurufen, navigieren Sie zu Konfiguration > Netzwerkerkennung > wählen Sie die Registerkarte Ermittlungseinstellungen aus.

So stellen Sie die Palo Alto Networks vom SD-WAN Collector her:

-

Navigieren Sie in der SD-WAN Collector-GUI zu Konfiguration > Wählen Sie Gehostete Firewall aus.

- Wechseln Sie zur Registerkarte Software-Images, um das Software-Image hochzuladen.

- Klicken Sie auf der Registerkarte Gehostete Firewall-Websites auf Bereit

-

Geben Sie die folgenden Details an und klicken Sie auf Bereitstellung starten.

- Anbieter: Wählen Sie den Anbieternamen als Palo Alto Networks aus der Dropdown-Liste aus.

- Vendor Virtual Machine Model: Wählen Sie die Modellnummer der virtuellen Maschine aus der Liste aus.

- Software-Image: Wählen Sie die zu bereitzustellende Imagedatei aus.

- Region: Wählen Sie den Teilsektor aus der Liste aus.

-

Sites für Firewall-Hosting: Wählen Sie Sites für die Liste für Firewall-Hosting aus. Sie müssen sowohl primäre als auch sekundäre Standorte auswählen, wenn sich die Standorte im Hochverfügbarkeitsmodus befinden.

- Primäre IP-Adresse/Domänenname des Management Servers: Geben Sie die primäre IP-Adresse des Managements oder den vollqualifizierten Domänennamen ein (optional).

-

Sekundäre IP-Adresse/Domänenname des Management Servers: Geben Sie die sekundäre IP-Adresse des Management-Servers oder den vollqualifizierten Domänennamen ein (optional).

-

Authentifizierungsschlüssel für virtuelle Maschinen: Geben Sie den virtuellen Authentifizierungsschlüssel ein, der im Verwaltungsserver verwendet werden soll.

- Authentifizierungscode: Geben Sie den virtuellen Authentifizierungscode ein, der für die Lizenzierung verwendet werden soll.

- Klicken Sie auf Bereitstellung starten.

Bereitstellung virtueller Maschinen durch die Benutzeroberfläche der SD-WAN-Appliance

Stellen Sie auf der SD-WAN-Plattform die gehostete virtuelle Maschine bereit und starten Sie sie. Führen Sie die folgenden Schritte für die Provisioning:

-

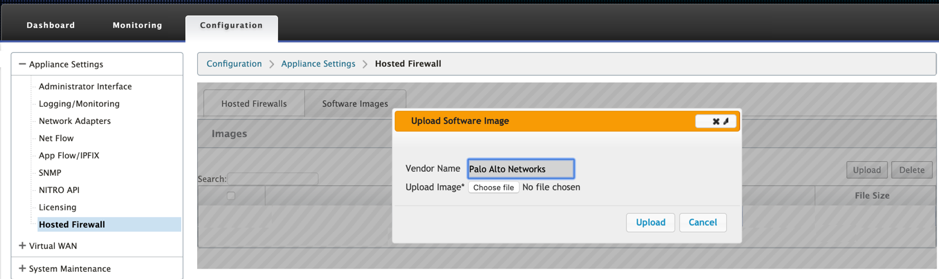

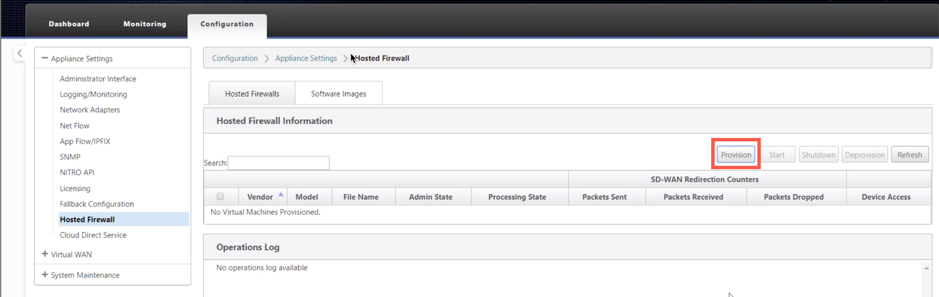

Navigieren Sie in der Citrix SD-WAN GUI zu Konfiguration > Appliance-Einstellungen erweitern >Gehostete Firewall auswählen.

- Laden Sie das Softwareimage hoch:

- Wählen Sie die Registerkarte Software-Images . Wählen Sie den Namen des Anbieters als Palo Alto Networksaus.

- Wählen Sie die Softwareimagedatei aus.

- Klicken Sie auf Upload.

Hinweis: Es können maximal zwei Software-Images hochgeladen werden. Das Hochladen des Images der virtuellen Maschine Palo Alto Networks kann je nach Verfügbarkeit der Bandbreite länger dauern.

Sie können eine Statusleiste sehen, um den Upload-Prozess zu verfolgen. Das Dateidetail spiegelt sich wieder, sobald das Image erfolgreich hochgeladen wurde. Das für die Provisioning verwendete Image kann nicht gelöscht werden. Führen Sie keine Aktion aus oder gehen Sie zurück zu einer anderen Seite, bis die Imagedatei 100% hochgeladen zeigt.

-

Wählen Sie für die Provisioning die Registerkarte Gehostete Firewalls aus und klicken Sie auf die Schaltfläche Bereitstellen.

-

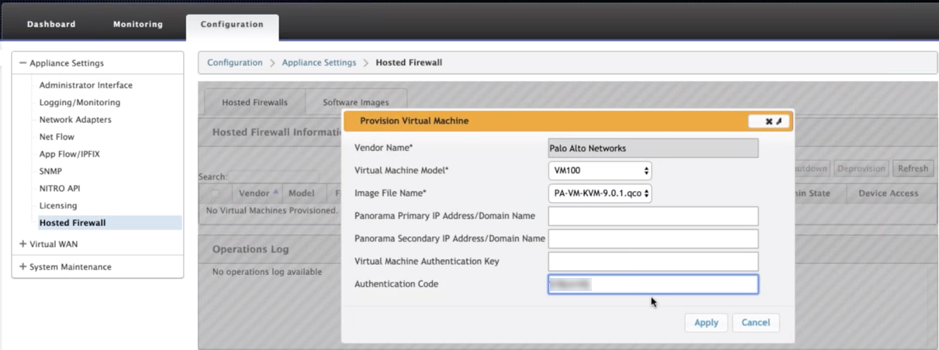

Geben Sie die folgenden Details für die Provisioning.

- Anbietername: Wählen Sie den Anbieter als Palo Alto Networksaus.

- Modell der virtuellen Maschine: Wählen Sie die Modellnummer der virtuellen Maschine aus der Liste aus.

- Name der Imagedatei: Wählen Sie die Imagedatei aus.

- Primäre Panorama-IP-Adresse/Domänenname: Geben Sie die primäre Panorama-IP-Adresse oder den vollqualifizierten Domänennamen an (optional).

- Sekundäre Panorama-IP-Adresse/Domänenname: Geben Sie die sekundäre Panorama-IP-Adresse oder den vollqualifizierten Domänennamen an (optional).

-

Authentifizierungsschlüssel für virtuelle Maschinen: Geben Sie den Authentifizierungsschlüssel für die virtuelle Maschine an (optional).

Der Authentifizierungsschlüssel für virtuelle Maschinen wird für die automatische Registrierung der virtuellen Maschine Palo Alto Networks im Panorama benötigt.

- Authentifizierungscode: Geben Sie den Authentifizierungscode (Lizenzcode für virtuelle Maschinen) ein (Optional).

- Klicken Sie auf Übernehmen.

-

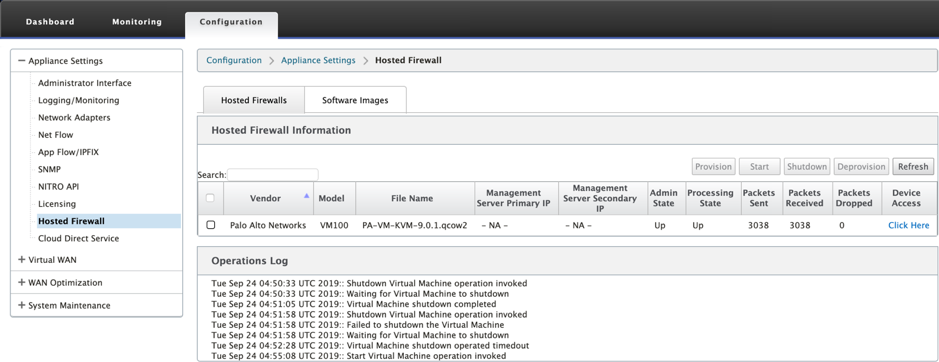

Klicken Sie auf Aktualisieren, um den neuesten Status zu erhalten. Nachdem die virtuelle Maschine Palo Alto Networks vollständig gestartet wurde, reflektiert sie die SD-WAN-Benutzeroberfläche mit den Operations-Protokolldetails.

- Admin-Status: Gibt an, ob die virtuelle Maschine hoch- oder heruntergefahren ist.

- Verarbeitungsstatus: Datenpfad Verarbeitungsstatus der virtuellen Maschine.

- Gesendete Pakete: Pakete, die von SD-WAN an die virtuelle Sicherheitsmaschine gesendet werden.

- Empfangenes Paket: Pakete, die von SD-WAN von der virtuellen Sicherheitsmaschine empfangen werden.

- Paket gelöscht: Von SD-WAN abgelegte Pakete (z. B. wenn die virtuelle Sicherheitsmaschine ausgefallen ist).

- Gerätezugriff: Klicken Sie auf den Link, um den GUI-Zugriff auf die virtuelle Sicherheitsmaschine zu erhalten.

Sie können die virtuelle Maschine nach Bedarf starten, herunterfahren und deaktivieren. Verwenden Sie hier klicken, um auf die GUI der virtuellen Maschine von Palo Alto Networks zuzugreifen, oder verwenden Sie Ihre Management-IP zusammen mit 4100 Port (Management-IP: 4100).

Hinweis Verwenden Sie immer den Inkognito-Modus, um auf die Palo Alto Networks GUI zuzugreifen.

Traffic-Umleitung

Die Konfiguration der Datenverkehrsumleitung kann sowohl über den Konfigurationseditor auf MCN als auch den Konfigurationseditor im SD-WAN Center erfolgen.

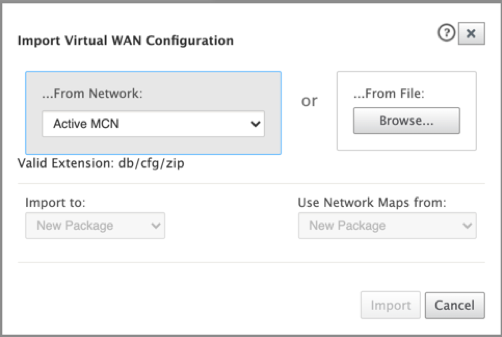

So navigieren Sie im SD-WAN Center durch den Konfigurationseditor:

-

Öffnen Sie Citrix SD-WAN Center UI, navigieren Sie zu Konfiguration > Netzwerkkonfigurationsimport. Importieren Sie die virtuelle WAN-Konfiguration aus dem aktiven MCN und klicken Sie auf Importieren.

Die restlichen Schritte sind ähnlich wie folgt - die Konfiguration der Datenverkehrsumleitung über MCN.

So navigieren Sie durch den Konfigurationseditor auf MCN:

-

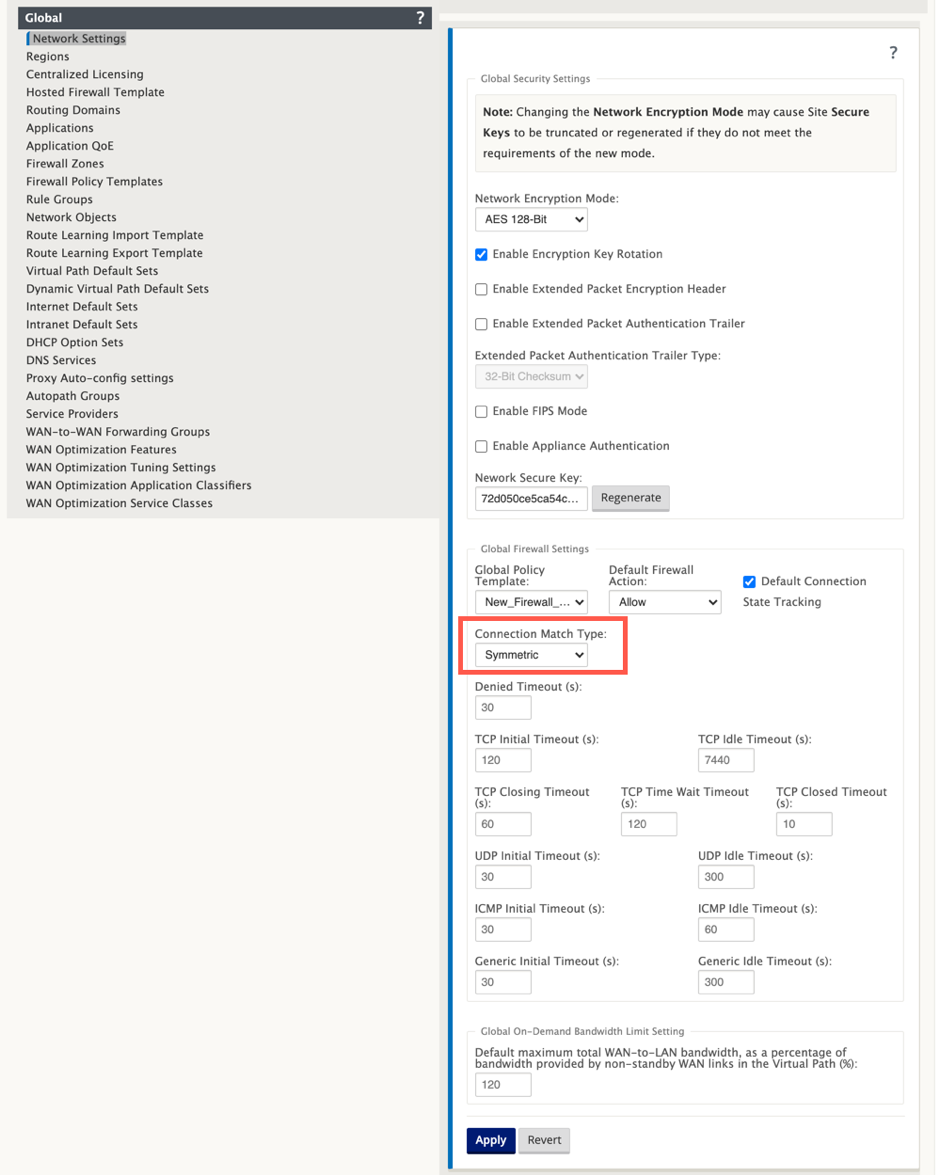

Setzen Sie Verbindungsanpassungstyp unter Global > Netzwerkeinstellungen auf Symmetrisch.

Standardmäßig sind SD-WAN-Firewallrichtlinien richtungsspezifisch. Der symmetrische Übereinstimmungstyp entspricht den Verbindungen anhand der angegebenen Übereinstimmungskriterien und wendet die Richtlinienaktion in beide Richtungen an.

-

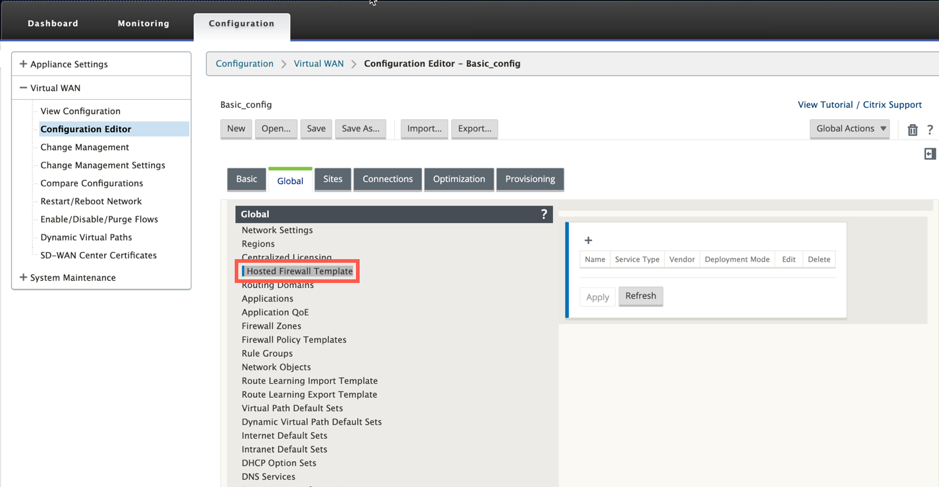

Öffnen Sie Citrix SD-WAN UI, navigieren Sie zu Konfiguration erweitern Virtual WAN wählen Sie Konfigurationseditor > wählen Sie Gehostete Firewall-Vorlage im Abschnitt Global

-

Klicken Sie auf + und geben Sie die erforderlichen Informationen an, die im folgenden Screenshot verfügbar sind, um die Vorlage Hosted Firewall hinzuzufügen, und klicken Sie auf Hinzufügen.

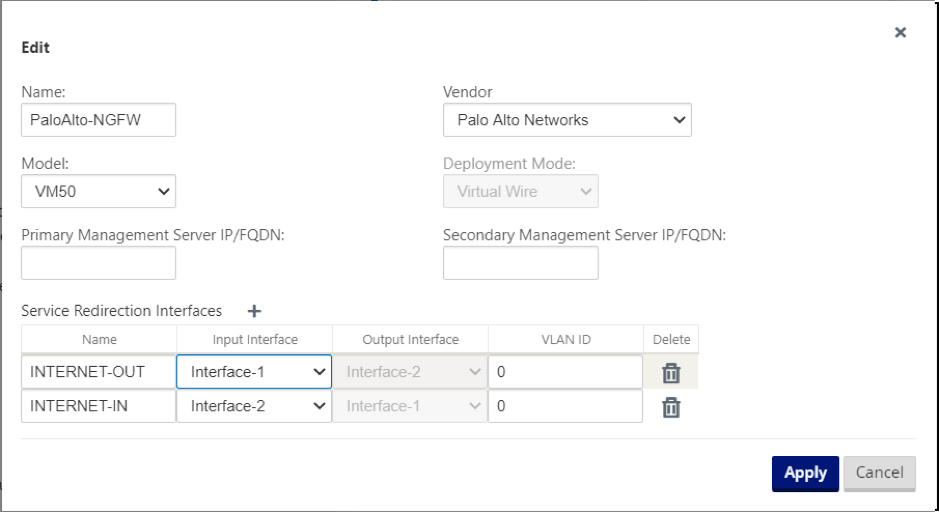

Mit dergehosteten Firewall-Vorlage können Sie die Verkehrsanleitung zu der virtuellen Firewall-Maschine konfigurieren, die auf der SD-WAN-Appliance gehostet wird. Die folgenden Eingaben sind für die Konfiguration der Vorlage erforderlich:

- Name: Name der gehosteten Firewall-Vorlage.

- Hersteller: Name des Firewall-Herstellers.

- Bereitstellungsmodus: Das Feld “ Bereitstellungsmodus “ wird automatisch ausgefüllt und ausgegraut. Für den Anbieter von Palo Alto Networks ist der Bereitstellungsmodus Virtual Wire.

- Modell: Virtual Machine-Modell der gehosteten Firewall. Sie können die Modellnummer der virtuellen Maschine als VM 50/VM 100 für den Palo Alto Networks-Anbieter auswählen.

- Primärer Managementserver IP/FQDN: Primärer Managementserver IP/FQDN von Panorama.

- Sekundärer Managementserver IP/FQDN: Sekundärer Managementserver IP/FQDN von Panorama.

- Dienstumleitungsschnittstellen: Dies sind logische Schnittstellen, die für die Verkehrsumleitung zwischen SD-WAN und gehosteter Firewall verwendet werden.

Interface-1, Interface-2 bezieht sich auf die ersten beiden Schnittstellen auf der gehosteten Firewall. Wenn VLANs für die Verkehrsumleitung verwendet werden, müssen dieselben VLANs auf der gehosteten Firewall konfiguriert werden. VLANs, die für die Verkehrsumleitung konfiguriert sind, sind intern zum SD-WAN und zur gehosteten Firewall.

Hinweis

Die Umleitungseingabeschnittstelle muss aus der Richtung des Verbindungsinitiators ausgewählt werden, die Umleitungsschnittstelle wird automatisch für den Antwortverkehr ausgewählt. Wenn beispielsweise ausgehender Internetverkehr an die gehostete Firewall auf Schnittstellen1 umgeleitet wird, wird der Antwortverkehr automatisch zur gehosteten Firewall auf Schnittstellen2 umgeleitet. Es besteht keine Notwendigkeit von Interface-2 im obigen Beispiel, wenn kein eingehender Internet-Datenverkehr vorhanden ist.

Zum Hosten der Palo Alto Networks-Firewall sind nur zwei physikalische Schnittstellen zugewiesen. Wenn Datenverkehr aus mehreren Zonen an die gehostete Firewall weitergeleitet werden muss, können mithilfe interner VLANs mehrere Unterschnittstellen erstellt und verschiedenen Firewallzonen auf der gehosteten Firewall zugeordnet werden.

Über SD-WAN-Firewallrichtlinien oder Richtlinien auf Standortebene können Sie den gesamten Datenverkehr auf die virtuelle Maschine Palo Alto Networks umleiten.

Hinweis

SD-WAN-Firewall-Richtlinien werden automatisch erstellt, um den Datenverkehr zu/von gehosteten Firewall-Verwaltungsservern Zulassen. Dadurch wird eine Umleitung des Verwaltungsdatenverkehrs vermieden, der von einer gehosteten Firewall stammt (oder).

Die Umleitung des Datenverkehrs zur virtuellen Firewall-Maschine kann mithilfe von SD-WAN-Firewall-Richtlinien erfolgen. Es gibt zwei Methoden zum Erstellen von SD-WAN-Firewall-Richtlinien - entweder über Firewall-Richtlinienvorlagen im globalen Abschnitt oder auf Site-Ebene.

Methode - 1

-

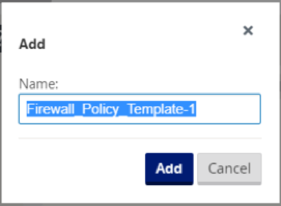

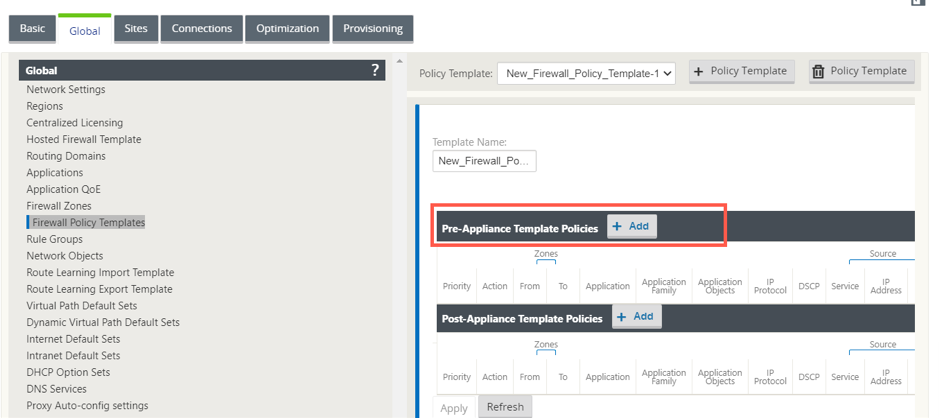

Navigieren Sie von Citrix SD-WAN GUI zu Konfiguration erweitern Sie Virtual WAN > Konfigurations-Editor. Navigieren Sie zur Registerkarte Global und wählen Sie Firewall-Richtlinienvorlagenaus Klicken Sie auf + Richtlinienvorlage Geben Sie der Richtlinienvorlage einen Namen an und klicken Sie auf Hinzufügen.

-

Klicken Sie auf + Hinzufügen neben Richtlinien für Pre-Appliance-Vorlagen.

-

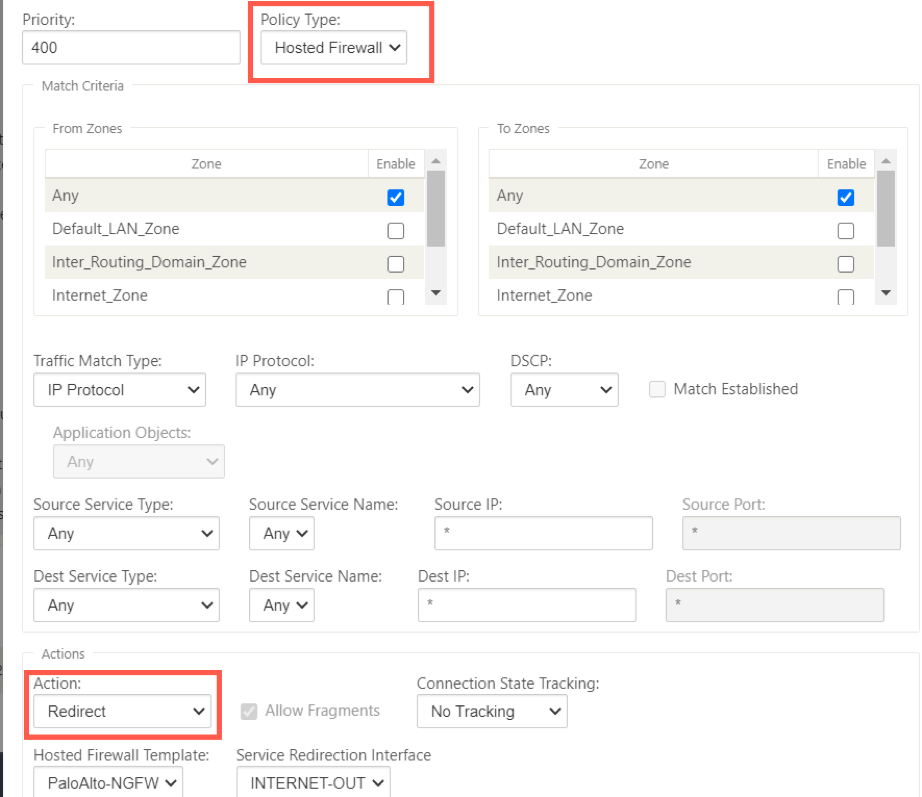

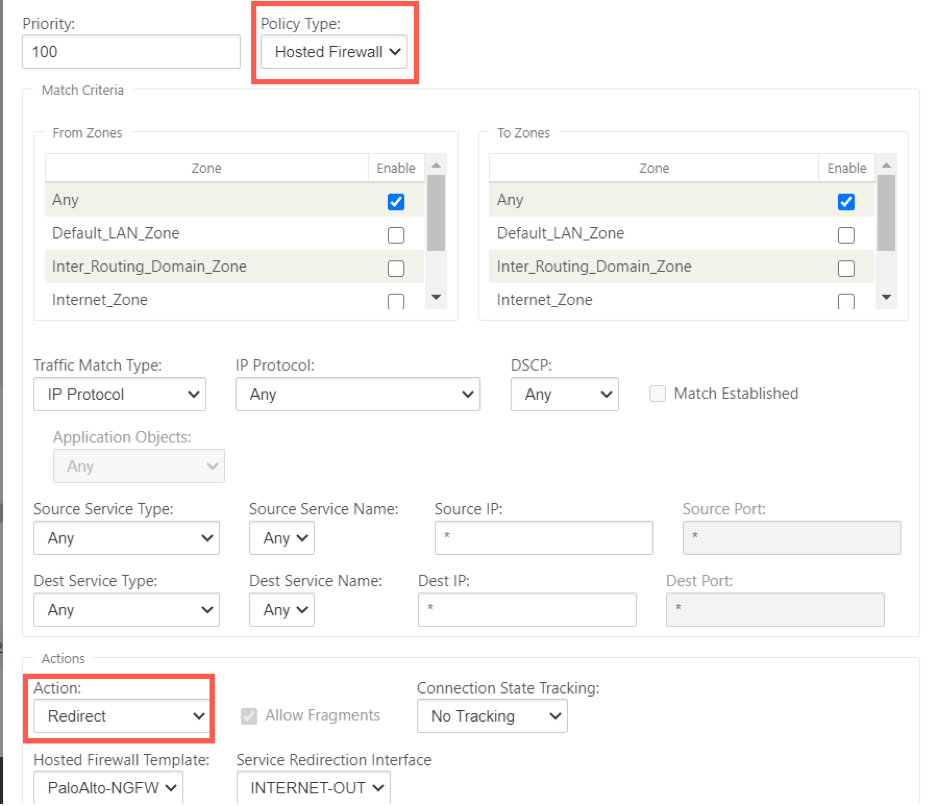

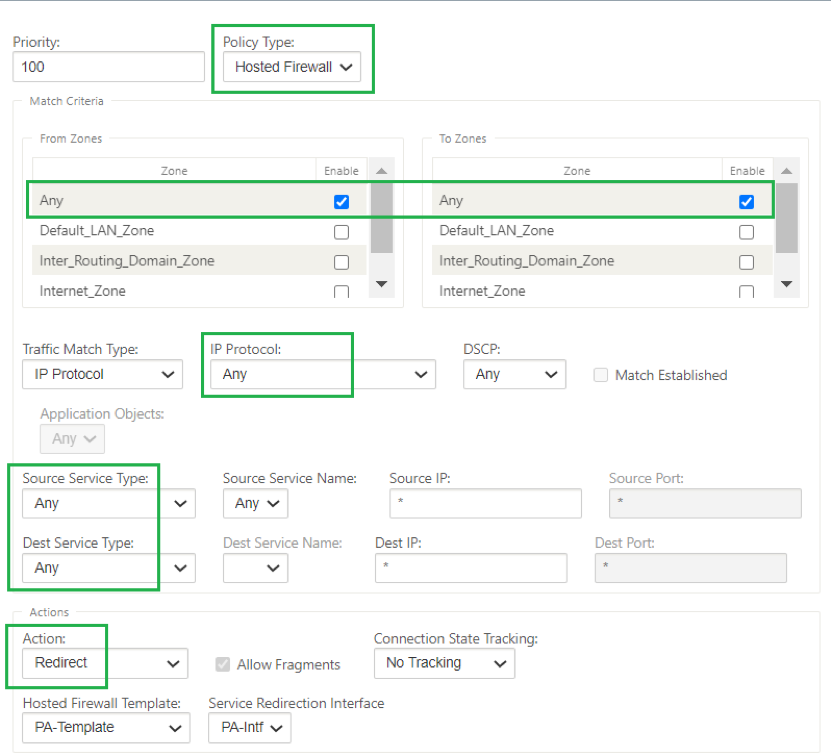

Ändern Sie den Richtlinientyp in Hosted Firewall. Das Feld Aktion wird automatisch auf Redirectgefüllt. Wählen Sie die Vorlage Gehostete Firewall und die Schnittstelle für die Serviceumleitung aus der Dropdown-Liste aus. Füllen Sie die anderen Übereinstimmungskriterien nach Bedarf aus.

-

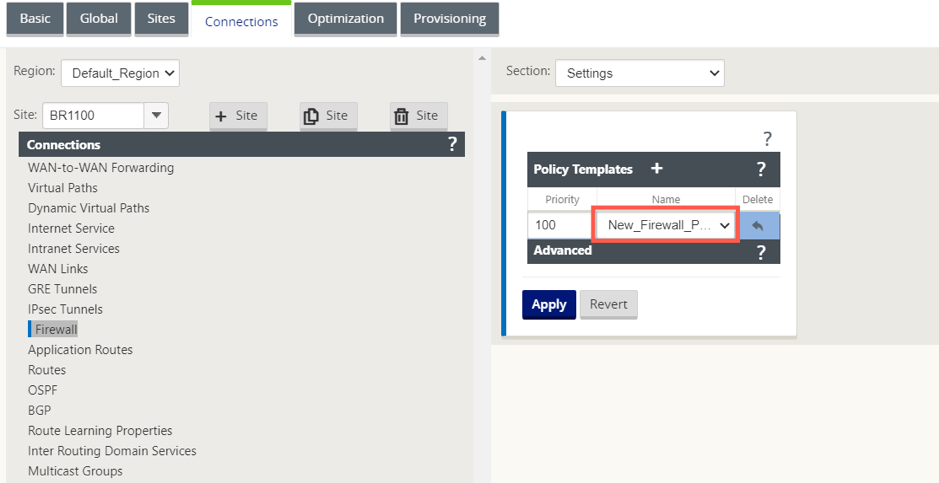

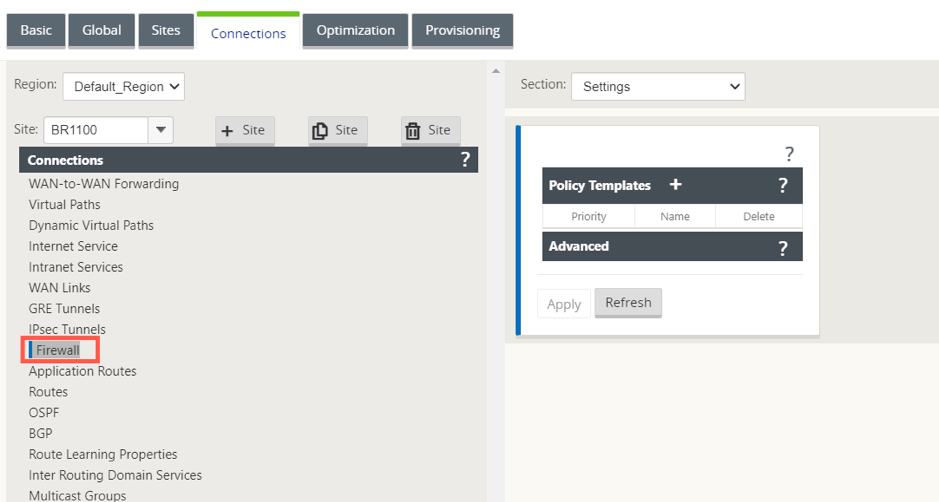

Navigieren Sie zu den Verbindungen > Firewallund wählen Sie dann die Firewall-Richtlinie (die Sie erstellt haben) unter dem Namensfeld aus. Klicken Sie auf Übernehmen.

Methode - 2

-

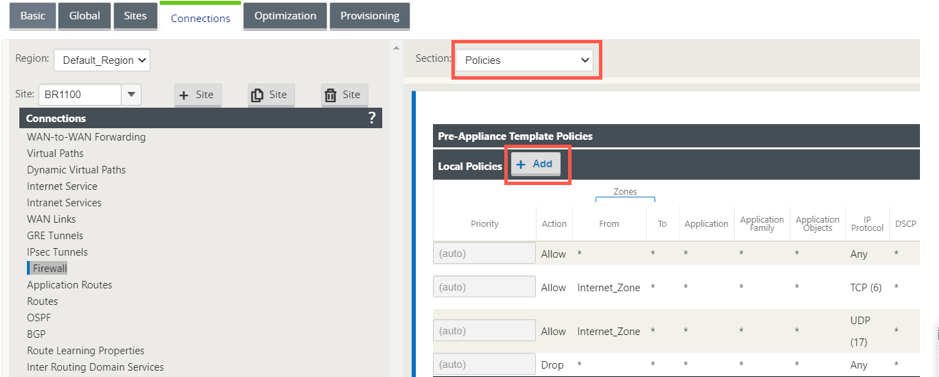

Um den gesamten Datenverkehr umzuleiten, navigieren Sie unter dem Konfigurationseditor > Virtual WANzur Registerkarte Verbindung und wählen Sie Firewallaus.

-

Wählen Sie in der Dropdown-Liste Abschnitt die Option Richtlinien aus und klicken Sie auf +Hinzufügen, um eine neue Firewall-Richtlinie zu erstellen.

-

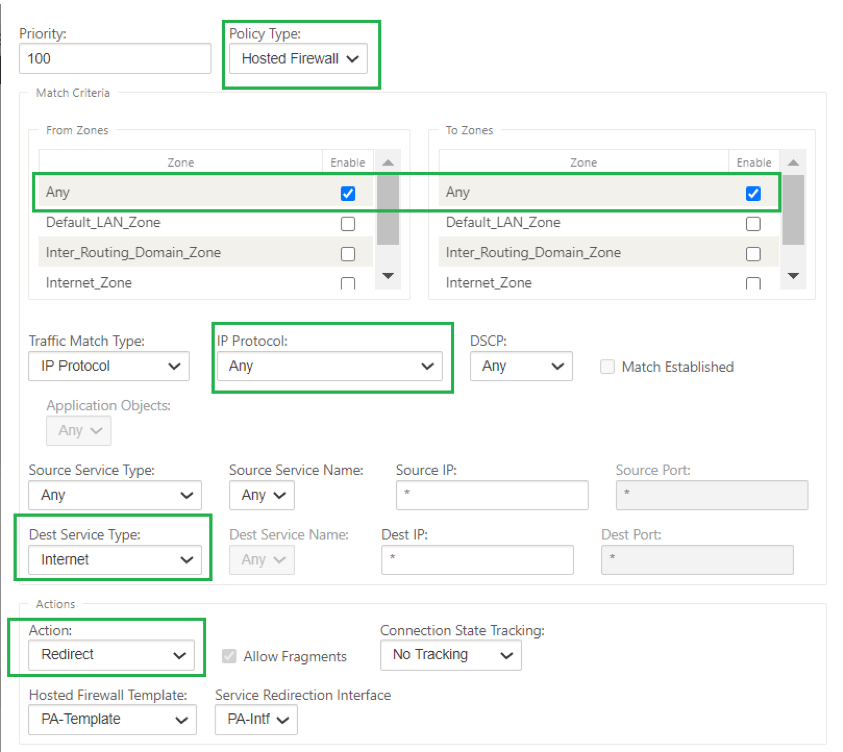

Ändern Sie den Richtlinientyp in Hosted Firewall. Das Feld Aktion wird automatisch auf Redirect gefüllt. Wählen Sie die Vorlage Gehostete Firewall und die Schnittstelle für die Serviceumleitung aus der Dropdown-Liste aus. Klicken Sie auf Hinzufügen.

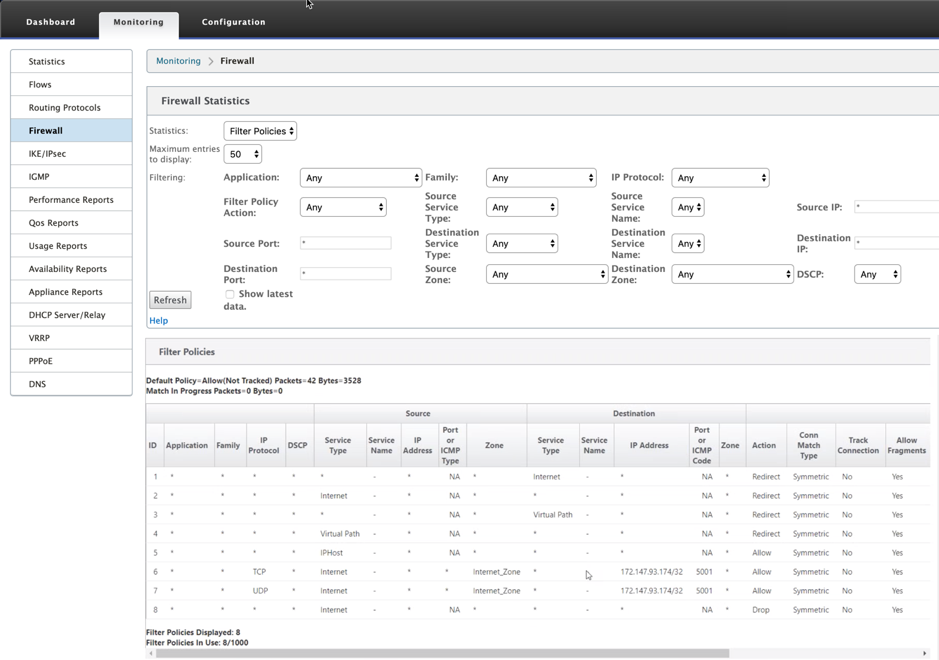

Während die gesamte Netzwerkkonfiguration ausgeführt wird, können Sie die Verbindung unter Überwachung > Firewall > unter Statistikliste überwachen und Richtlinien filtern.

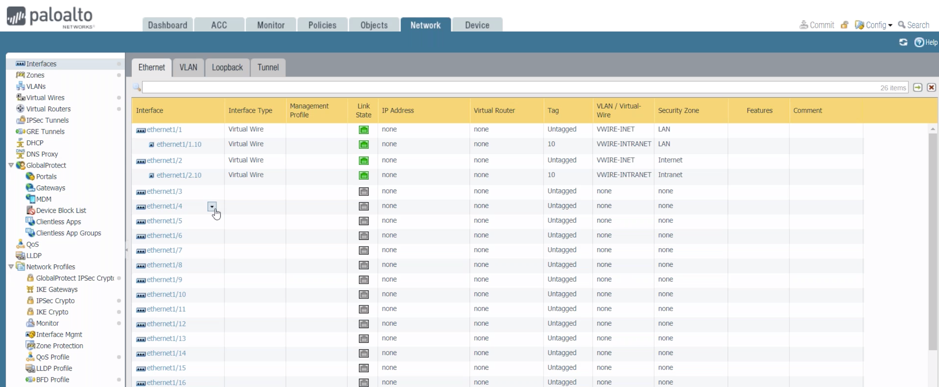

Sie können die Zuordnung zwischen der Konfiguration, die Sie auf der SD-WAN-Service-Chain-Vorlage vorgenommen haben, und der Palo Alto Network-Konfiguration mithilfe der Benutzeroberfläche von Palo Alto Networks überprüfen.

HINWEIS:

Die virtuelle Maschine von Palo Alto Networks kann nicht bereitgestellt werden, wenn Cloud Direct oder SD-WAN WANOP (PE) bereits auf der 1100 Appliance bereitgestellt werden.

Anwendungsfälle — Hosted Firewall auf SD-WAN 1100

Im Folgenden sind einige der Anwendungsfallszenarien aufgeführt, die mithilfe der Citrix SD-WAN 1100 -Appliance implementiert werden:

Anwendungsfall 1: Umleiten des gesamten Datenverkehrs in die Hosted Firewall

Dieser Anwendungsfall gilt für Anwendungsfälle in kleinen Zweigstellen, in denen der gesamte Datenverkehr von der Hosted Next-Generation Firewall verarbeitet wird. Die Bandbreitenanforderungen müssen berücksichtigt werden, da der Durchsatz des umgeleiteten Datenverkehrs auf 100 Mbit/s begrenzt ist.

Um dies zu erreichen, erstellen Sie eine Firewall-Regel, die mit jedem Datenverkehr und Action as Redirectübereinstimmt, wie im folgenden Screenshot gezeigt:

Anwendungsfall 2: Nur Internetverkehr in die Hosted Firewall umleiten

Dieser Anwendungsfall gilt für alle Zweigstellen, bei denen Internet-gebundener Datenverkehr den Umfang des unterstützten umgeleiteten Datenverkehrs nicht überschreitet. In diesem Fall wird der Datenverkehr zwischen Rechenzentren von Sicherheitsgeräten/-diensten verarbeitet, die in Rechenzentren bereitgestellt werden.

Um dies zu erreichen, erstellen Sie eine Firewall-Regel, die mit jedem Datenverkehr und Action as Redirect übereinstimmt, wie im folgenden Screenshot gezeigt:

Anwendungsfall 3: Direkter Internet-Breakout für vertrauenswürdige Internet-SaaS-Anwendungen und Umleitung des verbleibenden gesamten Datenverkehrs auf gehostete VM

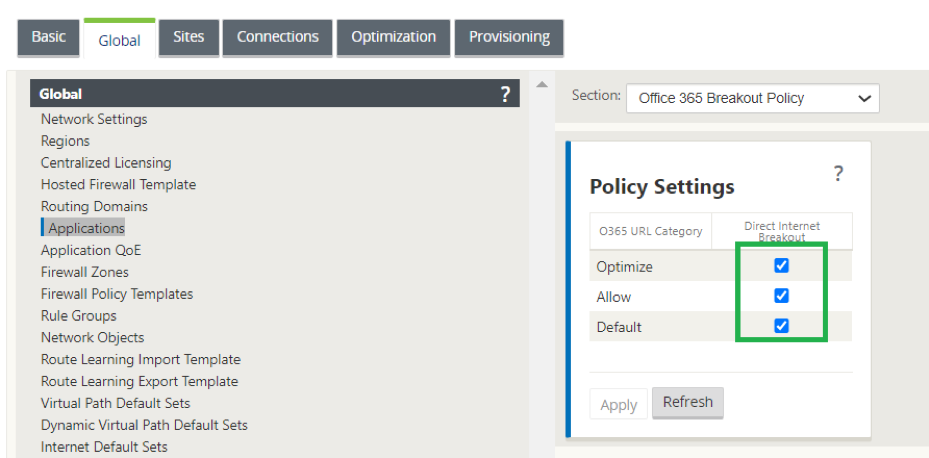

In diesem Anwendungsfall wird eine Firewallregel hinzugefügt, um einen direkten Internet-Breakout für vertrauenswürdige SaaS-Anwendungen wie Office 365 durchzuführen. Aktivieren Sie zunächst Office 365 Breakout Policy, wie im folgenden Screenshot gezeigt:

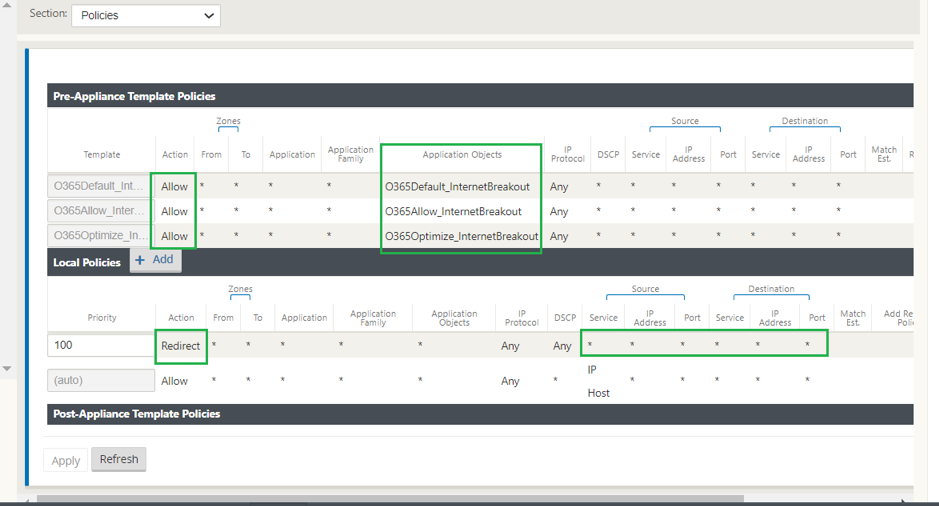

Dadurch werden automatisch Richtlinien für Pre-Appliance-Vorlagen hinzugefügt, um Office 365-Datenverkehr zuzulassen, wie im folgenden Screenshot gezeigt. Fügen Sie nun eine Firewall-Regel hinzu, um verbleibenden gesamten Datenverkehr an die gehostete Firewall umzuleiten, wie unten erwähnt.

Hinweis:

Die Konfiguration der gehosteten Firewall ist unabhängig von der Citrix SD-WAN SD-WAN-Konfiguration. Daher kann die gehostete Firewall gemäß den Sicherheitsanforderungen des Unternehmens konfiguriert werden.

In diesem Artikel

- Vorteile

- Konfigurationsschritte

- Provisioning virtueller Maschine Palo Alto Network

- Provisioning virtueller Maschinen in der Firewall über das SD-WAN Center

- Bereitstellung virtueller Maschinen durch die Benutzeroberfläche der SD-WAN-Appliance

- Traffic-Umleitung

- Anwendungsfälle — Hosted Firewall auf SD-WAN 1100