Citrix SD-WAN Integration mit AWS Transit Gateway

Amazon Web Service (AWS) Transit Gateway Service ermöglicht es Kunden, ihre Amazon Virtual Private Clouds (VPCs) und ihre on-premises Netzwerke mit einem einzigen Gateway zu verbinden. Wenn die Anzahl der Workloads, die auf AWS ausgeführt werden, wächst, können Sie Ihre Netzwerke über mehrere Konten und Amazon VPCs hinweg skalieren, um mit dem Wachstum Schritt zu halten.

Sie können nun mit Peering Paare von Amazon VPCs verbinden. Die Verwaltung von Punkt-zu-Punkt-Konnektivität über viele Amazon VPCs hinweg, ohne die Möglichkeit, die Konnektivitätsrichtlinien zentral zu verwalten, kann jedoch kostspielig und umständlich sein. Für die lokale Konnektivität müssen Sie Ihr AWS-VPN an jede einzelne Amazon VPC anhängen. Diese Lösung kann zeitaufwändig zu erstellen und schwer zu verwalten sein, wenn die Anzahl der VPCs auf Hunderte ansteigt.

Mit AWS Transit Gatewaymüssen Sie nur eine einzige Verbindung vom zentralen Gateway zu jeder Amazon VPC, jedem on-premises Rechenzentrum oder jedem Remote-Büro in Ihrem Netzwerk erstellen und verwalten. Das Transit Gateway fungiert als Hub, der steuert, wie der Datenverkehr zwischen allen angeschlossenen Netzwerken geleitet wird, die sich wie Speichen verhalten. Dieses Hub- und Spoke-Modell vereinfacht die Verwaltung erheblich und senkt die Betriebskosten, da jedes Netzwerk nur eine Verbindung zum Transit Gateway und nicht zu jedem anderen Netzwerk herstellen muss. Jede neue VPC ist mit dem Transit Gateway verbunden und steht automatisch jedem anderen Netzwerk zur Verfügung, das mit dem Transit Gateway verbunden ist. Diese einfache Konnektivität erleichtert die Skalierung Ihres Netzwerks während des Wachstums.

Wenn Unternehmen eine wachsende Anzahl von Anwendungen, Services und Infrastrukturen in die Cloud migrieren, stellen sie schnell SD-WAN bereit, um die Vorteile der Breitbandkonnektivität zu nutzen und Benutzer von Zweigstellen direkt mit Cloud-Ressourcen zu verbinden. Es gibt viele Herausforderungen in Bezug auf die Komplexität des Aufbaus und Managements globaler privater Netzwerke mit Internet-Transportdiensten, um geografisch verteilte Standorte und Benutzer mit nahebasierten Cloud-Ressourcen zu verbinden. Der AWS Transit Gateway Network Manager ändert dieses Paradigma. Citrix SD-WAN-Kunden, die AWS verwenden, können jetzt Citrix SD-WAN mit AWS Transit Gateway verwenden, indem sie die Citrix SD-WAN-Zweigstellen-Appliance AWS Transit Gateway integrieren, um Benutzern mit der Möglichkeit, alle mit dem Transit Gateway verbundenen VPCs zu erreichen.

Im Folgenden werden die Schritte beschrieben, um Citrix SD-WAN mit AWS Transit Gateway zu integrieren:

-

Erstellen Sie das AWS Transit Gateway.

-

Verbinden Sie ein VPN mit dem Transit Gateway (entweder vorhandenes oder ein neues VPN).

-

Verbinden Sie VPN mit dem konfigurierten Transit Gateway, an dem sich das VPN mit dem SD-WAN-Site befindet, der sich On-Prem oder in einer beliebigen Cloud befindet (AWS, Azure oder GCP).

-

Stellen Sie das Border Gateway Protocol (BGP) Peering über den IPsec-Tunnel mit dem AWS Transit Gateway von Citrix SD-WAN ein, um die mit Transit Gateway verbundenen Netzwerke (VPCs) zu lernen.

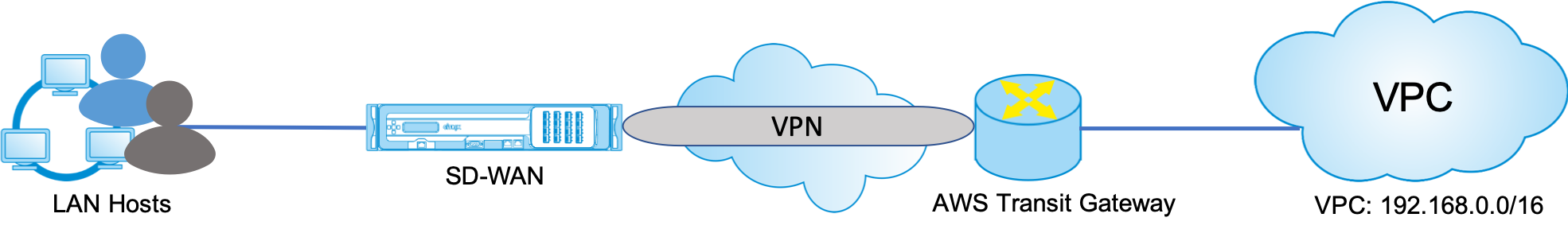

Anwendungsfall

Der Anwendungsfall besteht darin, Ressourcen, die in AWS (in jeder VPC) bereitgestellt werden, aus der Zweigstellenumgebung zu erreichen. Mit AWS Transit Gateway kann der Datenverkehr zu allen VPCs gelangen, die mit dem Transit Gateway verbunden sind, ohne BGP-Routen zu behandeln. Um dies zu erreichen, führen Sie die folgenden Methoden aus:

-

Richten Sie die IPsec to AWS Transit Gateway über die Zweigstelle Citrix SD-WAN Appliance ein. Bei dieser Bereitstellungsmethode erhalten Sie keine vollständigen SD-WAN-Vorteile, da der Datenverkehr über IPsec geht.

-

Stellen Sie eine Citrix SD-WAN Appliance in AWS bereit, und verbinden Sie sie über einen virtuellen Pfad mit Ihrer lokalen Citrix SD-WAN Appliance.

Unabhängig davon, welche Methode gewählt wird, erreicht der Datenverkehr zu den VPCs, die mit dem Transit Gateway verbunden sind, ohne das Routing innerhalb von AWS infra manuell zu verwalten.

Konfiguration von AWS Transit Gateway

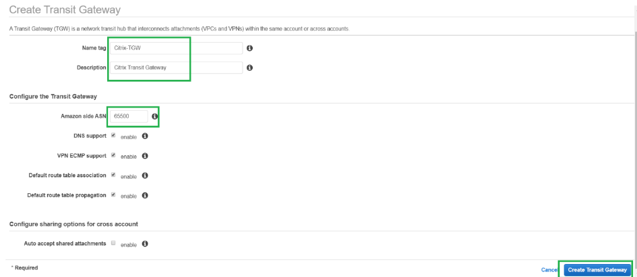

Um das AWS Transit Gatewayzu erstellen, navigieren Sie zum VPC-Dashboard und wechseln Sie zum Abschnitt Transit Gateway .

-

Geben Sie den Transit Gateway-Namen, die Beschreibung und die Amazon-ASN-Nummer wie im folgenden Screenshot hervorgehoben an, und klicken Sie auf Transit Gateway erstellen.

Sobald die Transit Gateway-Erstellung abgeschlossen ist, können Sie den Status als Verfügbarsehen.

-

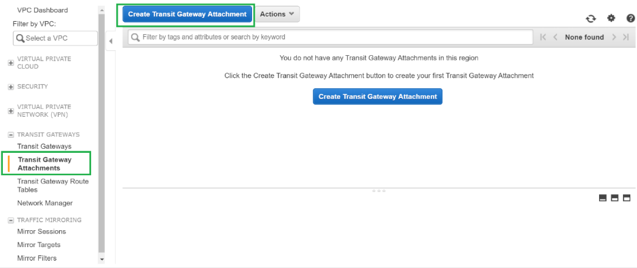

Um die Transit Gateway-Anhängezu erstellen, navigieren Sie zu Transit Gateways > Transit Gateway Attachments und klicken Sie auf Transit-Gateway-Anlage erstellen

-

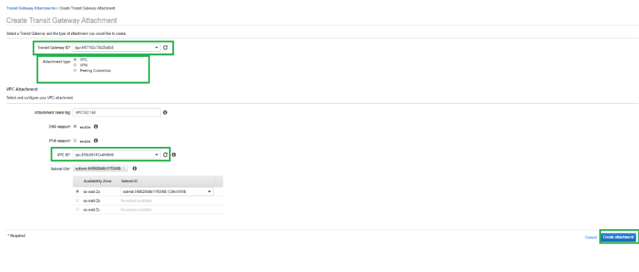

Wählen Sie das Transit Gateway aus der Dropdown-Liste aus und wählen Sie Anhangstyp als VPCaus. Geben Sie das Namens-Tag für die Anlage an, und wählen Sie die VPC-ID aus, die Sie an das erstellte Transit Gateway anhängen möchten. Eines der Subnetze der ausgewählten VPC wird automatisch ausgewählt. Klicken Sie auf Anlage erstellen, um VPC an das Transit-Gateway anzuhängen.

-

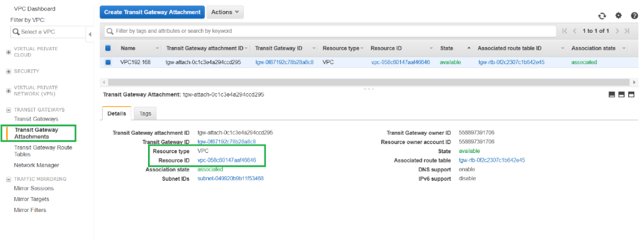

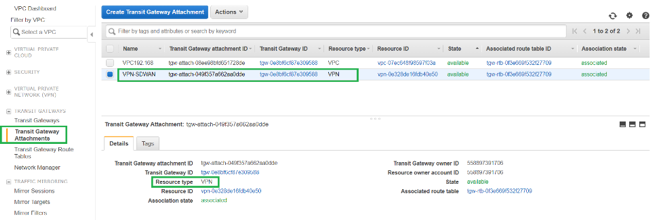

Nachdem Sie die VPC an das Transit-Gateway angeschlossen haben, können Sie sehen, dass die VPC des Ressourcentyps mit dem Transit-Gateway verknüpft wurde.

-

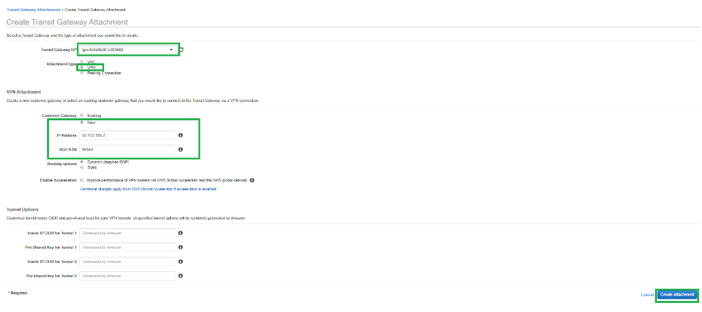

Um SD-WAN über VPN an das Transit Gateway anzuschließen, wählen Sie die Transit Gateway-ID aus der Dropdown-Liste aus und wählen Sie Anhangstyp als VPNaus. Stellen Sie sicher, dass Sie die richtige Transit Gateway ID auswählen.

Fügen Sie ein neues VPN Customer Gateway hinzu, indem Sie die öffentliche IP-Adresse des SD-WAN-Links und die BGP-ASN-Nummer angeben. Klicken Sie auf Anlage erstellen, um VPN mit Transit Gateway zu verbinden.

-

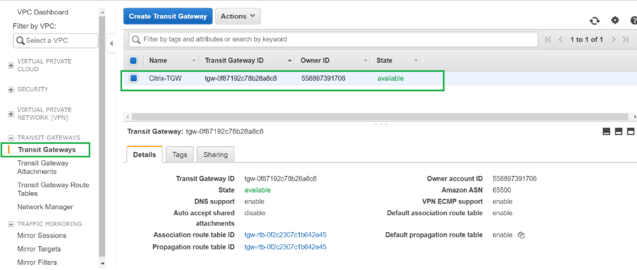

Sobald das VPN an das Transit Gateway angeschlossen ist, können Sie die Details sehen, wie im folgenden Screenshot gezeigt:

-

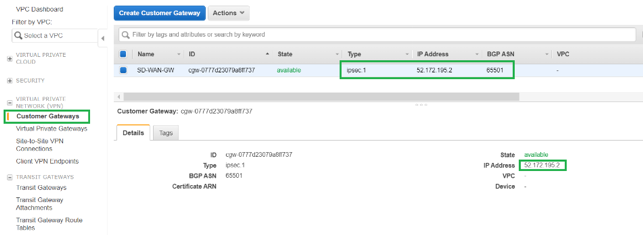

Unter Customer Gateways werden SD-WAN Customer Gateway und Site-to-Site VPN Connection als Teil von VPN Attachment to Transit Gateway erstellt. Sie sehen, dass das SD-WAN Customer Gateway zusammen mit der IP-Adresse dieses Customer Gateways erstellt wird, das die öffentliche WAN-Link-IP-Adresse von SD-WAN darstellt.

-

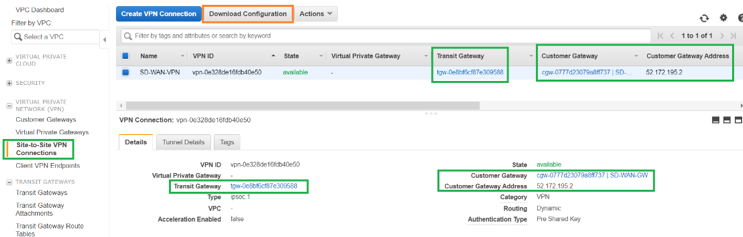

Navigieren Sie zu Site-to-Site VPN Connections, um die VPN-Konfiguration des SD-WAN-Kunden-Gateways Diese Konfigurationsdatei enthält zwei IPsec-Tunneldetails zusammen mit den BGP-Peer-Informationen. Zwei Tunnel werden aus SD-WAN zu Transit Gateway für Redundanz erstellt.

Sie können sehen, dass die öffentliche IP-Adresse des SD-WAN WAN-Links als Kundengateway-Adresse konfiguriert wurde.

-

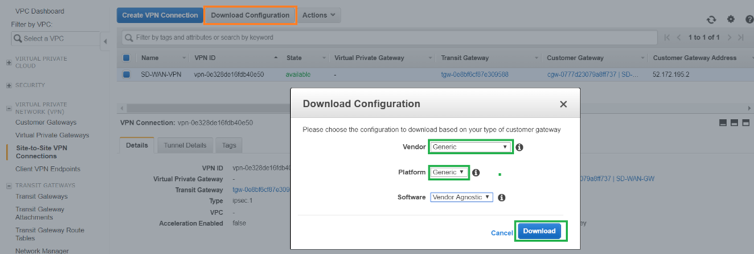

Klicken Sie auf Konfiguration herunterladen und laden Sie die VPN-Konfigurationsdatei herunter. Wählen Sie den Anbieter, die Plattform als Genericund Software as Vendor Agnosticaus.

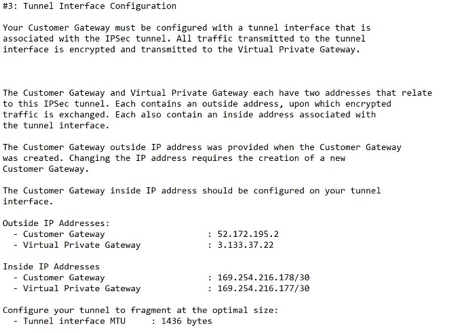

Die heruntergeladene Konfigurationsdatei enthält die folgenden Informationen:

- IKE-Konfiguration

- IPsec-Konfiguration für AWS Transit Gateway

- Konfiguration der Tunnelschnittstelle

- BGP-Konfiguration

Diese Informationen stehen für zwei IPsec-Tunnel für hohe Verfügbarkeit (HA) zur Verfügung. Stellen Sie sicher, dass Sie beide Tunnelendpunkte konfigurieren, während Sie dies in SD-WAN konfigurieren. Siehe den folgenden Screenshot als Referenz:

Konfigurieren des Intranetdienstes auf SD-WAN

-

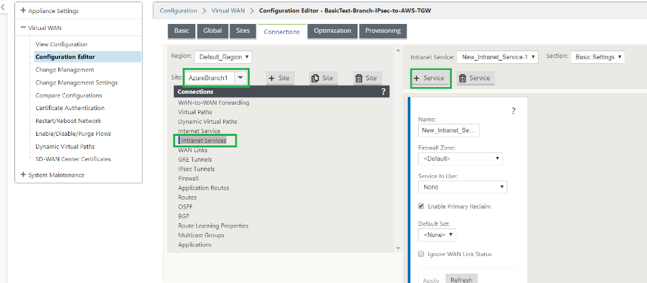

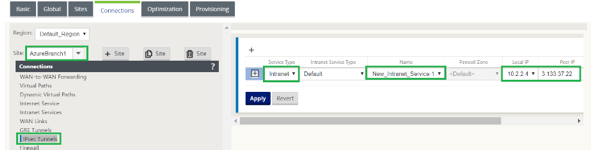

Um den Intranetdienst zu konfigurieren, der in der IPsec-Tunnelkonfiguration auf SD-WAN verwendet wird, navigieren Sie zu Konfigurations-Editor > Verbindungen, wählen Sie die Site aus der Dropdown-Liste aus und wählen Sie Intranetdienstaus. Klicken Sie auf + Service, um einen neuen Intranetdienst hinzuzufügen.

-

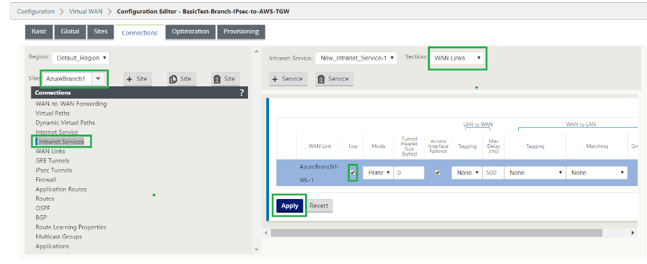

Wählen Sie nach dem Hinzufügen des Intranetdienstes die WAN-Verbindung (mit der Sie den Tunnel zum Transit-Gateway einrichten möchten) aus, die für diesen Dienst verwendet wird.

-

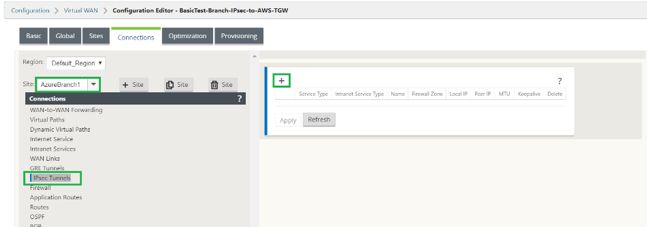

Um den IPsec-Tunnel in Richtung AWS Transit Gateway zu konfigurieren, navigieren Sie zu Configuration Editor > Verbindungen wählen Sie die Site aus der Dropdown-Liste aus und klicken Sie auf IPsec-Tunnels. Klicken Sie auf +, um IPsec-Tunnel hinzuzufügen.

-

Wählen Sie den Diensttyp als Intranet aus und wählen Sie den Namen des Intranetdienstes aus, den Sie hinzugefügt haben. Wählen Sie die lokale IP-Adresse als WAN-Link-IP-Adresse und Peer-Adresse als Transit Gateway Virtual Private Gateway IP-Adresse aus.

Klicken Sie auf das Kontrollkästchen Keepalive, damit der Tunnel sofort nach der Aktivierung der Konfiguration von SD-WAN initiiert wird.

-

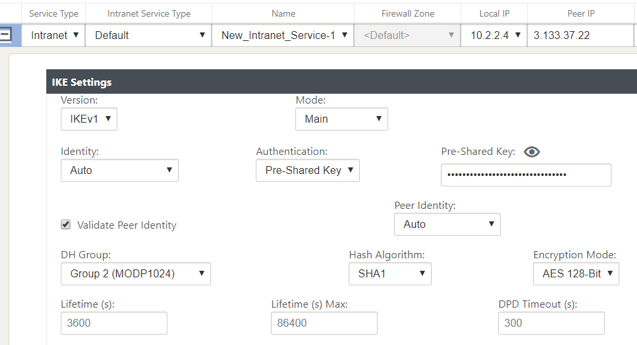

Konfigurieren Sie IKE-Parameter basierend auf der VPN-Konfigurationsdatei, die Sie von AWS heruntergeladen haben.

-

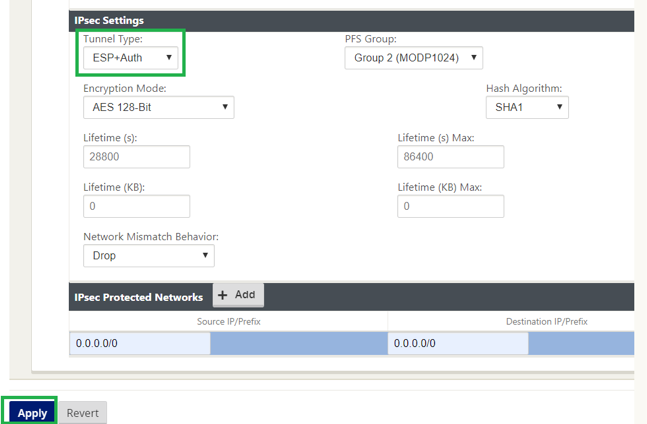

Konfigurieren Sie IPsec-Parameter basierend auf der VPN-Konfigurationsdatei, die Sie von AWS heruntergeladen haben. Konfigurieren Sie IPsec-geschützte Netzwerke auch basierend auf dem Netzwerk, das Sie durch den Tunnel senden möchten. Sie können sehen, dass es so konfiguriert ist, dass jeder Datenverkehr über den IPsec-Tunnel zugelassen wird.

-

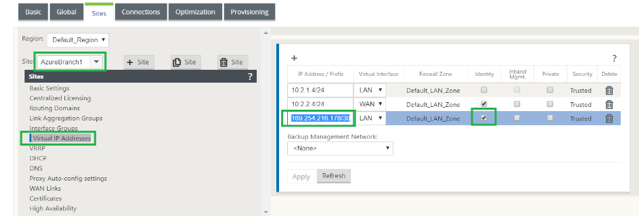

Konfigurieren Sie die IP-Adresse des Customer Gateway als eine der virtuellen IP-Adressen auf SD-WAN. Suchen Sie in der heruntergeladenen VPN-Konfigurationsdatei das Kundengateway innerhalb der IP-Adresse, die sich auf Tunnel-1 bezieht. Konfigurieren Sie dieses Kundengateway innerhalb der IP-Adresse als eine der virtuellen IP-Adressen auf SD-WAN und aktivieren Sie das Kontrollkästchen Identität.

-

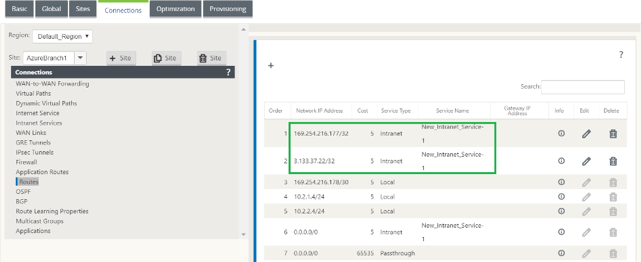

Fügen Sie Routen auf SD-WAN hinzu, um Virtual Private Gateway von Transit Gateway zu erreichen. Suchen Sie in der heruntergeladenen VPN-Konfigurationsdatei innerhalb und außerhalb der IP-Adresse von Virtual Private Gateway im Zusammenhang mit Tunnel-1. Fügen Sie Routen zur inneren und äußeren IP-Adresse von Virtual Private Gateway mit Service Type als Intranet hinzu und wählen Sie den in den obigen Schritten erstellten Intranetdienst aus.

-

Konfigurieren Sie BGP auf SD-WAN. Aktivieren Sie BGP mit der entsprechenden ASN-Nummer. Suchen Sie in der heruntergeladenen VPN-Konfigurationsdatei die BGP-Konfigurationsoptionen im Zusammenhang mit Tunnel-1. Verwenden Sie diese Details, um BGP Neighbor auf SD-WAN hinzuzufügen.

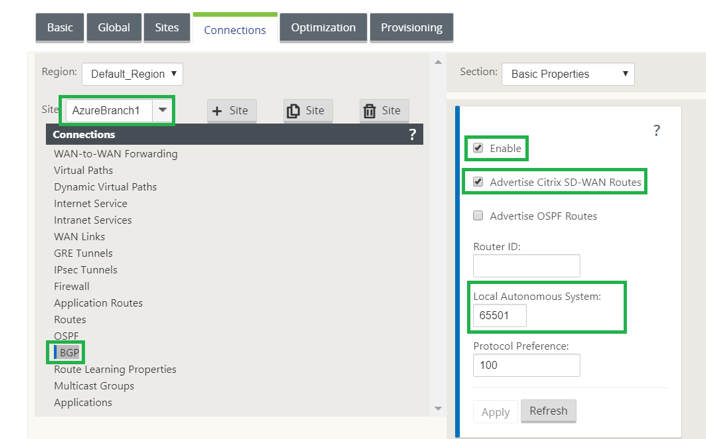

Um BGP auf SD-WAN zu aktivieren, navigieren Sie zu Verbindungen wählen Sie die Site aus der Dropdown-Liste und wählen Sie dann BGPaus. Klicken Sie auf Aktivieren, um BGP zu aktivieren. Aktivieren Sie das Kontrollkästchen Citrix SD-WAN Routes ankündigen, um SD-WAN Routen in Richtung Transit Gateway zu machen. Verwenden Sie die Customer Gateway-ASN aus den BGP-Konfigurationsoptionen und konfigurieren Sie diese als Lokales autonomes System.

-

Um BGP-Nachbarn auf SD-WAN hinzuzufügen, navigieren Sie zu Verbindungen wählen Sie die Site aus der Dropdown-Liste aus und wählen Sie dann BGPaus. Klicken Sie auf den Abschnitt Nachbarn und klicken Sie auf + Option.

Verwenden Sie Neighbor IP Address und Virtual Private Gateway ASN aus den BGP-Konfigurationsoptionen, während Sie Nachbarn hinzufügen. Die Quell-IP muss mit der IP-Adresse des Kunden-Gateways (Konfiguriert als virtuelle IP-Adresse auf SD-WAN) aus der heruntergeladenen Konfigurationsdatei von AWS übereinstimmen. Fügen Sie BGP Neighbor mit aktiviertem Multi-Hop für SD-WAN hinzu.

-

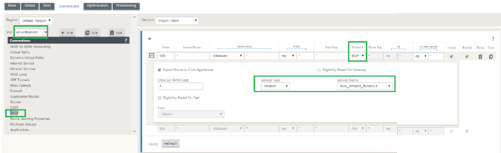

Um Importfilter zum Importieren von BGP-Routen in SD-WAN hinzuzufügen, navigieren Sie zu Verbindungen, wählen Sie die Site aus der Dropdown-Liste aus, wählen Sie dann BGP aus und klicken Sie auf Filter importieren. Klicken Sie auf +, um einen Importfilter hinzuzufügen. Wählen Sie das Protokoll als BGP aus und passen Sie es an, um alle BGP-Routen zu importieren. Wählen Sie den Diensttyp als Intranet aus und wählen Sie den erstellten Intranetdienst aus. Dies ist, um BGP-Routen mit Service-Typ als Intranet zu importieren.

Überwachung und Fehlerbehebung auf SD-WAN

-

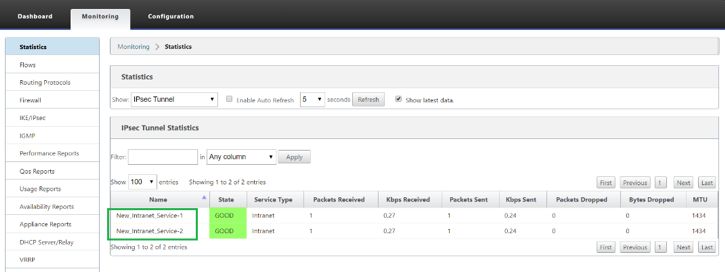

Um den Status der IPsec-Tunneleinrichtung auf SD-WAN zu überprüfen, navigieren Sie zu Monitoring > Statistics > IPsec-Tunnel. Im folgenden Screenshot können Sie sehen, dass der IPsec-Tunnel von SD-WAN in Richtung AWS Transit Gateway eingerichtet wird und der Status GOODist. Außerdem können Sie die Menge des über diesen IPsec-Tunnel gesendeten und empfangenen Datenverkehrs überwachen.

! [Überwachung und Fehlerbehebung auf SD-WAN] (/en-us/citrix-sd-wan/11/media/monitoring-and-troubleshooting-on-sdwan.png)

-

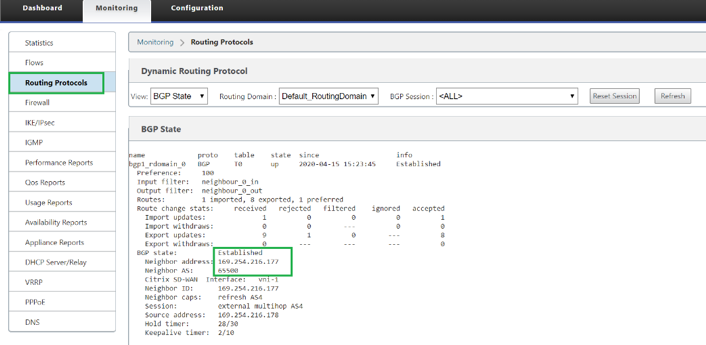

Um den BGP Peering-Status auf SD-WAN zu überprüfen, navigieren Sie zu Monitoring > Routing Protocols und wählen Sie BGP Stateaus. Sie können sehen, dass der BGP-Status als Etabliert gemeldet wurde und die Nachbar-IP-Adresse und die Nachbar-ASN den AWS BGP-Nachbardetails entsprechen. Damit können Sie sicherstellen, dass das BGP Peering von SD-WAN zu AWS Transit Gateway über IPsec-Tunnel etabliert wurde.

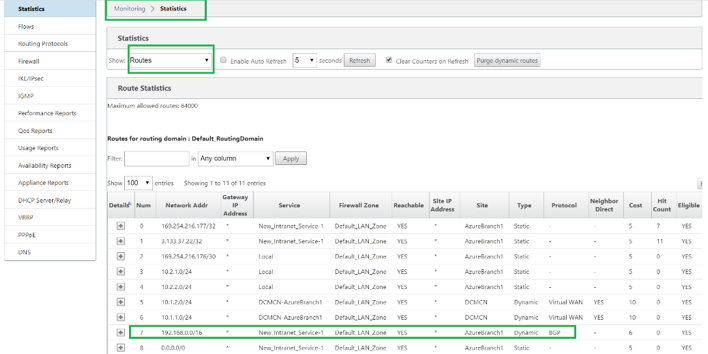

Eine VPC (192.168.0.0) ist mit AWS Transit Gateway verbunden. SD-WAN hat dieses VPC-Netzwerk (192.168.0.0) von AWS Transit Gateway über BGP gelernt Und diese Route wurde auf SD-WAN mit Servicetyp als Intranet gemäß dem in den obigen Schritten erstellten Importfilter installiert.

-

Um die BGP-Routeninstallation auf SD-WAN zu überprüfen, navigieren Sie zu Monitoring > Statistics > Routes und suchen Sie nach dem Netzwerk 192.168.0.0/16, das als BGP-Route mit Servicetyp als Intranet installiert wurde. Dies bedeutet, dass Sie die Netzwerke lernen können, die mit AWS Transit Gateway verbunden sind, und können mit diesen Netzwerken über IPsec-Tunnel kommunizieren.

Überwachung und Fehlerbehebung in AWS

-

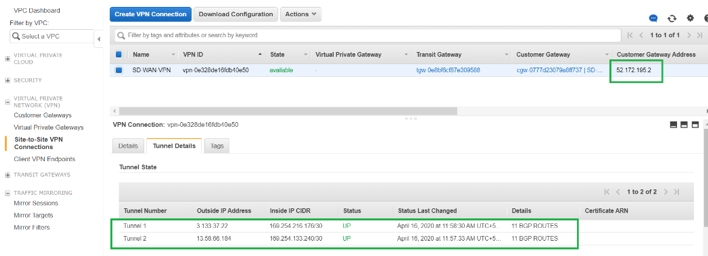

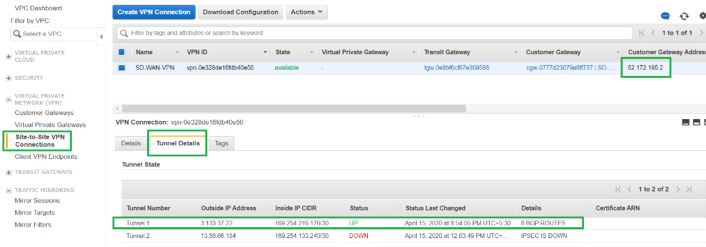

Um den Status der IPsec-Tunneleinrichtung auf AWS zu überprüfen, navigieren Sie zu VIRTUAL PRIVATE NETWORK (VPN) > Site-to-Site VPN-Verbindungen Im folgenden Screenshot können Sie beobachten, dass die Customer Gateway-Adresse SD-WAN Link öffentliche IP-Adresse darstellt, mit der Sie Tunnel eingerichtet haben.

Der Tunnelstatus wird als UPangezeigt. Es ist auch zu beobachten, dass AWS 8 BGP ROUTES von SD-WAN gelernt hat. Dies bedeutet, dass SD-WAN in der Lage ist, Tunnel mit AWS Transit Gateway zu etablieren und auch Routen über BGP austauschen zu können.

-

Konfigurieren Sie IPsec- und BGP-Details im Zusammenhang mit dem zweiten Tunnel basierend auf der heruntergeladenen Konfigurationsdatei auf SD-WAN.

Der Status, der sich auf beide Tunnel bezieht, kann auf SD-WAN wie folgt überwacht werden:

-

Der Status, der sich auf beide Tunnel bezieht, kann in AWS wie folgt überwacht werden: