-

-

-

Überwachung und Fehlerbehebung

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Richtlinien

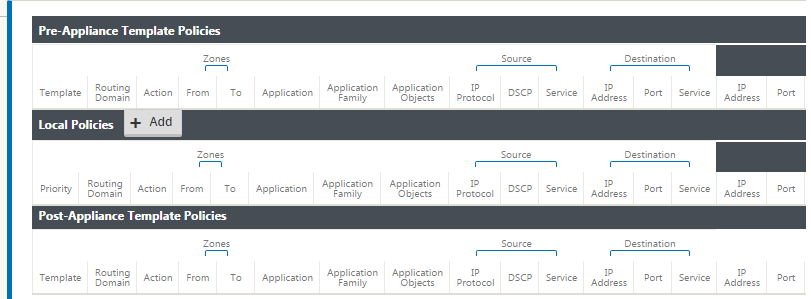

Richtlinien bieten die Möglichkeit, bestimmte Verkehrsflüsse zu erlauben, zu verweigern, abzulehnen oder zu zählen und fortzusetzen. Die Anwendung dieser Richtlinien auf jeden Standort wäre schwierig, wenn die SD-WAN-Netzwerke wachsen. Um dieses Problem zu beheben, können Gruppen von Firewall-Filtern mit einer Firewall-Richtlinienvorlage erstellt werden. Eine Firewall-Richtlinienvorlage kann auf alle Sites im Netzwerk oder nur auf bestimmte Sites angewendet werden. Diese Richtlinien werden entweder als Vorlagen-Richtlinien für die Vorlagenvorbereitung oder nach Appliance-Vorlagen-Richtlinien sortiert. Sowohl die netzwerkweiten Richtlinien für die Vorab-Appliance als auch für die Post-Appliance-Vorlage werden auf globaler Ebene konfiguriert. Lokale Richtlinien werden auf Standortebene unter Verbindungen konfiguriert und gelten nur für diesen bestimmten Standort.

Richtlinien für Vorlagenvorlagen werden vor lokalen Standortrichtlinien angewendet. Lokale Standortrichtlinien werden als Nächstes angewendet, gefolgt von Richtlinien für die Vorlage nach der Appliance. Ziel ist es, den Konfigurationsprozess zu vereinfachen, indem Sie globale Richtlinien anwenden und gleichzeitig die Flexibilität beibehalten, standortspezifische Richtlinien anzuwenden.

Filterrichtlinienauswertungsreihenfolge

-

Vorlagenvorlagen — kompilierte Richtlinien aus allen PRE-Abschnitten.

-

Pre-Global — Aus dem Abschnitt “PRE” wurden Richtlinien zusammengestellt.

-

Lokal — Richtlinien auf Appliance-Ebene.

-

Lokal automatisch generiert — automatisch lokal generierte Richtlinien.

-

Post-Templates — kompilierte Richtlinien aus allen “POST” -Abschnitten.

-

Post-Global — Kompilierte Richtlinien aus dem Abschnitt “POST”.

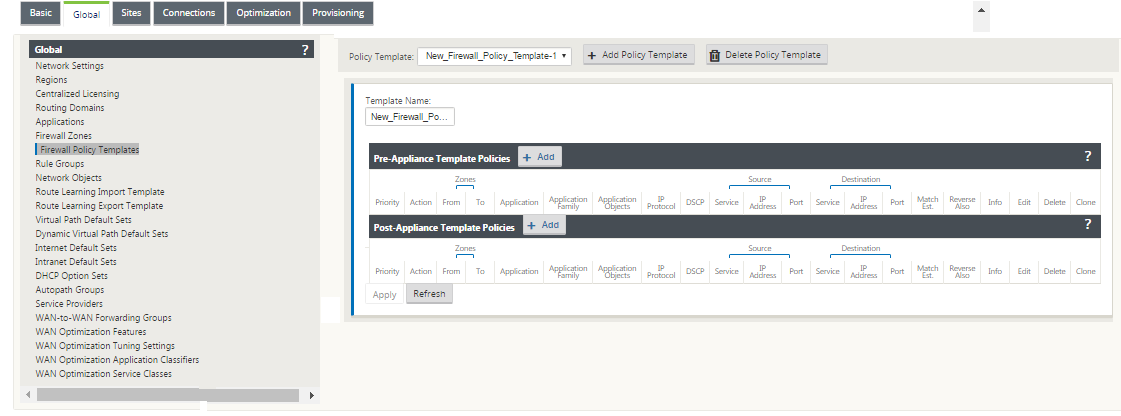

Richtliniendefinitionen - Global und Local (Site)

Sie können Richtlinien für Vorinstallierungs- und Nach-Appliance-Vorlagen auf globaler Ebene konfigurieren. Lokale Richtlinien werden auf Standortebene einer Appliance angewendet.

Der obige Screenshot zeigt die Richtlinienvorlage, die global für das SD-WAN-Netzwerk gelten würde. Um eine Vorlage auf alle Websites im Netzwerk anzuwenden, navigieren Sie zu Global > Netzwerkeinstellungen > Globale Richtlinienvorlage, und wählen Sie eine bestimmte Richtlinie aus. Auf Standortebene können Sie weitere Richtlinienvorlagen hinzufügen und standortspezifische Richtlinien erstellen.

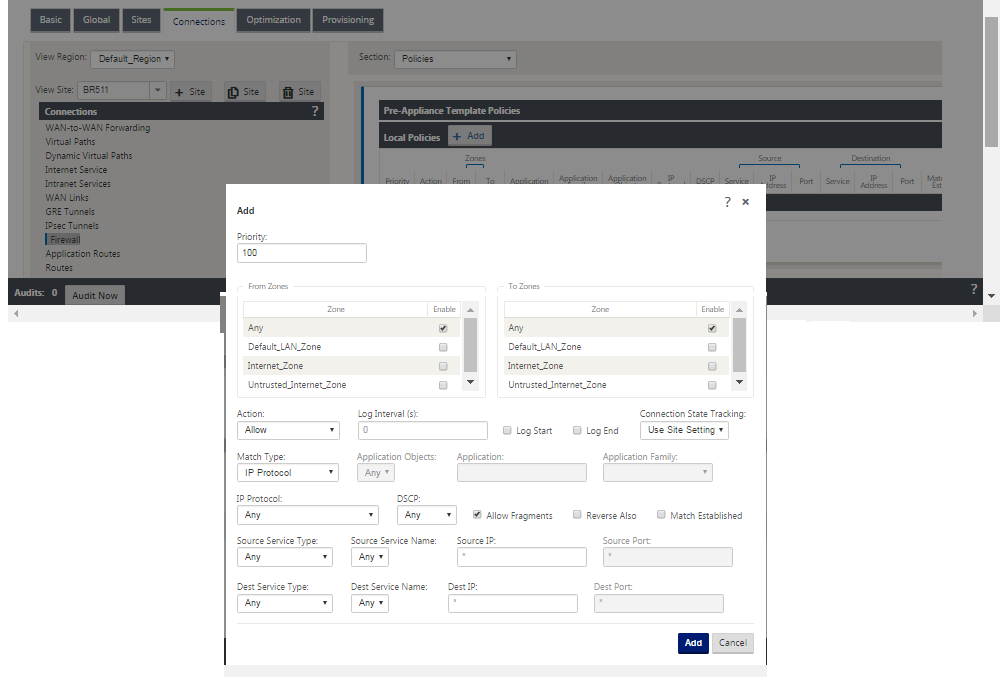

Die spezifischen konfigurierbaren Attribute für eine Richtlinie werden im folgenden Screenshot angezeigt, diese sind für alle Richtlinien identisch.

Richtlinienattribute

-

Priorität — Reihenfolge, in der die Richtlinie innerhalb aller definierten Richtlinien angewendet wird. Richtlinien mit niedrigerer Priorität werden vor Richtlinien mit höherer Priorität angewendet.

-

Zone — Flows haben eine Quellzone und eine Zielzone.

- Von Zone — Quellzone für die Richtlinie.

- To Zone — Zielzone für die Richtlinie.

-

Aktion — Aktion, die für einen abgestimmten Flow ausgeführt werden soll.

-

Zulassen — Erlauben Sie den Fluss durch die Firewall.

-

Drop — verweigern Sie den Fluss durch die Firewall, indem Sie die Pakete löschen.

-

Zurückweisen — verweigern Sie den Fluss durch die Firewall und senden Sie eine protokollspezifische Antwort. TCP sendet einen Reset, ICMP sendet eine Fehlermeldung.

-

Count and Continue — Zählen Sie die Anzahl der Pakete und Bytes für diesen Flow, und fahren Sie dann mit der Richtlinienliste fort.

-

-

Protokollintervall — Zeit in Sekunden zwischen der Protokollierung der Anzahl der Pakete, die mit der Richtlinie übereinstimmen, mit der Firewall-Protokolldatei oder dem Syslog-Server, sofern diese konfiguriert ist.

-

Log-Start — Wenn diese Option aktiviert ist, wird ein Protokolleintrag für den neuen Flow erstellt.

-

Log End — Protokollieren Sie die Daten für einen Flow, wenn der Flow gelöscht wird.

-

Hinweis

Der Standardwert für Protokollintervall 0 bedeutet keine Protokollierung.

-

Track — ermöglicht es der Firewall, den Status eines Flows zu verfolgen und diese Informationen in der Tabelle Überwachung > Firewall > Verbindungen anzuzeigen. Wenn der Flow nicht verfolgt wird, zeigt der Status NOT_TRACKED an. In der Tabelle finden Sie die Statusverfolgung auf Basis des Protokolls unten. Verwenden Sie die auf Standortebene unter Firewall > Einstellungen > Erweitert > Standardverfolgung definierte Einstellung.

-

Keine Tracking — Der Flussstatus ist nicht aktiviert.

-

Track — Zeigt den aktuellen Status des Flows an (der dieser Richtlinie entspricht).

-

-

Übereinstimmungstyp — Wählen Sie einen der folgenden Übereinstimmungstypen

-

IP-Protokoll — Wenn dieser Übereinstimmungstyp ausgewählt ist, wählen Sie ein IP-Protokoll aus, mit dem der Filter übereinstimmt. Die Optionen umfassen ANY, TCP, UDP ICMP and so

-

Anwendung — Wenn dieser Übereinstimmungstyp ausgewählt ist, geben Sie die Anwendung an, die als Übereinstimmungskriterien für diesen Filter verwendet wird.

-

Anwendungsfamilie — Wenn dieser Übereinstimmungstyp ausgewählt ist, wählen Sie eine Anwendungsfamilie aus, die als Übereinstimmungskriterien für diesen Filter verwendet wird.

-

Anwendungsobjekt — Wenn dieser Übereinstimmungstyp ausgewählt ist, wählen Sie eine Anwendungsfamilie aus, die als Übereinstimmungskriterien für diesen Filter verwendet wird.

-

Weitere Hinweise zu Anwendung, Anwendungsfamilie und Anwendungsobjekt finden Sie unterAnwendungsklassifizierung.

-

DSCP — Ermöglicht dem Benutzer die Übereinstimmung mit einer DSCP-Tag-Einstellung.

-

Fragmente zulassen — Zulassen von IP-Fragmenten, die mit dieser Filterrichtlinie übereinstimmen.

Hinweis

Die Firewall fügt fragmentierte Frames nicht wieder ein.

-

Auch umkehren — Fügen Sie automatisch eine Kopie dieser Filterrichtlinie hinzu, wobei die Quell- und Zieleinstellungen umgekehrt sind.

-

Match Established — Ordnen Sie eingehende Pakete für eine Verbindung ab, zu der ausgehende Pakete zugelassen wurden.

-

Quelldiensttyp — in Bezug auf einen SD-WAN-Dienst — Lokal (zur Appliance), Virtueller Pfad, Intranet, IPHost oder Internet sind Beispiele für Diensttypen.

-

IPHost-Option - Dies ist ein neuer Diensttyp für die Firewall und wird für Pakete verwendet, die von der SD-WAN-Anwendung generiert werden. Beispielsweise führt das Ausführen eines Pings über die Web-Benutzeroberfläche des SD-WAN zu einem Paket, das von einer virtuellen SD-WAN-IP-Adresse stammt. Wenn Sie eine Richtlinie für diese IP-Adresse erstellen, muss der Benutzer die Option IPHost auswählen.

-

Quelldienstname — Name eines Dienstes, der an den Diensttyp gebunden ist. Wenn beispielsweise der virtuelle Pfad für den Quelldiensttyp ausgewählt ist, wäre dies der Name des spezifischen virtuellen Pfads. Dies ist nicht immer erforderlich und hängt vom ausgewählten Servicetyp ab.

-

Quell-IP-Adresse — typische IP-Adresse und Subnetzmaske, mit der der Filter übereinstimmen soll.

-

Quellport — Quellport, der von der spezifischen Anwendung verwendet wird.

-

Zieldiensttyp — in Bezug auf einen SD-WAN-Dienst — Lokal (zur Appliance), Virtueller Pfad, Intranet, IPHost oder Internet sind Beispiele für Diensttypen.

-

Zieldienstname - Name eines Dienstes, der an den Diensttyp gebunden ist. Dies ist nicht immer erforderlich und hängt vom ausgewählten Servicetyp ab.

-

Ziel-IP-Adresse: Typische IP-Adresse und Subnetzmaske, mit der der Filter übereinstimmen soll.

-

Zielport — Zielport, der von der spezifischen Anwendung verwendet wird (d. h. HTTP-Zielport 80 für das TCP-Protokoll).

Die Option Spur bietet viel mehr Details über einen Fluss. Die Statusinformationen, die in den Statustabellen nachverfolgt werden, sind unten aufgeführt.

Zustandstabelle für die Spuroption

Es gibt nur wenige Status, die konsistent sind:

-

INIT - Verbindung erstellt, aber das anfängliche Paket war ungültig.

-

O_DENIED - Pakete, die die Verbindung erstellt haben, werden von einer Filterrichtlinie verweigert.

-

R_DENIED - Pakete aus dem Responder werden von einer Filterrichtlinie abgelehnt.

-

NOT_TRACKED - Die Verbindung wird nicht stattlich verfolgt, aber sonst erlaubt.

-

CLOSED - Die Verbindung hat ein Zeitlimit überschritten oder wurde anderweitig durch das Protokoll geschlossen.

-

DELETED- Die Verbindung wird gerade entfernt. Der DELETED Zustand wird fast nie gesehen.

Alle anderen Zustände sind protokollspezifisch und erfordern die Aktivierung der Stateful-Tracking.

TCP kann folgende Zustände melden:

-

SYN_SENT - erste TCP SYN-Nachricht gesehen.

-

SYN_SENT2 - SYN-Nachricht in beide Richtungen gesehen, kein SYN+ACK (AKA simultaneous open).

-

SYN_ACK_RCVD - SYN+ACK empfangen.

-

ESTABLISHED - zweiter ACK empfangen, die Verbindung ist vollständig hergestellt.

-

FIN_WAIT - erste FIN-Meldung wurde angezeigt.

-

CLOSE_WAIT - FIN-Meldung in beide Richtungen angezeigt.

-

TIME_WAIT - letzte ACK in beide Richtungen gesehen. Die Verbindung wird jetzt geschlossen und wartet auf erneutes Öffnen.

Alle anderen IP-Protokolle (insbesondere ICMP und UDP) haben die folgenden Zustände:

-

NEW - Pakete in einer Richtung gesehen.

-

ESTABLISHED - Pakete in beide Richtungen gesehen.

Teilen

Teilen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.