Konfigurieren von NetScaler Gateway

Wichtig:

Wir empfehlen, NetScaler-Snapshots zu erstellen oder die NetScaler-Konfiguration zu speichern, bevor Sie diese Änderungen anwenden.

-

Laden Sie das Skript von herunter https://www.citrix.com/downloads/citrix-early-access-release/.

Verwenden Sie ns_gateway_secure_access.sh, um ein neues NetScaler Gateway zu erstellen. Verwenden Sie ns_gateway_secure_access_update.sh, um ein vorhandenes NetScaler Gateway zu aktualisieren.

-

Laden Sie diese Skripts auf den NetScaler-Computer hoch. Sie können die WinSCP-App oder den SCP-Befehl verwenden. Beispiel:

*scp ns_gateway_secure_access.sh nsroot@nsalfa.fabrikam.local:/var/tmp*.Hinweis:

- Es wird empfohlen, den NetScaler-Ordner /var/tmp zum Speichern temporärer Daten zu verwenden.

- Stellen Sie sicher, dass die Datei mit LF-Zeilenenden gespeichert ist. FreeBSD unterstützt CRLF nicht.

- Wenn Sie den Fehler sehen

-bash: /var/tmp/ns_gateway_secure_access.sh: /bin/sh^M: bad interpreter: No such file or directory, bedeutet dies, dass die Zeilenenden falsch sind. Sie können das Skript mit einem beliebigen Rich-Text-Editor wie Notepad++ konvertieren.

- SSH zu NetScaler und wechseln Sie zur Shell (geben Sie ‘shell’ in der NetScaler CLI ein).

-

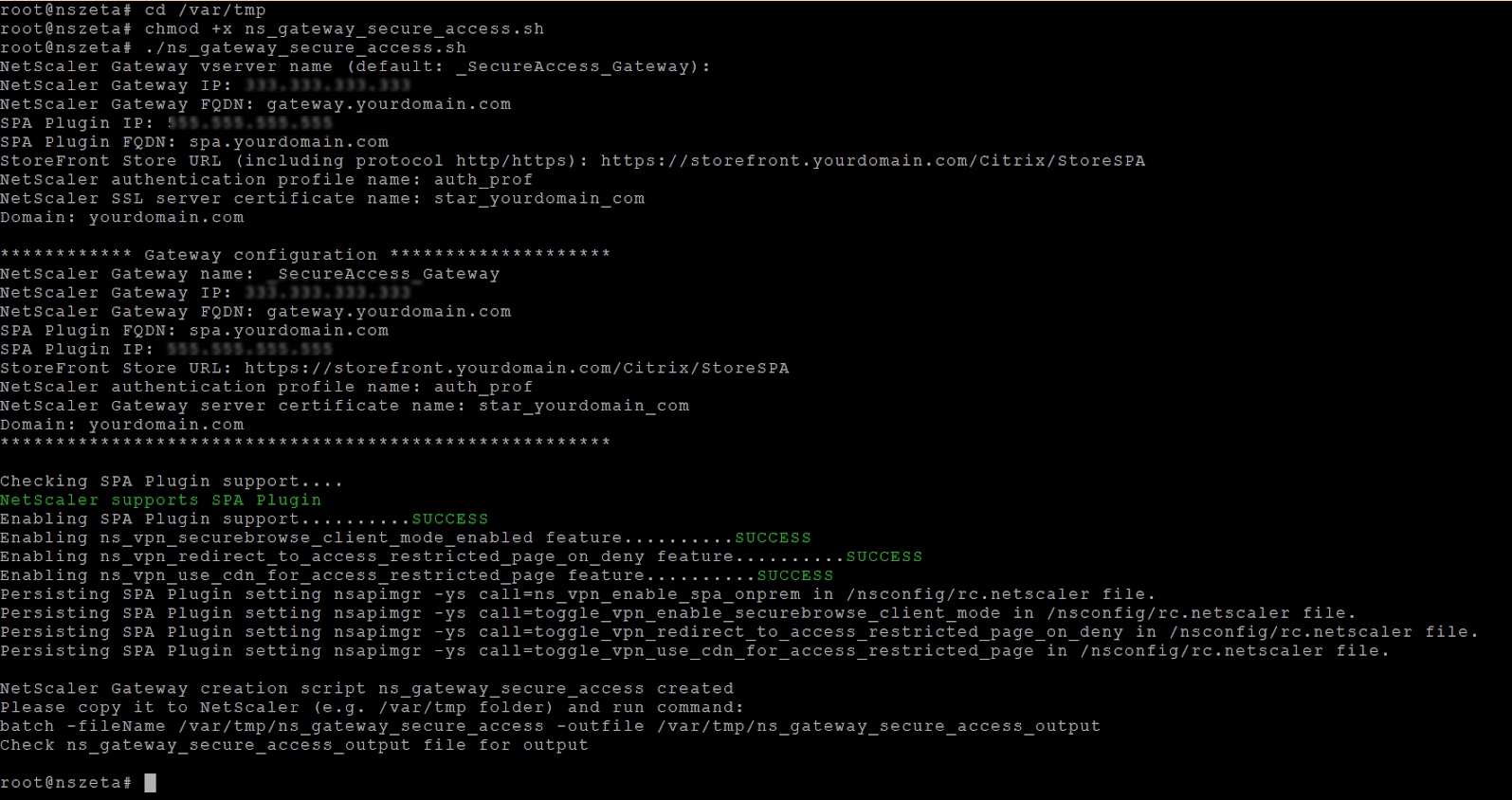

Machen Sie das hochgeladene Skript ausführbar. Verwenden Sie dazu den Befehl chmod.

chmod +x /var/tmp/ns_gateway_secure_access.sh -

Führen Sie das hochgeladene Skript in der NetScaler-Shell aus.

-

Geben Sie die erforderlichen Parameter ein. Eine Liste der Parameter finden Sie unter Voraussetzungen.

Für das Authentifizierungsprofil und das SSL-Zertifikat müssen Sie Namen auf NetScaler angeben.

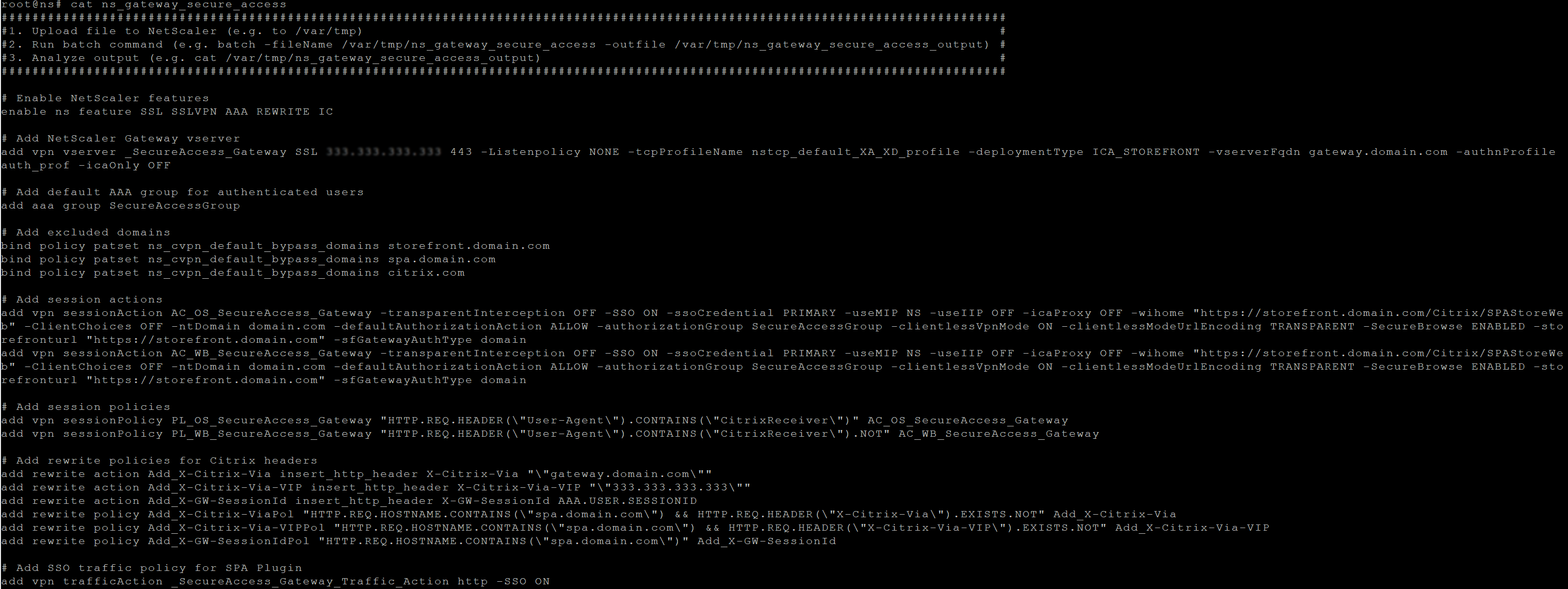

Eine neue Datei mit mehreren NetScaler-Befehlen (die Standardeinstellung ist var/tmp/ns_gateway_secure_access) wird generiert.

-

Wechseln Sie zur NetScaler-CLI und führen Sie die resultierenden NetScaler-Befehle aus der neuen Datei mit dem Batch-Befehl aus. Beispiel:

batch -fileName /var/tmp/ns_gateway_secure_access -outfile /var/tmp/ns_gateway_secure_access_outputNetScaler führt die Befehle aus der Datei nacheinander aus. Schlägt ein Befehl fehl, wird mit dem nächsten Befehl fortgefahren.

Ein Befehl kann fehlschlagen, wenn eine Ressource vorhanden ist oder einer der in Schritt 6 eingegebenen Parameter falsch ist.

- Stellen Sie sicher, dass alle Befehle erfolgreich ausgeführt wurden.

Hinweis:

Wenn ein Fehler auftritt, führt NetScaler immer noch die verbleibenden Befehle aus und erstellt/aktualisiert/bindet Ressourcen teilweise. Wenn Sie also einen unerwarteten Fehler sehen, weil einer der Parameter falsch ist, wird empfohlen, die Konfiguration von Anfang an zu wiederholen.

Konfigurieren von Secure Private Access auf einem NetScaler Gateway mit vorhandener Konfiguration

Sie können die Skripts auch auf einem vorhandenen NetScaler Gateway verwenden, um Secure Private Access zu unterstützen. Das Skript aktualisiert jedoch nicht Folgendes:

- Bestehender virtueller NetScaler Gateway-Server

- Bestehende Sitzungsaktionen und Sitzungsrichtlinien, die an NetScaler Gateway gebunden sind

Stellen Sie sicher, dass Sie jeden Befehl vor der Ausführung überprüfen und Backups der Gateway-Konfiguration erstellen.

Einstellungen auf dem virtuellen NetScaler Gateway-Server

Wenn Sie den vorhandenen virtuellen NetScaler Gateway-Server hinzufügen oder aktualisieren, stellen Sie sicher, dass die folgenden Parameter auf die definierten Werte festgelegt sind.

tcpProfileName: nstcp_default_XA_XD_profile deploymentType: ICA_STOREFRONT icaOnly: OFF

Beispiele:

So fügen Sie einen virtuellen Server hinzu:

`add vpn vserver _SecureAccess_Gateway SSL 333.333.333.333 443 -Listenpolicy NONE -tcpProfileName nstcp_default_XA_XD_profile -deploymentType ICA_STOREFRONT -vserverFqdn gateway.mydomain.com -authnProfile auth_prof_name -icaOnly OFF`

So aktualisieren Sie einen virtuellen Server:

`set vpn vserver _SecureAccess_Gateway -icaOnly OFF`

Einzelheiten zu den virtuellen Serverparametern finden Sie unter vpn-sessionAction.

NetScaler Gateway-Sitzungsaktionen

Die Sitzungsaktion ist an einen virtuellen Gateway-Server mit Sitzungsrichtlinien gebunden. Wenn Sie eine Sitzungsaktion erstellen, stellen Sie sicher, dass die folgenden Parameter auf die definierten Werte gesetzt sind.

-

transparentInterception: AUS -

SSO: AN -

ssoCredential: PRIMÄR -

useMIP: NS -

useIIP: AUS -

icaProxy: AUS -

wihome:"https://storefront.mydomain.com/Citrix/MyStoreWeb"- durch echte Store-URL ersetzen -

ClientChoices: AUS -

ntDomain: mydomain.com - wird für SSO verwendet -

defaultAuthorizationAction: ERLAUBEN -

authorizationGroup: SecureAccessGroup (Stellen Sie sicher, dass diese Gruppe erstellt wurde. Sie wird verwendet, um Secure Private Access-spezifische Autorisierungsrichtlinien zu binden) -

clientlessVpnMode: AN -

clientlessModeUrlEncoding: TRANSPARENT -

SecureBrowse: AKTIVIERT -

Storefronturl:"https://storefront.mydomain.com" -

sfGatewayAuthType: Domäne

Beispiele:

So fügen Sie eine Sitzungsaktion hinzu:

add vpn sessionAction AC_OS_SecureAccess_Gateway -transparentInterception OFF -SSO ON -ssoCredential PRIMARY -useMIP NS -useIIP OFF -icaProxy OFF -wihome "https://storefront.mydomain.com/Citrix/MyStoreWeb" -ClientChoices OFF -ntDomain mydomain.com -defaultAuthorizationAction ALLOW -authorizationGroup SecureAccessGroup -clientlessVpnMode ON -clientlessModeUrlEncoding TRANSPARENT -SecureBrowse ENABLED -storefronturl "https://storefront.mydomain.com" -sfGatewayAuthType domain

So aktualisieren Sie eine Sitzungsaktion:

set vpn sessionAction AC_OS_SecureAccess_Gateway -transparentInterception OFF -SSO ON

Einzelheiten zu den Parametern für Sitzungsaktionen finden Sie unter https://developer-docs.netscaler.com/en-us/adc-command-reference-int/13-1/vpn/vpn-sessionaction.

Kompatibilität mit den ICA-Apps

NetScaler Gateway, das zur Unterstützung des Secure Private Access-Plug-Ins erstellt oder aktualisiert wurde, kann auch zum Auflisten und Starten von ICA-Apps verwendet werden. In diesem Fall müssen Sie Secure Ticket Authority (STA) konfigurieren und an das NetScaler Gateway binden. Hinweis: Der STA-Server ist normalerweise Teil der DDC-Bereitstellung von Citrix Virtual Apps and Desktops.

Einzelheiten finden Sie in den folgenden Themen:

- Konfigurieren der Secure Ticket Authority auf NetScaler Gateway

- Häufig gestellte Fragen: Citrix Secure Gateway/NetScaler Gateway Secure Ticket Authority

Unterstützung für Smart Access-Tags

In den folgenden Versionen sendet NetScaler Gateway die Tags automatisch. Sie müssen die Gateway-Callback-Adresse nicht verwenden, um die Smart Access-Tags abzurufen.

- 13.1.48.47 und höher

- 14.1—4.42 und höher

Smart Access-Tags werden als Header in der Secure Private Access-Plug-In-Anfrage hinzugefügt.

Verwenden Sie den Schalter ns_vpn_enable_spa_onprem oder ns_vpn_disable_spa_onprem, um diese Funktion in diesen NetScaler-Versionen zu aktivieren/deaktivieren.

-

Sie können mit dem Befehl umschalten (FreeBSD-Shell):

nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onprem -

Aktivieren Sie den SecureBrowse-Client-Modus für die HTTP-Callout-Konfiguration, indem Sie den folgenden Befehl ausführen (FreeBSD-Shell).

nsapimgr_wr.sh -ys call=toggle_vpn_enable_securebrowse_client_mode -

Führen Sie zum Deaktivieren denselben Befehl erneut aus.

-

Um zu überprüfen, ob der Schalter ein- oder ausgeschaltet ist, führen Sie den Befehl

nsconmsgaus. -

Informationen zur Konfiguration von Smart Access-Tags auf NetScaler Gateway finden Sie unter Configuring Custom Tags (SmartAccess Tags) auf NetScaler Gateway.

Bekannte Einschränkungen

- Bestehendes NetScaler Gateway kann mit einem Skript aktualisiert werden, es kann jedoch eine unendliche Anzahl möglicher NetScaler-Konfigurationen geben, die nicht durch ein einziges Skript abgedeckt werden können.

- Verwenden Sie keinen ICA-Proxy auf NetScaler Gateway. Diese Funktion ist deaktiviert, wenn NetScaler Gateway konfiguriert ist.

- Wenn Sie NetScaler verwenden, das in der Cloud bereitgestellt wird, müssen Sie einige Änderungen im Netzwerk vornehmen. Erlauben Sie beispielsweise die Kommunikation zwischen NetScaler und anderen Komponenten an bestimmten Ports.

- Wenn Sie SSO auf NetScaler Gateway aktivieren, stellen Sie sicher, dass NetScaler über eine private IP-Adresse mit StoreFront kommuniziert. Möglicherweise müssen Sie NetScaler einen neuen StoreFront-DNS-Eintrag mit einer privaten StoreFront-IP-Adresse hinzufügen.

Laden Sie das öffentliche Gateway-Zertifikat hoch

Gehen Sie wie folgt vor, um ein öffentliches Gateway-Zertifikat in die Secure Private Access-Datenbank hochzuladen:

- Öffnen Sie PowerShell oder das Eingabeaufforderungsfenster mit den Administratorrechten.

- Ändern Sie das Verzeichnis in den Ordner Admin\AdminConfigTool im Secure Private Access-Installationsordner (z. B. cd “C:\Program Files\Citrix\Citrix Access Security\Admin\AdminConfigTool”)

-

Führen Sie den folgenden Befehl aus:

\AdminConfigTool.exe /UPLOAD_PUBLIC_GATEWAY_CERTIFICATE <PublicGatewayUrl> <PublicGatewayCertificatePath>