NetScaler Gateway

Die NetScaler Gateway-Konfiguration wird sowohl für Web-/SaaS- als auch für TCP/UDP-Anwendungen unterstützt. Sie können ein NetScaler Gateway erstellen oder eine vorhandene NetScaler Gateway-Konfiguration für Secure Private Access aktualisieren. Es wird empfohlen, dass Sie NetScaler-Snapshots erstellen oder die NetScaler-Konfiguration speichern, bevor Sie diese Änderungen anwenden.

Wichtig:

Einzelheiten zu NetScaler Gateway-Konfigurationen für Web-/SaaS- und TCP/UDP-Anwendungen finden Sie in den folgenden Abschnitten:

Kompatibilität mit den ICA-Apps

Zur Unterstützung des Secure Private Access-Plug-Ins erstelltes oder aktualisiertes NetScaler Gateway kann auch zum Aufzählen und Starten von ICA-Apps verwendet werden. In diesem Fall müssen Sie Secure Ticket Authority (STA) konfigurieren und an das NetScaler Gateway binden.

Hinweis:

Der STA-Server ist normalerweise Teil der Bereitstellung von Citrix Virtual Apps and Desktops.

Ausführliche Informationen finden Sie in den folgenden Themen:

- Konfigurieren der Secure Ticket Authority auf NetScaler Gateway

- Häufig gestellte Fragen: Citrix Secure Gateway/ NetScaler Gateway Secure Ticket Authority

Unterstützung für Smart Access-Tags

Hinweis:

- Die in diesem Abschnitt bereitgestellten Informationen sind nur anwendbar, wenn Ihre NetScaler Gateway-Version vor 14.1-25.56 liegt.

- Wenn Ihre NetScaler Gateway-Version 14.1–25.56 oder höher ist, können Sie das Secure Private Access-Plug-In auf NetScaler Gateway mithilfe der CLI oder GUI aktivieren. Weitere Einzelheiten finden Sie unter Secure Private Access-Plug-in auf NetScaler Gateway aktivieren.

In den folgenden Versionen sendet NetScaler Gateway die Tags automatisch. Sie müssen die Gateway-Rückrufadresse nicht verwenden, um die Smart Access-Tags abzurufen.

- 13.1–48.47 und höher

- 14.1–4.42 und höher

Smart-Access-Tags werden als Header in der Secure Private Access-Plugin-Anforderung hinzugefügt.

Verwenden Sie den Schalter ns_vpn_enable_spa_onprem oder ns_vpn_disable_spa_onprem , um diese Funktion in diesen NetScaler-Versionen zu aktivieren/deaktivieren.

-

Sie können mit dem Befehl (FreeBSD-Shell) umschalten:

nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onprem -

Aktivieren Sie den SecureBrowse-Clientmodus für die HTTP-Callout-Konfiguration, indem Sie den folgenden Befehl ausführen (FreeBSD-Shell).

nsapimgr_wr.sh -ys call=toggle_vpn_enable_securebrowse_client_mode -

Aktivieren Sie die Umleitung auf die Seite „Zugriff eingeschränkt“, wenn der Zugriff verweigert wird.

nsapimgr_wr.sh -ys call=toggle_vpn_redirect_to_access_restricted_page_on_deny -

Verwenden Sie die auf CDN gehostete Seite „Zugriff eingeschränkt“.

nsapimgr_wr.sh -ys call=toggle_vpn_use_cdn_for_access_restricted_page -

Zum Deaktivieren führen Sie denselben Befehl erneut aus.

-

Um zu überprüfen, ob der Schalter ein- oder ausgeschaltet ist, führen Sie den Befehl

nsconmsgaus. -

Informationen zum Konfigurieren von Smart Access-Tags auf NetScaler Gateway finden Sie unter Kontextbezogene Tags konfigurieren.

Einstellungen des Secure Private Access-Plugins auf NetScaler beibehalten

Gehen Sie wie folgt vor, um die Einstellungen des Secure Workspace Access-Plugins auf NetScaler beizubehalten:

- Erstellen oder aktualisieren Sie die Datei /nsconfig/rc.netscaler.

-

Fügen Sie der Datei die folgenden Befehle hinzu.

nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onpremnsapimgr_wr.sh -ys call=toggle_vpn_enable_securebrowse_client_modensapimgr_wr.sh -ys call=toggle_vpn_redirect_to_access_restricted_page_on_denynsapimgr_wr.sh -ys call=toggle_vpn_use_cdn_for_access_restricted_page - Speichern Sie die Datei.

Die Einstellungen des Secure Private Access-Plugins werden beim Neustart von NetScaler automatisch angewendet.

Aktivieren Sie das Secure Private Access-Plugin auf NetScaler Gateway

Ab NetScaler Gateway 14.1–25.56 und höher können Sie das Secure Private Access-Plug-In auf NetScaler Gateway mithilfe der NetScaler Gateway-CLI oder der GUI aktivieren. Diese Konfiguration ersetzt den Knopf nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onprem , der in Versionen vor 2407 verwendet wurde.

CLI:

Geben Sie an der Eingabeaufforderung den folgenden Befehl ein:

set vpn parameter -securePrivateAccess ENABLED

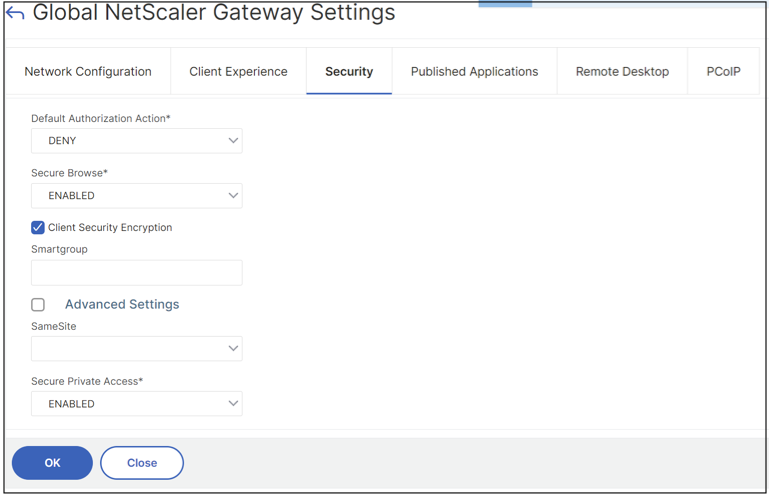

Benutzeroberfläche (GUI):

- Navigieren Sie zu NetScaler Gateway > Globale Einstellungen > Globale NetScaler Gateway-Einstellungen ändern.

- Klicken Sie auf die Registerkarte Sicherheit .

- Wählen Sie unter Sicherer privater Zugriffdie Option AKTIVIERT aus.

Öffentliches Gateway-Zertifikat hochladen

Wenn das öffentliche Gateway vom Secure Private Access-Computer aus nicht erreichbar ist, müssen Sie ein öffentliches Gateway-Zertifikat in die Secure Private Access-Datenbank hochladen.

Führen Sie die folgenden Schritte aus, um ein öffentliches Gateway-Zertifikat hochzuladen:

- Öffnen Sie PowerShell oder das Eingabeaufforderungsfenster mit Administratorrechten.

- Ändern Sie das Verzeichnis in den Ordner Admin\AdminConfigTool im Installationsordner von Secure Private Access (z. B. cd “C:\Programme\Citrix\Citrix Access Security\Admin\AdminConfigTool”).

-

Führen Sie den folgenden Befehl aus:

\AdminConfigTool.exe /UPLOAD_PUBLIC_GATEWAY_CERTIFICATE <PublicGatewayUrl> <PublicGatewayCertificatePath>

Bekannte Einschränkungen

- Vorhandene NetScaler Gateways können per Skript aktualisiert werden, es kann jedoch eine unendliche Zahl möglicher NetScaler-Konfigurationen geben, die nicht durch ein einzelnes Skript abgedeckt werden können.

- Verwenden Sie keinen ICA-Proxy auf dem NetScaler Gateway. Diese Funktion ist deaktiviert, wenn NetScaler Gateway konfiguriert ist.

- Wenn Sie in der Cloud bereitgestellten NetScaler verwenden, müssen Sie Änderungen im Netzwerk vornehmen. Erlauben Sie beispielsweise die Kommunikation zwischen NetScaler und anderen Komponenten auf bestimmten Ports.

- Wenn Sie SSO auf NetScaler Gateway aktivieren, stellen Sie sicher, dass NetScaler über eine private IP-Adresse mit StoreFront kommuniziert. Möglicherweise müssen Sie NetScaler einen StoreFront-DNS-Eintrag mit einer privaten StoreFront-IP-Adresse hinzufügen.