Citrix Secure Web

Citrix Secure Web ist ein HTML5-kompatibler mobiler Webbrowser, der sicheren Zugriff auf interne und externe Sites bietet. Sie können Secure Web so konfigurieren, dass es bei Registrierung von Benutzergeräten bei Secure Hub automatisch per Push bereitgestellt wird. Alternativ können Sie die App aus dem App-Store von Endpoint Management hinzufügen.

Angaben zu den Systemanforderungen für Secure Web und andere mobile Produktivitätsapps finden Sie unter Systemanforderungen.

Integrieren und Bereitstellen von Secure Web

Hinweis:

Das MDX Toolkit 10.7.10 ist das letzten Release, das Umschließen von mobilen Produktivitätsapps unterstützt. Benutzer greifen über den öffentlichen App-Store auf mobile Produktivitätsapps Version 10.7.5 und höher zu.

Das generelle Verfahren zum Integrieren und Bereitstellen von Secure Web ist folgendes:

-

Zum Aktivieren von SSO für das interne Netzwerk konfigurieren Sie Citrix Gateway.

Für HTTP-Datenverkehr bietet Citrix ADC Single Sign-On für alle von Citrix ADC unterstützten Proxy-Authentifizierungstypen. Für HTTPS-Verkehr ermöglicht die Richtlinie für die Kennwortzwischenspeicherung, dass Secure Web Authentifizierungen durchführen und SSO für den Proxyserver über MDX bereitstellen kann. MDX unterstützt nur Standard-, Digest- und NTLM-Proxyauthentifizierung. Das Kennwort wird mit MDX zwischengespeichert und im freigegebenen Endpoint Management-Tresor, einem sicheren Speicher für vertrauliche Anwendungsdaten, gespeichert. Weitere Informationen zur Citrix Gateway-Konfiguration finden Sie unter Citrix Gateway.

- Laden Sie Secure Web herunter.

- Legen Sie fest, wie Benutzerverbindungen mit dem internen Netzwerk konfiguriert werden.

- Zum Hinzufügen von Secure Web zu Endpoint Management führen Sie die gleichen Schritte wie bei anderen MDX-Apps aus und konfigurieren Sie dann die MDX-Richtlinien. Informationen zu Secure Web-spezifischen Richtlinien finden Sie unter “Secure Web-Richtlinien” weiter unten in diesem Artikel.

Konfigurieren von Benutzerverbindungen

Secure Web unterstützt die folgenden Konfigurationen für Benutzerverbindungen:

- Tunnel - Web-SSO: Verbindungen, die einen Tunnel zum internen Netzwerk benötigen, können “Tunnel - Web-SSO” verwenden, eine Variante eines clientlosen VPNs. Dies ist die Standardkonfiguration für die Richtlinie Bevorzugter VPN-Modus. “Tunnel - Web-SSO” wird für Verbindungen empfohlen, die Single Sign-On (SSO) erfordern.

- Vollständiger VPN-Tunnel: Verbindungen, die einen Tunnel zum internen Netzwerk benötigen, können einen vollständigen VPN-Tunnel verwenden, der mit der Richtlinie Bevorzugter VPN-Modus konfiguriert wird. Die Einstellung “Vollständiger VPN-Tunnel” wird für Verbindungen empfohlen, die Clientzertifikate oder End-To-End-SSL für Ressourcen im internen Netzwerk einsetzen. Secure Web kann jedoch keine Clientzertifikate lesen, die auf einem mobilen Gerät gespeichert sind. Umschlossene Unternehmensapps von Drittanbietern sind möglicherweise installiert, die diese Funktion anbieten. Vollständiger VPN-Tunnel unterstützt beliebige Protokolle über TCP und kann mit Windows- und Mac-Computern sowie iOS- und Android-Geräten verwendet werden.

- Die Richtlinie VPN-Moduswechsel zulassen ermöglicht bei Bedarf den automatischen Wechsel zwischen den Modi “Vollständiger VPN-Tunnel” und “Tunnel - Web-SSO”. Standardmäßig ist diese Richtlinie deaktiviert. Wenn die Richtlinie aktiviert ist, werden Netzwerkanfragen, die fehlschlagen, weil eine Authentifizierungsanfrage nicht im bevorzugten VPN-Modus verarbeitet werden konnte, in dem anderen Modus erneut versucht. Beispielsweise können im vollständigen VPN-Tunnel-Modus Serveraufforderungen für Clientzertifikate erfüllt werden, aber nicht im Modus “Tunnel – Web-SSO”. HTTP-Authentifizierungsaufforderungen mit Single Sign-On werden hingegen eher bedient, wenn der Modus “Tunnel - Web-SSO” verwendet wird.

In der folgenden Tabelle wird aufgeführt, wann Secure Web die Benutzer zur Eingabe der Anmeldeinformationen auf der Basis der Konfiguration und des Sitetyps auffordert:

| Verbindungsmodus | Sitetyp | Kennwort zwischenspeichern | SSO für Citrix Gateway konfiguriert | Für Secure Web sind Anmeldeinformationen beim ersten Zugriff auf eine Website erforderlich | Für Secure Web sind Anmeldeinformationen bei weiteren Zugriffen auf die Website erforderlich | Für Secure Web sind Anmeldeinformationen nach Kennwortänderung erforderlich |

|---|---|---|---|---|---|---|

| Tunnel – Web-SSO | HTTP | No | Ja | No | No | No |

| Tunnel – Web-SSO | HTTPS | No | Ja | No | No | No |

| Vollständiges VPN | HTTP | No | Ja | No | No | No |

| Vollständiges VPN | HTTPS | Ja; Wenn die Secure Web-MDX-Richtlinie “Webkennwortcaching aktivieren” auf “Ein” festgelegt ist | No | Ja; Zum Zwischenspeichern der Anmeldeinformationen in Secure Web erforderlich | No | Ja |

Secure Web-Richtlinien

Wenn Sie Secure Web hinzufügen, berücksichtigen Sie die folgenden Secure Web-spezifischen MDX-Richtlinien. Für alle unterstützten Mobilgeräte:

Zugelassene oder blockierte Websites

Secure Web filtert Weblinks normalerweise nicht. Sie können mit dieser Richtlinie eine spezifische Liste zugelassener oder blockierter Sites konfigurieren. Dazu konfigurieren Sie URL-Muster in einer durch Trennzeichen getrennte Liste und beschränken so die Websites, die der Browser öffnen kann. Ein Pluszeichen (+) oder Minuszeichen (-) wird jedem Muster in der Liste vorangestellt. Der Browser vergleicht eine URL mit den Mustern in der aufgelisteten Reihenfolge, bis eine Übereinstimmung gefunden wird. Wenn eine Übereinstimmung gefunden wird, bestimmt das Präfix die Aktion wie folgt:

- Bei einem Minuszeichen (-) blockiert der Browser die URL. In diesem Fall wird die URL behandelt, als könne die Adresse des Webservers nicht aufgelöst werden.

- Bei einem Pluszeichen (+) wird die URL normal verarbeitet.

- Wenn weder ein + noch ein - dem Muster vorangestellt sind, wird ein + angenommen und der Zugriff zugelassen.

- Wenn die URL mit keinem Muster in der Liste übereinstimmt, wird sie zugelassen.

Wenn alle anderen URLs blockiert werden sollen, setzen Sie an den Schluss der Liste ein Minuszeichen gefolgt von einem Sternchen (-*). Beispiel:

- Durch den Richtlinienwert

+http://*.mycorp.com/*,-http://*,+https://*,+ftp://*,-*werden HTTP-URLs innerhalb der Domänemycorp.comzugelassen während alle anderen blockiert werden, alle HTTPS- und FTP-URLs sind zugelassen und alle anderen URLs werden blockiert. - Der Richtlinienwert

+http://*.training.lab/*,+https://*.training.lab/*,-*ermöglicht Benutzern, beliebige Websites in der Domäne Training.lab (Intranet) über HTTP oder HTTPS zu öffnen. Unabhängig vom Protokoll können sie jedoch keine öffentlichen URLs wie Facebook, Google und Hotmail öffnen.

Der Standardwert ist leer (alle URLs zugelassen).

Popups blockieren

Popups sind neue Registerkarten, die von Websites ohne Ihre Genehmigung geöffnet werden. Mit dieser Richtlinie legen Sie fest, ob Secure Web Popups zulässt. Bei der Einstellung “Ein” verhindert Secure Web das Öffnen von Popups. Der Standardwert ist “Aus”.

Vorab geladene Lesezeichen

Definiert einen vorab geladenen Satz Lesezeichen für den Secure Web-Browser. Die Richtlinie ist eine durch Trennzeichen getrennte Liste mit Tupel, die einen Ordnernamen, einen Anzeigenamen und die Webadresse einschließt. Jedes Tripel muss das Format “Ordner, Name, URL” haben, wobei Ordner und Name von Anführungszeichen (“) umschlossen sein können.

Die Richtlinienwerte ,"Mycorp, Inc. home page",https://www.mycorp.com, "MyCorp Links",Account logon,https://www.mycorp.com/Accounts "MyCorp Links/Investor Relations","Contact us",https://www.mycorp.com/IR/Contactus.aspx definieren drei Lesezeichen: Der erste Link ist ein primärer Link (kein Ordnername) mit dem Namen “Mycorp, Inc. home page”. Der zweite Link wird in einem Ordner mit dem Namen “MyCorp Links” platziert und trägt die Bezeichnung “Account logon”. Der dritte Link wird im Unterordner “Investor Relations” des Ordners “MyCorp Links” platziert und als “Contact us” angezeigt.

Der Standardwert ist leer.

Homepage-URL

Definiert die Website, die beim Starten von Secure Web geladen wird. Der Standardwert ist leer (Standardstartseite).

Nur für unterstützte Android- und iOS-Geräte:

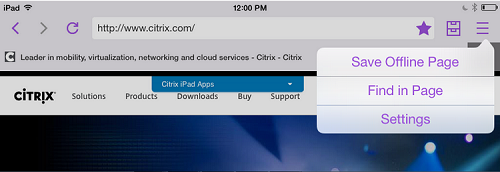

Browserbenutzeroberfläche

Gibt das Verhalten und die Sichtbarkeit der Steuerelemente der Browserbenutzeroberfläche für Secure Web an. Normalerweise sind alle Browsersteuerelemente verfügbar. Dies schließt die Steuerelemente für Weiter, Zurück, Adressleiste sowie Aktualisieren und Stopp ein. Sie können mit dieser Richtlinie die Verwendung und Sichtbarkeit einiger dieser Steuerelemente einschränken. Der Standardwert ist Alle Steuerelemente sichtbar.

Optionen

- Alle Steuerelemente sichtbar. Alle Steuerelemente sind sichtbar und die Verwendung durch Benutzer ist nicht eingeschränkt.

- Schreibgeschützte Adressleiste. Alle Steuerelemente sind sichtbar, aber Benutzer können das Adressfeld des Browsers nicht bearbeiten.

- Adressleiste ausblenden. Die Adressleiste wird ausgeblendet. Die anderen Steuerelemente werden angezeigt.

- Alle Steuerelemente ausblenden. Die gesamte Symbolleiste wird ausgeblendet und das Browserfenster ohne Rahmen angezeigt.

Webkennwortcaching aktivieren

Diese Richtlinie bestimmt, ob Secure Web Kennwörter auf Geräten zwischenspeichert, wenn Benutzer von Secure Web ihre Anmeldeinformationen zum Zugreifen auf oder Anfordern von Webressourcen eingeben. Diese Richtlinie gilt für Kennwörter, die in Authentifizierungsdialogfelder eingegeben werden, und nicht für Kennwörter, die in Webformulare eingegeben werden.

Wenn Ein festgelegt wird, speichert Secure Web alle Kennwörter zwischen, die Benutzer beim Anfordern einer Webressource eingeben. Wenn Aus festgelegt wird, speichert Secure Web Kennwörter nicht zwischen und entfernt bereits zwischengespeicherte Kennwörter. Der Standardwert ist Aus.

Diese Richtlinie ist nur aktiviert, wenn Sie für diese App auch die Richtlinie “Bevorzugter VPN-Modus” auf Vollständiger VPN-Tunnel festlegen.

Proxyserver

Sie können auch Proxyserver für Secure Web konfigurieren, wenn der Modus “Tunnel - Web-SSO” aktiviert ist. Weitere Informationen finden Sie in diesem Blogbeitrag:

DNS-Suffixe

Wenn DNS-Suffixe auf Android nicht konfiguriert sind, schlägt das VPN möglicherweise fehl. Weitere Informationen zum Konfigurieren von DNS-Suffixen finden Sie unter Supporting DNS Queries by Using DNS Suffixes for Android Devices.

Vorbereiten von Intranetsites für Secure Web

Dieser Abschnitt richtet sich an Website-Entwickler, die eine Intranetsite für die Verwendung mit Secure Web für iOS und Android vorbereiten müssen. Bei für Desktop-Browser entwickelten Intranetsites sind Änderungen erforderlich, damit sie ordnungsgemäß auf Android- und iOS-Geräten funktionieren.

Secure Web stützt sich auf Android WebView und iOS WkWebView für die Unterstützung von Webtechnologie. Beispiele für von Secure Web unterstützte Internet-Technologien:

- AngularJS

- ASP.NET

- JavaScript

- jQuery

- WebGL

Beispiele für von Secure Web nicht unterstützte Internet-Technologien:

- Flash

- Java

In der folgenden Tabelle werden die von Secure Web unterstützten HTML-Rendering-Features und -Technologien aufgelistet. Ein X bedeutet, dass das Feature für eine Plattform-/Browser-/Komponentenkombination verfügbar ist.

| Technologie | iOS Secure Web | Android 6.x/7.x Secure Web |

|---|---|---|

| JavaScript-Engine | JavaScriptCore | V8 |

| Lokaler Speicher | X | X |

| AppCache | X | X |

| IndexedDB | X | |

| SPDY | X | |

| WebP | X | |

| srcet | X | X |

| WebGL | X | |

| requestAnimationFrame API | X | |

| Navigation Timing API | X | |

| Resource Timing API | X |

Die Technologien funktionieren geräteübergreifend gleich, doch Secure Web gibt verschiedene Benutzeragentzeichenfolgen für verschiedene Geräte zurück. Die für Secure Web verwendete Browserversion können Sie anhand der Zeichenfolge des Benutzeragents ermitteln. Navigieren Sie über Secure Web zu https://whatsmyuseragent.com/.

Problembehandlung bei Intranetsites

Zum Beheben von Rendering-Problemen bei der Anzeige der Intranetsite in Secure Web vergleichen Sie das Rendering der Website in Secure Web und einem kompatiblen Drittanbieter-Browser.

Für iOS sind Chrome und Dolphin kompatible Drittanbieter-Browser für Tests.

Für Android ist Dolphin der kompatible Drittanbieter-Browser für Tests.

Hinweis:

Chrome ist ein systemeigener Android-Browser. Verwenden Sie ihn nicht für den Vergleich.

Stellen Sie in iOS sicher, dass die Browser auf Geräteebene über VPN-Support verfügen. Dieses VPN können Sie unter Einstellungen > VPN > VPN-Konfiguration hinzufügen auf dem Gerät konfigurieren.

Sie können auch VPN-Client-Apps wie Citrix VPN, Cisco AnyConnect oder Pulse Secure verwenden, die im App Store verfügbar sind.

- Ist das Rendering bei beiden Browsern gleich, liegt das Problem bei der Website. Aktualisieren Sie die Website und stellen Sie sicher, dass sie in dem Betriebssystem einwandfrei funktioniert.

- Wenn das Problem auf einer Webseite nur in Secure Web auftritt, wenden Sie sich an den Citrix Support zum Öffnen eines Supporttickets. Geben Sie die Problembehandlungsschritte und die getesteten Webbrowser und Betriebssysteme an. Wenn in Secure Web für iOS Wiedergabeprobleme auftreten, fügen Sie dieser Seite mit den folgenden Schritten ein Webarchiv hinzu. Auf diese Weise kann Citrix das Problem beheben.

Erstellen einer Webarchivdatei

In Safari unter macOS 10.9 oder höher können Sie eine Webseite als Webarchivdatei (Leseliste) speichern. Die Webarchivdatei enthält alle verknüpften Dateien wie Images, CSS und JavaScript.

-

Leeren Sie in Safari den Ordner der Leseliste: Klicken Sie im Finder in der Menüleiste auf Gehe zu, wählen Sie Gehe zum Ordner, geben Sie den Pfadnamen ~/Library/Safari/ReadingListArchives/ ein und löschen Sie alle Ordner in dem Speicherort.

-

Gehen Sie in der Menüleiste zu Safari > Einstellungen > Erweitert und aktivieren Sie in der Menüleiste Menü “Entwickler” anzeigen.

-

Klicken Sie in der Menüleiste auf Entwickler > User Agent und geben Sie den User Agent für Secure Web ein: (Mozilla/5.0 (iPad; CPU OS 8_3 wie macOS) AppleWebKit/600.1.4 (KHTML, wie Gecko) Mobile/12F69 Secure Web/ 10.1.0 (Build 1.4.0) Safari/8536.25).

-

Öffnen Sie in Safari die Website, die Sie als Leseliste (Webarchivdatei) speichern möchten.

-

Klicken Sie in der Menüleiste auf Lesezeichen > Zur Leseliste hinzufügen. Die Archivierung erfolgt im Hintergrund und kann einige Minuten dauern.

-

Navigieren Sie zur archivierten Leseliste: Klicken Sie in der Menüleiste auf Darstellung > Seitenleiste für Leseliste einblenden.

-

Überprüfen Sie die Archivdatei:

- Deaktivieren Sie die Netzwerkverbindung zum Mac.

-

Öffnen Sie die Website über die Leseliste.

Die Website wird komplett gerendert.

-

Komprimieren Sie die Archivdatei: Klicken Sie im Finder in der Menüleiste auf Gehe zu, wählen Sie Gehe zum Ordner, geben Sie den Pfadnamen ~/Library/Safari/ReadingListArchives/ ein. Komprimieren Sie nun den Ordner mit einer zufälligen Hex-Zeichenfolge als Dateiname. Diese Datei können Sie an den Citrix Support senden, wenn Sie ein Supportticket öffnen.

Secure Web-Features

Secure Web verwendet Technologien für den Austausch von mobilen Daten zum Erstellen eines dedizierten VPN-Tunnels, damit Benutzer in einer durch die Richtlinien Ihres Unternehmens gesicherten Umgebung auf interne und externe Websites zugreifen können. Dies umfasst Sites mit sensiblen Informationen in einer Umgebung, die durch die Richtlinien Ihrer Organisation geschützt ist.

Die Integration von Secure Web in Secure Mail und Citrix Files bietet eine nahtlose Benutzererfahrung innerhalb des sicheren Endpoint Management-Containers. Hier sehen Sie einige Beispiele der Integrationsfeatures:

- Wenn Benutzer auf einen mailto-Link tippen, wird eine neue E-Mail-Nachricht in Citrix Secure Mail geöffnet, ohne dass sie sich erneut authentifizieren müssen.

- In iOS können Benutzer einen Link in Secure Web von einer nativen E-Mail-App aus durch Einfügen von ctxmobilebrowser:// vor der URL öffnen. Beispiel: Um den Link

example.comvon einer nativen E-Mail-App aus zu öffnen, verwenden Sie die URL ctxmobilebrowser://example.com. - Wenn Benutzer auf einen Intranet-Link in einer E-Mail-Nachricht klicken, wechselt Secure Web ohne weitere Authentifizierung zu der Site.

- Benutzer können Dateien in Citrix Files hochladen, die sie mit Secure Web aus dem Internet heruntergeladen haben.

Secure Web-Benutzer können zudem die folgenden Aktionen ausführen:

- Popups blockieren

Hinweis:

Ein Großteil des Speichers von Secure Web wird für die Wiedergabe von Popups verwendet, sodass die Leistung oft durch das Blockieren von Popups in “Einstellungen” erhöht werden kann.

- Lesezeichen für bevorzugte Sites erstellen

- Dateien herunterladen

- Seiten offline speichern

- Kennwörter automatisch speichern

- Cache, Verlauf und Cookies löschen

- Blockieren von Cookies und lokalem HTML5-Speicher:

- Geräte sicher mit anderen Benutzern teilen

- Über die Adressleiste suchen

- Zulassen, dass mit Secure Web ausgeführte Web-Apps auf ihren Standort zugreifen

- Einstellungen exportieren und importieren

- Dateien direkt in Citrix Files öffnen, ohne sie herunterzuladen. Zum Aktivieren dieses Features fügen Sie der Richtlinie “Zulässige URLs” in Endpoint Management den Parameter ctx-sf hinzu.

- Verwenden Sie in iOS 3D-Touchaktionen zum Öffnen einer neuen Registerkarte und zum Zugriff auf Offlineseiten und Favoriten sowie für direkte Downloads vom Homebildschirm.

- In iOS: Herunterladen von Dateien jeder Größe und Öffnen in Citrix Files oder anderen Apps

Hinweis:

Beim Verschieben von Secure Web in den Hintergrund wird der Download angehalten.

-

Nach einem Begriff in der aktuellen Seitenansicht mit Auf Seite suchen suchen

Secure Web unterstützt auch dynamischen Text. Die App zeigt Schriftarten an, die die Benutzer auf ihren Geräten festlegen können.

Hinweis:

- Citrix Files für XenMobile erreichte am 1. Juli 2023 das Ende des Lebenszyklus (EOL). Weitere Informationen finden Sie unter Ende des Lebenszyklus und veraltete Apps