PIV-Smartcardauthentifizierung konfigurieren

In diesem Artikel wird die zum Aktivieren der Smartcardauthentifizierung auf dem Director-Server und in Active Directory erforderliche Konfiguration behandelt.

Hinweis:

Die Smartcardauthentifizierung wird nur für Benutzer aus derselben Active Directory-Domäne unterstützt.

Konfiguration des Director-Servers

Führen Sie die folgenden Konfigurationsschritte auf dem Director-Server aus:

-

Installieren und aktivieren Sie die Clientzertifikatzuordnung-Authentifizierung. Folgen Sie den Anweisungen im Abschnitt Client Certificate Mapping authentication using Active Directory des Microsoft-Dokuments Client Certificate Mapping Authentication.

-

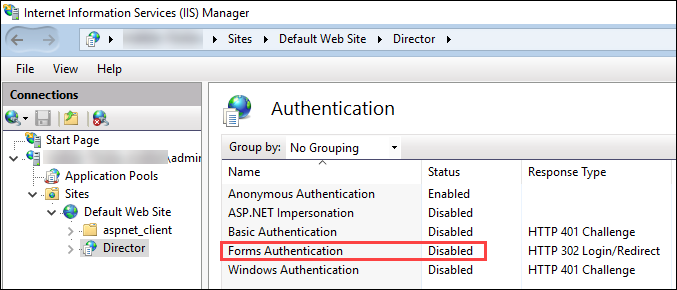

Deaktivieren Sie die Formularauthentifizierung in der Director-Site.

Starten Sie IIS-Manager.

Rufen Sie Sites > Standardwebsite > Director auf.

Wählen Sie Authentifizierung.

Klicken Sie mit der rechten Maustaste auf Formularauthentifizierung und wählen Sie Deaktivieren.

-

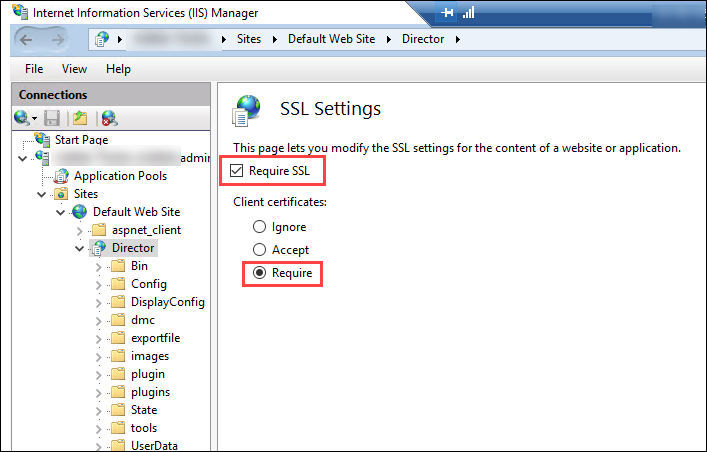

Konfigurieren Sie die Director-URL für das sicherere HTTPS-Protokoll (anstelle von HTTP) für die Clientzertifikatauthentifizierung.

-

Starten Sie IIS-Manager.

-

Rufen Sie Sites > Standardwebsite > Director auf.

-

Wählen Sie SSL-Einstellungen.

-

Wählen Sie SSL erforderlich und Clientzertifikate > Erforderlich.

-

-

Aktualisieren Sie web.config. Öffnen Sie die Datei web.config (in c:\inetpub\wwwroot\Director) in einem Texteditor.

Fügen Sie unter dem Element <system.webServer> das folgende Snippet als erstes untergeordnetes Element hinzu:

<defaultDocument>

<files>

<add value="LogOn.aspx"/>

</files>

</defaultDocument>

Active Directory-Konfiguration

Standardmäßig wird die Director-Anwendung mit der Identitätseigenschaft Application Pool ausgeführt. Die Smartcardauthentifizierung erfordert Delegierung, wofür die Director-Anwendungsidentität Trusted Computing Base-Privilegien auf dem Servicehost haben muss.

Citrix empfiehlt die Erstellung eines eigenen Dienstkontos für die Application Pool-Identität. Erstellen Sie das Dienstkonto und weisen Sie TCB-Privilegien zu (siehe MSDN-Artikel Protocol Transition with Constrained Delegation Technical Supplement).

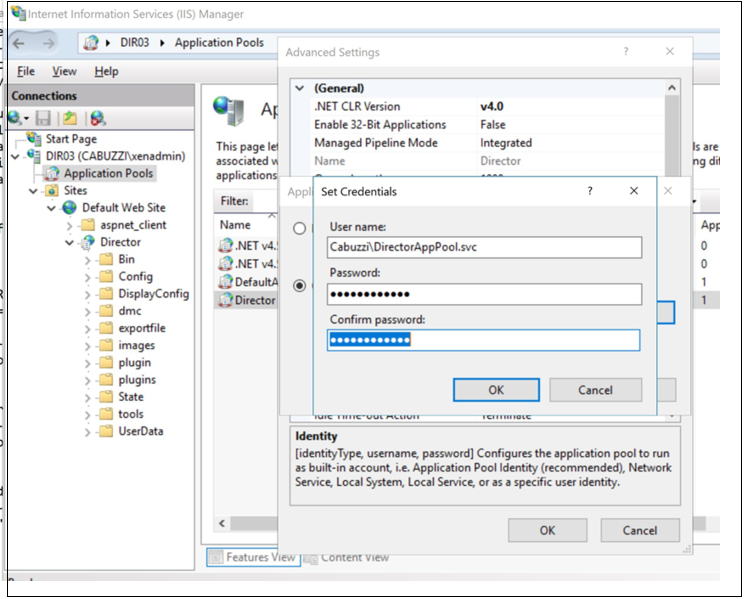

Weisen Sie das neu erstellte Dienstkonto dem Director-Anwendungspool zu. Die folgende Abbildung zeigt das Dialogfeld “Eigenschaften” des Beispieldienstkontos, “Domain Pool”.

Konfigurieren Sie die folgenden Dienste für dieses Konto:

- Delivery Controller: HOST, HTTP

- Director: HOST, HTTP

- Active Directory: GC, LDAP

Zum Konfigurieren

-

Klicken Sie im Dialogfeld “Benutzerkontoeigenschaften” auf Hinzufügen.

-

Klicken Sie im Dialogfeld Dienste hinzufügen auf “Benutzer” oder “Computer”.

-

Wählen Sie den Delivery Controller-Hostnamen.

-

Wählen Sie in der Liste Verfügbare Dienste den Diensttyp HOST und HTTP.

Fügen Sie auf ähnliche Weise Diensttypen für Director- und Active Directory-Hosts hinzu.

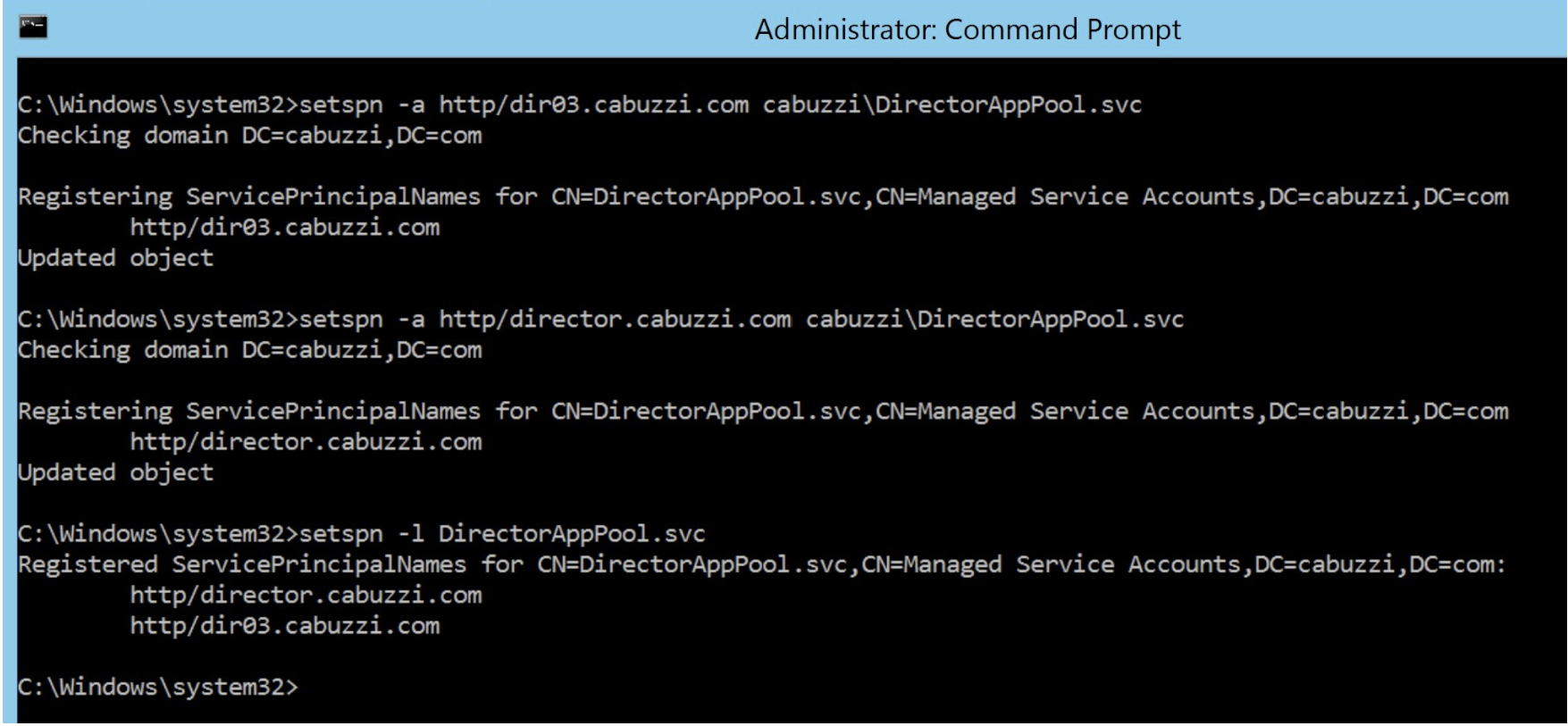

Dienstprinzipalnamenseinträge erstellen

Sie müssen ein Dienstkonto für jeden Director-Server und jede virtuelle IP-Adresse mit Lastausgleich erstellen, die für den Zugriff auf einen Director-Serverpool verwendet wird. Sie müssen Dienstprinzipalnamenseinträge erstellen, um eine Delegierung an das neu erstellte Dienstkonto zu konfigurieren.

-

Verwenden Sie den folgenden Befehl, um einen Dienstprinzipalnamenseintrag für einen Director-Server zu erstellen:

setspn -a http/<directorServer>.<domain_fqdn> <domain><DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Use the following command to create an SPN record for a load-balanced VIP:

setspn -S http/<DirectorFQDN> <domain>\<DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Verwenden Sie den folgenden Befehl, um die erstellten Dienstprinzipalnamen anzuzeigen oder zu testen:

setspn –l <DirectorAppPoolServiceAcct> <!--NeedCopy-->

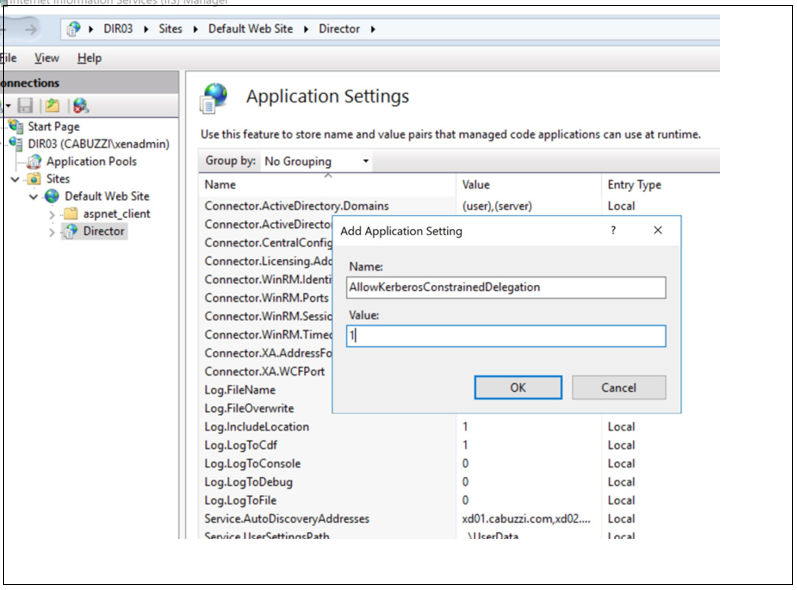

- Select the Director virtual directory in the left pane and double click Application Settings. Inside the Application Settings window, click Add and ensure AllowKerberosConstrainedDelegation is set to 1.

-

Select Application Pools in the left-hand pane, then right-click the Director application pool and select Advanced Settings.

-

Select Identity, click the ellipses (“…”) to enter the service account domain\logon and password credentials. Close the IIS console.

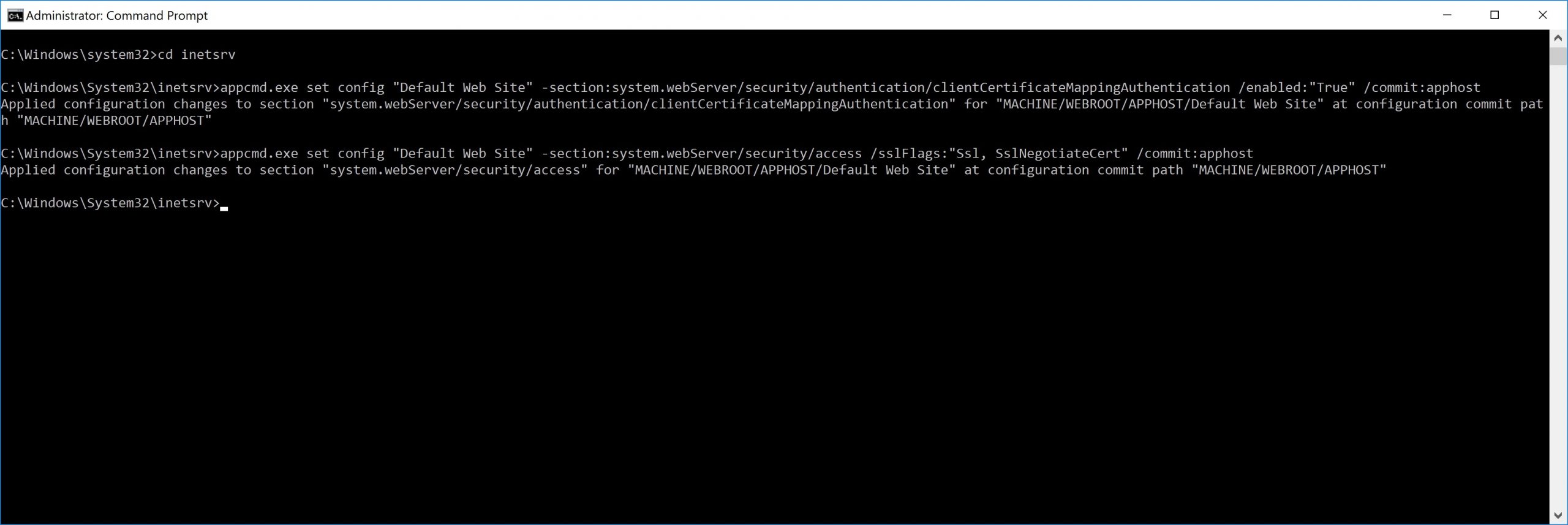

- From an elevated command prompt, change the directory to C:\Windows\System32\inetsrv and enter the following commands:

appcmd.exe set config "Default Web Site” -section:system.webServer/security/authentication/clientCertificateMappingAuthentication /enabled:”True” /commit:apphost

<!--NeedCopy-->

appcmd.exe set config “Default Web Site” -section:system.webServer/security/access /sslFlags:”Ssl, SslNegotiateCert” /commit:apphost

\`\`\`

## Firefox-Konfiguration

Installieren Sie zur Verwendung von Firefox den auf [OpenSC 0.17.0](https://github.com/OpenSC/OpenSC/releases/tag/0.17.0) verfügbaren PIV-Treiber. Anweisungen zu Installation und Konfiguration finden Sie unter [Installing OpenSC PKCS#11 Module in Firefox, Step by Step](https://github.com/OpenSC/OpenSC/wiki/Installing-OpenSC-PKCS%2311-Module-in-Firefox,-Step-by-Step).

Informationen zur Verwendung der Authentifizierung per Smartcard in Director finden Sie unter [Verwendung von Director mit Authentifizierung mit PIV-Smartcards](/de-de/citrix-virtual-apps-desktops/2311/director.html#use-director-with-piv-smart-card-authentication).<!--NeedCopy-->