Problembehandlung von Windows-Anmeldeproblemen

In diesem Artikel werden die Protokolle und Fehlermeldungen beschrieben, die in Windows verfügbar sind, wenn sich Benutzer mit Zertifikaten und/oder Smartcards anmelden. Die Protokolle enthalten Informationen, die bei der Problembehandlung von Authentifizierungsfehlern hilfreich sein können.

Zertifikate und Public Key-Infrastruktur

Windows Active Directory unterhält mehrere Zertifikatspeicher, in denen Zertifikate für Benutzer verwaltet werden, die sich anmelden.

- NTAuth-Zertifikatspeicher: Für die Authentifizierung bei Windows muss die Zertifizierungsstelle, die Benutzerzertifikate sofort ausstellt (Verkettung wird nicht unterstützt), im NTAuth-Speicher platziert werden. Geben Sie zum Anzeigen dieser Zertifikate im certutil-Programm Folgendes ein: certutil –viewstore –enterprise NTAuth.

- Speicher für Stamm- und Zwischenzertifikate: Normalerweise können Zertifikatanmeldesysteme nur ein einzelnes Zertifikat zur Verfügung stellen. Wenn eine Kette verwendet wird, muss daher der Zwischenzertifikatspeicher auf allen Maschinen diese Zertifikate enthalten. Das Stammzertifikat muss im vertrauenswürdigen Stammspeicher und das vorletzte Zertifikat muss im NTAuth-Speicher sein.

- Anmeldezertifikat-Erweiterungen und Gruppenrichtlinie: Windows kann so konfiguriert werden, dass die Überprüfung von EKUs und anderen Zertifikatrichtlinien erzwungen wird. Informationen finden Sie in der Microsoft-Dokumentation auf https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/ff404287(v=ws.10).

| Registrierungsrichtlinie | Beschreibung |

|---|---|

| AllowCertificatesWithNoEKU | Wenn deaktiviert, müssen Zertifikate die Smartcard-Anmeldung “Erweiterte Schlüsselverwendung” (Enhanced Key Usage, EKU) enthalten. |

| AllowSignatureOnlyKeys | Standardmäßig filtert Windows die privaten Schlüssel aus Zertifikaten heraus, die RSA-Entschlüsselung nicht zulassen. Diese Option setzt den Filter außer Kraft. |

| AllowTimeInvalidCertificates | Standardmäßig filtert Windows abgelaufene Zertifikate heraus. Diese Option setzt den Filter außer Kraft. |

| EnumerateECCCerts | Aktiviert die Authentifizierung mit elliptischen Kurven. |

| X509HintsNeeded | Mit dieser Option können Benutzer ihr Windows-Anmeldekonto manuell angeben, wenn ein Zertifikat keinen eindeutigen Benutzerprinzipalnamen (UPN) enthält oder der Name mehrdeutig ist. |

| UseCachedCRLOnlyAnd, IgnoreRevocationUnknownErrors | Deaktiviert die Überprüfung von Sperrlisten (normalerweise auf dem Domänencontroller festgelegt). |

- Domänencontrollerzertifikate: Zum Authentifizieren von Kerberos-Verbindungen müssen alle Server entsprechende Domänencontrollerzertifikate haben. Diese können mit dem MMC-Snap-In-Menü “Local Computer Certificate Personal Store” angefordert werden.

Zuordnung von UPN-Namen und Zertifikaten

Es wird empfohlen, dass die Erweiterung des alternativen Antragstellernamens in Benutzerzertifikaten einen eindeutigen UPN (Benutzerprinzipalname) enthält.

UPN-Namen in Active Directory

Standardmäßig hat jeder Benutzer in Active Directory eine implizite UPN entsprechend den Mustern <samUsername>@<domainNetBios> und <samUsername>@<domainFQDN>. Die verfügbaren Domänen und FQDNs sind im RootDSE-Eintrag für die Gesamtstruktur enthalten. Für eine einzelne Domäne können mehrere FQDN-Adressen im RootDSE registriert sein.

Darüber hinaus hat jeder Benutzer in Active Directory eine explizite UPN und altUserPrincipalNames. Dies sind LDAP-Einträge, die den UPN für den Benutzer angeben.

Wenn Benutzer anhand der UPN gesucht werden, sucht Windows zuerst in der aktuellen Domäne (basierend auf der Identität des Prozesses bei der Suche nach der UPN) nach expliziten UPNs und dann nach alternativen UPNs. Wenn keine Übereinstimmungen gefunden werden, wird nach der impliziten UPN gesucht, die möglicherweise in anderen Domänen in der Gesamtstruktur aufgelöst wird.

Zertifikatszuordnungsdienst

Wenn ein Zertifikat keine explizite UPN enthält, kann Active Directory für jede Verwendung ein genaues öffentliches Zertifikat in einem “x509certificate”-Attribut speichern. Um ein solches Zertifikat in einen Benutzer aufzulösen, kann ein Computer eine direkte Abfrage für dieses Attribut durchführen (standardmäßig in einer einzelnen Domäne).

Der Benutzer hat die Option, ein Benutzerkonto anzugeben, das die Suche beschleunigt. Dieses Feature kann außerdem in einer domänenübergreifenden Umgebung verwendet werden.

Wenn die Gesamtstruktur mehrere Domänen enthält und der Benutzer eine Domäne nicht explizit angibt, kann der Speicherort des Zertifikatzuordnungsdiensts mit Active Directory rootDSE angegeben werden. Dies ist normalerweise auf einer Maschine des globalen Katalogs und umfasst die zwischengespeicherte Anzeige aller x509certificate-Attribute in der Gesamtstruktur. Mit diesem Computer kann ein Benutzerkonto basierend auf dem Zertifikat effizient in jeder Domäne gesucht werden.

Steuern der Domänencontrollerauswahl für die Anmeldung

Wenn eine Umgebung mehrere Domänencontroller umfasst, ist es sinnvoll einzuschränken, welcher Domänencontroller für die Authentifizierung verwendet wird, damit Protokolle aktiviert und abgerufen werden können.

Steuern der Domänencontrollerauswahl

Sie können Windows zur Verwendung eines bestimmten Windows-Domänencontrollers für die Anmeldung zwingen, indem Sie durch Konfigurieren der Datei lmhosts eine explizite Liste mit Domänencontrollern festlegen, die eine Windows-Maschine verwendet: \Windows\System32\drivers\etc\lmhosts.

In diesem Speicherort ist normalerweise eine Beispieldatei namens “lmhosts.sam”. Fügen Sie einfach eine Zeile hinzu:

1.2.3.4 dcnetbiosname #PRE #DOM:mydomai

“1.2.3.4” ist die IP-Adresse des Domänencontrollers “dcnetbiosname” in der Domäne “mydomain”.

Nach einem Neustart verwendet die Windows-Maschine diese Informationen, um sich bei “mydomain” anzumelden. Diese Konfiguration muss zurückgesetzt werden, wenn das Debuggen abgeschlossen ist.

Identifizieren des verwendeten Domänencontrollers

Bei der Anmeldung platziert Windows eine MSDOS-Umgebungsvariable in dem Domänencontroller, der den Benutzer angemeldet hat. Zum Anzeigen starten Sie die Befehlszeile mit dem folgenden Befehl: echo %LOGONSERVER%.

Authentifizierungsprotokolle werden auf dem Computer gespeichert, den dieser Befehl zurückgibt.

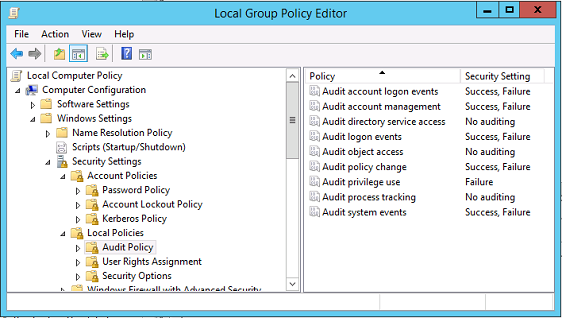

Aktivieren von Kontoüberwachungsereignissen

Standardmäßig aktivieren Windows-Domänencontroller keine vollständigen Überwachungsprotokolle für Konten. Überwachungsprotokolle können mit Überwachungsrichtlinien in den Sicherheitseinstellungen im Gruppenrichtlinien-Editor gesteuert werden. Wenn sie aktiviert sind, schreibt der Domänencontroller zusätzliche Ereignisprotokollinformationen in die Protokolldatei.

Zertifikatüberprüfungsprotokolle

Überprüfen der Zertifikatgültigkeit

Wenn ein Smartcardzertifikat als DER-Zertifikat (kein privater Schlüssel erforderlich) exportiert wird, können Sie es mit folgendem Befehl überprüfen: certutil –verify user.cer

Aktivieren der CAPI-Protokollierung

Öffnen Sie auf dem Domänencontroller und den Benutzermaschinen die Ereignisanzeige und aktivieren Sie die Protokollierung für Microsoft/Windows/CAPI2/Operational Logs.

Sie können die CAPI-Protokollierung mit den Registrierungsschlüsseln hier steuern: CurrentControlSet\Services\crypt32.

| Wert | Beschreibung |

|---|---|

| DiagLevel (DWORD) | Ausführlichkeitsgrad (0 bis 5) |

| DiagMatchAnyMask (QUADWORD) | Ereignisfilter (0xffffff für alle) |

| DiagProcessName (MULTI_SZ) | Nach Prozessname filtern (z. B. LSASS.exe) |

CAPI-Protokolle

| Meldung | Beschreibung |

|---|---|

| Build Chain | LSA-Aufruf: CertGetCertificateChain (einschließlich Ergebnis) |

| Verify Revocation | LSA-Aufruf: CertVerifyRevocation (einschließlich Ergebnis) |

| X509 Objects | Im ausführlichen Modus werden Zertifikate und Zertifikatsperrlisten (CRLs) im Verzeichnis \AppData\LocalLow Microsoft\X509Objects ausgegeben |

| Verify Chain Policy | LSA-Aufruf: CertVerifyChainPolicy (einschließlich Parameter) |

Fehlermeldungen

| Fehlercode | Beschreibung |

|---|---|

| Zertifikat ist nicht vertrauenswürdig | Das Smartcardzertifikat konnte nicht mit Zertifikaten aus den Speichern für Zwischenzertifikate und vertrauenswürdige Stammzertifikate erstellt werden. |

| Certificate revocation check error | Die Zertifikatsperrliste für die Smartcard konnte nicht von der Adresse heruntergeladen werden, die vom Zertifikatsperrlisten-Verteilungspunkt angegeben wurde. Wenn die Zertifikatsperrüberprüfung obligatorisch ist, schlagen Anmeldungen fehl. Weitere Informationen finden Sie im Abschnitt Zertifikate und Public Key-Infrastruktur. |

| Certificate Usage errors | Das Zertifikat ist nicht für Anmeldungen geeignet. Es ist möglicherweise ein Serverzertifikat oder ein Signaturzertifikat. |

Kerberos-Protokolle

Erstellen Sie folgende Registrierungswerte, um Kerberos-Protokollierung auf dem Domänencontroller und der Maschine des Endbenutzers zu aktivieren:

| Struktur | Wertname | Wert [DWORD] |

|---|---|---|

| CurrentControlSet\Control\Lsa\Kerberos\Parameters | LogLevel | 0x1 |

| CurrentControlSet\Control\Lsa\Kerberos\Parameters | KerbDebuglevel | 0xffffffff |

| CurrentControlSet\Services\Kdc | KdcDebugLevel | 0x1 |

| CurrentControlSet\Services\Kdc | KdcExtraLogLevel | 0x1f |

Die Kerberos-Protokollierung wird im Systemereignisprotokoll aufgezeichnet.

- Meldungen wie “untrusted certificate” sind in der Regel einfach zu diagnostizieren.

- Zwei Fehlercodes sind nur zur Information und können ignoriert werden:

- KDC_ERR_PREAUTH_REQUIRED (für die Abwärtskompatibilität bei älteren Domänencontrollern)

- Unknown error 0x4b

Domänencontroller und Arbeitsstationsprotokolle

Dieser Abschnitt beschreibt die auf dem Domänencontroller und der Arbeitsstation erwarteten Protokolleinträge, wenn Benutzer sich mit einem Zertifikat anmelden.

- CAPI2-Protokoll des Domänencontrollers

- Sicherheitsprotokoll des Domänencontrollers

- Sicherheitsprotokoll des Virtual Delivery Agent (VDA)

- VDA-CAPI-Protokoll

- VDA-Systemprotokoll

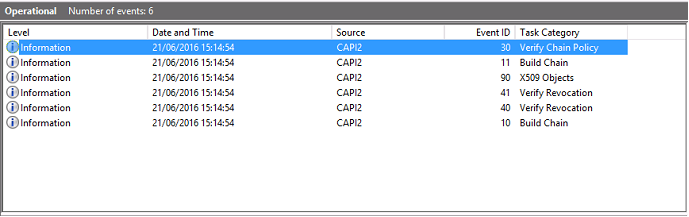

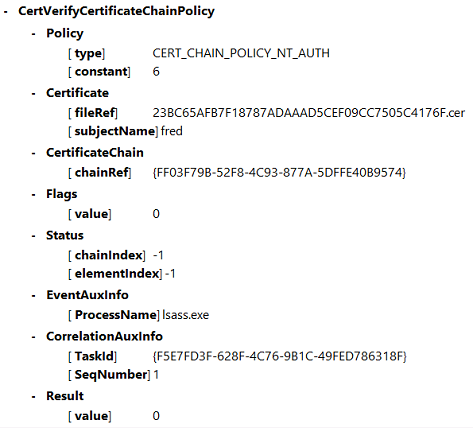

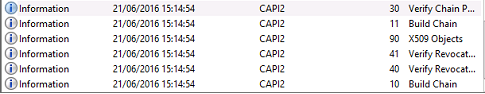

CAPI2-Protokoll des Domänencontrollers

Bei einer Anmeldung überprüft der Domänencontroller das Zertifikat des Aufrufenden, wodurch eine Sequenz von Protokolleinträgen wie nachfolgend dargestellt erstellt wird.

Die letzte Meldung zeigt, dass lsass.exe auf dem Domänencontroller basierend auf dem vom VDA bereitgestellten Zertifikat eine Kette erstellt und sie auf Gültigkeit überprüft (einschließlich Sperrung). Das zurückgegebene Ergebnis ist “ERROR_SUCCESS”.

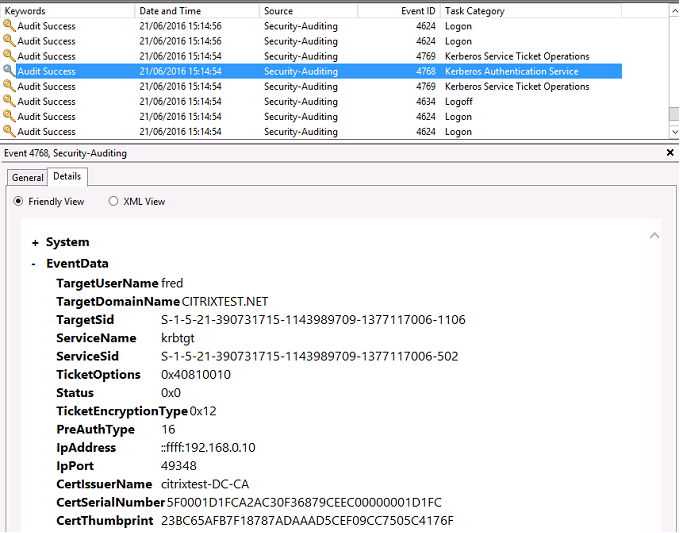

Sicherheitsprotokoll des Domänencontrollers

Der Domänencontroller zeigt eine Reihe von Anmeldeereignissen an, wobei das Ereignis 4768, die Verwendung des Zertifikats zum Ausstellen des Kerberos Ticket Granting Ticket (krbtgt), das wichtigste ist.

Die vorhergehenden Meldungen zeigen, wie sich das Maschinenkonto des Servers beim Domänencontroller authentifiziert. Die darauffolgenden Meldungen zeigen, wie mit dem Benutzerkonto, das nun zum neuen krbtgt gehört, die Authentifizierung beim Domänencontroller durchgeführt wird.

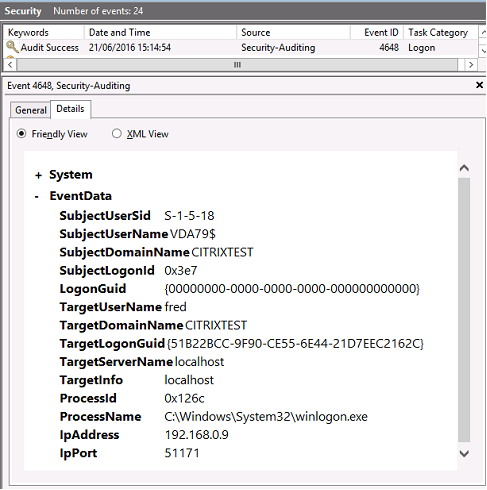

VDA-Sicherheitsprotokoll

Das VDA-Sicherheitsüberwachungsprotokoll, das der Anmeldung entspricht, ist der Eintrag mit der Ereignis-ID 4648, der von winlogon.exe verursacht wurde.

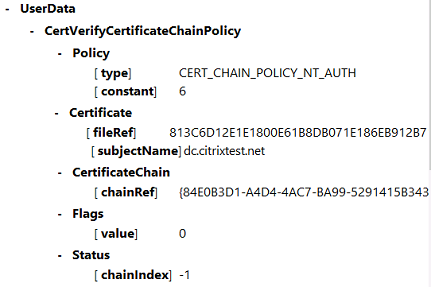

VDA-CAPI-Protokoll

Dieses VDA-CAPI-Beispielprotokoll zeigt eine erstellte Kette und eine Überprüfungssequenz von lsass.exe, mit der das Domänencontrollerzertifikat (dc.citrixtest.net) überprüft wurde.

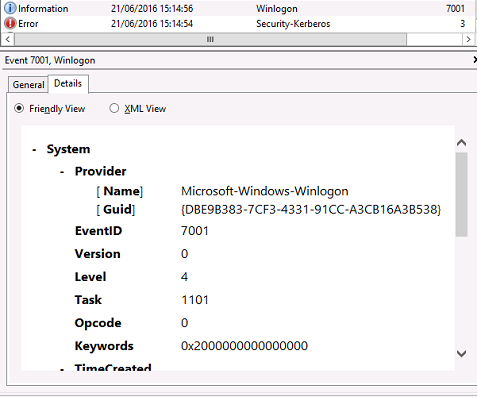

VDA-Systemprotokoll

Wenn die Kerberos-Protokollierung aktiviert ist, enthält das Systemprotokoll die Fehlermeldung KDC_ERR_PREAUTH_REQUIRED, die ignoriert werden kann, und einen Eintrag von Winlogon zur erfolgreichen Kerberos-Anmeldung.

Überwachen von FAS mit dem Windows-Ereignisprotokoll

Alle FAS-Ereignisse werden in das Windows-Anwendungsereignisprotokoll geschrieben. Sie können Produkte wie System Center Operations Manager (SCOM) verwenden, um den Zustand Ihres FAS-Dienstes mit den hier beschriebenen Prozessen und Ereignissen zu überwachen.

Wird der FAS-Dienst ausgeführt?

Um festzustellen, ob der FAS-Dienst ausgeführt wird, überwachen Sie den Prozess Citrix.Authentication.FederatedAuthenticationService.exe.

In diesem Abschnitt werden nur die wichtigsten Ereignisse zur Überwachung des FAS-Dienstes beschrieben. Eine vollständige Liste der FAS-Ereigniscodes finden Sie unter FAS-Ereignisprotokolle.

FAS-Integritätsereignisse

Die folgenden Ereignisse zeigen, ob Ihr FAS-Dienst fehlerfrei ist.

Die Ereignisquelle ist Citrix.Authentication.FederatedAuthenticationService.

| Ereignis | Ereignistext | Erläuterung | Hinweise |

|---|---|---|---|

| [S003] | Administrator [{0}] setting Maintenance Mode to [{1}] | Für den FAS-Dienst wurde der Wartungsmodus aktiviert oder deaktiviert. | Im Wartungsmodus kann der FAS-Server nicht für Single Sign-On verwendet werden. |

| [S022] | Administrator [{0}] setting Maintenance Mode to Off | Der FAS-Dienst wurde aus dem Wartungsmodus genommen. | Verfügbar ab FAS 10.7/CVAD 2109. |

| [S023] | Administrator [{0}] setting Maintenance Mode to On | Der FAS-Dienst wurde in den Wartungsmodus versetzt. | Verfügbar ab FAS 10.7/CVAD 2109. |

| [S123] | Failed to issue a certificate for [upn: {0} role: {1}] [exception: {2}] | Dieses Ereignis tritt nach [S124] ein, wenn keine der Zertifizierungsstellen für FAS mit einem erfolgreich ausgestelltem Benutzerzertifikat konfiguriert wurde. Single Sign-on schlägt für diesen Benutzer fehl. | Dieses Ereignis kann darauf hinweisen, dass alle konfigurierten Zertifizierungsstellen nicht funktionieren. Wenn die FAS-Konfiguration ein HSM verwendet, kann dies auch darauf hinweisen, dass das HSM nicht funktioniert. |

| [S124] | Failed to issue a certificate for [upn: {0} role: {1}] at [certifcate authority: {2}] [exception: {3}] | Ein Fehler ist aufgetreten, als FAS versuchte, ein Benutzerzertifikat von der angegebenen Zertifizierungsstelle anzufordern. Wenn FAS mit mehr als einer Zertifizierungsstelle konfiguriert ist, versucht FAS die Anforderung von einer anderen Zertifizierungsstelle. | Dieses Ereignis kann darauf hinweisen, dass die Zertifizierungsstelle nicht funktioniert oder nicht erreichbar ist. Wenn die FAS-Konfiguration ein HSM verwendet, kann dies auch darauf hinweisen, dass das HSM nicht funktioniert. Die Ausnahme kann verwendet werden, um die Ursache des Problems zu ermitteln. |

| [S413] | Authorization certificate expiring soon ({0} days left). Certificate details: {1} | Dieses Ereignis wird in Abständen generiert, wenn das FAS-Autorisierungszertifikat kurz vor dem Ablauf steht. Standardmäßig wird das Ereignis täglich generiert, wenn das Berechtigungszertifikat innerhalb von 30 Tagen abläuft. | Die Standardeinstellungen können mit dem Cmdlet Set-FasRaCertificateMonitor angepasst werden; siehe PowerShell-Cmdlets. |

| [S414] | Authorization certificate has expired. Certificate details: {0} | Dieses Ereignis wird in Abständen generiert, wenn das FAS-Autorisierungszertifikat abgelaufen ist. Standardmäßig wird das Ereignis täglich generiert. | Nach Ablauf ist FAS nicht in der Lage, neue Benutzerzertifikate zu generieren, und Single Sign-On schlägt fehl. |

Cloud-bezogene FAS-Ereignisse

Wenn Sie FAS in Verbindung mit Citrix Cloud verwenden, zeigen die folgenden Ereignisse, ob Ihr FAS-Dienst fehlerfrei ist.

Die Ereignisquelle ist Citrix.Fas.Cloud.

| Ereignis | Ereignistext | Erläuterung | Hinweise |

|---|---|---|---|

| [S012] | The FAS service is available for single sign-on from Citrix Cloud | Dieses Ereignis weist darauf hin, dass Single Sign-On von Workspace (d. h. Citrix Cloud) funktionieren sollte. | Vor der Ausgabe dieses Ereignisses prüft FAS (1), ob es konfiguriert ist, (2) sich nicht im Wartungsmodus befindet und (3) mit Citrix Cloud verbunden ist. |

| [S013] | The FAS service is not available for single sign-on from Citrix Cloud. [{0}] Further details can be found in the admin console. | Dieses Ereignis weist darauf hin, dass FAS kein Single Sign-On von Workspace (d. h. Citrix Cloud) aus bereitstellen kann. Die Meldung enthält den Grund, warum Single Sign-On nicht funktioniert. | FAS hält eine dauerhafte Verbindung zu Citrix Cloud aufrecht. Von Zeit zu Zeit kann diese Verbindung aus verschiedenen Gründen beendet werden (z. B. ein Netzwerkausfall oder eine Verbindungslebensdauerrichtlinie auf einem Proxyserver). In diesem Fall enthält der Ereignitext “Service is not connected to the cloud”. Dies ist ein normales Verhalten, und FAS versucht sofort, die Verbindung zu Citrix Cloud wiederherzustellen. |

Sicherheitsereignisse

Die folgenden Ereignisse deuten darauf hin, dass eine nicht autorisierte Einheit versucht hat, FAS zu verwenden.

Die Ereignisquelle ist Citrix.Authentication.FederatedAuthenticationService.

| Ereignis | Ereignistext | Erläuterung |

|---|---|---|

| [S001] | ACCESS DENIED: User [{0}] is not a member of Administrators group | Es wurde versucht, die Konfiguration von FAS anzuzeigen oder zu ändern, aber es war kein FAS-Administrator. |

| [S002] | ACCESS DENIED: User [{0}] is not an Administrator of Role [{1}] | Es wurde versucht, die Konfiguration einer FAS-Regel anzuzeigen oder zu ändern, aber es war kein FAS-Administrator. |

| [S101] | Server [{0}] is not authorized to assert identities in role [{1}] | Es wurde versucht, ein Assert von Benutzeridentitäten durchzuführen, aber das Konto ist dazu nicht berechtigt. Nur StoreFront-Server, die in der FAS-Regelkonfiguration (und Workspace, falls zutreffend) als zulässig eingestellt wurden, dürfen ein Assert von Benutzeridentitäten durchführen. |

| [S104] | Server [{0}] failed to assert UPN [{1}] (UPN not allowed by role [{2}]) | Es wurde versucht, ein Assert von Benutzeridentitäten durchzuführen, aber das Konto des Benutzers ist gemäß der Konfiguration der FAS-Regel nicht zulässig. |

| [S205] | Relying party access denied - the calling account [{0}] is not a permitted relying party of the rule [{1}] | Ein VDA hat versucht, Single Sign-On mit FAS durchzuführen, aber der VDA ist gemäß der FAS-Regelkonfiguration nicht zulässig. |

FAS-Ereignisprotokolle

Die folgenden Tabellen enthalten die vom FAS generierten Ereignisprotokolleinträge.

Administrationsereignisse [Verbundauthentifizierungsdienst]

[Ereignisquelle: Citrix.Authentication.FederatedAuthenticationService]

Diese Ereignisse werden bei einer Konfigurationsänderung des FAS-Servers protokolliert.

| Protokollcodes |

|---|

| [S001] ACCESS DENIED: User [{0}] is not a member of Administrators group |

| [S002] ACCESS DENIED: User [{0}] is not an Administrator of Role [{1}] |

| [S003] Administrator [{0}] setting Maintenance Mode to [{1}] |

| [S004] Administrator [{0}] requesting authorization certificate from CA [{1}] using templates [{2} and {3}] |

| [S005] Administrator [{0}] de-authorizing CA [{1}] |

| [S006] Administrator [{0}] creating new Certificate Definition [{1}] |

| [S007] Administrator [{0}] updating Certificate Definition [{1}] |

| [S008] Administrator [{0}] deleting Certificate Definition [{1}] |

| [S009] Administrator [{0}] creating new Rule [{1}] |

| [S010] Administrator [{0}] updating Rule [{1}] |

| [S011] Administrator [{0}] deleting Rule [{1}] |

| [S012] Administrator [{0}] creating certificate [upn: {1} sid: {2} rule: {3}][Certificate Definition: {4}][Security Context: {5}] |

| [S013] Administrator [{0}] deleting certificates [upn: {1} role: {2} Certificate Definition: {3} Security Context: {4}] |

| [S015] Administrator [{0}] creating certificate request [TPM: {1}] |

| [S016] Administrator [{0}] importing Authorization certificate [Reference: {1}] |

| [S022] Administrator [{0}] setting Maintenance Mode to Off |

| [S023] Administrator [{0}] setting Maintenance Mode to On |

| [S024] Administrator [{0}] setting system health monitor |

| [S025] Administrator [{0}] setting system health monitor |

| [S026] Administrator [{0}] setting RA Certificate Monitor |

| [S027] Administrator [{0}] resetting RA certificate monitor |

| [S050] Administrator [{0}] creating new cloud configuration: [{1}] |

| [S051] Administrator [{0}] updating cloud configuration: [{1}] |

| [S052] Administrator [{0}] removing cloud configuration |

| [S060] Administrator [{0}] Requesting Cloud Registration. Instance: {1} |

| [S060] Administrator [{0}] Requesting Direct Trust Cloud Registration. Instance: {1} CloudServiceUrlFormat: {2} |

| [S061] Administrator [{0}] Completing Cloud Registration. Resource location: {1}, Rule name: {2} |

| [S062] Administrator [{0}] Completed Cloud Registration. Resource location: {1} ({2}), Rule name: {3}, Customer: {4} ({5}) |

| [S063] A KRS error occurred during cloud registration. The exception was {0} |

| [S063] [S064] An unknown error occurred during cloud registration. The exception was {0} |

| Logcodes |

|---|

| [S401] Performing configuration upgrade – [From version {0}][to version {1}] |

| [S402] ERROR: The Citrix Federated Authentication Service must be run as Network Service [currently running as: {0}] |

| [S404] Forcefully erasing the Citrix Federated Authentication Service database |

| [S405] An error occured while migrating data from the registry to the database: [{0}] |

| [S406] Migration of data from registry to database is complete (note: user certificates are not migrated) |

| [S407] Registry-based data was not migrated to a database since a database already existed |

| [S408] Cannot downgrade the configuration – [From version {0}][to version {1}] |

| [S409] ThreadPool configuration succeeded - MinThreads adjusted from [workers: {0} completion: {1}] to: [workers: {2} completion: {3}] |

| [S410] ThreadPool configuration failed - failed to adjust MinThreads from [workers: {0} completion: {1}] to: [workers: {2} completion: {3}]; this may impact the scalablilty of the FAS server |

| [S411] Error starting the FAS service: [{0}] |

| [S412] Configuration upgrade complete – [From version {0}][to version {1}] |

| [S413] Authorization certificate expiring soon ({0} days left). Certificate details: {1} |

| [S414] Authorization certificate has expired. Certificate details: {0} |

| [S415] Authorization certificate check completed. {0} issues were logged. Next check is due in {1} |

Erstellen von Identitätsassertions [Verbundauthentifizierungsdienst]

[Ereignisquelle: Citrix.Authentication.FederatedAuthenticationService]

Diese Ereignisse werden zur Laufzeit auf dem FAS-Server protokolliert, wenn von einem vertrauenswürdigen Server eine Benutzeranmeldung bestätigt wird.

| Logcodes |

|---|

| [S101] Server [{0}] is not authorized to assert identities in role [{1}] |

| [S102] Server [{0}] failed to assert UPN [{1}] (Exception: {2}{3}) |

| [S103] Server [{0}] requested UPN [{1}] SID {2}, but lookup returned SID {3} |

| [S104] Server [{0}] failed to assert UPN [{1}] (UPN not allowed by role [{2}]) |

| [S105] Server [{0}] issued identity assertion [upn: {1}, role {2}, Security Context: [{3}]] |

| [S120] Issuing certificate to [upn: {0} role: {1} Security Context: [{2}]] |

| [S121] Certificate issued to [upn: {0} role: {1}] by [certifcate authority: {2}] |

| [S122] Warning: Server is overloaded [upn: {0} role: {1}][Requests per minute {2}]. |

| [S123] Failed to issue a certificate for [upn: {0} role: {1}] [exception: {2}] |

| [S124] Failed to issue a certificate for [upn: {0} role: {1}] at [certifcate authority: {2}] [exception: {3}] |

Bei Agieren als vertrauende Seite [Verbundauthentifizierungsdienst]

[Ereignisquelle: Citrix.Authentication.FederatedAuthenticationService]

Diese Ereignisse werden zur Laufzeit auf dem FAS-Server protokolliert, wenn von einem VDA ein Benutzer angemeldet wird.

| Logcodes |

|---|

| [S201] Relying party [{0}] does not have access to a password. |

| [S202] Relying party [{0}] does not have access to a certificate. |

| [S203] Relying party [{0}] does not have access to the Logon CSP |

| [S204] Relying party [{0}] accessing the Logon CSP for [upn: {1}] in role: [{2}] [Operation: {3}] as authorized by [{4}] |

| [S205] Relying party access denied - the calling account [{0}] is not a permitted relying party of the rule [{1}] |

| [S206] Calling account [{0}] is not a relying party |

| [S208] Private Key operation failed [Operation: {0}][upn: {1} role: {2} certificateDefinition {3}][Error {4} {5}]. |

Server für sitzungsinterne Zertifikate [Verbundauthentifizierungsdienst]

[Ereignisquelle: Citrix.Authentication.FederatedAuthenticationService]

Diese Ereignisse werden auf dem FAS-Server protokolliert, wenn ein Benutzer ein sitzungsinternes Zertifikat verwendet.

| Logcodes |

|---|

| [S301] Access Denied: User [{0}] does not have access to a Virtual Smart Card |

| [S302] User [{0}] requested unknown Virtual Smart Card [thumbprint: {1}] |

| [S303] Access Denied: User [{0}] does not match Virtual Smart Card [upn: {1}] |

| [S304] User [{0}] running program [{1}] on computer [{2}] using Virtual Smart Card [upn: {3} role: {4} thumbprint: {5}] for private key operation [{6}] |

| [S305] Private Key operation failed [Operation: {0}][upn: {1} role: {2} containerName {3}][Error {4} {5}]. |

FAS assertion plugin [Federated Authentication Service]

[Ereignisquelle: Citrix.Authentication.FederatedAuthenticationService]

Diese Ereignisse werden vom FAS-Assertion-Plug-In protokolliert.

| Logcodes |

|---|

| [S500] No FAS assertion plugin is configured |

| [S501] The configured FAS assertion plugin could not be loaded [exception:{0}] |

| [S502] FAS assertion plugin loaded [pluginId={0}] [assembly={1}] [location={2}] |

| [S503] Server [{0}] failed to assert UPN [{1}] (logon evidence was supplied but the plugin [{2}] does not support it) |

| [S504] Server [{0}] failed to assert UPN [{1}] (logon evidence was supplied but there is no configured FAS plugin) |

| [S505] Server [{0}] failed to assert UPN [{1}] (the plugin [{2}] rejected the logon evidence with status [{3}] and message [{4}]) |

| [S506] The plugin [{0}] accepted logon evidence from server [{1}] for UPN [{2}] with message [{3}] |

| [S507] Server [{0}] failed to assert UPN [{1}] (the plugin [{2}] threw exception [{3}] during method [{4}]) |

| [S507] Server [{0}] failed to assert UPN [{1}] (the plugin [{2}] threw exception [{3}]) |

| [S508] Server [{0}] failed to assert UPN [{1}] (access disposition was supplied but the plugin [{2}] does not support it) |

| [S509] Server [{0}] failed to assert UPN [{1}] (access disposition was supplied but there is no configured FAS plugin) |

| [S510] Server [{0}] failed to assert UPN [{1}] (the access disposition was deemed invalid by plugin [{2}] |

Workspace-enabled FAS [Federated Authentication Service]

[Event Source: Citrix.Fas.Cloud]

Diese Ereignisse werden protokolliert, wenn FAS zusammen mit Workspace verwendet wird.

| Logcodes |

|---|

| [S001] Rotated Citrix Cloud authorization key [fas id: {0}] [old key id:{1}] [new key id:{2}] |

| [S002] The cloud support module is starting. FasHub cloud service URL: {0} |

| [S003] FAS registered with the cloud [fas id: {0}] [transaction id: {1}] |

| [S004] FAS failed to register with the cloud [fas id: {0}] [transaction id: {1}] [exception: {2}] |

| [S005] FAS sent its current configuration to the cloud [fas id: {0}] [transaction id: {1}] |

| [S006] FAS failed to send its current configuration to the cloud [fas id: {0}] [transaction id: {1}] [exception: {2}] |

| [S007] FAS unregisted from the cloud [fas id: {0}] [transaction id: {1}] |

| [S009] FAS failed to unregister from the cloud [fas id: {0}] [transaction id: {1}] [exception: {2}] |

| [S010] The FAS service is connected to the cloud messaging URL: {0} |

| [S011] The FAS service is not connected to the cloud |

| [S012] The FAS service is available for single sign-on from Citrix Cloud |

| [S013] The FAS service is not available for single sign-on from Citrix Cloud. [{0}] Further details can be found in the admin console |

[S014] A call to the cloud service <service name> failed [fas id: {0}] [transaction id: {1}] [exception: {2}] |

| [S015] A message from Citrix Cloud was blocked because the caller is not permitted [message ID {0}] [transaction ID {1}] [caller {2}] |

[S016] A call to the cloud service <service name> succeeded [fas id: {0}] [transaction id: {1}] |

| [S019] FAS downloaded its configuration from the cloud [fas id: {0}] [transaction id: {1}] |

| [S020] FAS failed to download its configuration from the cloud [fas id: {0}] [transaction id: {1}] [exception: {2}] |

| [S021] The cloud support module failed to start. Exception: {0} |

| [S022] The cloud support module is stopping |

| [S023] Failed to rotate Citrix Cloud authorization key [fas id: {0}] [current key id:{1}] [new key id:{2}] [keys in cloud:{3}] |

| [S024] Initiating rotation of Citrix Cloud authorization key [fas id: {0}] [current key id:{1}] [new key id:{2}] |

| [S025] This service’s authorization key is present in Citrix Cloud [current key: {0}] [keys in cloud: {1}] |

| [S026] This service’s authorization key is not present in the Citrix Cloud [current key: {0}] [keys in cloud: {1}] |

| [S027] Upgraded the Citrix Cloud authorization key storage format [fas id: {0}] |

Anmeldung [VDA]

[Ereignisquelle: Citrix.Authentication.IdentityAssertion]

Diese Ereignisse werden bei der Anmeldung auf dem VDA protokolliert.

| Logcodes |

|---|

| [S101] Identity Assertion Logon failed. Unrecognised Federated Authentication Service [id: {0}] |

| [S102] Identity Assertion Logon failed. Could not lookup SID for {0} [Exception: {1}{2}] |

| [S103] Identity Assertion Logon failed. User {0} has SID {1}, expected SID {2} |

| [S104] Identity Assertion Logon failed. Failed to connect to Federated Authentication Service: {0} [Error: {1} {2}] |

| [S105] Identity Assertion Logon. Logging in [Username: {0}][Domain: {1}] |

| [S106] Identity Assertion Logon.\n\nFederated Authentication Service: {0}\n\nLogging in [Certificate: {1}] |

| [S107] Identity Assertion Logon failed. [Exception: {0}{1}] |

| [S108] Identity Assertion Subsystem. ACCESS_DENIED [Caller: {0}] |

Sitzungsinterne Zertifikate [VDA]

[Ereignisquelle: Citrix.Authentication.IdentityAssertion]

Diese Ereignisse werden auf dem VDA protokolliert, wenn ein Benutzer versucht, ein sitzungsinternes Zertifikat zu verwenden.

| Logcodes |

|---|

| [S201] Virtual smart card access authorized by [{0}] for [PID: {1} Program Name: {2}][Certificate thumbprint: {3}] |

| [S203] Virtual Smart Card Subsystem. Access Denied [caller: {0}, session {1}] |

| [S204] Virtual Smart Card Subsystem. Smart card support disabled |

Zertifikatanforderung und Schlüsselpaargenerierung [Verbundauthentifizierungsdienst]

[Event Source: Citrix.Fas.PkiCore]

Diese Ereignisse werden protokolliert, wenn der FAS-Server low-level kryptographische Vorgänge durchführt.

| Logcodes |

|---|

| [S001] TrustArea::TrustArea: Installed certificate [TrustArea: {0}] [Certificate {1}][TrustAreaJoinParameters{2} |

| [S014] Pkcs10Request::Create: Created PKCS10 request [Distinguished Name {0}] |

| [S016] PrivateKey::Create [Identifier {0}][MachineWide: {1}][Provider: {2}][ProviderType: {3}][EllipticCurve: {4}][KeyLength: {5}][isExportable: {6}] |

| [S017] PrivateKey::Delete [CspName: {0}, Identifier {1}] |

| Logcodes |

|---|

| [S104] MicrosoftCertificateAuthority::GetCredentials: Authorized to use {0} |

| [S105] MicrosoftCertificateAuthority::SubmitCertificateRequest Error submit response [{0}] |

| [S106] MicrosoftCertificateAuthority::SubmitCertificateRequest Issued certificate [{0}] |

| [S112] MicrosoftCertificateAuthority::SubmitCertificateRequest - Waiting for approval [CR_DISP_UNDER_SUBMISSION] [Reference: {0}] |

Endbenutzerfehlermeldungen

In diesem Abschnitt finden Sie allgemeine Fehlermeldungen, die Benutzern auf der Windows-Anmeldeseite angezeigt werden.

| Angezeigte Fehlermeldung | Beschreibung und Referenz |

|---|---|

| Ungültiger Benutzername oder Kennwort | Der Computer glaubt, dass Sie ein gültiges Zertifikat und einen gültigen privaten Schlüssel haben, aber der Kerberos-Domänencontroller hat die Verbindung zurückgewiesen. Weitere Informationen finden unter Kerberos-Protokolle. |

| Sie konnten nicht angemeldet werden. Ihre Anmeldeinformationen konnten nicht überprüft werden. / Die Anforderung wird nicht unterstützt. | Der Domänencontroller kann nicht kontaktiert werden, oder der Domänencontroller wurde nicht mit einem Zertifikat zur Unterstützung der Smartcardauthentifizierung konfiguriert. Registrieren Sie den Domänencontroller für ein Zertifikat “Kerberos-Authentifizierung”, “Domänencontrollerauthentifizierung” oder “Domänencontroller”. Dies ist einen Versuch wert, selbst wenn die vorhandenen Zertifikate anscheinend gültig sind. |

| Sie konnten nicht angemeldet werden. Das für die Authentifizierung verwendete Smartcardzertifikat ist nicht vertrauenswürdig. | Die Zwischen- und Stammzertifikate sind nicht auf dem lokalen Computer installiert. Siehe Zertifikate und Public Key-Infrastruktur |

| Ungültige Anforderung | Dies weist meist darauf hin, dass die Erweiterungen des Zertifikats nicht ordnungsgemäß festgelegt sind oder dass der RSA-Schlüssel zu kurz ist. (<2048 Bits). |

Verwandte Informationen

- Konfigurieren einer Domäne für die Smartcard-Anmeldung: http://support.citrix.com/article/CTX206156

- Smartcard-Anmelderichtlinien: https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/ff404287(v=ws.10)

- Aktivieren der CAPI-Protokollierung: http://social.technet.microsoft.com/wiki/contents/articles/242.troubleshooting-pki-problems-on-windows.aspx

- Aktivieren der Kerberos-Protokollierung: https://support.microsoft.com/en-us/kb/262177

- Richtlinien für die Aktivierung der Smartcard-Anmeldung mit Drittanbieter-Zertifizierungsstellen: https://support.microsoft.com/en-us/kb/281245

In diesem Artikel

- Zertifikate und Public Key-Infrastruktur

- Zuordnung von UPN-Namen und Zertifikaten

- Steuern der Domänencontrollerauswahl für die Anmeldung

- Aktivieren von Kontoüberwachungsereignissen

- Zertifikatüberprüfungsprotokolle

- Kerberos-Protokolle

- Domänencontroller und Arbeitsstationsprotokolle

- Überwachen von FAS mit dem Windows-Ereignisprotokoll

- FAS-Ereignisprotokolle

- Endbenutzerfehlermeldungen

- Verwandte Informationen